Co nowego na ujednoliconej platformie operacji zabezpieczeń firmy Microsoft

W tym artykule wymieniono najnowsze funkcje dodane do ujednoliconej platformy SecOps firmy Microsoft w portalu Microsoft Defender oraz nowe funkcje w powiązanych usługach, które zapewniają ulepszone środowisko użytkownika na platformie.

Styczeń 2025 r.

- Ujednolicona analiza zagrożeń

- Zarządzanie usługą SecOps działa natywnie przy użyciu zarządzania przypadkami (wersja zapoznawcza)

- Ujednolicona oś czasu urządzenia w portalu Microsoft Defender (wersja zapoznawcza)

- Aktualizacje optymalizacji SOC na potrzeby ujednoliconego zarządzania pokryciem

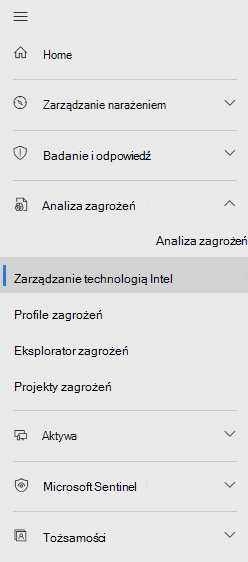

Ujednolicona analiza zagrożeń

Microsoft Sentinel analiza zagrożeń została przeniesiona w portalu usługi Defender do zarządzania intelem, ujednolicając funkcje analizy zagrożeń. W Azure Portal lokalizacja pozostaje niezmieniona.

Wraz z nową lokalizacją interfejs zarządzania usprawnia tworzenie i obsługę analizy zagrożeń dzięki następującym kluczowym funkcjom:

- Zdefiniuj relacje podczas tworzenia nowych obiektów STIX.

- Oszukuj istniejącą analizę zagrożeń za pomocą nowego konstruktora relacji.

- Szybko utwórz wiele obiektów, kopiując typowe metadane z nowego lub istniejącego obiektu TI przy użyciu zduplikowanej funkcji.

- Użyj wyszukiwania zaawansowanego, aby sortować i filtrować obiekty analizy zagrożeń bez konieczności pisania zapytania usługi Log Analytics.

Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami:

- Odkrywanie przeciwników za pomocą analizy zagrożeń na ujednoliconej platformie SecOps firmy Microsoft

- Nowe obiekty STIX w Microsoft Sentinel

- Omówienie analizy zagrożeń

Zarządzanie przypadkami (wersja zapoznawcza)

Zarządzanie przypadkami to pierwsza instalacja kompleksowego rozwiązania, które zapewnia bezproblemowe zarządzanie pracami nad zabezpieczeniami. Zespoły SecOps zachowują kontekst zabezpieczeń, działają wydajniej i szybciej reagują na ataki, gdy zarządzają sprawami bez opuszczania portalu usługi Defender. Oto początkowy zestaw scenariuszy i funkcji obsługiwanych przez zarządzanie przypadkami.

- Definiowanie przepływu pracy własnego przypadku przy użyciu niestandardowych wartości stanu

- Przypisywanie zadań współpracownikom i konfigurowanie terminów ukończenia

- Obsługa eskalacji i złożonych przypadków przez połączenie wielu zdarzeń ze sprawą

- Zarządzanie dostępem do spraw przy użyciu kontroli dostępu opartej na rolach

To dopiero początek. Bądź na bieżąco z dodatkowymi możliwościami w miarę rozwoju tego rozwiązania.

Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami:

- Natywnie zarządzaj sprawami na platformie ujednoliconych operacji zabezpieczeń (SecOps) firmy Microsoft

- blog Microsoft Sentinel — usprawnianie współpracy secops przy użyciu zarządzania przypadkami

Ujednolicona oś czasu urządzenia w portalu Microsoft Defender (wersja zapoznawcza)

Ujednolicona oś czasu urządzenia, pojedynczy, spójny widok, który integruje aktywność urządzeń z Microsoft Sentinel i Defender XDR z pojedynczą osią czasu, jest teraz dostępna w wersji zapoznawczej. Ta funkcja usprawnia badania zabezpieczeń, umożliwiając analitykom dostęp do wszystkich odpowiednich działań urządzeń w jednym miejscu, zmniejszając konieczność przełączania się między platformami i skracając czas reakcji na zdarzenia.

Aby uzyskać więcej informacji, zobacz stronę Jednostki urządzenia w Microsoft Defender.

Aktualizacje optymalizacji SOC na potrzeby ujednoliconego zarządzania pokryciem

W obszarach roboczych obsługujących ujednolicone operacje zabezpieczeń optymalizacje SOC obsługują teraz dane SIEM i XDR z pokryciem wykrywania z różnych usług Microsoft Defender.

W portalu usługi Defender optymalizacje SOC i mitre att&strony CK zapewniają teraz dodatkowe funkcje optymalizacji pokrycia opartego na zagrożeniach, aby ułatwić zrozumienie wpływu zaleceń na środowisko i ułatwić określenie priorytetów, które należy najpierw zaimplementować.

Ulepszenia obejmują:

| Obszar | Szczegóły |

|---|---|

| Strona przeglądu optymalizacji SOC | - Wysoki,średni lub niski wynik dla bieżącego pokrycia wykrywania. Ten rodzaj oceniania może pomóc w podjęciu decyzji o tym, które zalecenia mają być priorytetowane w skrócie. - Wskazanie liczby aktywnych Microsoft Defender produktów (usług) spośród wszystkich dostępnych produktów. Pomaga to zrozumieć, czy w twoim środowisku brakuje całego produktu. |

|

Okienko po stronie szczegółów optymalizacji, wyświetlane podczas przechodzenia do szczegółów do określonej optymalizacji |

- Szczegółowa analiza pokrycia, w tym liczba wykryć zdefiniowanych przez użytkownika, akcji odpowiedzi i aktywnych produktów. - Szczegółowe wykresy pajęcze, które pokazują zasięg w różnych kategoriach zagrożeń, zarówno w przypadku wykrywania zdefiniowanego przez użytkownika, jak i wykrywania na zewnątrz. — Opcja przechodzenia do konkretnego scenariusza zagrożenia na stronie mitre att&CK zamiast wyświetlania pokrycia&CK mitre att tylko w okienku bocznym. — Opcja wyświetlenia scenariusza pełnego zagrożenia , aby przejść do szczegółów jeszcze bardziej szczegółowych informacji na temat dostępnych produktów i wykrywania zabezpieczeń w celu zapewnienia pokrycia zabezpieczeń w środowisku. |

| MITRE ATT&strona CK | — Nowy przełącznik umożliwiający wyświetlanie pokrycia według scenariusza zagrożeń. Jeśli przeskoczono do strony MITRE ATT&CK z okienka po stronie szczegółów rekomendacji lub na stronie Wyświetl scenariusz pełnego zagrożenia strona MITRE ATT&CK jest wstępnie filtrowana pod kątem scenariusza zagrożenia. - Okienko szczegółów techniki wyświetlane z boku po wybraniu określonej techniki MITRE ATT&CK pokazuje teraz liczbę aktywnych wykryć spośród wszystkich dostępnych wykryć dla tej techniki. |

Aby uzyskać więcej informacji, zobacz Optimize your security operations and Understand security coverage by the MITRE ATT&CK framework (Optymalizowanie operacji zabezpieczeń) i Understand security coverage by the MITRE ATT&CK framework (Omówienie pokrycia zabezpieczeń przez platformę MITRE ATT&CK).

Grudzień 2024 r.

- Nowe zalecenia dotyczące optymalizacji SOC oparte na podobnych organizacjach (wersja zapoznawcza)

- Microsoft Sentinel skoroszyty są teraz dostępne do wyświetlania bezpośrednio w portalu Microsoft Defender

Nowe zalecenia dotyczące optymalizacji SOC oparte na podobnych organizacjach (wersja zapoznawcza)

Optymalizacje SOC obejmują teraz nowe zalecenia dotyczące dodawania źródeł danych do obszaru roboczego w oparciu o stan zabezpieczeń innych organizacji w podobnych branżach i sektorach, jak ty, oraz z podobnymi wzorcami pozyskiwania danych.

Aby uzyskać więcej informacji, zobacz SOC optimization reference of recommendations (Dokumentacja optymalizacji SOC dotycząca zaleceń).

Microsoft Sentinel skoroszyty są teraz dostępne do wyświetlania bezpośrednio w portalu Microsoft Defender

Microsoft Sentinel skoroszyty są teraz dostępne do wyświetlania bezpośrednio w portalu Microsoft Defender przy użyciu platformy ujednoliconych operacji zabezpieczeń (SecOps) firmy Microsoft. Teraz w portalu usługi Defender po wybraniu pozycji Microsoft Sentinel > Skoroszyty zarządzania zagrożeniami >pozostaniesz w portalu usługi Defender zamiast otwieranej nowej karty dla skoroszytów w Azure Portal. Przejdź do Azure Portal tylko wtedy, gdy musisz edytować skoroszyty.

Microsoft Sentinel skoroszyty są oparte na skoroszytach usługi Azure Monitor i ułatwiają wizualizowanie i monitorowanie pozyskanych danych w celu Microsoft Sentinel. Skoroszyty dodają tabele i wykresy z analizą dzienników i zapytań do narzędzi już dostępnych.

Aby uzyskać więcej informacji, zobacz Wizualizowanie i monitorowanie danych przy użyciu skoroszytów w Microsoft Sentinel i Łączenie Microsoft Sentinel z Microsoft Defender XDR.

Listopad 2024 r.

dostępność Microsoft Sentinel w portalu Microsoft Defender

Wcześniej ogłosiliśmy, Microsoft Sentinel są ogólnie dostępne w ramach ujednoliconej platformy operacji zabezpieczeń firmy Microsoft w portalu Microsoft Defender. W wersji zapoznawczej Microsoft Sentinel jest teraz dostępna w portalu usługi Defender bez Microsoft Defender XDR lub licencji E5. Więcej informacji można znaleźć w następujących artykułach:

- Usługa Microsoft Sentinel w portalu usługi Microsoft Defender

- Łączenie Microsoft Sentinel z portalem Microsoft Defender

Dostępność funkcji dla chmur rządowych

W portalu usługi Defender wszystkie funkcje Microsoft Sentinel dla ujednoliconej usługi SecOps, które są ogólnie dostępne, są teraz dostępne zarówno w chmurach komercyjnych, jak i GCC High i DoD. Funkcje nadal w wersji zapoznawczej są dostępne tylko w chmurze komercyjnej.

Aby uzyskać więcej informacji, zobacz obsługa funkcji Microsoft Sentinel dla chmur komercyjnych/innych platformy Azure oraz Microsoft Defender XDR dla klientów rządowych USA.

Zawartość pokrewna

Aby uzyskać więcej informacji na temat nowości w innych produktach usługi Microsoft Defender i usłudze Microsoft Sentinel, zobacz:

- Co nowego w usłudze Microsoft Sentinel

- Co nowego w usłudze Microsoft Defender XDR

- Co nowego w ochronie usługi Office 365 w usłudze Microsoft Defender?

- Co nowego na platformie Ochrona punktu końcowego w usłudze Microsoft Defender

- Co nowego w usłudze Microsoft Defender for Identity

- Co nowego w usłudze Microsoft Defender for Cloud Apps

- Co nowego w Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft

Aktualizacje produktów i ważne powiadomienia można również uzyskać za pomocą centrum wiadomości.