Odkrywanie przeciwników za pomocą analizy zagrożeń na ujednoliconej platformie SecOps firmy Microsoft

Odkryj i zneutralizuj współczesnych przeciwników za pomocą analizy zagrożeń na platformie ujednoliconych operacji zabezpieczeń (SecOps) firmy Microsoft. Niezależnie od tego, czy używasz analizy zagrożeń firmy Microsoft, czy innych źródeł ważnych dla organizacji SecOps, analiza zagrożeń w portalu Microsoft Defender ujednolica narzędzia potrzebne do identyfikowania cyberataków i ich infrastruktury.

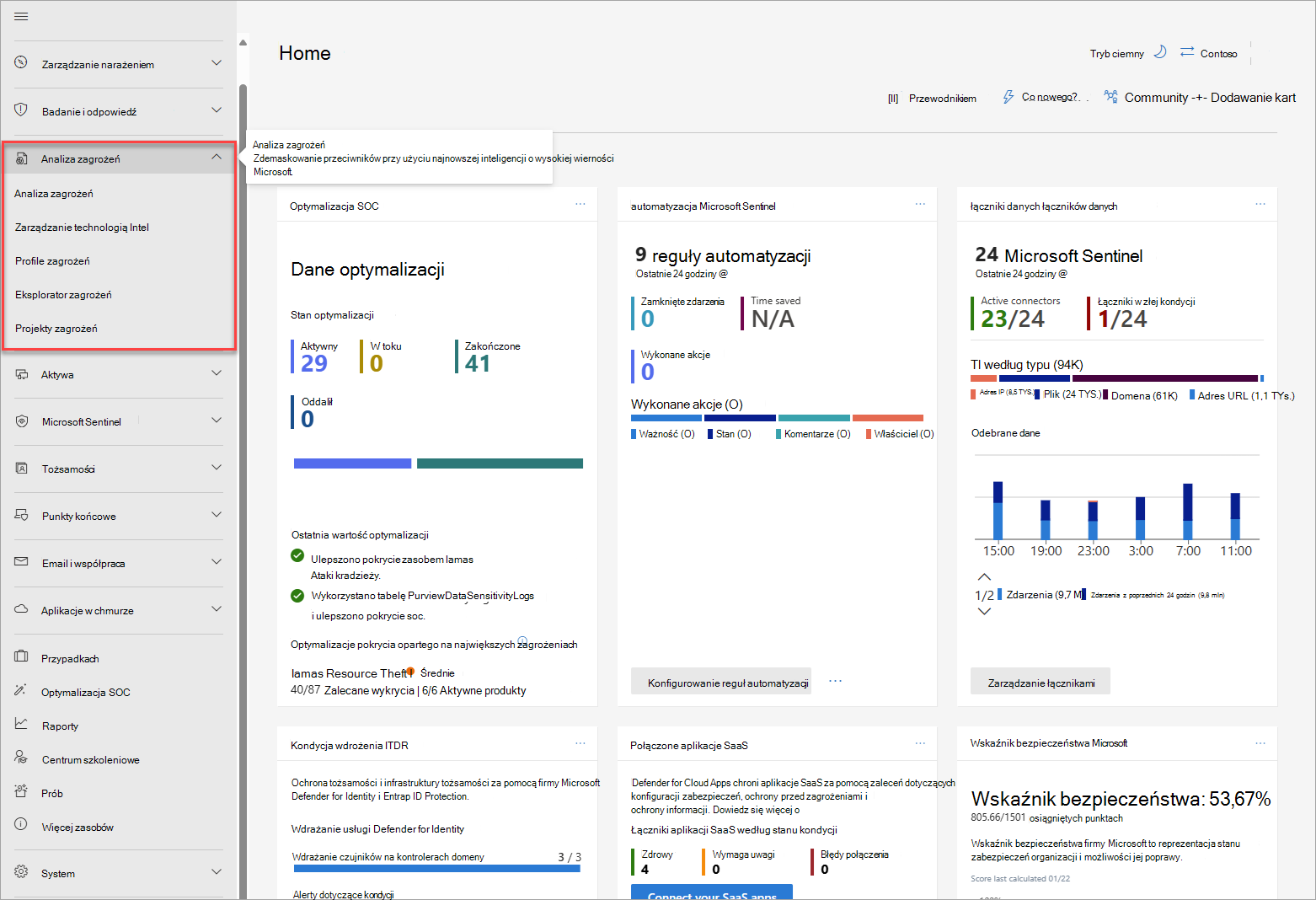

Analiza zagrożeń w portalu usługi Defender

Pojawienie się nowych zagrożeń cybernetycznych i podmiotów zajmujących się zagrożeniami oraz ciągła ewolucja krajobrazu zagrożeń skutkują coraz większą ilością analizy zagrożeń, którą muszą zbadać centra operacji bezpieczeństwa (SOC). Ta analiza zagrożeń przybiera wiele form — od konkretnych wskaźników naruszeń (IOC) po raporty i analizy — i może pochodzić z różnych źródeł. Ujednolicona platforma SecOps firmy Microsoft w portalu usługi Defender konsoliduje całą analizę zagrożeń w jednej lokalizacji, dzięki czemu soc mogą szybko i dokładnie ocenić tę analizę w celu podejmowania świadomych decyzji. Ujednolicona platforma SecOps firmy Microsoft w portalu usługi Defender pobiera analizę zagrożeń z następujących źródeł:

- raporty analizy zagrożeń Microsoft Defender XDR

- Microsoft Defender Threat Intelligence artykułów i zestawów danych

- Microsoft Sentinel analizy zagrożeń

Analiza zagrożeń w Microsoft Defender XDR

Analiza zagrożeń to Microsoft Defender XDR rozwiązanie do analizy zagrożeń w produkcie od ekspertów badaczy zabezpieczeń firmy Microsoft. Jest ona zaprojektowana tak, aby pomóc zespołom ds. zabezpieczeń, aby były jak najbardziej wydajne w obliczu pojawiających się zagrożeń, takich jak:

- Aktywni aktorzy zagrożeń i ich kampanie

- Popularne i nowe techniki ataków

- Krytyczne luki w zabezpieczeniach

- Typowe powierzchnie ataków

- Powszechnie stosowane złośliwe oprogramowanie

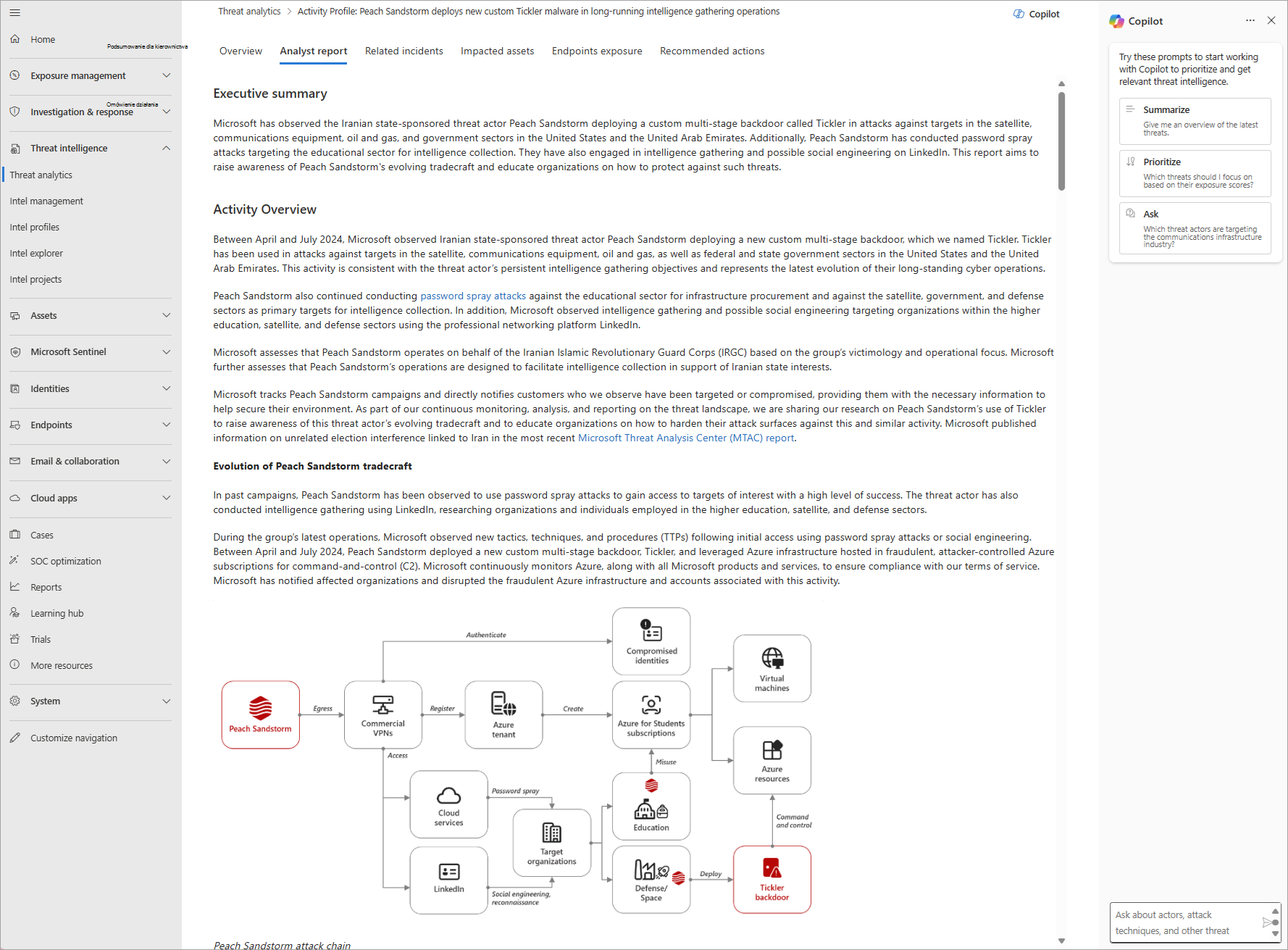

Sekcja raportu analityka raportu analizy zagrożeń

Każdy raport zawiera analizę śledzonych zagrożeń i obszerne wskazówki dotyczące sposobu obrony przed tym zagrożeniem. Obejmuje ona również dane z sieci, wskazujące, czy zagrożenie jest aktywne i czy masz odpowiednie zabezpieczenia.

Aby uzyskać więcej informacji, zobacz Analiza zagrożeń w Microsoft Defender XDR.

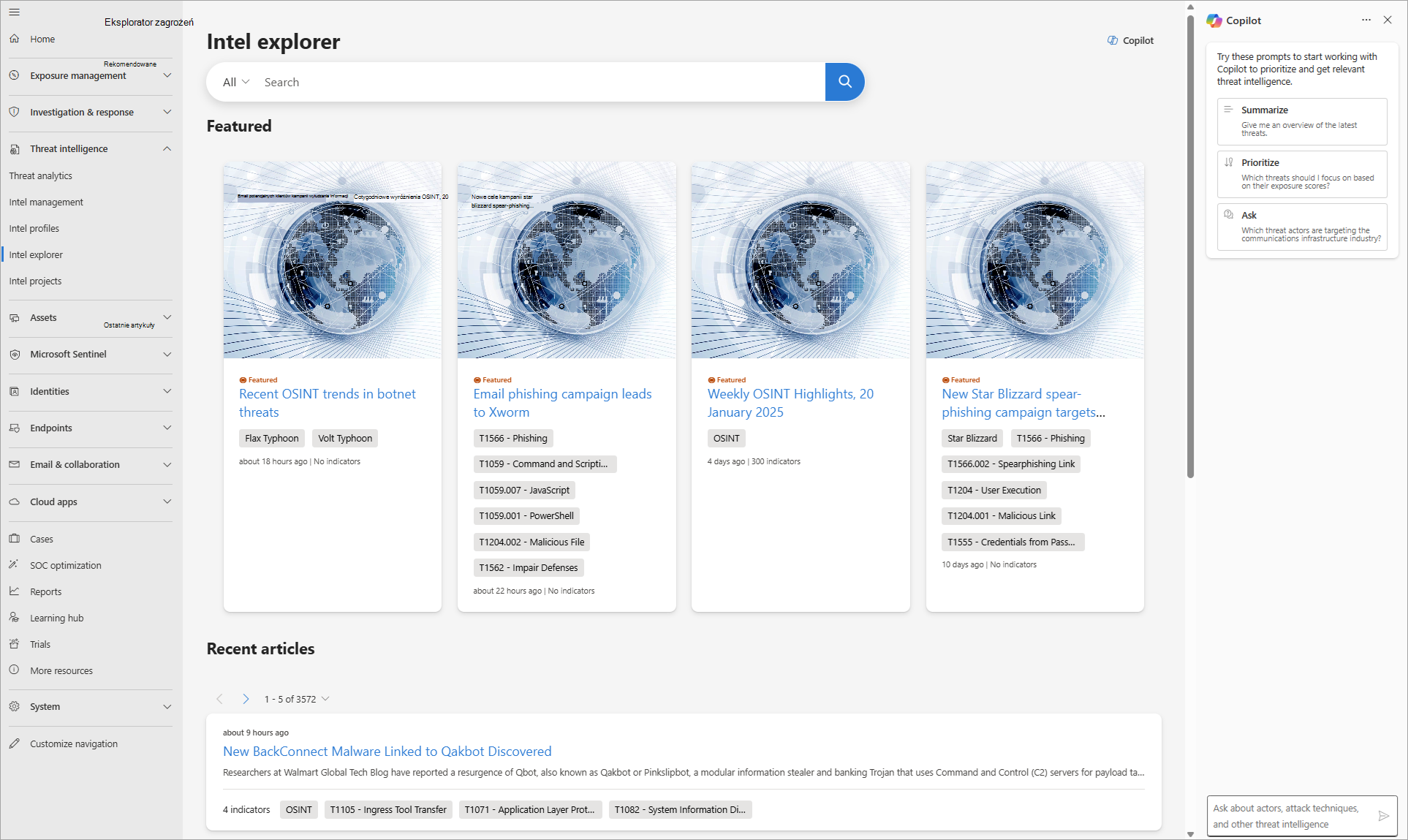

Microsoft Defender Threat Intelligence

Microsoft Defender Threat Intelligence (Defender TI) ułatwia klasyfikowanie analityków zabezpieczeń, reagowanie na zdarzenia, wyszukiwanie zagrożeń i przepływy pracy zarządzania lukami w zabezpieczeniach. Usługa Defender TI agreguje i wzbogaca informacje o zagrożeniach krytycznych w łatwym w użyciu interfejsie, w którym użytkownicy mogą skorelować operacje We/Wy z powiązanymi artykułami, profilami aktora i lukami w zabezpieczeniach. Usługa Defender TI umożliwia również analitykom współpracę z innymi użytkownikami licencjonowanymi przez usługę Defender TI w ramach dzierżawy przy badaniach.

Dostęp do usługi Defender TI można uzyskać na następujących stronach w menu nawigacji Analiza zagrożeń w portalu usługi Defender:

- Profile firmy Intel — dostęp do kompleksowej biblioteki profilów podmiotów zagrożeń, narzędzi i luk w zabezpieczeniach.

- Eksplorator intela — przeglądaj analizę zagrożeń pod kątem odpowiednich analiz, artefaktów i wskaźników.

- Projekty intela — zarządzanie artefaktami zabezpieczeń dla całej dzierżawy.

Strona eksploratora Intel usługi Defender TI w portalu usługi Defender

Aby uzyskać więcej informacji, zobacz Co to jest Microsoft Defender Threat Intelligence?.

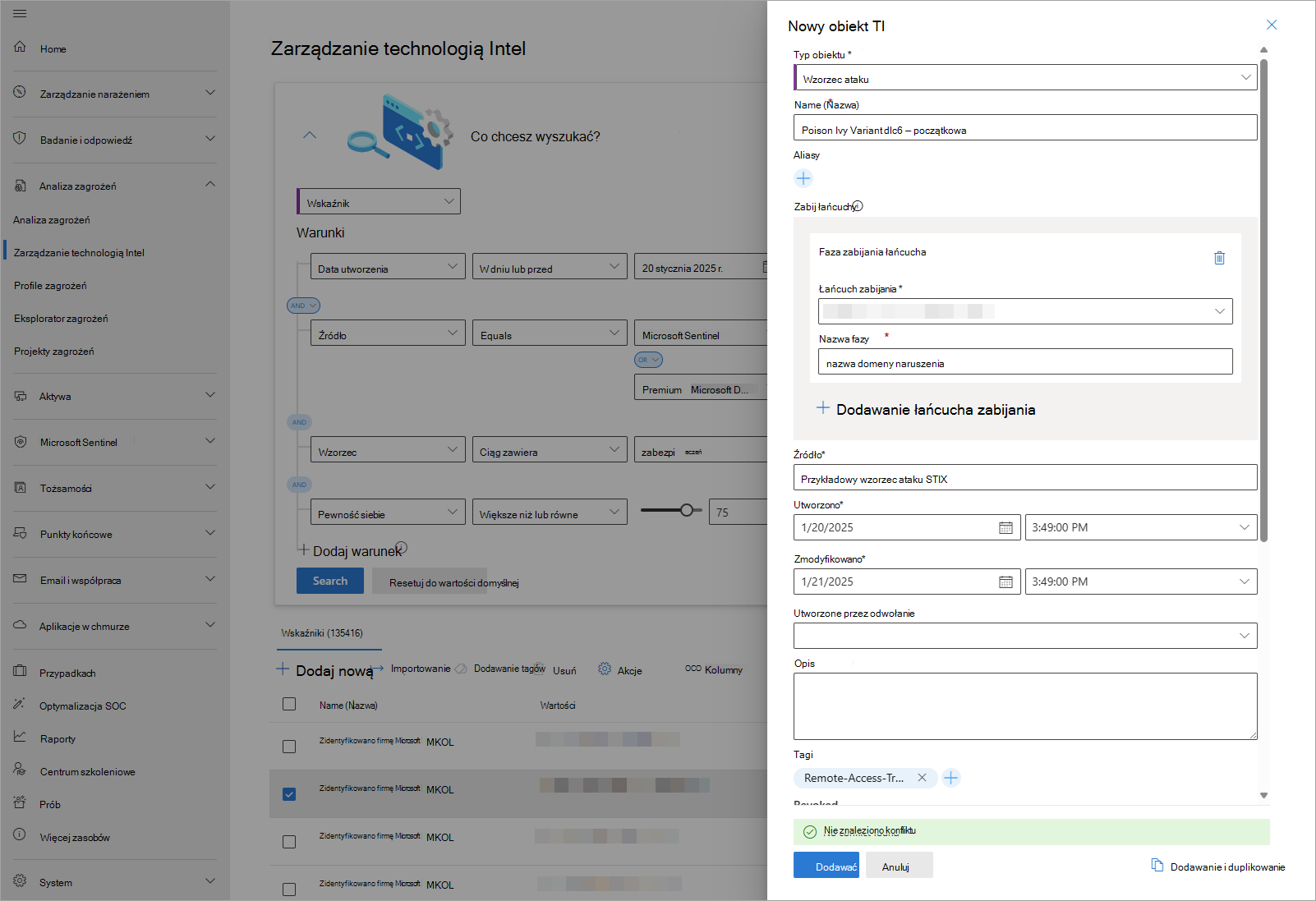

Zarządzanie analizą zagrożeń

Zarządzanie technologią Intel jest obsługiwane przez Microsoft Sentinel i udostępnia narzędzia do aktualizowania, wyszukiwania i tworzenia analizy zagrożeń oraz zarządzania nią na dużą skalę.

Najczęstszymi formami analizy zagrożeń są wskaźniki zagrożeń lub IOCs. Inny aspekt analizy zagrożeń reprezentuje podmioty zajmujące się zagrożeniami, ich techniki, taktykę i procedury (TTP), ich infrastrukturę i ich ofiary. Zarządzanie technologią Intel obsługuje zarządzanie wszystkimi tymi aspektami przy użyciu ustrukturyzowanej wyrażeń informacji o zagrożeniach (STIX), czyli standardu open source do wymiany analizy zagrożeń.

Rozwiązanie Intel Management umożliwia operacjonalizację analizy zagrożeń podczas Microsoft Sentinel źródła danych przy użyciu następujących metod pozyskiwania:

- Zaimportuj analizę zagrożeń do Microsoft Sentinel, włączając łączniki danych do różnych platform analizy zagrożeń, w tym własnego rozwiązania Defender TI firmy Microsoft.

- Połącz analizę zagrożeń z Microsoft Sentinel przy użyciu interfejsu API przekazywania, aby połączyć różne platformy analizy zagrożeń lub aplikacje niestandardowe.

- Utwórz analizę zagrożeń indywidualnie lub zaimportuj przy użyciu pliku z interfejsu zarządzania firmy Intel.

Przykład dodawania nowego obiektu STIX w zarządzaniu intelem

Aby uzyskać więcej informacji, zobacz Omówienie analizy zagrożeń w Microsoft Sentinel.