Omówienie analizy zagrożeń w usłudze Microsoft Sentinel

Microsoft Sentinel to natywne dla chmury rozwiązanie do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) z możliwością pozyskiwania, instalowania i zarządzania analizą zagrożeń z wielu źródeł.

Ważne

Usługa Microsoft Sentinel jest ogólnie dostępna na ujednoliconej platformie operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. W wersji zapoznawczej usługa Microsoft Sentinel jest dostępna w portalu usługi Defender bez usługi Microsoft Defender XDR lub licencji E5. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Wprowadzenie do analizy zagrożeń

Cyber threat intelligence (CTI) to informacje opisujące istniejące lub potencjalne zagrożenia dla systemów i użytkowników. Ta inteligencja przyjmuje wiele form, takich jak pisemne raporty, które szczegółowo opisują motywacje, infrastrukturę i techniki konkretnego aktora zagrożeń. Może to być również konkretne obserwacje adresów IP, domen, skrótów plików i innych artefaktów skojarzonych ze znanymi zagrożeniami cybernetycznymi.

Organizacje używają ctI do zapewnienia podstawowego kontekstu nietypowej aktywności, dzięki czemu personel ds. zabezpieczeń może szybko podjąć działania w celu ochrony swoich osób, informacji i zasobów. Możesz źródło ctI z wielu miejsc, takich jak:

- Źródła danych typu open source

- Społeczności dzielące się analizą zagrożeń

- Kanały analizy komercyjnej

- Lokalna analiza zebrana w trakcie badań zabezpieczeń w organizacji

W przypadku rozwiązań SIEM, takich jak Microsoft Sentinel, najbardziej typowe formy CTI to wskaźniki zagrożeń, które są również nazywane wskaźnikami naruszenia (IOC) lub wskaźnikami ataku. Wskaźniki zagrożeń to dane, które kojarzą zaobserwowane artefakty, takie jak adresy URL, skróty plików lub adresy IP ze znanymi działaniami zagrożeń, takimi jak wyłudzenie informacji, botnety lub złośliwe oprogramowanie. Ta forma analizy zagrożeń jest często nazywana taktyczną analizą zagrożeń. Jest ona stosowana do produktów zabezpieczeń i automatyzacji na dużą skalę w celu wykrywania potencjalnych zagrożeń dla organizacji i ochrony przed nimi.

Inny aspekt analizy zagrożeń reprezentuje podmioty zagrożeń, ich techniki, taktykę i procedury (TTPs), ich infrastrukturę i tożsamości swoich ofiar. Usługa Microsoft Sentinel obsługuje zarządzanie tymi aspektami wraz z IOC wyrażonymi przy użyciu standardu open source do wymiany ctI znanej jako ustrukturyzowane wyrażenie informacji o zagrożeniach (STIX). Analiza zagrożeń wyrażona jako obiekty STIX poprawia współdziałanie i umożliwia organizacjom wydajniejsze wyszukiwanie. Użyj obiektów STIX analizy zagrożeń w usłudze Microsoft Sentinel, aby wykryć złośliwe działania obserwowane w danym środowisku i zapewnić pełny kontekst ataku w celu informowania o decyzjach dotyczących reagowania.

W poniższej tabeli przedstawiono działania wymagane do jak największej integracji analizy zagrożeń (TI) w usłudze Microsoft Sentinel:

| Akcja | opis |

|---|---|

| Przechowywanie analizy zagrożeń w obszarze roboczym usługi Microsoft Sentinel |

|

| Zarządzanie analizą zagrożeń |

|

| Korzystanie z analizy zagrożeń |

|

Analiza zagrożeń udostępnia również przydatny kontekst w innych środowiskach usługi Microsoft Sentinel, takich jak notesy. Aby uzyskać więcej informacji, zobacz Wprowadzenie do notesów i bibliotekI MSTICPy.

Uwaga

Aby uzyskać informacje o dostępności funkcji w chmurach dla instytucji rządowych USA, zobacz tabele usługi Microsoft Sentinel w temacie Dostępność funkcji w chmurze dla klientów instytucji rządowych USA.

Importowanie i łączenie analizy zagrożeń

Większość analizy zagrożeń jest importowana przy użyciu łączników danych lub interfejsu API. Skonfiguruj reguły pozyskiwania w celu zmniejszenia szumu i upewnienia się, że źródła danych analizy są zoptymalizowane. Poniżej przedstawiono rozwiązania dostępne dla usługi Microsoft Sentinel.

- Łącznik danych analizy zagrożeń w usłudze Microsoft Defender w celu pozyskiwania analizy zagrożeń firmy Microsoft

- Analiza zagrożeń — łącznik danych TAXII dla standardowych źródeł danych STIX/TAXII

- Interfejs API przekazywania analizy zagrożeń dla zintegrowanych i wyselekcjonowanych źródeł danych TI przy użyciu interfejsu API REST do nawiązania połączenia (nie wymaga łącznika danych)

- Łącznik danych platformy analizy zagrożeń łączy również źródła danych TI przy użyciu starszego interfejsu API REST, ale znajduje się na ścieżce do wycofania

Te rozwiązania są używane w dowolnej kombinacji, w zależności od tego, gdzie organizacja korzysta z analizy zagrożeń. Wszystkie te łączniki danych są dostępne w centrum zawartości w ramach rozwiązania analizy zagrożeń . Aby uzyskać więcej informacji na temat tego rozwiązania, zobacz wpis Azure Marketplace Threat Intelligence.

Zobacz również ten wykaz integracji analizy zagrożeń, które są dostępne w usłudze Microsoft Sentinel.

Dodawanie analizy zagrożeń do usługi Microsoft Sentinel przy użyciu łącznika danych usługi Defender Threat Intelligence

Udostępniaj publiczne, open source i wysokiej wierności operacje we/wy generowane przez usługę Defender Threat Intelligence do obszaru roboczego usługi Microsoft Sentinel za pomocą łączników danych usługi Defender Threat Intelligence. Korzystając z prostej konfiguracji jednym kliknięciem, użyj analizy zagrożeń ze standardowych i premium łączników danych usługi Defender Threat Intelligence do monitorowania, alertów i wyszukiwania.

Istnieją dwie wersje łącznika danych, standard i premium. Dostępna jest również bezpłatnie dostępna reguła analizy zagrożeń usługi Defender Threat Intelligence, która udostępnia przykład zapewniany przez łącznik danych usługi Defender Threat Intelligence w warstwie Premium. Jednak w przypadku dopasowywania analiz tylko wskaźniki zgodne z regułą są pozyskiwane do środowiska.

Łącznik danych usługi Premium Defender Threat Intelligence pozyska wzbogaconą przez firmę Microsoft analizę typu open source i wyselekcjonowane operacje we/wy firmy Microsoft. Te funkcje w warstwie Premium umożliwiają analizę większej liczby źródeł danych z większą elastycznością i zrozumieniem tej analizy zagrożeń. Oto tabela przedstawiająca, czego można oczekiwać po licencji i włączeniu wersji Premium.

| Bezpłatna | Premium |

|---|---|

| Publiczne wywołania operacji we/wy | |

| Analiza typu open source (OSINT) | |

| Microsoft IOCs | |

| Wzbogacony przez firmę Microsoft OSINT |

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Aby dowiedzieć się, jak uzyskać licencję Premium i zapoznać się ze wszystkimi różnicami między wersjami standardowymi i premium, zobacz Eksplorowanie licencji usługi Defender Threat Intelligence.

- Aby dowiedzieć się więcej na temat bezpłatnego środowiska analizy zagrożeń w usłudze Defender, zobacz Wprowadzenie do bezpłatnego środowiska analizy zagrożeń usługi Defender dla usługi Microsoft Defender XDR.

- Aby dowiedzieć się, jak włączyć usługę Defender Threat Intelligence i łączniki danych usługi Defender Threat Intelligence w warstwie Premium, zobacz Włączanie łącznika danych usługi Defender Threat Intelligence.

- Aby dowiedzieć się więcej na temat dopasowywania analiz, zobacz Używanie pasującej analizy do wykrywania zagrożeń.

Dodawanie analizy zagrożeń do usługi Microsoft Sentinel przy użyciu interfejsu API przekazywania

Wiele organizacji korzysta z rozwiązań platformy analizy zagrożeń (TIP), aby agregować źródła wskaźników zagrożeń z różnych źródeł. Z zagregowanego źródła danych dane są wyselekcjonowane w celu zastosowania do rozwiązań zabezpieczeń, takich jak urządzenia sieciowe, rozwiązania EDR/XDR lub SIEM, takie jak Microsoft Sentinel. Interfejs API przekazywania umożliwia użycie tych rozwiązań do importowania obiektów STIX analizy zagrożeń do usługi Microsoft Sentinel.

Nowy interfejs API przekazywania nie wymaga łącznika danych i oferuje następujące ulepszenia:

- Pola wskaźnika zagrożenia są oparte na standardowym formacie STIX.

- Aplikacja Microsoft Entra wymaga roli współautora usługi Microsoft Sentinel.

- Punkt końcowy żądania interfejsu API ma zakres na poziomie obszaru roboczego. Wymagane uprawnienia aplikacji Microsoft Entra umożliwiają szczegółowe przypisywanie na poziomie obszaru roboczego.

Aby uzyskać więcej informacji, zobacz Łączenie platformy analizy zagrożeń przy użyciu interfejsu API przekazywania

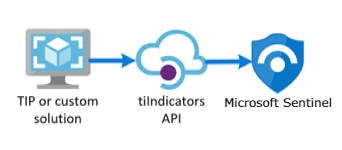

Dodawanie analizy zagrożeń do usługi Microsoft Sentinel przy użyciu łącznika danych platformy analizy zagrożeń

Uwaga

Ten łącznik danych znajduje się teraz w ścieżce do wycofania.

Podobnie jak interfejs API przekazywania, łącznik danych platformy analizy zagrożeń korzysta z interfejsu API, który umożliwia usłudze TIP lub niestandardowemu rozwiązaniu wysyłanie analizy zagrożeń do usługi Microsoft Sentinel. Jednak ten łącznik danych jest ograniczony tylko do wskaźników i jest teraz na ścieżce do wycofania. Zalecamy skorzystanie z optymalizacji, które interfejs API przekazywania ma do zaoferowania.

Łącznik danych TIP używa interfejsu API tiIndicators zabezpieczeń programu Microsoft Graph, który nie obsługuje innych obiektów STIX. Użyj go z dowolną niestandardową poradą, która komunikuje się z interfejsem API tiIndicators, aby wysyłać wskaźniki do usługi Microsoft Sentinel (oraz do innych rozwiązań zabezpieczeń firmy Microsoft, takich jak Defender XDR).

Aby uzyskać więcej informacji na temat rozwiązań TIP zintegrowanych z usługą Microsoft Sentinel, zobacz Zintegrowane produkty platformy analizy zagrożeń. Aby uzyskać więcej informacji, zobacz Łączenie platformy analizy zagrożeń z usługą Microsoft Sentinel.

Dodawanie analizy zagrożeń do usługi Microsoft Sentinel za pomocą łącznika danych Analizy zagrożeń — TAXII

Najpopularniejszym standardem branżowym transmisji analizy zagrożeń jest połączenie formatu danych STIX i protokołu TAXII. Jeśli Twoja organizacja uzyskuje analizę zagrożeń z rozwiązań, które obsługują bieżącą wersję STIX/TAXII (2.0 lub 2.1), użyj łącznika danych Analiza zagrożeń — TAXII, aby wprowadzić analizę zagrożeń do usługi Microsoft Sentinel. Łącznik danych Analizy zagrożeń — TAXII umożliwia wbudowanemu klientowi TAXII w usłudze Microsoft Sentinel importowanie analizy zagrożeń z serwerów TAXII 2.x.

Aby zaimportować analizę zagrożeń w formacie STIX do usługi Microsoft Sentinel z serwera TAXII:

- Uzyskaj identyfikator główny i identyfikator kolekcji interfejsu API serwera TAXII.

- Włącz łącznik danych Analizy zagrożeń — TAXII w usłudze Microsoft Sentinel.

Aby uzyskać więcej informacji, zobacz Connect Microsoft Sentinel to STIX/TAXII threat intelligence feeds (Łączenie usługi Microsoft Sentinel z źródłami danych analizy zagrożeń STIX/TAXII).

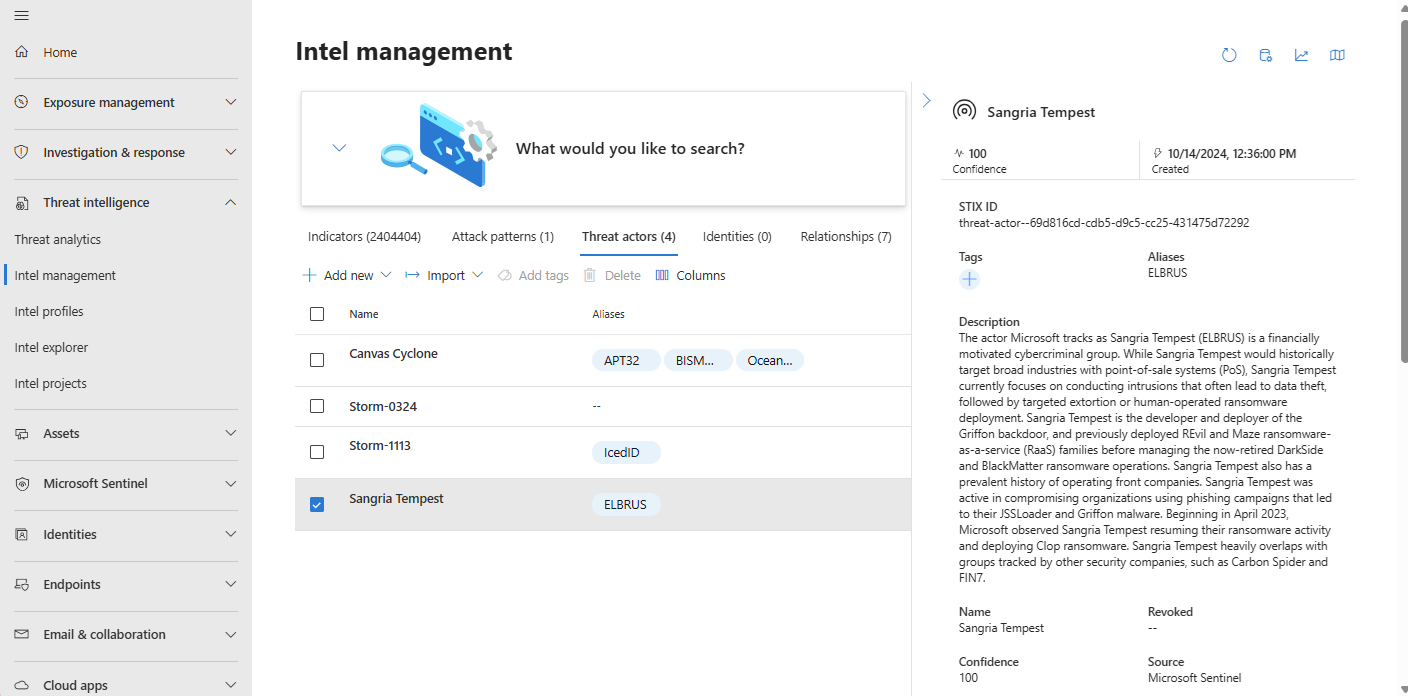

Tworzenie analizy zagrożeń i zarządzanie nią

Analiza zagrożeń obsługiwana przez usługę Microsoft Sentinel jest zarządzana obok usługi Microsoft Defender Threat Intelligence (MDTI) i analizy zagrożeń na ujednoliconej platformie SecOps firmy Microsoft.

Uwaga

Analiza zagrożeń w witrynie Azure Portal jest nadal dostępna z poziomu analizy zagrożeń zarządzania zagrożeniami>w usłudze Microsoft Sentinel>.

Dwa z najbardziej typowych zadań analizy zagrożeń to tworzenie nowej analizy zagrożeń związanych z badaniami zabezpieczeń i dodawanie tagów. Interfejs zarządzania usprawnia ręczny proces curating individual threat intel z kilkoma kluczowymi funkcjami.

- Skonfiguruj reguły pozyskiwania, aby zoptymalizować funkcję intel zagrożeń ze źródeł przychodzących.

- Zdefiniuj relacje podczas tworzenia nowych obiektów STIX.

- Curate existing TI with the relationship builder (Utwórz istniejący ti za pomocą konstruktora relacji).

- Skopiuj typowe metadane z nowego lub istniejącego obiektu TI z zduplikowaną funkcją.

- Dodawanie tagów dowolnych formularzy do obiektów za pomocą wielokrotnego wybierania.

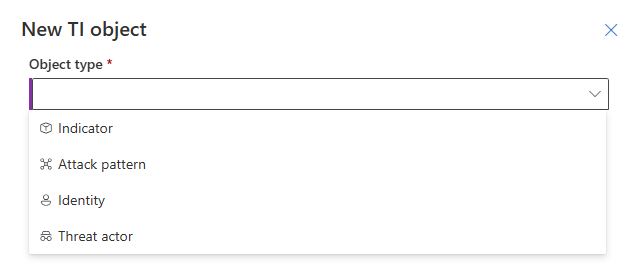

Następujące obiekty STIX są dostępne w usłudze Microsoft Sentinel:

| Obiekt STIX | opis |

|---|---|

| Aktor zagrożeń | Od scenariuszy dzieciaków do państw narodu, obiekty aktorów zagrożeń opisują motywacje, wyrafinowanie i poziomy zasobów. |

| Wzorzec ataku | Znane również jako techniki, taktyka i procedury, wzorce ataków opisują konkretny składnik ataku i etap MITRE ATT &CK, na który jest używany. |

| Wskaźnik |

Domain name, , URLIPv4 address, IPv6 address, i File hashesX509 certificates służą do uwierzytelniania tożsamości urządzeń i serwerów na potrzeby bezpiecznej komunikacji przez Internet.

JA3 odciski palców to unikatowe identyfikatory generowane w procesie uzgadniania PROTOKOŁU TLS/SSL. Pomagają one zidentyfikować określone aplikacje i narzędzia używane w ruchu sieciowym, co ułatwia wykrywanie odcisków palców złośliwych działańJA3S rozszerza możliwości JA3, uwzględniając również cechy specyficzne dla serwera w procesie odcisków palców. To rozszerzenie zapewnia bardziej kompleksowy widok ruchu sieciowego i pomaga w identyfikowaniu zagrożeń po stronie klienta i serwera.

User agents podaj informacje o oprogramowaniu klienckim wysyłającym żądania do serwera, takie jak przeglądarka lub system operacyjny. Są one przydatne podczas identyfikowania i profilowania urządzeń i aplikacji, które uzyskują dostęp do sieci. |

| Tożsamość | Opisywanie ofiar, organizacji i innych grup lub osób fizycznych wraz z sektorami biznesowymi najbardziej powiązanymi z nimi. |

| Relacja | Wątki łączące analizę zagrożeń, które ułatwiają nawiązywanie połączeń między różnymi sygnałami i punktami danych, są opisywane z relacjami. |

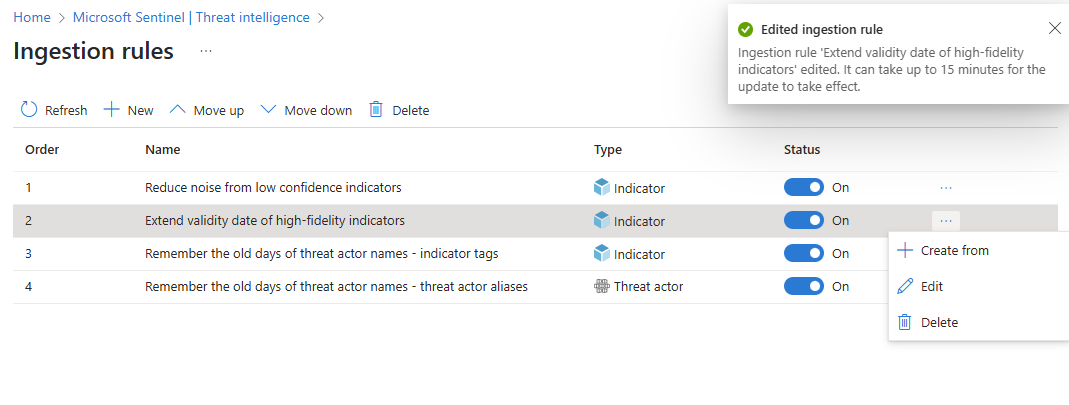

Konfigurowanie reguł pozyskiwania

Zoptymalizuj źródła danych analizy zagrożeń, filtrując i ulepszając obiekty przed ich dostarczeniem do obszaru roboczego. Reguły pozyskiwania aktualizują atrybuty lub filtrują obiekty razem. W poniższej tabeli wymieniono niektóre przypadki użycia:

| Przypadek użycia reguły pozyskiwania | opis |

|---|---|

| Zmniejszanie szumu | Odfiltruj starą analizę zagrożeń, która nie jest aktualizowana przez 6 miesięcy, która ma również niską pewność siebie. |

| Rozszerzanie daty ważności | Podwyższ poziom wysokiej wierności operacji we/wy z zaufanych źródeł, przedłużając ich Valid until o 30 dni. |

| Zapamiętaj stare dni | Nowa taksonomia aktora zagrożeń jest świetna, ale niektórzy analitycy chcą mieć pewność, że oznaczysz stare nazwy. |

Pamiętaj o następujących wskazówkach dotyczących używania reguł pozyskiwania:

- Wszystkie reguły mają zastosowanie w kolejności. Pozyskane obiekty analizy zagrożeń będą przetwarzane przez każdą regułę do momentu podjęcia

Deleteakcji. Jeśli na obiekcie nie zostanie podjęta żadna akcja, zostanie ona pozyskana ze źródła w następujący sposób. - Akcja

Deleteoznacza, że obiekt analizy zagrożeń jest pomijany do pozyskiwania, co oznacza, że jest on usuwany z potoku. Nie ma to wpływu na wszystkie poprzednie wersje obiektu, które zostały już pozyskane. - Zastosowanie nowych i edytowanych reguł może potrwać do 15 minut.

Aby uzyskać więcej informacji, zobacz Praca z regułami pozyskiwania analizy zagrożeń.

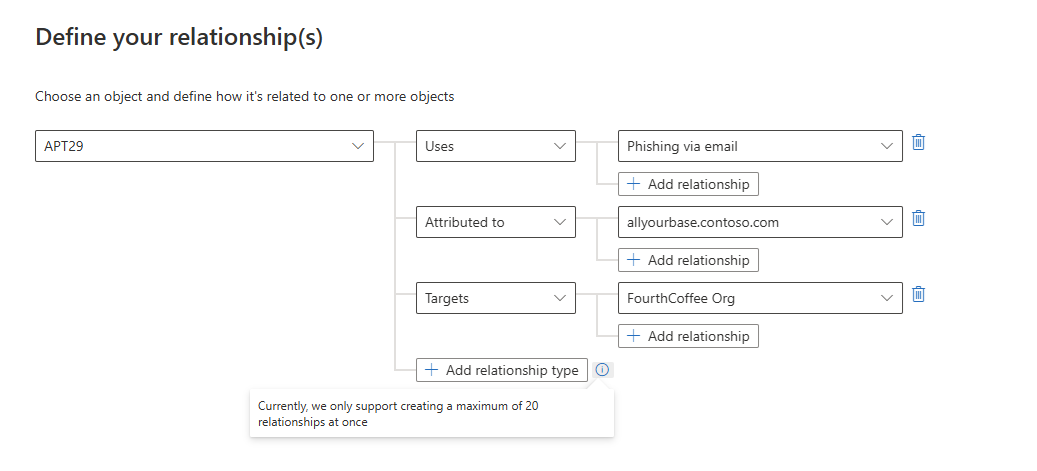

Utwórz relacje

Ulepszanie wykrywania zagrożeń i reagowania na nie przez ustanawianie połączeń między obiektami za pomocą konstruktora relacji. W poniższej tabeli wymieniono niektóre z jego przypadków użycia:

| Przypadek użycia relacji | opis |

|---|---|

| Łączenie aktora zagrożenia ze wzorcem ataku | Aktor APT29zagrożenia używa wzorca Phishing via Email ataku, aby uzyskać początkowy dostęp. |

| Łączenie wskaźnika z aktorem zagrożeń | Wskaźnik allyourbase.contoso.com domeny jest przypisywany aktorowi APT29zagrożeń. |

| Kojarzenie tożsamości (ofiary) ze wzorcem ataku | Wzorzec Phishing via Emailataku jest przeznaczony dla FourthCoffee organizacji. |

Na poniższej ilustracji pokazano, jak konstruktor relacji łączy wszystkie te przypadki użycia.

Curate threat intelligence (Curate threat intelligence)

Skonfiguruj, które obiekty TI mogą być udostępniane odpowiednim grupom odbiorców, określając poziom poufności o nazwie Traffic Light Protocol (TLP).

| Kolor TLP | Czułość |

|---|---|

| Biała | Informacje mogą być udostępniane swobodnie i publicznie bez żadnych ograniczeń. |

| Green (Zielony) | Informacje mogą być udostępniane osobom równorzędnym i organizacjom partnerskim w społeczności, ale nie publicznie. Jest przeznaczona dla szerszej publiczności w społeczności. |

| Bursztynowy | Informacje mogą być udostępniane członkom organizacji, ale nie publicznie. Ma być używana w organizacji w celu ochrony poufnych informacji. |

| Czerwony | Informacje są wysoce poufne i nie powinny być udostępniane poza określoną grupą lub spotkaniem, w którym pierwotnie zostały ujawnione. |

Ustaw wartości TLP dla obiektów TI w interfejsie użytkownika podczas ich tworzenia lub edytowania. Ustawienie funkcji TLP za pośrednictwem interfejsu API jest mniej intuicyjne i wymaga wybrania jednego z czterech marking-definition identyfikatorów GUID obiektów. Aby uzyskać więcej informacji na temat konfigurowania funkcji TLP za pośrednictwem interfejsu API, zobacz object_marking_refs we wspólnych właściwościach interfejsu API przekazywania

Innym sposobem na curate TI jest użycie tagów. Tagowanie analizy zagrożeń to szybki sposób grupowania obiektów w celu ułatwienia ich znajdowania. Zazwyczaj można stosować tagi związane z konkretnym zdarzeniem. Jeśli jednak obiekt reprezentuje zagrożenia ze strony określonego znanego aktora lub dobrze znanej kampanii ataku, rozważ utworzenie relacji zamiast tagu. Po wyszukiwaniu i filtrowaniu analizy zagrożeń, z którą chcesz pracować, oznaczaj je pojedynczo lub wielokrotne wybieranie i oznaczanie ich wszystkich jednocześnie. Ponieważ tagowanie jest bezpłatne, zalecamy utworzenie standardowych konwencji nazewnictwa dla tagów analizy zagrożeń.

Aby uzyskać więcej informacji, zobacz Praca z analizą zagrożeń w usłudze Microsoft Sentinel.

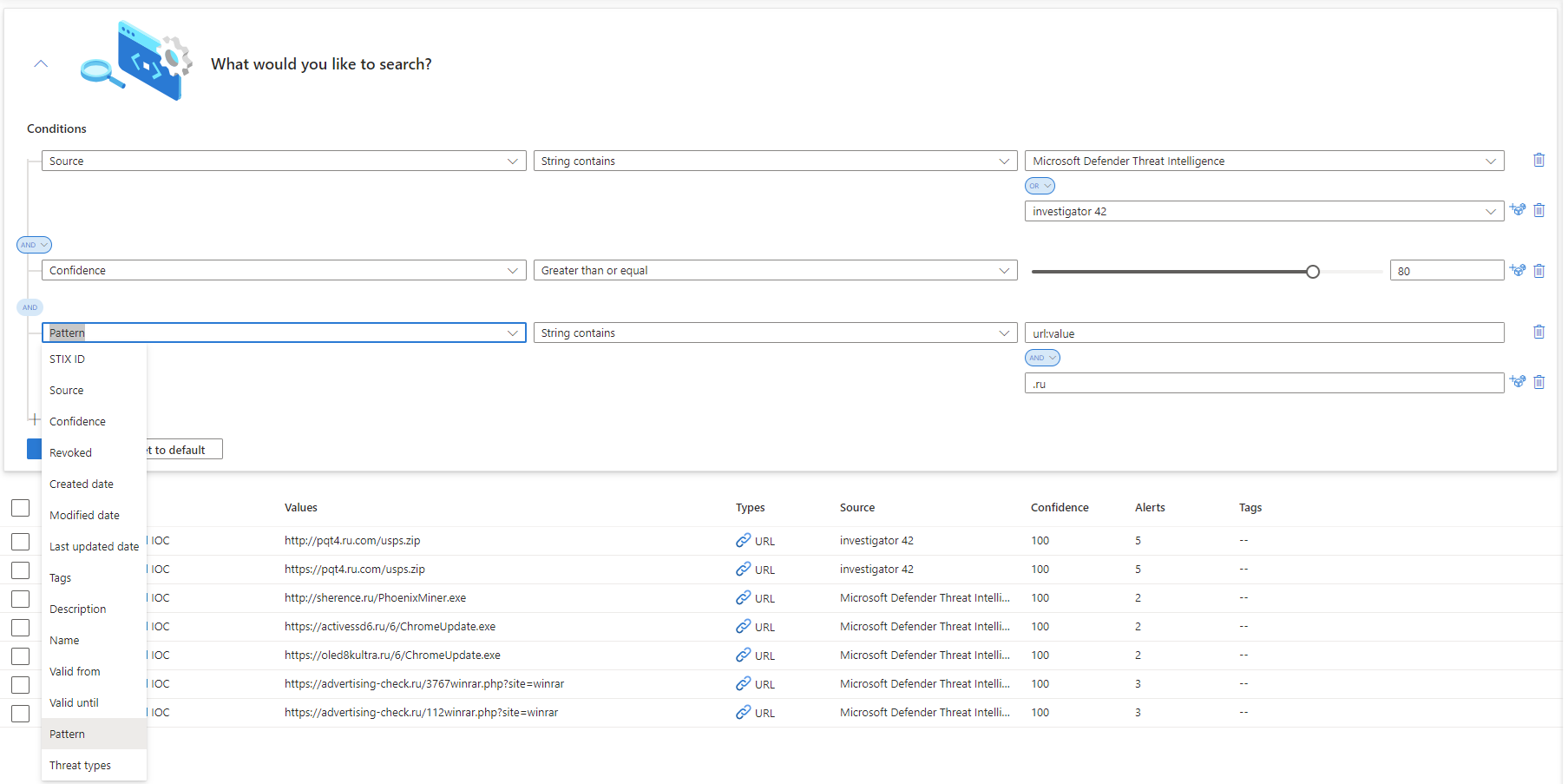

Wyświetlanie analizy zagrożeń

Wyświetl analizę zagrożeń z poziomu interfejsu zarządzania. Użyj wyszukiwania zaawansowanego, aby sortować i filtrować obiekty analizy zagrożeń bez konieczności nawet pisania zapytania usługi Log Analytics.

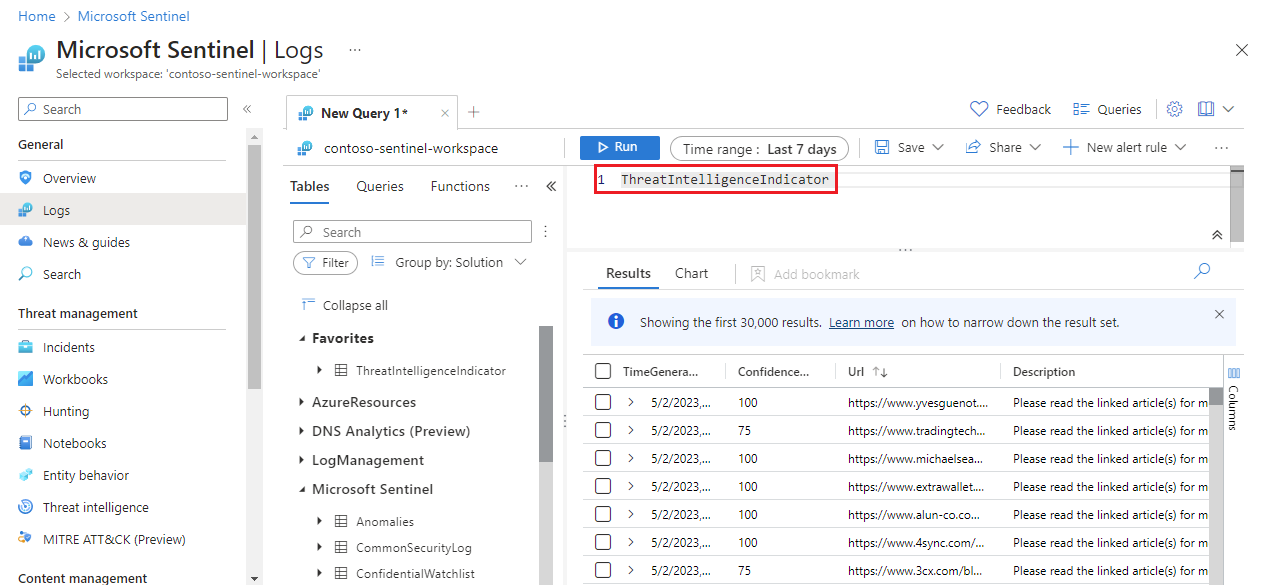

Wyświetlanie wskaźników przechowywanych w obszarze roboczym usługi Log Analytics z obsługą usługi Microsoft Sentinel. Tabela ThreatIntelligenceIndicator w schemacie usługi Microsoft Sentinel jest miejscem przechowywania wszystkich wskaźników zagrożeń usługi Microsoft Sentinel. Ta tabela jest podstawą zapytań analizy zagrożeń wykonywanych przez inne funkcje usługi Microsoft Sentinel, takie jak analiza, zapytania wyszukiwania zagrożeń i skoroszyty.

Ważne

Tabele obsługujące nowy schemat obiektów STIX są w prywatnej wersji zapoznawczej. Aby wyświetlić obiekty STIX w zapytaniach i odblokować model wyszukiwania zagrożeń, który ich używa, poproś o wyrażenie zgody na ten formularz. Pozyskiwanie analizy zagrożeń do nowych tabel ThreatIntelIndicator i ThreatIntelObjects, obok lub zamiast bieżącej tabeli, ThreatIntelligenceIndicatorprzy użyciu tego procesu zgody.

Oto przykładowy widok podstawowego zapytania dotyczącego tylko wskaźników zagrożeń przy użyciu bieżącej tabeli.

Wskaźniki analizy zagrożeń są pozyskiwane do ThreatIntelligenceIndicator tabeli obszaru roboczego usługi Log Analytics jako tylko do odczytu. Za każdym razem, gdy wskaźnik zostanie zaktualizowany, zostanie utworzony nowy wpis w ThreatIntelligenceIndicator tabeli. Tylko najbardziej bieżący wskaźnik jest wyświetlany w interfejsie zarządzania. Wskaźniki deduplikacji usługi Microsoft Sentinel są oparte na właściwościach IndicatorId i SourceSystem i i wybierają wskaźnik z najnowszymi TimeGenerated[UTC]elementami .

Właściwość IndicatorId jest generowana przy użyciu identyfikatora wskaźnika STIX. Gdy wskaźniki są importowane lub tworzone ze źródeł innych niż STIX, IndicatorId są generowane na podstawie źródła i wzorca wskaźnika.

Aby uzyskać więcej informacji, zobacz Praca z analizą zagrożeń w usłudze Microsoft Sentinel.

Wyświetlanie wzbogacenia danych GeoLocation i WhoIs (publiczna wersja zapoznawcza)

Firma Microsoft wzbogaca wskaźniki adresów IP i domeny o dodatkowe GeoLocation dane, WhoIs aby zapewnić więcej kontekstu dla badań, w których znaleziono wybrany MKOl.

Wyświetl GeoLocation dane i WhoIs w okienku Analiza zagrożeń dla tych typów wskaźników zagrożeń zaimportowanych do usługi Microsoft Sentinel.

Na przykład użyj GeoLocation danych, aby znaleźć informacje, takie jak organizacja lub kraj lub region dla wskaźnika IP. Użyj WhoIs danych, aby znaleźć dane, takie jak rejestrator i dane tworzenia rekordów na podstawie wskaźnika domeny.

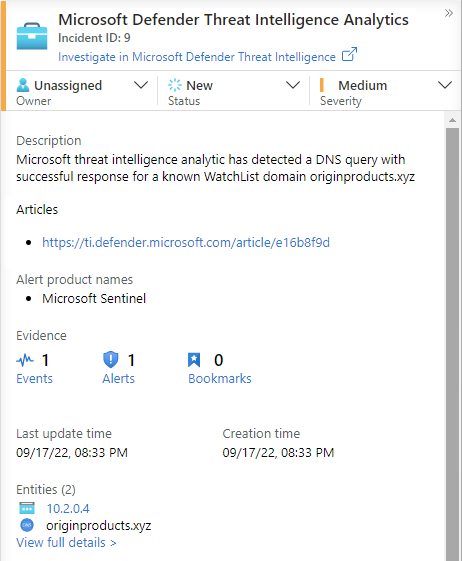

Wykrywanie zagrożeń za pomocą analizy wskaźników zagrożeń

Najważniejszym przypadkiem użycia analizy zagrożeń w rozwiązaniach SIEM, takich jak Microsoft Sentinel, jest użycie reguł analizy zasilania na potrzeby wykrywania zagrożeń. Te reguły oparte na wskaźnikach porównują nieprzetworzone zdarzenia ze źródeł danych względem wskaźników zagrożeń w celu wykrywania zagrożeń w organizacji. W usłudze Microsoft Sentinel Analytics tworzysz reguły analizy oparte na zapytaniach uruchamianych zgodnie z harmonogramem i generują alerty zabezpieczeń. Wraz z konfiguracjami określają, jak często powinna być uruchamiana reguła, jakie wyniki zapytań powinny generować alerty zabezpieczeń i zdarzenia oraz, opcjonalnie, kiedy wyzwalać automatyczną odpowiedź.

Mimo że zawsze można tworzyć nowe reguły analizy od podstaw, usługa Microsoft Sentinel udostępnia zestaw wbudowanych szablonów reguł utworzonych przez inżynierów ds. zabezpieczeń firmy Microsoft, aby korzystać ze wskaźników zagrożeń. Te szablony są oparte na typie wskaźników zagrożenia (domena, poczta e-mail, skrót pliku, adres IP lub adres URL) i zdarzenia źródła danych, które chcesz dopasować. Każdy szablon zawiera listę wymaganych źródeł, które są wymagane do działania reguły. Te informacje ułatwiają ustalenie, czy niezbędne zdarzenia są już importowane w usłudze Microsoft Sentinel.

Domyślnie po wyzwoleniu tych wbudowanych reguł zostanie utworzony alert. W usłudze Microsoft Sentinel alerty generowane na podstawie reguł analizy generują również zdarzenia zabezpieczeń. W menu usługi Microsoft Sentinel w obszarze Zarządzanie zagrożeniami wybierz pozycję Incydenty. Zdarzenia są tym, co zespoły ds. operacji zabezpieczeń klasyfikowają i badają, aby określić odpowiednie akcje reagowania. Aby uzyskać więcej informacji, zobacz Samouczek: badanie zdarzeń za pomocą usługi Microsoft Sentinel.

Aby uzyskać więcej informacji na temat używania wskaźników zagrożeń w regułach analizy, zobacz Używanie analizy zagrożeń do wykrywania zagrożeń.

Firma Microsoft zapewnia dostęp do analizy zagrożeń za pomocą reguły analizy analizy zagrożeń w usłudze Defender. Aby uzyskać więcej informacji na temat korzystania z tej reguły, która generuje alerty i zdarzenia o wysokiej wierności, zobacz Używanie pasującej analizy do wykrywania zagrożeń.

Skoroszyty zapewniają szczegółowe informacje na temat analizy zagrożeń

Skoroszyty udostępniają zaawansowane interaktywne pulpity nawigacyjne, które zapewniają wgląd we wszystkie aspekty usługi Microsoft Sentinel, a analiza zagrożeń nie jest wyjątkiem. Użyj wbudowanego skoroszytu analizy zagrożeń , aby wizualizować kluczowe informacje na temat analizy zagrożeń. Dostosuj skoroszyt zgodnie z potrzebami biznesowymi. Utwórz nowe pulpity nawigacyjne, łącząc wiele źródeł danych, aby ułatwić wizualizowanie danych w unikatowy sposób.

Ponieważ skoroszyty usługi Microsoft Sentinel są oparte na skoroszytach usługi Azure Monitor, dostępna jest obszerna dokumentacja i wiele innych szablonów. Aby uzyskać więcej informacji, zobacz Tworzenie interaktywnych raportów za pomocą skoroszytów usługi Azure Monitor.

Istnieje również bogaty zasób dla skoroszytów usługi Azure Monitor w witrynie GitHub, w którym można pobrać więcej szablonów i współtworzyć własne szablony.

Aby uzyskać więcej informacji na temat używania i dostosowywania skoroszytu analizy zagrożeń , zobacz Visualize threat intelligence with workbooks (Wizualizowanie analizy zagrożeń za pomocą skoroszytów).

Powiązana zawartość

W tym artykule przedstawiono możliwości analizy zagrożeń obsługiwane przez usługę Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz następujące artykuły: