Zabezpieczanie pracy zdalnej i hybrydowej za pomocą rozwiązania Zero Trust

W ramach wytycznych dotyczących wdrażania modelu Zero Trust w tym artykule opisano scenariusz biznesowy zabezpieczania pracy zdalnej i hybrydowej. Należy pamiętać, że zabezpieczanie danych biznesowych i infrastruktury to tematy oddzielnych scenariuszy biznesowych i nie zostały uwzględnione w tych wskazówkach.

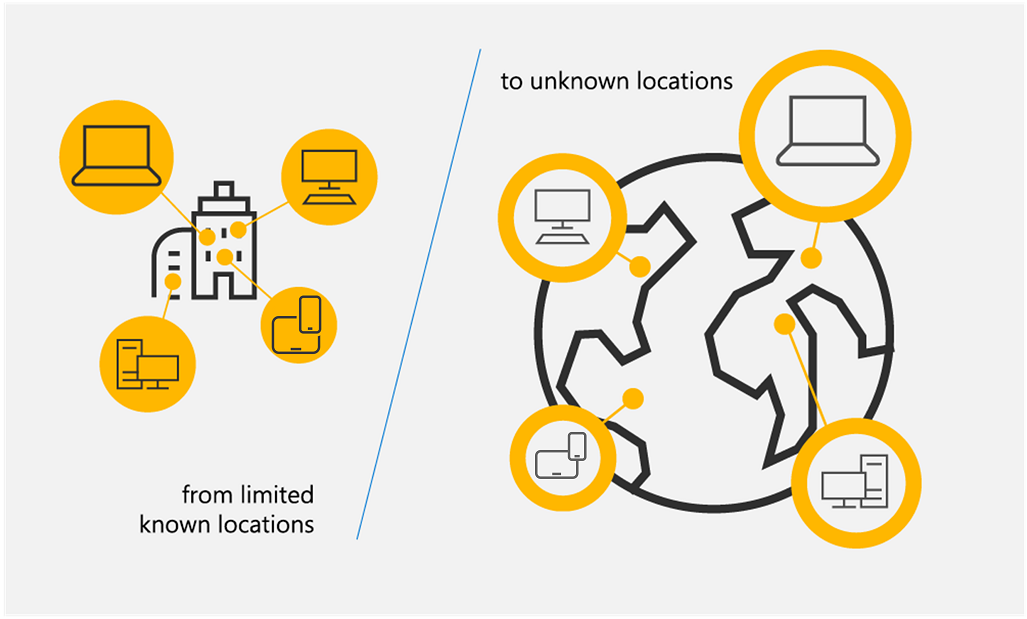

Przejście do hybrydowego stylu pracy zmusza organizacje do szybkiego dostosowywania. Pracownicy zdalni pracują w dowolny sposób, na przykład przy użyciu urządzeń osobistych, współpracy za pośrednictwem usług w chmurze i udostępniania danych poza obwodem sieci firmowej. Pracownicy hybrydowi pracują zarówno w sieciach firmowych, jak i domowych, przełączając się między urządzeniami biznesowymi i osobistymi.

W miarę jak sieci domowe pracowników rozciągają obwód sieci firmowej, a różne urządzenia dołączają do tej sieci, zagrożenia bezpieczeństwa są zarówno mnożące się, jak i stają się bardziej zaawansowane, podczas gdy wektory ataków ewoluują.

| Tradycyjna ochrona za pomocą mechanizmów kontroli sieci | Nowoczesna ochrona z zerowym zaufaniem |

|---|---|

| Tradycyjna ochrona opiera się na zaporach sieciowych i wirtualnych sieciach prywatnych (VPN), aby odizolować i ograniczyć zasoby firmowe. Pracownicy fizycznie "odznakują" w biurze i używają swojego konta użytkownika i hasła, aby zalogować się przy użyciu urządzenia. Zarówno konto użytkownika, jak i urządzenie są domyślnie zaufane. |

Model Zero Trust łączy zasady, procesy i technologię w celu ustanowienia zaufania z chmury do brzegu, niezależnie od tego, gdzie użytkownicy uzyskują dostęp do sieci. Model Zero Trust nie zakłada, że żadna tożsamość użytkownika lub urządzenie jest bezpieczne w żadnej sieci. Takie podejście nakazuje zweryfikowanie tożsamości i urządzenia użytkownika oraz ciągłe monitorowanie sieci, danych i zabezpieczeń aplikacji w biurze, w domu i na różnych urządzeniach. |

Na poniższym diagramie przedstawiono zmianę z tradycyjnej ochrony za pomocą mechanizmów kontroli sieci po lewej stronie (z ograniczonych znanych lokalizacji) do nowoczesnej ochrony z zerowym zaufaniem po prawej stronie (do nieznanych lokalizacji), w których ochrona jest stosowana niezależnie od tego, gdzie znajdują się użytkownicy i urządzenia.

Wskazówki zawarte w tym artykule zawierają szczegółowe instrukcje dotyczące rozpoczynania pracy zdalnej i hybrydowej oraz wdrażania strategii dotyczącej zabezpieczania pracy zdalnej i hybrydowej.

Jak liderzy biznesowi myślą o zabezpieczaniu pracy zdalnej i hybrydowej

Przed rozpoczęciem pracy technicznej ważne jest zrozumienie różnych motywacji do inwestowania w zabezpieczanie pracy zdalnej i hybrydowej, ponieważ te motywacje pomagają poinformować strategię, cele i miary sukcesu.

Poniższa tabela zawiera powody, dla których liderzy biznesowi w całej organizacji powinni inwestować w zabezpieczanie pracy zdalnej i hybrydowej.

| Rola | Dlaczego zabezpieczanie pracy zdalnej i hybrydowej jest ważne |

|---|---|

| Dyrektor generalny (CEO) | Firma musi być upoważniona do osiągnięcia strategicznych celów i celów, niezależnie od lokalizacji pracownika. Elastyczność biznesowa i wykonywanie działalności biznesowej nie powinny być ograniczone. Koszt udanego cyberataku może być o wiele większy niż cena wdrażania środków bezpieczeństwa. W wielu przypadkach wymagana jest zgodność z wymaganiami dotyczącymi ubezpieczenia cybernetycznego lub normami lub przepisami regionalnymi. |

| Dyrektor ds. marketingu (CMO) | Sposób, w jaki firma jest postrzegana zarówno wewnętrznie, jak i zewnętrznie, nie powinna być ograniczona przez urządzenia lub okoliczności. Dobre samopoczucie pracowników jest priorytetem uprawnionym do pracy z domu lub biura. Udany atak może stać się wiedzą publiczną, potencjalnie szkodzącą wartości marki. |

| Dyrektor ds. systemów informatycznych (CIO) | Aplikacje używane przez pracowników mobilnych i hybrydowych muszą być dostępne podczas zabezpieczania danych firmy. Bezpieczeństwo powinno być wymiernym wynikiem i dostosowane do strategii IT. Środowisko użytkownika i produktywność są ważne. |

| Dyrektor ds. zabezpieczeń informacji (CISO) | Zdalne lub hybrydowe środowisko pracy tworzy większy obszar powierzchni pod kątem naruszeń zabezpieczeń. Organizacja powinna nadal przestrzegać wymagań, standardów i przepisów dotyczących zabezpieczeń i ochrony danych w miarę rozszerzania środowiska. |

| Dyrektor ds. technologii (CTO) | Technologie i procesy używane do wspierania innowacji biznesowych muszą być chronione. Praktyki SecOps i DevSecOps mogą zmniejszyć wpływ ataku. Należy przyjąć bezpłatne technologie, które ułatwiają zarówno pracę zdalną, jak i wdrażanie usług w chmurze w bezpieczny sposób. |

| Dyrektor operacyjny (COO) | W miarę jak pracownicy stają się mobilni i rzadziej korzystają ze stałej lokalizacji biurowej, zasoby biznesowe muszą pozostać bezpieczne, a ryzyko biznesowe musi być zarządzane. Przy odpowiedzialności dyrektora generalnego za codzienną produkcję biznesową wszelkie ingerencje w operacje lub łańcuch dostaw z powodu ataku będą mieć wpływ na wyniki. |

| Dyrektor finansowy (CFO) | Priorytety wydatków zmieniają się od stałych do elastycznych modeli. Stałe inwestycje w centrum danych i budynki są przenoszone do aplikacji w chmurze i użytkowników pracujących z domu. Koszty implementowania funkcji zabezpieczeń muszą być zrównoważone przy użyciu analizy ryzyka i kosztów. |

Oprócz motywacji dla liderów biznesowych wielu pracowników oczekuje elastyczności i chce pracować z dowolnego miejsca, w dowolnym czasie i z dowolnego urządzenia.

Firma Microsoft jest jedną z wielu organizacji w skali przedsiębiorstwa, które obejmowały zdalną i hybrydową pracę na początku pandemii COVID-19. Na stronie 87 Raport firmy Microsoft na temat ochrony zasobów cyfrowych 2022 r. firma Microsoft podkreśla, że ta szansa biznesowa wprowadza ryzyko i musi być sparowana ze środkami bezpieczeństwa w celu zwiększenia odporności na ataki:

- Cyberbezpieczeństwo jest kluczowym elementem sukcesu technologicznego. Innowacje i zwiększona produktywność można osiągnąć tylko poprzez wprowadzenie środków bezpieczeństwa, które sprawiają, że organizacje są tak odporne, jak to możliwe przed nowoczesnymi atakami.

- Pandemia wyzywała nas do przestawienia naszych praktyk w zakresie zabezpieczeń i technologii w celu ochrony pracowników firmy Microsoft wszędzie tam, gdzie pracują. W ubiegłym roku aktorzy zagrożeń nadal korzystali z luk w zabezpieczeniach narażonych podczas pandemii i przejścia do hybrydowego środowiska pracy.

W sprawozdaniu podkreśla się, że zdecydowana większość udanych cyberataków może być zapobiegana przy użyciu podstawowej higieny zabezpieczeń.

Cykl wdrażania na potrzeby zabezpieczania pracy zdalnej i hybrydowej

Zabezpieczanie zdalnej i hybrydowej pracy z usługą Zero Trust obejmuje wdrażanie zabezpieczeń, które są podstawowe i jednocześnie zapewniają zaawansowaną ochronę. Technicznie ten cel obejmuje wymuszanie zasad i monitorowanie całego dostępu do zasobów organizacji przy użyciu kompleksowego podejścia do cyklu życia.

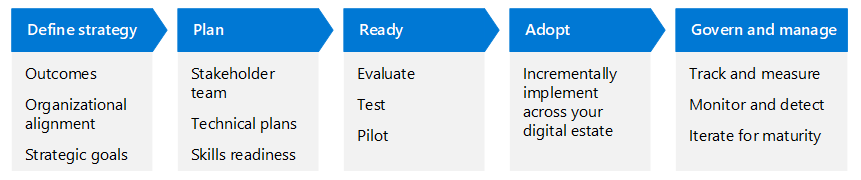

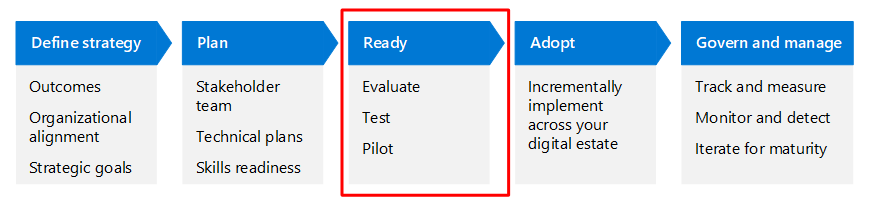

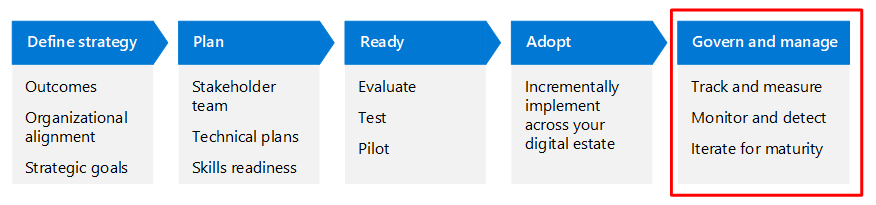

W tym artykule przedstawiono ten scenariusz biznesowy korzystający z tych samych faz cyklu życia co przewodnik Cloud Adoption Framework dla platformy Azure (definiowanie strategii, planowania, gotowości, wdrażania i zarządzania), ale dostosowane do modelu Zero Trust.

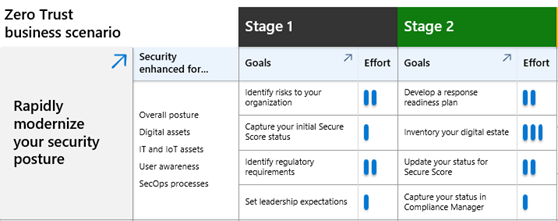

Poniższa tabela jest dostępną wersją ilustracji.

| Definiowanie strategii | Planowanie | Gotowy | Wdrażanie | Zarządzanie i zarządzanie |

|---|---|---|---|---|

| Wyniki Wyrównanie organizacyjne Cele strategiczne |

Zespół uczestników projektu Plany techniczne Gotowość w zakresie umiejętności |

Oceniać Test Etap pilotażowy |

Przyrostowe implementowanie w obrębie majątku cyfrowego | Śledzenie i mierzenie Monitorowanie i wykrywanie Iterowanie dla dojrzałości |

Przeczytaj więcej na temat cyklu wdrażania zero trust w przeglądzie platformy wdrażania Zero Trust.

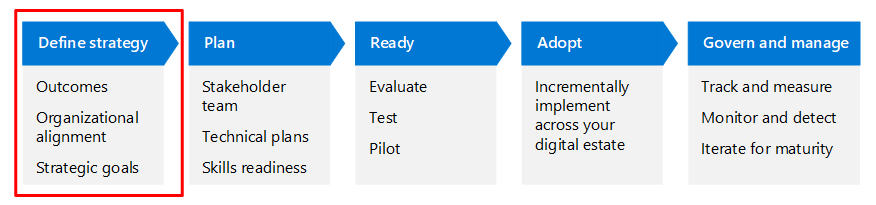

Definiowanie fazy strategii

Faza Definiowanie strategii ma kluczowe znaczenie dla definiowania i sformalizowania naszych wysiłków w celu rozwiązania problemu "Dlaczego?" tego scenariusza. W tej fazie rozumiemy scenariusz za pośrednictwem perspektyw biznesowych, IT, operacyjnych i strategicznych.

Definiujemy wyniki, względem których należy zmierzyć sukces w scenariuszu, rozumiejąc, że bezpieczeństwo jest procesem przyrostowym i iteracyjnym.

Ten artykuł sugeruje motywacje i wyniki, które są istotne dla wielu organizacji. Skorzystaj z tych sugestii, aby doskonalić strategię organizacji na podstawie unikatowych potrzeb.

Zabezpieczanie motywacji pracy zdalnej i hybrydowej

Motywacje do zabezpieczania pracy zdalnej i hybrydowej są proste, ale różne części organizacji będą miały różne zachęty do wykonywania tej pracy. Poniższa tabela zawiera podsumowanie niektórych z tych motywacji.

| Obszar | Przesłanki |

|---|---|

| Potrzeby biznesowe | Aby zapewnić dostęp do informacji w dowolnym momencie, w dowolnym miejscu na dowolnym urządzeniu, bez obniżania standardów zabezpieczeń i zarządzania ryzykiem dostępu do danych. |

| Potrzeby IT | Ustandaryzowana platforma tożsamości, która spełnia wymagania dotyczące tożsamości ludzkiej i nieludzkiej, usuwa potrzeby sieci VPN i zapewnia zdalne zarządzanie urządzeniami firmowymi i BYOD w zgodny sposób, zapewniając bezproblemowe i pozytywne środowisko użytkownika. |

| Potrzeby operacyjne | Zaimplementuj istniejące rozwiązania zabezpieczeń w ustandaryzowany sposób. Obniż nakład pracy związane z zarządzaniem wymaganym do zaimplementowania i utrzymania bezpiecznych tożsamości. Nadzór nad tożsamościami oznacza dołączanie i odłączanie użytkowników, udzielanie dostępu do zasobów w odpowiednim czasie i zapewnienie wystarczającego dostępu. Oznacza to również cofnięcie dostępu, gdy nie jest już potrzebne. |

| Potrzeby strategiczne | Aby przyrostowo zmniejszyć zwrot z inwestycji w cyberataki poprzez wdrożenie silnych rozwiązań bezpieczeństwa. Zero Trust zakłada, że zasada naruszenia umożliwia planowanie, aby zminimalizować promień wybuchu, powierzchnie ataków i skrócić czas odzyskiwania po naruszeniu. |

Zabezpieczanie wyników scenariusza pracy zdalnej i hybrydowej

Aby zapewnić produktywność, użytkownicy muszą mieć możliwość korzystania z:

- Poświadczenia konta użytkownika w celu zweryfikowania tożsamości.

- Ich punkt końcowy (urządzenie), taki jak komputer, tablet lub telefon.

- Udostępnione im aplikacje.

- Dane wymagane do wykonania zadania.

- Sieć, za pośrednictwem której ruch przepływa między urządzeniami i aplikacjami, niezależnie od tego, czy użytkownik i jego urządzenie są lokalne, czy w Internecie.

Każdy z tych elementów jest celem atakujących i musi być chroniony za pomocą zasady "nigdy nie ufaj, zawsze weryfikuj" zero trust.

Poniższa tabela zawiera cele i ich wyniki dla bezpiecznego scenariusza pracy zdalnej i hybrydowej.

| Cel cząstkowy | Wynik |

|---|---|

| Produktywność | Organizacje chcą bezpiecznie rozszerzyć produktywność na użytkowników i ich urządzenia bez ograniczania możliwości pracowników w oparciu o lokalizację pracowników. |

| Bezpieczny dostęp | Dane i aplikacje firmowe muszą mieć dostęp do odpowiednich pracowników w bezpieczny sposób, który chroni własność intelektualną firmy i dane osobowe. |

| Obsługa użytkowników końcowych | Ponieważ organizacje przyjmują mentalność hybrydowych pracowników, pracownicy potrzebują większej liczby możliwości aplikacji i platform w celu zapewnienia bezpiecznego i mobilnego środowiska pracy. |

| Zwiększanie bezpieczeństwa | Należy zwiększyć bezpieczeństwo bieżących lub proponowanych rozwiązań służbowych, aby ułatwić organizacjom skalowanie do wymagań pracowników mobilnych. Możliwości zabezpieczeń powinny być równe lub większe niż osiągalne dla pracowników lokalnych. |

| Zwiększanie możliwości IT | Zespół IT chce zabezpieczyć miejsce pracy, które zaczyna się od zabezpieczania środowiska użytkownika pracownika bez nieuzasadnionego zwiększania tarć dla użytkowników. Ponadto zespół IT potrzebuje procesów i widoczności w celu zapewnienia ładu oraz umożliwienia wykrywania i ograniczania ataków cybernetycznych. |

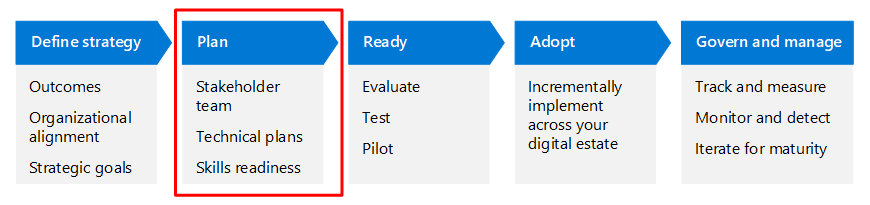

Faza planowania

Plany wdrażania przekształcają aspiracyjne cele strategii Zero Trust na plan działania. Zespoły zbiorowe mogą użyć planu wdrożenia, aby kierować swoimi wysiłkami technicznymi i dostosowywać je do strategii biznesowej organizacji.

Motywacje i wyniki, które definiujesz, wraz z liderami i zespołami biznesowymi, obsługują "Dlaczego?" dla organizacji. Stają się one gwiazdą North Star lub celem przewodnim dla twojej strategii. Następnie planowane jest planowanie techniczne, aby osiągnąć motywacje i cele.

Skorzystaj z poniższych ćwiczeń, aby ułatwić zaplanowanie wdrożenia strategii technologicznej organizacji. Te ćwiczenia obsługują wysiłki związane z wdrażaniem usługi Zero Trust przez przechwytywanie priorytetowych zadań. Na koniec tego procesu będziesz mieć plan wdrożenia chmury, który jest mapowane na metryki i motywacje zdefiniowane w strategii wdrażania chmury.

| Ćwiczenie | opis |

|---|---|

| Majątek cyfrowy | Spis majątku cyfrowego: tożsamości, urządzeń, aplikacji. Określ priorytety majątku cyfrowego na podstawie założeń, które są zgodne z motywacjami i wynikami biznesowymi organizacji. |

| Początkowe dopasowanie organizacji | Dopasuj organizację do strategii technicznej i planu wdrożenia. Strategia i plan są oparte na celach organizacji wraz z priorytetami określonymi w spisie. |

| Plan gotowości umiejętności technicznych | Utwórz plan rozwiązywania problemów z gotowością umiejętności w organizacji. |

| Plan wdrożenia chmury | Opracuj plan wdrożenia chmury, aby zarządzać zmianami w zakresie umiejętności, majątku cyfrowego i organizacji. |

Wdrożenie techniczne na potrzeby zabezpieczania pracy zdalnej i hybrydowej polega na zapewnieniu, że zasady zerowego zaufania są stosowane do tożsamości, urządzeń i aplikacji, wymagając tego:

- Uwierzytelnianie wieloskładnikowe (MFA) z dostępem warunkowym jest stosowane do wszystkich tożsamości użytkowników, które uzyskują dostęp do środowiska.

- Urządzenia są rejestrowane w zarządzaniu urządzeniami i monitorowane pod kątem kondycji.

- Dostęp do aplikacji i ich danych wymaga zweryfikowania tożsamości, urządzeń w dobrej kondycji i odpowiedniego dostępu do danych.

Wiele organizacji może przyjąć czteroetapowe podejście do tych celów wdrażania, podsumowane na poniższym wykresie.

| Etap 1 | Etap 2 | Etap 3 | Etap 4 |

|---|---|---|---|

| Weryfikowanie i zabezpieczanie każdej tożsamości przy użyciu silnego uwierzytelniania Integrowanie aplikacji SaaS z identyfikatorem Microsoft Entra ID na potrzeby logowania jednokrotnego Wszystkie nowe aplikacje używają nowoczesnego uwierzytelniania |

Rejestrowanie urządzeń przy użyciu identyfikatora Entra firmy Microsoft Implementowanie tożsamości zerowej zaufania punktu początkowego i zasad dostępu do urządzeń Używanie serwera proxy aplikacji Microsoft Entra z aplikacjami lokalnymi na potrzeby logowania jednokrotnego |

Rejestrowanie urządzeń w rozwiązaniu do zarządzania urządzeniami i stosowanie zalecanych zabezpieczeń Zezwalaj na dostęp do danych tylko zgodnych i zaufanych urządzeń |

Monitorowanie dryfu konfiguracji urządzenia Implementowanie uwierzytelniania bez hasła |

Jeśli to podejście etapowe działa w twojej organizacji, możesz użyć następujących funkcji:

Ten dostępny do pobrania pokaz slajdów programu PowerPoint przedstawia i raportuje postęp w tych etapach i zamierzeniach liderom biznesowym i innym uczestnikom projektu. Oto slajd dla tego scenariusza biznesowego.

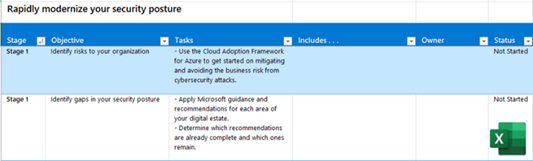

Ten skoroszyt programu Excel umożliwia przypisanie właścicieli i śledzenie postępu tych etapów, celów i ich zadań. Oto arkusz dla tego scenariusza biznesowego.

Jeśli Organizacja subskrybuje określoną strategię zarządzania ryzykiem i zgodnością (GRC) lub Security Operations Center (SOC), ważne jest, aby praca techniczna uwzględniała konfiguracje spełniające te wymagania.

Omówienie organizacji

Potrzeby i kompozycja każdej organizacji różnią się. Międzynarodowe przedsiębiorstwo z wieloma aplikacjami i wysoce ustandaryzowanymi zabezpieczeniami będzie implementować zabezpieczenia niezależnie od elastycznego startupu lub średniej organizacji.

Niezależnie od rozmiaru i złożoności organizacji mają zastosowanie następujące działania:

- Spis użytkowników, punktów końcowych, aplikacji, danych i sieci w celu zrozumienia stanu zabezpieczeń i oszacowania poziomu nakładu pracy wymaganego do przekształcenia majątku.

- Dokumentowanie celów i planowania wdrażania przyrostowego na podstawie priorytetów. Przykładem jest zabezpieczenie tożsamości i usług Platformy Microsoft 365, a następnie punktów końcowych. Następnie zabezpiecz aplikacje i usługi SaaS przy użyciu nowoczesnych metod uwierzytelniania i możliwości segmentacji udostępnianych przez dostęp warunkowy.

- W przypadku zasady korzystania z najmniej uprzywilejowanego dostępu należy utworzyć spis liczby kont z uprzywilejowanym dostępem i zmniejszyć liczbę kont do najmniejszej możliwej liczby kont. Konta, które wymagają uprzywilejowanego dostępu, powinny używać dostępu just in time i just-enough-access (JIT/JEA), aby ograniczyć stałe uprawnienia administracyjne. W przypadku wystąpienia naruszenia zabezpieczeń konta, które zostały naruszone, są ograniczone, co minimalizuje promień wybuchu. Z wyjątkiem konta "break glass" żaden stały dostęp administratora nie powinien być dozwolony dla wysoce uprzywilejowanych ról, które obejmują role administracji aplikacji dla usług produktywności, takich jak SharePoint, Exchange i Teams.

Planowanie i dopasowanie organizacyjne

Implementacja i zarządzanie metodologią bezpiecznego dostępu ma wpływ na kilka nakładających się obszarów i jest zwykle implementowana w kolejności:

- Tożsamości

- Punkty końcowe (urządzenia)

- Aplikacje

- Sieć

Ochrona danych jest również ważna w przypadku zabezpieczania pracy zdalnej i hybrydowej. Ten temat został dokładniej omówiony w temacie Identyfikowanie i ochrona poufnych danych biznesowych.

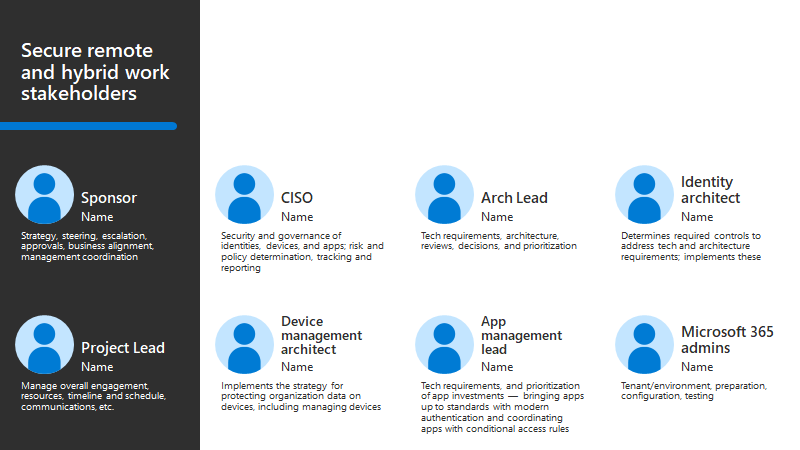

W tej tabeli przedstawiono podsumowanie ról, które są zalecane podczas tworzenia programu sponsorowanego i hierarchii zarządzania projektami w celu określenia i podsycania wyników.

| Obszar | Liderzy programów | Role właściciela technicznego |

|---|---|---|

| Tożsamości | CISO, CIO lub dyrektor ds. zabezpieczeń tożsamości Potencjalnego klienta programu z poziomu usługi Identity Security lub Identity Architect |

Architekt zabezpieczeń Zabezpieczenia tożsamości lub architekt tożsamości Administrator tożsamości Zarządzanie zabezpieczeniami lub administrator tożsamości Zespół ds. edukacji użytkowników |

| Punkty końcowe | CISO, CIO lub dyrektor ds. zabezpieczeń tożsamości Potencjalnego klienta programu z poziomu zabezpieczeń tożsamości lub architekta tożsamości |

Architekt zabezpieczeń Zabezpieczenia tożsamości lub architekt zabezpieczeń infrastruktury Administrator zarządzania urządzeniami przenośnymi (MDM) Zarządzanie zabezpieczeniami lub administrator MDM Zespół ds. edukacji użytkowników |

| Aplikacje | CISO, CIO lub dyrektor ds. zabezpieczeń aplikacji Potencjalnego klienta programu z zarządzania aplikacjami |

Architekt tożsamości Architekt deweloperów Architekt sieci Architekt sieci w chmurze Nadzór nad zabezpieczeniami |

| Sieć | CISO, CIO lub dyrektor zabezpieczeń sieci Kierownik programu od kierownictwa ds. sieci |

Architekt zabezpieczeń Architekt sieci Inżynierowie sieci Implementatory sieci Zarządzanie siecią |

Pokaz slajdów programu PowerPoint dla tej zawartości wdrożenia zawiera poniższy slajd z widokiem uczestników projektu, który można dostosować dla własnej organizacji.

Gotowość do planowania technicznego i umiejętności

Firma Microsoft udostępnia zasoby ułatwiające ustalanie priorytetów tej pracy, rozpoczęcie pracy i dojrzałości wdrożenia. Na tym etapie wykorzystujemy te zasoby jako działania planowania, aby zrozumieć wpływ proponowanych zmian i utworzyć plan implementacji.

Te zasoby obejmują normatywne wskazówki, których można użyć jako zalecanych punktów początkowych dla własnej organizacji. Dostosuj zalecenia na podstawie priorytetów i wymagań.

| Zasób | opis |

|---|---|

Lista kontrolna planu szybkiej modernizacji (RaMP): Jawna weryfikacja zaufania dla wszystkich żądań dostępu  |

Ta seria list kontrolnych wylicza cele techniczne każdego obszaru wdrażania zabezpieczeń w kolejności priorytetów i dokumentuje kroki, które należy wykonać, aby je osiągnąć. Zawiera również listę członków projektu, którzy muszą być zaangażowani w każdy obszar. Użycie tego zasobu ułatwia identyfikowanie szybkich zwycięstw. |

Konfiguracje tożsamości zerowej zaufania i dostępu do urządzeń  |

Ten przewodnik po rozwiązaniu zaleca zestaw zasad dostępu do tożsamości i urządzeń, które zostały przetestowane razem. Obejmuje następujące elementy:

|

Zarządzanie urządzeniami za pomocą usługi Intune  |

Ten przewodnik po rozwiązaniu przeprowadzi cię przez etapy zarządzania urządzeniami, od akcji, które nie wymagają rejestrowania urządzeń do zarządzania w celu pełnego zarządzania urządzeniami. Te zalecenia są koordynowane z powyższymi zasobami. |

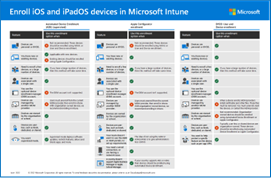

Opcje rejestracji w usłudze Intune  Pdf | Visio Zaktualizowano: czerwiec 2022 |

Ten zestaw plakatów zapewnia łatwe do skanowania porównanie opcji rejestracji urządzeń na platformę. |

| Plan wdrożenia uwierzytelniania wieloskładnikowego | W tym przewodniku wdrażania pokazano, jak zaplanować i wdrożyć wdrożenie uwierzytelniania wieloskładnikowego firmy Microsoft. |

Oprócz tych zasobów w poniższych sekcjach wyróżniono zasoby dla określonych zadań we wcześniej zdefiniowanych czterech etapach.

Etap 1

| Cel wdrożenia | Zasoby |

|---|---|

| Weryfikowanie i zabezpieczanie każdej tożsamości przy użyciu silnego uwierzytelniania | Jakie metody uwierzytelniania i weryfikacji są dostępne w usłudze identyfikatora Microsoft Entra? |

| Integrowanie aplikacji SaaS z identyfikatorem Microsoft Entra ID na potrzeby logowania jednokrotnego | Dodawanie aplikacji SaaS do identyfikatora Entra firmy Microsoft i do zakresu zasad |

| Nowe aplikacje używają nowoczesnego uwierzytelniania | Lista kontrolna — jak zarządzasz tożsamością dla obciążenia? |

Etap 2

| Cel wdrożenia | Zasoby |

|---|---|

| Rejestrowanie urządzeń przy użyciu identyfikatora Entra firmy Microsoft | Zarejestrowane urządzenia firmy Microsoft Planowanie implementacji dołączania do firmy Microsoft Entra |

| Implementowanie zasad dostępu do tożsamości zero trust i urządzeń dla poziomu ochrony punktu początkowego | Poziomy ochrony dla konfiguracji tożsamości zerowej zaufania i dostępu do urządzeń |

| Używanie serwera proxy aplikacji Microsoft Entra z aplikacjami lokalnymi na potrzeby logowania jednokrotnego | Jak skonfigurować logowanie jednokrotne do aplikacji opartej na serwerze proxy aplikacji |

Etap 3

| Cel wdrożenia | Zasoby |

|---|---|

| Rejestrowanie urządzeń w zarządzaniu i stosowanie zalecanych zabezpieczeń | Omówienie zarządzania urządzeniami za pomocą usługi Intune Konfiguracje tożsamości zerowej zaufania i dostępu do urządzeń |

| Zezwalaj na dostęp do danych tylko zgodnych i zaufanych urządzeń | Konfigurowanie zasad zgodności dla urządzeń przy użyciu usługi Intune Wymaganie urządzeń w dobrej kondycji i zgodności z usługą Intune |

Etap 4

| Cel wdrożenia | Zasoby |

|---|---|

| Monitorowanie dryfu konfiguracji urządzenia | Wdrażanie profilów urządzeń w usłudze Microsoft Intune Monitorowanie ryzyka i zgodności urządzeń z punktami odniesienia zabezpieczeń |

| Implementowanie uwierzytelniania bez hasła | Zwiększanie zabezpieczeń logowania przy użyciu uwierzytelniania bez hasła |

Plan wdrożenia chmury

Plan wdrożenia jest niezbędnym wymaganiem dla pomyślnego wdrożenia rozwiązania Zero Trust. Plan wdrożenia zero trust to iteracyjny plan projektu, który pomaga firmie przejść z tradycyjnych podejść zabezpieczeń do bardziej dojrzałej i wyrafinowanej strategii, która obejmuje zarządzanie zmianami i ład.

Tożsamości, punkty końcowe, aplikacje i sieci znajdują się w zakresie tej fazy planowania. Każdy z nich ma wymóg zabezpieczenia istniejącego majątku, a także planuje rozszerzenie zabezpieczeń na nowe jednostki w miarę ich przybycia w ramach większego procesu dołączania.

Planowanie bezpiecznego rozwiązania do pracy zdalnej i hybrydowej uwzględnia, że organizacje mają istniejące tożsamości, które muszą być zabezpieczone, a nowe tożsamości muszą być tworzone zgodnie ze standardami zabezpieczeń.

Plan wdrożenia obejmuje również szkolenie pracowników do pracy w nowy sposób, aby zrozumieć, co jest wymagane do obsługi organizacji, co może obejmować:

- Trenowanie administratorów na nowe sposoby pracy. Metody dostępu uprzywilejowanego różnią się od stałego dostępu administratora i mogą początkowo zwiększać problemy do czasu osiągnięcia uniwersalnej akceptacji.

- Wyposażenie działu pomocy technicznej i personelu IT na wszystkich poziomach przy użyciu tego samego komunikatu realizacji korzyści. Zwiększenie bezpieczeństwa zwiększa tarcie atakującego, równoważąc korzyści wynikające z bezpiecznej pracy. Upewnij się, że ten komunikat jest zrozumiały i komunikatowalny na wszystkich poziomach.

- Tworzenie materiałów szkoleniowych i wdrażania użytkowników. Bezpieczeństwo jest przyjęte wszechobecnie jako wspólna odpowiedzialność, a korzyści z bezpieczeństwa dostosowane do celów biznesowych muszą być przekazywane użytkownikom. Upewnij się, że wdrożenie użytkowników na potrzeby zabezpieczeń jest osiągane na tym samym poziomie co wdrażanie użytkowników w przypadku nowej technologii.

Aby uzyskać więcej informacji z przewodnika Cloud Adoption Framework, zobacz Plan wdrożenia chmury.

Faza gotowości

Ten scenariusz (zabezpieczanie pracy zdalnej i hybrydowej) ocenia i zabezpiecza tożsamości, urządzenia i dane za pośrednictwem sieci, które ich używają. Ponieważ technologie mogą być potencjalnie destrukcyjne, zalecane jest przygotowanie podejścia, począwszy od małych projektów oferujących szybkie zwycięstwa, które korzystają z istniejących licencji i mają minimalny wpływ na użytkowników.

Zacznij od utworzenia planu, a następnie przetestowania planu. Następnie stopniowo wdrażaj nowe konfiguracje i możliwości. Zapewnia to możliwość poprawy planu podczas lekcji. Pamiętaj, aby opracować plan komunikacji i ogłosić zmiany w miarę rozszerzania zakresu wdrażania.

Na poniższym diagramie przedstawiono zalecenie dotyczące rozpoczęcia projektu z małą grupą w celu oceny zmian. Ta mała grupa może być członkami zespołu IT lub zespołu partnerskiego, który jest inwestowany w wynik. Następnie należy pilotaż zmian za pomocą większej grupy. Chociaż ilustracja obejmuje trzeci etap pełnego wdrożenia, jest to często realizowane przez stopniowe zwiększanie zakresu wdrożenia do momentu objęcia całej organizacji.

Podczas rejestrowania urządzeń zaleca się na przykład następujące wskazówki.

| Etap wdrażania | opis |

|---|---|

| Evaluate | Etap 1. Identyfikowanie 50 punktów końcowych na potrzeby testowania |

| Etap pilotażowy | Etap 2. Identyfikowanie kolejnych 50–100 punktów końcowych w środowisku produkcyjnym |

| Pełne wdrożenie | Etap 3. Rejestrowanie pozostałych punktów końcowych w większych przyrostach |

Zabezpieczanie tożsamości rozpoczyna się od wdrożenia uwierzytelniania wieloskładnikowego i segmentowania dostępu przy użyciu dostępu warunkowego firmy Microsoft Entra. Te funkcje obsługują zasadę jawnego weryfikowania, ale wymagają procesu wdrażania przyrostowego. W zależności od podejścia metodologia uwierzytelniania wieloskładnikowego może wymagać wdrożenia i przekazania użytkownikom informacji przed datą przełączenia, zwłaszcza w przypadku istniejących pracowników używanych tylko do używania haseł.

Podczas planowania tego scenariusza rozważ następujące elementy:

- W zależności od metodologii uwierzytelniania wieloskładnikowego może być konieczne użycie uwierzytelniania wieloskładnikowego opartego na aplikacji mobilnej w porównaniu z użyciem podejścia FIDO2 lub innego podejścia opartego na tokenach. Dotyczy to również Windows Hello dla firm.

- Zasady dostępu warunkowego mogą być złożone w odniesieniu do ich kryteriów oceny i podejmowania decyzji. Wymaga to, aby dostęp warunkowy był pilotowany i wdrażany przyrostowo w aplikacji i środowisku użytkownika.

- Dostęp warunkowy może uwzględniać względną kondycję i stan poprawek punktu końcowego oraz lokalizacje użytkownika jako parametry warunkowe. Jeśli punkty końcowe muszą być zarządzane, aby kwalifikować je do uzyskiwania dostępu do aplikacji lub usługi jako warunku dostępu, punkty końcowe muszą zostać zarejestrowane w usłudze zarządzania.

- Nowoczesne aplikacje, które obsługują nowoczesne metody uwierzytelniania, łatwo integrują się z uwierzytelnianiem opartym na uwierzytelnianiu wieloskładnikowym i zasadami dostępu warunkowego. Zrozumienie liczby aplikacji i ich metod uwierzytelniania ma kluczowe znaczenie.

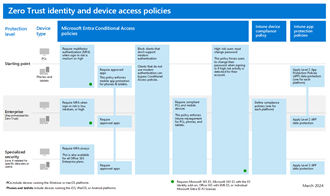

Podczas planowania i etapu warstw ochrony w celu utworzenia relacji Zero Trust skorzystaj z zasobów udostępnianych przez firmę Microsoft. Aby zabezpieczyć pracę zdalną i hybrydową, firma Microsoft udostępnia zestaw zasad common Zero Trust i dostępu do urządzeń. Jest to zestaw zasad, które są testowane i znane, aby dobrze współpracować.

Poniżej przedstawiono zasady dotyczące trzech poziomów ochrony.

Ten zestaw zasad zawiera poziom ochrony punktu początkowego z minimalnym wpływem na użytkownika. Ten zestaw zasad nie wymaga rejestrowania urządzeń do zarządzania. Gdy wszystko będzie gotowe i masz zarejestrowane urządzenia, możesz wdrożyć poziom Enterprise , który jest zalecany dla modelu Zero Trust.

Oprócz tych poziomów ochrony można przyrostowo zwiększyć zakres zasad w następujący sposób:

- Zastosuj zakres zasad do małego zestawu użytkowników, aby rozpocząć od, a następnie zwiększyć zakres uwzględnionych użytkowników. Segmentacja użytkowników umożliwia ograniczenie ryzyka związanego z przerwą w działaniu usługi lub zakłóceniami użytkowników, ponieważ dotyczy to tylko docelowych użytkowników lub urządzeń.

- Zacznij od dodania aplikacji i usług platformy Microsoft 365 do zakresu zasad. Następnie przejdź do innych aplikacji SaaS używanych przez organizację. Gdy wszystko będzie gotowe, uwzględnij aplikacje utworzone na platformie Azure lub innych dostawców usług w chmurze w zakresie zasad.

Na koniec nie zapomnij o swoich użytkownikach. Wdrażanie i komunikacja użytkowników ma kluczowe znaczenie podczas implementowania zabezpieczeń tożsamości, podobnie jak w przypadku początkowego wdrożenia użytkownika w rozwiązaniu Microsoft 365 z usług opartych na centrum danych. Podejścia jednofazowe rzadko kończą się powodzeniem podczas implementowania usług zabezpieczeń. Inicjatywy zabezpieczeń często kończą się niepowodzeniem z powodu zwiększonego tarć dla użytkowników, jeśli zmiany są zakłócające i słabo komunikowane i testowane. Jest to miejsce, w którym sponsoring wykonawczy inicjatyw zabezpieczeń działa najlepiej. Gdy kierownictwo demonstruje wsparcie poprzez wdrożenie na wczesnym etapie wdrażania, łatwiej jest obserwować użytkowników.

Aby pomóc w edukacji i wdrożeniu użytkowników, firma Microsoft udostępnia szablony i materiały do pobrania przez użytkowników końcowych. Obejmują one instrukcje dotyczące zmieniania nazwy tych elementów i rekomendacji dotyczących udostępniania tych elementów użytkownikom. Zobacz: https://aka.ms/entratemplates.

Kompilowanie i testowanie

Po zebraniu zespołu, przejrzeniu zalecanych zasobów technicznych i opracowaniu planu przygotowania projektów i wdrożenia będziesz mieć nadzieję, że masz dobrze udokumentowany plan. Przed formalnym wdrożeniem planu należy skompilować i przetestować konfiguracje w środowisku testowym.

Każdy obszar techniczny, taki jak zestaw zasad dostępu warunkowego, można zabezpieczyć, włączając funkcje w całej dzierżawie. Jednak nieprawidłowo skonfigurowane zasady mogą mieć daleko idące konsekwencje. Na przykład źle napisane zasady dostępu warunkowego mogą zablokować wszystkich administratorów z dzierżawy.

Aby ograniczyć ryzyko, rozważ wdrożenie dzierżawy testowej lub qa, aby zaimplementować każdą funkcję podczas jej znajomości lub wdrożyć ją po raz pierwszy. Dzierżawa testowa lub QA powinna być rozsądnie reprezentatywna dla bieżącego środowiska użytkownika i być wystarczająco dokładna, aby wykonywać funkcje KONTROLI jakości, aby przetestować, czy włączona funkcja jest zrozumiała i wspiera funkcję, która jest zabezpieczana.

Lista kontrolna RAMP może służyć do śledzenia postępu. Zawiera listę zarówno kroków planowania, jak i implementacji. Dzierżawa qa to testowe łóżko akcji implementacji, które są wykonywane po raz pierwszy.

Dane wyjściowe tego etapu powinny być udokumentowaną konfiguracją, która jest początkowo kompilowana i testowana względem dzierżawy QA z planami przejścia do wdrożenia w dzierżawie produkcyjnej, w której zmiany są wdrażane przyrostowo, podczas gdy nowe informacje są stosowane do planu.

Podczas wdrażania nowych konfiguracji w środowisku produkcyjnym zachowaj spójne komunikaty użytkowników i bądź na bieżąco ze sposobem, w jaki te zmiany wpływają na użytkowników. Implementowanie funkcji zabezpieczeń może mieć niewielki wpływ na technologię, na przykład włączenie dostępu just in time, ale wzajemne ma duży wpływ na proces, taki jak administratorzy, którzy muszą zażądać dostępu do usług za pośrednictwem przepływu pracy zatwierdzania w celu wykonania swoich obowiązków.

Podobnie rejestracja urządzeń ma niewielki wpływ na środowisko użytkownika, podczas gdy wdrażanie dostępu warunkowego na podstawie zgodności urządzeń i wymagań dotyczących kondycji może mieć znaczący wpływ na bazę użytkowników, ponieważ użytkownicy nie mogą uzyskać dostępu do usług.

Testowanie każdej usługi w celu zrozumienia wpływu usługi i planowanej zmiany ma kluczowe znaczenie dla sukcesu. Należy pamiętać, że niektóre skutki mogą nie być w pełni widoczne do momentu rozpoczęcia pilotażu w środowisku produkcyjnym.

Śledzenie zmian ładu i zarządzania

Celem zerowego zaufania jest przyrostowe zwiększenie zabezpieczeń i zaimplementowanie zmian w środowisku, które osiąga ten cel. Te zmiany wymagają zmian w modelach zarządzania i ładu środowiska. W miarę testowania i wdrażania należy udokumentować zmiany i wpływ na model zarządzania i ładu.

Faza wdrażania

W fazie wdrażania stopniowo wdrażasz strategię i plany wdrażania w różnych obszarach funkcjonalnych. Faza wdrażania to większa implementacja weryfikacji koncepcji. Plan wdrożenia jest wykonywany, a wdrożenie odbywa się w kolejnych falach w oparciu o segmentację użytkowników i obszary docelowe w obrębie majątku cyfrowego.

Zgodnie z zaleceniami wdróż każdą nową konfigurację w dzierżawie produkcyjnej jako ograniczony dowód koncepcji (oznaczony etykietą "Oceń" na poniższym diagramie).

Mimo że masz już przetestowane nowe konfiguracje w środowisku kontroli jakości, upewnij się, że plany wdrażania produkcyjnego również udokumentować, co testujesz i oceniasz oraz kryteria akceptacji do mierzenia sukcesu na każdym etapie. Najlepiej wybrać podzbiór użytkowników, punktów końcowych i aplikacji, które mają być testowe przed rozszerzeniem wdrożenia. Zgodnie z tą samą metodologią, uczysz się od powodzenia i niepowodzeń implementacji i aktualizowania planów.

Należy pamiętać, że niektóre wdrożone funkcje, mimo że są przeznaczone dla ograniczonej grupy odbiorców, mogą mieć wpływ na całą usługę. Ten wpływ można ograniczyć, identyfikując zagrożenia podczas testowania kontroli jakości i zapewniając, że istnieje plan wycofania.

Pomyślny plan wdrożenia obejmuje następujące elementy:

- Plan wdrażania i wdrażania w celu uwzględnienia strategii komunikacji użytkowników

- Plan wdrażania i wdrażania kadry kierowniczej w celu zapewnienia poparcia dla kierownictwa

- Plan wdrażania i wdrażania użytkowników

- Artefakty zarządzania projektami i ładu

- Segmentacja użytkowników według jednostki biznesowej lub wpływu użytkownika

- Segmentacja urządzeń według wpływu jednostki biznesowej lub użytkownika

- Aplikacje sklasyfikowane według krytycznej i złożoności implementacji

- Wersje robocze aktualizacji zmian w codziennym zarządzaniu i ładie

Zarządzanie fazami i zarządzanie nimi

Nadzór nad zabezpieczeniami jest procesem iteracyjnym. W przypadku organizacji z istniejącymi zasadami, które zarządzają zabezpieczeniami w obrębie majątku cyfrowego, wdrożenie strategii Zero Trust stanowi zachętę do rozwoju tych zasad. W miarę rozwoju strategii zabezpieczeń i zasad w miarę upływu czasu procesy i zasady ładu w chmurze.

W fazie planowania nowe funkcje zostały przetestowane pod kątem dzierżawy testowej, w której wystąpiły działania związane z zarządzaniem. Należy pamiętać, że zaimplementowanie funkcji obsługujących zasady Zero Trust wymaga innego sposobu zarządzania wynikowym stanem końcowym.

Oto kilka przykładów nowych wymagań dla tego scenariusza:

- Ustanów proces zatwierdzania dostępu administracyjnego, jeśli jest to wymagane, w przeciwieństwie do stałego dostępu administratora.

- Aktualizowanie zarządzania cyklem życia użytkowników podczas wprowadzania, używania i zamykania organizacji.

- Aktualizowanie zarządzania cyklem życia urządzeń.

- Zaktualizuj kryteria wydania dla nowych aplikacji, aby upewnić się, że zostały one uwzględnione w zakresie zasad dostępu warunkowego.

W miarę postępu planu wdrażania zarządzanie wynikowym środowiskiem powoduje zmianę metodologii zarządzania i ładu. Sposób monitorowania środowiska w wyniku zmian zerowego zaufania.

Ponieważ zero zaufania rozwiązuje ryzyko zabezpieczeń w środowisku, zarządzanie cyklem życia obiektu tożsamości nie jest już opcjonalne. Zaświadczanie obiektów jest przejawem cyklu życia obiektu i powoduje odpowiedzialność w firmie i od it jako jedyny opiekun cyklu życia obiektu.

Zero Trust wymaga zwiększenia dojrzałości w wynikowej administracji majątku, w tym sposobu interakcji użytkowników i administratorów z wdrożonym stanem końcowym. Zobacz poniższą tabelę jako przykład potencjalnych zmian.

| Odbiorcy | Function | Odwołanie |

|---|---|---|

| Użytkownicy | Przegląd zaświadczania obiektów opartych na użytkowniku | Zarządzanie dostępem użytkowników i gości za pomocą przeglądów dostępu |

| Administratorzy | Cykle życia tożsamości i dostępu Zarządzanie tożsamością Microsoft Entra | Co to jest Zarządzanie tożsamością Microsoft Entra? |

Dodatkowe zasoby dotyczące codziennego ładu i operacji obejmują:

Dokumentacja dotycząca raportów i monitorowania firmy Microsoft

dokumentacja Zarządzanie tożsamością Microsoft Entra

Omówienie innych obszarów ładu i narzędzi, które dotyczą kilku obszarów. Ze względu na różne potrzeby organizacyjne, nie wszystkie funkcje ładu wymienione w tym dokumencie mają zastosowanie do wszystkich organizacji.

Następne kroki

- Omówienie platformy wdrażania zero trust

- Szybka modernizacja stanu zabezpieczeń

- Identyfikowanie i ochrona poufnych danych biznesowych

- Zapobieganie naruszeniom lub zmniejszanie szkód biznesowych

- Spełnianie wymagań prawnych i zgodności

Zasoby śledzenia postępu

W przypadku dowolnego scenariusza biznesowego Zero Trust można użyć następujących zasobów śledzenia postępu.

| Zasób śledzenia postępu | To pomaga... | Zaprojektowany pod kątem... |

|---|---|---|

Plik PDF lub plik PDF z możliwością pobrania siatki planu wdrożenia

|

Łatwo zrozumieć ulepszenia zabezpieczeń dla każdego scenariusza biznesowego i poziom nakładu pracy dla etapów i celów fazy planu. | Potencjalni klienci, liderzy biznesowi i inni uczestnicy projektu scenariusza biznesowego. |

| Monitor wdrażania Zero Trust do pobrania z możliwością pobierania pokazu slajdów programu PowerPoint |

Śledź postęp na etapach i zamierzeniach fazy Planu. | Potencjalni klienci, liderzy biznesowi i inni uczestnicy projektu scenariusza biznesowego. |

Cele scenariusza biznesowego i zadania do pobrania skoroszyt programu Excel

|

Przypisz własność i śledź postęp na etapach, zamierzeniach i zadaniach fazy Planu. | Potencjalni klienci, potencjalni klienci it i implementatorzy IT w scenariuszach biznesowych. |

Aby uzyskać dodatkowe zasoby, zobacz Ocena Zero Trust i zasoby śledzenia postępu.