Krok nr 5. Wdrażanie profilów urządzeń w Microsoft Intune

Microsoft Intune zawiera ustawienia i funkcje, które można włączyć lub wyłączyć na różnych urządzeniach w organizacji. Te ustawienia i funkcje są dodawane do "profilów konfiguracji". Profile można tworzyć dla różnych urządzeń i różnych platform, w tym systemów iOS/iPadOS, administratora urządzeń z systemem Android, systemu Android Enterprise i systemu Windows. Następnie użyj Intune, aby zastosować lub "przypisać" profil do urządzeń.

Ten artykuł zawiera wskazówki dotyczące rozpoczynania pracy z profilami konfiguracji.

Profile konfiguracji umożliwiają konfigurowanie ważnej ochrony i zapewnianie zgodności urządzeń w celu uzyskania dostępu do zasobów. Wcześniej tego rodzaju zmiany konfiguracji były konfigurowane przy użyciu ustawień zasady grupy w Active Directory Domain Services. Nowoczesna strategia zabezpieczeń obejmuje przenoszenie mechanizmów kontroli zabezpieczeń do chmury, w której wymuszanie tych mechanizmów kontroli nie jest zależne od zasobów lokalnych i dostępu. Intune profile konfiguracji to sposób na przeniesienie tych mechanizmów kontroli zabezpieczeń do chmury.

Aby zapoznać się z rodzajem profilów konfiguracji, które można utworzyć, zobacz Stosowanie funkcji i ustawień na urządzeniach przy użyciu profilów urządzeń w Microsoft Intune.

Wdrażanie punktów odniesienia zabezpieczeń systemu Windows dla Intune

Jeśli chcesz dostosować konfiguracje urządzeń do punktów odniesienia zabezpieczeń firmy Microsoft, zalecamy użycie punktów odniesienia zabezpieczeń w ramach Microsoft Intune. Zaletą tego podejścia jest to, że możesz polegać na firmie Microsoft, aby zapewnić aktualność punktów odniesienia w miarę Windows 10 i wydania 11 funkcji.

Aby wdrożyć punkty odniesienia zabezpieczeń systemu Windows dla Intune, dostępne dla Windows 10 i Windows 11. Zobacz Używanie punktów odniesienia zabezpieczeń do konfigurowania urządzeń z systemem Windows w Intune, aby dowiedzieć się więcej o dostępnych punktach odniesienia.

Na razie wystarczy wdrożyć najbardziej odpowiedni punkt odniesienia zabezpieczeń mdm. Zobacz Zarządzanie profilami punktów odniesienia zabezpieczeń w Microsoft Intune, aby utworzyć profil i wybrać wersję punktu odniesienia.

Później, po skonfigurowaniu Ochrona punktu końcowego w usłudze Microsoft Defender i nawiązaniu połączenia z Intune, wdróż punkty odniesienia usługi Defender dla punktów końcowych. Ten temat został omówiony w następnym artykule z tej serii: Krok 6. Monitorowanie ryzyka urządzenia i zgodności z punktami odniesienia zabezpieczeń.

Ważne jest, aby zrozumieć, że te punkty odniesienia zabezpieczeń nie są zgodne z ciągłą integracją lub protokołem NIST, ale ściśle odzwierciedlają ich zalecenia. Aby uzyskać więcej informacji, zobacz Czy Intune punkty odniesienia zabezpieczeń cis lub NIST są zgodne?

Dostosowywanie profilów konfiguracji dla organizacji

Oprócz wdrażania wstępnie skonfigurowanych punktów odniesienia wiele organizacji w skali przedsiębiorstwa implementuje profile konfiguracji w celu bardziej szczegółowej kontroli. Ta konfiguracja pomaga zmniejszyć zależność od obiektów zasady grupy w środowisku lokalna usługa Active Directory i przenieść mechanizmy kontroli zabezpieczeń do chmury.

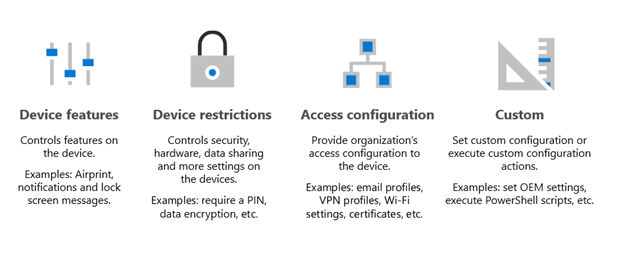

Wiele ustawień, które można skonfigurować przy użyciu profilów konfiguracji, można pogrupować na cztery kategorie, jak pokazano poniżej.

W poniższej tabeli opisano ilustrację.

| Kategoria | Opis | Przykłady |

|---|---|---|

| Funkcje urządzenia | Steruje funkcjami na urządzeniu. Ta kategoria dotyczy tylko urządzeń z systemami iOS/iPadOS i macOS. | Airprint, powiadomienia, komunikaty ekranu blokady |

| Ograniczenia urządzenia | Steruje zabezpieczeniami, sprzętem, udostępnianiem danych i innymi ustawieniami na urządzeniach | Wymaganie numeru PIN i szyfrowania danych |

| Konfiguracja dostępu | Konfiguruje urządzenie w celu uzyskania dostępu do zasobów organizacji | profile Email, profile sieci VPN, ustawienia Wi-Fi, certyfikaty |

| Niestandardowe | Ustawianie konfiguracji niestandardowej lub wykonywanie niestandardowych akcji konfiguracji | Ustawianie ustawień OEM, wykonywanie skryptów programu PowerShell |

Podczas dostosowywania profilów konfiguracji dla organizacji skorzystaj z następujących wskazówek:

- Uprość strategię zapewniania ładu w zakresie zabezpieczeń, utrzymując niewielką ogólną liczbę zasad.

- Grupuj ustawienia w kategorie wymienione powyżej lub kategorie, które mają sens dla Twojej organizacji.

- Podczas przenoszenia mechanizmów kontroli zabezpieczeń z obiektów zasady grupy (GPO) do Intune profilów konfiguracji należy rozważyć, czy ustawienia skonfigurowane przez poszczególne obiekty zasad grupy są nadal istotne i muszą współtworzyć ogólną strategię zabezpieczeń w chmurze. Dostęp warunkowy i wiele zasad, które można skonfigurować w usługach w chmurze, w tym Intune, zapewniają bardziej zaawansowaną ochronę niż można skonfigurować w środowisku lokalnym, w którym pierwotnie zaprojektowano niestandardowe obiekty zasad grupy.

- Użyj usługi zasady grupy Analytics, aby porównać i zamapować bieżące ustawienia obiektu zasad grupy na możliwości w ramach Microsoft Intune. Zobacz Analizowanie lokalnych obiektów zasad grupy (GPO) przy użyciu analizy zasady grupy w Microsoft Intune.

- Korzystając z niestandardowych profilów konfiguracji, skorzystaj ze wskazówek w tym miejscu: Tworzenie profilu z ustawieniami niestandardowymi w Intune.

Dodatkowe materiały

Jeśli nie masz pewności, od czego zacząć od profilów urządzeń, mogą one pomóc w następujących kwestiach:

Jeśli środowisko zawiera lokalne obiekty zasad grupy, następujące funkcje są dobrym przejściem do chmury:

Następny krok

Przejdź do kroku 6. Monitorowanie ryzyka urządzenia i zgodności z punktami odniesienia zabezpieczeń.