Lista kontrolna raMP — jawna weryfikacja zaufania dla wszystkich żądań dostępu

Ta lista kontrolna planu szybkiej modernizacji (RaMP) ułatwia ustanowienie obwodu zabezpieczeń dla aplikacji w chmurze i urządzeń przenośnych, które używają tożsamości jako płaszczyzny sterowania i jawnie weryfikuje zaufanie dla kont użytkowników i urządzeń przed zezwoleniem na dostęp zarówno dla sieci publicznych, jak i prywatnych.

Aby zapewnić produktywność, pracownicy (użytkownicy) muszą mieć możliwość korzystania z:

- Ich poświadczenia konta w celu zweryfikowania tożsamości.

- Ich punkt końcowy (urządzenie), taki jak komputer, tablet lub telefon.

- Aplikacje, które zostały im udostępnione do wykonywania swoich zadań.

- Sieć, za pośrednictwem której przepływa ruch między urządzeniami i aplikacjami— zarówno lokalnie, jak i w chmurze.

Każdy z tych elementów jest celem atakujących i musi być chroniony za pomocą "nigdy nie ufaj, zawsze weryfikować" centralnej zasady zerowego zaufania.

Ta lista kontrolna obejmuje używanie relacji Zero Trust do jawnego weryfikowania zaufania dla wszystkich żądań dostępu dla:

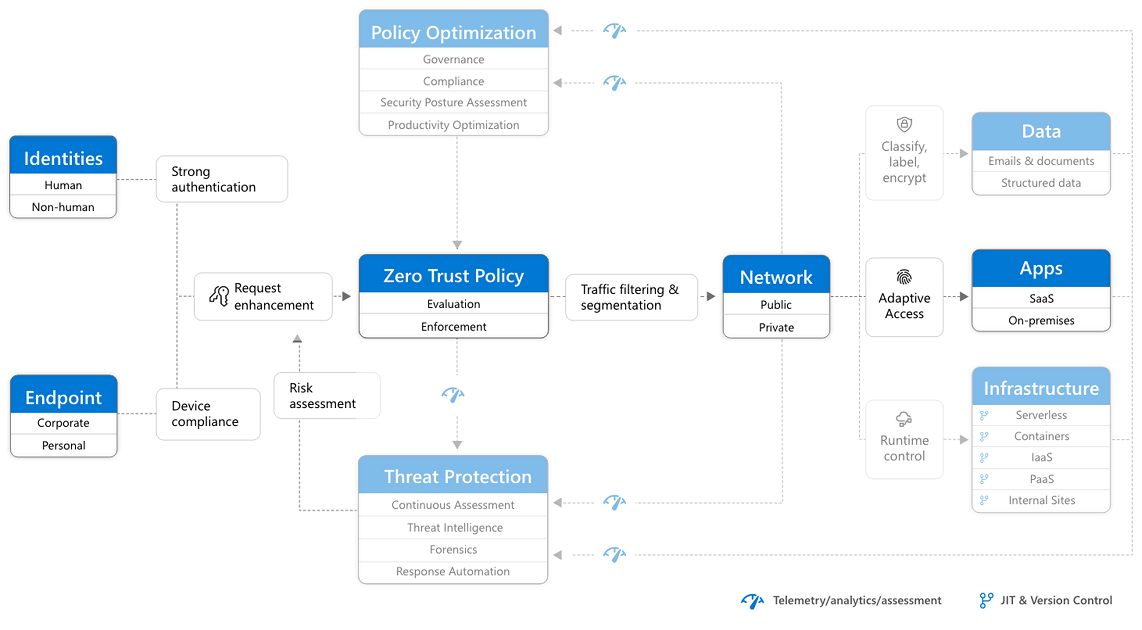

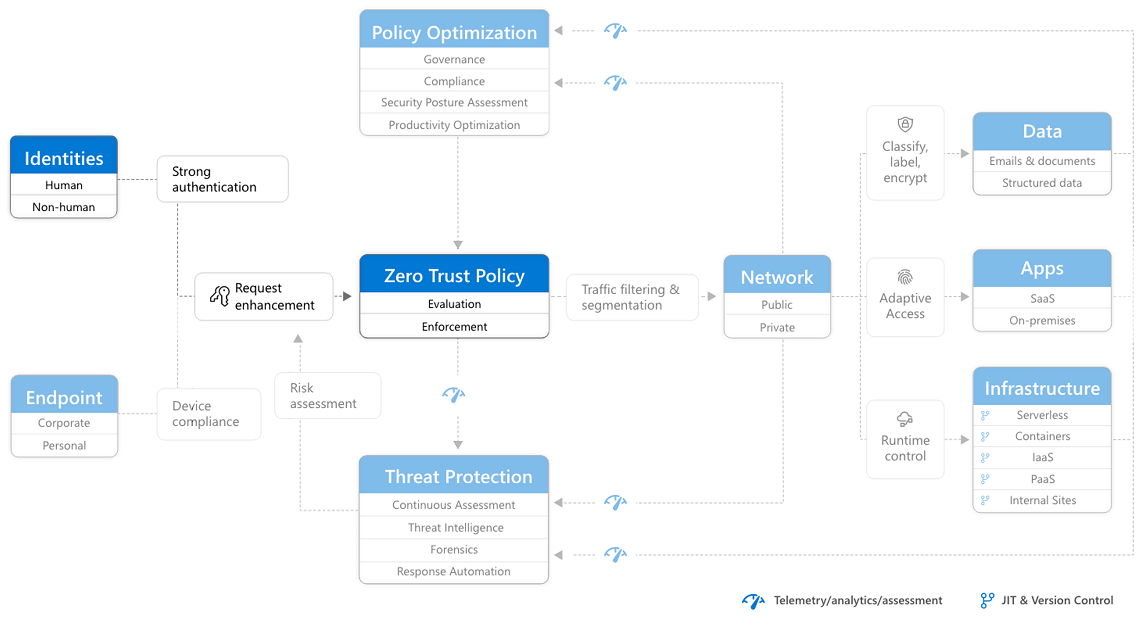

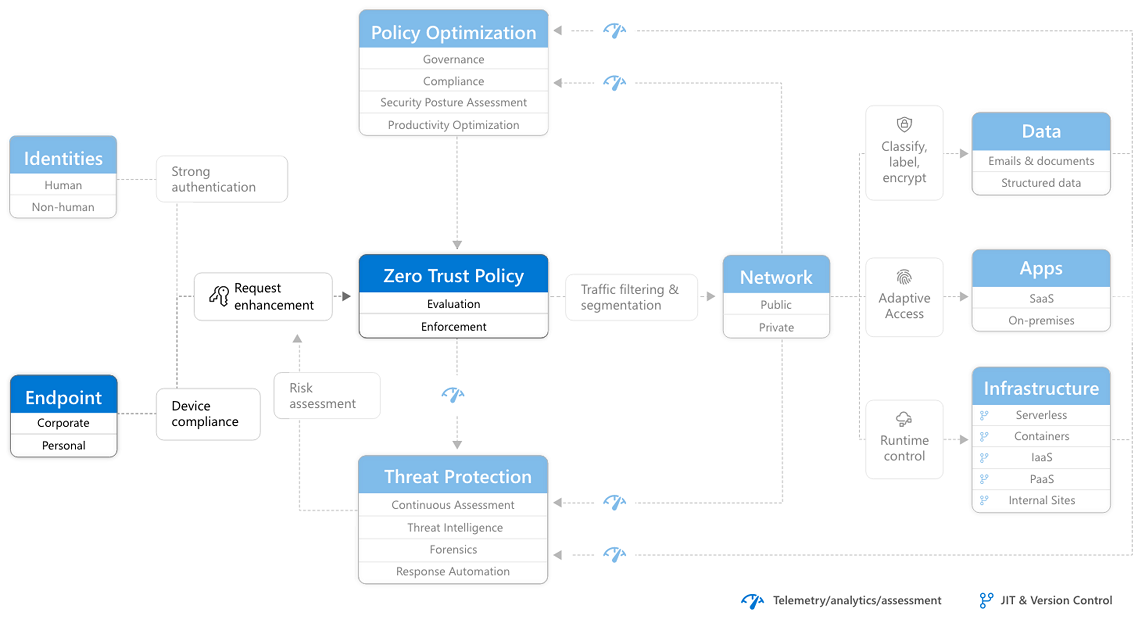

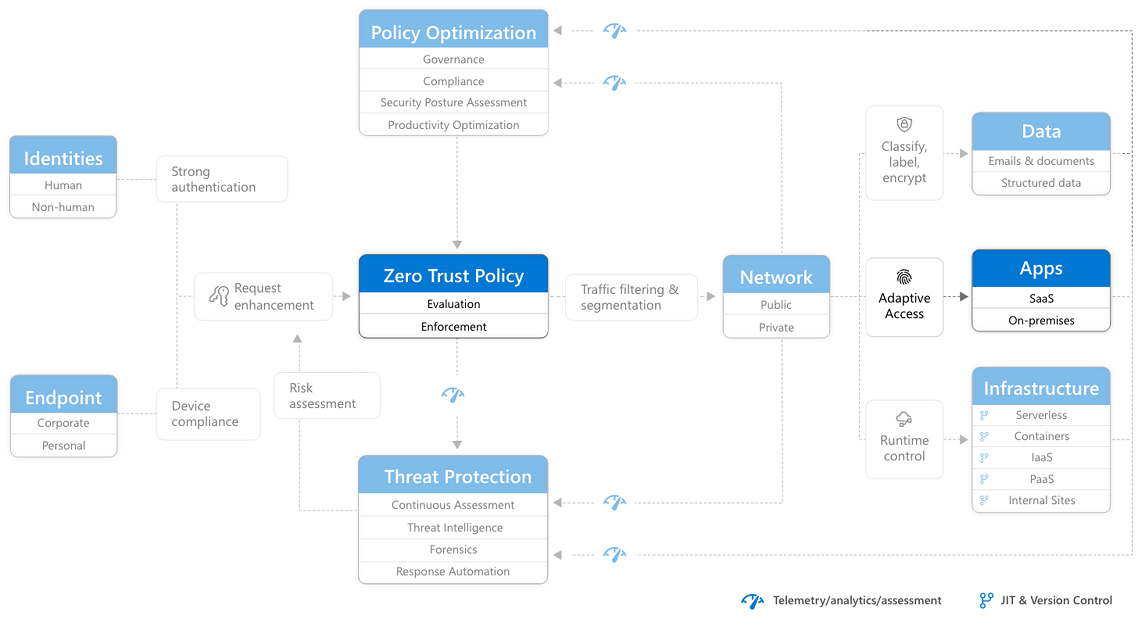

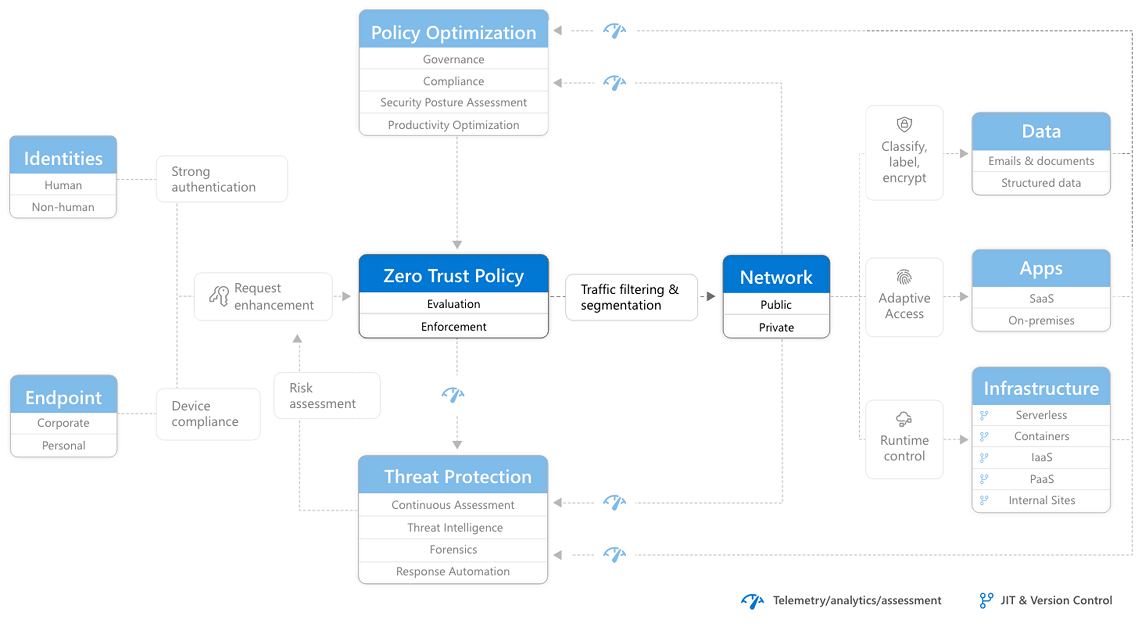

Po ukończeniu tej pracy utworzysz tę część architektury Zero Trust.

Tożsamości

Weryfikowanie i zabezpieczanie każdej tożsamości przy użyciu silnego uwierzytelniania w całej infrastrukturze cyfrowej przy użyciu identyfikatora Entra firmy Microsoft, kompletnego rozwiązania do zarządzania tożsamościami i dostępem ze zintegrowanymi zabezpieczeniami, które łączą setki milionów osób z aplikacjami, urządzeniami i danymi każdego miesiąca.

Konta członków programu i projektu

W tej tabeli opisano ogólną ochronę kont użytkowników pod względem hierarchii zarządzania projektami programu sponsorowanego w celu określenia i uzyskania wyników.

| Potencjalny klient | Właściciel | Odpowiedzialności |

|---|---|---|

| CISO, CIO lub dyrektor ds. zabezpieczeń tożsamości | Sponsorowanie przez kierownictwo | |

| Potencjalnego klienta programu z poziomu usługi Identity Security lub Identity Architect | Podsyć wyniki i współpracę między zespołami | |

| Architekt zabezpieczeń | Porada w zakresie konfiguracji i standardów | |

| Zabezpieczenia tożsamości lub architekt tożsamości | Implementowanie zmian konfiguracji | |

| Administrator tożsamości | Aktualizowanie standardów i dokumentów zasad | |

| Zarządzanie zabezpieczeniami lub administrator tożsamości | Monitorowanie w celu zapewnienia zgodności | |

| Zespół ds. edukacji użytkowników | Zapewnianie wskazówek dla użytkowników odzwierciedla aktualizacje zasad |

Cele wdrożenia

Spełnij te cele wdrażania, aby chronić tożsamości uprzywilejowane za pomocą rozwiązania Zero Trust.

| Gotowe | Cel wdrożenia | Właściciel | Dokumentacja |

|---|---|---|---|

| 1. Wdróż zabezpieczony uprzywilejowany dostęp, aby chronić konta użytkowników administracyjnych. | Osoba ds. wdrożeń IT | Zabezpieczanie uprzywilejowanego dostępu do wdrożeń hybrydowych i w chmurze w usłudze Microsoft Entra ID | |

| 2. Wdróż usługę Microsoft Entra Privileged Identity Management (PIM) na potrzeby procesu zatwierdzania just in time na potrzeby korzystania z uprzywilejowanych kont użytkowników. | Osoba ds. wdrożeń IT | Planowanie wdrożenia usługi Privileged Identity Management |

Spełnij te cele wdrażania, aby chronić tożsamości użytkowników za pomocą rozwiązania Zero Trust.

| Gotowe | Cel wdrożenia | Właściciel | Dokumentacja |

|---|---|---|---|

| 1. Włączanie samoobsługowego resetowania hasła (SSPR), co zapewnia możliwości resetowania poświadczeń | Osoba ds. wdrożeń IT | Planowanie wdrożenia samoobsługowego resetowania haseł firmy Microsoft | |

| 2. Włącz uwierzytelnianie wieloskładnikowe (MFA) i wybierz odpowiednie metody dla uwierzytelniania wieloskładnikowego | Osoba ds. wdrożeń IT | Planowanie wdrożenia uwierzytelniania wieloskładnikowego firmy Microsoft | |

| 3. Włącz połączoną rejestrację użytkownika dla katalogu, aby umożliwić użytkownikom rejestrowanie się na potrzeby samoobsługowego resetowania hasła i uwierzytelniania wieloskładnikowego w jednym kroku | Osoba ds. wdrożeń IT | Włączanie rejestracji połączonych informacji zabezpieczających w usłudze Microsoft Entra ID | |

| 4. Skonfiguruj zasady dostępu warunkowego, aby wymagać rejestracji usługi MFA. | Osoba ds. wdrożeń IT | Instrukcje: konfigurowanie zasad rejestracji uwierzytelniania wieloskładnikowego firmy Microsoft | |

| 5. Włącz zasady oparte na ryzyku użytkownika i logowania, aby chronić dostęp użytkowników do zasobów. | Osoba ds. wdrożeń IT | Instrukcje: konfigurowanie i włączanie zasad ryzyka | |

| 6. Wykrywanie i blokowanie znanych słabych haseł oraz ich wariantów oraz blokowanie dodatkowych słabych terminów specyficznych dla organizacji. | Osoba ds. wdrożeń IT | Eliminowanie nieprawidłowych haseł przy użyciu ochrony haseł firmy Microsoft | |

| 7. Wdróż usługę Microsoft Defender for Identity i przejrzyj i zniweluj wszelkie otwarte alerty (równolegle z operacjami zabezpieczeń). | Zespół ds. operacji zabezpieczeń | Microsoft Defender for Identity | |

| 8. Wdrażanie poświadczeń bez hasła. | Osoba ds. wdrożeń IT | Planowanie wdrożenia uwierzytelniania bez hasła w usłudze Microsoft Entra ID |

Utworzono sekcję Tożsamości architektury Zero Trust.

Punkty końcowe

Przed udzieleniem dostępu do punktów końcowych (urządzeń) upewnij się, że stan zgodności i kondycji oraz uzyskaj wgląd w sposób uzyskiwania dostępu do sieci.

Konta członków programu i projektu

W tej tabeli opisano ogólną ochronę punktów końcowych pod względem hierarchii zarządzania dostępem sponsorowanym/programem/zarządzania projektami w celu określenia i uzyskania wyników.

| Potencjalny klient | Właściciel | Odpowiedzialności |

|---|---|---|

| CISO, CIO lub dyrektor ds. zabezpieczeń tożsamości | Sponsorowanie przez kierownictwo | |

| Potencjalnego klienta programu z poziomu zabezpieczeń tożsamości lub architekta tożsamości | Podsyć wyniki i współpracę między zespołami | |

| Architekt zabezpieczeń | Porada w zakresie konfiguracji i standardów | |

| Zabezpieczenia tożsamości lub architekt zabezpieczeń infrastruktury | Implementowanie zmian konfiguracji | |

| Administrator zarządzania urządzeniami przenośnymi (MDM) | Aktualizowanie standardów i dokumentów zasad | |

| Zarządzanie zabezpieczeniami lub administrator MDM | Monitorowanie w celu zapewnienia zgodności | |

| Zespół ds. edukacji użytkowników | Zapewnianie wskazówek dla użytkowników odzwierciedla aktualizacje zasad |

Cele wdrożenia

Spełnij te cele wdrażania, aby chronić punkty końcowe (urządzenia) za pomocą rozwiązania Zero Trust.

| Gotowe | Cel wdrożenia | Właściciel | Dokumentacja |

|---|---|---|---|

| 1. Rejestrowanie urządzeń przy użyciu identyfikatora Entra firmy Microsoft. | Administrator zarządzania urządzeniami przenośnymi | Tożsamości urządzeń | |

| 2. Rejestrowanie urządzeń i tworzenie profilów konfiguracji. | Administrator zarządzania urządzeniami przenośnymi | Omówienie zarządzania urządzeniami | |

| 3. Połącz usługę Defender dla punktu końcowego z usługą Intune (równolegle z operacjami zabezpieczeń). | Administrator zabezpieczeń tożsamości | Konfigurowanie Ochrona punktu końcowego w usłudze Microsoft Defender w usłudze Intune | |

| 4. Monitoruj zgodność urządzeń i ryzyko dostępu warunkowego. | Administrator zabezpieczeń tożsamości | Korzystanie z zasad zgodności w celu ustawiania reguł dla urządzeń zarządzanych w usłudze Intune | |

| 5. Zaimplementuj rozwiązanie do ochrony informacji usługi Microsoft Purview i zintegruj je z zasadami dostępu warunkowego. | Administrator zabezpieczeń tożsamości | Ochrona zawartości przy użyciu etykiet poufności |

Utworzono sekcję Punkty końcowe architektury Zero Trust.

Aplikacje

Ze względu na to, że aplikacje są używane przez złośliwych użytkowników do infiltracji organizacji, należy upewnić się, że aplikacje korzystają z usług, takich jak Microsoft Entra ID i Intune, które zapewniają ochronę zero trustu lub są wzmocnione przed atakiem.

Konta członków programu i projektu

W tej tabeli opisano implementację Zero Trust dla aplikacji w zakresie sponsorowania/zarządzania programem/hierarchii zarządzania projektami w celu określenia i uzyskania wyników.

| Potencjalny klient | Właściciel | Odpowiedzialności |

|---|---|---|

| CISO, CIO lub dyrektor ds. zabezpieczeń aplikacji | Sponsorowanie przez kierownictwo | |

| Potencjalnego klienta programu z zarządzania aplikacjami | Podsyć wyniki i współpracę między zespołami | |

| Architekt tożsamości | Porada dotycząca konfiguracji usługi Microsoft Entra dla aplikacji Aktualizowanie standardów uwierzytelniania dla aplikacji lokalnych |

|

| Architekt deweloperów | Porada dotycząca konfiguracji i standardów dla aplikacji lokalnych i w chmurze | |

| Architekt sieci | Implementowanie zmian konfiguracji sieci VPN | |

| Architekt sieci w chmurze | Wdrażanie serwera proxy aplikacji Microsoft Entra | |

| Nadzór nad zabezpieczeniami | Monitorowanie w celu zapewnienia zgodności |

Cele wdrożenia

Spełnij te cele wdrażania, aby zapewnić ochronę zero trustu dla aplikacji w chmurze firmy Microsoft, aplikacji SaaS innych firm, niestandardowych aplikacji PaaS i aplikacji lokalnych.

| Gotowe | Typ użycia aplikacji lub aplikacji | Cele wdrożenia | Właściciel | Dokumentacja |

|---|---|---|---|---|

| Aplikacje SaaS innych firm i niestandardowe aplikacje PaaS zarejestrowane w usłudze Microsoft Entra ID | Rejestracja aplikacji Microsoft Entra korzysta z zasad uwierzytelniania, certyfikacji i zgody aplikacji firmy Microsoft. Użyj zasad dostępu warunkowego firmy Microsoft oraz zasad zarządzania aplikacjami mobilnymi usługi Intune i zasad ochrony aplikacji (APP), aby zezwolić na użycie aplikacji. |

Architekt tożsamości | Zarządzanie aplikacjami w usłudze Microsoft Entra ID | |

| Aplikacje w chmurze z obsługą protokołu OAuth i zarejestrowane w usłudze Microsoft Entra ID, Google i Salesforce | Użyj ładu aplikacji w usłudze Microsoft Defender dla Chmury Apps, aby uzyskać widoczność zachowania aplikacji, ład z wymuszaniem zasad oraz wykrywanie i korygowanie ataków opartych na aplikacjach. | Inżynier zabezpieczeń | Omówienie | |

| Aplikacje SaaS innych firm i niestandardowe aplikacje PaaS, które nie są zarejestrowane w usłudze Microsoft Entra ID | Zarejestruj je w usłudze Microsoft Entra ID na potrzeby uwierzytelniania, certyfikacji i zasad zgody aplikacji. Użyj zasad dostępu warunkowego firmy Microsoft i zasad zarządzania aplikacjami mobilnymi i zasadami ochrony aplikacji usługi Intune. |

Architekt aplikacji | Integrowanie wszystkich aplikacji z identyfikatorem Entra firmy Microsoft | |

| Użytkownicy lokalni uzyskują dostęp do aplikacji lokalnych, które obejmują aplikacje działające zarówno na serwerach lokalnych, jak i IaaS | Upewnij się, że aplikacje obsługują nowoczesne protokoły uwierzytelniania, takie jak OAuth/OIDC i SAML. Skontaktuj się z dostawcą aplikacji, aby uzyskać aktualizacje w celu ochrony logowania użytkownika. | Architekt tożsamości | Zapoznaj się z dokumentacją dostawcy | |

| Użytkownicy zdalni uzyskują dostęp do aplikacji lokalnych za pośrednictwem połączenia sieci VPN | Skonfiguruj urządzenie sieci VPN, aby używało identyfikatora Entra firmy Microsoft jako dostawcy tożsamości | Architekt sieci | Zapoznaj się z dokumentacją dostawcy | |

| Użytkownicy zdalni uzyskują dostęp do lokalnych aplikacji internetowych za pośrednictwem połączenia sieci VPN | Publikowanie aplikacji za pośrednictwem serwera proxy aplikacji Entra firmy Microsoft. Użytkownicy zdalni muszą uzyskiwać dostęp tylko do pojedynczej opublikowanej aplikacji, która jest kierowana do lokalnego serwera internetowego za pośrednictwem łącznika serwera proxy aplikacji. Połączenia korzystają z silnego uwierzytelniania firmy Microsoft Entra i ograniczają użytkowników i ich urządzenia do uzyskiwania dostępu do jednej aplikacji naraz. Natomiast zakres typowej sieci VPN dostępu zdalnego to wszystkie lokalizacje, protokoły i porty całej sieci lokalnej. |

Architekt sieci w chmurze | Zdalny dostęp do aplikacji lokalnych za pośrednictwem serwera proxy aplikacji usługi Microsoft Entra |

Po ukończeniu tych celów wdrażania utworzysz sekcję Aplikacje architektury Zero Trust.

Sieć

Model Zero Trust zakłada naruszenie i weryfikuje każde żądanie tak, jakby pochodziło z niekontrolowanych sieci. Chociaż jest to powszechna praktyka w przypadku sieci publicznych, dotyczy to również sieci wewnętrznych organizacji, które są zwykle zapory z publicznego Internetu.

Aby stosować się do rozwiązania Zero Trust, organizacja musi rozwiązać luki w zabezpieczeniach zarówno w sieciach publicznych, jak i prywatnych, zarówno w środowisku lokalnym, jak i w chmurze, i upewnić się, że jawnie sprawdzisz, użyj dostępu z najmniejszymi uprawnieniami i założysz naruszenie. Urządzenia, użytkownicy i aplikacje nie są z natury zaufane, ponieważ znajdują się w Twoich sieciach prywatnych.

Konta członków programu i projektu

W tej tabeli opisano implementację zero trustu dla sieci publicznych i prywatnych w zakresie hierarchii zarządzania dostępem sponsorowanym/programem/zarządzania projektami w celu określenia i uzyskania wyników.

| Potencjalny klient | Właściciel | Odpowiedzialności |

|---|---|---|

| CISO, CIO lub dyrektor zabezpieczeń sieci | Sponsorowanie przez kierownictwo | |

| Kierownik programu od kierownictwa ds. sieci | Podsyć wyniki i współpracę między zespołami | |

| Architekt zabezpieczeń | Porada w zakresie konfiguracji i standardów zasad szyfrowania i dostępu | |

| Architekt sieci | Doradzanie dotyczące zmian w filtrowaniu ruchu i architekturze sieci | |

| Inżynierowie sieci | Zmiany konfiguracji segmentacji projektu | |

| Implementatory sieci | Zmienianie konfiguracji sprzętu sieciowego i aktualizowanie dokumentów konfiguracji | |

| Zarządzanie siecią | Monitorowanie w celu zapewnienia zgodności |

Cele wdrożenia

Spełnij te cele wdrażania, aby zapewnić ochronę zero trustu dla sieci publicznych i prywatnych zarówno dla ruchu lokalnego, jak i chmurowego. Te cele można wykonać równolegle.

| Gotowe | Cel wdrożenia | Właściciel | Dokumentacja |

|---|---|---|---|

| Wymagaj szyfrowania dla wszystkich połączeń ruchu, w tym między składnikami IaaS i między użytkownikami lokalnymi i aplikacjami. | Architekt zabezpieczeń | Składniki IaaS platformy Azure Protokół IPsec dla lokalnych urządzeń z systemem Windows |

|

| Ogranicz dostęp do krytycznych danych i aplikacji według zasad (tożsamości użytkownika lub urządzenia) lub filtrowania ruchu. | Architekt zabezpieczeń lub architekt sieci | Zasady dostępu dla kontroli dostępu warunkowego aplikacji Defender dla Chmury Apps Zapora systemu Windows dla urządzeń z systemem Windows |

|

| Wdróż segmentację sieci lokalnej przy użyciu kontrolek ruchu przychodzącego i wychodzącego z mikro obwodami i mikrosegmentacją. | Architekt sieci lub inżynier sieci | Zapoznaj się z dokumentacją sieci lokalnej i urządzeń brzegowych. | |

| Użyj wykrywania zagrożeń w czasie rzeczywistym dla ruchu lokalnego. | Analitycy SecOps | Ochrona przed zagrożeniami systemu Windows Ochrona punktu końcowego w usłudze Microsoft Defender |

|

| Wdrażanie segmentacji sieci w chmurze przy użyciu kontrolek ruchu przychodzącego i wychodzącego z mikro obwodami i mikrosegmentacją. | Architekt sieci lub inżynier sieci | Zalecenia dotyczące sieci i łączności | |

| Użyj wykrywania zagrożeń w czasie rzeczywistym dla ruchu w chmurze. | Architekt sieci lub inżynier sieci | Filtrowanie oparte na analizie zagrożeń w usłudze Azure Firewall System wykrywania i zapobiegania włamaniom sieci usługi Azure Firewall Premium (IDPS) |

Po ukończeniu tych celów wdrażania utworzysz sekcję Sieć architektury Zero Trust.

Następny krok

Kontynuuj inicjatywę dostępu użytkowników i produktywności, aby uzyskać dostęp do danych, zgodności i ładu.