Krok 1. Dodawanie aplikacji SaaS do identyfikatora Entra firmy Microsoft i do zakresu zasad

Microsoft Entra ID to oparta na chmurze usługa zarządzania tożsamościami i dostępem firmy Microsoft. Usługa Microsoft Entra ID zapewnia bezpieczne rozwiązania do uwierzytelniania i autoryzacji, dzięki czemu klienci, partnerzy i pracownicy mogą uzyskiwać dostęp do potrzebnych aplikacji. Microsoft Entra ID, Warunkowy dostęp, uwierzytelnianie wieloskładnikowe, logowanie jednokrotne (SSO) i automatyczne aprowizowanie użytkowników sprawiają, że zarządzanie tożsamościami i dostępem jest łatwe i bezpieczne.

Zintegruj aplikacje SaaS z identyfikatorem Entra firmy Microsoft, aby móc monitorować i konfigurować dostęp dla nich. Identyfikator Entra firmy Microsoft zawiera galerię aplikacji, która jest kolekcją aplikacji SaaS, które zostały wstępnie dołączone do identyfikatora Entra firmy Microsoft. Możesz również dodać własne aplikacje niestandardowe. Aby uzyskać więcej informacji, zobacz Pięć kroków dotyczących integrowania wszystkich aplikacji z identyfikatorem Entra firmy Microsoft.

Po dodaniu aplikacji do identyfikatora Entra firmy Microsoft można skonfigurować sposób uzyskiwania dostępu do aplikacji i podlegać określonym warunkom, uwzględniając je w zakresie tożsamości zero trust i zasad dostępu do urządzeń.

Jeśli masz już wdrożone aplikacje Microsoft Defender dla Chmury, możesz odnaleźć aplikacje SaaS używane w organizacji. Aby uzyskać więcej informacji, zobacz Krok 2 tego rozwiązania i Odnajdywanie zasobów IT w tle i zarządzanie nimi w sieci.

Dodawanie aplikacji w identyfikatorze Entra firmy Microsoft

Dodawanie aplikacji w usłudze Microsoft Entra ID ułatwia korzystanie z usług, które udostępnia, w tym:

- Uwierzytelnianie i autoryzacja aplikacji.

- Uwierzytelnianie i autoryzacja użytkownika.

- Logowanie jednokrotne przy użyciu federacji lub haseł.

- Aprowizowanie i synchronizacja użytkowników.

- Kontrola dostępu oparta na rolach, która używa firmy Microsoft Entra do definiowania ról aplikacji i przeprowadzania kontroli autoryzacji opartej na rolach w aplikacji.

- Usługi autoryzacji OAuth, które są używane przez platformę Microsoft 365 i inne aplikacje firmy Microsoft do autoryzowania dostępu do interfejsów API i zasobów.

- Publikowanie aplikacji i serwer proxy w celu opublikowania aplikacji z sieci prywatnej do Internetu.

- Atrybuty rozszerzenia schematu katalogu do przechowywania dodatkowych danych w identyfikatorze Entra firmy Microsoft.

Istnieje kilka sposobów dodawania aplikacji w identyfikatorze Entra firmy Microsoft. Najprostszym sposobem rozpoczęcia zarządzania aplikacjami jest użycie galerii aplikacji. Istnieje również możliwość dodawania aplikacji niestandardowych. Ta sekcja przeprowadzi Cię przez oba sposoby.

Dodawanie aplikacji z galerii aplikacji

Identyfikator Entra firmy Microsoft zawiera galerię aplikacji zawierającą kolekcję aplikacji SaaS, które zostały wstępnie dołączone do identyfikatora Entra firmy Microsoft. Wystarczy zalogować się do centrum administracyjnego firmy Microsoft Entra i wybrać aplikacje z określonych platform w chmurze, polecanych aplikacji lub wyszukać aplikację, której chcesz użyć.

Aby uzyskać więcej informacji, zobacz Dodawanie aplikacji dla przedsiębiorstw i Omówienie galerii aplikacji Firmy Microsoft Entra.

Dodawanie aplikacji niestandardowych w galerii aplikacji Microsoft Entra

Możesz tworzyć własne niestandardowe aplikacje w chmurze i rejestrować je w usłudze Microsoft Entra ID. Zarejestrowanie ich w usłudze Microsoft Entra ID umożliwia korzystanie z funkcji zabezpieczeń udostępnianych przez dzierżawę platformy Microsoft 365. W centrum administracyjnym firmy Microsoft Entra możesz zarejestrować aplikację w obszarze Rejestracje aplikacji lub zarejestrować ją przy użyciu linku Tworzenie własnej aplikacji podczas dodawania nowej aplikacji w aplikacjach dla przedsiębiorstw.

Aby uzyskać więcej informacji, zobacz Co to jest zarządzanie aplikacjami w usłudze Microsoft Entra ID? i Żądanie opublikowania aplikacji w galerii aplikacji Microsoft Entra.

Dodawanie aplikacji do zakresu tożsamości Zero Trust i zasad dostępu do urządzeń

Zasady dostępu warunkowego umożliwiają przypisywanie kontrolek do określonych aplikacji, akcji lub kontekstu uwierzytelniania. Możesz zdefiniować warunki, takie jak typ urządzenia, który może uzyskiwać dostęp do zasobu, poziomów ryzyka użytkownika, zaufanych lokalizacji i innych warunków, takich jak silne uwierzytelnianie. Na przykład uwierzytelnianie wieloskładnikowe (MFA) pomaga chronić dostęp do danych i aplikacji z dodatkowymi zabezpieczeniami, wymagając drugiej formy weryfikacji.

Po dodaniu aplikacji w usłudze Microsoft Entra ID należy dodać je do zakresu tożsamości Zero Trust i zasad dostępu do urządzeń.

Aktualizowanie typowych zasad

Na poniższym diagramie przedstawiono zasady tożsamości Zero Trust i dostępu urządzeń dla aplikacji SaaS i PaaS z wyróżnionymi zestawem typowych zasad dostępu warunkowego, których zakresy muszą zostać zmodyfikowane w celu uwzględnienia aplikacji SaaS.

Dla każdej zasady do zaktualizowania upewnij się, że aplikacje i ich usługi zależne są uwzględnione w przypisaniu aplikacji w chmurze.

W tej tabeli wymieniono zasady, które należy przejrzeć za pomocą linków do poszczególnych zasad w zestawie typowych zasad tożsamości i dostępu do urządzeń.

| Poziom ochrony | Zasady | opis |

|---|---|---|

| Punkt początkowy | Wymagaj uwierzytelniania wieloskładnikowego, gdy ryzyko logowania jest średnie lub wysokie | Upewnij się, że aplikacje w chmurze i usługi zależne znajdują się na liście aplikacji. |

| Blokuj klientów, którzy nie obsługują nowoczesnego uwierzytelniania | Uwzględnij aplikacje i usługi zależne w przypisaniu aplikacji w chmurze. | |

| Użytkownicy wysokiego ryzyka muszą zmieniać hasło | Wymusza, aby użytkownicy aplikacji zmieniali swoje hasło podczas logowania w przypadku wykrycia aktywności wysokiego ryzyka dla swojego konta. | |

| Stosowanie zasad ochrony danych aplikacji | Upewnij się, że aplikacje w chmurze i usługi zależne znajdują się na liście aplikacji. Zaktualizuj zasady dla każdej platformy (iOS, Android, Windows). | |

| Przedsiębiorstwo | Wymagaj uwierzytelniania wieloskładnikowego, gdy ryzyko logowania jest niskie, średnie lub wysokie | Upewnij się, że aplikacje w chmurze i usługi zależne znajdują się na liście aplikacji. |

| Wymaganie zgodnych komputerów i urządzeń przenośnych | Upewnij się, że aplikacje w chmurze i usługi zależne znajdują się na liście aplikacji. | |

| Wyspecjalizowane zabezpieczenia | Zawsze wymagaj uwierzytelniania wieloskładnikowego | Niezależnie od tożsamości użytkownika organizacja korzysta z uwierzytelniania wieloskładnikowego. |

Aby uzyskać więcej informacji, zobacz Zalecane zasady Microsoft Defender dla Chmury Apps dla aplikacji SaaS.

Następny krok

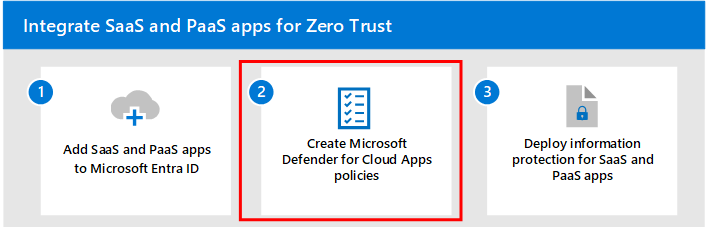

Przejdź do kroku 2, aby utworzyć zasady Defender dla Chmury Apps.