Rozpoczynanie korzystania z Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft

W tym artykule opisano, jak rozpocząć pracę z pulpitem nawigacyjnym Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft.

Przeglądanie stanu narażenia na zabezpieczenia

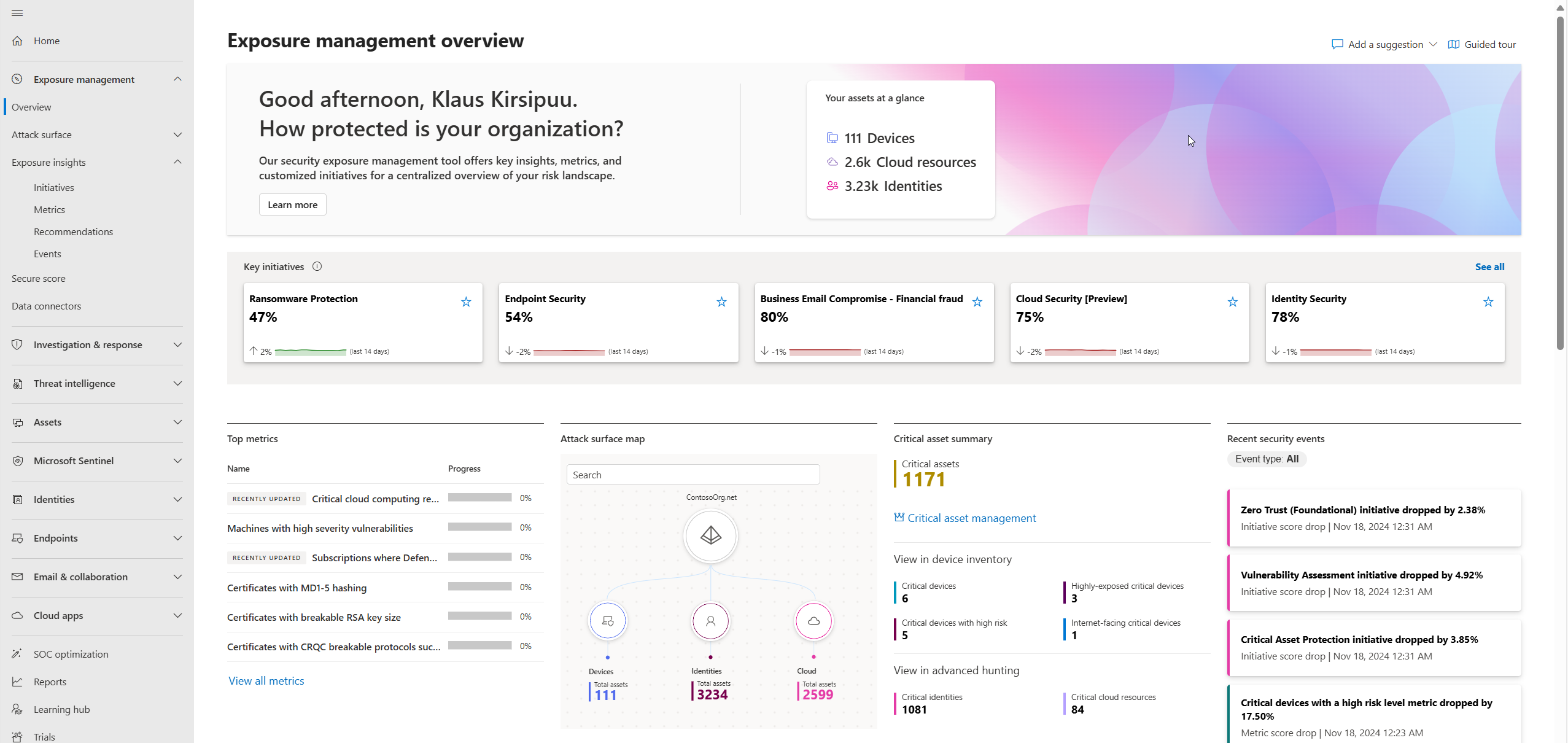

Na pulpicie nawigacyjnym Omówienie zarządzania ekspozycjami > możesz przejrzeć ogólny stan narażenia organizacji na zagrożenia bezpieczeństwa.

Użyj pulpitu nawigacyjnego jako punktu wyjścia dla migawki stanu organizacji i ekspozycji, a następnie przejdź do szczegółów w razie potrzeby.

Łączenie zewnętrznych produktów do zarządzania zabezpieczeniami i zasobami

Aby jak najlepiej wykorzystać Zarządzanie stopniem zagrożenia bezpieczeństwa, połącz zewnętrzne produkty do zarządzania zabezpieczeniami i zasobami.

Integrując te produkty, możesz zwiększyć widoczność i uzyskać dokładniejszy wgląd w stan zabezpieczeń. Łączniki danych umożliwiają bezproblemowy przepływ danych i agregację, zapewniając bardziej kompleksowy widok potencjalnych luk w zabezpieczeniach i zagrożeń.

Przeglądanie zasobów

Uzyskaj szybki wgląd w uwidocznione zasoby organizacji.

Możesz zobaczyć dołączone urządzenia, odnalezione urządzenia, które nie zostały jeszcze dołączone, urządzenia internetowe i zasoby w chmurze.

Wiedza o tym, co jest uwidocznione, pomaga rozwiązać problem ryzyka związanego z ekspozycją na zasoby.

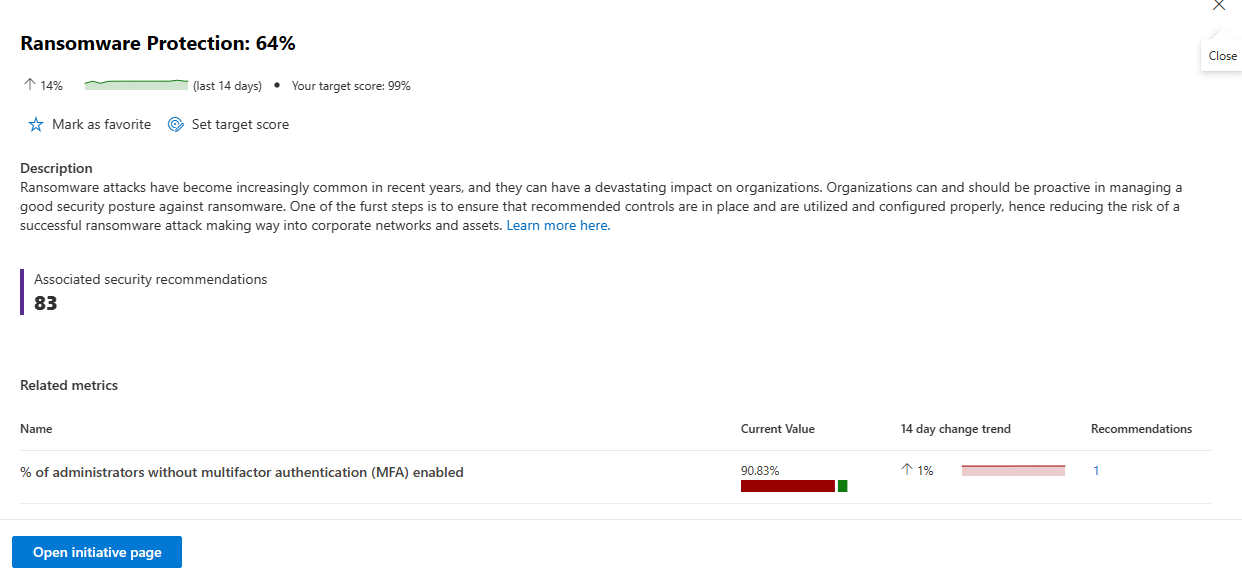

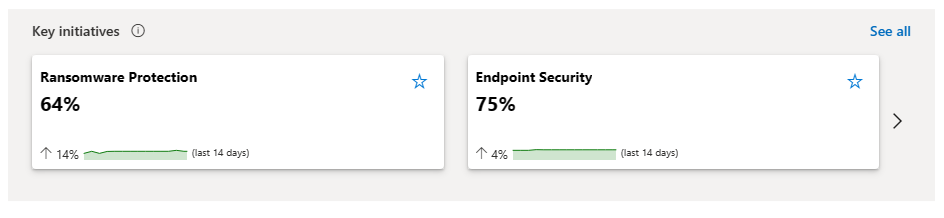

Przegląd kluczowych inicjatyw

Kluczowe inicjatywy pokazują inicjatywy oznaczone jako ulubione na stronie inicjatyw oraz wszelkie nowo dodane zalecane inicjatywy.

Wybierz indywidualną inicjatywę klucza, aby przejść do szczegółów. Możesz również przejść do wszystkich inicjatyw.

Przeglądanie najważniejszych metryk

Najważniejsze metryki identyfikują metryki zabezpieczeń z najbardziej znaczącą ekspozycją.

Możesz zobaczyć bieżącą wartość ekspozycji, trend zmiany 14 dni i skojarzone zalecenia.

Przechodzenie do szczegółów pojedynczej metryki zabezpieczeń spowoduje przejście do jej strony metryki. Możesz również uzyskać dostęp do wszystkich metryk.

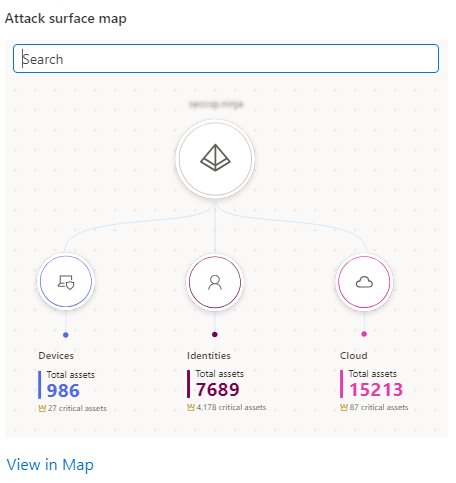

Przeglądanie zasobów na mapie

Mapa obszaru Atak zawiera łączne i krytyczne zasoby urządzenia, tożsamości i chmury dzierżawy.

Możesz wybrać i wyszukać określony typ zasobu, a następnie otworzyć go na mapie.

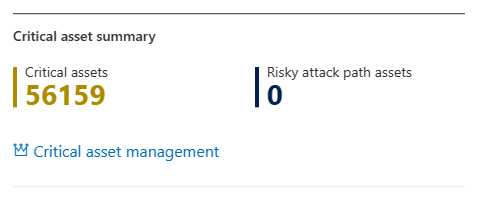

Przeglądanie krytycznych zasobów i zarządzanie nimi

Podsumowanie Krytyczne zasoby pokazuje, ile masz krytycznych zasobów i ile z nich ma ścieżki ataku, które narażają je na niebezpieczeństwo.

W tym miejscu możesz wyświetlać krytyczne zasoby i urządzenia oraz zarządzać nimi.

W obszarze Krytyczne zarządzanie zasobami możesz zarządzać poziomem krytyczności zasobów identyfikowanych przez Zarządzanie stopniem zagrożenia bezpieczeństwa i tworzyć niestandardowe reguły klasyfikacji w celu wykrywania innych krytycznych zasobów.

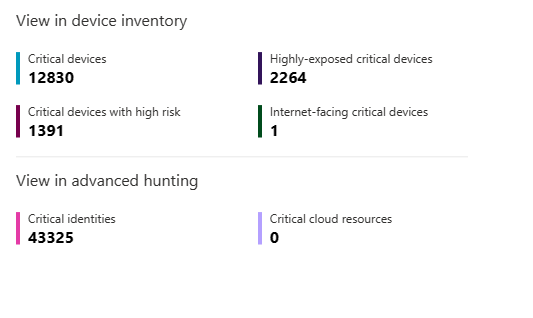

Wyświetlanie w spisie urządzeń i zaawansowanym polowaniu

Krytyczne zasoby można przeglądać w kontekście spisu urządzeń Defender XDR i w Defender XDR zaawansowanego wyszukiwania zagrożeń.

Spis urządzeń zawiera szybkie linki do urządzeń posortowanych według:

- Urządzenia o krytycznym znaczeniu

- Urządzenia o krytycznym znaczeniu z wysokim ryzykiem

- Urządzenia o wysokim poziomie ekspozycji

- Urządzenia krytyczne dla Internetu

W przypadku zaawansowanego wyszukiwania zagrożeń możesz szybko uzyskać dostęp do zapytań dotyczących:

- Tożsamości krytyczne

- Krytyczne zasoby w chmurze

Badanie kluczowych wyników inicjatywy w czasie

Wykres Ocena inicjatywy klucza w czasie pokazuje każdą kluczową inicjatywę, zakodowane kolorami, ze zmianami oceny w czasie.

Możesz zatrzymać kursor na punktach na osi czasu, aby zobaczyć, jaki był wynik kluczowej inicjatywy w tym dniu.

Przeglądanie ostatnich zdarzeń zabezpieczeń

Ostatnie zdarzenia zabezpieczeń wyświetlają zdarzenia zabezpieczeń z ostatniego tygodnia posortowane według wszystkich zdarzeń lub według inicjatyw lub spadku metryk. Wybierz przycisk Wyświetl wszystkie zdarzenia , aby wyświetlić pełną listę wszystkich zdarzeń w ciągu ostatnich 30 dni występujących w organizacji.