Omówienie krytycznego zarządzania zasobami

W Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft można zdefiniować zasoby i zarządzać nimi jako zasobami krytycznymi.

- Identyfikowanie krytycznych zasobów pomaga zapewnić ochronę najważniejszych zasobów w organizacji przed ryzykiem naruszeń danych i zakłóceń operacyjnych. Krytyczna identyfikacja zasobów przyczynia się do zapewnienia dostępności i ciągłości działania.

- W pierwszej kolejności możesz określić priorytety badań zabezpieczeń, zaleceń dotyczących stanu i kroków korygowania, aby skoncentrować się na krytycznych zasobach.

Wstępnie zdefiniowane klasyfikacje

Zarządzanie stopniem zagrożenia bezpieczeństwa udostępnia wbudowany wykaz wstępnie zdefiniowanych klasyfikacji zasobów krytycznych dla zasobów obejmujących urządzenia, tożsamości i zasoby w chmurze. Wstępnie zdefiniowane klasyfikacje obejmują:

- Kontrolery domeny

- Bazy danych z danymi poufnymi

- Grupy, takich jak użytkownicy usługi Power Users

- Role, takie jak administrator ról uprzywilejowanych

Ponadto można tworzyć niestandardowe zasoby krytyczne, aby określić priorytety organizacji jako krytyczne podczas oceny narażenia i ryzyka.

Identyfikowanie krytycznych zasobów

Zasoby krytyczne można zidentyfikować na różne sposoby:

- Automatycznie: Rozwiązanie wykorzystuje zaawansowaną analizę do automatycznego identyfikowania krytycznych zasobów w organizacji zgodnie ze wstępnie zdefiniowanymi klasyfikacjami. Usprawnia to proces identyfikacji, umożliwiając określenie zasobów wymagających zwiększonej ochrony i natychmiastowej uwagi.

- W przypadku zapytań niestandardowych: Pisanie zapytań niestandardowych umożliwia określenie "klejnotów koronnych" organizacji na podstawie unikatowych kryteriów. Dzięki szczegółowej kontroli możesz upewnić się, że możesz skoncentrować swoje działania związane z zabezpieczeniami dokładnie tam, gdzie są potrzebne.

- Ręcznie: Przejrzyj zasoby w spisie urządzeń posortowane według poziomu krytyczności i zidentyfikuj zasoby wymagające uwagi.

Klasyfikowanie zasobów

Po zdefiniowaniu i zidentyfikowaniu zasobów o krytycznym znaczeniu biznesowym zostanie wyświetlona informacja o krytycznym znaczeniu zasobu. Krytyczne znaczenie zasobów jest zintegrowane z innymi środowiskami w portalu usługi Defender, takimi jak zaawansowane wyszukiwanie zagrożeń, spis urządzeń i ścieżki ataku obejmujące krytyczne zasoby.

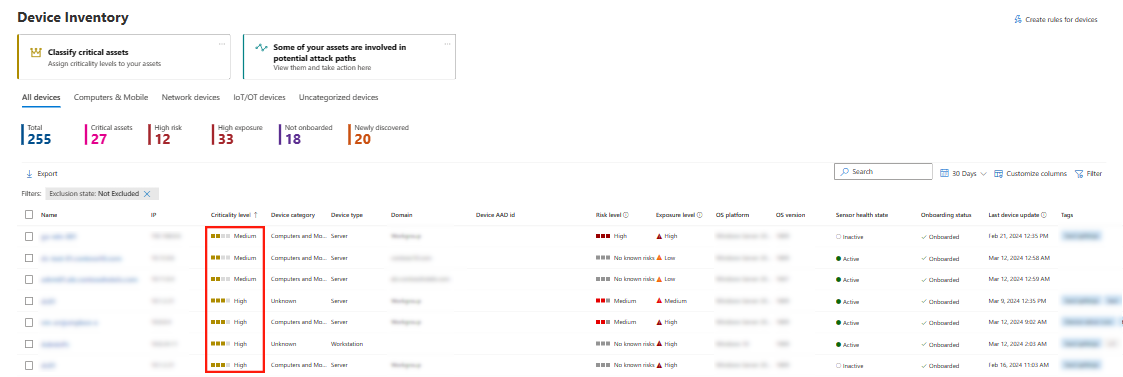

Na przykład w spisie urządzeń jest wyświetlany poziom krytyczności.

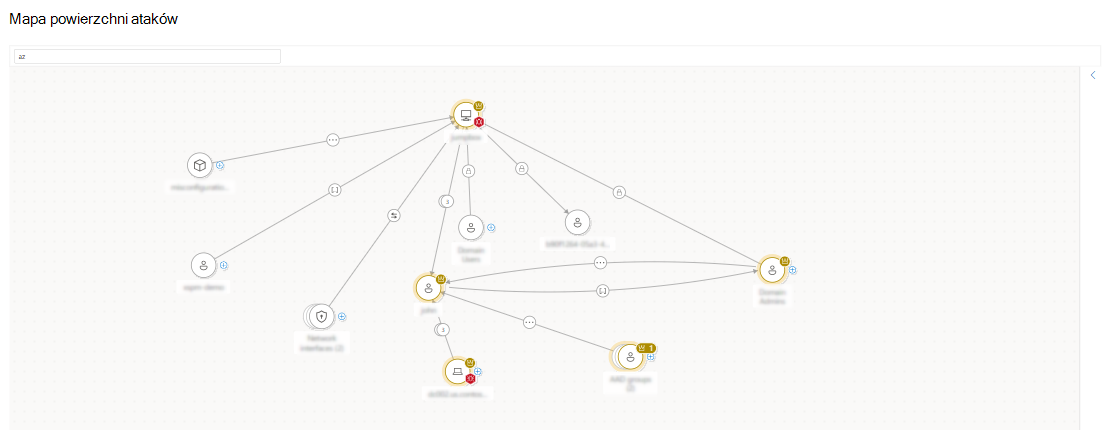

W innym przykładzie na mapie Obszar ataków, gdy szukasz narażenia na zagrożenia i identyfikujesz punkty zadławienia, kolor aureoli otaczający ikonę zasobu i wskaźnik korony, wizualnie wskazujesz wysoki poziom krytyczności.

Praca z klasyfikacjami zasobów

Możesz pracować z krytycznymi ustawieniami zasobów w następujący sposób:

-

Tworzenie klasyfikacji niestandardowych: możesz tworzyć nowe krytyczne klasyfikacje zasobów dla urządzeń, tożsamości i zasobów w chmurze dostosowane do twojej organizacji.

- Konstruktor zapytań służy do definiowania nowej klasyfikacji. Na przykład możesz utworzyć zapytanie, aby zdefiniować urządzenia z określoną konwencją nazewnictwa jako krytyczną.

- Tworzenie krytycznych zapytań klasyfikacji zasobów jest również przydatne w ograniczonych przypadkach, w których nie wszystkie interesujące zasoby są identyfikowane.

- Dodawanie zasobów do klasyfikacji: możesz ręcznie dodawać zasoby do klasyfikacji zasobów krytycznych.

- Modyfikowanie poziomów krytyczności: możesz edytować poziomy krytyczności zgodnie z profilem ryzyka organizacji.

- Edytuj klasyfikacje niestandardowe: możesz edytować, usuwać i wyłączać klasyfikacje niestandardowe. Nie można modyfikować wstępnie zdefiniowanych klasyfikacji.

Przeglądanie krytycznych zasobów

Krytyczna logika klasyfikacji zasobów klasyfikuje zasoby zgodnie z określoną klasyfikacją.

Niektóre zasoby, które pasują do klasyfikacji, mogą nie spełniać progu klasyfikacji. Na przykład zasób może być kontrolerem domeny, ale może nie być uważany za krytyczny zasób w firmie. Jeśli zasoby nie spełniają progu klasyfikacji krytyczności, możesz dodać je do zdefiniowanej klasyfikacji za pomocą funkcji przeglądu zasobów. Ta funkcja umożliwia dodawanie wymienionych zasobów na podstawie kryteriów krytyczności organizacji.

Krytyczna inicjatywa ochrony zasobów

Inicjatywa Critical Asset Protection w sekcji Inicjatywy szczegółowe informacje o narażeniu w portalu Microsoft Defender pomaga upewnić się, że zasoby krytyczne dla firmy są chronione przed zagrożeniami.

- Inicjatywa oferuje ciągłe monitorowanie odporności zabezpieczeń krytycznych zasobów, zapewniając w czasie rzeczywistym wgląd w skuteczność środków ochrony.

- W ramach tej inicjatywy możesz uzyskać wgląd we wszystkie krytyczne zasoby w organizacji, zidentyfikować potencjalne luki w krytycznym odnajdywaniem zasobów i odpowiednio dostosować klasyfikacje.