Omówienie ścieżek ataku

Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft pomaga w zarządzaniu powierzchnią ataków firmy i ryzykiem narażenia. Ścieżki ataku łączą zasoby i techniki, aby pokazać kompleksowe ścieżki, które osoby atakujące mogą tworzyć, aby uzyskać dostęp z punktu wejścia organizacji do zasobów krytycznych.

Uwaga

Wartość ścieżek ataku zwiększa się na podstawie danych używanych jako źródło. Jeśli żadne dane nie są dostępne lub dane nie odzwierciedlają środowiska organizacji, ścieżki ataku mogą nie być wyświetlane. Ścieżki ataku mogą nie być w pełni reprezentatywne, jeśli nie masz licencji zdefiniowanych dla obciążeń zintegrowanych i reprezentowanych w ścieżce ataku lub jeśli nie zdefiniowano w pełni krytycznych zasobów.

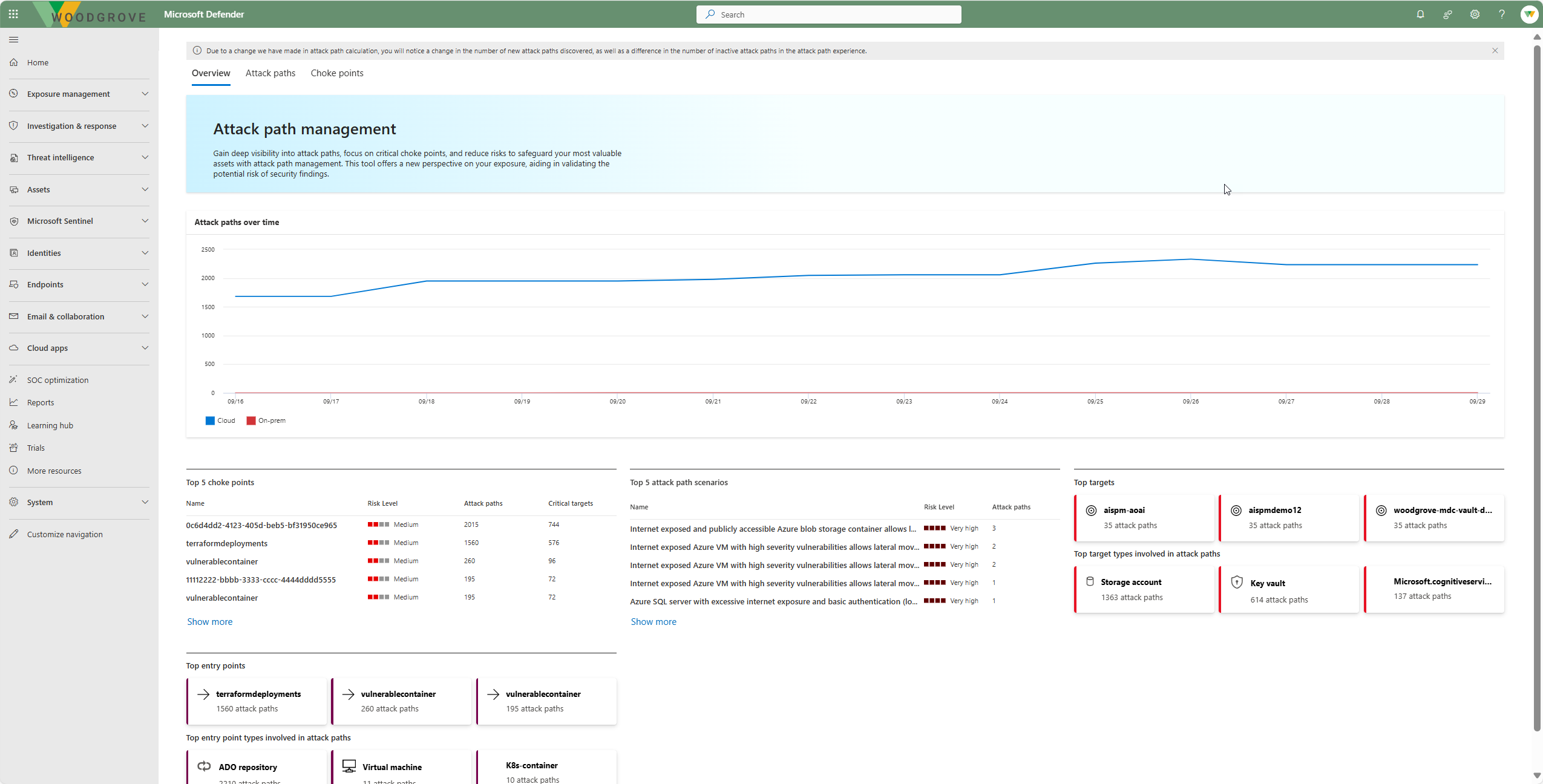

Pulpit nawigacyjny ścieżki ataku

Pulpit nawigacyjny ścieżki ataku zapewnia ogólny widok ścieżek ataku w organizacji. Pokazuje liczbę ścieżek ataku, liczbę punktów dławienia i liczbę krytycznych zasobów. Te informacje umożliwiają zrozumienie stanu zabezpieczeń organizacji i określenie priorytetów działań związanych z bezpieczeństwem. Na pulpicie nawigacyjnym możesz przejść do szczegółów ścieżek ataku, punktów zadławienia i krytycznych zasobów.

Identyfikowanie i rozwiązywanie ścieżek ataku

Poniżej przedstawiono sposób, w jaki usługa Exposure Management pomaga identyfikować i rozwiązywać ścieżki ataków.

Generowanie ścieżki ataku: Zarządzanie stopniem zagrożenia bezpieczeństwa automatycznie generuje ścieżki ataku na podstawie danych zebranych w zasobach i obciążeniach. Symuluje scenariusze ataków oraz identyfikuje luki w zabezpieczeniach i słabości, które osoba atakująca może wykorzystać.

- Liczba ścieżek ataku widocznych w portalu może się zmieniać ze względu na dynamiczny charakter środowisk IT. Nasz system dynamicznie generuje ścieżki ataku na podstawie warunków w czasie rzeczywistym środowiska każdego klienta. Zmiany, takie jak dodawanie lub usuwanie zasobów, aktualizacje konfiguracji, logowanie się lub wyłączanie użytkownika z maszyny, użytkownik dodany lub usunięty do grupy oraz implementacja nowej segmentacji sieci lub zasad zabezpieczeń, mogą mieć wpływ na liczbę i typy zidentyfikowanych ścieżek ataków.

- Takie podejście gwarantuje, że stan zabezpieczeń, który zapewniamy, jest zarówno dokładny, jak i odzwierciedla najnowszy stan środowiska, co zapewnia elastyczność wymaganą w dzisiejszych środowiskach IT.

Widoczność ścieżki ataku: widok wykresu ścieżki ataku używa danych grafu ekspozycji przedsiębiorstwa do wizualizowania ścieżki ataku, aby zrozumieć, jak mogą się rozwijać potencjalne zagrożenia.

- Umieszczenie wskaźnika myszy na każdym węźle i ikonie łącznika zapewnia dodatkowe informacje o sposobie kompilowania ścieżki ataku. Na przykład z początkowej maszyny wirtualnej zawierającej klucze TLS/SSL aż do uprawnień do kont magazynu.

- Mapa ekspozycji przedsiębiorstwa rozszerza sposób wizualizowania ścieżek ataków. Wraz z innymi danymi przedstawiono wiele ścieżek ataku i punktów zadławienia, węzłów, które tworzą wąskie gardła na grafie lub mapie, gdzie ścieżki ataku są zbieżne. Wizualizuje dane ekspozycji, dzięki czemu można zobaczyć, jakie zasoby są zagrożone i gdzie należy nadać priorytet fokusowi.

Zalecenia dotyczące zabezpieczeń: uzyskaj zalecenia umożliwiające podjęcie działań w celu ograniczenia potencjalnych ścieżek ataków.

Punkty zadławienia: pulpit nawigacyjny ścieżki ataku wyróżnia krytyczne zasoby, w których przecina się wiele ścieżek ataku, identyfikując je jako kluczowe luki w zabezpieczeniach. Koncentrując się na tych problemach, zespoły ds. zabezpieczeń mogą skutecznie zmniejszyć ryzyko, zajmując się zasobami o dużym wpływie.

- Identyfikacja: wyświetl listę punktów zadławienia na pulpicie nawigacyjnym ścieżki ataku.

- Grupowanie: Zarządzanie stopniem zagrożenia bezpieczeństwa grupy dławiące węzły punktów, w których wiele ścieżek ataku przepływa lub przecina się w drodze do krytycznego zasobu.

- Strategiczne środki zaradcze: widoczność punktów zasłaniania umożliwia strategiczne skoncentrowanie działań zaradczych, odnosząc się do wielu ścieżek ataku przez zabezpieczenie tych punktów krytycznych.

- Ochrona: zapewnienie bezpieczeństwa punktów zadławienia chroni zasoby przed zagrożeniami.

Promień wybuchu: umożliwia użytkownikom wizualne eksplorowanie ścieżek najwyższego ryzyka z poziomu punktu zadławienia. Zawiera szczegółową wizualizację pokazującą, w jaki sposób naruszenie jednego zasobu może wpłynąć na inne, umożliwiając zespołom ds. zabezpieczeń ocenę szerszych skutków ataku i skuteczniejsze określanie priorytetów strategii ograniczania ryzyka.