Zabezpieczanie dostępu hybrydowego za pomocą integracji z firmą Microsoft Entra

Identyfikator Entra firmy Microsoft obsługuje nowoczesne protokoły uwierzytelniania, które pomagają zapewnić bezpieczeństwo aplikacji. Jednak wiele aplikacji biznesowych działa w chronionej sieci firmowej, a niektóre używają starszych metod uwierzytelniania. Ponieważ firmy tworzą strategie zero trustu i obsługują środowiska hybrydowe i w chmurze, istnieją rozwiązania łączące aplikacje z identyfikatorem Entra firmy Microsoft i zapewniające uwierzytelnianie dla starszych aplikacji.

Dowiedz się więcej: Zabezpieczenia zerowego zaufania

Identyfikator Entra firmy Microsoft natywnie obsługuje nowoczesne protokoły:

- Security Assertion Markup Language (SAML)

- Federacja usługi internetowej (WS-Fed)

- OpenID Connect (OIDC)

Serwer proxy aplikacji Microsoft Entra lub serwer proxy aplikacji Microsoft Entra obsługuje uwierzytelnianie Kerberos i oparte na nagłówku. Inne protokoły, takie jak Secure Shell (SSH), (Microsoft Windows NT LAN Manager) NTLM, Lightweight Directory Access Protocol (LDAP) i pliki cookie, nie są obsługiwane. Niezależni dostawcy oprogramowania mogą jednak tworzyć rozwiązania umożliwiające łączenie tych aplikacji z identyfikatorem Entra firmy Microsoft.

Dostawcy oprogramowania mogą ułatwić klientom odkrywanie i migrowanie aplikacji SaaS do Microsoft Entra ID. Mogą łączyć aplikacje korzystające ze starszych metod uwierzytelniania za pomocą identyfikatora Entra firmy Microsoft. Klienci mogą konsolidować się na platformie Microsoft Entra ID, aby uprościć zarządzanie aplikacjami i zaimplementować zasady Zero Trust.

Omówienie rozwiązania

Utworzone rozwiązanie może zawierać następujące części:

-

Odnajdywanie aplikacji — często klienci nie wiedzą o każdej aplikacji w użyciu

- Odnajdywanie aplikacji znajduje aplikacje, ułatwiając integrację aplikacji z identyfikatorem Entra firmy Microsoft

-

Migracja aplikacji — tworzenie przepływu pracy w celu zintegrowania aplikacji z identyfikatorem Entra firmy Microsoft bez korzystania z centrum administracyjnego firmy Microsoft Entra

- Integrowanie aplikacji używanych obecnie przez klientów

- Obsługa starszego uwierzytelniania — łączenie aplikacji przy użyciu starszych metod uwierzytelniania i logowania jednokrotnego

- Dostęp warunkowy — umożliwia klientom stosowanie zasad firmy Microsoft Entra do aplikacji w rozwiązaniu bez korzystania z centrum administracyjnego firmy Microsoft Entra

Dowiedz się więcej: Co to jest dostęp warunkowy?

Zapoznaj się z poniższymi sekcjami, aby zapoznać się z zagadnieniami technicznymi i zaleceniami.

Publikowanie aplikacji w witrynie Azure Marketplace

Witryna Azure Marketplace to zaufane źródło aplikacji dla administratorów IT. Aplikacje są zgodne z Microsoft Entra ID i obsługują SSO (Single Sign-On), automatyczne przydzielanie użytkowników oraz integrację z zewnętrznymi dzierżawcami poprzez automatyczną rejestrację aplikacji.

Możesz wstępnie zintegrować aplikację z Microsoft Entra ID, aby obsługiwać logowanie jednokrotne (SSO) i automatyczną aprowizację. Zobacz Przesyłanie żądania opublikowania aplikacji w galerii aplikacji Microsoft Entra.

Zalecamy, aby zostać zweryfikowanym wydawcą, aby klienci wiedzieli, że jesteś zaufanym wydawcą. Zobacz: weryfikację wydawcy.

Włączanie logowania jednokrotnego dla administratorów IT

Istnieje kilka sposobów włączania logowania jednokrotnego dla administratorów IT w rozwiązaniu. Zobacz Planowanie wdrożenia logowania jednokrotnego, opcje SSO.

Program Microsoft Graph używa protokołu OIDC/OAuth. Klienci używają funkcji OIDC do logowania się do rozwiązania. Aby korzystać z programu Microsoft Graph, użyj tokenu internetowego JSON (JWT) wystawianego przez Microsoft Entra ID. Zobacz OpenID Connect na platformie tożsamości Microsoft.

Jeśli twoje rozwiązanie używa protokołu SAML do logowania jednokrotnego administratora IT, token SAML nie umożliwi interakcji z Microsoft Graph. Możesz użyć protokołu SAML do jednokrotnego logowania administratora IT, ale twoje rozwiązanie musi obsługiwać integrację OIDC z Microsoft Entra ID, aby uzyskać token JWT z Microsoft Entra ID do interakcji z Microsoft Graph. Zobacz Jak Platforma tożsamości Microsoft używa protokołu SAML.

Możesz użyć jednego z następujących podejść SAML:

- Zalecane podejście SAML: utwórz nową rejestrację w witrynie Azure Marketplace, która jest aplikacją OIDC. Klienci dodają aplikacje SAML i OIDC do swojej dzierżawcy. Jeśli twoja aplikacja nie znajduje się w galerii Microsoft Entra, możesz zacząć od aplikacji wielodostępnej spoza galerii.

- Alternatywne podejście przy użyciu SAML: Klienci mogą utworzyć rejestrację aplikacji OIDC w dzierżawie Microsoft Entra i ustawić adresy URI, punkty końcowe oraz uprawnienia.

Użyj typu przyznawania poświadczeń klienta, co wymaga, aby rozwiązanie pozwalało klientom wprowadzać identyfikator klienta i tajny klucz. Rozwiązanie wymaga również przechowywania tych informacji. Pobierz JWT z identyfikatora Entra firmy Microsoft, a następnie użyj go do interakcji z programem Microsoft Graph. Zobacz „Uzyskaj token”. Zalecamy przygotowanie dokumentacji dla klientów dotyczącej sposobu tworzenia rejestracji aplikacji w dzierżawie Microsoft Entra. Uwzględnij punkty końcowe, identyfikatory URI i uprawnienia.

Uwaga

Zanim aplikacje będą używane do SSO (logowania jednokrotnego) dla administratora IT lub użytkownika, administrator IT klienta musi wyrazić zgodę na aplikację w swoim środowisku. Jak udzielić zgody administratora dla całej dzierżawy na aplikację.

Przepływy uwierzytelniania

Przepływy uwierzytelniania rozwiązania obsługują następujące scenariusze:

- Administrator IT klienta loguje się przy użyciu SSO, aby administrować twoim rozwiązaniem.

- Administrator IT klienta używa rozwiązania do integrowania aplikacji z identyfikatorem Entra firmy Microsoft z programem Microsoft Graph

- Użytkownicy logują się do starszych aplikacji zabezpieczonych przez Twoje rozwiązanie i Microsoft Entra ID

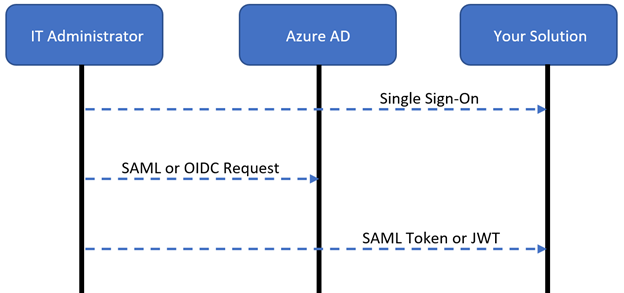

Administrator IT Twojego klienta wykonuje logowanie jednokrotne do Twojego rozwiązania.

Rozwiązanie może używać protokołu SAML lub OIDC do logowania jednokrotnego, gdy zaloguje się administrator IT klienta. Zalecamy, aby administrator IT zalogował się do rozwiązania przy użyciu poświadczeń firmy Microsoft Entra, co umożliwia korzystanie z bieżących mechanizmów kontroli zabezpieczeń. Zintegruj swoją aplikację z Microsoft Entra ID w celu logowania jednokrotnego za pośrednictwem protokołu SAML lub OIDC.

Na poniższym diagramie przedstawiono przepływ uwierzytelniania użytkownika:

- Administrator IT loguje się do rozwiązania przy użyciu poświadczeń firmy Microsoft Entra

- Rozwiązanie przekierowuje administratora IT do identyfikatora Entra firmy Microsoft przy użyciu protokołu SAML lub żądania logowania OIDC

- Microsoft Entra uwierzytelnia administratora IT i przekierowuje go do rozwiązania, używając tokenu SAML lub JWT w celu autoryzacji w rozwiązaniu

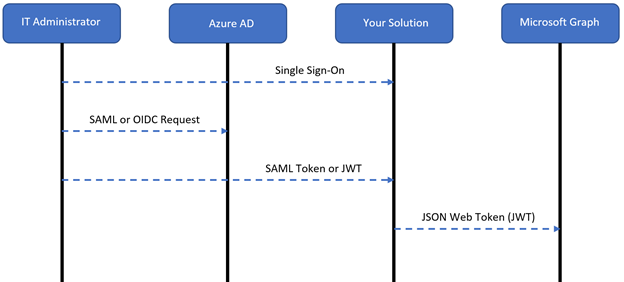

Administratorzy IT integrują aplikacje z identyfikatorem Entra firmy Microsoft

Administratorzy IT integrują aplikacje z identyfikatorem Entra firmy Microsoft przy użyciu rozwiązania, które wykorzystuje program Microsoft Graph do tworzenia rejestracji aplikacji i zasad dostępu warunkowego firmy Microsoft Entra.

Na poniższym diagramie przedstawiono przepływ uwierzytelniania użytkownika:

- Administrator IT loguje się do rozwiązania przy użyciu poświadczeń firmy Microsoft Entra

- Rozwiązanie przekierowuje administratora IT do identyfikatora Entra firmy Microsoft przy użyciu protokołu SAML lub żądania logowania OIDC

- Microsoft Entra uwierzytelnia administratora IT i przekierowuje go do Twojego rozwiązania przy użyciu tokenu SAML lub JWT na potrzeby autoryzacji.

- Gdy administrator IT integruje aplikację z Microsoft Entra ID, rozwiązanie wywołuje Microsoft Graph z ich tokenem JWT, aby zarejestrować aplikacje lub zastosować zasady dostępu warunkowego Microsoft Entra.

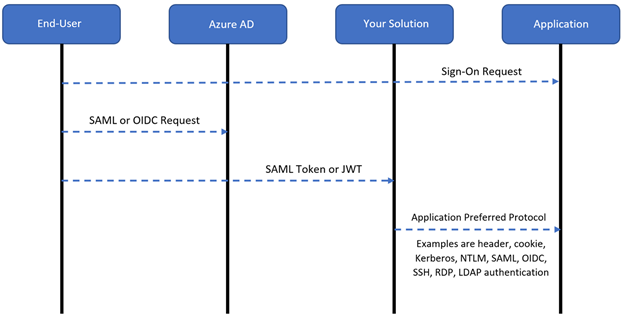

Użytkownicy logują się do aplikacji

Gdy użytkownicy logują się do aplikacji, używają protokołu OIDC lub SAML. Jeśli aplikacje muszą wchodzić w interakcje z programem Microsoft Graph lub chronionym interfejsem API firmy Microsoft Entra, zalecamy skonfigurowanie ich do korzystania z usługi OICD. Ta konfiguracja gwarantuje, że zestaw JWT jest stosowany do interakcji z programem Microsoft Graph. Jeśli nie ma potrzeby, aby aplikacje wchodziły w interakcję z Microsoft Graph lub chronionymi przez Microsoft Entra interfejsami API, użyj SAML.

Na poniższym diagramie przedstawiono przepływ uwierzytelniania użytkownika:

- Użytkownik loguje się do aplikacji

- Rozwiązanie przekierowuje użytkownika do identyfikatora Entra firmy Microsoft przy użyciu protokołu SAML lub żądania logowania OIDC

- Firma Microsoft Entra uwierzytelnia użytkownika i przekierowuje je do rozwiązania przy użyciu tokenu SAML lub JWT na potrzeby autoryzacji

- Rozwiązanie umożliwia żądanie przy użyciu protokołu aplikacji

Interfejsu API programu Microsoft Graph

Zalecamy użycie następujących interfejsów API. Użyj identyfikatora Entra firmy Microsoft, aby skonfigurować delegowane uprawnienia lub uprawnienia aplikacji. W tym rozwiązaniu użyj uprawnień delegowanych.

-

API szablonów aplikacji — w portalu Azure Marketplace użyj tego API, aby znaleźć pasujący szablon aplikacji.

- Wymagane uprawnienia: Application.Read.All

-

API do rejestracji aplikacji – Tworzenie rejestracji aplikacji OIDC lub SAML dla użytkowników w celu logowania się do aplikacji zabezpieczonych Twoim rozwiązaniem

- Wymagane uprawnienia: Application.Read.All, Application.ReadWrite.All

-

Service principal API — po zarejestrowaniu aplikacji zaktualizuj obiekt jednostki usługi, aby ustawić właściwości jednokrotnego logowania

- Wymagane uprawnienia: Application.ReadWrite.All, Directory.AccessAsUser.All, AppRoleAssignment.ReadWrite.All (do przypisania)

-

Interfejs API Microsoft Entra do dostępu warunkowego — stosowanie zasad dostępu warunkowego do aplikacji użytkowników

- Wymagane uprawnienia: Policy.Read.All, Policy.ReadWrite.ConditionalAccess i Application.Read.All

Dowiedz się więcej na temat korzystania z interfejsu API programu Microsoft Graph

Scenariusze interfejsu API programu Microsoft Graph

Skorzystaj z poniższych informacji, aby zaimplementować rejestracje aplikacji, połączyć starsze aplikacje i włączyć zasady dostępu warunkowego. Dowiedz się, jak zautomatyzować zgodę administratora, uzyskać certyfikat podpisywania tokenu i przypisać użytkowników i grupy.

Używanie interfejsu API programu Microsoft Graph do rejestrowania aplikacji za pomocą identyfikatora Entra firmy Microsoft

Dodawanie aplikacji w witrynie Azure Marketplace

Niektóre aplikacje używane przez klientów znajdują się w witrynie Azure Marketplace. Możesz utworzyć rozwiązanie dodające aplikacje do dzierżawy zewnętrznej. Skorzystaj z poniższego przykładu z interfejsem MICROSOFT Graph API, aby wyszukać szablon w witrynie Azure Marketplace.

Uwaga

W interfejsie API szablonów aplikacji, nazwa wyświetlana jest wrażliwa na wielkość liter.

Authorization: Required with a valid Bearer token

Method: Get

https://graph.microsoft.com/v1.0/applicationTemplates?$filter=displayname eq "Salesforce.com"

Gdy znajdziesz dopasowanie z wywołania interfejsu API, przechwyć identyfikator. Wykonaj następujące wywołanie interfejsu API i podaj nazwę wyświetlaną aplikacji w treści JSON:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/cd3ed3de-93ee-400b-8b19-b61ef44a0f29/instantiate

{

"displayname": "Salesforce.com"

}

Po wywołaniu interfejsu API generujesz obiekt głównego usługodawcy. Przechwyć identyfikator aplikacji i identyfikator jednostki usługi do użycia w następnych wywołaniach interfejsu API.

Stosowanie poprawek obiektu jednostki usługi przy użyciu protokołu SAML i adresu URL logowania:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.salesforce.com"

}

Zaktualizuj obiekt aplikacji za pomocą URI przekierowania i URI identyfikatorów.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.salesforce.com"]},

"identifierUris":["https://www.salesforce.com"]

}

Dodawanie aplikacji, które nie są w witrynie Azure Marketplace

Jeśli w witrynie Azure Marketplace nie ma dopasowania lub chcesz zintegrować aplikację niestandardową, zarejestruj aplikację niestandardową w Microsoft Entra ID za pomocą identyfikatora szablonu: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Następnie wykonaj następujące wywołanie interfejsu API i podaj nazwę wyświetlaną aplikacji w treści JSON:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Po wywołaniu interfejsu API wygenerujesz obiekt głównego składnika usługi. Przechwyć identyfikator aplikacji i identyfikator jednostki usługi do użycia w następnych wywołaniach interfejsu API.

Stosowanie poprawek obiektu jednostki usługi przy użyciu protokołu SAML i adresu URL logowania:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Aktualizuj obiekt aplikacji z użyciem identyfikatora URI przekierowania i identyfikatora URI.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Logowanie jednokrotne z Microsoft Entra

Po zarejestrowaniu aplikacji SaaS w Microsoft Entra ID, aplikacje muszą zacząć używać Microsoft Entra ID jako dostawcy tożsamości (IdP):

-

Aplikacje obsługują jednokrotne logowanie — Microsoft Entra ID umożliwia aplikacjom. W centrum administracyjnym Microsoft Entra klient wykonuje jednokrotne logowanie za pomocą poświadczeń administracyjnych do obsługiwanych aplikacji SaaS.

- Dowiedz się więcej: Konfiguracja aplikacji jednym kliknięciem logowania jednokrotnego

- Aplikacje nie obsługują logowania jednokrotnego jednym kliknięciem — klient umożliwia aplikacjom korzystanie z identyfikatora Microsoft Entra ID.

Łączenie aplikacji z identyfikatorem Entra firmy Microsoft przy użyciu starszego uwierzytelniania

Rozwiązanie może umożliwić klientowi korzystanie z funkcji logowania jednokrotnego i usługi Microsoft Entra, nawet nieobsługiwanych aplikacji. Aby zezwolić na dostęp ze starszymi protokołami, aplikacja wywołuje identyfikator Firmy Microsoft Entra w celu uwierzytelnienia użytkownika i zastosowania zasad dostępu warunkowego firmy Microsoft Entra. Włącz tę integrację z konsoli. Utwórz rejestrację aplikacji SAML lub OIDC między rozwiązaniem a identyfikatorem Entra firmy Microsoft.

Tworzenie rejestracji aplikacji SAML

Użyj następującego identyfikatora szablonu aplikacji niestandardowej: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Następnie wykonaj następujące wywołanie API i podaj nazwę wyświetlaną w formacie JSON.

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Po wykonaniu wywołania interfejsu API generujesz obiekt zasadniczy usługi. Przechwyć identyfikator aplikacji i identyfikator usługi głównej, aby używać w następnych wywołaniach interfejsu API.

Wprowadź poprawki do obiektu głównego usługi za pomocą protokołu SAML i adresu URL logowania.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Załataj obiekt aplikacji za pomocą URI przekierowania i URI identyfikatora:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Tworzenie rejestracji aplikacji OIDC

Użyj następującego identyfikatora szablonu dla aplikacji niestandardowej: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Wykonaj poniższe wywołanie API i podaj nazwę do wyświetlenia w treści JSON.

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom OIDC App"

}

Z wywołania interfejsu API przechwyć identyfikator aplikacji i identyfikator jednostki usługi do użycia w następnych wywołaniach interfejsu API.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/{Application Object ID}

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["[https://www.samlapp.com"],

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "7427e0e9-2fba-42fe-b0c0-848c9e6a8182",

"type": "Scope"

},

{

"id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d",

"type": "Scope"

},

{

"id": "37f7f235-527c-4136-accd-4a02d197296e",

"type": "Scope"

}]

}]

}

Uwaga

Uprawnienia API w węźle resourceAccess nadają aplikacji dostęp do uprawnień openid, User.Read i offline_access, które umożliwiają logowanie.

Zobacz Omówienie uprawnień programu Microsoft Graph.

Stosowanie zasad dostępu warunkowego

Klienci i partnerzy mogą używać interfejsu API programu Microsoft Graph do tworzenia lub stosowania zasad dostępu warunkowego dla aplikacji. W przypadku partnerów klienci mogą stosować te zasady z rozwiązania bez korzystania z centrum administracyjnego firmy Microsoft Entra. Istnieją dwie opcje stosowania zasad dostępu warunkowego firmy Microsoft Entra:

- Przypisywanie aplikacji do zasad dostępu warunkowego

- Utwórz nowe zasady dostępu warunkowego i przypisz do niej aplikację

Korzystanie z zasad dostępu warunkowego

Aby uzyskać listę zasad dostępu warunkowego, uruchom następujące zapytanie. Pobierz identyfikator obiektu zasad do zmodyfikowania.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

Aby zastosować poprawkę zasad, dołącz identyfikator obiektu aplikacji, który ma być w zakresie includeApplications, w treści JSON:

Authorization: Required with a valid Bearer token

Method: PATCH

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/{policyid}

{

"displayName":"Existing Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications":

{

"includeApplications":[

"00000003-0000-0ff1-ce00-000000000000",

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls":

{

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

Tworzenie nowych zasad dostępu warunkowego

Dodaj identyfikator obiektu aplikacji, aby był objęty zakresem includeApplications, w treści JSON.

Authorization: Required with a valid Bearer token

Method: POST

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/

{

"displayName":"New Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

#Policy Template for Requiring Compliant Device

{

"displayName":"Enforce Compliant Device",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"compliantDevice",

"domainJoinedDevice"

]

}

}

#Policy Template for Block

{

"displayName":"Block",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"block"

]

}

}

Automatyzowanie zgody administratora

Jeśli klient dodaje aplikacje z rozwiązania do identyfikatora Entra firmy Microsoft, możesz zautomatyzować zgodę administratora za pomocą programu Microsoft Graph. Potrzebny jest identyfikator jednostki usługi obiektu aplikacji utworzony w wywołaniach interfejsu API oraz identyfikator jednostki usługi obiektu Microsoft Graph z zewnętrznego dzierżawcy.

Pobierz identyfikator obiektu jednostki usługi programu Microsoft Graph, wykonując następujące wywołanie interfejsu API:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/serviceprincipals/?$filter=appid eq '00000003-0000-0000-c000-000000000000'&$select=id,appDisplayName

Aby zautomatyzować zgodę administratora, wykonaj następujące wywołanie interfejsu API:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/oauth2PermissionGrants

{

"clientId":"{Service Principal Object ID of Application}",

"consentType":"AllPrincipals",

"principalId":null,

"resourceId":"{Service Principal Object ID Of Microsoft Graph}",

"scope":"openid user.read offline_access}"

}

Uzyskiwanie certyfikatu podpisywania tokenu

Aby uzyskać publiczną część certyfikatu podpisywania tokenu, użyj GET punktu końcowego metadanych Microsoft Entra dla aplikacji:

Method:GET

https://login.microsoftonline.com/{Tenant_ID}/federationmetadata/2007-06/federationmetadata.xml?appid={Application_ID}

Przypisywanie użytkowników i grup

Po opublikowaniu aplikacji w witrynie Microsoft Entra ID możesz przypisać aplikację do użytkowników i grup, aby upewnić się, że będzie ona wyświetlana w portalu Moje aplikacje. To zadanie dotyczy obiektu głównego usługi, który został wygenerowany podczas tworzenia aplikacji. Zobacz omówienie portalu Moje aplikacje.

Pobierz AppRole wystąpienia, z którymi aplikacja mogła być skojarzona. Aplikacje SaaS często mają skojarzone z nimi różne AppRole wystąpienia. Zazwyczaj w przypadku aplikacji niestandardowych istnieje jedno wystąpienie domyślne AppRole .

AppRole Pobierz identyfikator wystąpienia, który chcesz przypisać:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

Z witryny Microsoft Entra ID pobierz identyfikator obiektu użytkownika lub grupy, który chcesz przypisać do aplikacji. Weź identyfikator roli aplikacji z poprzedniego wywołania interfejsu API i prześlij go za pomocą treści poprawki w jednostce usługi:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"principalId":"{Principal Object ID of User -or- Group}",

"resourceId":"{Service Principal Object ID}",

"appRoleId":"{App Role ID}"

}

Partnerstwa

Aby ułatwić ochronę starszych aplikacji, korzystając z kontrolerów sieci i dostarczania, firma Microsoft ma partnerstwo z następującymi dostawcami kontrolera dostarczania aplikacji (ADC).

- Akamai Enterprise Application Access

- Citrix ADC

- F5 BIG-IP Access Policy Manager (system zarządzania polityką dostępu)

- Kemp LoadMaster

- Pulse Secure Virtual Traffic Manager

Następujący dostawcy rozwiązań sieci VPN łączą się z identyfikatorem Entra firmy Microsoft, aby umożliwić nowoczesne metody uwierzytelniania i autoryzacji, takie jak logowanie jednokrotne i uwierzytelnianie wieloskładnikowe (MFA).

- Cisco Secure Firewall — bezpieczny klient

- Fortinet FortiGate

- F5 BIG-IP Access Policy Manager

- Palo Alto Networks GlobalProtect

- Pulse Connect Secure

Następujący dostawcy rozwiązań obwodowych zdefiniowanych programowo (SDP) łączą się z identyfikatorem Entra firmy Microsoft na potrzeby metod uwierzytelniania i autoryzacji, takich jak logowanie jednokrotne i uwierzytelnianie wieloskładnikowe.

- Broker dostępu Datawiza

- Obwód 81

- Platforma uwierzytelniania Silverfort

- Strata Maverics Identity Orchestrator

- Zscaler — dostęp prywatny