Samouczek: konfigurowanie protokołu SSL-VPN protokołu F5 BIG-IP dla usługi Microsoft Entra SSO

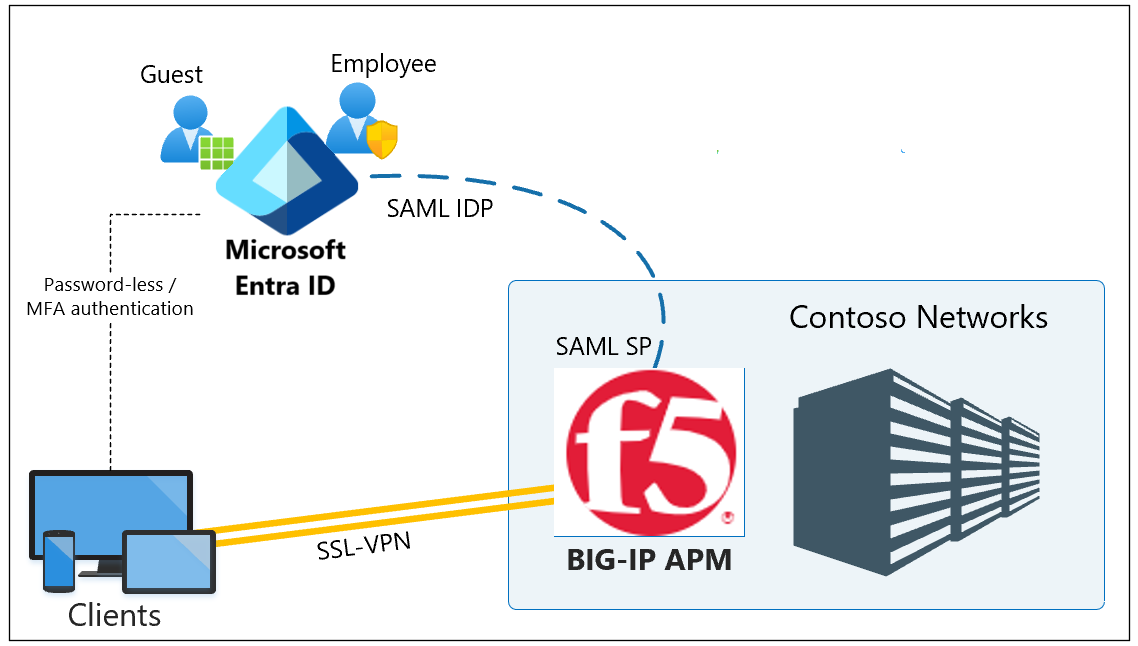

Z tego samouczka dowiesz się, jak zintegrować wirtualną sieć prywatną (SSL-VPN) opartą na protokole F5 BIG-IP z funkcją Microsoft Entra ID na potrzeby bezpiecznego dostępu hybrydowego (SHA).

Włączenie protokołu SSL-VPN BIG-IP dla aplikacji Microsoft Entra z logowaniem jednokrotnym zapewnia wiele korzyści, w tym:

- Ład zero trust za pośrednictwem wstępnego uwierzytelniania firmy Microsoft i dostępu warunkowego.

- Uwierzytelnianie bez hasła w usłudze sieci VPN

- Zarządzanie tożsamościami i dostępem z jednej płaszczyzny sterowania — centrum administracyjne firmy Microsoft Entra

Aby dowiedzieć się więcej o dodatkowych korzyściach, zobacz

Logowanie jednokrotne w usłudze Microsoft Entra ID

Uwaga

Klasyczne sieci VPN pozostają zorientowane na sieć, często nie zapewniając szczegółowego dostępu do aplikacji firmowych. Zachęcamy do bardziej skoncentrowanego na tożsamości podejścia do osiągnięcia zerowego zaufania. Dowiedz się więcej: Pięć kroków integracji wszystkich aplikacji z identyfikatorem Entra firmy Microsoft.

Opis scenariusza

W tym scenariuszu wystąpienie menedżera zasad dostępu BIG-IP (APM) usługi SSL-VPN jest skonfigurowane jako dostawca usług SAML (Security Assertion Markup Language) i Microsoft Entra ID jest zaufanym dostawcą tożsamości SAML (IdP). Logowanie jednokrotne (SSO) z firmy Microsoft Entra ID odbywa się za pośrednictwem uwierzytelniania opartego na oświadczeniach do aplikacji BIG-IP APM, bezproblemowego środowiska dostępu wirtualnej sieci prywatnej (VPN).

Uwaga

Zastąp przykładowe ciągi lub wartości w tym przewodniku tymi w środowisku.

Wymagania wstępne

Wcześniejsze doświadczenie lub wiedza na temat F5 BIG-IP nie jest konieczne, jednak potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Tożsamości użytkowników synchronizowane z katalogu lokalnego do identyfikatora Entra firmy Microsoft

- Jedna z następujących ról: Administrator aplikacji w chmurze lub Administrator aplikacji

- Infrastruktura BIG-IP z routingiem ruchu klienta do i z big-IP

- Rekord opublikowanej usługi sieci VPN BIG-IP na serwerze nazw domen publicznych (DNS)

- Lub testowy plik localhost klienta podczas testowania

- Adres BIG-IP aprowizowany przy użyciu wymaganych certyfikatów SSL do publikowania usług za pośrednictwem protokołu HTTPS

Aby ulepszyć środowisko samouczka, możesz poznać standardową terminologię dotyczącą słownika F5 BIG-IP.

Dodawanie aplikacji F5 BIG-IP z galerii firmy Microsoft Entra

Skonfiguruj relację zaufania federacji SAML między adresem BIG-IP, aby umożliwić firmie Microsoft Entra BIG-IP przekazanie wstępnego uwierzytelniania i dostępu warunkowego do identyfikatora Entra firmy Microsoft, zanim udzieli dostępu do opublikowanej usługi sieci VPN.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

- Przejdź do pozycji Identity>>, a następnie wybierz pozycję Nowa aplikacja.

- W galerii wyszukaj pozycję F5 i wybierz pozycję F5 BIG-IP APM Microsoft Entra ID integration (Integracja identyfikatora F5 BIG-IP APM Firmy Microsoft Entra).

- Wprowadź nazwę aplikacji.

- Wybierz pozycję Dodaj , a następnie pozycję Utwórz.

- Nazwa jest wyświetlana jako ikona w centrum administracyjnym firmy Microsoft i portalu usługi Office 365.

Konfigurowanie logowania jednokrotnego firmy Microsoft

We właściwościach aplikacji F5 przejdź do pozycji Zarządzanie>logowaniem jednokrotnym.

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

Wybierz pozycję Nie, zapiszę później.

W menu Setup single sign-on with SAML (Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML) wybierz ikonę pióra dla pozycji Podstawowa konfiguracja protokołu SAML.

Zastąp adres URL identyfikatora adresem URL opublikowanej usługi BIG-IP. Na przykład

https://ssl-vpn.contoso.com.Zastąp adres URL odpowiedzi i ścieżką punktu końcowego SAML. Na przykład

https://ssl-vpn.contoso.com/saml/sp/profile/post/acs.Uwaga

W tej konfiguracji aplikacja działa w trybie inicjowanym przez dostawcę tożsamości: Identyfikator entra firmy Microsoft wystawia asercji SAML przed przekierowaniem do usługi SAML BIG-IP.

W przypadku aplikacji, które nie obsługują trybu inicjowanego przez dostawcę tożsamości, w przypadku usługi SAML BIG-IP określ adres URL logowania, na przykład

https://ssl-vpn.contoso.com.W polu Adres URL wylogowywania wprowadź punkt końcowy logowania jednokrotnego (SLO) BIG-IP APM poprzedzony nagłówkiem hosta publikowanej usługi. Na przykład

https://ssl-vpn.contoso.com/saml/sp/profile/redirect/slrUwaga

Adres URL celu slo zapewnia zakończenie sesji użytkownika w big-IP i microsoft Entra ID po wylogowaniu się użytkownika. Big-IP APM ma możliwość zakończenia wszystkich sesji podczas wywoływania adresu URL aplikacji. Dowiedz się więcej na temat artykułu F5 K12056 : Omówienie opcji Dołączanie identyfikatora URI wyloguj.

.

.

Uwaga

Z TMOS v16 punkt końcowy SLO SAML został zmieniony na /saml/sp/profile/redirect/slo.

Wybierz pozycję Zapisz

Pomiń wiersz testu logowania jednokrotnego.

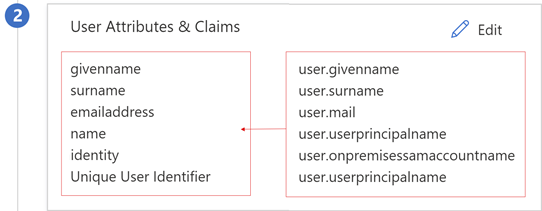

W obszarze Właściwości atrybutów użytkownika i oświadczeń obserwuj szczegóły.

Możesz dodać inne oświadczenia do opublikowanej usługi BIG-IP. Oświadczenia zdefiniowane oprócz zestawu domyślnego są wystawiane, jeśli znajdują się w identyfikatorze Entra firmy Microsoft. Zdefiniuj role katalogu lub członkostwa w grupach względem obiektu użytkownika w identyfikatorze Entra firmy Microsoft, zanim będą one wystawiane jako oświadczenie.

Certyfikaty podpisywania SAML utworzone przez microsoft Entra ID mają okres istnienia wynoszący trzy lata.

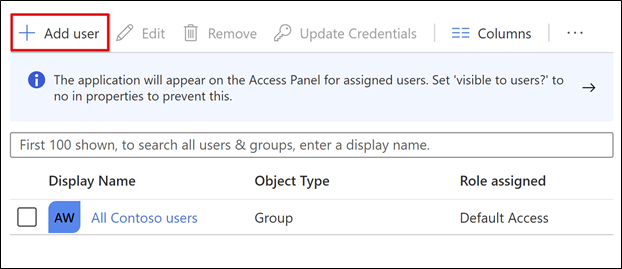

Autoryzacja firmy Microsoft Entra

Domyślnie identyfikator Entra firmy Microsoft wystawia tokeny użytkownikom z udzielonym dostępem do usługi.

W widoku konfiguracji aplikacji wybierz pozycję Użytkownicy i grupy.

Wybierz pozycję + Dodaj użytkownika.

W menu Dodawanie przypisania wybierz pozycję Użytkownicy i grupy.

W oknie dialogowym Użytkownicy i grupy dodaj grupy użytkowników autoryzowane do uzyskiwania dostępu do sieci VPN

Wybierz pozycję Wybierz>pozycję Przypisz.

Możesz skonfigurować big-IP APM, aby opublikować usługę SSL-VPN. Skonfiguruj ją z odpowiednimi właściwościami, aby ukończyć zaufanie do wstępnego uwierzytelniania SAML.

Konfiguracja APM BIG-IP

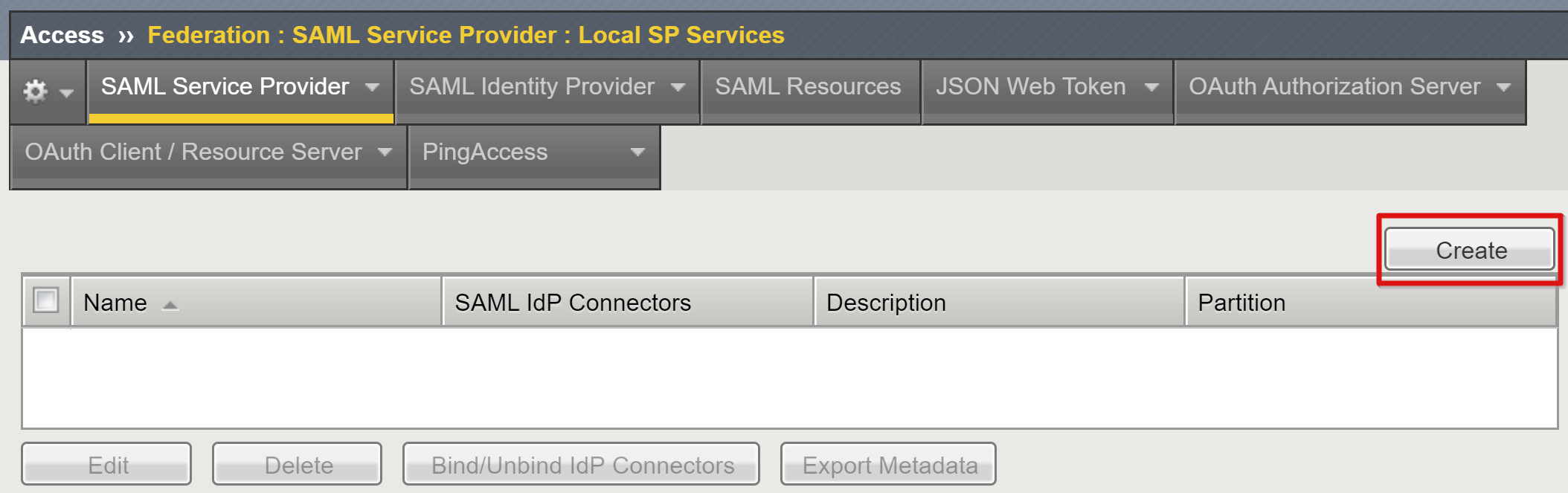

Federacja SAML

Aby ukończyć federowanie usługi sieci VPN przy użyciu identyfikatora Firmy Microsoft Entra, utwórz dostawcę usługi SAML BIG-IP i odpowiadające im obiekty dostawcy tożsamości SAML.

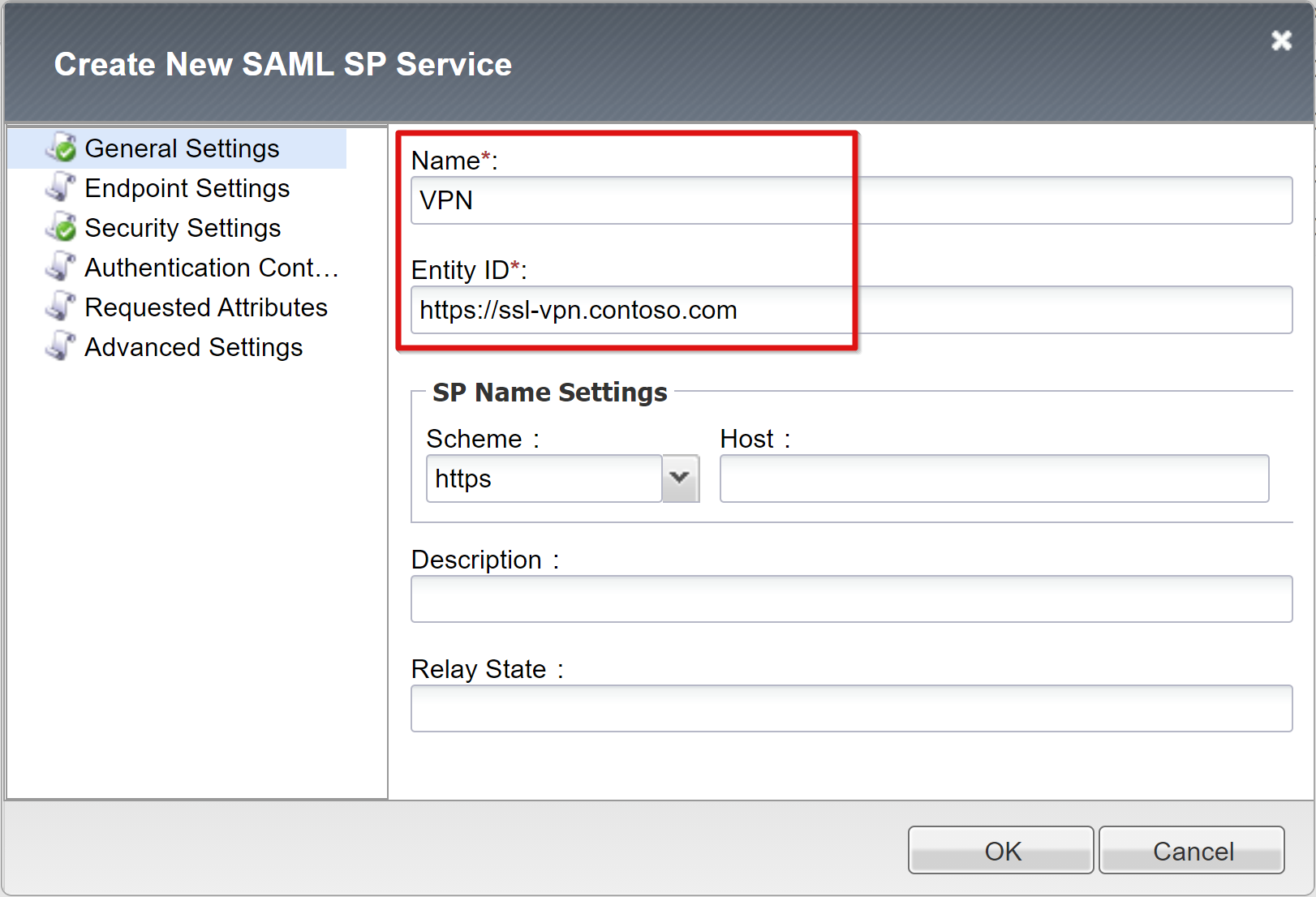

Przejdź do >

Wybierz pozycję Utwórz.

Wprowadź nazwę i identyfikator jednostki zdefiniowany w identyfikatorze Entra firmy Microsoft.

Wprowadź w pełni kwalifikowaną nazwę domeny hosta (FQDN), aby nawiązać połączenie z aplikacją.

Uwaga

Jeśli identyfikator jednostki nie jest dokładnym dopasowaniem nazwy hosta opublikowanego adresu URL, skonfiguruj ustawienia nazwy sp lub wykonaj tę akcję, jeśli nie ma formatu adresu URL nazwy hosta. Jeśli identyfikator jednostki to

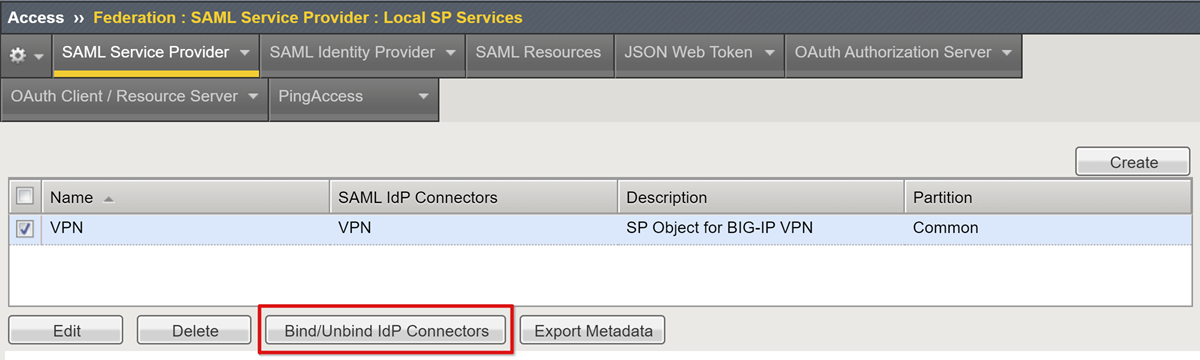

urn:ssl-vpn:contosoonline, podaj schemat zewnętrzny i nazwę hosta publikowanej aplikacji.Przewiń w dół, aby wybrać nowy obiekt SAML SP.

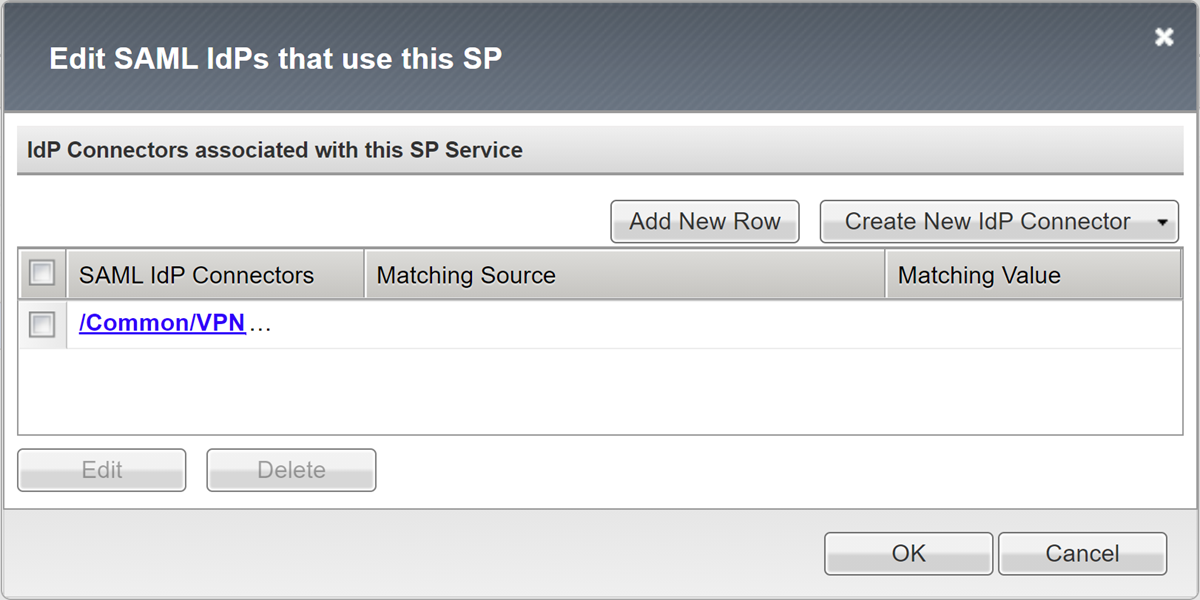

Wybierz pozycję Bind/UnBind IDP Connectors (Powiązania/Usuń powiązanie łączników dostawcy tożsamości).

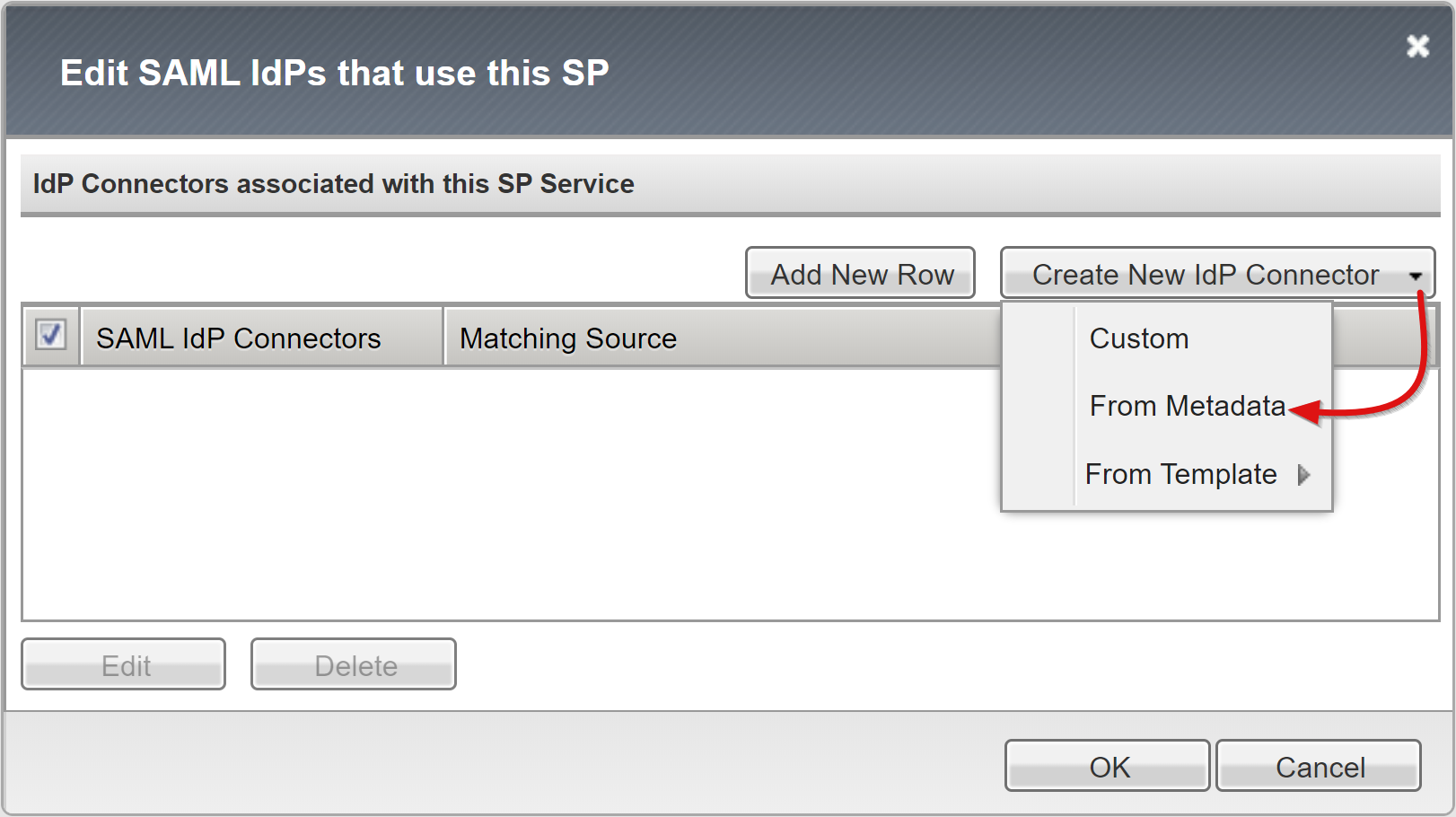

Wybierz pozycję Utwórz nowy łącznik dostawcy tożsamości.

Z menu rozwijanego wybierz pozycję Z metadanych

Przejdź do pobranego pliku XML metadanych federacji.

W przypadku obiektu APM podaj nazwę dostawcy tożsamości reprezentującą zewnętrzny dostawcę tożsamości SAML.

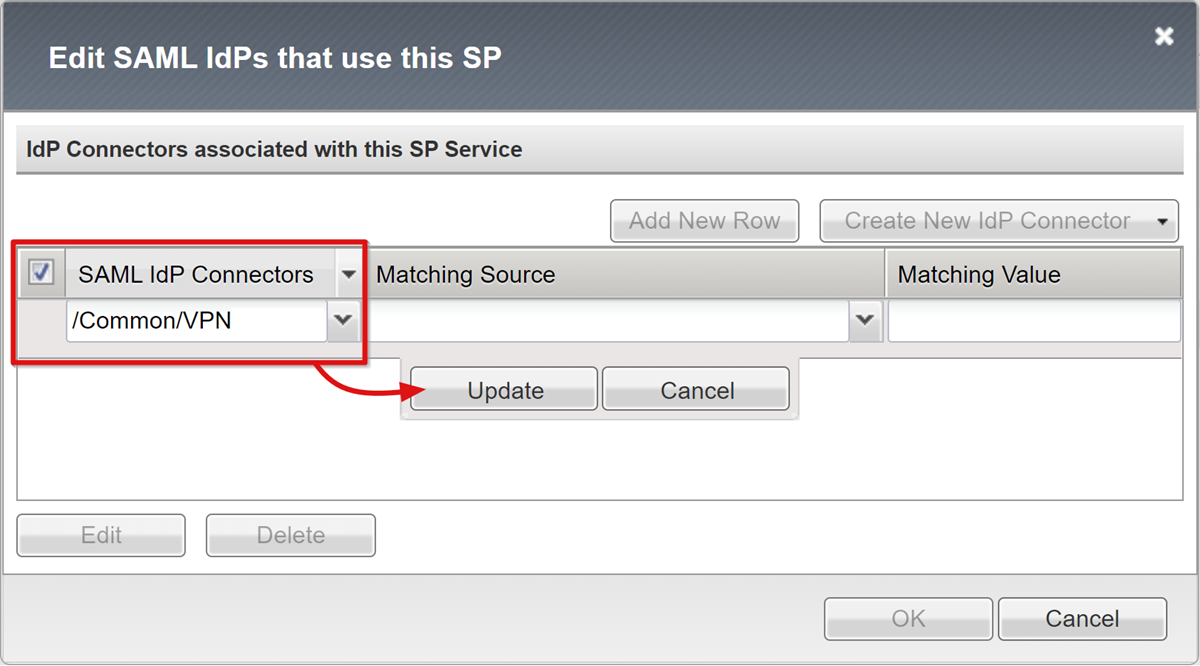

Aby wybrać nowy zewnętrzny łącznik dostawcy tożsamości firmy Microsoft, wybierz pozycję Dodaj nowy wiersz.

Wybierz Aktualizuj.

Wybierz przycisk OK.

Konfiguracjatopu internetowego

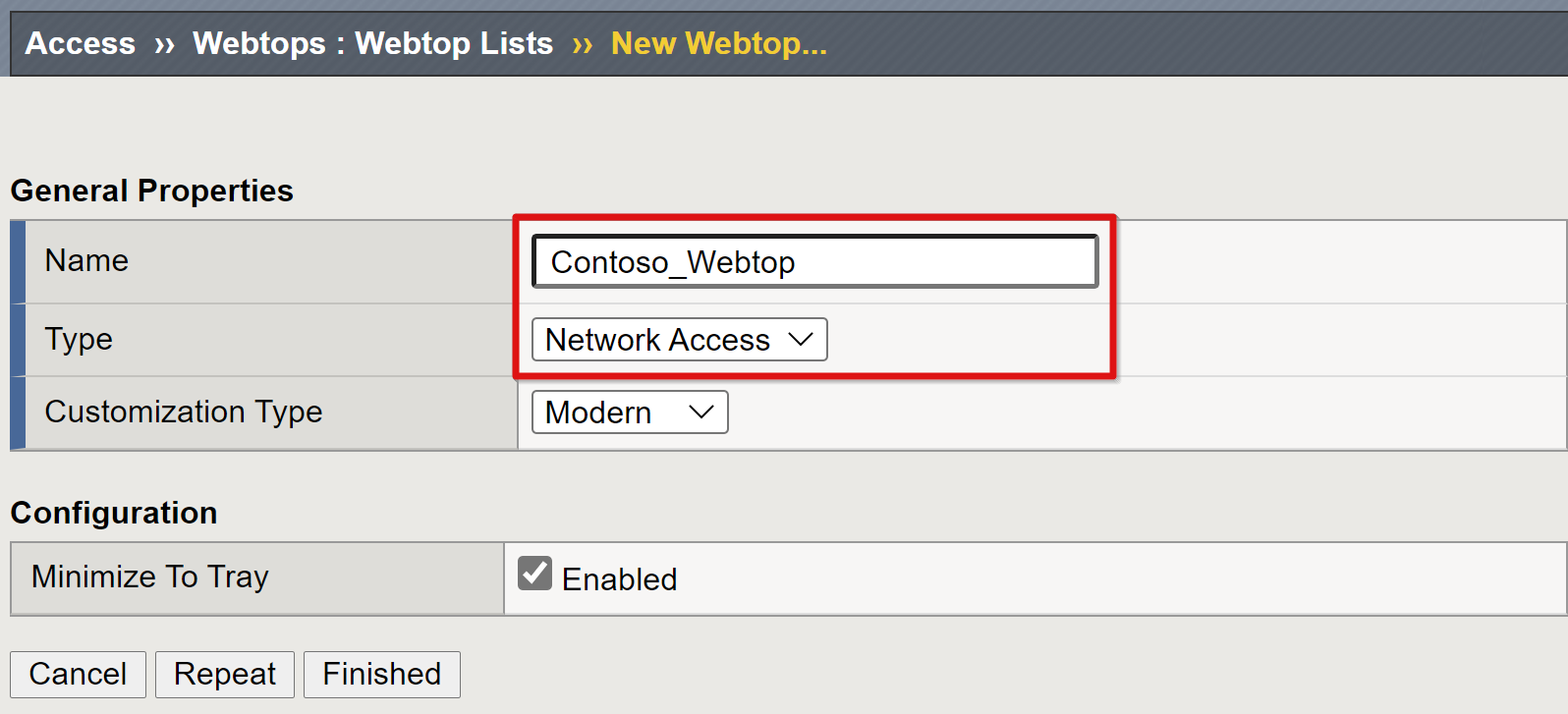

Włącz obsługę protokołu SSL-VPN dla użytkowników za pośrednictwem portalu internetowego BIG-IP.

Przejdź do pozycji >

Wybierz pozycję Utwórz.

Wprowadź nazwę portalu.

Ustaw typ na Pełny, na przykład

Contoso_webtop.Ukończ pozostałe preferencje.

Wybierz pozycję Zakończono.

Konfiguracja sieci VPN

Elementy sieci VPN kontrolują aspekty ogólnej usługi.

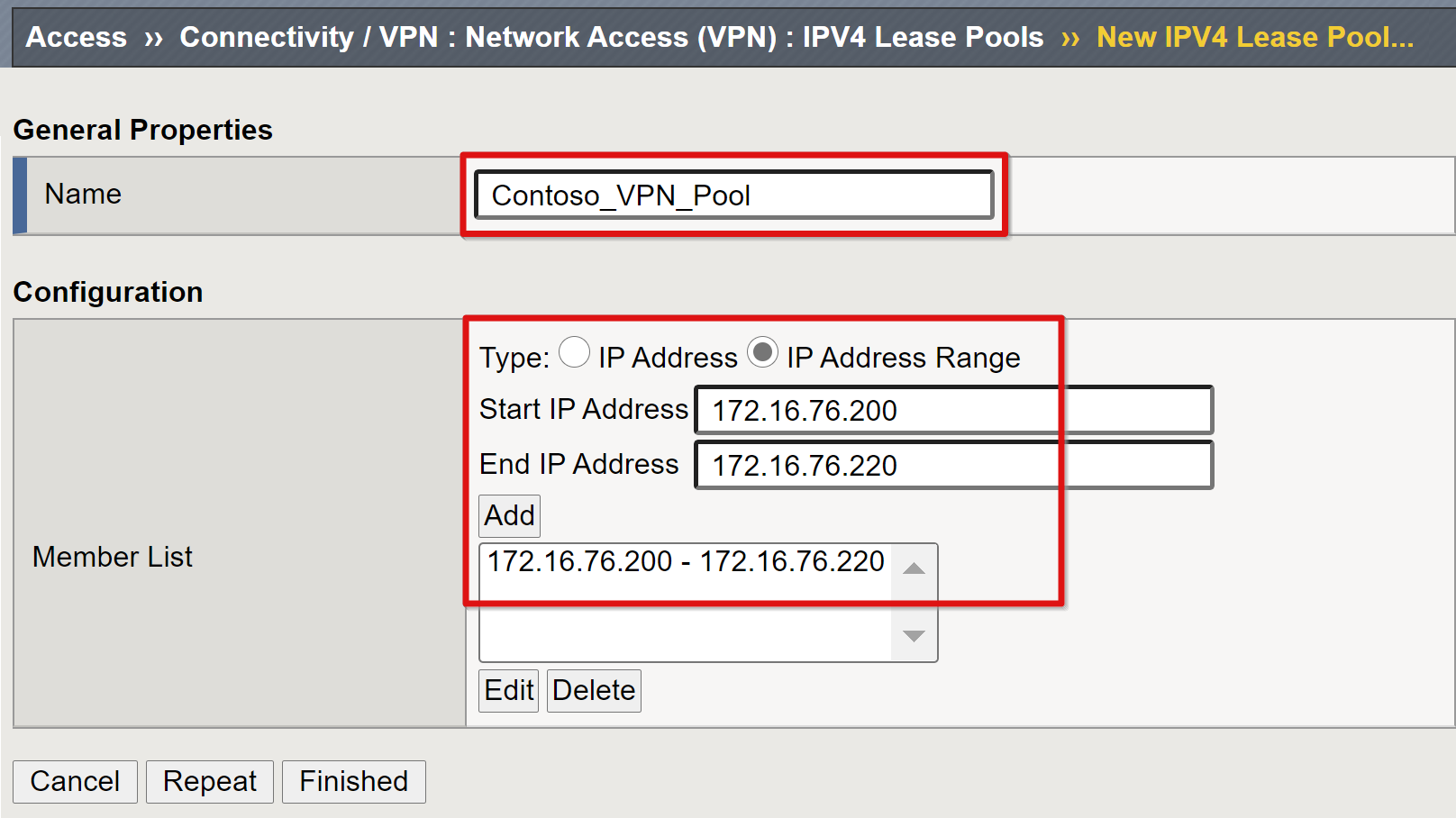

Przejdź do pozycji Łączność dostępu/Dostęp do>sieci VPN (VPN>)>Pule dzierżaw IPV4

Wybierz pozycję Utwórz.

Wprowadź nazwę puli adresów IP przydzielonej klientom sieci VPN. Na przykład Contoso_vpn_pool.

Ustaw typ na Zakres adresów IP.

Wprowadź początkowy i końcowy adres IP.

Wybierz Dodaj.

Wybierz pozycję Zakończono.

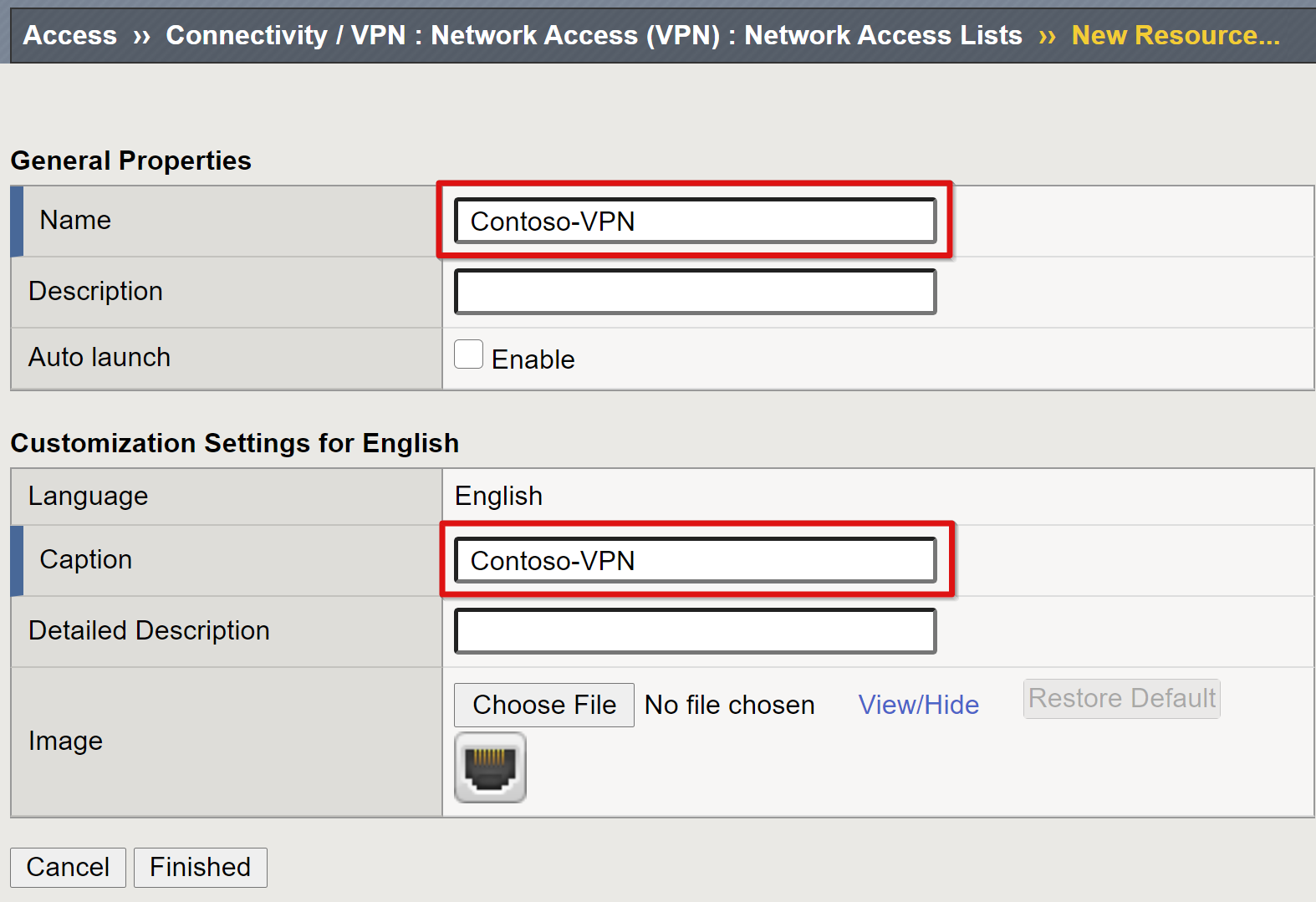

Lista dostępu do sieci aprowizuje usługę z ustawieniami adresów IP i DNS z puli sieci VPN, uprawnieniami routingu użytkowników i może uruchamiać aplikacje.

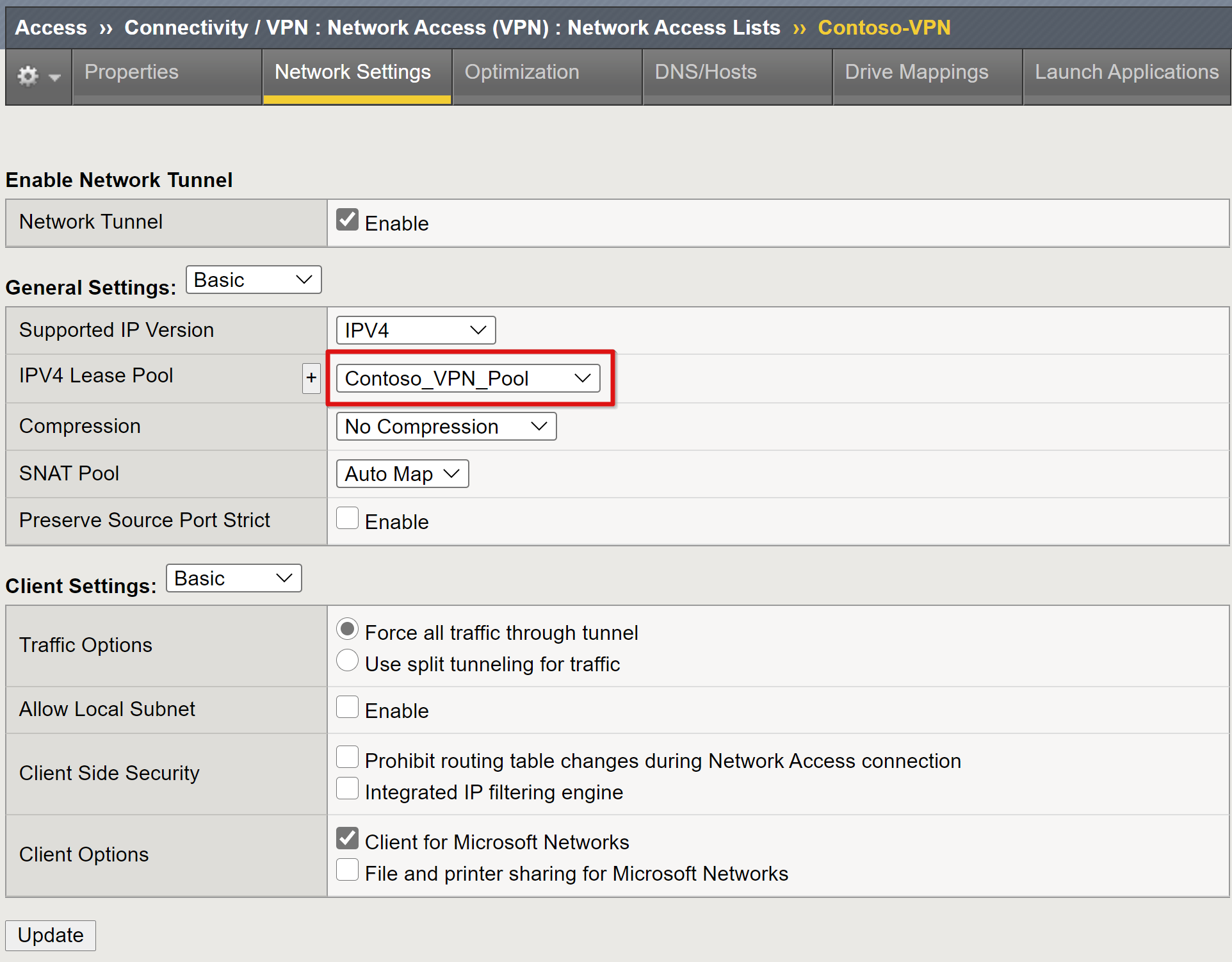

Przejdź do >Network Access.

Wybierz pozycję Utwórz.

Podaj nazwę listy dostępu do sieci VPN i podpis, na przykład Contoso-VPN.

Wybierz pozycję Zakończono.

Na górnej wstążce wybierz pozycję Ustawienia sieciowe.

W przypadku obsługiwanej wersji adresu IP: IPV4.

W polu Pula dzierżaw IPV4 wybierz utworzoną pulę sieci VPN, na przykład Contoso_vpn_pool

Uwaga

Użyj opcji Ustawienia klienta, aby wymusić ograniczenia dotyczące sposobu kierowania ruchu klienta w ustalonej sieci VPN.

Wybierz pozycję Zakończono.

Przejdź do karty DNS/Hosty .

W przypadku podstawowego serwera nazw IPV4: Adres IP DNS środowiska

W przypadku domyślnego sufiksu domeny DNS: sufiks domeny dla tego połączenia sieci VPN. Na przykład contoso.com

Uwaga

Zobacz artykuł F5 Konfigurowanie zasobów dostępu do sieci w celu uzyskania innych ustawień.

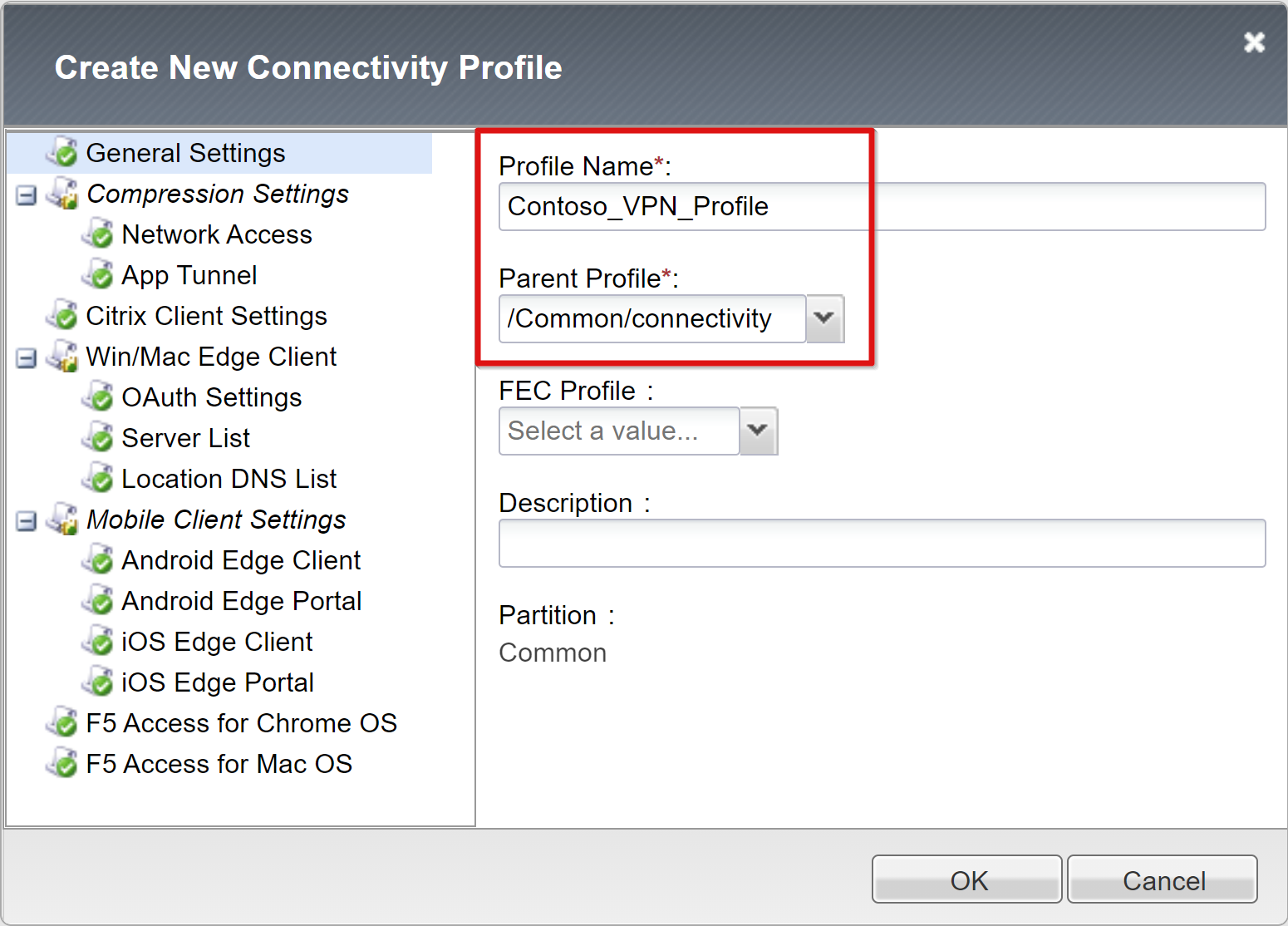

Profil połączenia BIG-IP jest wymagany do skonfigurowania ustawień typu klienta sieci VPN, które usługa sieci VPN musi obsługiwać. Na przykład Windows, OSX i Android.

Przejdź do pozycji >>>

Wybierz Dodaj.

Wprowadź nazwę profilu.

Ustaw profil nadrzędny na /Common/connectivity, na przykład Contoso_VPN_Profile.

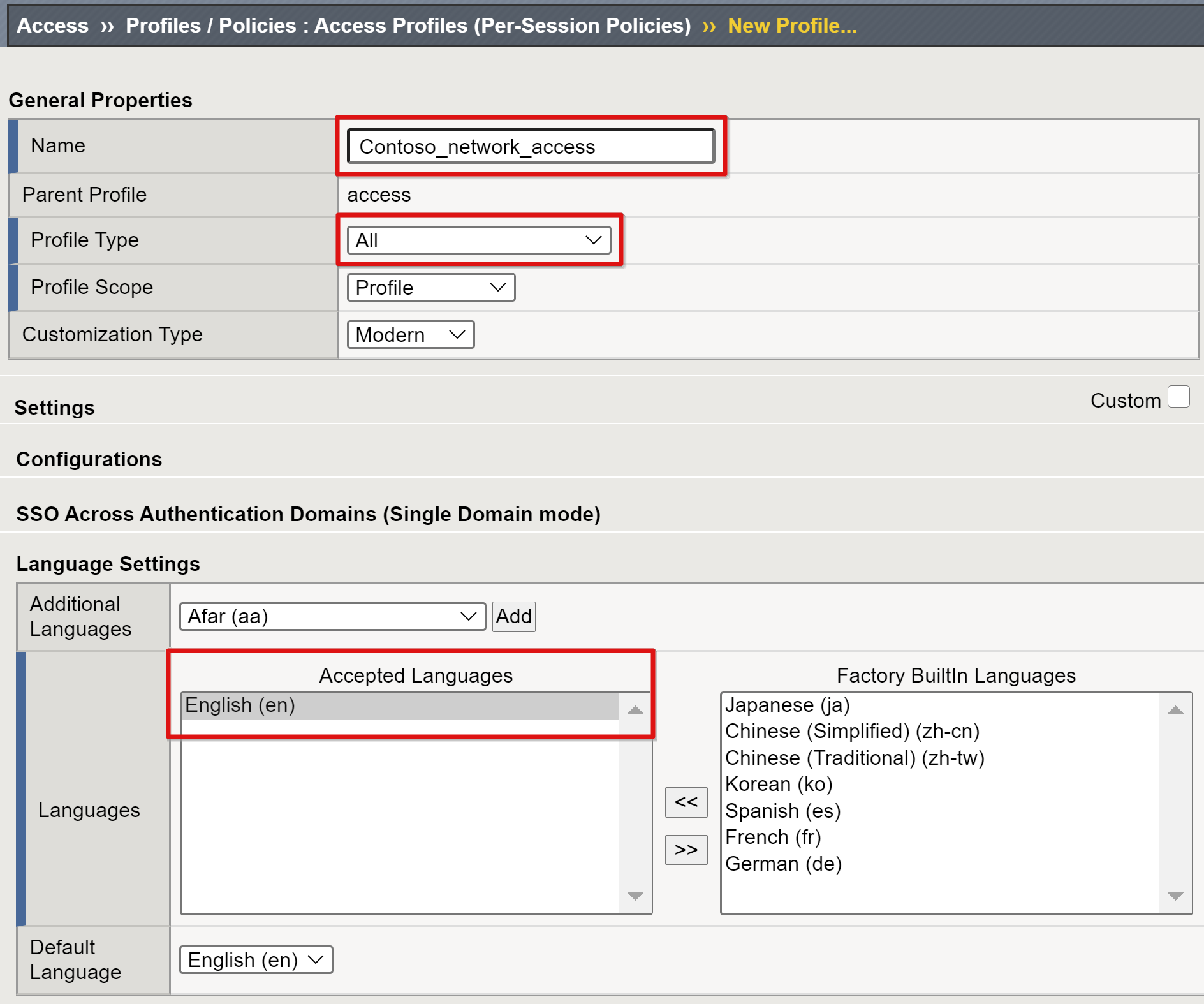

Konfiguracja profilu dostępu

Zasady dostępu umożliwiają usłudze uwierzytelnianie SAML.

Przejdź do pozycji Profile dostępu/Profile dostępu>>

Wybierz pozycję Utwórz.

Wprowadź nazwę profilu i typ profilu.

Wybierz pozycję Wszystkie, na przykład Contoso_network_access.

Przewiń w dół i dodaj co najmniej jeden język do listy Zaakceptowane języki

Wybierz pozycję Zakończono.

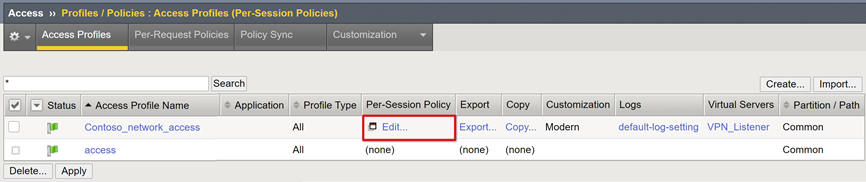

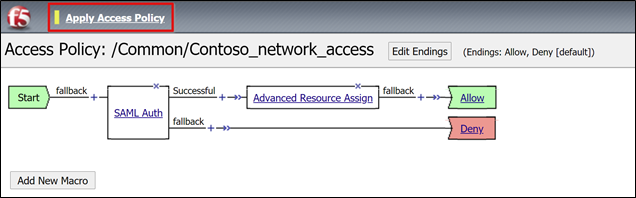

W nowym profilu dostępu w polu Zasady sesji wybierz pozycję Edytuj.

Edytor zasad wizualizacji zostanie otwarty na nowej karcie.

+ Wybierz znak.

W menu wybierz pozycję Uwierzytelnianie SAML Auth>.

Wybierz pozycję Dodaj element.

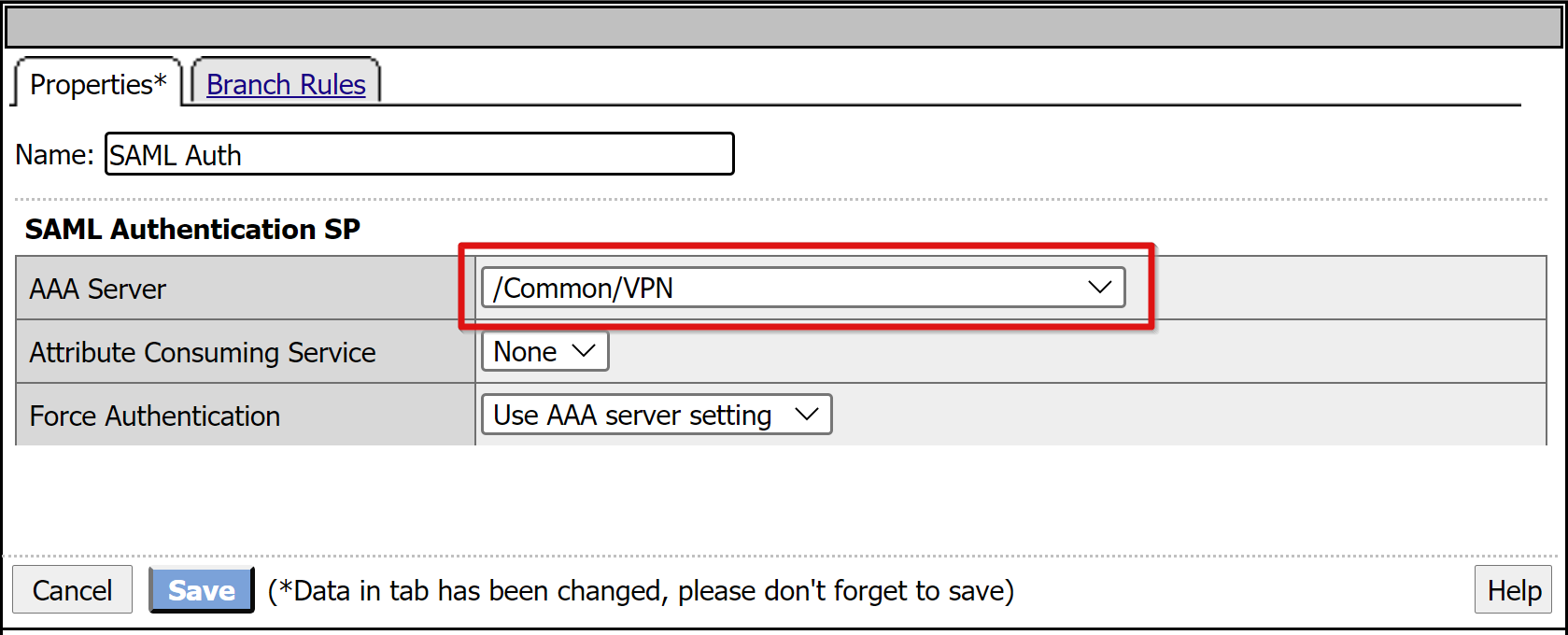

W konfiguracji dostawcy usługi uwierzytelniania SAML wybierz utworzony obiekt SAML SP sieci VPN

Wybierz pozycję Zapisz.

Dla gałęzi Powodzenie uwierzytelniania SAML wybierz pozycję + .

Na karcie Przypisanie wybierz pozycję Zaawansowane przypisywanie zasobów.

Wybierz pozycję Dodaj element.

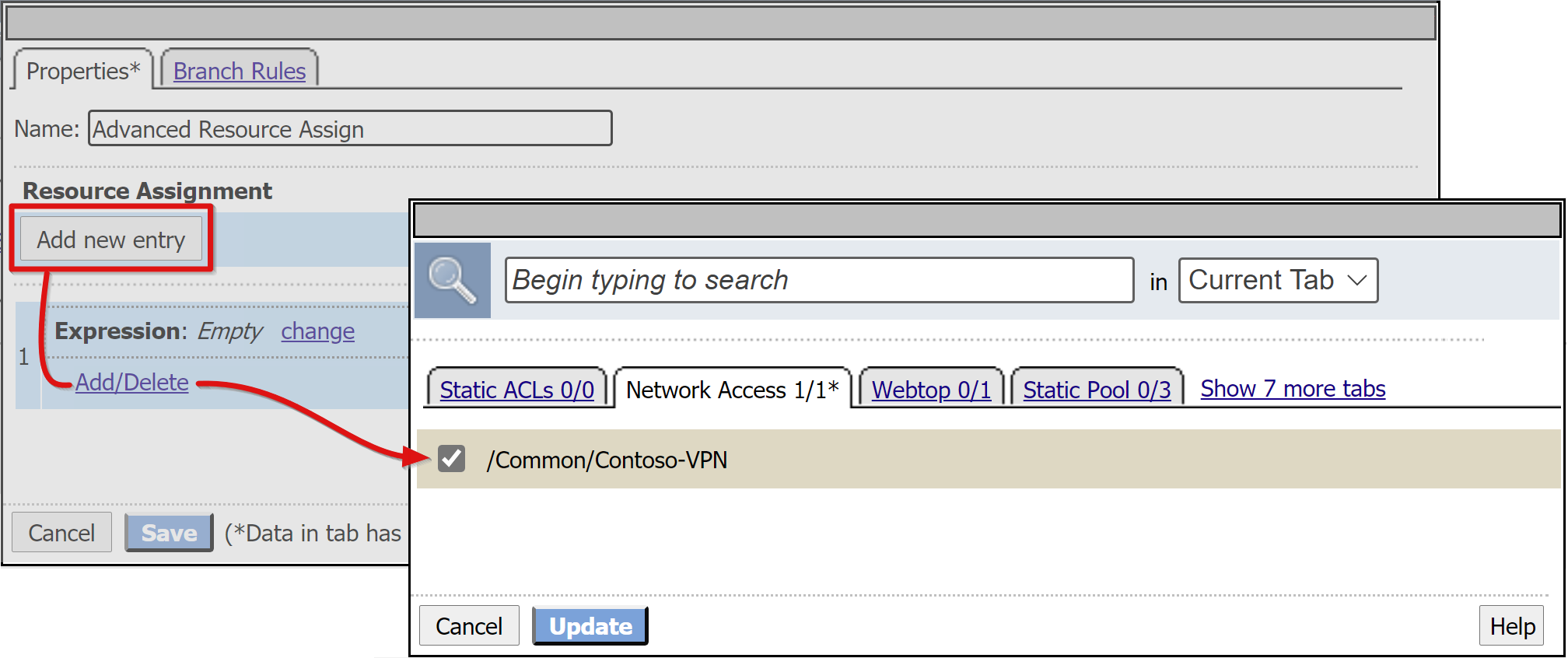

W wyskakującym okienku wybierz pozycję Nowy wpis

Wybierz pozycję Dodaj/Usuń.

W oknie wybierz pozycję Dostęp sieciowy.

Wybierz utworzony profil dostępu do sieci.

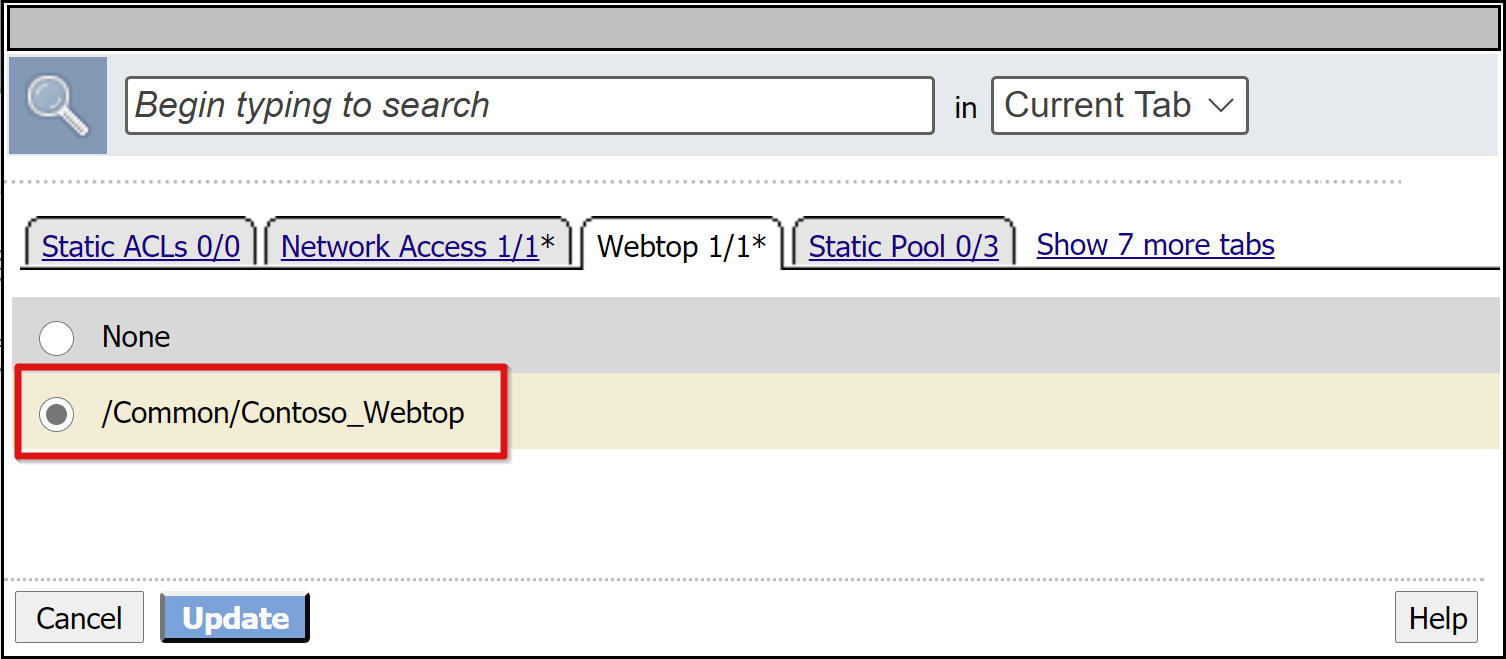

Przejdź do karty Webtop .

Dodaj utworzony obiekt Webtop.

Wybierz Aktualizuj.

Wybierz Zapisz.

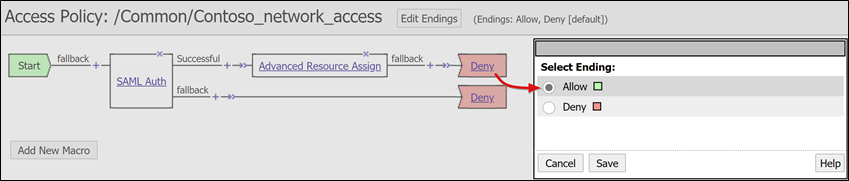

Aby zmienić gałąź Powodzenie, wybierz link w górnym polu Odmów .

Zostanie wyświetlona etykieta Zezwalaj.

Zapisz.

Wybierz pozycję Zastosuj zasady dostępu

Zamknij kartę edytora zasad wizualizacji.

Publikowanie usługi sieci VPN

Serwer wirtualny frontonu wymaga, aby serwer wirtualny frontonu nasłuchiwać klientów łączących się z siecią VPN.

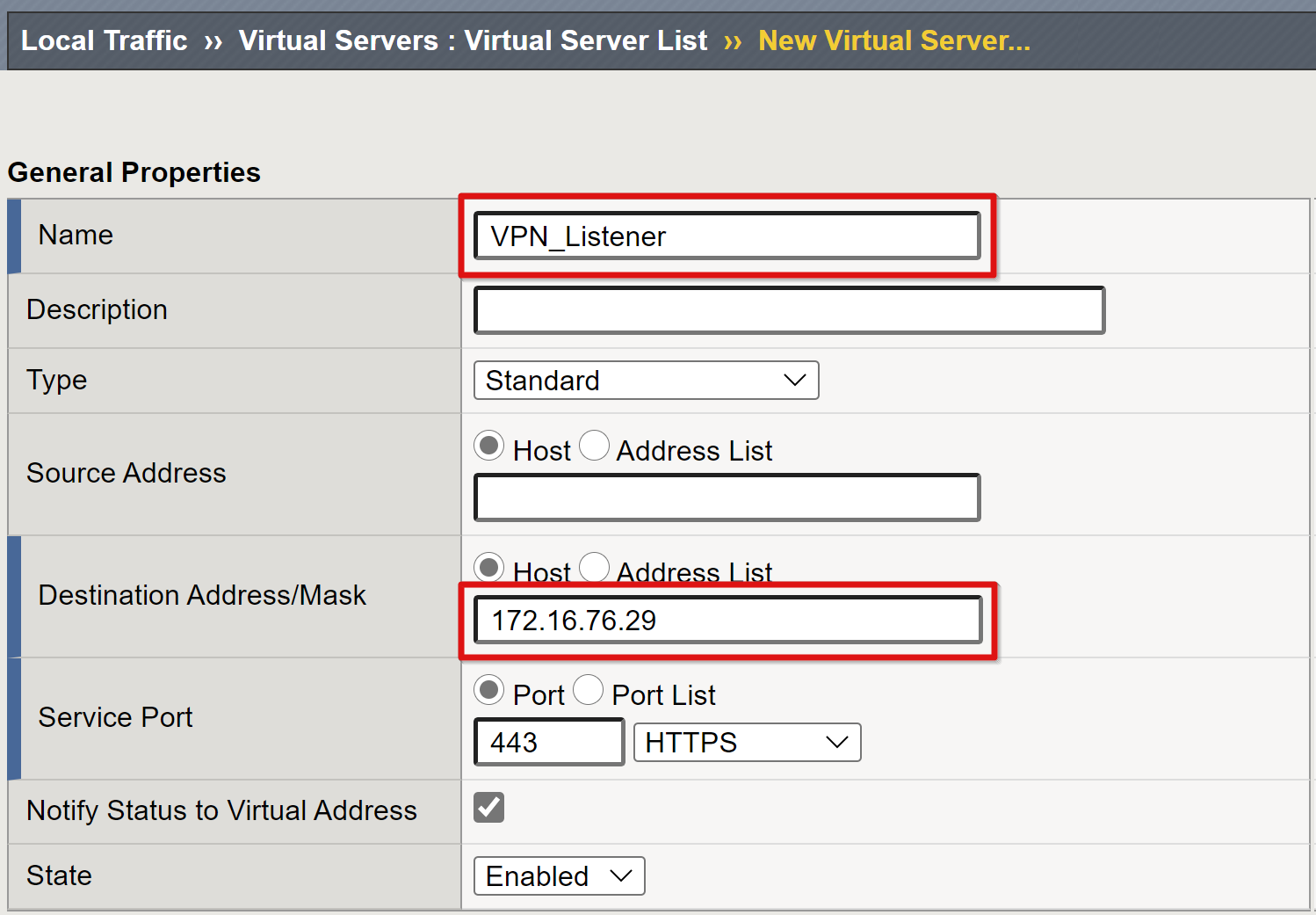

Wybierz pozycję Lista serwerów wirtualnych lokalnych serwerów wirtualnych>.

Wybierz pozycję Utwórz.

W polu Serwer wirtualny sieci VPN wprowadź nazwę, na przykład VPN_Listener.

Wybierz nieużywany adres docelowy IP z routingiem, aby odbierać ruch klienta.

Ustaw port usługi na 443 HTTPS.

W obszarze Stan upewnij się, że wybrano opcję Włączone .

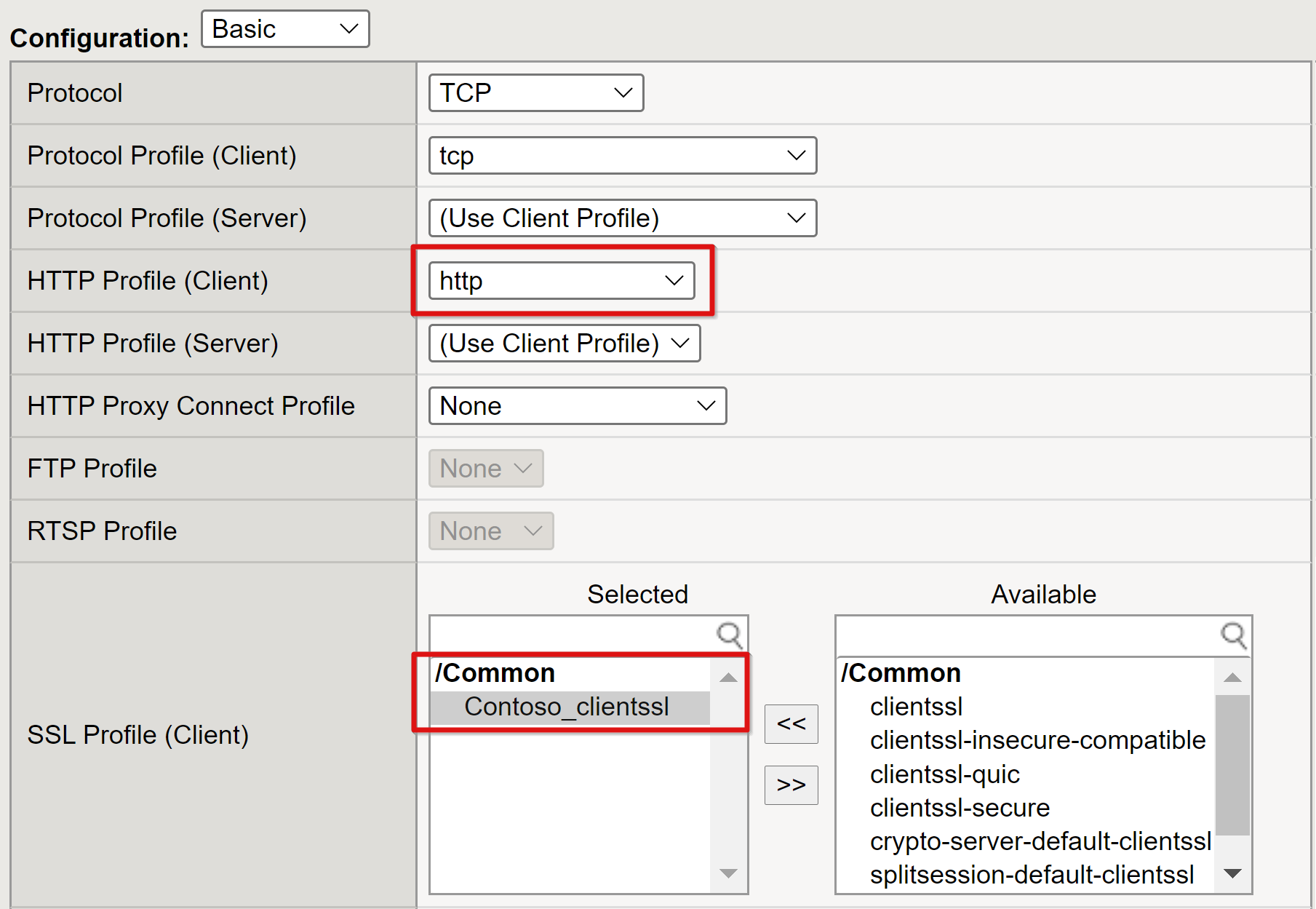

Ustaw profil HTTP na http.

Dodaj profil SSL (klient) dla utworzonego publicznego certyfikatu SSL.

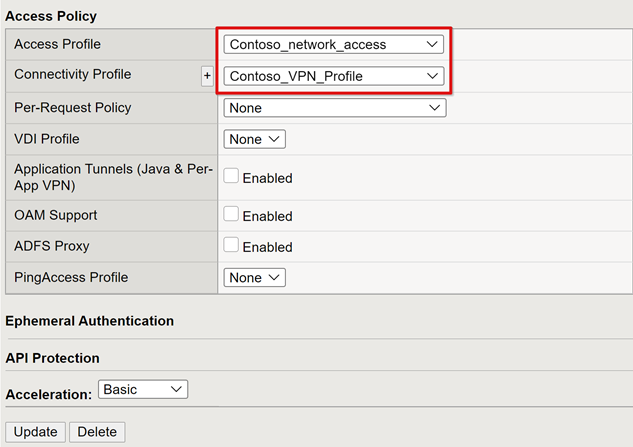

Aby użyć utworzonych obiektów sieci VPN, w obszarze Zasady dostępu ustaw profil dostępu i profil łączności.

Wybierz pozycję Zakończono.

Usługa SSL-VPN jest publikowana i dostępna za pośrednictwem algorytmu SHA z adresem URL lub za pośrednictwem portali aplikacji firmy Microsoft.

Następne kroki

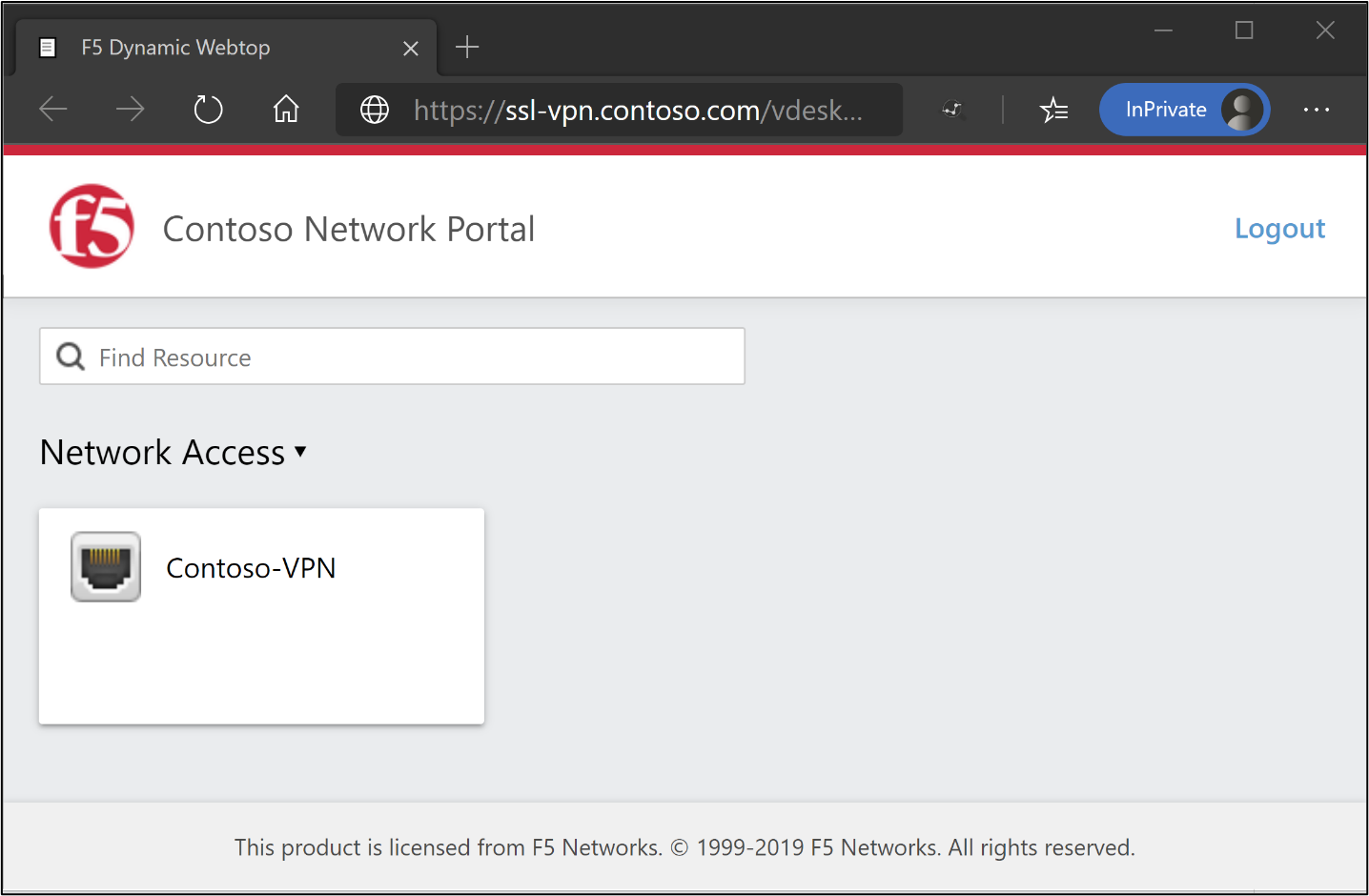

Otwórz przeglądarkę na zdalnym kliencie systemu Windows.

Przejdź do adresu URL usługi sieci VPN BIG-IP.

Zostanie wyświetlony portal big-IP webtop i uruchamianie sieci VPN.

Uwaga

Wybierz kafelek sieci VPN, aby zainstalować klienta usługi BIG-IP Edge i ustanowić połączenie sieci VPN skonfigurowane dla algorytmu SHA. Aplikacja sieci VPN F5 jest widoczna jako zasób docelowy w usłudze Microsoft Entra Conditional Access. Zobacz Zasady dostępu warunkowego, aby umożliwić użytkownikom uwierzytelnianie bez hasła identyfikatora firmy Microsoft.