Samouczek: konfigurowanie bezpiecznego dostępu hybrydowego przy użyciu identyfikatora Entra i usługi Datawiza firmy Microsoft

Z tego samouczka dowiesz się, jak zintegrować usługę Microsoft Entra ID z usługą Datawiza w celu uzyskania dostępu hybrydowego. Serwer proxy dostępu do usługi Datawiza (DAP) rozszerza usługę Microsoft Entra ID w celu włączenia logowania jednokrotnego i zapewnienia kontroli dostępu w celu ochrony aplikacji lokalnych i hostowanych w chmurze, takich jak Oracle E-Business Suite, Microsoft IIS i SAP. Dzięki temu rozwiązaniu przedsiębiorstwa mogą przejść od starszych menedżerów dostępu do sieci Web (WAM), takich jak Symantec SiteMinder, NetIQ, Oracle i IBM, do identyfikatora Entra firmy Microsoft bez ponownego pisania aplikacji. Przedsiębiorstwa mogą używać usługi Datawiza jako rozwiązania bez kodu lub niskiego poziomu kodu, aby zintegrować nowe aplikacje z identyfikatorem Entra firmy Microsoft. Takie podejście umożliwia przedsiębiorstwom zaimplementowanie strategii Zero Trust przy jednoczesnym oszczędzaniu czasu inżynieryjnego i zmniejszeniu kosztów.

Dowiedz się więcej: Zabezpieczenia zerowego zaufania

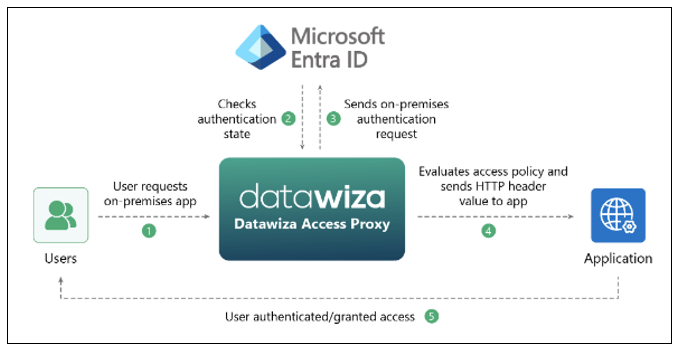

Datawiza z architekturą uwierzytelniania entra firmy Microsoft

Integracja z usługą Datawiza obejmuje następujące składniki:

- Microsoft Entra ID — usługa zarządzania tożsamościami i dostępem, która pomaga użytkownikom logować się i uzyskiwać dostęp do zasobów zewnętrznych i wewnętrznych

- Datawiza Access Proxy (DAP) — ta usługa w sposób niewidoczny przekazuje informacje o tożsamości do aplikacji za pośrednictwem nagłówków HTTP

- Datawiza Cloud Management Console (DCMC) — interfejsy użytkownika i interfejsy API RESTful dla administratorów do zarządzania konfiguracją języka DAP i zasadami kontroli dostępu

Na poniższym diagramie przedstawiono architekturę uwierzytelniania z usługą Datawiza w środowisku hybrydowym.

- Użytkownik żąda dostępu do aplikacji lokalnej lub hostowanej w chmurze. Serwer proxy języka DAP wysyła żądanie do aplikacji.

- DaP sprawdza stan uwierzytelniania użytkownika. Jeśli nie ma tokenu sesji lub token sesji jest nieprawidłowy, dostawca DAP wysyła żądanie użytkownika do identyfikatora Entra firmy Microsoft na potrzeby uwierzytelniania.

- Identyfikator entra firmy Microsoft wysyła żądanie użytkownika do punktu końcowego określonego podczas rejestracji języka DAP w dzierżawie firmy Microsoft Entra.

- DaP ocenia zasady i wartości atrybutów, które mają być uwzględnione w nagłówkach HTTP przekazywanych do aplikacji. Dostawca DAP może wywołać dostawcę tożsamości w celu pobrania informacji w celu poprawnego ustawienia wartości nagłówka. DaP ustawia wartości nagłówka i wysyła żądanie do aplikacji.

- Użytkownik jest uwierzytelniany i otrzymuje dostęp.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne będą następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa firmy Microsoft Entra połączona z subskrypcją platformy Azure

- Docker i docker-compose są wymagane do uruchamiania języka DAP

- Aplikacje mogą działać na platformach, takich jak maszyna wirtualna lub bez systemu operacyjnego

- Lokalna lub hostowana w chmurze aplikacja do przejścia ze starszego systemu tożsamości do identyfikatora Entra firmy Microsoft

- W tym przykładzie język DAP jest wdrażany na tym samym serwerze co aplikacja

- Aplikacja działa na hoście lokalnym: 3001. Ruch serwerów proxy języka DAP do aplikacji za pośrednictwem hosta lokalnego: 9772

- Ruch do aplikacji dociera do języka DAP i jest kierowany do aplikacji

Konfigurowanie konsoli zarządzania chmurą usługi Datawiza

Zaloguj się do konsoli zarządzania chmurą w usłudze Datawiza (DCMC).

Utwórz aplikację na kontrolerze DCMC i wygeneruj parę kluczy dla aplikacji:

PROVISIONING_KEYiPROVISIONING_SECRET.Aby utworzyć aplikację i wygenerować parę kluczy, postępuj zgodnie z instrukcjami w konsoli zarządzania chmurą usługi Datawiza.

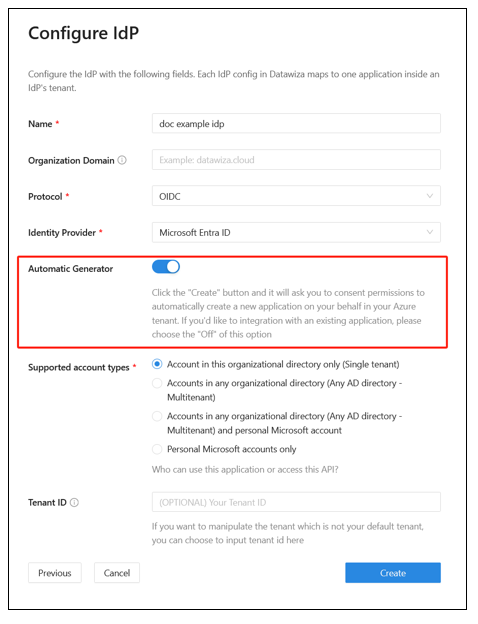

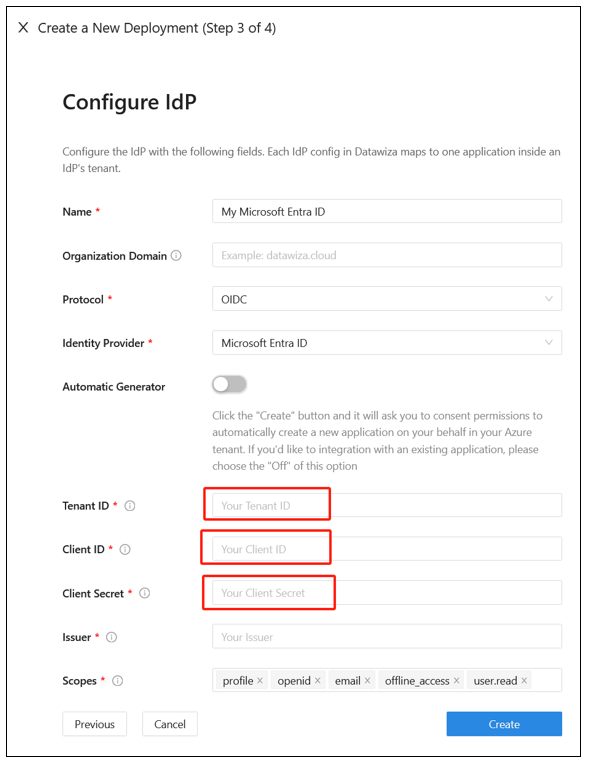

Zarejestruj swoją aplikację w usłudze Microsoft Entra ID, klikając pozycję Integracja z identyfikatorem Entra firmy Microsoft.

Aby użyć aplikacji internetowej, wypełnij ręcznie pola formularza: Identyfikator dzierżawy, Identyfikator klienta i Klucz tajny klienta.

Dowiedz się więcej: Aby utworzyć aplikację internetową i uzyskać wartości, przejdź do docs.datawiza.com dla dokumentacji identyfikatora Entra firmy Microsoft.

Uruchom język DAP przy użyciu platformy Docker lub Kubernetes. Do utworzenia przykładowej aplikacji opartej na nagłówku jest potrzebny obraz platformy Docker.

- Aby uzyskać informacje na temat platformy Kubernetes, zobacz Deploy Datawiza Access Proxy with a Web App using Kubernetes (Wdrażanie serwera proxy dostępu usługi Datawiza przy użyciu aplikacji internetowej przy użyciu platformy Kubernetes)

- Aby uzyskać informacje na temat platformy Docker, zobacz Deploy Datawiza Access Proxy with your App (Wdrażanie serwera proxy dostępu do usługi Datawiza przy użyciu aplikacji)

- Możesz użyć następującego przykładowego pliku docker-compose.yml obrazu platformy Docker:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Zaloguj się do rejestru kontenerów.

- Pobierz obrazy języka DAP i aplikację opartą na nagłówkach w tym ważnym kroku.

- Uruchom następujące polecenie:

docker-compose -f docker-compose.yml up. - Aplikacja oparta na nagłówkach ma włączone logowanie jednokrotne z identyfikatorem Microsoft Entra.

- W przeglądarce przejdź do strony

http://localhost:9772/. - Zostanie wyświetlona strona logowania microsoft Entra.

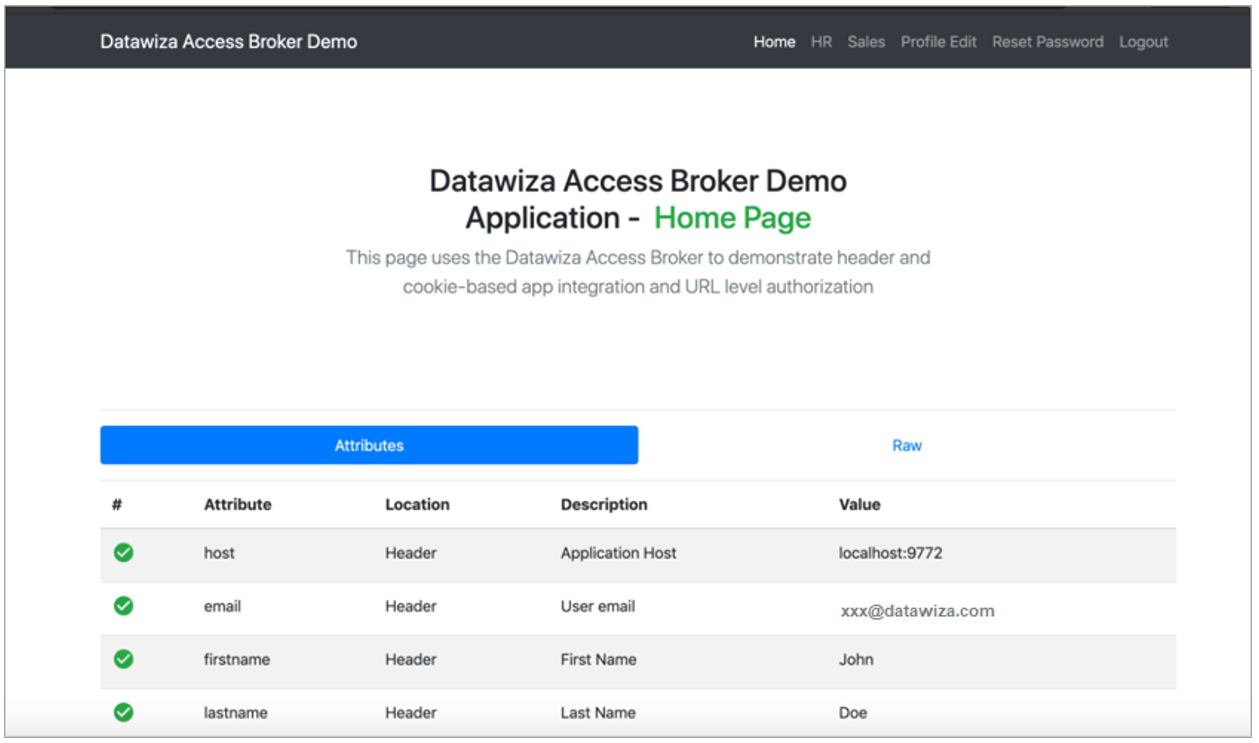

- Przekazywanie atrybutów użytkownika do aplikacji opartej na nagłówkach. DaP pobiera atrybuty użytkownika z identyfikatora Entra firmy Microsoft i przekazuje atrybuty do aplikacji za pośrednictwem nagłówka lub pliku cookie.

- Aby przekazać atrybuty użytkownika, takie jak adres e-mail, imię i nazwisko do aplikacji opartej na nagłówku, zobacz Przekazywanie atrybutów użytkownika.

- Aby potwierdzić skonfigurowane atrybuty użytkownika, obserwuj zielony znacznik wyboru obok każdego atrybutu.

Testowanie przepływu

- Przejdź do adresu URL aplikacji.

- DaP przekierowuje Cię do strony logowania w usłudze Microsoft Entra.

- Po uwierzytelnieniu nastąpi przekierowanie do języka DAP.

- DaP ocenia zasady, oblicza nagłówki i wysyła Cię do aplikacji.

- Zostanie wyświetlona żądana aplikacja.

Następne kroki

- Samouczek: konfigurowanie usługi Azure Active Directory B2C z usługą Datawiza w celu zapewnienia bezpiecznego dostępu hybrydowego

- Samouczek: konfigurowanie usługi Datawiza w celu włączenia uwierzytelniania wieloskładnikowego i logowania jednokrotnego firmy Microsoft do usługi Oracle JD Edwards

- Samouczek: konfigurowanie usługi Datawiza w celu włączenia uwierzytelniania wieloskładnikowego firmy Microsoft i logowania jednokrotnego do aplikacji Oracle PeopleSoft

- Samouczek: konfigurowanie usługi Datawiza w celu włączenia uwierzytelniania wieloskładnikowego i logowania jednokrotnego firmy Microsoft do rozwiązania Oracle Hyperion EPM

- Przejdź do docs.datawiza.com w przewodnikach użytkownika usługi Datawiza