Samouczek: migrowanie zasad logowania usługi Okta do usługi Microsoft Entra Conditional Access

W tym samouczku dowiesz się, jak migrować organizację z zasad logowania na poziomie globalnym lub aplikacji w usłudze Okta Conditional Access in Microsoft Entra ID (Dostęp warunkowy usługi Okta w usłudze Microsoft Entra ID). Zasady dostępu warunkowego zabezpieczają dostęp użytkowników w usłudze Microsoft Entra ID i połączonych aplikacjach.

Dowiedz się więcej: Co to jest dostęp warunkowy?

W tym samouczku założono, że masz następujące założenia:

- Dzierżawa usługi Office 365 federacyjna do usługi Okta na potrzeby logowania i uwierzytelniania wieloskładnikowego

- Serwer Microsoft Entra Connect lub agenci aprowizacji w chmurze Microsoft Entra Connect skonfigurowani do aprowizacji użytkowników w usłudze Microsoft Entra ID

Wymagania wstępne

Zapoznaj się z następującymi dwoma sekcjami dotyczącymi wymagań wstępnych dotyczących licencjonowania i poświadczeń.

Licencjonowanie

Istnieją wymagania dotyczące licencjonowania, jeśli przełączysz się z logowania usługi Okta na dostęp warunkowy. Proces wymaga licencji Microsoft Entra ID P1, aby włączyć rejestrację na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft.

Dowiedz się więcej: Przypisywanie lub usuwanie licencji w centrum administracyjnym firmy Microsoft Entra

Poświadczenia administratora przedsiębiorstwa

Aby skonfigurować rekord punktu połączenia usługi (SCP), upewnij się, że masz poświadczenia administratora przedsiębiorstwa w lesie lokalnym.

Ocena zasad logowania w usłudze Okta na potrzeby przejścia

Znajdź i oceń zasady logowania w usłudze Okta, aby określić, co zostanie przeniesione do identyfikatora Entra firmy Microsoft.

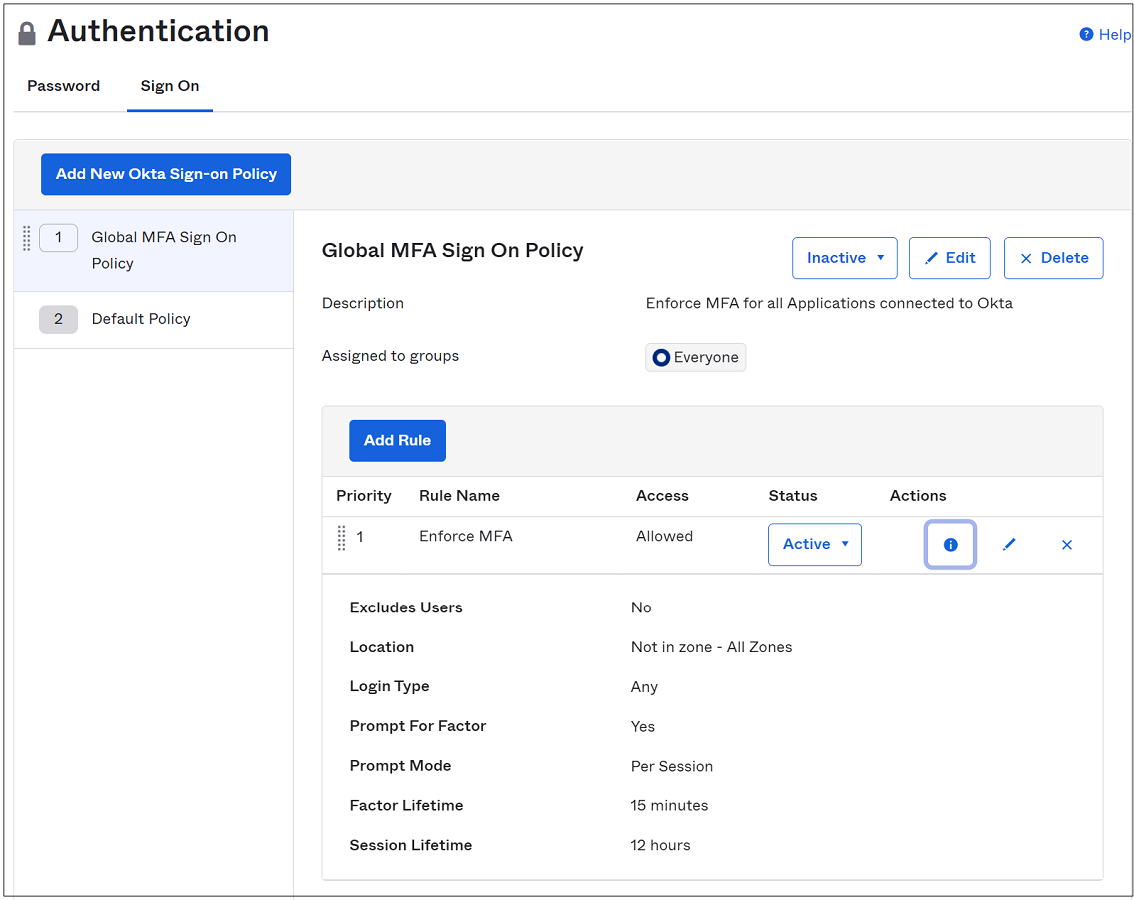

W usłudze Okta przejdź do pozycji Logowanie do uwierzytelniania>zabezpieczeń>.

Przejdź do pozycji Aplikacje.

Z podmenu wybierz pozycję Aplikacje

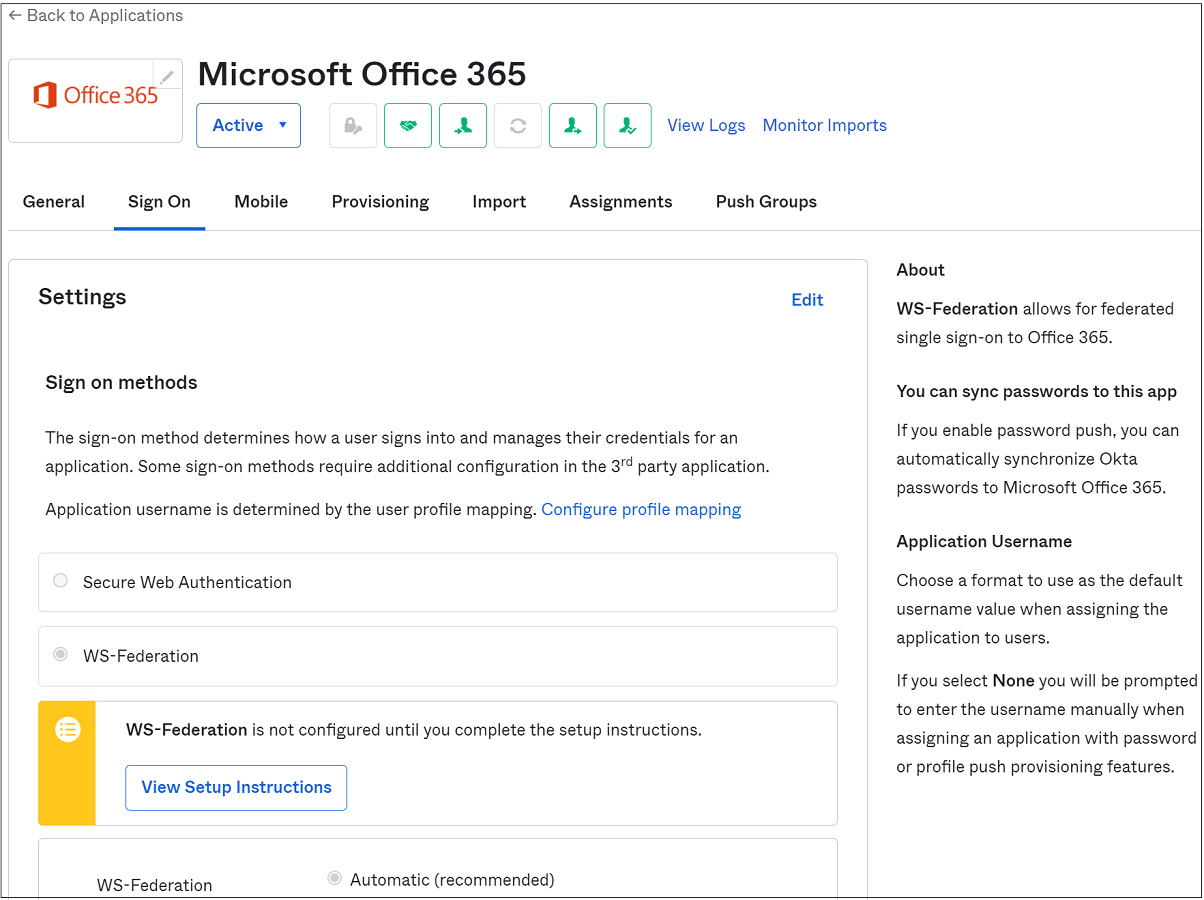

Z listy Aktywne aplikacje wybierz połączone wystąpienie usługi Microsoft Office 365.

Wybierz pozycję Zaloguj.

Przewiń stronę do dołu.

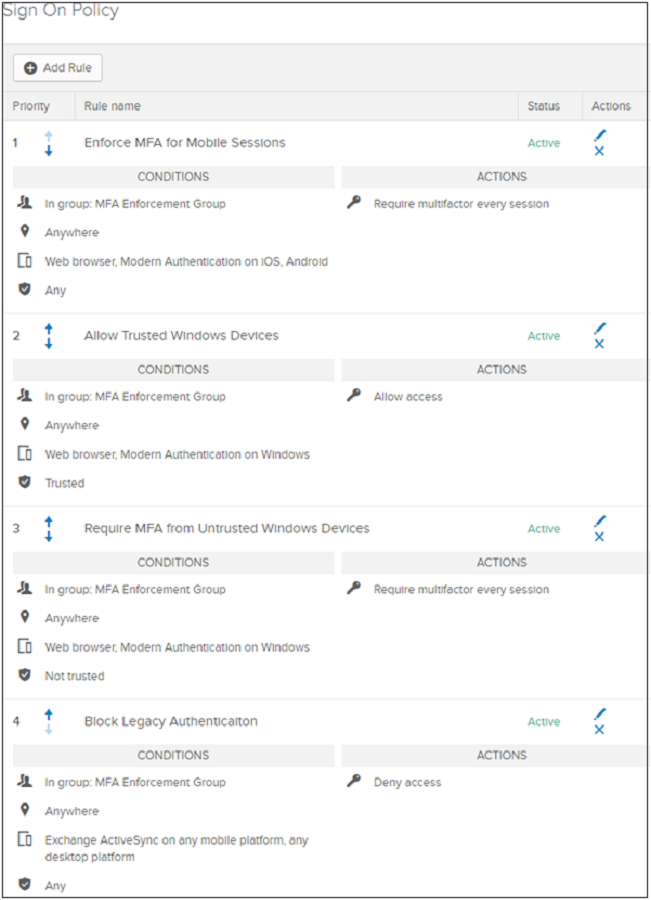

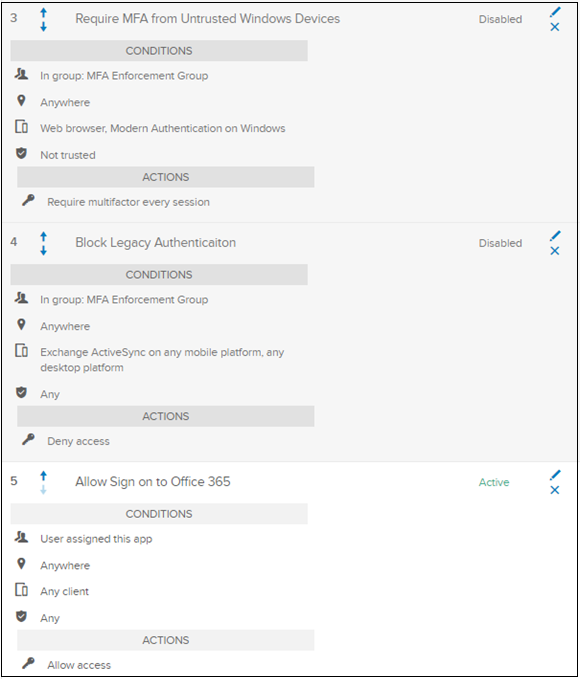

Zasady logowania aplikacji usługi Microsoft Office 365 mają cztery reguły:

- Wymuszanie uwierzytelniania wieloskładnikowego dla sesji mobilnych — wymaga uwierzytelniania wieloskładnikowego z nowoczesnego uwierzytelniania lub sesji przeglądarki w systemach iOS lub Android

- Zezwalaj na zaufane urządzenia z systemem Windows — zapobiega niepotrzebnej weryfikacji lub monitom o współczynnik dla zaufanych urządzeń Okta

- Wymaganie uwierzytelniania wieloskładnikowego z niezaufanych urządzeń z systemem Windows — wymaga uwierzytelniania wieloskładnikowego z nowoczesnego uwierzytelniania lub sesji przeglądarki na niezaufanych urządzeniach z systemem Windows

- Blokuj starsze uwierzytelnianie — uniemożliwia starszym klientom uwierzytelniania nawiązywanie połączenia z usługą

Poniższy zrzut ekranu zawiera warunki i akcje dla czterech reguł na ekranie Zasady logowania.

Konfigurowanie zasad dostępu warunkowego

Skonfiguruj zasady dostępu warunkowego, aby odpowiadały warunkom usługi Okta. Jednak w niektórych scenariuszach może być potrzebna większa konfiguracja:

- Lokalizacje sieciowe usługi Okta do nazwanych lokalizacji w identyfikatorze Entra firmy Microsoft

- Zaufanie urządzenia Okta do dostępu warunkowego opartego na urządzeniach (dwie opcje oceny urządzeń użytkowników):

- Zobacz następującą sekcję Konfiguracja przyłączania hybrydowego firmy Microsoft do synchronizowania urządzeń z systemem Windows, takich jak Windows 10, Windows Server 2016 i 2019, do identyfikatora Entra firmy Microsoft

- Zobacz następującą sekcję Konfigurowanie zgodności urządzeń

- Zobacz Używanie dołączania hybrydowego firmy Microsoft Entra, funkcji na serwerze Microsoft Entra Connect, która synchronizuje urządzenia z systemem Windows, takie jak Windows 10, Windows Server 2016 i Windows Server 2019, z identyfikatorem Entra firmy Microsoft

- Zobacz Rejestrowanie urządzenia w usłudze Microsoft Intune i przypisywanie zasad zgodności

Konfiguracja przyłączania hybrydowego firmy Microsoft Entra

Aby włączyć dołączanie hybrydowe firmy Microsoft Entra na serwerze Microsoft Entra Connect, uruchom kreatora konfiguracji. Po konfiguracji zarejestruj urządzenia.

Uwaga

Dołączanie hybrydowe firmy Microsoft Entra nie jest obsługiwane przez agentów aprowizacji w chmurze firmy Microsoft Entra Connect.

Konfigurowanie dołączania hybrydowego firmy Microsoft Entra.

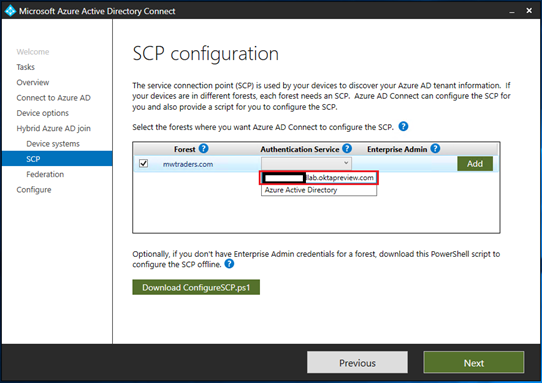

Na stronie Konfiguracja punktu połączenia usługi wybierz listę rozwijaną Usługa uwierzytelniania.

Wybierz adres URL dostawcy federacyjnego Okta.

Wybierz Dodaj.

Wprowadź poświadczenia lokalnego administratora przedsiębiorstwa

Wybierz Dalej.

Napiwek

Jeśli w zasadach logowania globalnego lub na poziomie aplikacji zablokowano starsze uwierzytelnianie na klientach systemu Windows, utwórz regułę umożliwiającą zakończenie procesu dołączania hybrydowego firmy Microsoft Entra. Zezwalaj na starszy stos uwierzytelniania dla klientów systemu Windows.

Aby włączyć niestandardowe ciągi klienta w zasadach aplikacji, skontaktuj się z Centrum pomocy Usługi Okta.

Konfigurowanie zgodności urządzeń

Dołączanie hybrydowe firmy Microsoft Entra jest zamiennikiem zaufania urządzenia Okta w systemie Windows. Zasady dostępu warunkowego rozpoznają zgodność urządzeń zarejestrowanych w usłudze Microsoft Intune.

Zasady zgodności urządzeń

- Korzystanie z zasad zgodności w celu ustawiania reguł dla urządzeń zarządzanych w usłudze Intune

- Tworzenie zasad zgodności w usłudze Microsoft Intune

Rejestracja w systemach Windows 10/11, iOS, iPadOS i Android

Jeśli wdrożono dołączenie hybrydowe firmy Microsoft Entra, możesz wdrożyć inne zasady grupy w celu ukończenia automatycznej rejestracji tych urządzeń w usłudze Intune.

- Rejestracja w usłudze Microsoft Intune

- Szybki start: konfigurowanie automatycznej rejestracji dla urządzeń z systemem Windows 10/11

- Rejestrowanie urządzeń z systemem Android

- Rejestrowanie urządzeń z systemem iOS/iPadOS w usłudze Intune

Konfigurowanie ustawień dzierżawy uwierzytelniania wieloskładnikowego firmy Microsoft

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Przed przejściem na dostęp warunkowy potwierdź podstawowe ustawienia dzierżawy usługi MFA dla organizacji.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator tożsamości hybrydowej.

Przejdź do pozycji Tożsamość>Użytkownicy>Wszyscy użytkownicy.

Wybierz pozycję Uwierzytelnianie wieloskładnikowe dla poszczególnych użytkowników w górnym menu okienka Użytkownicy .

Zostanie wyświetlony starszy portal uwierzytelniania wieloskładnikowego firmy Microsoft Entra. Możesz też wybrać portal uwierzytelniania wieloskładnikowego firmy Microsoft.

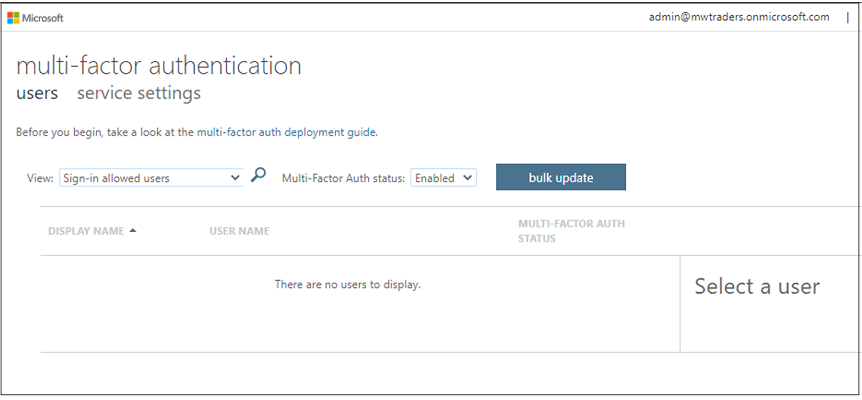

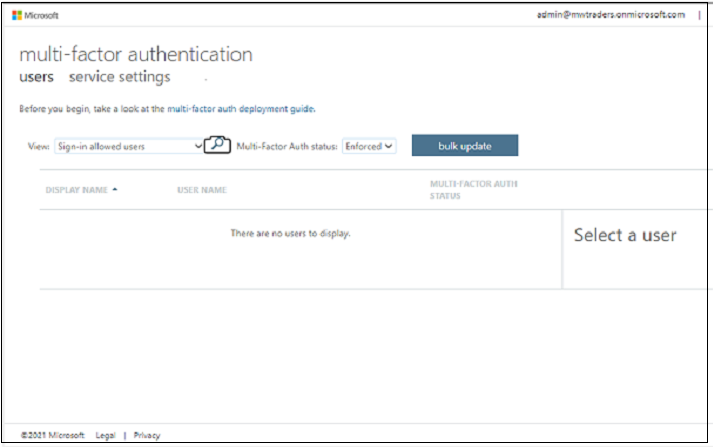

Upewnij się, że dla starszej wersji uwierzytelniania wieloskładnikowego nie włączono żadnych użytkowników: w menu uwierzytelnianie wieloskładnikowe w obszarze Stan uwierzytelniania wieloskładnikowego wybierz pozycję Włączone i Wymuszone. Jeśli dzierżawa ma użytkowników w następujących widokach, wyłącz je w menu starszej wersji.

Upewnij się, że pole Wymuszone jest puste.

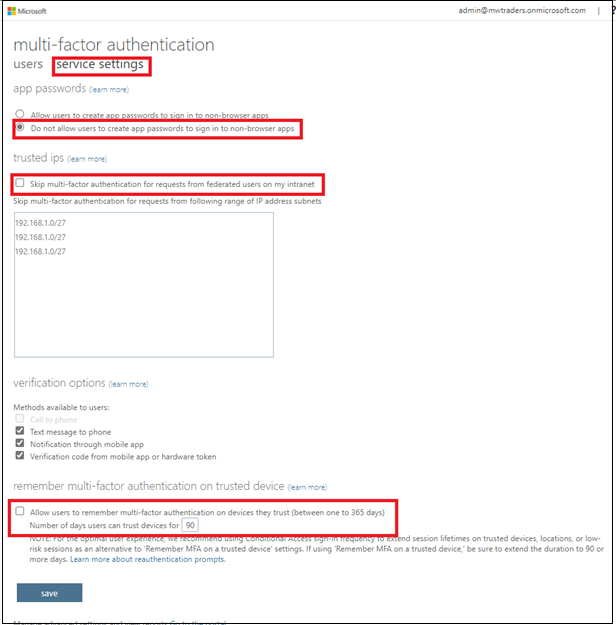

Wybierz opcję Ustawienia usługi.

Zmień opcję Hasła aplikacji na Nie zezwalaj użytkownikom na tworzenie haseł aplikacji w celu logowania się do aplikacji innych niż przeglądarki.

Wyczyść pola wyboru Pomiń uwierzytelnianie wieloskładnikowe dla żądań od użytkowników federacyjnych w intranecie i Zezwalaj użytkownikom na zapamiętywanie uwierzytelniania wieloskładnikowego na zaufanych urządzeniach (od jednego do 365 dni).

Wybierz pozycję Zapisz.

Uwaga

Zobacz Optymalizowanie monitów ponownego uwierzytelniania i omówienie okresu istnienia sesji dla uwierzytelniania wieloskładnikowego firmy Microsoft.

Tworzenie zasad dostępu warunkowego

Aby skonfigurować zasady dostępu warunkowego, zobacz Najlepsze rozwiązania dotyczące wdrażania i projektowania dostępu warunkowego.

Po skonfigurowaniu wymagań wstępnych i ustalonych ustawieniach podstawowych można utworzyć zasady dostępu warunkowego. Zasady mogą być przeznaczone dla aplikacji, grupy testowej użytkowników lub obu tych zasad.

Przed rozpoczęciem pracy:

Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

Przejdź do strony Tożsamość.

Aby dowiedzieć się, jak utworzyć zasady w usłudze Microsoft Entra ID. Zobacz Typowe zasady dostępu warunkowego: Wymagaj uwierzytelniania wieloskładnikowego dla wszystkich użytkowników.

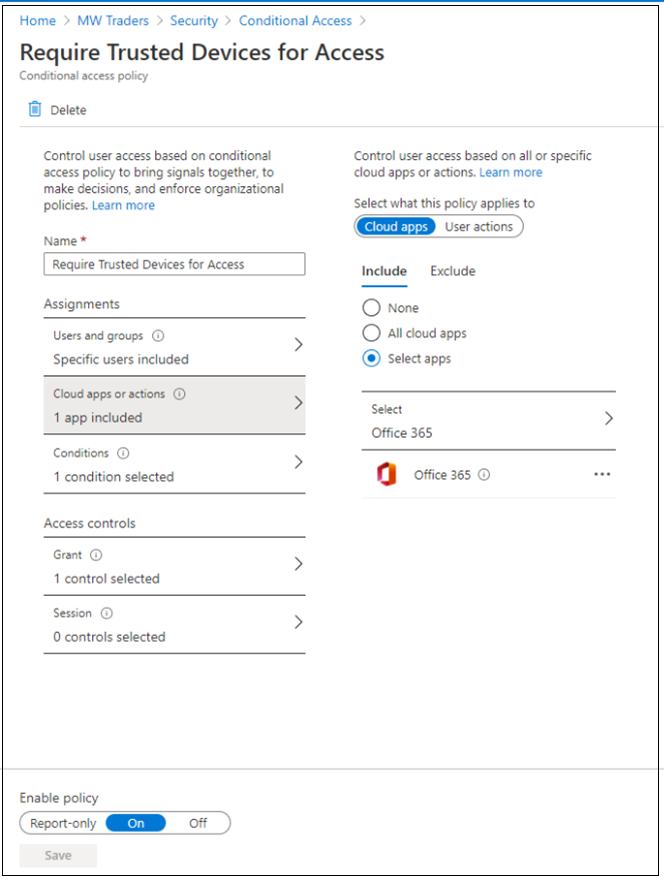

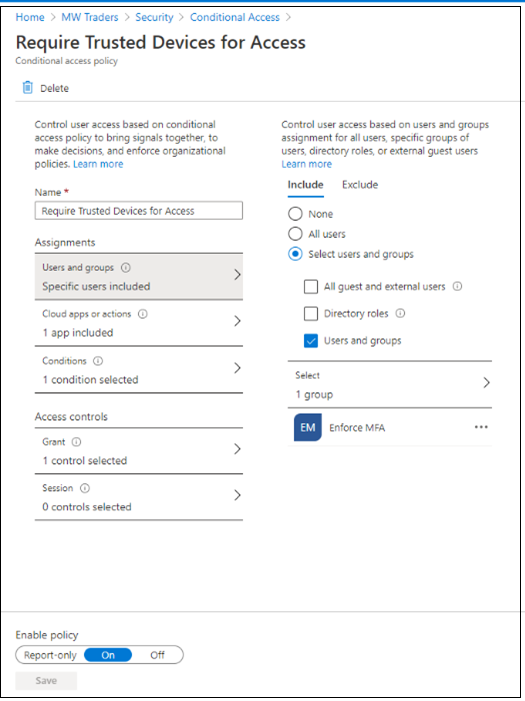

Utwórz regułę dostępu warunkowego opartego na zaufaniu urządzenia.

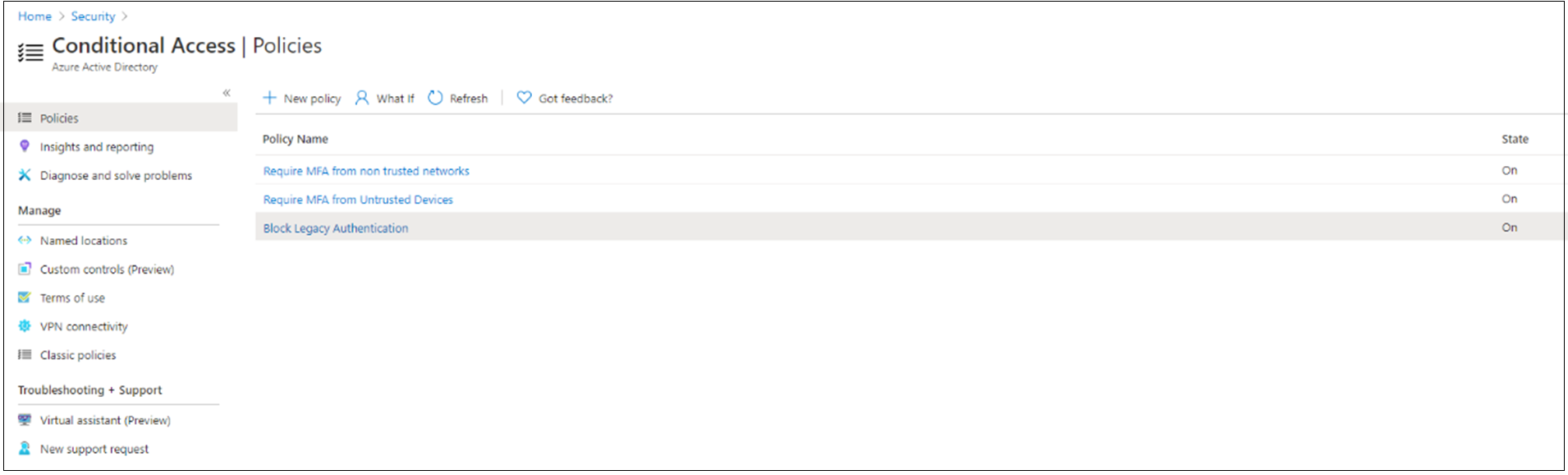

Po skonfigurowaniu zasad opartych na lokalizacji i zasad zaufania urządzeń blokowanie starszego uwierzytelniania przy użyciu identyfikatora Entra firmy Microsoft przy użyciu dostępu warunkowego.

Dzięki tym trzem zasadom dostępu warunkowego oryginalne środowisko zasad logowania w usłudze Okta jest replikowane w usłudze Microsoft Entra ID.

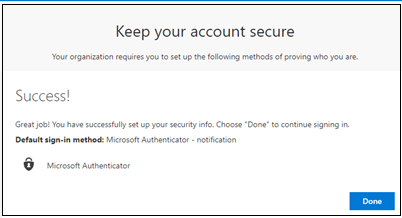

Rejestrowanie członków pilotażu w usłudze MFA

Użytkownicy rejestrują się na potrzeby metod uwierzytelniania wieloskładnikowego.

W przypadku rejestracji indywidualnej użytkownicy przejdź do okienka Logowania Microsoft.

Aby zarządzać rejestracją, użytkownicy przejdź do pozycji Moje logowania firmy Microsoft | Informacje zabezpieczające.

Dowiedz się więcej: Włącz rejestrację połączonych informacji zabezpieczających w usłudze Microsoft Entra ID.

Uwaga

Jeśli użytkownicy są zarejestrowani, są przekierowywani do strony Moje zabezpieczenia po zaspokojeniu wymagań uwierzytelniania wieloskładnikowego.

Włączanie zasad dostępu warunkowego

Aby przetestować, zmień utworzone zasady na Włączone logowanie użytkownika testowego.

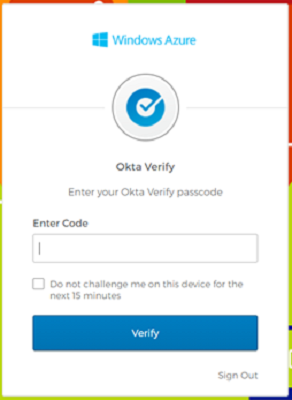

W okienku Logowania w usłudze Office 365 użytkownik testowy John Smith jest monitowany o zalogowanie się przy użyciu usługi Okta MFA i uwierzytelniania wieloskładnikowego firmy Microsoft.

Ukończ weryfikację uwierzytelniania wieloskładnikowego za pośrednictwem usługi Okta.

Użytkownik jest monitowany o dostęp warunkowy.

Upewnij się, że zasady zostały skonfigurowane do wyzwolenia dla uwierzytelniania wieloskładnikowego.

Dodawanie członków organizacji do zasad dostępu warunkowego

Po przeprowadzeniu testów na członkach pilotażu dodaj pozostałych członków organizacji do zasad dostępu warunkowego po rejestracji.

Aby uniknąć podwójnego monitowania między uwierzytelnianiem wieloskładnikowym firmy Microsoft i usługą MFA okta, zrezygnuj z uwierzytelniania wieloskładnikowego okta: modyfikowanie zasad logowania.

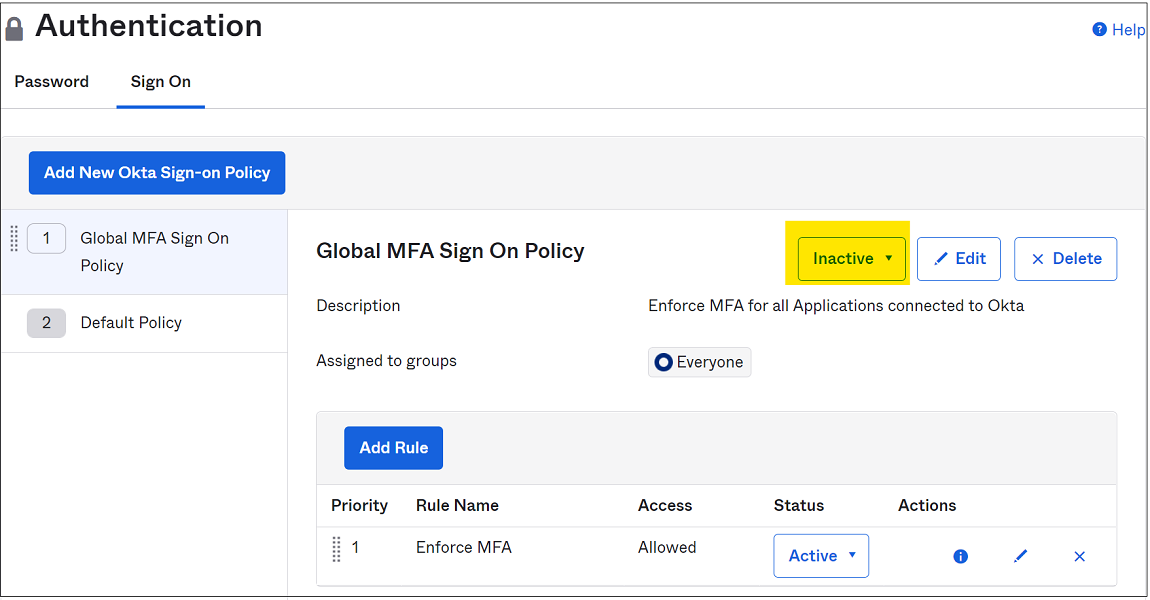

Przejdź do konsoli administracyjnej usługi Okta

Wybierz pozycję Uwierzytelnianie zabezpieczeń>

Przejdź do pozycji Zasady logowania.

Uwaga

Ustaw zasady globalne na Nieaktywne , jeśli wszystkie aplikacje z usługi Okta są chronione przez zasady logowania aplikacji.

Ustaw opcję Wymuszaj zasady uwierzytelniania wieloskładnikowego na Nieaktywne. Zasady można przypisać do nowej grupy, która nie obejmuje użytkowników firmy Microsoft Entra.

W okienku zasad logowania na poziomie aplikacji wybierz opcję Wyłącz regułę.

Wybierz pozycję Nieaktywne. Zasady można przypisać do nowej grupy, która nie obejmuje użytkowników firmy Microsoft Entra.

Upewnij się, że dla aplikacji włączono co najmniej jedną zasadę logowania na poziomie aplikacji, która zezwala na dostęp bez uwierzytelniania wieloskładnikowego.

Podczas następnego logowania użytkownicy są monitowani o dostęp warunkowy.

Następne kroki

- Samouczek: migrowanie aplikacji z usługi Okta do identyfikatora Entra firmy Microsoft

- Samouczek: migrowanie federacji Usługi Okta do uwierzytelniania zarządzanego przez identyfikator firmy Microsoft

- Samouczek: migrowanie aprowizacji synchronizacji usługi Okta z synchronizacją opartą na programie Microsoft Entra Connect