Powiadomienia o ponownym uwierzytelnieniu i czas trwania sesji dla uwierzytelniania wieloskładnikowego Microsoft Entra

Identyfikator entra firmy Microsoft ma wiele ustawień, które określają, jak często użytkownicy muszą ponownie uwierzytelniać. Ponowne uwierzytelnianie może obejmować tylko pierwszy czynnik, taki jak hasło, fast IDentity Online (FIDO) lub bez hasła Microsoft Authenticator. Może też wymagać uwierzytelniania wieloskładnikowego (MFA). Możesz skonfigurować te ustawienia ponownego uwierzytelniania zgodnie z potrzebami dla własnego środowiska i żądanego środowiska użytkownika.

Domyślną konfiguracją Microsoft Entra ID dla częstotliwości logowania użytkowników jest 90-dniowe okno kroczące. Prośba do użytkowników o poświadczenia często wydaje się rozsądną rzeczą do zrobienia, ale może obrócić się przeciwko nam. Jeśli użytkownicy są przyzwyczajeni do wprowadzania poświadczeń bez zastanowienia, mogą przypadkowo dostarczyć je w odpowiedzi na złośliwy monit o poświadczenia.

Może to wydawać się niepokojące, aby nie prosić użytkownika o ponowne zalogowanie się. Jednak każde naruszenie zasad IT odwołuje sesję. Niektóre przykłady obejmują zmianę hasła, niezgodne urządzenie lub operację wyłączania konta. Możesz również jawnie odwołać sesje użytkowników przy użyciu programu Microsoft Graph PowerShell.

Ten artykuł zawiera szczegółowe informacje o zalecanych konfiguracjach oraz o tym, jak działają różne ustawienia i współdziałają ze sobą.

Zalecane ustawienia

Aby zapewnić użytkownikom właściwą równowagę zabezpieczeń i łatwość użycia, prosząc ich o zalogowanie się z odpowiednią częstotliwością, zalecamy następujące konfiguracje:

- Jeśli masz Microsoft Entra ID P1 lub P2:

- Włącz logowanie jednokrotne (SSO) między aplikacjami przy użyciu urządzeń zarządzanych lub bezproblemowego logowania jednokrotnego.

- Jeśli wymagane jest ponowne uwierzytelnienie, należy użyć zasady częstotliwości logowania dostępu warunkowego Microsoft Entra.

- W przypadku użytkowników, którzy logują się z urządzeń niezarządzanych lub w scenariuszach urządzeń przenośnych, trwałe sesje przeglądarki mogą nie być preferowane. Możesz też użyć dostępu warunkowego, aby włączyć trwałe sesje przeglądarki z zasadami częstotliwości logowania. Ogranicz czas trwania do odpowiedniego czasu na podstawie ryzyka logowania, w którym użytkownik z mniejszym ryzykiem ma dłuższy czas trwania sesji.

- Jeśli masz licencję Aplikacje Microsoft 365 lub bezpłatną licencję microsoft Entra ID:

- Włącz logowanie jednokrotne między aplikacjami przy użyciu urządzeń zarządzanych lub bezproblemowego logowania jednokrotnego.

- Zachowaj włączoną opcję Pokaż, aby pozostać zalogowanym i pokieruj użytkownikami, aby akceptowali Zostać zalogowanym? podczas logowania.

- W przypadku scenariuszy urządzeń przenośnych upewnij się, że użytkownicy korzystają z aplikacji Microsoft Authenticator. Ta aplikacja jest brokerem do innych aplikacji federacyjnych Microsoft Entra ID i zmniejsza liczbę monitów uwierzytelniania na urządzeniu.

Nasze badania pokazują, że te ustawienia są odpowiednie dla większości najemców. Niektóre kombinacje tych ustawień, takie jak Zapamiętaj uwierzytelnianie wieloskładnikowe i Pokaż opcję pozostania zalogowanym, mogą powodować częste monity o uwierzytelnienie użytkowników. Regularne monity o ponowne uwierzytelnienie są złe dla produktywności użytkowników i mogą sprawić, że użytkownicy będą bardziej narażeni na ataki.

Konfiguruj ustawienia czasu trwania sesji Microsoft Entra

Aby zoptymalizować częstotliwość monitów dotyczących uwierzytelniania dla użytkowników, możesz skonfigurować ustawienia okresu istnienia sesji firmy Microsoft Entra. Zapoznaj się z potrzebami firmy i użytkowników oraz skonfiguruj ustawienia, które zapewniają najlepszą równowagę dla danego środowiska.

Zasady okresu istnienia sesji

Bez żadnych ustawień okresu istnienia sesji sesja przeglądarki nie ma trwałych plików cookie. Za każdym razem, gdy użytkownicy zamykają i otwierają przeglądarkę, otrzymują monit o ponowne uwierzytelnienie. W przypadku klientów pakietu Office domyślny okres to przesuwany okres 90 dni. W przypadku tej domyślnej konfiguracji pakietu Office, jeśli użytkownik resetuje hasło lub sesję jest nieaktywna przez ponad 90 dni, użytkownik musi ponownie uwierzytelnić się przy użyciu wymaganych pierwszych i drugich czynników.

Użytkownik może zobaczyć wiele monitów uwierzytelniania wieloskładnikowego na urządzeniu, które nie ma swojej tożsamości w Microsoft Entra ID. Pojawia się wiele monitów, gdy każda aplikacja ma własny token odświeżania OAuth, który nie jest współdzielony z innymi aplikacjami klienckimi. W tym scenariuszu uwierzytelnianie wieloskładnikowe jest monitowane wiele razy, ponieważ każda aplikacja żąda weryfikacji tokenu odświeżania OAuth przy użyciu uwierzytelniania wieloskładnikowego.

W usłudze Microsoft Entra ID najbardziej restrykcyjne zasady okresu istnienia sesji określają, kiedy użytkownik musi ponownie uwierzytelnić. Rozważmy scenariusz, w którym włączysz oba te ustawienia:

- Pokaż opcję pozostania zalogowanym, która używa trwałego pliku cookie przeglądarki

- Zapamiętaj uwierzytelnianie wieloskładnikowe z wartością 14 dni

W tym przykładzie użytkownik musi ponownie uwierzytelnić się co 14 dni. To zachowanie jest zgodne z najbardziej restrykcyjnymi zasadami, mimo że opcja Pokaż możliwość pozostania zalogowanym sama w sobie nie wymaga od użytkownika ponownego uwierzytelnienia się w przeglądarce.

Urządzenia zarządzane

Urządzenia połączone z usługą Microsoft Entra ID poprzez Microsoft Entra join lub Microsoft Entra hybrid join otrzymują Podstawowy Token Odświeżania (PRT), umożliwiający korzystanie z logowania jednokrotnego w aplikacjach.

Ten prT umożliwia użytkownikowi logowanie jednokrotne na urządzeniu i umożliwia pracownikom IT upewnienie się, że urządzenie spełnia standardy zabezpieczeń i zgodności. Jeśli musisz poprosić użytkownika o częstsze logowanie się na urządzeniu dołączonym w przypadku niektórych aplikacji lub scenariuszy, możesz użyć zasad częstotliwości logowania dostępu warunkowego.

Opcja pozostania zalogowanym

Gdy użytkownik wybierze opcję Tak w oknie monitu Nie wylogowuj? podczas logowania, wybór ustawia trwały plik cookie w przeglądarce. Ten trwały plik cookie zapamiętuje zarówno pierwsze, jak i drugie czynniki, i dotyczy tylko żądań uwierzytelniania w przeglądarce.

Jeśli masz licencję microsoft Entra ID P1 lub P2, zalecamy użycie zasad dostępu warunkowego dla sesji przeglądarki trwałej. Ta polityka zastępuje ustawienie opcji 'Pokaż, aby pozostać zalogowanym' i zapewnia lepsze doświadczenie użytkownika. Jeśli nie masz licencji Microsoft Entra ID P1 lub P2, zalecamy włączenie opcji Pokaż, aby zachować logowanie dla użytkowników.

Aby uzyskać więcej informacji na temat konfigurowania opcji zezwalania użytkownikom na pozostanie zalogowanym, zobacz Zarządzanie monitem "Stay signed in?" (Zarządzanie monitem o zalogowanie).

Opcja zapamiętania uwierzytelniania wieloskładnikowego

Ustawienie Zapamiętaj uwierzytelnianie wieloskładnikowe umożliwia skonfigurowanie wartości od 1 do 365 dni. Ustawia trwały plik cookie w przeglądarce, gdy użytkownik wybierze opcję Nie pytaj ponownie o X dni podczas logowania.

Chociaż to ustawienie zmniejsza liczbę uwierzytelnień w aplikacjach internetowych, zwiększa liczbę uwierzytelnień dla nowoczesnych klientów uwierzytelniania, takich jak klienci pakietu Office. Ci klienci są zazwyczaj monitowani tylko po zresetowaniu hasła lub braku aktywności przez 90 dni. Jednak ustawienie tej wartości na mniej niż 90 dni skraca domyślne monity MFA dla klientów pakietu Office i zwiększa częstotliwość ponownego uwierzytelniania. Jeśli to ustawienie jest używane w połączeniu z opcją Pokaż, aby pozostać zalogowanym lub zasadami dostępu warunkowego, może zwiększyć liczbę żądań uwierzytelniania.

Jeśli używasz Pamiętaj uwierzytelnienie wieloskładnikowe i masz licencję Microsoft Entra ID P1 lub P2, rozważ migrację tych ustawień do Częstotliwość logowania dla dostępu warunkowego. W przeciwnym razie rozważ użycie opcji Pokaż, aby pozostać zalogowanym .

Więcej informacji znajduje się w temacie Remember multifactor authentication (Pamiętaj uwierzytelnianie wieloskładnikowe).

Zarządzanie sesjami uwierzytelniania przy użyciu dostępu warunkowego

Administrator może użyć zasad częstotliwości logowania, aby wybrać częstotliwość logowania, która ma zastosowanie zarówno dla pierwszego, jak i drugiego czynnika zarówno klienta, jak i przeglądarki. Zalecamy używanie tych ustawień wraz z używaniem urządzeń zarządzanych w scenariuszach, w których należy ograniczyć sesje uwierzytelniania. Na przykład może być konieczne ograniczenie sesji uwierzytelniania dla krytycznych aplikacji biznesowych.

Trwała sesja przeglądarki umożliwia użytkownikom pozostanie zalogowanym po zamknięciu i ponownym otwarciu okna przeglądarki. Podobnie jak opcja Pokaż, aby pozostać zalogowanym , ustawia trwały plik cookie w przeglądarce. Ale ponieważ administrator go konfiguruje, nie wymaga od użytkownika wybrania opcji Tak w opcji Nie wylogowuj się? W ten sposób zapewnia lepsze środowisko użytkownika. Jeśli używasz opcji Pokaż, aby pozostać zalogowanym , zalecamy włączenie zasad trwałej sesji przeglądarki .

Aby uzyskać więcej informacji, zobacz Konfigurowanie zasad okresu istnienia sesji adaptacyjnej.

Konfigurowalne okresy istnienia tokenu

Ustawienie Konfigurowalna długość życia tokenu umożliwia konfigurację okresu istnienia tokenu, który wystawia Microsoft Entra ID. Zarządzanie sesjami uwierzytelniania za pomocą dostępu warunkowego zastępuje te zasady. Jeśli używasz teraz konfigurowalnych okresów istnienia tokenów , zalecamy rozpoczęcie migracji do zasad dostępu warunkowego.

Przejrzyj konfigurację dzierżawy

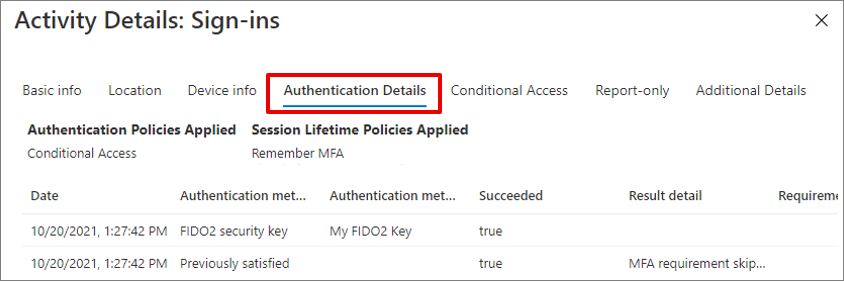

Teraz, gdy już wiesz, jak działają różne ustawienia i zalecana konfiguracja, nadszedł czas, aby sprawdzić dzierżawy. Możesz zacząć od zapoznania się z dziennikami logowania, aby zrozumieć, które zasady okresu istnienia sesji zostały zastosowane podczas logowania.

W każdym dzienniku logowania przejdź do karty "Szczegóły uwierzytelniania" i zapoznaj się z zastosowanymi politykami czasu istnienia sesji. Aby uzyskać więcej informacji, zobacz Dowiedz się więcej o szczegółach aktywności dziennika logowania.

Aby skonfigurować lub przejrzeć opcję Pokaż, aby pozostać zalogowanym :

Ważny

Firma Microsoft zaleca używanie ról z najmniejszymi uprawnieniami. Ta praktyka pomaga zwiększyć bezpieczeństwo organizacji. Administrator globalny to wysoce uprzywilejowana rola, która powinna być ograniczona do scenariuszy awaryjnych lub gdy nie można użyć istniejącej roli.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny.

- Przejdź do Identity>Company Branding. Następnie dla każdego ustawienia regionalnego wybierz pozycję Pokaż opcję, aby pozostać zalogowanym.

- Wybierz pozycję Tak, a następnie wybierz pozycję Zapisz.

Aby zapamiętać ustawienia uwierzytelniania wieloskładnikowego na zaufanych urządzeniach:

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator zasad uwierzytelniania.

- Przejdź do Ochrona>uwierzytelnianie wieloskładnikowe.

- W obszarze Konfiguruj wybierz pozycję Dodatkowe ustawienia uwierzytelniania wieloskładnikowego opartego na chmurze.

- W okienku Ustawienia usługi uwierzytelniania wieloskładnikowego przewiń do pozycji Zapamiętaj ustawienia uwierzytelniania wieloskładnikowego i zaznacz pole wyboru.

Aby skonfigurować zasady dostępu warunkowego dla częstotliwości logowania i trwałych sesji przeglądarki:

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do Ochrona>Dostęp warunkowy.

- Skonfiguruj zasady przy użyciu opcji zarządzania sesjami zalecanymi w tym artykule.

Aby przejrzeć okresy istnienia tokenu, użyj programu Microsoft Graph PowerShell, aby wykonać zapytanie dotyczące dowolnych zasad firmy Microsoft Entra. Wyłącz wszystkie zasady, które zostały wprowadzone.

Jeśli w dzierżawie jest włączone więcej niż jedno ustawienie, zalecamy zaktualizowanie ustawień na podstawie dostępnych licencji. Jeśli na przykład masz licencję Microsoft Entra ID P1 lub P2, należy użyć tylko zasad dotyczących częstotliwości logowania i trwałej sesji przeglądarki w dostępie warunkowym. Jeśli masz licencję Aplikacje Microsoft 365 lub licencję Microsoft Entra ID Free, użyj opcji Pokaż, aby pozostać zalogowanym w konfiguracji.

Jeśli włączono konfigurowalne okresy istnienia tokenów, pamiętaj, że ta funkcja zostanie wkrótce usunięta. Planowanie migracji do zasad dostępu warunkowego.

Poniższa tabela zawiera podsumowanie zaleceń na podstawie licencji:

| Kategoria | Aplikacje Microsoft 365 lub Microsoft Entra ID Free | Microsoft Entra ID P1 lub P2 |

|---|---|---|

| Logowanie jednokrotne | Dołączenie do usługi Microsoft Entra lub hybrydowe dołączenie do usługi Microsoft Entra, lub bezproblemowe logowanie jednokrotne (SSO) dla urządzeń niezarządzanych | Dołączanie do Microsoft Entra lub hybrydowe dołączanie do Microsoft Entra |

| Ustawienia ponownego uwierzytelniania | Pokaż opcję pozostania zalogowanym | Zasady dostępu warunkowego dla częstotliwości logowania i trwałych sesji przeglądarki |