Migrowanie federacji Okta do uwierzytelniania firmy Microsoft Entra

Z tego samouczka dowiesz się, jak sfederować dzierżawy usługi Office 365 przy użyciu usługi Okta na potrzeby logowania jednokrotnego .

Federację można migrować do identyfikatora Entra firmy Microsoft w sposób przygotowany, aby zapewnić użytkownikom dobre środowisko uwierzytelniania. Podczas migracji etapowej można przetestować odwrotny dostęp federacyjny do pozostałych aplikacji logowania jednokrotnego w usłudze Okta.

Uwaga

Scenariusz opisany w tym samouczku jest tylko jednym z możliwych sposobów implementowania migracji. Należy spróbować dostosować informacje do określonej konfiguracji.

Wymagania wstępne

- Dzierżawa usługi Office 365 sfederuje się z usługą Okta na potrzeby logowania jednokrotnego

- Serwer Microsoft Entra Connect lub agenci aprowizacji w chmurze Microsoft Entra Connect skonfigurowany do aprowizacji użytkowników w usłudze Microsoft Entra ID

- Jedną z następujących ról: Administrator aplikacji, Administrator aplikacji w chmurze lub Administrator tożsamości hybrydowej.

Konfigurowanie programu Microsoft Entra Connect na potrzeby uwierzytelniania

Klienci, którzy sfederują swoje domeny usługi Office 365 z usługą Okta, mogą nie mieć prawidłowej metody uwierzytelniania w identyfikatorze Entra firmy Microsoft. Przed przeprowadzeniem migracji do uwierzytelniania zarządzanego zweryfikuj program Microsoft Entra Connect i skonfiguruj go pod kątem logowania użytkownika.

Skonfiguruj metodę logowania:

-

Synchronizacja skrótów haseł — rozszerzenie funkcji synchronizacji katalogów zaimplementowanej przez serwer Microsoft Entra Connect lub agentów aprowizacji w chmurze

- Użyj tej funkcji, aby zalogować się do usług Microsoft Entra, takich jak Microsoft 365

- Zaloguj się do usługi przy użyciu hasła, aby zalogować się do wystąpienia lokalna usługa Active Directory

- Zobacz Co to jest synchronizacja skrótów haseł z identyfikatorem Entra firmy Microsoft?

-

Uwierzytelnianie przekazywane — logowanie do aplikacji lokalnych i aplikacji w chmurze przy użyciu tych samych haseł

- Gdy użytkownicy loguje się za pośrednictwem identyfikatora Entra firmy Microsoft, agent uwierzytelniania z przekazywaniem weryfikuje hasła w lokalnej usłudze AD

- Zobacz Logowanie użytkownika przy użyciu uwierzytelniania przekazywanego firmy Microsoft

-

Bezproblemowe logowanie jednokrotne — loguje użytkowników na komputerach firmowych połączonych z siecią firmową

- Użytkownicy mają dostęp do aplikacji w chmurze bez innych składników lokalnych

- Zobacz: Microsoft Entra seamless SSO (Bezproblemowe logowanie jednokrotne firmy Microsoft)

Aby utworzyć bezproblemowe środowisko użytkownika uwierzytelniania w usłudze Microsoft Entra ID, wdróż bezproblemową synchronizację skrótów haseł lub uwierzytelnianie przekazywane.

Aby uzyskać wymagania wstępne dotyczące bezproblemowego logowania jednokrotnego, zobacz Szybki start: bezproblemowe logowanie jednokrotne firmy Microsoft.

Na potrzeby tego samouczka skonfigurujesz synchronizację skrótów haseł i bezproblemowe logowanie jednokrotne.

Konfigurowanie programu Microsoft Entra Connect na potrzeby synchronizacji skrótów haseł i bezproblemowego logowania jednokrotnego

- Na serwerze Microsoft Entra Connect otwórz aplikację Microsoft Entra Connect .

- Wybierz Konfiguruj.

- Wybierz pozycję Zmień logowanie użytkownika.

- Wybierz Dalej.

- Wprowadź poświadczenia administratora tożsamości hybrydowej serwera Microsoft Entra Connect.

- Serwer jest skonfigurowany do federacji z okta. Zmień zaznaczenie na Synchronizacja skrótów haseł.

- Wybierz pozycję Włącz logowanie jednokrotne.

- Wybierz Dalej.

- W przypadku lokalnego systemu lokalnego wprowadź poświadczenia administratora domeny.

- Wybierz Dalej.

- Na ostatniej stronie wybierz pozycję Konfiguruj.

- Zignoruj ostrzeżenie dotyczące dołączania hybrydowego firmy Microsoft Entra.

Konfigurowanie funkcji wdrażania etapowego

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Przed przetestowaniem defederowania domeny w usłudze Microsoft Entra ID użyj wdrożenia etapowego uwierzytelniania w chmurze, aby przetestować defederację użytkowników.

Dowiedz się więcej: Migrowanie do uwierzytelniania w chmurze przy użyciu wdrożenia etapowego

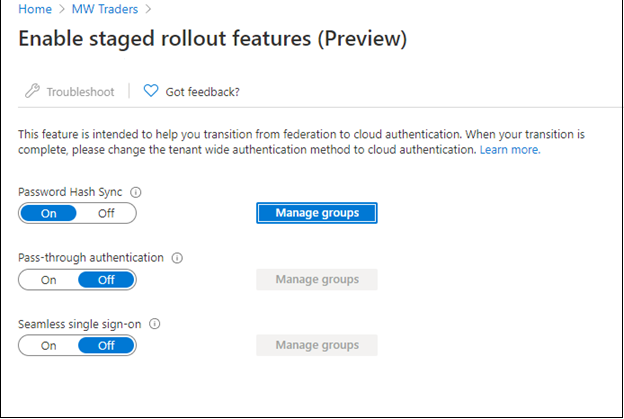

Po włączeniu synchronizacji skrótów haseł i bezproblemowego logowania jednokrotnego na serwerze Microsoft Entra Connect skonfiguruj wdrożenie etapowe:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator tożsamości hybrydowej.

Przejdź do >Sync.

Upewnij się, że synchronizacja skrótów haseł jest włączona w dzierżawie.

Wybierz pozycję Włącz wdrożenie etapowe dla logowania zarządzanego użytkownika.

Po skonfigurowaniu serwera ustawienie Synchronizacja skrótów haseł może zmienić się na Włączone.

Włącz ustawienie.

Bezproblemowe logowanie jednokrotne jest wyłączone. Jeśli ją włączysz, pojawi się błąd, ponieważ została włączona w dzierżawie.

Wybierz pozycję Zarządzaj grupami.

Dodaj grupę do wdrożenia synchronizacji skrótów haseł.

Poczekaj około 30 minut, aż funkcja wejdzie w życie w dzierżawie.

Gdy funkcja zostanie w życie, użytkownicy nie będą przekierowywani do usługi Okta podczas próby uzyskania dostępu do usług Office 365.

Funkcja wdrażania etapowego ma nieobsługiwane scenariusze:

- Starsze protokoły uwierzytelniania, takie jak Post Office Protocol 3 (POP3) i Simple Mail Transfer Protocol (SMTP) nie są obsługiwane.

- Jeśli skonfigurowano przyłączanie hybrydowe firmy Microsoft Entra dla usługi Okta, przepływy dołączania hybrydowego firmy Microsoft Entra przechodzą do usługi Okta, dopóki domena nie zostanie zfederowana.

- Zasady logowania pozostają w usłudze Okta na potrzeby starszego uwierzytelniania klientów systemu Windows dołączonych hybrydowo do firmy Microsoft Entra.

Tworzenie aplikacji Okta w identyfikatorze Entra firmy Microsoft

Użytkownicy przekonwertowani na uwierzytelnianie zarządzane mogą potrzebować dostępu do aplikacji w usłudze Okta. Aby uzyskać dostęp użytkowników do tych aplikacji, zarejestruj aplikację Firmy Microsoft Entra, która łączy się ze stroną główną usługi Okta.

Skonfiguruj rejestrację aplikacji dla przedsiębiorstw dla usługi Okta.

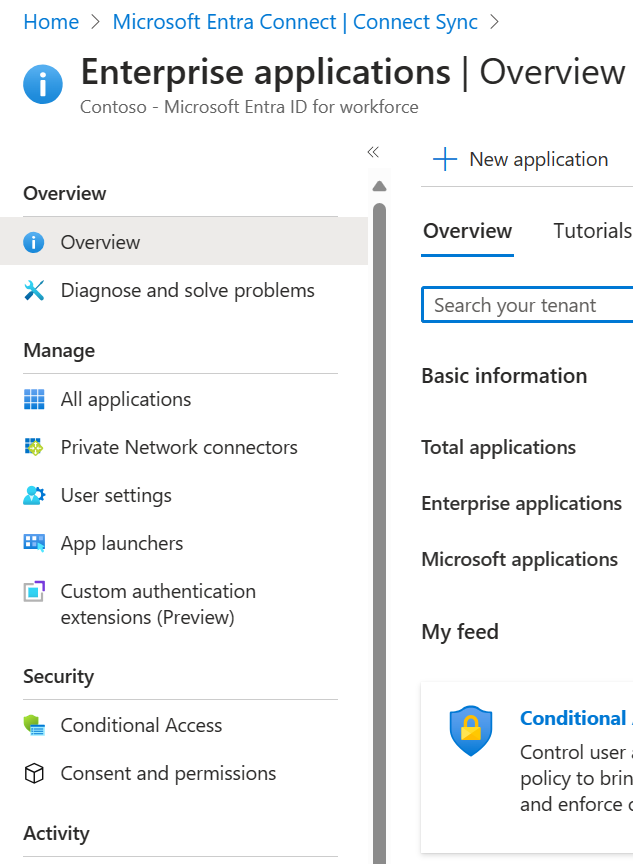

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji Identity>Applications Enterprise Applications>Wszystkie aplikacje.>

Wybierz pozycję Nowa aplikacja.

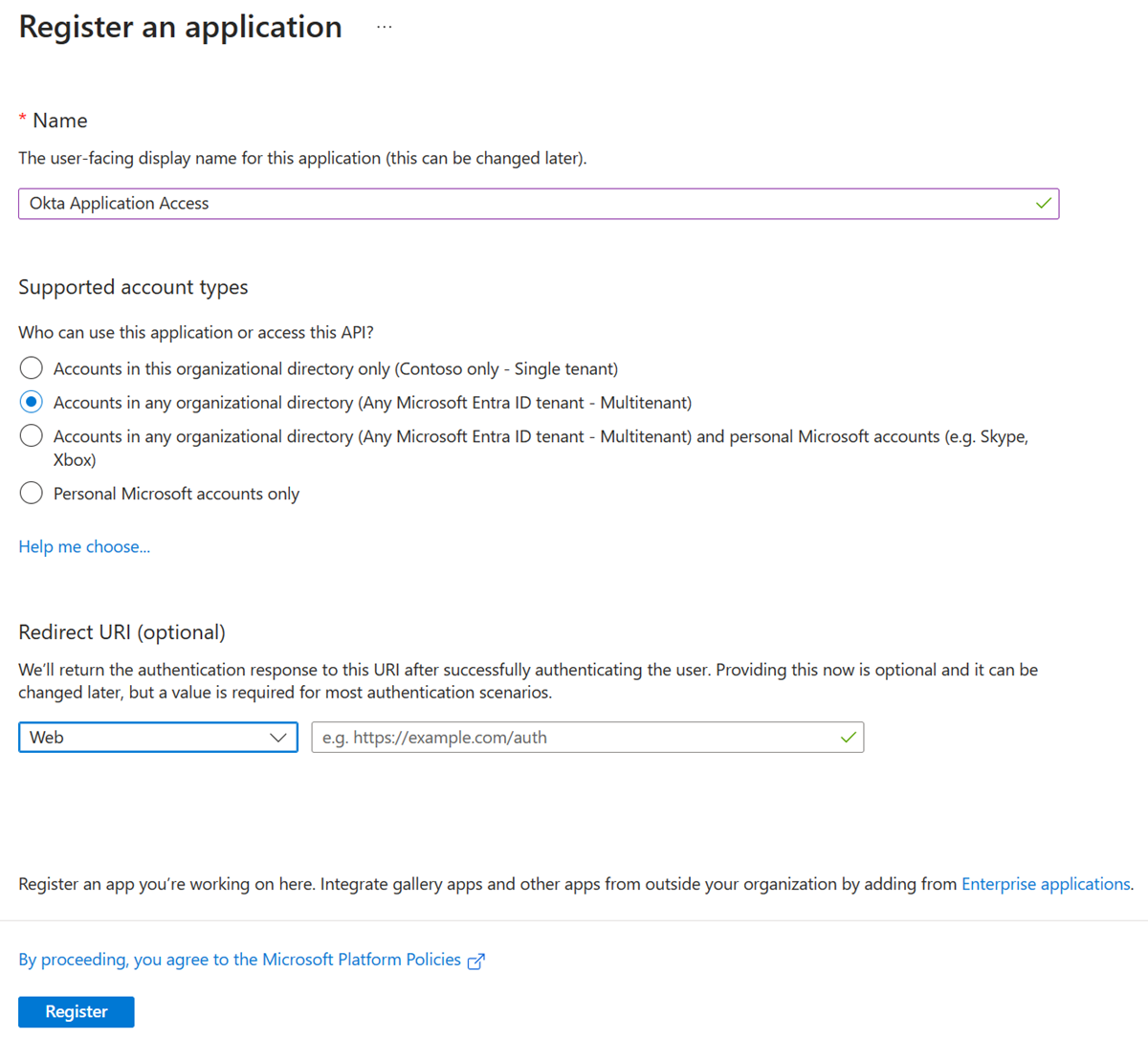

Wybierz pozycję Utwórz własną aplikację.

W menu nadaj aplikacji nazwę Okta.

Wybierz pozycję Zarejestruj aplikację, nad którą pracujesz, aby zintegrować z identyfikatorem Entra firmy Microsoft.

Wybierz pozycję Utwórz.

Wybierz pozycję Konta w dowolnym katalogu organizacyjnym (Dowolny katalog Microsoft Entra Directory — multitenant).

Wybierz pozycję Zarejestruj.

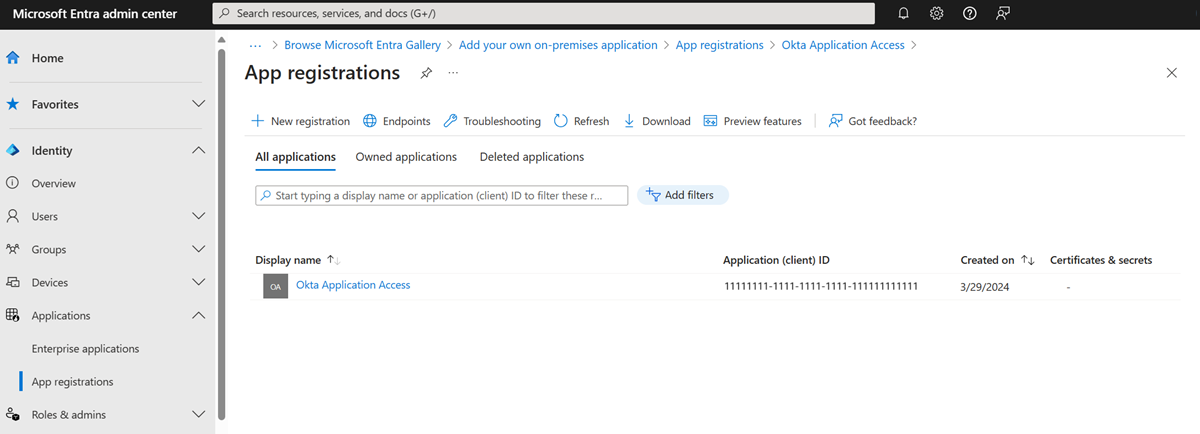

W menu Microsoft Entra ID wybierz pozycję Rejestracje aplikacji.

Otwórz utworzoną rejestrację.

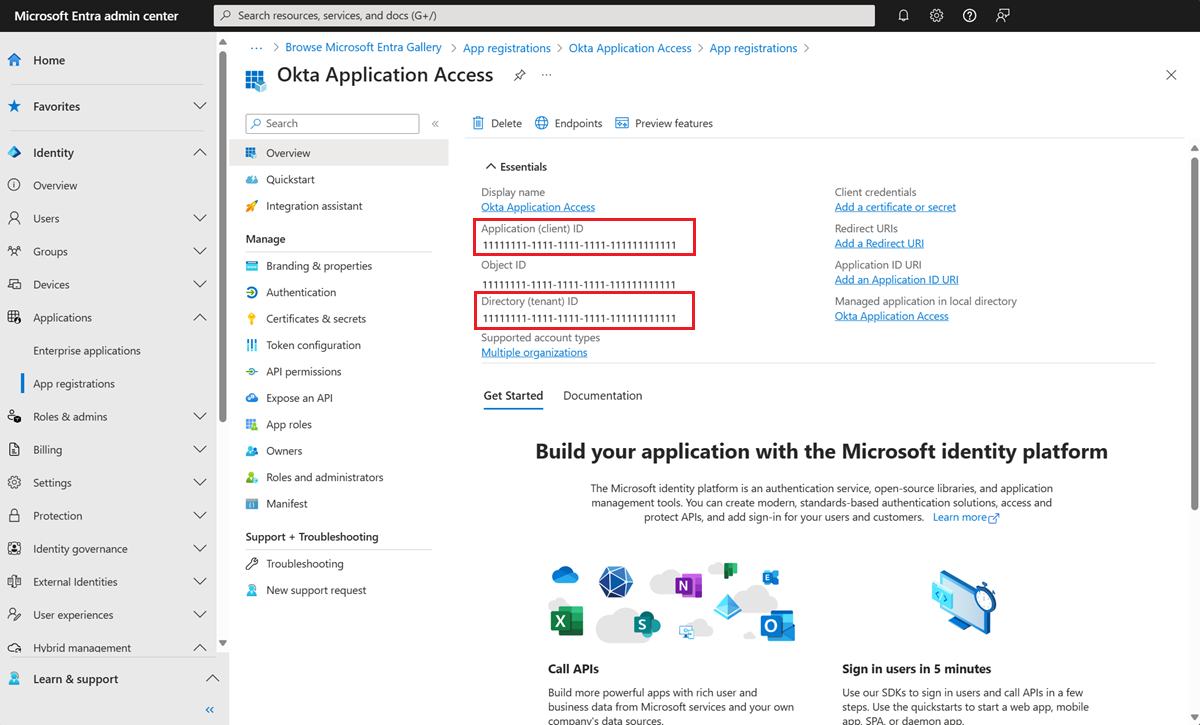

- Zarejestruj identyfikator dzierżawy i identyfikator aplikacji.

Uwaga

Aby skonfigurować dostawcę tożsamości w usłudze Okta, potrzebny jest identyfikator dzierżawy i identyfikator aplikacji.

- W menu po lewej stronie wybierz pozycję Certyfikaty i wpisy tajne.

- Wybierz Nowy klucz tajny klienta.

- Wprowadź nazwę wpisu tajnego.

- Wprowadź datę wygaśnięcia.

- Zarejestruj wartość wpisu tajnego i identyfikator.

Uwaga

Wartość i identyfikator nie są wyświetlane później. Jeśli nie rejestrujesz informacji, musisz ponownie wygenerować wpis tajny.

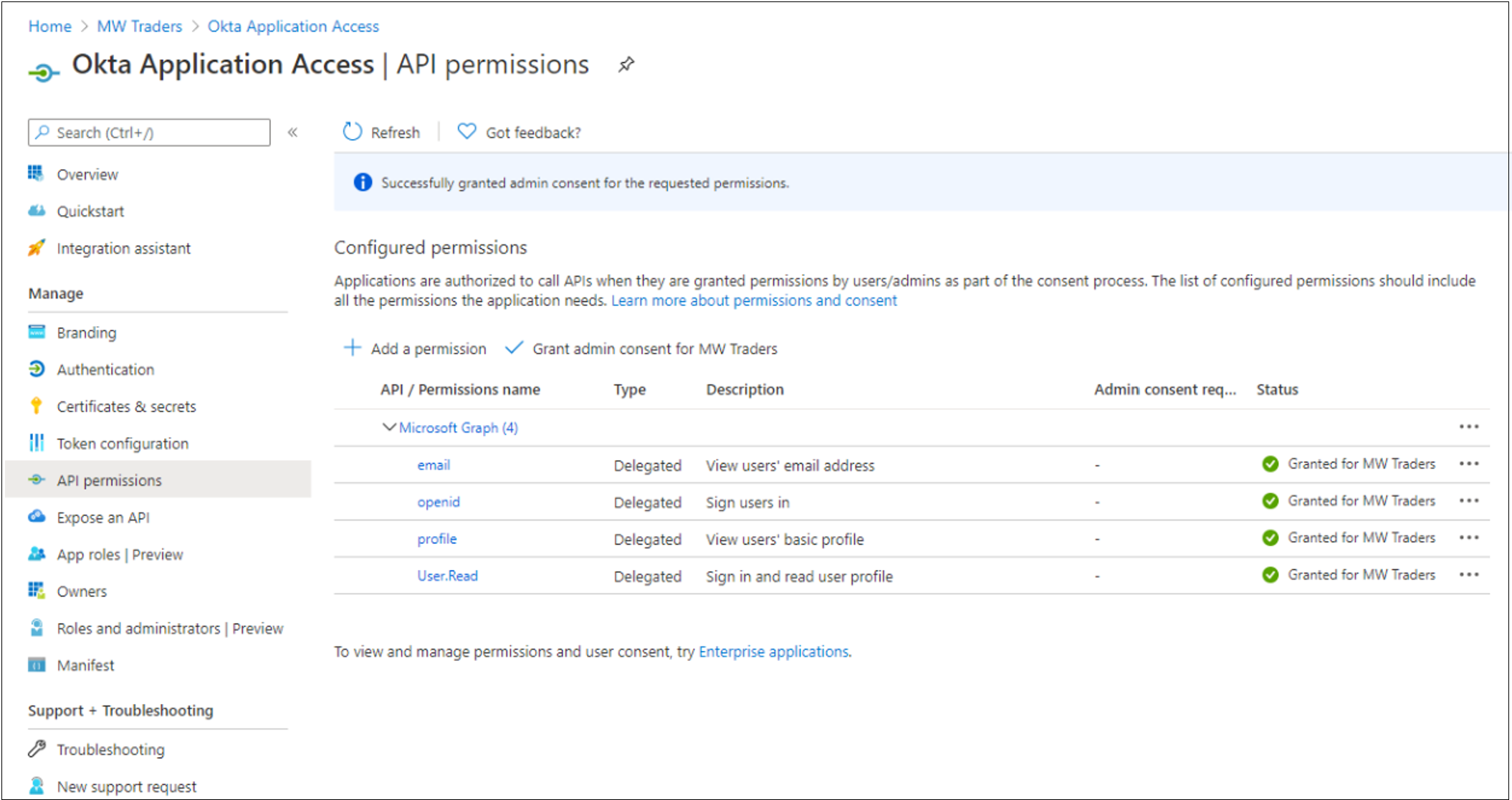

W menu po lewej stronie wybierz pozycję Uprawnienia interfejsu API.

Udziel aplikacji dostępu do stosu OpenID Connect (OIDC).

Wybierz Dodaj uprawnienie.

Wybieranie programu Microsoft Graph

Wybieranie delegowanych uprawnień.

W sekcji Uprawnienia OpenID dodaj adres e-mail, identyfikator openid i profil.

Wybierz Przyznaj uprawnienia.

Wybierz pozycję Udziel zgody administratora dla <nazwy> domeny dzierżawy.

Poczekaj na wyświetlenie stanu Przyznane .

W menu po lewej stronie wybierz pozycję Znakowanie.

W polu Adres URL strony głównej dodaj stronę główną aplikacji użytkownika.

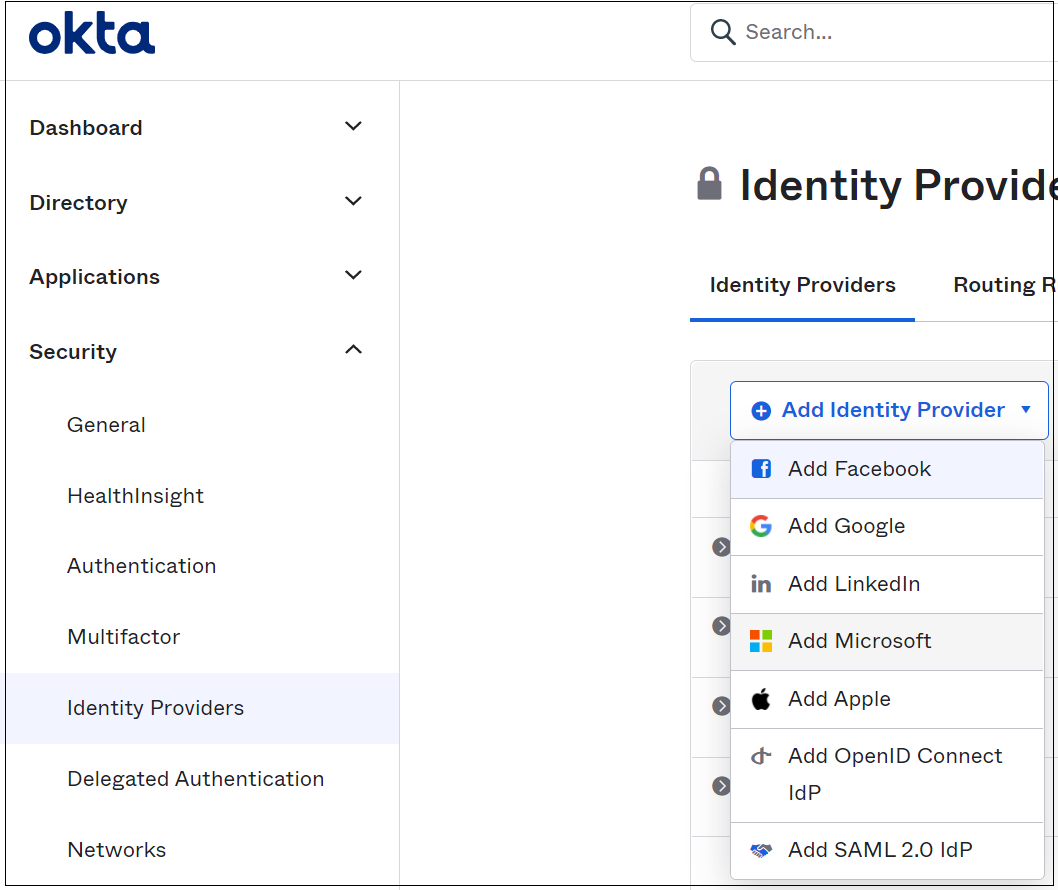

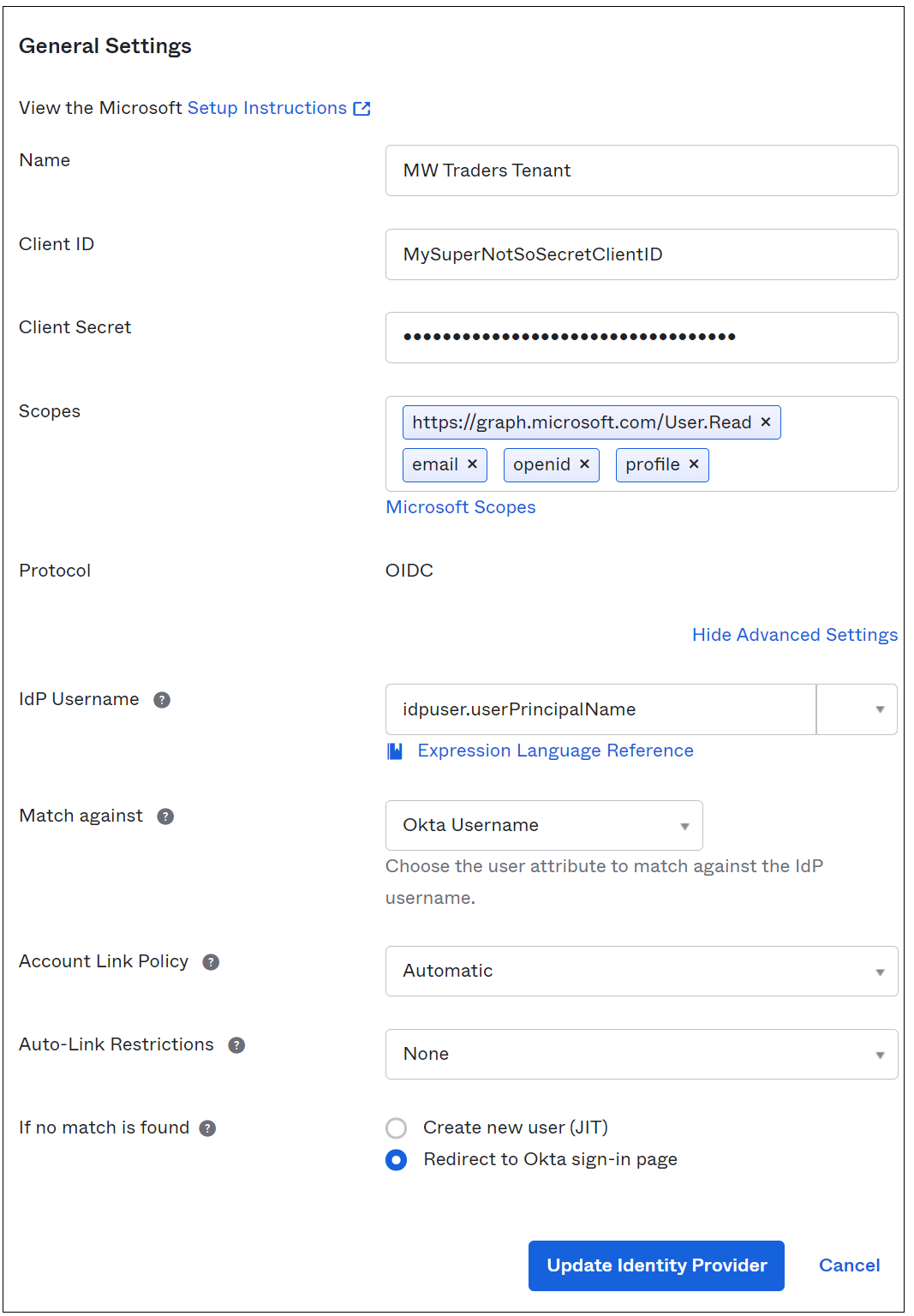

W portalu administracyjnym usługi Okta, aby dodać nowego dostawcę tożsamości, wybierz pozycję Zabezpieczenia, a następnie pozycję Dostawcy tożsamości.

Wybierz pozycję Dodaj firmę Microsoft.

Na stronie Dostawca tożsamości wprowadź identyfikator aplikacji w polu Identyfikator klienta.

Wprowadź klucz tajny klienta w polu Klucz tajny klienta.

Wybierz pozycję Pokaż ustawienia zaawansowane. Domyślnie ta konfiguracja łączy główną nazwę użytkownika (UPN) w usłudze Okta z nazwą UPN w usłudze Microsoft Entra ID w celu uzyskania dostępu do odwrotnej federacji.

Ważne

Jeśli nazwy UPN w polach Okta i Microsoft Entra ID nie są zgodne, wybierz atrybut, który jest wspólny dla użytkowników.

Ukończ automatyczne aprowizowanie zaznaczeń.

Domyślnie, jeśli dla użytkownika usługi Okta nie pojawi się dopasowanie, system próbuje aprowizować użytkownika w identyfikatorze Entra firmy Microsoft. Jeśli przeprowadzono migrację aprowizacji z dala od usługi Okta, wybierz pozycję Przekieruj do strony logowania w usłudze Okta.

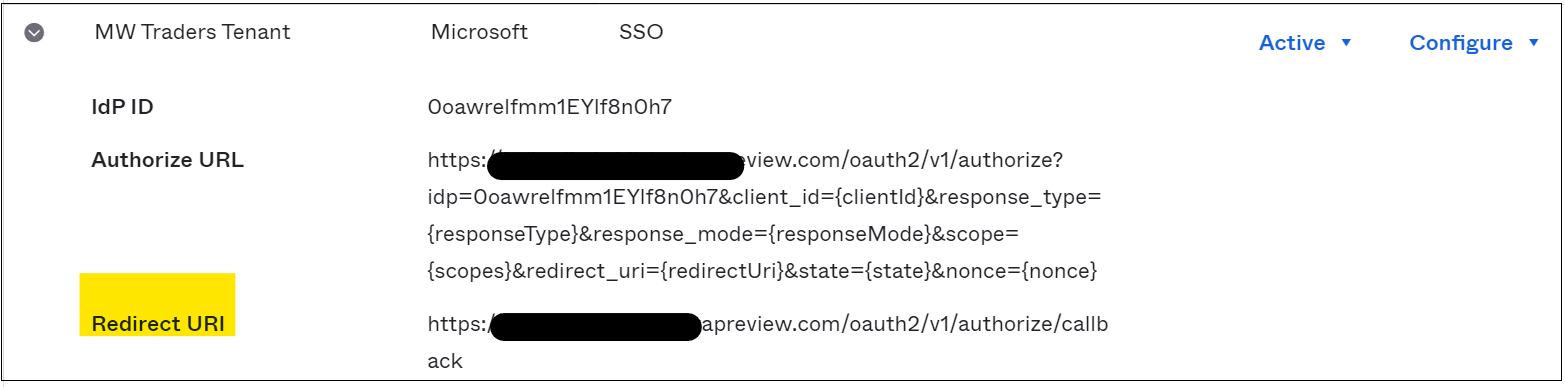

Utworzono dostawcę tożsamości (IDP). Wyślij użytkowników do poprawnego dostawcy tożsamości.

W menu Dostawcy tożsamości wybierz pozycję Reguły routingu, a następnie dodaj regułę routingu.

Użyj jednego z dostępnych atrybutów w profilu usługi Okta.

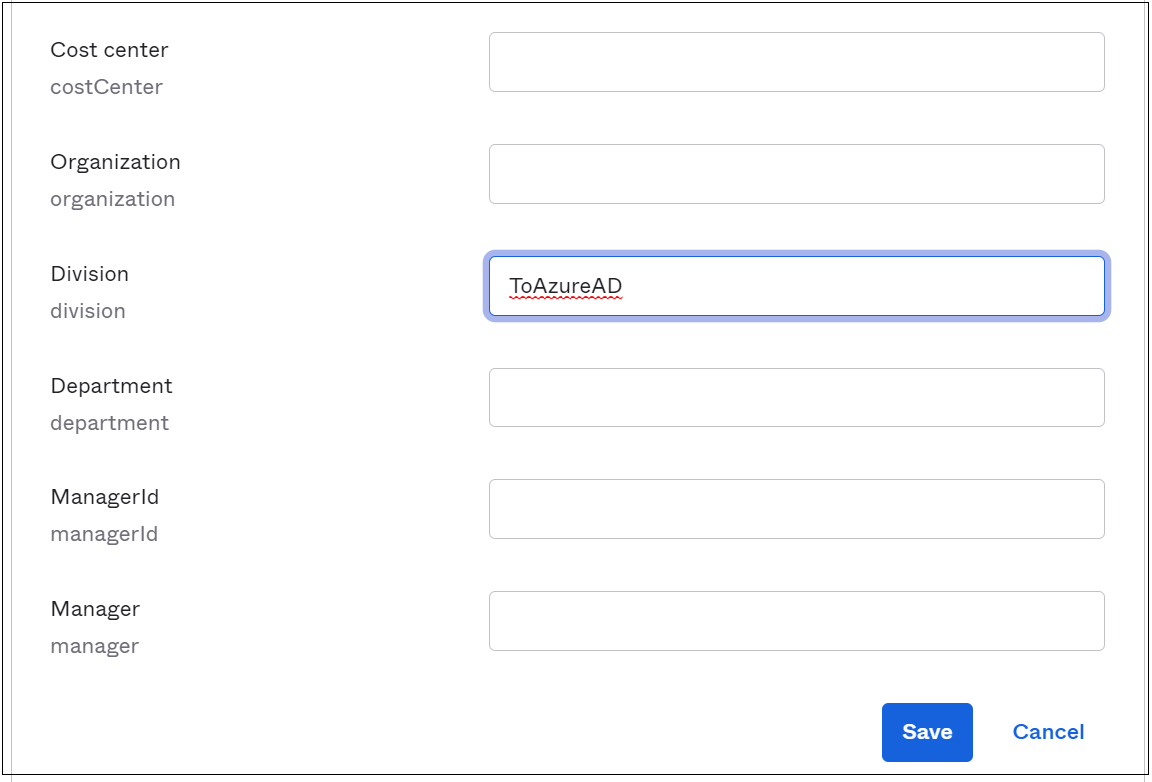

Aby kierować logowania z urządzeń i adresów IP do identyfikatora Entra firmy Microsoft, skonfiguruj zasady widoczne na poniższej ilustracji. W tym przykładzie atrybut Division jest nieużywany we wszystkich profilach usługi Okta. Dobrym wyborem jest routing dostawcy tożsamości.

Zarejestruj identyfikator URI przekierowania, aby dodać go do rejestracji aplikacji.

W obszarze rejestracji aplikacji w menu po lewej stronie wybierz pozycję Uwierzytelnianie.

Wybieranie pozycji Dodaj platformę

Wybierz pozycję Sieć.

Dodaj identyfikator URI przekierowania zarejestrowany w dostawcy tożsamości w usłudze Okta.

Wybierz pozycję Tokeny dostępu i tokeny identyfikatorów.

W konsoli administracyjnej wybierz pozycję Katalog.

Wybierz pozycję Osoby.

Aby edytować profil, wybierz użytkownika testowego.

W profilu dodaj pozycję ToAzureAD. Zobacz poniższą ilustrację.

Wybierz pozycję Zapisz.

Zaloguj się do portalu platformy Microsoft 356 jako zmodyfikowanego użytkownika. Jeśli użytkownik nie jest w pilotażu uwierzytelniania zarządzanego, akcja wchodzi w pętlę. Aby zakończyć pętlę, dodaj użytkownika do środowiska uwierzytelniania zarządzanego.

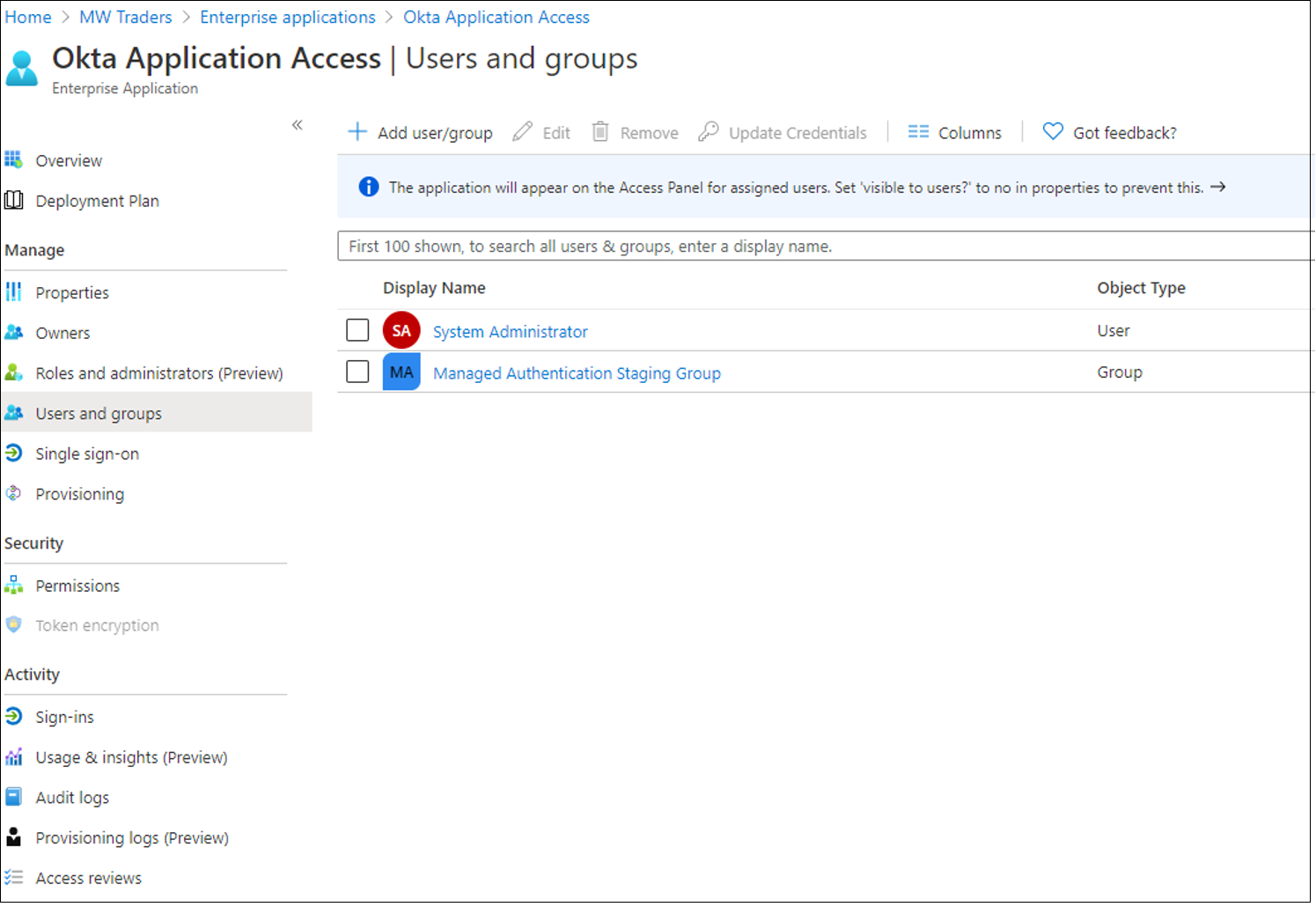

Testowanie dostępu do aplikacji Okta dla członków pilotażu

Po skonfigurowaniu aplikacji Okta w usłudze Microsoft Entra ID i skonfigurowaniu dostawcy tożsamości w portalu Okta przypisz aplikację do użytkowników.

W centrum administracyjnym firmy Microsoft Entra przejdź do >dla> przedsiębiorstw.

Wybierz utworzoną rejestrację aplikacji.

Przejdź do pozycji Użytkownicy i grupy.

Dodaj grupę, która jest skorelowana z pilotażem uwierzytelniania zarządzanego.

Uwaga

Możesz dodawać użytkowników i grupy ze strony Aplikacje dla przedsiębiorstw. Nie można dodawać użytkowników z menu Rejestracje aplikacji.

Poczekaj około 15 minut.

Zaloguj się jako użytkownik pilotażowy uwierzytelniania zarządzanego.

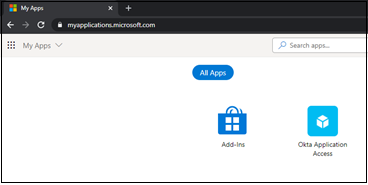

Przejdź do Moje aplikacje.

Aby powrócić do strony głównej usługi Okta, wybierz kafelek Dostęp do aplikacji Okta.

Testowanie uwierzytelniania zarządzanego na członkach pilotażu

Po skonfigurowaniu aplikacji okta reverse-federation poproś użytkowników o przeprowadzenie testów w środowisku uwierzytelniania zarządzanego. Zalecamy skonfigurowanie znakowania firmowego, aby ułatwić użytkownikom rozpoznawanie dzierżawy.

Dowiedz się więcej: Konfigurowanie znakowania firmowego.

Ważne

Zanim zfederujesz domeny z usługi Okta, zidentyfikuj wymagane zasady dostępu warunkowego. Środowisko można zabezpieczyć przed odcięciem. Zobacz Tutorial: Migrate Okta sign-on policies to Microsoft Entra Conditional Access (Samouczek: migrowanie zasad logowania usługi Okta do usługi Microsoft Entra Conditional Access).

Defederowanie domen usługi Office 365

Jeśli twoja organizacja jest komfortowo w środowisku uwierzytelniania zarządzanego, możesz defederować domenę z poziomu usługi Okta. Aby rozpocząć, użyj następujących poleceń, aby nawiązać połączenie z programem Microsoft Graph PowerShell. Jeśli nie masz modułu programu Microsoft Graph PowerShell, pobierz go, wprowadzając polecenie Install-Module Microsoft.Graph.

W programie PowerShell zaloguj się do usługi Microsoft Entra ID przy użyciu konta administratora tożsamości hybrydowej.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Aby przekonwertować domenę, uruchom następujące polecenie:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Sprawdź, czy domena jest konwertowana na zarządzaną, uruchamiając następujące polecenie. Typ uwierzytelniania powinien być ustawiony na zarządzany.

Get-MgDomain -DomainId yourdomain.com

Po ustawieniu domeny na zarządzane uwierzytelnianie należy wyłączyć związek dzierżawy usługi Office 365 z Okta, jednocześnie utrzymując dostęp użytkowników do strony głównej Okta.

Następne kroki

- Samouczek: migrowanie aprowizacji synchronizacji usługi Okta z synchronizacją opartą na programie Microsoft Entra Connect

- Samouczek: migrowanie zasad logowania usługi Okta do usługi Microsoft Entra Conditional Access

- Samouczek: migrowanie aplikacji z usługi Okta do identyfikatora Entra firmy Microsoft