Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

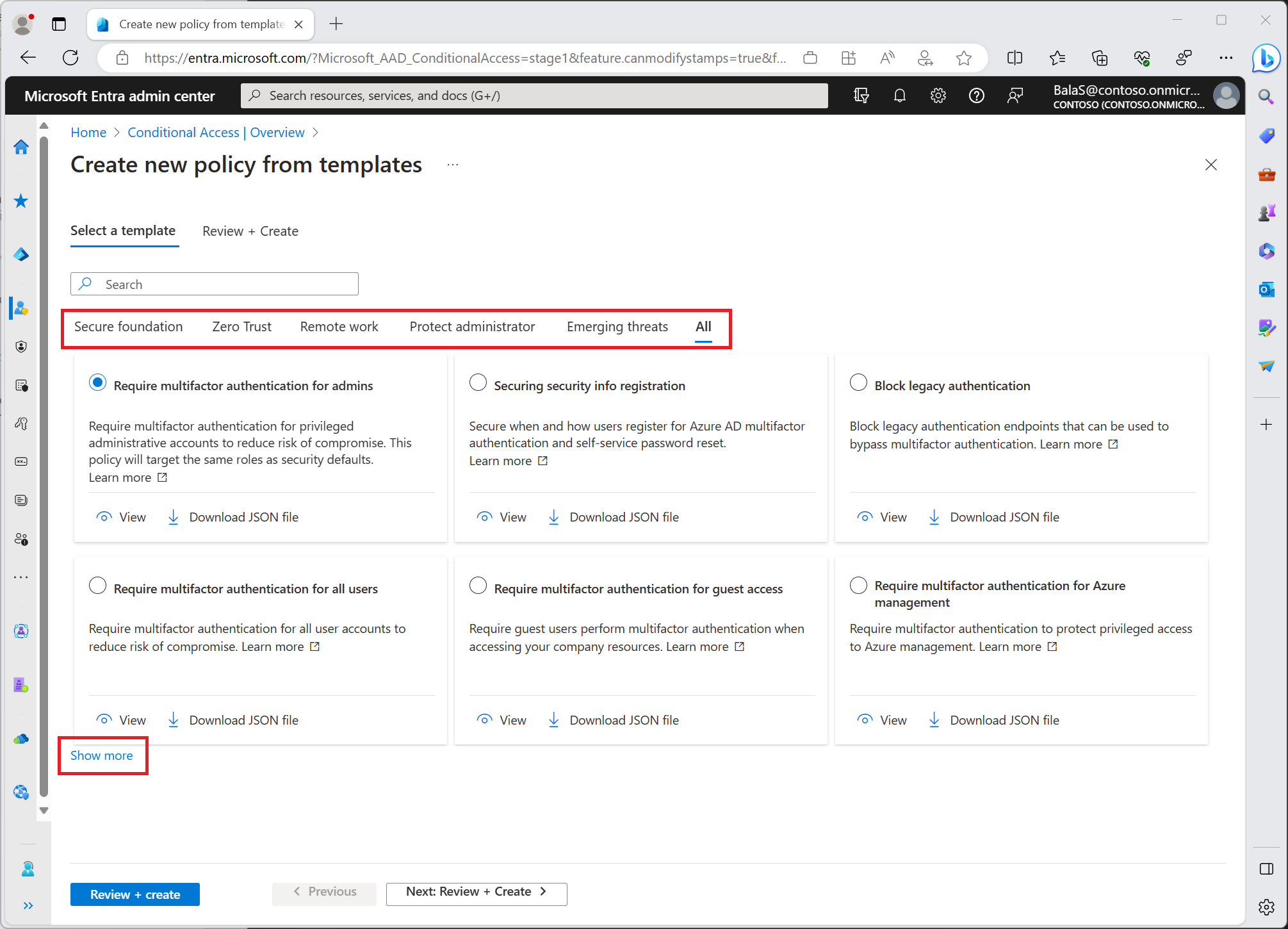

Szablony dostępu warunkowego zapewniają wygodną metodę wdrażania nowych zasad dostosowanych do zaleceń firmy Microsoft. Te szablony zostały zaprojektowane w celu zapewnienia maksymalnej ochrony zgodnej z powszechnie używanymi zasadami u różnych klientów i w różnych lokalizacjach.

Kategorie szablonów

Szablony zasad dostępu warunkowego są zorganizowane w następujące kategorie:

Firma Microsoft zaleca te zasady jako bazę dla wszystkich organizacji. Zalecamy wdrożenie tych zasad w grupie.

- Wymaganie uwierzytelniania wieloskładnikowego dla administratorów

- Zabezpieczanie rejestracji informacji zabezpieczających

- Blokuj starsze uwierzytelnianie

- Wymaganie uwierzytelniania wieloskładnikowego dla administratorów, którzy uzyskują dostęp do portali administracyjnych firmy Microsoft

- Wymaganie uwierzytelniania wieloskładnikowego dla wszystkich użytkowników

- Wymaganie uwierzytelniania wieloskładnikowego na potrzeby zarządzania platformą Azure

- Wymagaj zgodnego urządzenia lub urządzenia przyłączonego hybrydowego firmy Microsoft lub uwierzytelniania wieloskładnikowego dla wszystkich użytkowników

- Wymagaj zgodnego urządzenia

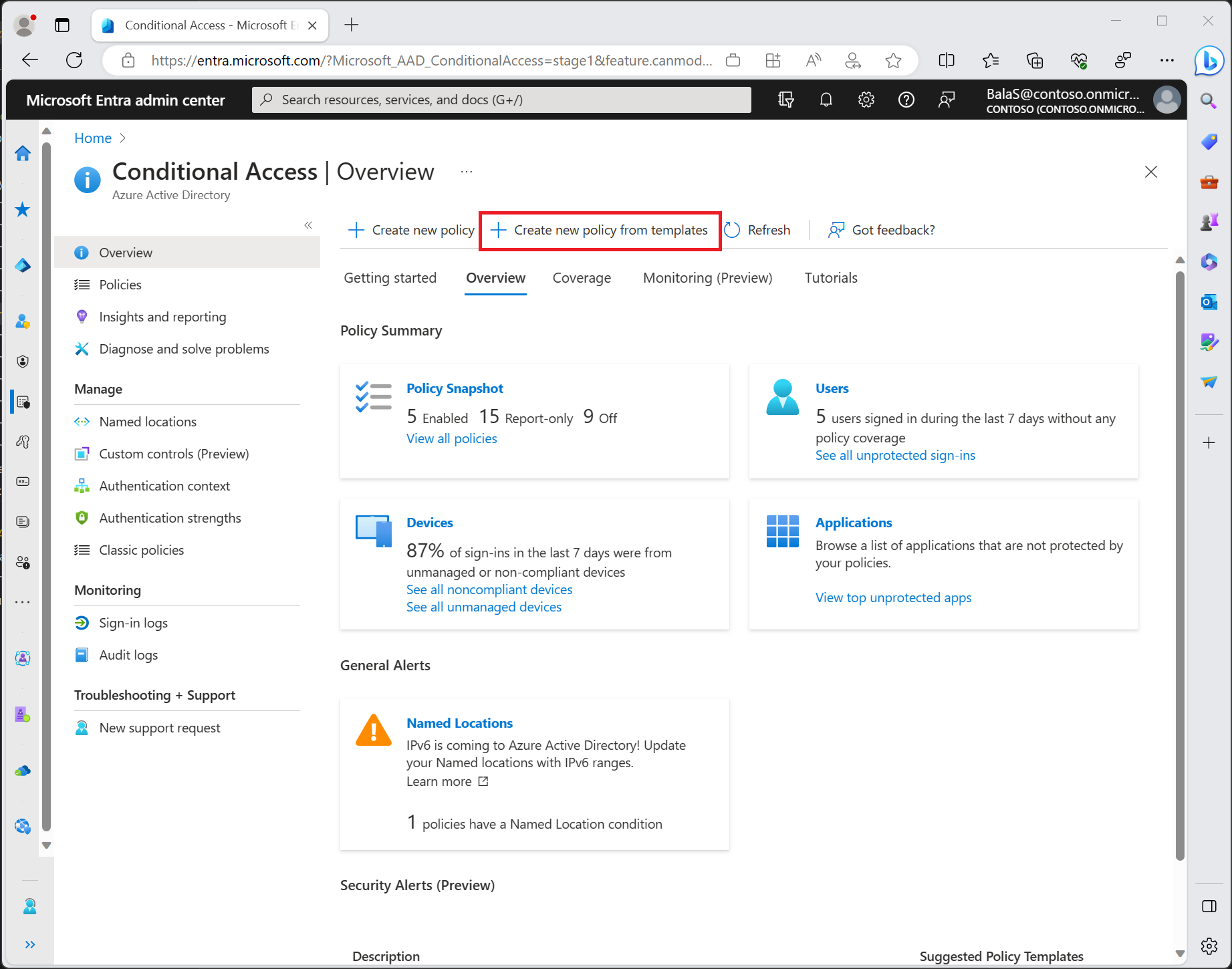

Znajdź te szablony w centrum administracyjnym Microsoft Entra>Ochrona>Dostęp warunkowy>Utwórz nowe zasady na podstawie szablonów. Wybierz pozycję Pokaż więcej , aby wyświetlić wszystkie szablony zasad w każdej kategorii.

Ważne

Zasady szablonu dostępu warunkowego wykluczają tylko użytkownika tworzącego zasady z szablonu. Jeśli organizacja musi wykluczyć inne konta, po ich utworzeniu będzie można modyfikować zasady. Te zasady można znaleźć w temacie Zasady dostępu>warunkowego usługi Microsoft Entra Admin Center>Protection.> Wybierz zasady, aby otworzyć edytor i zmodyfikować wykluczonych użytkowników i grupy, aby wybrać konta, które chcesz wykluczyć.

Domyślnie każda zasada jest tworzona w trybie tylko do raportów, zalecamy organizacjom testowanie i monitorowanie użycia, aby zapewnić zamierzony wynik przed włączeniem poszczególnych zasad.

Organizacje mogą wybierać poszczególne szablony zasad i:

- Wyświetl podsumowanie ustawień zasad.

- Edytuj, aby dostosować w zależności od potrzeb organizacji.

- Wyeksportuj definicję JSON do użycia w programowych przepływach pracy.

- Te definicje JSON-ów można edytować, a następnie importować na głównej stronie zasad dostępu warunkowego przy użyciu opcji Przekaż plik zasad.

Inne typowe zasady

- Wymaganie uwierzytelniania wieloskładnikowego na potrzeby rejestracji urządzeń

- Blokuj dostęp według lokalizacji

- Blokuj dostęp z wyjątkiem określonych aplikacji

Wykluczenia użytkowników

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

-

Dostęp awaryjny lub konta typu 'break-glass', aby zapobiec zablokowaniu z powodu błędnej konfiguracji zasad. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani, konto administracyjne dostępu awaryjnego może służyć do logowania się i podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

-

Konta serwisowe i Podmioty zasadnicze usługi, takie jak konto synchronizacji programu Microsoft Entra Connect. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza i umożliwiają programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Wywołania wykonywane przez jednostki usługi nie będą blokowane przez zasady dostępu warunkowego ograniczone do użytkowników. Użyj dostępu warunkowego dla tożsamości obciążeń, aby zdefiniować zasady przeznaczone dla jednostek usług.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi.