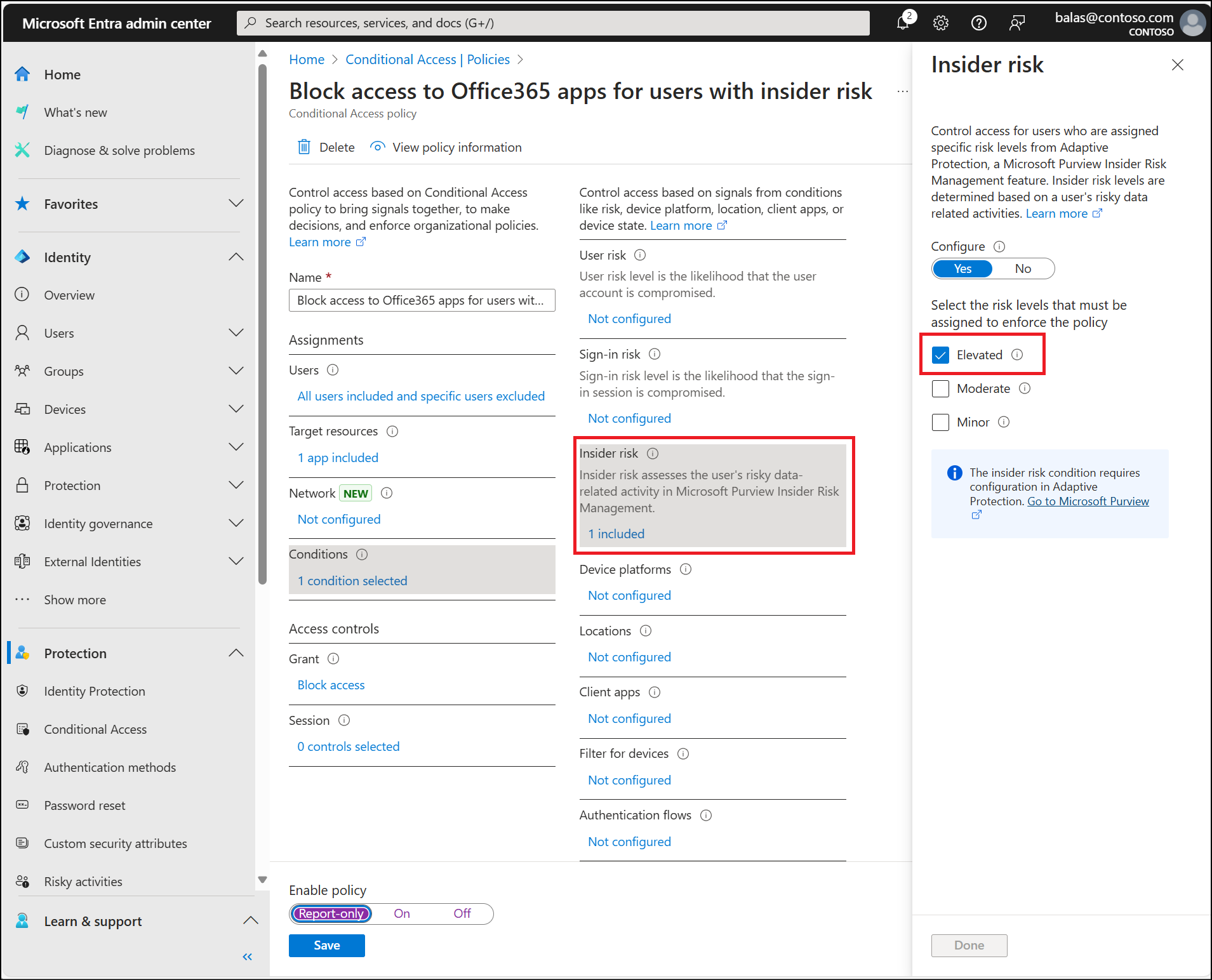

Blokuj dostęp użytkownikom z wewnętrznym ryzykiem

Większości użytkowników dotyczy zachowanie normalne, które można śledzić. Gdy ta norma zostanie przekroczona, zezwolenie tym użytkownikom na zwykłe logowanie się może stanowić ryzyko. Możesz zablokować tego użytkownika lub poprosić go o przejrzenie określonych zasad użytkowania. Usługa Microsoft Purview może zapewnić sygnał ryzyka wewnętrznego do Dostępu Warunkowego, aby ulepszyć decyzje dotyczące kontroli dostępu. Zarządzanie ryzykiem niejawnych jest częścią usługi Microsoft Purview. Należy ją włączyć, aby można było użyć sygnału w dostępie warunkowym.

Wykluczenia użytkowników

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

-

Dostęp awaryjny lub konta awaryjne typu break-glass, aby zapobiec zablokowaniu z powodu błędnej konfiguracji zasad. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani, konto administracyjne dostępu awaryjnego może służyć do logowania się i podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

-

Konta usług i jednostki usługi, takie jak konto synchronizacji programu Microsoft Entra Connect. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza i umożliwiają programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Wywołania wykonywane przez jednostki usługi nie będą blokowane przez zasady dostępu warunkowego ograniczone do użytkowników. Użyj dostępu warunkowego dla tożsamości obciążeń, aby zdefiniować zasady przeznaczone dla jednostek usług.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi.

Wdrażanie na podstawie szablonu

Organizacje mogą zdecydować się na wdrożenie tych zasad, wykonując poniższe kroki lub korzystając z szablonów dostępu warunkowego.

Blokuj dostęp przy użyciu zasad dostępu warunkowego

Napiwek

Skonfiguruj ochronę adaptacyjną przed utworzeniem następujących zasad.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do Ochrona>Dostęp warunkowy>Zasady.

- Wybierz pozycję Nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości robocze.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz:

- Wybierz pozycję Użytkownicy i grupy i wybierz konta awaryjne lub konta typu break-glass w Twojej organizacji.

- Wybierz pozycję Goście lub użytkownicy zewnętrzni i wybierz następujące opcje:

- Użytkownicy bezpośrednich połączeń B2B.

- Użytkownicy dostawcy usług.

- Inni użytkownicy zewnętrzni.

- W obszarze Zasoby docelowe>(dawniej aplikacje w chmurze)>Uwzględnij wybierz pozycję Wszystkie zasoby (wcześniej "Wszystkie aplikacje w chmurze") .

- W obszarze Warunki>Ryzyko wewnętrzne, ustaw Konfiguruj na Tak.

- W obszarze Wybierz poziomy ryzyka, które muszą być przypisane, aby wymusić zasady.

- Wybierz Podwyższony.

- Wybierz pozycję Gotowe.

- W obszarze Wybierz poziomy ryzyka, które muszą być przypisane, aby wymusić zasady.

- W obszarze Kontrole dostępu>Udziel dostępu, wybierz pozycję Blokuj dostęp, a następnie wybierz pozycję Wybierz.

- Potwierdź ustawienia i ustaw opcję Włącz zasady na tylko raportuj.

- Wybierz pozycję Utwórz, aby włączyć swoje zasady.

Po potwierdzeniu ustawień przez administratorów w trybie tylko do raportu, mogą przenieść przełącznik "Włącz zasady" z trybu "Tylko raportowanie" na "Włączone".

Niektórzy administratorzy mogą tworzyć inne zasady dostępu warunkowego, które korzystają z innych mechanizmów kontroli dostępu, takich jak warunki użytkowania na niższych poziomach ryzyka wewnętrznego.