Wymaganie uwierzytelniania wieloskładnikowego na potrzeby rejestracji urządzeń

Użyj akcji Conditional Access user action, aby wymusić zasady podczas rejestrowania lub przyłączania urządzeń do Microsoft Entra ID. Ta kontrolka zapewnia szczegółową konfigurację uwierzytelniania wieloskładnikowego dla rejestrowania lub dołączania urządzeń, w przeciwieństwie do obecnie istniejącej polityki obowiązującej w całej dzierżawie. Administratorzy mogą dostosować te zasady tak, aby odpowiadały potrzebom organizacji w zakresie zabezpieczeń.

Wykluczenia użytkowników

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

-

Dostęp awaryjny lub konta awaryjne, aby zapobiec zablokowaniu z powodu błędnej konfiguracji zasad. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani, konto administracyjne dostępu awaryjnego może służyć do logowania się i podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

-

Konta serwisowe i Podmioty usługi, takie jak konto synchronizacji programu Microsoft Entra Connect. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza i umożliwiają programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Połączenia wykonywane przez główne jednostki usługi nie będą blokowane przez zasady dostępu warunkowego ograniczone do użytkowników. Użyj dostępu warunkowego dla tożsamości związanych z obciążeniami, aby zdefiniować zasady przeznaczone dla podmiotów usługowych.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi.

Tworzenie zasady dostępu warunkowego

Ostrzeżenie

Jeśli używasz metod uwierzytelniania zewnętrznego, są one obecnie niezgodne z siłą uwierzytelniania i należy użyć opcji 'Wymagaj uwierzytelniania wieloskładnikowego' w celu zarządzania dostępem.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do Ochrona>Dostęp warunkowy>Zasady.

- Wybierz pozycję Nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W sekcji Przypisania wybierz pozycję Użytkownicy lub tożsamości obciążeń roboczych.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz Użytkownicy i grupy i wybierz konta awaryjne lub konta z dostępem awaryjnym w organizacji.

- W obszarze Docelowe zasoby>Akcje użytkownika wybierz pozycję Zarejestruj lub dołącz urządzenia.

- W obszarze Kontrole dostępu>Udziel wybierz pozycję Udziel dostępu.

- Wybierz pozycję Wymagaj siły uwierzytelniania, a następnie wybierz wbudowaną siłę uwierzytelniania wieloskładnikowego z listy.

- Wybierz Wybierz.

- Potwierdź ustawienia i ustaw opcję Włącz zasady na Tylko raport.

- Wybierz pozycję Utwórz, aby włączyć swoją politykę.

Po potwierdzeniu przez administratorów ustawień w trybie tylko do raportowania, mogą przenieść przełącznik Włącz politykę z opcji Tylko raportowanie do pozycji Włączone.

Ostrzeżenie

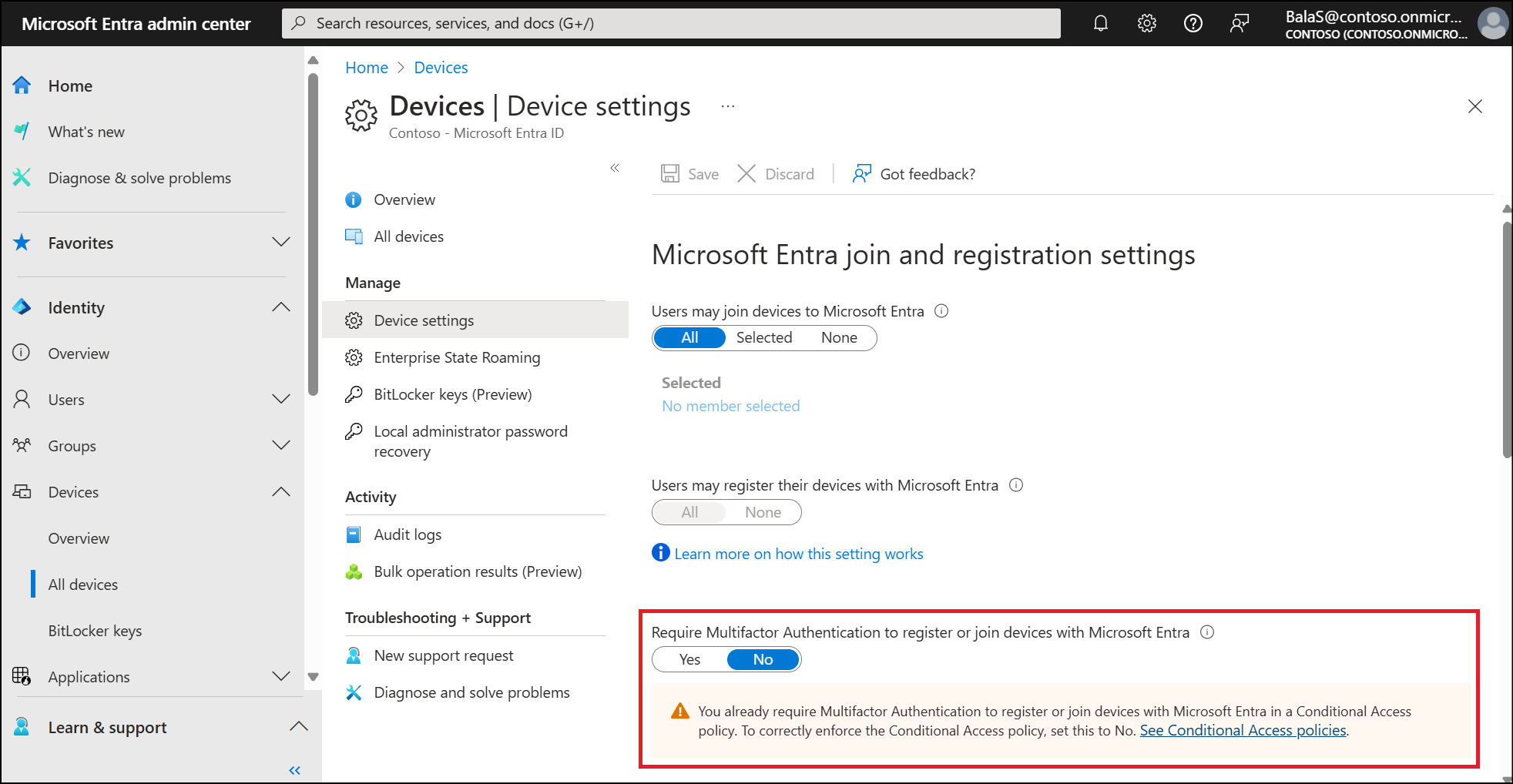

Po skonfigurowaniu zasad dostępu warunkowego przy użyciu akcji użytkownika Rejestrowanie lub dołączanie urządzeń należy ustawić Tożsamość>Urządzenia>Przegląd>Ustawienia urządzeń - Require Multifactor Authentication to register or join devices with Microsoft Entra na Nie. W przeciwnym razie zasady dostępu warunkowego dotyczące tej akcji użytkownika nie są prawidłowo wymuszane. Więcej informacji na temat tego ustawienia urządzenia można znaleźć w temacie Konfigurowanie ustawień urządzenia.

Powiązana zawartość

- Siła uwierzytelniania dostępu warunkowego

- Określenie efektu przy użyciu trybu tylko do raportowania dostępu warunkowego

- Użyj trybu raportowania dla dostępu warunkowego, aby określić wyniki nowych decyzji polityki.

- Zarządzanie tożsamościami urządzeń przy użyciu centrum administracyjnego firmy Microsoft Entra