Planowanie wdrożenia przeglądów dostępu do Microsoft Entra

Przeglądy dostępu firmy Microsoft Entra pomagają organizacji zapewnić bezpieczeństwo przedsiębiorstwa, zarządzając cyklem życia dostępu do zasobów. W przypadku przeglądów dostępu można wykonywać następujące czynności:

Zaplanuj regularne przeglądy lub przeglądy ad hoc, aby dowiedzieć się, kto ma dostęp do określonych zasobów, takich jak aplikacje i grupy.

Śledzenie recenzji w celu uzyskania wglądu, zapewnienia zgodności lub dla celów związanych z polityką.

Delegowanie przeglądów do określonych administratorów, właścicieli firm lub użytkowników, którzy mogą samodzielnie potwierdzić potrzebę dalszego dostępu.

Użyj szczegółowych informacji, aby efektywnie określić, czy użytkownicy powinni nadal mieć dostęp.

Automatyzowanie wyników przeglądu, takich jak usuwanie dostępu użytkowników do zasobów.

Przeglądy dostępu to funkcja Zarządzania tożsamościami Microsoft Entra. Inne funkcje to zarządzanie upoważnieniami, Privileged Identity Management (PIM), przepływy pracy dotyczące cyklu życia, aprowizacja i warunki użytkowania. Razem ułatwiają one rozwiązanie tych czterech pytań:

- Którzy użytkownicy powinni mieć dostęp do jakich zasobów?

- Co ci użytkownicy robią z tym dostępem?

- Czy istnieje skuteczna kontrola organizacyjna do zarządzania dostępem?

- Czy audytorzy mogą sprawdzić, czy kontrole działają?

Planowanie wdrożenia przeglądów dostępu jest niezbędne, aby osiągnąć pożądaną strategię zarządzania użytkownikami w organizacji.

Główne korzyści

Najważniejsze korzyści wynikające z włączania przeglądów dostępu to:

- Współpraca kontrolna: przeglądy dostępu umożliwiają zarządzanie dostępem do wszystkich potrzebnych przez użytkowników zasobów. Gdy użytkownicy udostępniają i współpracują, możesz mieć pewność, że informacje są tylko wśród autoryzowanych użytkowników.

- Zarządzanie ryzykiem: Przeglądy dostępu umożliwiają przeglądanie dostępu do danych i aplikacji, co zmniejsza ryzyko wycieku danych i wycieku danych. Możesz regularnie przeglądać dostęp partnerów zewnętrznych do zasobów firmy.

- Rozwiązywanie problemów ze zgodnością i ładem: dzięki przeglądom dostępu można zarządzać cyklem życia dostępu i ponownie go certyfikować w grupach, aplikacjach i witrynach. Możesz kontrolować i śledzić przeglądy pod kątem zgodności lub aplikacji wrażliwych na ryzyko specyficzne dla twojej organizacji.

- Obniżanie kosztów: przeglądy dostępu są wbudowane w chmurę i natywnie współpracują z zasobami w chmurze, takimi jak grupy, aplikacje i pakiety dostępu. Korzystanie z przeglądów dostępu jest mniej kosztowne niż tworzenie własnych narzędzi lub uaktualnianie lokalnego zestawu narzędzi.

Zasoby szkoleniowe

Poniższe filmy wideo ułatwiają zapoznanie się z przeglądami dostępu:

- Co to są przeglądy dostępu w usłudze Microsoft Entra ID?

- Jak tworzyć przeglądy dostępu w usłudze Microsoft Entra ID

- Jak utworzyć automatyczne przeglądy dostępu dla wszystkich użytkowników-gości z dostępem do grup platformy Microsoft 365 w usłudze Microsoft Entra ID

- Jak włączyć przeglądy dostępu w identyfikatorze Entra firmy Microsoft

- Jak przeglądać dostęp przy użyciu mojego dostępu

Licencje

Ta funkcja wymaga subskrypcji Microsoft Entra ID Governance lub Microsoft Entra Suite dla użytkowników organizacji. Niektóre możliwości, w ramach tej funkcji, mogą działać z subskrypcją Microsoft Entra ID P2. Aby uzyskać więcej informacji, zobacz artykuły dotyczące każdej funkcji. Aby znaleźć odpowiednią licencję dla swoich potrzeb, zapoznaj się z sekcją Podstawy licencjonowania dla zarządzania Microsoft Entra ID.

Uwaga

Aby utworzyć przegląd nieaktywnych użytkowników i zalecenia dotyczące przynależności użytkownika do grupy, wymagane jest posiadanie licencji Microsoft Entra ID Governance.

Planowanie projektu wdrażania przeglądów dostępu

Weź pod uwagę potrzeby organizacyjne, aby określić strategię wdrażania przeglądów dostępu w Twoim środowisku.

Angażowanie właściwych uczestników projektu

Gdy projekty technologiczne kończą się niepowodzeniem, zazwyczaj robią to z powodu niezgodności oczekiwań dotyczących wpływu, wyników i obowiązków. Aby uniknąć tych pułapek, upewnij się, że angażujesz odpowiednich uczestników projektu i że role projektu są jasne.

W przypadku przeglądów dostępu prawdopodobnie uwzględnisz przedstawicieli następujących zespołów w organizacji:

Administracja IT zarządza Twoją infrastrukturą IT i administrować inwestycjami w chmurę oraz aplikacjami SaaS (oprogramowanie jako usługa). Ten zespół:

- Przegląda uprzywilejowany dostęp do infrastruktury i aplikacji, w tym Microsoft 365 i Microsoft Entra ID.

- Planuje i uruchamia przeglądy dostępu w grupach, które są używane do obsługi list wyjątków lub projektów pilotażowych IT w celu utrzymania aktualnych list dostępu.

- Zapewnia, że dostęp programowy (skryptowy) do zasobów za pośrednictwem jednostek usługi jest zarządzany i przeglądany.

- Automatyzowanie procesów, takich jak dołączanie i odłączanie użytkowników, żądania dostępu i certyfikaty dostępu.

Zespoły bezpieczeństwa zapewniają, że plan spełnia wymagania dotyczące zabezpieczeń organizacji i egzekwuje zasadę Zero Trust. Ten zespół:

- Zmniejsza ryzyko i zwiększa bezpieczeństwo

- Wymusza najniższy dostęp uprawnień do zasobów i aplikacji

- Używa narzędzi do wyświetlenia scentralizowanego źródła autorytatywnego, kto ma dostęp do tego, co i jak długo.

Zespoły programistyczne tworzą i utrzymują aplikacje dla organizacji. Ten zespół:

- Kontroluje, kto może uzyskiwać dostęp do składników saaS, platformy jako usługi (PaaS) i zasobów infrastruktury jako usługi (IaaS) i zarządzać nimi, które składają się na opracowane rozwiązania.

- Zarządza grupami, które mogą uzyskiwać dostęp do aplikacji i narzędzi do tworzenia aplikacji wewnętrznych.

- Wymaga uprzywilejowanych tożsamości, które mają dostęp do produkcyjnego oprogramowania lub rozwiązań hostowanych dla klientów.

Jednostki biznesowe zarządzają projektami i własnymi aplikacjami. Ten zespół:

- Przegląda i zatwierdza lub odmawia dostępu do grup i aplikacji dla użytkowników wewnętrznych i zewnętrznych.

- Organizuje harmonogramy i przeprowadza przeglądy w celu potwierdzenia ciągłego dostępu pracowników oraz tożsamości zewnętrznych, takich jak partnerzy biznesowi.

- Potrzebują pracowników, aby mieli dostęp do aplikacji wymaganych do pracy.

- Zezwala działom na zarządzanie dostępem użytkowników.

Ład korporacyjny zapewnia, że organizacja przestrzega zasad wewnętrznych i jest zgodna z przepisami. Ten zespół:

- Żąda lub planuje nowe przeglądy dostępu.

- Ocenia procesy i procedury przeglądu dostępu, w tym dokumentację i rejestrowanie pod kątem zgodności.

- Przegląda wyniki przeszłych przeglądów dla większości krytycznych zasobów.

- Sprawdza, czy właściwe mechanizmy kontroli są spełnione, aby spełnić obowiązkowe zasady zabezpieczeń i ochrony prywatności.

- Wymaga powtarzalnych procesów dostępu, które są łatwe do inspekcji i raportowania.

Uwaga

W przypadku przeglądów wymagających ręcznej oceny, zaplanuj odpowiednią liczbę recenzentów i cykle przeglądów spełniające wymagania Twojej polityki i zgodności. Jeśli cykle przeglądu są zbyt częste lub istnieje zbyt mało recenzentów, jakość może zostać utracona i zbyt wiele lub zbyt mało osób może mieć dostęp. Zalecamy ustalenie jasnych obowiązków dla różnych zainteresowanych stron i działów zaangażowanych w przeglądy dostępu. Wszystkie zespoły i osoby uczestniczące powinny zrozumieć swoje role i zobowiązania do przestrzegania zasady najniższych uprawnień.

Planowanie komunikacji

Komunikacja ma kluczowe znaczenie dla sukcesu każdego nowego procesu biznesowego. Proaktywnie komunikuj użytkownikom, jak i kiedy zmieni się ich doświadczenie. Poinformuj ich, jak uzyskać pomoc techniczną, jeśli wystąpią problemy.

Przekazywanie zmian odpowiedzialności

Przeglądy dostępu wspierają przeniesienie odpowiedzialności za przeglądanie i podejmowanie działań dotyczących dalszego dostępu na właścicieli firm. Oddzielenie decyzji dotyczących dostępu od działu IT powoduje zwiększenie dokładności decyzji dotyczących dostępu. Ta zmiana jest zmianą kulturową w zakresie odpowiedzialności i odpowiedzialności właściciela zasobu. Proaktywnie komunikuj tę zmianę i upewnij się, że właściciele zasobów są przeszkoleni i mogą korzystać z wniosków w celu podejmowania dobrych decyzji.

Dział IT chce zachować kontrolę nad wszystkimi decyzjami dotyczącymi dostępu infrastruktury i przypisaniami ról uprzywilejowanych.

Dostosowywanie komunikacji e-mail

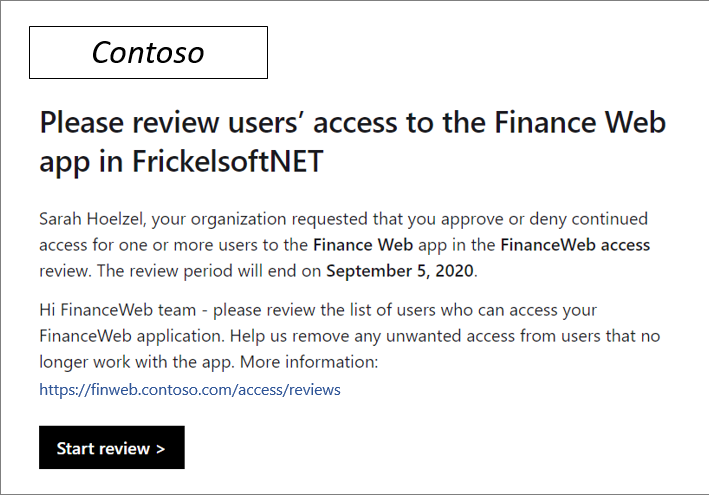

Podczas planowania przeglądu nominujesz użytkowników, którzy wykonują tę recenzję. Ci recenzenci otrzymają następnie powiadomienie e-mail o nowych recenzjach przypisanych do nich i przypomnienia przed wygaśnięciem przypisanej do nich recenzji.

Wiadomość e-mail wysłana do recenzentów można dostosować, aby zawierała krótką wiadomość, która zachęca ich do działania w sprawie przeglądu. Użyj dodatkowego tekstu, aby:

Dołącz osobistą wiadomość do recenzentów, aby zrozumieć, że jest ona wysyłana przez dział ds. zgodności lub IT.

Dołącz odniesienie do informacji wewnętrznych dotyczących oczekiwań przeglądu oraz dodatkowych materiałów referencyjnych lub szkoleniowych.

Po wybraniu pozycji Rozpocznij przegląd recenzenci zostaną przekierowani do portalu Mój dostęp na potrzeby przeglądów dostępu do grup i aplikacji. Portal oferuje przegląd wszystkich użytkowników, którzy mają dostęp do przeglądanego zasobu, oraz rekomendacje systemowe na podstawie ostatniej aktywności logowania i informacji o dostępie.

Zaplanuj pilotaż

Zachęcamy klientów do początkowego pilotowania przeglądów dostępu za pomocą małej grupy i docelowych zasobów niekrytycznych. Pilotaż może pomóc w dostosowaniu procesów i komunikacji zgodnie z potrzebami. Może to ułatwić zwiększenie możliwości użytkowników i recenzentów w celu spełnienia wymagań dotyczących zabezpieczeń i zgodności.

W pilotażu zalecamy, abyś:

- Zacznij od przeglądów, w których wyniki nie są automatycznie stosowane, i możesz kontrolować implikacje.

- Upewnij się, że wszyscy użytkownicy mają prawidłowe adresy e-mail wymienione w identyfikatorze Entra firmy Microsoft. Upewnij się, że otrzymują wiadomości e-mail w celu podjęcia odpowiednich działań.

- Dokumentuj wszelkie usunięte dostępy w ramach pilotażu na wypadek konieczności ich szybkiego przywrócenia.

- Monitoruj dzienniki inspekcji, aby upewnić się, że wszystkie zdarzenia są prawidłowo poddawane inspekcji.

Aby uzyskać więcej informacji, zobacz Najlepsze rozwiązania dotyczące pilotażu.

Wprowadzenie do przeglądów dostępu

W tej sekcji przedstawiono pojęcia dotyczące przeglądu dostępu, które należy znać przed zaplanowanym przeglądem.

Jakie typy zasobów można przejrzeć?

Po zintegrowaniu zasobów organizacji z identyfikatorem Entra firmy Microsoft, takim jak użytkownicy, aplikacje i grupy, można nimi zarządzać i przeglądać.

Typowe elementy docelowe do przeglądu obejmują:

- Aplikacje zintegrowane z usługą Microsoft Entra ID na potrzeby jednokrotnego logowania, takie jak SaaS i linie biznesowe.

- Członkostwo w grupie zsynchronizowane z identyfikatorem Entra firmy Microsoft lub utworzone w usłudze Microsoft Entra ID lub Microsoft 365, w tym microsoft Teams.

- Pakiet dostępu grupujący zasoby, takie jak grupy, aplikacje i witryny, w jednym pakiecie w celu zarządzania dostępem.

- Role Microsoft Entra i role zasobów platformy Azure zgodnie z definicją w usłudze PIM.

Kto będzie tworzyć przeglądy dostępu i zarządzać nimi?

Rola administracyjna wymagana do tworzenia, zarządzania lub odczytywania przeglądu dostępu zależy od typu zasobu, którego członkostwo jest przeglądane. W poniższej tabeli przedstawiono role wymagane dla każdego typu zasobu.

| Typ zasobu | Tworzenie i zarządzanie przeglądami dostępu (dla twórców) | Wyniki przeglądu dostępu do odczytu |

|---|---|---|

| Grupa lub aplikacja | Administrator globalny Administrator użytkowników Administrator zarządzania tożsamościami Administrator Ról Uprzywilejowanych (przeprowadza przeglądy tylko dla grup z możliwością przypisywania ról w Microsoft Entra) Właściciel grupy (jeśli jest włączony przez administratora) |

Globalny administrator usługi Globalny Czytelnik Administrator użytkowników Administrator zarządzania tożsamościami Administrator ról uprzywilejowanych Czytnik bezpieczeństwa Właściciel grupy (jeśli jest włączony przez administratora) |

| Role Microsoft Entra | Administrator globalny Administrator ról uprzywilejowanych |

Globalny administrator usługi Globalny Czytelnik Administrator użytkowników Administrator ról uprzywilejowanych

Analizator zabezpieczeń |

| Role zasobów platformy Azure | Administrator dostępu użytkowników (dla zasobu) Właściciel zasobu Role niestandardowe z uprawnieniem Microsoft.Authorization/* |

Administrator dostępu użytkowników (dla zasobu) Właściciel zasobu Czytelnik zasobu Role niestandardowe z uprawnieniami Microsoft.Authorization/*/read. |

| Pakiet dostępu | Globalny administrator usługi Administrator zarządzania tożsamościami Właściciel wykazu (dla pakietu dostępu) Menedżer pakietów programu Access (dla pakietu dostępu) |

Globalny administrator usługi Czytelnik globalny Administrator użytkowników Administrator zarządzania tożsamościami Właściciel wykazu (dla pakietu dostępu) Menedżer pakietów programu Access (dla pakietu dostępu) Czytnik zabezpieczeń |

Aby uzyskać więcej informacji, zobacz Uprawnienia roli administratora w usłudze Microsoft Entra ID.

Kto będzie przeglądać dostęp do zasobu?

Twórca przeglądu dostępu decyduje o czasie tworzenia, kto dokona przeglądu. Tego ustawienia nie można zmienić po uruchomieniu przeglądu. Recenzenci są reprezentowani przez:

- Właściciele zasobów, którzy są właścicielami zasobów firmy.

- Indywidualnie dobrani delegaci wyznaczeni przez administratora przeglądów dostępu.

- Użytkownicy, którzy samodzielnie potwierdzają potrzebę dalszego dostępu.

- Menedżerowie przeglądają dostęp swoich bezpośrednich podwładnych do zasobu.

Uwaga

Po wybraniu pozycji Właściciele zasobów lub Menedżerowie, administratorzy wyznaczają rezerwowych recenzentów, którzy są kontaktowani, jeśli kontakt podstawowy nie jest dostępny.

Podczas tworzenia przeglądu dostępu administratorzy mogą wybrać co najmniej jednego recenzenta. Wszyscy recenzenci mogą rozpocząć i przeprowadzić przegląd, wybierając użytkowników w celu dalszego dostępu do zasobu lub ich usunięcia.

Składniki przeglądu dostępu

Przed wdrożeniem przeglądów dostępu zaplanuj typy przeglądów związanych z twoją organizacją. W tym celu należy podjąć decyzje biznesowe dotyczące tego, co chcesz przejrzeć, oraz akcje do wykonania w oparciu o te recenzje.

Aby utworzyć zasady przeglądu dostępu, musisz mieć następujące informacje:

Jakie zasoby mają być przeglądane?

Czyj dostęp jest przeglądany?

Jak często ma następować przegląd?

Kto wykona przegląd?

- Jak będą powiadamiani, aby dokonać przeglądu?

- Jakie terminy/przestrzegane mają być ustalane do przeglądu?

Jakie działania automatyczne powinny być wymuszane na podstawie przeglądu?

- Co się stanie, jeśli recenzent nie zareaguje w odpowiednim czasie?

Jakie akcje ręczne są podejmowane na podstawie przeglądu?

Jaka komunikacja powinna być wysyłana na podstawie wykonanych akcji?

Przykładowy plan przeglądu dostępu

| Składnik | Wartość |

|---|---|

| Zasoby do przejrzenia | Dostęp do usługi Microsoft Dynamics. |

| Częstotliwość przeglądania | Miesięczne. |

| Kto wykonuje przegląd | Menedżerowie programów grupy biznesowej Dynamics. |

| Powiadomienie | Wiadomość e-mail jest wysyłana na początku przeglądu do aliasu Dynamics-Pms. Dołącz zachęcającą wiadomość personalizowaną do recenzentów, aby zyskać ich poparcie. |

| Oś czasu | 48 godzin od powiadomienia. |

| Akcje automatyczne | Usuń dostęp z dowolnego konta, które nie ma interaktywnego logowania w ciągu 90 dni, usuwając użytkownika z grupy zabezpieczeń dynamics-access. Wykonaj działania, jeśli nie zostały zrecenzowane w wyznaczonym czasie. |

| Akcje ręczne | Recenzenci mogą wykonać zatwierdzenie usuwania przed automatycznym działaniem, jeśli jest to konieczne. |

Automatyzowanie akcji na podstawie przeglądów dostępu

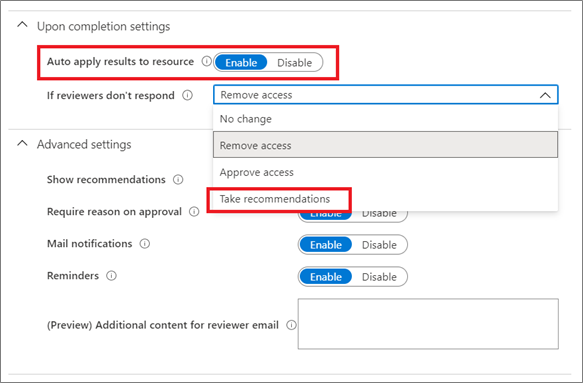

Możesz wybrać automatyczne usuwanie dostępu, ustawiając opcję Automatycznie zastosuj wyniki do zasobu na wartość Włącz.

Po zakończeniu przeglądu użytkownicy, którzy nie zostali zatwierdzeni przez recenzenta, zostaną automatycznie usunięci z zasobu lub będą mieli nadal dostęp. Opcje mogą oznaczać usunięcie członkostwa w grupie, przypisanie aplikacji lub cofnięcie prawa do pełnienia roli uprzywilejowanej.

Przyjmij zalecenia

Zalecenia są wyświetlane recenzentom jako część doświadczenia recenzenta i wskazują ostatnie logowanie osoby do dzierżawy lub ostatni dostęp do aplikacji. Te informacje ułatwiają recenzentom podejmowanie właściwej decyzji o dostępie. Wybranie opcji Wybierz zalecenia powoduje zastosowanie się do zaleceń przeglądu dostępu. Po zakończeniu przeglądu dostępu system automatycznie stosuje te zalecenia do użytkowników, dla których recenzenci nie odpowiedzieli.

Zalecenia są oparte na kryteriach w przeglądzie dostępu. Jeśli na przykład skonfigurujesz przegląd w celu usunięcia dostępu bez logowania interakcyjnego przez 90 dni, zaleca się usunięcie wszystkich użytkowników, którzy spełniają te kryteria. Firma Microsoft nieustannie pracuje nad ulepszaniem zaleceń.

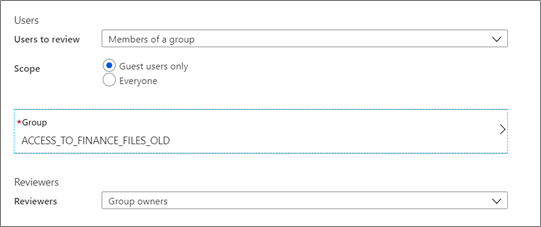

Przeglądanie dostępu użytkowników-gości

Korzystaj z przeglądów dostępu, aby sprawdzać i czyścić tożsamości partnerów współpracy z organizacji zewnętrznych. Konfiguracja przeglądu dla poszczególnych partnerów może spełniać wymagania dotyczące zgodności.

Tożsamości zewnętrzne mogą mieć dostęp do zasobów firmy. Mogą to być:

- Dodano do grupy.

- Zaproszone do usługi Teams.

- Przypisane do aplikacji dla przedsiębiorstw lub pakietu dostępu.

- Przypisano rolę uprzywilejowaną w identyfikatorze Entra firmy Microsoft lub w subskrypcji platformy Azure.

Aby uzyskać więcej informacji, zobacz przykładowy skrypt. Skrypt pokazuje, gdzie są używane tożsamości zewnętrzne zaproszone do dzierżawy. Możesz zobaczyć członkostwo w grupie użytkownika zewnętrznego, przypisania ról oraz przypisania aplikacji w Microsoft Entra ID. Skrypt nie wyświetli żadnych przypisań spoza identyfikatora Entra firmy Microsoft, na przykład bezpośredniego przypisania praw do zasobów programu SharePoint bez użycia grup.

Podczas tworzenia przeglądu dostępu dla grup lub aplikacji możesz zezwolić recenzentowi skupić się tylko na wszystkich użytkownikach lub użytkownikach-gościach. Wybierając tylko użytkowników-gości, recenzenci otrzymują skoncentrowaną listę zewnętrznych tożsamości z Microsoft Entra business to business (B2B), które mają dostęp do zasobu.

Ważne

Ta lista nie będzie zawierać członków zewnętrznych, którzy mają typ użytkownikaczłonka. Ta lista nie obejmuje również użytkowników zaproszonych poza współpracę firmy Microsoft Entra B2B. Przykładem mogą być ci użytkownicy, którzy mają dostęp do zawartości udostępnionej bezpośrednio za pośrednictwem programu SharePoint.

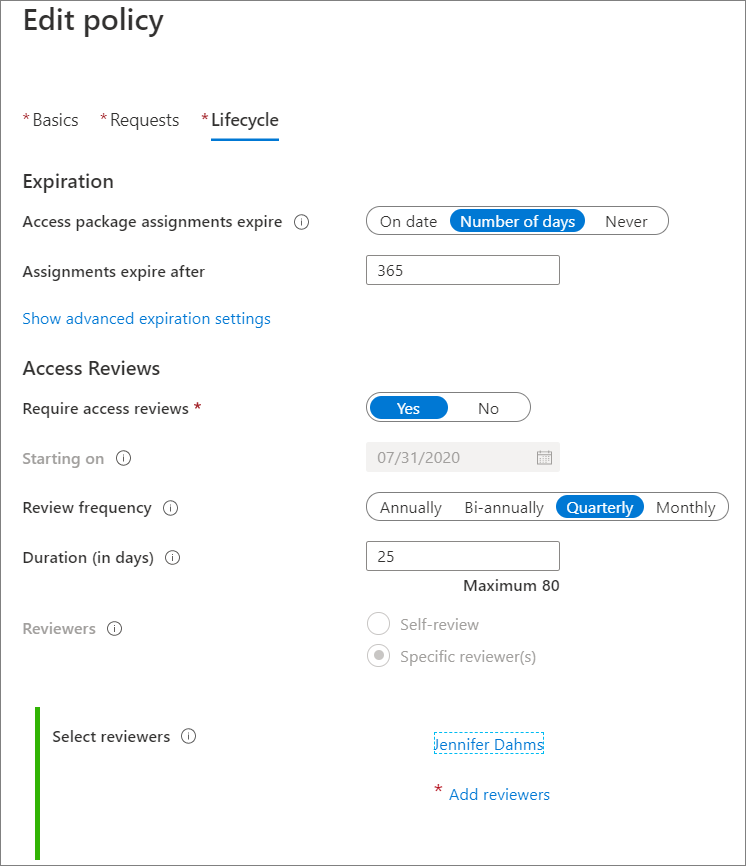

Planowanie przeglądów dostępu dla pakietów dostępu

Pakiety dostępu mogą znacznie uprościć strategię zapewniania ładu i przeglądu dostępu. Pakiet dostępu to zestaw zasobów, do których użytkownik potrzebuje dostępu, aby pracować nad projektem lub wykonać swoje zadanie. Możesz na przykład utworzyć pakiet dostępu zawierający wszystkie aplikacje potrzebne deweloperom w organizacji lub wszystkie aplikacje, do których użytkownicy zewnętrzni powinni mieć dostęp. Administrator lub delegowany menedżer pakietów dostępu następnie grupuje zasoby (grupy lub aplikacje) i role, których użytkownicy potrzebują dla tych zasobów.

Podczas tworzenia pakietu dostępu można utworzyć co najmniej jedną zasady pakietu dostępu, które ustawiają warunki, dla których użytkownicy mogą zażądać pakietu dostępu, jak wygląda proces zatwierdzania i jak często osoba będzie musiała ponownie zażądać dostępu lub przejrzeć ich dostęp. Przeglądy dostępu są konfigurowane podczas tworzenia lub edytowania tych zasad pakietu dostępu.

Wybierz kartę Cykl życia i przewiń w dół, aby uzyskać dostęp do przeglądów.

Planowanie przeglądów dostępu dla grup

Oprócz pakietów dostępu, przeglądanie członkostwa w grupie jest najbardziej efektywnym sposobem zarządzania dostępem. Przypisz dostęp do zasobów za pośrednictwem grup zabezpieczeń lub grup platformy Microsoft 365. Dodaj użytkowników do tych grup, aby uzyskać dostęp.

Pojedyncza grupa może mieć dostęp do wszystkich odpowiednich zasobów. Dostęp grupy można przypisać do poszczególnych zasobów lub do pakietu dostępu, który grupuje aplikacje i inne zasoby. Za pomocą tej metody można przeglądać dostęp do grupy, a nie do poszczególnych aplikacji.

Członkostwo w grupie można przejrzeć za pomocą:

- Administratorzy.

- Właściciele grup.

- Wybrani użytkownicy, którym delegowano możliwość przeglądu, gdy przegląd jest tworzony.

- Członkowie grupy, którzy zaświadczają za siebie.

- Menedżerowie, którzy przeglądają dostęp swoich bezpośrednich podwładnych.

Własność grupy

Właściciele grup przeglądają członkostwo, ponieważ najlepiej są wykwalifikowani, aby wiedzieć, kto potrzebuje dostępu. Własność grup różni się od typu grupy:

Grupy utworzone w usługach Microsoft 365 i Microsoft Entra ID mają co najmniej jednego dobrze zdefiniowanego właściciela. W większości przypadków ci właściciele stanowią doskonałych recenzentów dla własnych grup, ponieważ wiedzą, kto powinien mieć dostęp.

Na przykład usługa Microsoft Teams używa Grupy Microsoft 365 jako podstawowego modelu autoryzacji, aby udzielić użytkownikom dostępu do zasobów, które znajdują się w programie SharePoint, Programie Exchange, Programie OneNote lub innych usługach platformy Microsoft 365. Twórca zespołu automatycznie staje się właścicielem i powinien być odpowiedzialny za zaświadczanie o członkostwie tej grupy.

Grupy utworzone ręcznie w centrum administracyjnym firmy Microsoft Entra lub za pośrednictwem skryptów za pośrednictwem programu Microsoft Graph mogą niekoniecznie mieć zdefiniowanych właścicieli. Zdefiniuj je za pośrednictwem centrum administracyjnego firmy Microsoft Entra w sekcji Właściciele grupy lub za pośrednictwem programu Microsoft Graph.

Grupy synchronizowane z lokalna usługa Active Directory nie mogą mieć właściciela w identyfikatorze Entra firmy Microsoft. Podczas tworzenia przeglądu dostępu dla nich wybierz osoby, które najlepiej nadają się do podjęcia decyzji o członkostwie w nich.

Uwaga

Zdefiniuj zasady biznesowe definiujące sposób tworzenia grup w celu zapewnienia jasnej własności i odpowiedzialności za regularne przegląd członkostwa.

Przeglądanie członkostwa w grupach wykluczeń w zasadach dostępu warunkowego

Aby dowiedzieć się, jak przeglądać członkostwo w wykluczonych grupach, zobacz Używanie przeglądów dostępu firmy Microsoft Entra do zarządzania użytkownikami wykluczonymi z zasad dostępu warunkowego.

Przeglądanie członkostwa w grupach użytkowników-gości

Aby dowiedzieć się, jak przeglądać dostęp użytkowników-gości do członkostwa w grupach, zobacz Zarządzanie dostępem gości za pomocą przeglądów dostępu Microsoft Entra.

Przegląd dostępu do grup lokalnych

Przeglądy dostępu nie mogą zmieniać członkostwa grup synchronizowanych z lokalnej usługi AD za pomocą programu Microsoft Entra Connect. To ograniczenie jest spowodowane tym, że źródłem autorytetu dla grupy pochodzącej z lokalnego AD jest lokalna instalacja AD. Aby kontrolować dostęp do aplikacji opartych na grupach usługi AD, użyj funkcji zapisywania zwrotnego grup w Microsoft Entra Cloud Sync.

Dopóki nie przeprowadzono migracji do grup Entra firmy Microsoft z zapisywaniem zwrotnym grup, nadal można używać przeglądów dostępu do planowania i utrzymywania regularnych przeglądów istniejących grup lokalnych. W takim przypadku administratorzy będą podejmować działania w grupie lokalnej po zakończeniu każdego przeglądu. Ta strategia zapewnia przeglądy dostępu jako narzędzie do wszystkich przeglądów.

Możesz użyć wyników z przeglądu dostępu w grupach lokalnych i przetworzyć je dalej, wykonując następujące czynności:

- Pobieranie raportu CSV z przeglądu dostępu i ręczne podejmowanie akcji.

- Korzystanie z Microsoft Graph do programowego pobierania wyników decyzji zakończonych przeglądów dostępu.

Aby na przykład pobrać wyniki dla grupy zarządzanej przez usługę AD systemu Windows Server, użyj tego przykładowego skryptu programu PowerShell. Skrypt przedstawia wymagane wywołania programu Microsoft Graph i eksportuje polecenia programu Windows Server AD PowerShell do przeprowadzania zmian.

Planowanie przeglądów dostępu dla aplikacji

Podczas przeglądania wszystkich przypisanych do używania aplikacji przeglądasz użytkowników i tożsamości zewnętrzne, w tym pracowników, którzy mogą się uwierzytelnić w tej aplikacji przy użyciu tożsamości firmowej Microsoft Entra. Wybierz przeglądanie aplikacji, jeśli musisz wiedzieć, kto ma dostęp do określonej aplikacji, zamiast pakietu dostępu lub grupy.

Planowanie przeglądów aplikacji w następujących scenariuszach:

- Użytkownicy otrzymują bezpośredni dostęp do aplikacji (poza grupą lub pakietem dostępu).

- Aplikacja uwidacznia informacje krytyczne lub poufne.

- Aplikacja ma określone wymagania dotyczące zgodności, które musisz potwierdzić.

- Podejrzewasz nieodpowiedni dostęp.

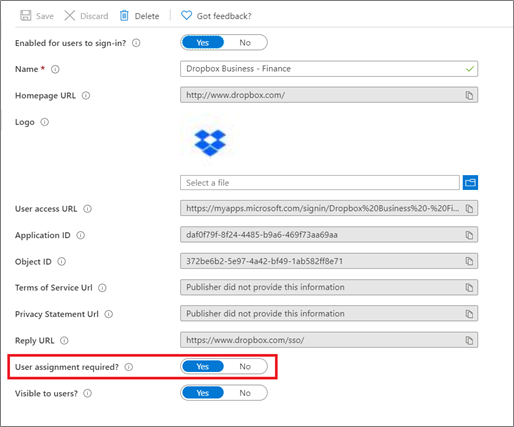

Przed utworzeniem przeglądów dostępu dla aplikacji, aplikacja musi zostać zintegrowana z Microsoft Entra ID jako aplikacja w dzierżawie, z użytkownikami przypisanymi do ról aplikacji, a opcja User assignment required? w aplikacji ustawiona na Tak. Jeśli opcja jest ustawiona na Nie, wszyscy użytkownicy w Twoim katalogu, w tym tożsamości zewnętrzne, mogą uzyskiwać dostęp do aplikacji i nie możesz przeglądać dostępu do aplikacji.

Następnie przypisz użytkowników i grupy , których dostęp chcesz przejrzeć.

Dowiedz się więcej o tym, jak przygotować się do przeglądu dostępu użytkowników aplikacji.

Recenzenci dla aplikacji

Przeglądy dostępu mogą dotyczyć członków grupy lub użytkowników, którzy zostali przypisani do aplikacji. Aplikacje w identyfikatorze Entra firmy Microsoft nie muszą mieć właściciela, dlatego opcja wyboru właściciela aplikacji jako recenzenta nie jest możliwa. Możesz dokładniej określić zakres przeglądu, aby przejrzeć tylko użytkowników-gości przypisanych do aplikacji, zamiast przeglądać cały dostęp.

Planowanie przeglądu ról zasobów microsoft Entra ID i Azure

Usługa Privileged Identity Management upraszcza sposób, w jaki przedsiębiorstwa zarządzają uprzywilejowanym dostępem do zasobów w usłudze Microsoft Entra ID. Korzystanie z usługi PIM powoduje, że lista ról uprzywilejowanych w usłudze Microsoft Entra ID i zasobach platformy Azure jest mniejsza. Zwiększa również ogólne bezpieczeństwo katalogu.

Przeglądy dostępu umożliwiają osobom dokonującym przeglądu potwierdzenie, czy użytkownicy nadal muszą pełnić rolę. Podobnie jak przeglądy dostępu dla pakietów dostępu, przeglądy ról Microsoft Entra i zasobów Azure są zintegrowane z interfejsem administratora PIM.

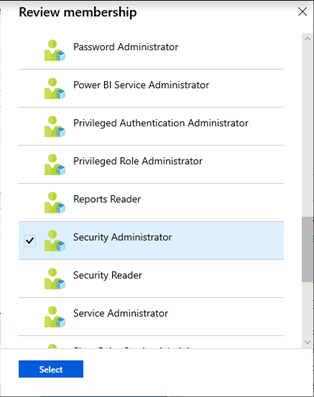

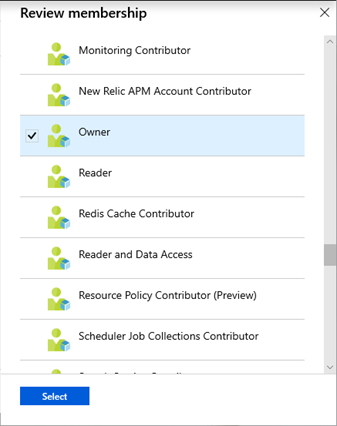

Regularnie przejrzyj następujące przypisania ról:

- Globalny administrator usługi

- Administrator użytkowników

- Administrator uwierzytelniania uprzywilejowanego

- Administrator dostępu warunkowego

- Administrator zabezpieczeń

- Wszystkie role administracyjne platformy Microsoft 365 i usługi Dynamics

Przeglądane funkcje obejmują stałe i kwalifikujące się przydziały.

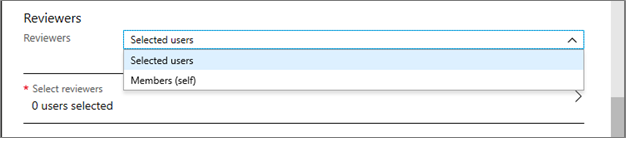

W sekcji Recenzenci wybierz jedną lub więcej osób, aby przejrzeć wszystkich użytkowników. Możesz też wybrać pozycję Menedżer, aby menedżer przeglądał dostęp osób, którymi zarządza, lub Członkowie (samodzielnie), aby członkowie przeglądali własny dostęp.

Wdrażanie przeglądów dostępu

Po przygotowaniu strategii i planu przeglądu dostępu do zasobów zintegrowanych z identyfikatorem Microsoft Entra ID wdróż przeglądy i zarządzaj nimi przy użyciu następujących zasobów.

Przeglądanie pakietów dostępu

Aby zmniejszyć ryzyko nieaktualnego dostępu, administratorzy mogą włączyć okresowe przeglądy użytkowników, którzy mają aktywne przypisania do pakietu dostępu. Postępuj zgodnie z instrukcjami w artykułach wymienionych w tabeli.

| Artykuły instruktażowe | opis |

|---|---|

| Tworzenie przeglądów dostępu | Włącz przeglądy pakietu dostępu. |

| Przeprowadzaj przeglądy dostępu | Przeprowadź przeglądy dostępu dla użytkowników przypisanych do pakietu dostępu. |

| Samodzielne przeglądanie przypisanych pakietów dostępu | Wykonaj samodzielną recenzję przypisanych pakietów dostępu. |

Uwaga

Użytkownicy, którzy samodzielnie przeglądają się i mówią, że nie potrzebują już dostępu, nie są natychmiast usuwani z pakietu dostępu. Są one usuwane z pakietu dostępu po zakończeniu przeglądu lub zatrzymaniu przeglądu przez administratora.

Przeglądanie grup i aplikacji

Dostęp do grup i aplikacji dla pracowników i gości prawdopodobnie zmienia się z czasem. Aby zmniejszyć ryzyko związane z nieaktualnymi przypisaniami dostępu, administratorzy mogą tworzyć przeglądy dostępu dla członków grupy lub dostępu do aplikacji. Postępuj zgodnie z instrukcjami w artykułach wymienionych w tabeli.

| Artykuły instruktażowe | opis |

|---|---|

| Tworzenie przeglądów dostępu | Utwórz co najmniej jeden przegląd dostępu dla członków grupy lub dostępu do aplikacji. |

| Przeprowadzaj przeglądy dostępu | Wykonaj przegląd dostępu dla członków grupy lub użytkowników z dostępem do aplikacji. |

| Przejrzyj swój dostęp | Zezwalaj członkom na przeglądanie własnego dostępu do grupy lub aplikacji. |

| Zakończyć przegląd dostępu | Wyświetl przegląd dostępu i zastosuj wyniki. |

| Podjęcie działań dla grup lokalnych | Użyj przykładowego skryptu programu PowerShell, aby wykonywać przeglądy dostępu dla grup lokalnych. |

Przejrzyj role firmy Microsoft Entra

Aby zmniejszyć ryzyko związane z przestarzałymi przypisaniami ról, regularnie przeglądaj dostęp do uprzywilejowanych ról Microsoft Entra.

Postępuj zgodnie z instrukcjami w artykułach wymienionych w tabeli.

| Artykuły instruktażowe | opis |

|---|---|

| Tworzenie przeglądów dostępu | Twórz przeglądy dostępu dla uprzywilejowanych ról Microsoft Entra w PIM. |

| Przejrzyj własny dostęp | Jeśli masz przypisaną rolę administracyjną, zatwierdź lub odmów dostępu do roli. |

| Kończenie przeglądu dostępu | Wyświetl przegląd dostępu i zastosuj wyniki. |

Przegląd ról zasobów Azure

Aby zmniejszyć ryzyko związane z przestarzałymi przypisaniami ról, należy regularnie przeglądać dostęp uprzywilejowanych ról zasobów platformy Azure.

Postępuj zgodnie z instrukcjami w artykułach wymienionych w tabeli.

| Artykuły instruktażowe | opis |

|---|---|

| Tworzenie przeglądów dostępu | Twórz przeglądy dostępu dla uprzywilejowanych ról zasobów Azure w PIM. |

| Samodzielnie przeglądaj swój dostęp | Jeśli masz przypisaną rolę administracyjną, zatwierdź lub odmów dostępu do roli. |

| Kończenie przeglądu dostępu | Wyświetl przegląd dostępu i zastosuj wyniki. |

Korzystanie z interfejsu API przeglądów dostępu

Aby korzystać z zasobów możliwych do przejrzenia i zarządzać nimi, zobacz Metody interfejsu API programu Microsoft Graph oraz sprawdzanie autoryzacji ról i uprawnień aplikacji. Metody przeglądów dostępu w interfejsie API programu Microsoft Graph są dostępne zarówno dla kontekstów aplikacji, jak i użytkowników. Po uruchomieniu skryptów w kontekście aplikacji konto używane do uruchamiania interfejsu API (zasady usługi) musi mieć przyznane uprawnienie AccessReview.Read.All do wykonywania zapytań dotyczących przeglądów dostępu.

Popularne zadania przeglądów dostępu do automatyzacji przy użyciu interfejsu API programu Microsoft Graph na potrzeby przeglądów dostępu to:

- Tworzenie i uruchamianie przeglądu dostępu.

- Ręcznie zakończ przegląd dostępu przed zaplanowanym zakończeniem.

- Wymień wszystkie działające przeglądy dostępu i ich stan.

- Zapoznaj się z historią serii przeglądu oraz decyzjami i akcjami wykonywanymi w każdej recenzji.

- Zbieranie decyzji z przeglądu dostępu.

- Zbieraj decyzje z ukończonych przeglądów, w których recenzent podjął inną decyzję niż zalecana przez system.

Podczas tworzenia nowych zapytań interfejsu API programu Microsoft Graph na potrzeby automatyzacji użyj Eksploratora programu Graph do kompilowania i eksplorowania zapytań programu Microsoft Graph przed wprowadzeniem ich do skryptów i kodu. Ten krok może pomóc w szybkim iteracji zapytania, aby uzyskać dokładnie wyniki, których szukasz, bez zmieniania kodu skryptu.

Monitorowanie przeglądów dostępu

Działania przeglądów dostępu są rejestrowane i dostępne w dziennikach inspekcji firmy Microsoft Entra. Dane inspekcji można filtrować według kategorii, typu działania i zakresu dat. Oto przykładowe zapytanie.

| Kategoria | Polityka |

|---|---|

| Typ działania | Tworzenie przeglądu dostępu |

| Aktualizowanie przeglądu dostępu | |

| Zakończono przegląd dostępu | |

| Usuń przegląd dostępu | |

| Zatwierdzanie decyzji | |

| Odmowa decyzji | |

| Decyzja dotycząca resetowania | |

| Stosowanie decyzji | |

| Zakres dat | Siedem dni |

Aby uzyskać bardziej zaawansowane zapytania i analizę przeglądów dostępu oraz śledzić zmiany i uzupełnianie przeglądów, wyeksportuj dzienniki inspekcji firmy Microsoft Entra do usługi Azure Monitor Log Analytics lub Azure Event Hubs. Gdy dzienniki inspekcji są przechowywane w usłudze Log Analytics, możesz użyć zaawansowanego języka analizy i utworzyć własne pulpity nawigacyjne. Aby uzyskać więcej informacji, zobacz Archiwizacja dzienników i raportowanie zarządzania uprawnieniami w usłudze Azure Monitor.

Następne kroki

Dowiedz się więcej o następujących powiązanych technologiach: