Wprowadzenie do przewodnika wdrażania rozwiązania Security Service Edge firmy Microsoft w celu weryfikacji koncepcji

Ten przewodnik wdrażania weryfikacji koncepcji (PoC) pomaga wdrożyć rozwiązanie Microsoft Security Service Edge (SSE), które zawiera Dostęp do Internetu Microsoft Entra, Dostęp do Internetu Microsoft Entra dla ruchu firmy Microsoft i Dostęp Prywatny Microsoft Entra.

Omówienie

Oparte na tożsamościach rozwiązanie Security Service Edge firmy Microsoft konweruje kontrolę dostępu do sieci, tożsamości i punktu końcowego, dzięki czemu można zabezpieczyć dostęp do dowolnej aplikacji lub zasobu z dowolnej lokalizacji, urządzenia lub tożsamości. Umożliwia ona i organizuje zarządzanie zasadami dostępu dla pracowników, partnerów biznesowych i obciążeń cyfrowych. Możesz stale monitorować i dostosowywać dostęp użytkowników w czasie rzeczywistym, jeśli uprawnienia lub poziom ryzyka zmieniają się w prywatnych aplikacjach, aplikacjach SaaS i punktach końcowych firmy Microsoft.

Wartość biznesowa

Wraz z ciągłym wzrostem hybrydowej i nowoczesnej siły roboczej ważne jest, aby rozpoznawać i wdrażać nowe sposoby wdrażania zabezpieczeń. Napięte i kwestionowane tradycyjne sieci firmowe powodują wyższe zagrożenia bezpieczeństwa i słabe środowisko użytkownika. Starsze podejścia stanowią kluczowe wyzwania:

- Niespójne i nieefektywne mechanizmy kontroli zabezpieczeń

- Luki w zabezpieczeniach z rozwiązań i zasad silosowych

- Wyższe złożoność operacyjna i koszty

- Ograniczone zasoby i umiejętności techniczne

Rozwiązanie Microsoft Security Service Edge pomaga chronić wszystkie etapy komunikacji cyfrowej. Wykorzystuje ona ogromną globalną sieć firmy Microsoft, aby zminimalizować opóźnienia i zwiększyć produktywność pracowników dzięki szybkiemu i bezproblemowemu dostępowi do aplikacji i zasobów.

Oparte na zasadach zero trust, to łatwe w wdrożeniu rozwiązanie SSE chroni przed zagrożeniami za pomocą kompleksowych, dostarczanych w chmurze usług zabezpieczeń: Zero Trust Network Access (ZTNA), bezpiecznej bramy internetowej (SWG), brokera zabezpieczeń dostępu do chmury (CASB) i głębokich integracji w ekosystemie zabezpieczeń firmy Microsoft. Ujednolicone mechanizmy kontroli tożsamości i dostępu do sieci ułatwiają zarządzanie szczegółowymi zasadami dostępu w jednym miejscu w celu wyeliminowania luk w zabezpieczeniach i zmniejszenia złożoności operacyjnej.

Ujednolicona architektura i aparat zasad Zero Trust upraszcza kontrolę dostępu i zarządzanie technologią dla katalogu, logowania jednokrotnego, federacji, kontroli dostępu opartej na rolach (RBAC), serwera proxy. Aby wymusić dostęp do danych, spójnie zastosuj scentralizowane zasady w zasobach firmy, takich jak tożsamość, dane, sieć oraz infrastruktura i aplikacje w chmurze, lokalnie, Internet rzeczy (IoT) i technologia operacyjna (OT).

- Wymuszanie ujednoliconych adaptacyjnych kontroli dostępu. Wyeliminuj luki w zabezpieczeniach i chroń dostęp, rozszerzając dostęp warunkowy firmy Microsoft Entra i ciągłą ocenę dostępu (CAE) do dowolnej aplikacji, zasobu lub innego miejsca docelowego sieci.

- Uproszczenie zabezpieczeń dostępu do sieci. Zminimalizuj ryzyko związane z zagrożeniami i unikniesz złożoności i kosztów tradycyjnych autonomicznych narzędzi zabezpieczeń sieci z kompleksowymi, prostymi do wdrożenia, dostarczanymi z chmurą usługami zabezpieczeń.

- Zapewnienie doskonałego środowiska użytkownika w dowolnym miejscu i zwiększenie wydajności pracy hybrydowej. Zapewnij szybki i bezproblemowy dostęp za pośrednictwem globalnie rozproszonej bezpiecznej sieci brzegowej z punktami obecności (PoP) najbliżej użytkownika. Wyeliminuj dodatkowe przeskoki, aby zoptymalizować routing ruchu do aplikacji i zasobów lokalnych, między chmurami i w dowolnym miejscu.

- Zintegrowana sieć szkieletowa. Tożsamość zbieżna i kontrola dostępu do sieci zabezpieczają dostęp do wszystkich aplikacji i zasobów.

Funkcje rozwiązania Microsoft Security Service Edge

Dostęp do Internetu Microsoft Entra pomaga zabezpieczyć dostęp do wszystkich aplikacji i zasobów internetowych, SaaS i Microsoft, jednocześnie chroniąc organizację przed zagrożeniami internetowymi, złośliwym ruchem sieciowym i niebezpieczną lub niezgodną zawartością. Dostęp do Internetu Microsoft Entra jednoczy mechanizmy kontroli dostępu w ramach jednej zasady w celu zamknięcia luk w zabezpieczeniach i zminimalizowania ryzyka cybernetycznego. Upraszcza i modernizuje tradycyjne zabezpieczenia sieci w celu ochrony użytkowników, aplikacji i zasobów. Zaawansowane funkcje obejmują uniwersalne mechanizmy kontroli dostępu, ograniczenia dzierżawy uniwersalnej, ochronę tokenów, filtrowanie zawartości internetowej, zaporę w chmurze, ochronę przed zagrożeniami i inspekcję protokołu Transport Layer Security (TLS).

Dostęp do Internetu Microsoft Entra na potrzeby funkcji adaptacyjnego dostępu do ruchu firmy Microsoft, niezawodnych mechanizmów kontroli eksfiltracji danych i ochrony przed kradzieżą tokenów. Odporność za pośrednictwem nadmiarowych tuneli zapewnia najlepsze w klasie zabezpieczenia i szczegółową widoczność usługi firmy Microsoft, najbardziej powszechnie przyjętą aplikację zwiększającą produktywność na świecie. Wybierz, co jest najlepsze dla twojej organizacji z elastycznymi opcjami wdrażania: kompletne rozwiązanie SSE firmy Microsoft lub równoległe wdrożenie z innymi rozwiązaniami SSE. Można na przykład wdrożyć Dostęp do Internetu Microsoft Entra dla ruchu firmy Microsoft, aby uzyskać unikatowe zabezpieczenia, widoczność i zoptymalizowany dostęp dla aplikacji firmy Microsoft przy zachowaniu istniejącego rozwiązania SSE dla innych zasobów. Dostęp do Internetu Microsoft Entra dla ruchu firmy Microsoft oferuje scenariusze zwiększające bezpieczeństwo i poprawiające architekturę zero trustu i środowisko użytkownika końcowego.

- Ochrona przed eksfiltracją danych przez wdrożenie ograniczeń dzierżawy w wersji 2 i wymuszanie zgodnej lokalizacji sieciowej przy użyciu dostępu warunkowego (zobacz Przykładowy scenariusz weryfikacji koncepcji: ochrona przed eksfiltracją danych).

- Przywróć źródłowy adres IP z oryginalnego adresu IP ruchu wychodzącego, aby zwiększyć bezpieczeństwo dzienników zabezpieczeń, zachować zgodność ze skonfigurowanymi nazwanymi lokalizacjami w dostępie warunkowym i zachować Ochrona tożsamości Microsoft Entra wykrywania ryzyka związane z lokalizacją (zobacz Przykładowy scenariusz weryfikacji koncepcji: przywracanie adresu IP źródła).

Dostęp Prywatny Microsoft Entra ułatwia zabezpieczanie dostępu do prywatnych aplikacji i zasobów dla użytkowników w dowolnym miejscu za pomocą ZTNA. Oparta na zasadach Zero Trust Dostęp Prywatny Microsoft Entra usuwa ryzyko i złożoność operacyjną starszych wirtualnych sieci prywatnych (VPN) przy jednoczesnym zwiększeniu produktywności użytkowników. Zastąp starsze sieci VPN siecią ZTNA, aby zminimalizować ryzyko niejawnego zaufania i przenoszenia bocznego. Szybkie i bezpieczne łączenie użytkowników zdalnych z dowolnego urządzenia i dowolnej sieci z aplikacjami prywatnymi: lokalnie, w różnych chmurach i między nimi. Eliminowanie nadmiernego dostępu i zatrzymywanie przenoszenia zagrożeń poprzecznych dzięki automatycznej funkcji odnajdywania aplikacji, łatwego dołączania, adaptacyjnej kontroli dostępu do aplikacji, szczegółowej segmentacji aplikacji i inteligentnego dostępu lokalnego.

Przygotowanie do projektu weryfikacji koncepcji

Sukces projektu technologicznego zależy od zarządzania oczekiwaniami, wynikami i obowiązkami. Postępuj zgodnie ze wskazówkami w tej sekcji, aby zapewnić najlepsze wyniki projektu Weryfikacji koncepcji (PoC).

Identyfikowanie uczestników projektu

Podczas rozpoczynania planów wdrażania uwzględnij kluczowe osoby biorące udział w projekcie. Identyfikowanie i dokumentowanie uczestników projektu, ról, obowiązków. Tytuły i role mogą się różnić od jednej organizacji do innej; jednak obszary własności są podobne.

| Rola | Odpowiedzialność |

|---|---|

| Sponsor | Starszy lider przedsiębiorstwa z uprawnieniami do zatwierdzania i/lub przypisywania budżetu i zasobów. Połączenie między menedżerami a zespołem wykonawczym. Twórca decyzji technicznych na potrzeby implementacji produktu i funkcji. |

| Użytkownik końcowy | Osoby, dla których zaimplementowano usługę. Użytkownicy mogą uczestniczyć w programie pilotażowym. |

| Menedżer pomocy technicznej IT | Zapewnia dane wejściowe dotyczące proponowanej obsługi zmian. |

| Architekt tożsamości | Definiuje sposób, w jaki zmiana jest zgodna z infrastrukturą zarządzania tożsamościami. Rozumie bieżące środowisko. |

| Właściciel firmy aplikacji | Jest właścicielem aplikacji, których dotyczy problem, które mogą obejmować zarządzanie dostępem. Udostępnia dane wejściowe w środowisku użytkownika. |

| Właściciel zabezpieczeń | Potwierdza, że plan zmian spełnia wymagania dotyczące zabezpieczeń. |

| Menedżer zgodności | Zapewnia zgodność z wymaganiami firmowymi, branżowymi i rządowymi. |

| Menedżer programu technicznego | Nadzoruje projekt, zarządza wymaganiami, koordynuje strumienie pracy i zapewnia przestrzeganie harmonogramu i budżetu. Ułatwia planowanie komunikacji i raportowanie. |

| Administrator dzierżawy | Właściciele IT i zasoby techniczne odpowiedzialne za zmiany dzierżawy firmy Microsoft Entra we wszystkich fazach. |

Tworzenie wykresu RACI

Skrót RACI odnosi się do kluczowych obowiązków: Odpowiedzialne, Odpowiedzialne, Odpowiedzialne, Konsultowane, Świadome. W przypadku projektu i międzyfunkcyjnych lub działów projektów i procesów zdefiniuj i wyjaśnij role i obowiązki na wykresie RACI.

Planowanie komunikacji

Proaktywnie i regularnie komunikują się z użytkownikami na temat oczekujących i bieżących zmian. Poinformuj ich o tym, jak i kiedy zmieni się środowisko. Podaj im kontakt z pomocą techniczną. Zarządzanie komunikacją wewnętrzną i oczekiwaniami w zespole i kierownictwie zgodnie z wykresem RACI.

Ustanawianie osi czasu

Ustaw realistyczne oczekiwania i utwórz plany awaryjne, aby spełnić kluczowe kamienie milowe:

- Weryfikacja koncepcji (PoC)

- Data pilotażu

- Data uruchomienia

- Daty wpływające na dostarczanie

- Zależności

Aby zapoznać się z weryfikacją koncepcji w tym przewodniku, potrzebujesz około sześciu godzin. Zaplanuj na tych etapach, które łączą się z odpowiednimi sekcjami, aby uzyskać szczegółowe informacje:

- Konfigurowanie wymagań wstępnych: 1 godzina

- Konfigurowanie produktu początkowego: 20 minut

- Konfigurowanie sieci zdalnej: od 1 do 2 godzin

- Wdrażanie i testowanie Dostęp do Internetu Microsoft Entra dla ruchu firmy Microsoft: 1 godzina

- Wdrażanie i testowanie Dostęp Prywatny Microsoft Entra: 1 godzina

- Zamknij weryfikację koncepcji: 30 minut

- Podziel się swoją opinią z firmą Microsoft: 30 minut

Uzyskiwanie uprawnień

Administratorzy, którzy wchodzą w interakcje z funkcjami globalnego bezpiecznego dostępu, wymagają ról administratora globalnego bezpiecznego dostępu i administratora aplikacji.

Ograniczenia dzierżawy uniwersalnej wymagają roli administratora dostępu warunkowego lub administratora zabezpieczeń w celu tworzenia zasad dostępu warunkowego i nazwanych lokalizacji oraz interakcji z nimi. Niektóre funkcje mogą również wymagać innych ról.

Konfigurowanie wymagań wstępnych

Aby pomyślnie wdrożyć i przetestować przeglądarkę Microsoft Security Service Edge, skonfiguruj następujące wymagania wstępne:

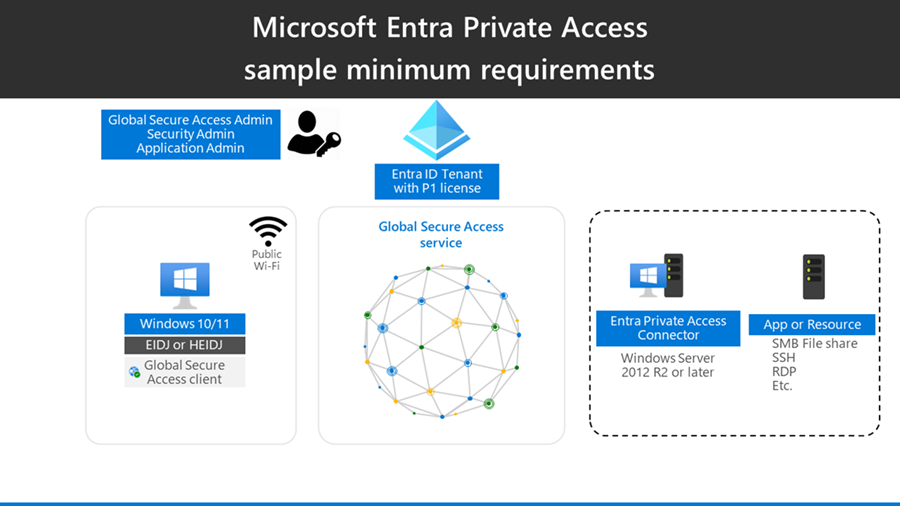

- Dzierżawa firmy Microsoft Entra z licencją Microsoft Entra ID P1. Możesz kupić licencje lub uzyskać licencje próbne.

- Jeden użytkownik z co najmniej rolami administratora globalnego bezpiecznego dostępu i administratorem aplikacji w celu skonfigurowania funkcji przeglądarki Microsoft Security Service Edge.

- Co najmniej jeden użytkownik lub grupa, który działa jako użytkownik testowy klienta w dzierżawie.

- Jedna grupa platformy Microsoft 365 o nazwie Allowed (Dozwolone), a druga o nazwie Blocked (Zablokowane), zawierająca użytkownika testowego.

- Jeden użytkownik testowy w dzierżawie zagranicznej do testowania ograniczeń dzierżawy.

- Jedno urządzenie klienckie z systemem Windows z następującą konfiguracją:

- Wersja 64-bitowa systemu Windows 10/11.

- Dołączone do firmy Microsoft Entra lub dołączone hybrydy.

- Internet jest połączony i nie ma dostępu do sieci corpnet ani sieci VPN.

- Pobierz i zainstaluj globalnego klienta bezpiecznego dostępu na urządzeniu klienckim. Artykuł Globalny klient bezpiecznego dostępu dla systemu Windows pomaga zrozumieć wymagania wstępne i instalację.

- Aby przetestować Dostęp Prywatny Microsoft Entra, jeden serwer z systemem Windows, który działa jako serwer aplikacji z następującą konfiguracją:

- Windows Server 2012 R2 lub nowszy.

- Jedna testowa aplikacja, która jest hostowana przez serwer aplikacji. W tym przewodniku użyto protokołu RDP (Remote Desktop Protocol) i dostępu do udziału plików jako przykładu.

- Aby przetestować Dostęp Prywatny Microsoft Entra, jeden serwer z systemem Windows, który działa jako serwer łącznika z następującą konfiguracją:

- Windows Server 2012 R2 lub nowszy.

- Łączność sieciowa z usługą Microsoft Entra.

- Porty 80 i 443 otwarte dla ruchu wychodzącego.

- Zezwalaj na dostęp do wymaganych adresów URL.

- Ustanów łączność między serwerem łącznika a serwerem aplikacji. Upewnij się, że możesz uzyskać dostęp do aplikacji testowej na serwerze aplikacji (na przykład pomyślne połączenie RDP i dostęp do udziału plików).

Na poniższym diagramie przedstawiono minimalne wymagania dotyczące architektury wdrażania i testowania Dostęp Prywatny Microsoft Entra.

Konfigurowanie produktu początkowego

Wykonaj kroki opisane w tej sekcji, aby skonfigurować usługę SSE za pośrednictwem centrum administracyjnego firmy Microsoft Entra i zainstalować globalnego klienta bezpiecznego dostępu na urządzeniu klienckim z systemem Windows 10/11.

Konfigurowanie usługi Microsoft SSE za pośrednictwem centrum administracyjnego firmy Microsoft Entra

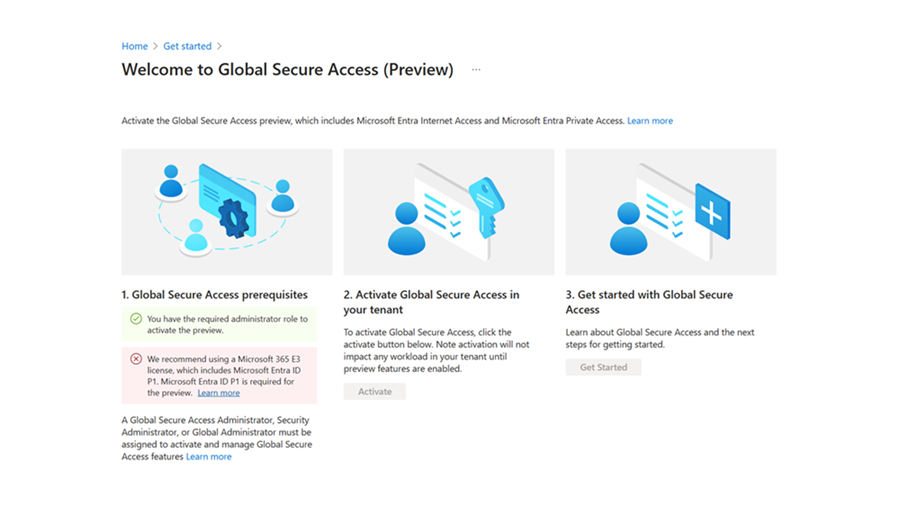

Aktywuj usługę Microsoft SSE za pośrednictwem centrum administracyjnego firmy Microsoft Entra i utwórz początkowe konfiguracje, które są wymaganiami dotyczącymi tej weryfikacji koncepcji.

Otwórz centrum administracyjne firmy Microsoft Entra przy użyciu tożsamości przypisanej do roli Administratora globalnego bezpiecznego dostępu.

Przejdź do obszaru Global Secure Access Get started>Aktywowanie globalnego bezpiecznego dostępu>w dzierżawie. Wybierz pozycję Aktywuj , aby włączyć funkcje SSE w dzierżawie.

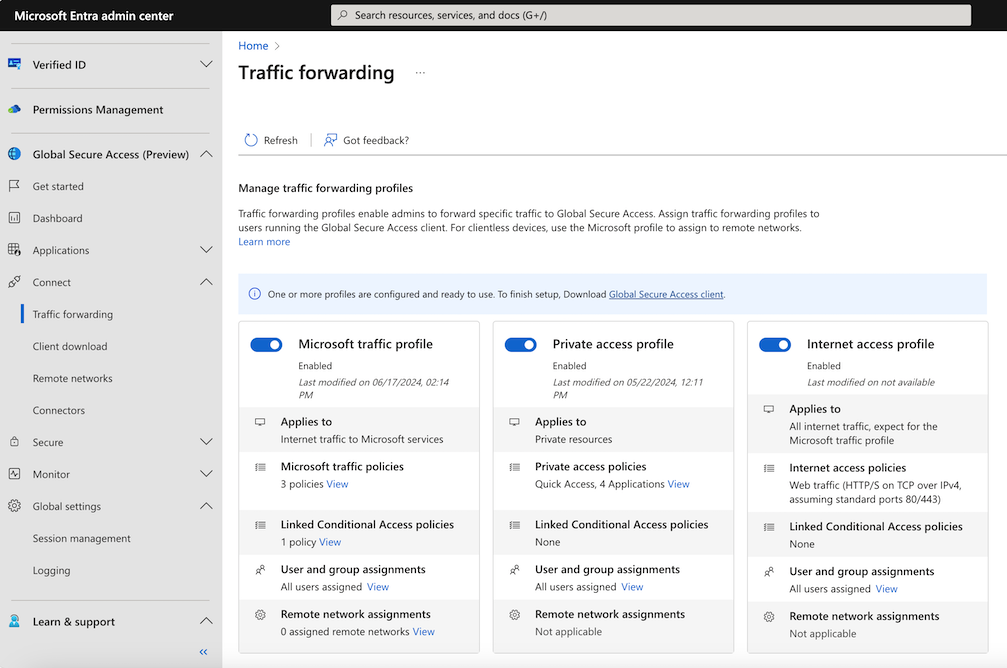

Przejdź do pozycji Global Secure Access Connect Traffic forwarding (Globalne przekazywanie ruchu secure access>Connect).> Włącz profil firmy Microsoft, profil dostępu prywatnego i profil dostępu do Internetu. Przekazywanie ruchu umożliwia skonfigurowanie typu ruchu sieciowego do tunelowania za pośrednictwem usług rozwiązania Security Service Edge firmy Microsoft. Profile przesyłania dalej ruchu są konfigurowane w celu zarządzania typami ruchu. Profil ruchu firmy Microsoft jest przeznaczony dla Dostęp do Internetu Microsoft Entra dla ruchu firmy Microsoft. Profil dostępu prywatnego jest przeznaczony dla Dostęp Prywatny Microsoft Entra, a profil dostępu do Internetu jest przeznaczony dla Dostęp do Internetu Microsoft Entra. Rozwiązanie Microsoft Security Service Edge przechwytuje ruch tylko na urządzeniach klienckich z zainstalowanym globalnym klientem bezpiecznego dostępu.

Uwaga

Po włączeniu profilu przekazywania dostępu do Internetu należy również włączyć profil przekazywania ruchu firmy Microsoft w celu uzyskania optymalnego routingu ruchu firmy Microsoft.

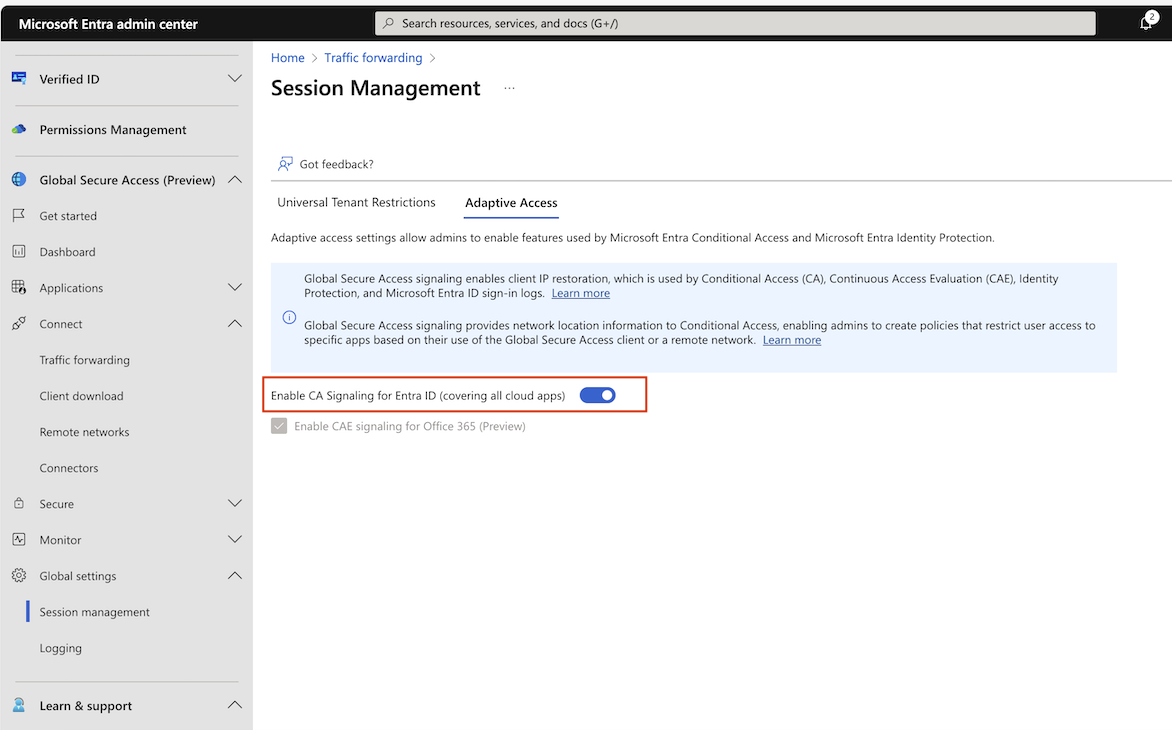

Aby włączyć przywracanie źródłowego adresu IP, przejdź do pozycji Global Secure Access Connect>Settings>Management Adaptive Access>Management (Zarządzanie adaptacyjnym dostępem>do sesji) i włącz opcję Włącz globalne sygnalizowanie bezpiecznego dostępu w dostępie warunkowym. Przywracanie źródłowego adresu IP jest wymagane w przypadku zasad dostępu warunkowego, które zostaną skonfigurowane w ramach tego weryfikacji koncepcji.

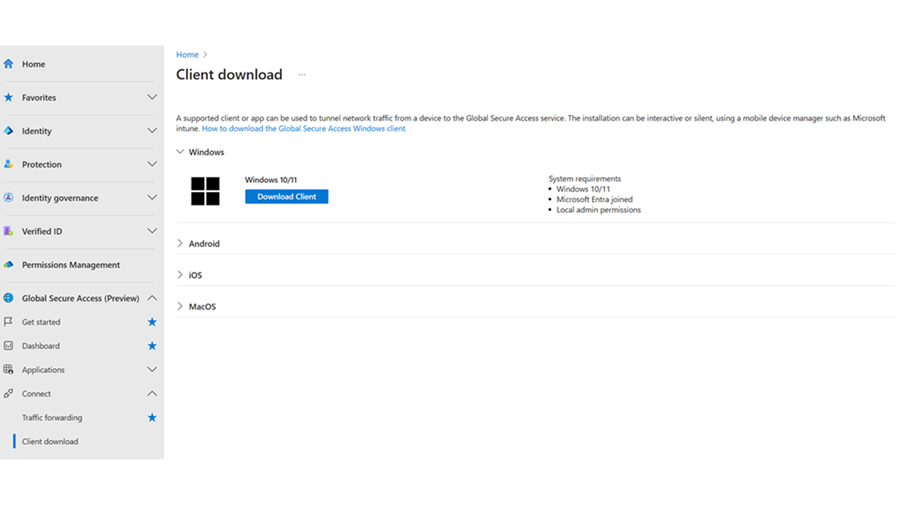

Instalowanie globalnego klienta bezpiecznego dostępu na urządzeniu klienckim z systemem Windows 10/11

Dostęp do Internetu Microsoft Entra dla ruchu microsoft i Dostęp Prywatny Microsoft Entra używać globalnego klienta bezpiecznego dostępu na urządzeniach z systemem Windows. Ten klient uzyskuje i przekazuje ruch sieciowy do rozwiązania Microsoft Security Service Edge.

Upewnij się, że urządzenie z systemem Windows jest przyłączone do firmy Microsoft lub dołączone hybrydo.

Zaloguj się na urządzeniu z systemem Windows przy użyciu roli użytkownika Microsoft Entra, która ma uprawnienia administratora lokalnego.

Otwórz centrum administracyjne firmy Microsoft Entra przy użyciu tożsamości przypisanej do roli Administratora globalnego bezpiecznego dostępu.

Przejdź do pozycji Global Secure Access Connect Client Download (Pobieranie klienta programu Global Secure Access>Connect).> Wybierz pozycję Pobierz klienta i ukończ instalację.

Na pasku zadań Okna klient globalnego bezpiecznego dostępu jest wyświetlany jako odłączony. Po kilku sekundach zostanie wyświetlony monit o podanie poświadczeń. Wprowadź poświadczenia użytkownika testowego.

Na pasku zadań Okno umieść kursor na ikonie Globalnego klienta bezpiecznego dostępu i sprawdź stan Połączono .

Na pasku zadań Okna kliknij prawym przyciskiem myszy klienta globalnego bezpiecznego dostępu.

Wybierz pozycję Diagnostyka zaawansowana , aby wyświetlić diagnostykę połączenia klienta z dostępem globalnym. Kliknij pozycję Sprawdzanie kondycji i sprawdź, czy wszystkie kontrole mają stan Tak .

Następne kroki

- Wdrażanie i weryfikowanie Dostęp do Internetu Microsoft Entra dla ruchu firmy Microsoft

- Wdrażanie i weryfikowanie Dostęp do Internetu Microsoft Entra

- Wdrażanie i weryfikowanie Dostęp Prywatny Microsoft Entra