Przewodnik wdrażania rozwiązań microsoft Security Service Edge dla Dostęp do Internetu Microsoft Entra weryfikacji koncepcji

Rozwiązanie Microsoft Security Service Edge skoncentrowane na tożsamościach konweruje mechanizmy kontroli dostępu do sieci i tożsamości, dzięki czemu można zabezpieczyć dostęp do dowolnej aplikacji lub zasobu z dowolnej lokalizacji, urządzenia lub tożsamości. Umożliwia ona i organizuje zarządzanie zasadami dostępu dla pracowników, partnerów biznesowych i obciążeń cyfrowych. Możesz monitorować i dostosowywać dostęp użytkowników w sposób ciągły w czasie rzeczywistym, jeśli uprawnienia lub poziomy ryzyka zmieniają się w przypadku aplikacji prywatnych, aplikacji SaaS i punktów końcowych firmy Microsoft.

Ochrona użytkowników przedsiębiorstwa i zarządzanych urządzeń przed złośliwym ruchem internetowym i złośliwym oprogramowaniem dotyczy wszystkich firm. Użyj funkcji Dostęp do Internetu Microsoft Entra Secure Web Gateway, aby zablokować ruch oparty na kategoriach sieci Web i w pełni kwalifikowaną nazwę domeny (FQDN), integrując się z dostępem warunkowym firmy Microsoft Entra.

Wskazówki zawarte w tym artykule ułatwiają wdrażanie Dostęp do Internetu Microsoft Entra jako weryfikacji koncepcji w środowisku produkcyjnym lub testowym. Obejmuje on konfigurowanie i konfigurowanie filtrowania zawartości internetowej. Możesz zapoznać się z wymaganiami wstępnymi w przewodniku wdrażania rozwiązań usługi Microsoft Security Service Edge, który zawiera informacje dotyczące zakresu konfiguracji i testowania dla określonych użytkowników i grup testowych.

Wdrażanie i testowanie Dostęp do Internetu Microsoft Entra

Wykonaj kroki konfigurowania początkowego produktu . Dowiedz się, jak włączyć profil przekazywania ruchu Dostęp do Internetu Microsoft Entra i zainstalować klienta globalnego bezpiecznego dostępu na urządzeniu testowym. W przypadku tych przykładowych scenariuszy weryfikacji koncepcji potrzebna jest jedna grupa testowa z jednym użytkownikiem testowym jako członkiem.

- Tworzenie zasad punktu odniesienia mających zastosowanie do całego ruchu dostępu do Internetu kierowanego przez usługę

- Blokowanie dostępu do witryn internetowych w oparciu o kategorię

- Blokuj grupie dostęp do witryn internetowych na podstawie nazwy FQDN

- Zezwalanie użytkownikowi na dostęp do zablokowanej witryny internetowej

Przykładowy scenariusz weryfikacji koncepcji: tworzenie zasad punktu odniesienia mających zastosowanie do całego ruchu dostępu do Internetu kierowanego przez usługę

Program Microsoft Internet Access ma funkcje umożliwiające skonfigurowanie profilu zabezpieczeń z priorytetem 65 000, który ma zastosowanie do całego ruchu bez łączenia się z zasadami dostępu warunkowego. Wykonaj następujące zadania, aby utworzyć te zasady odniesienia w celu zablokowania nazwy FQDN:

- Skonfiguruj regułę blokowania dla ryzykownej kategorii sieci Web, tworząc zasady filtrowania sieci Web.

- Grupowanie i określanie priorytetów zasad filtrowania sieci Web przez utworzenie profilu zabezpieczeń o priorytcie 65 000.

- Użyj użytkownika testowego, aby spróbować uzyskać dostęp do zablokowanej witryny w celu potwierdzenia zastosowania reguły.

- Zatrzymaj agenta i upewnij się, że użytkownik testowy może uzyskać dostęp do wcześniej zablokowanej witryny.

- Wyświetlanie aktywności w dzienniku ruchu.

Tworzenie zasad filtrowania w Internecie

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Global Secure Access Secure Access Secure Web content filtering policies>Create policy>Configure Global Secure Access>content filtering (Globalne filtrowanie zawartości bezpiecznego>dostępu).

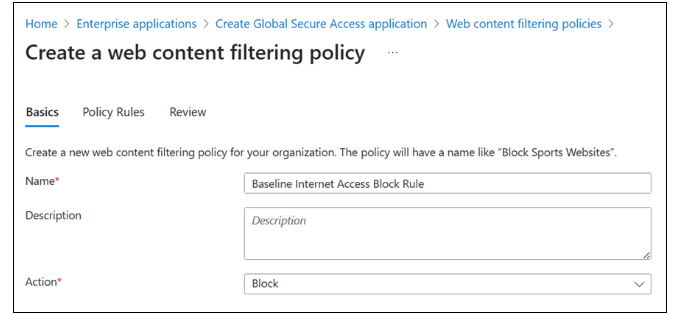

W sekcji Tworzenie zasad>filtrowania zawartości internetowej Podstawowe informacje podaj następujące informacje.

- Nazwa: Podstawowa reguła bloku dostępu do Internetu.

- Opis: Dodaj opis.

- Akcja: Blokuj.

Wybierz Dalej.

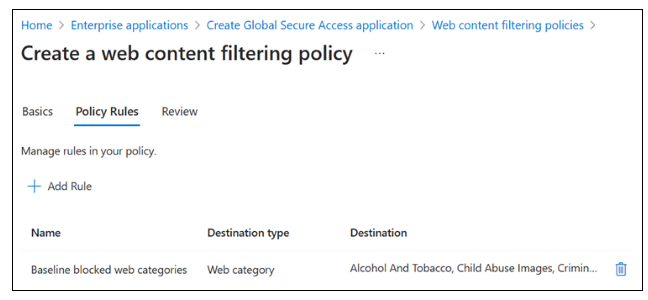

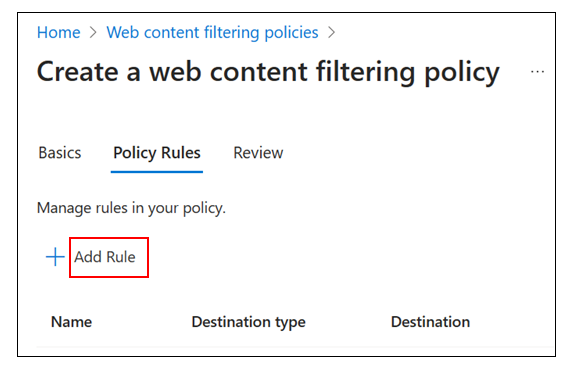

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dodaj regułę.

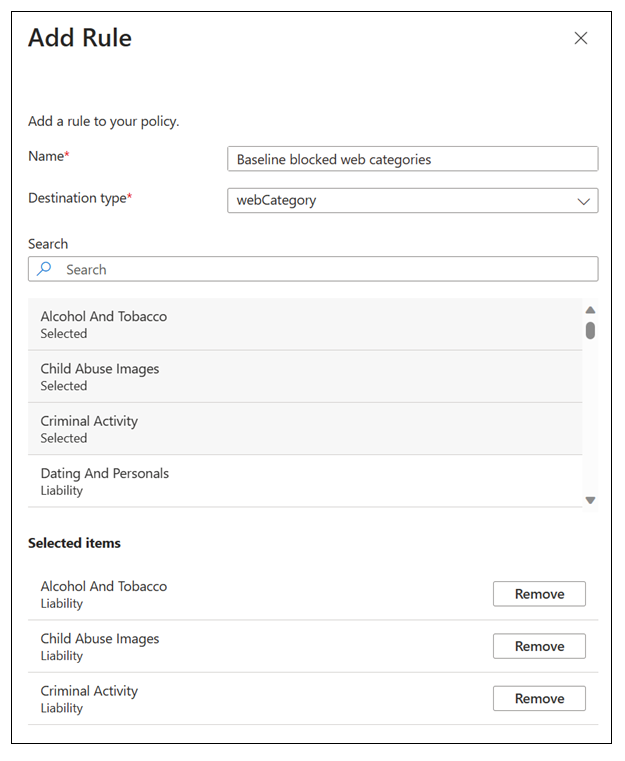

W oknie dialogowym Dodawanie reguły podaj następujące szczegóły.

- Nazwa: Kategorie sieci Web zablokowane według planu bazowego.

- Typ docelowy: webCategory.

- Wyszukaj: wybierz kilka ryzykownych kategorii, upewnij się, że znajdują się one na liście Wybrane elementy.

Wybierz Dodaj.

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej potwierdź wybrane opcje.

Wybierz Dalej.

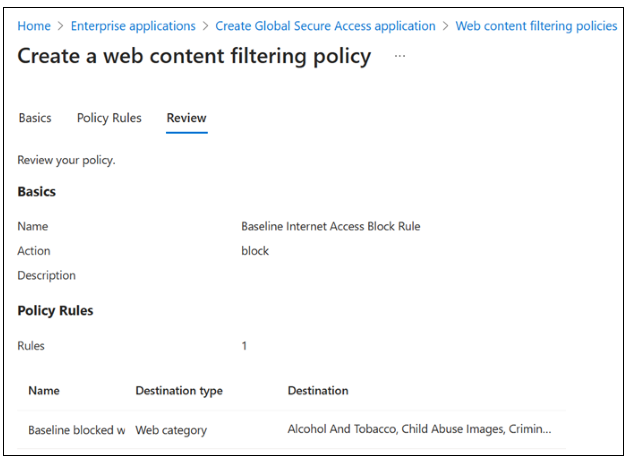

W obszarze Tworzenie zasad>filtrowania zawartości internetowej Przejrzyj, potwierdź konfigurację zasad.

Wybierz pozycję Create policy (Utwórz zasady).

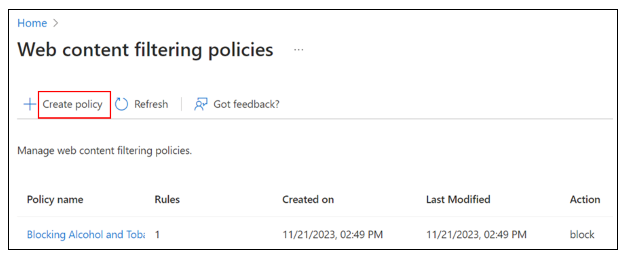

Aby potwierdzić tworzenie zasad, wyświetl ją na liście Zarządzanie zasadami filtrowania zawartości internetowej.

Tworzenie profilu zasad zabezpieczeń

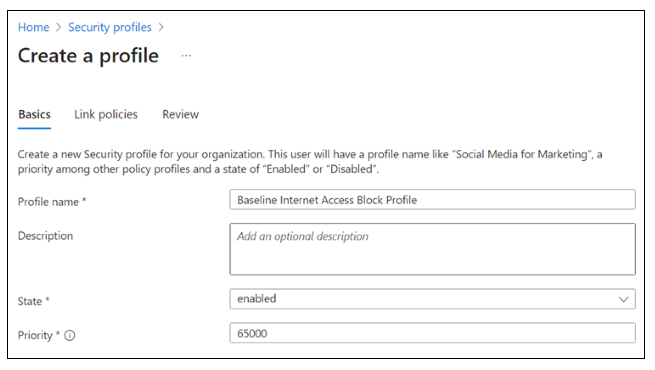

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Globalne profile zabezpieczeń bezpiecznego>dostępu.> Wybierz pozycję Utwórz profil.

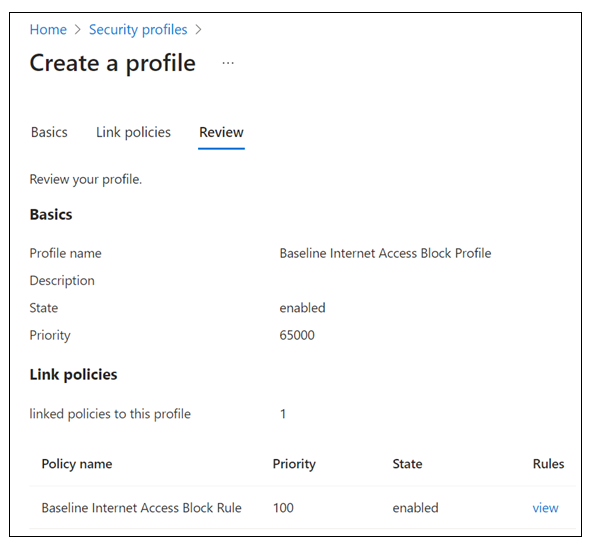

W obszarze Tworzenie profilu>Podstawowe informacje podaj następujące szczegóły.

- Nazwa profilu: Profil bloku dostępu do Internetu według planu bazowego.

- Opis: Dodaj opis.

- Stan: włączone.

- Priorytet: 65000.

Wybierz Dalej.

W obszarze Tworzenie zasad linku profilu>wybierz pozycję Połącz zasady. Wybierz pozycję Istniejące zasady.

- W oknie dialogowym Łączenie zasad wybierz pozycję Nazwa zasad i wybierz pozycję Podstawowa reguła bloku dostępu do Internetu.

- Priorytet: 100.

- Stan: włączone.

Wybierz Dodaj.

Na stronie Tworzenie zasad linku profilu>upewnij się, że na liście znajduje się podstawowa reguła bloku dostępu do Internetu.

Wybierz Dalej.

W obszarze Tworzenie profilu>Przejrzyj potwierdź konfigurację profilu.

Wybierz pozycję Utwórz profil.

Próba uzyskania dostępu do zablokowanych witryn

Zaloguj się do urządzenia testowego, na którym zainstalowano agenta globalnego bezpiecznego dostępu (GSA).

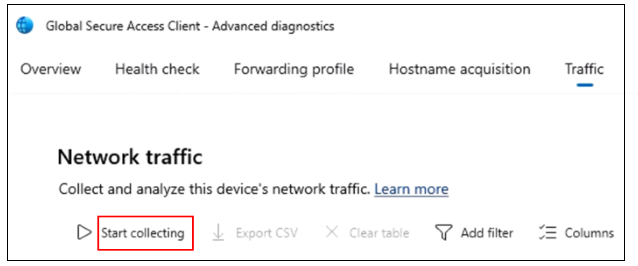

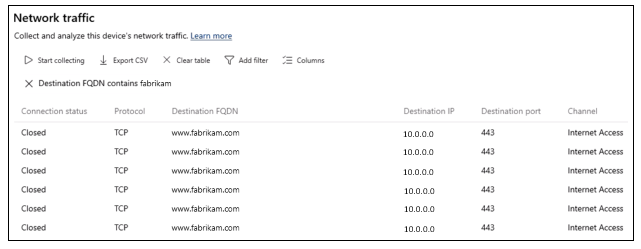

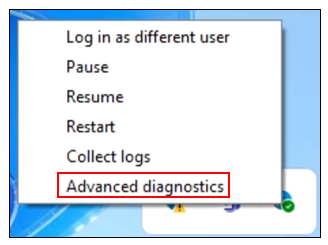

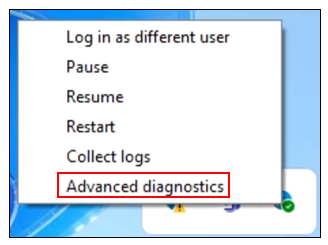

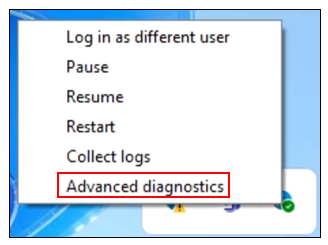

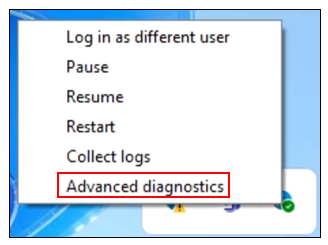

Na pasku zadań systemu kliknij prawym przyciskiem myszy pozycję Globalny klient bezpiecznego dostępu. Wybierz pozycję Diagnostyka zaawansowana.

W oknie dialogowym Global Secure Access Client - Advanced Diagnostics (Globalny klient bezpiecznego dostępu — zaawansowana diagnostyka) wybierz pozycję Traffic (Ruch).

W obszarze Ruch sieciowy wybierz pozycję Rozpocznij zbieranie.

Aby potwierdzić zablokowany dostęp, spróbuj otworzyć zablokowaną nazwę FQDN. Zastosowanie zasad do urządzenia klienckiego może potrwać do 20 minut.

Zatrzymaj agenta i potwierdź przywrócony dostęp

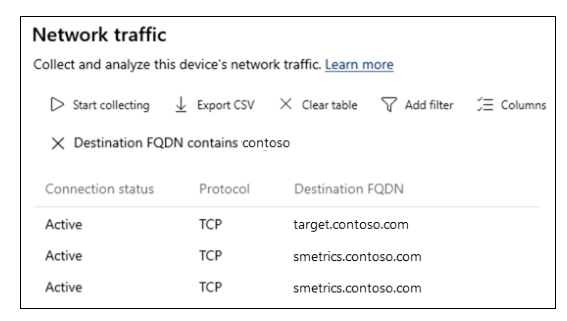

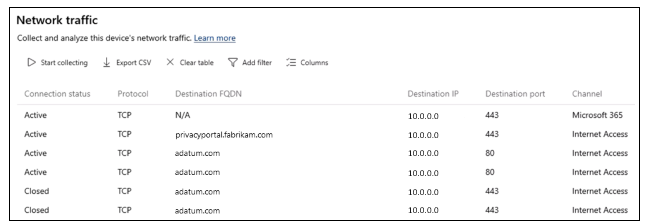

W obszarze Ruch sieciowy wybierz pozycję Zatrzymaj zbieranie.

Przewiń, aby obserwować ruch związany z otwarciem nazwy FQDN i skojarzonymi danymi.

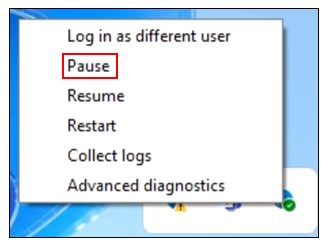

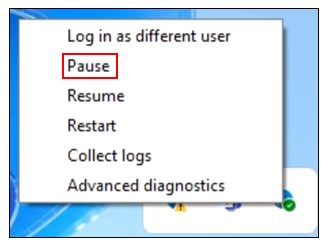

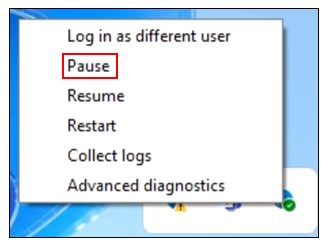

Na pasku zadań testowych > rozwiń opcje > prawym przyciskiem myszy pozycję Globalny klient bezpiecznego >dostępu. Wybierz pozycję Wstrzymaj.

Po pojawieniu się powiadomienia o potwierdzeniu otwórz wcześniej zablokowaną witrynę, aby potwierdzić przywrócony dostęp.

Wyświetlanie aktywności w dzienniku ruchu

- W centrum >administracyjnym firmy Microsoft Entra Global Secure Access>Monitor wybierz pozycję Dzienniki ruchu. W razie potrzeby wybierz pozycję Dodaj filtr. Filtruj, gdy główna nazwa użytkownika zawiera wartość testuser i Akcja ustawiona na Wartość Blokuj.

- Obserwuj wpisy docelowej nazwy FQDN, które pokazują ruch jako zablokowany, a następnie dozwolone. W dzienniku może wystąpić opóźnienie do 20 minut.

Przykładowy scenariusz weryfikacji koncepcji: blokowanie grupie dostępu do witryn internetowych na podstawie kategorii

Użyj Dostęp do Internetu Microsoft Entra, aby zablokować lub zezwolić na dostęp do witryn internetowych na podstawie kategorii. Obszary te obejmują hazard, alkohol i strony tytoniowe. Ręczne zarządzanie listami zablokowanymi nie jest wymagane. Wykonaj następujące zadania, aby skonfigurować Dostęp do Internetu Microsoft Entra w celu zablokowania witryn alkoholowych i tytoniowych dla użytkownika testowego.

- Skonfiguruj regułę blokowania dla witryn kategorii. Utwórz zasady filtrowania sieci Web.

- Grupuj i nadaj priorytet zasadom filtrowania sieci Web. Utwórz profil zabezpieczeń.

- Skonfiguruj grupę testowa przy użyciu użytkownika testowego, aby używać profilu zabezpieczeń. Tworzenie i przypisywanie zasad dostępu warunkowego.

- Potwierdź aplikację reguły przy użyciu użytkownika testowego, aby spróbować uzyskać dostęp do zablokowanej witryny.

- Zatrzymaj agenta i potwierdź dostęp użytkownika testowego do wcześniej zablokowanej witryny.

- Wyświetlanie aktywności w dzienniku ruchu.

Tworzenie zasad filtrowania w Internecie

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Global Secure Access Secure Access Secure Web content filtering policies>Create policy>Configure Global Secure Access>content filtering (Globalne filtrowanie zawartości bezpiecznego>dostępu).

W sekcji Tworzenie zasad>filtrowania zawartości internetowej Podstawowe informacje podaj następujące informacje.

- Nazwa: Blokowanie alkoholu i tytoniu.

- Opis: Dodaj opis.

- Akcja: Blokuj.

Wybierz Dalej.

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dodaj regułę.

W oknie dialogowym Dodawanie reguły podaj następujące szczegóły.

- Nazwa: Alkohol i tytoń.

- Typ docelowy: webCategory.

- Wyszukiwanie: Alkohol.

- Wybierz pozycję Alkohol i Tytoń.

Wybierz Dodaj.

Na stronie Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dalej.

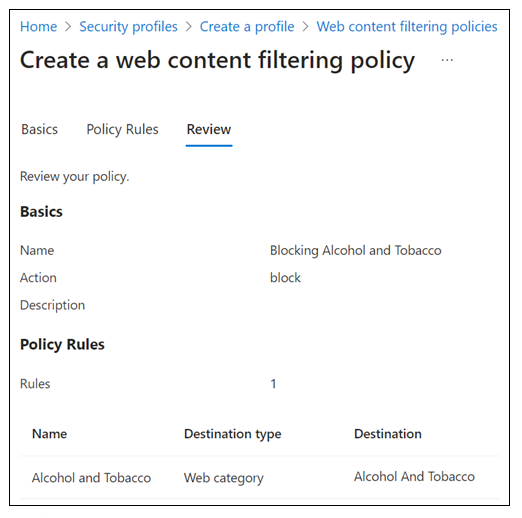

W obszarze Tworzenie zasad>filtrowania zawartości internetowej Przejrzyj, potwierdź konfigurację zasad.

Wybierz pozycję Create policy (Utwórz zasady).

Aby potwierdzić tworzenie zasad, wyświetl ją na liście Zarządzanie zasadami filtrowania zawartości internetowej.

Tworzenie profilu zasad zabezpieczeń

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Globalne profile zabezpieczeń bezpiecznego>dostępu.> Wybierz pozycję Utwórz profil.

W obszarze Tworzenie profilu>Podstawowe informacje podaj następujące szczegóły.

- Nazwa profilu: Profil dostępu do Internetu.

- Opis: Dodaj opis.

- Stan: włączone.

- Priorytet: 1000.

Wybierz Dalej.

W obszarze Tworzenie zasad linku profilu>wybierz pozycję Połącz zasady.

Wybierz pozycję Istniejące zasady.

W oknie dialogowym Łączenie zasad podaj następujące szczegóły.

- Nazwa zasad: Blokowanie alkoholu i tytoniu.

- Priorytet: 1000.

- Stan: włączone.

Wybierz Dodaj.

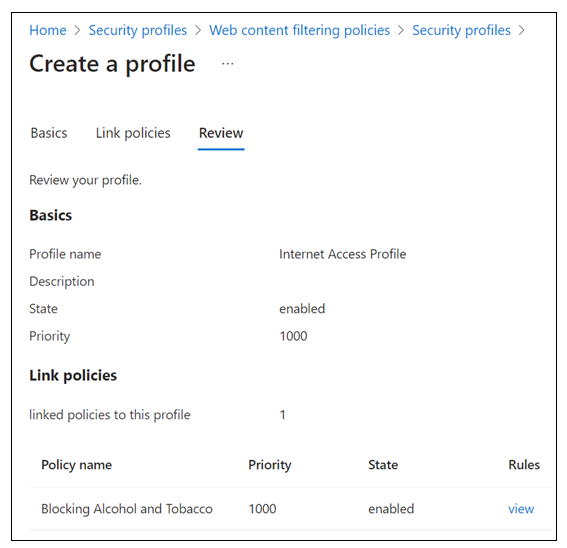

Na stronie Tworzenie zasad linku profilu>potwierdź blokowanie alkoholu i tytoniu na liście.

Wybierz Dalej.

W obszarze Tworzenie profilu>Przejrzyj potwierdź konfigurację profilu.

Wybierz pozycję Utwórz profil.

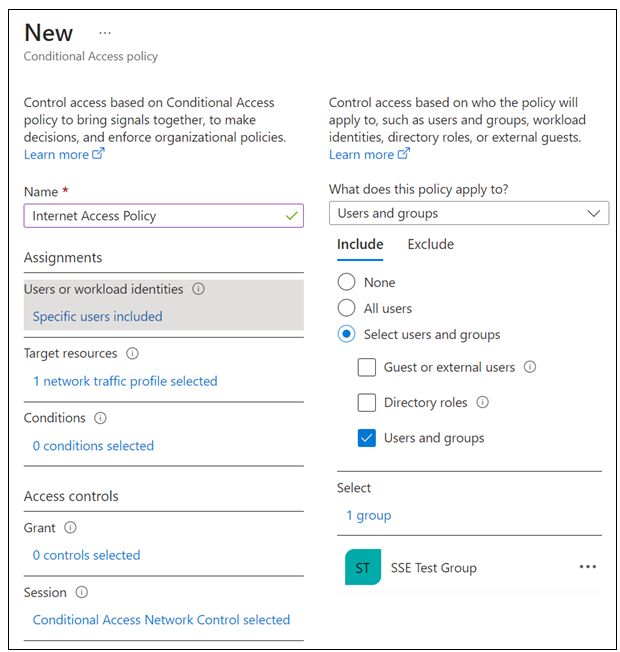

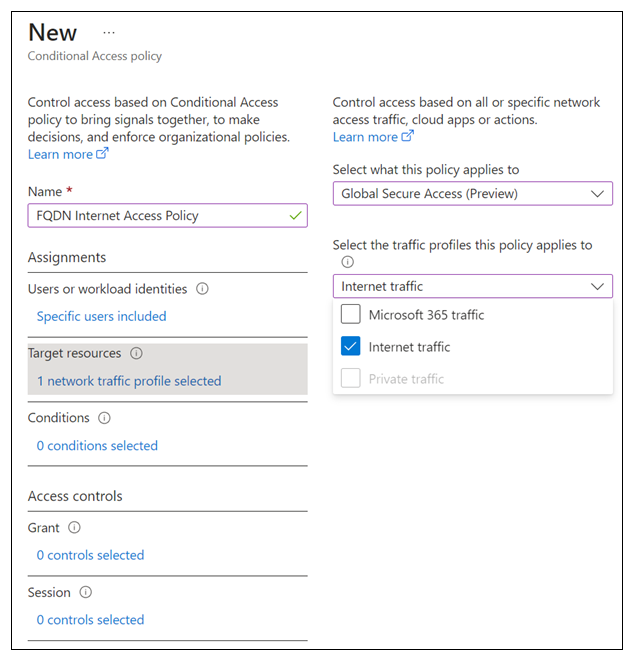

Tworzenie zasady dostępu warunkowego

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Ochrona>dostępu warunkowego. Wybierz pozycję Utwórz nowe zasady.

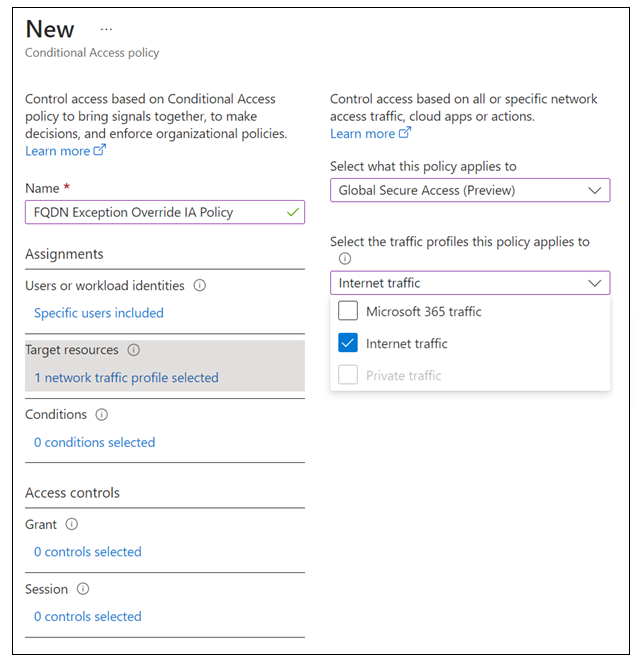

W oknie dialogowym Nowe zasady dostępu warunkowego skonfiguruj następujące szczegóły.

- Nazwa: Zasady dostępu do Internetu.

- Tożsamości użytkowników lub obciążeń: uwzględnieni konkretni użytkownicy.

- Do czego mają zastosowanie te zasady? Użytkownicy i grupy.

- Uwzględnij>pozycję Wybierz użytkowników i grupy> Wybierz użytkowników i grupy.

Wybierz grupę > testowa, kliknij pozycję Wybierz.

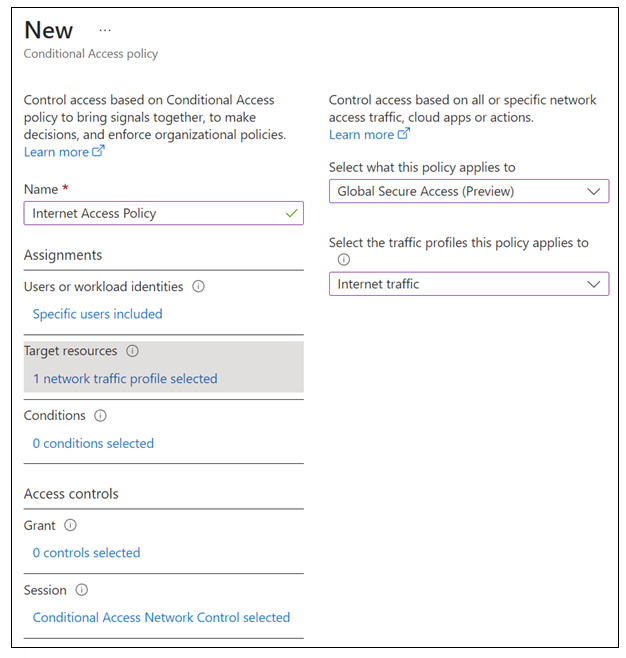

Zasoby docelowe.

- Wybierz, jakie zasady mają zastosowanie do>globalnego bezpiecznego dostępu.

- Wybierz profile ruchu, które mają zastosowanie do>ruchu internetowego.

Pozostaw opcję Udziel kontroli domyślnej, aby udzielić dostępu, aby zdefiniowany profil zabezpieczeń zdefiniował funkcjonalność bloku.

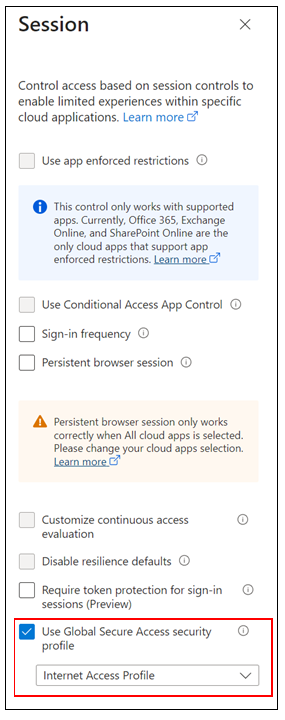

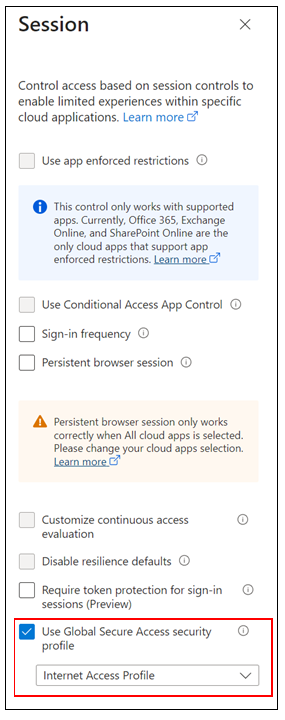

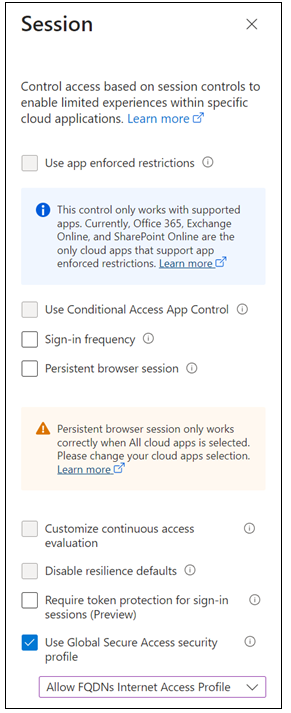

W sesji okno dialogowe, wybierz pozycję Użyj globalnego profilu zabezpieczeń bezpiecznego dostępu.

Wybierz pozycję Profil dostępu do Internetu.

W obszarze Przegląd>dostępu warunkowego Włącz zasady wybierz pozycję Włączone. Wybierz pozycję Utwórz.

Próba uzyskania dostępu do zablokowanych witryn

Zaloguj się na urządzeniu testowym, na którym zainstalowano agenta GSA.

Na pasku zadań systemu kliknij prawym przyciskiem myszy pozycję Globalny klient bezpiecznego dostępu. Wybierz pozycję Diagnostyka zaawansowana.

W oknie dialogowym Global Secure Access Client - Advanced Diagnostics (Globalny klient bezpiecznego dostępu — zaawansowana diagnostyka) wybierz pozycję Traffic (Ruch).

W obszarze Ruch sieciowy wybierz pozycję Rozpocznij zbieranie.

Próba otwarcia miejsca alkoholu lub tytoniu w celu potwierdzenia zablokowanego dostępu. Powinien zostać wyświetlony komunikat DeniedTraffic dla witryn internetowych http i komunikat Nie można uzyskać dostępu do tej strony dla witryn internetowych https. Zastosowanie zasad do urządzenia klienckiego może potrwać do 20 minut.

Zatrzymaj agenta i potwierdź przywrócony dostęp

W obszarze Ruch sieciowy wybierz pozycję Zatrzymaj zbieranie.

Przewiń, aby obserwować ruch związany z otwarciem nazwy FQDN i skojarzonymi danymi. Zanotuj dostęp do Internetu w kolumnach Kanał . Zasady dostępu warunkowego są zapisywane jako oświadczenia do tokenu, które mają okres istnienia jednej godziny. Zastosowanie nowych zasad dostępu warunkowego na urządzeniu klienckim może potrwać do jednej godziny. Ponieważ zmiany są propagowane przez firmę Microsoft Entra, może upłynąć do 20 minut, aby zasady filtrowania w Internecie i zmiany profilu zabezpieczeń miały zastosowanie do urządzenia klienckiego.

Na pasku zadań testowych > rozwiń opcje > prawym przyciskiem myszy pozycję Globalny klient bezpiecznego >dostępu. Wybierz pozycję Wstrzymaj.

Po pojawieniu się powiadomienia o potwierdzeniu otwórz wcześniej zablokowaną witrynę, aby potwierdzić przywrócony dostęp. Funkcjonalność dostępu do menu klienta GSA jest administracyjnie kontrolowalna, gdy produkt przechodzi do ogólnej dostępności.

Wyświetlanie aktywności w dzienniku ruchu

- W centrum >administracyjnym firmy Microsoft Entra Global Secure Access>Monitor wybierz pozycję Dzienniki ruchu.

- W razie potrzeby wybierz pozycję Dodaj filtr. Filtruj, gdy główna nazwa użytkownika zawiera wartość testuser i Akcja ustawiona na Wartość Blokuj.

- Obserwuj wpisy docelowej nazwy FQDN, które pokazują ruch jako zablokowany, a następnie dozwolone. W dzienniku może wystąpić opóźnienie do 20 minut.

Przykładowy scenariusz weryfikacji koncepcji: blokowanie grupie dostępu do witryn internetowych na podstawie nazwy FQDN

W niektórych przypadkach konieczne jest zablokowanie określonych witryn internetowych zamiast używania szerokich kategorii sieci Web. Wykonaj następujące zadania, aby zablokować dostęp do witryny na podstawie nazwy FQDN. Upewnij się, że uwzględniasz odpowiednie w pełni kwalifikowane nazwy domen (FQDN) używane przez lokację, którą chcesz zablokować.

- Skonfiguruj regułę bloku dla określonej nazwy FQDN. Utwórz zasady filtrowania sieci Web.

- Grupuj i nadaj priorytet zasadom filtrowania sieci Web. Utwórz profil zabezpieczeń.

- Skonfiguruj grupę testową (użytkownik jest członkiem), aby używać profilu zabezpieczeń. Tworzenie i przypisywanie zasad dostępu warunkowego.

- Potwierdź aplikację reguły przy użyciu użytkownika testowego, aby spróbować uzyskać dostęp do zablokowanej witryny.

- Zatrzymaj agenta i potwierdź dostęp użytkownika testowego do wcześniej zablokowanej witryny.

- Wyświetlanie aktywności w dzienniku ruchu.

Tworzenie zasad filtrowania w Internecie

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Global Secure Access Secure Access Secure Web content filtering policies>Create policy>Configure Global Secure Access>content filtering (Globalne filtrowanie zawartości bezpiecznego>dostępu).

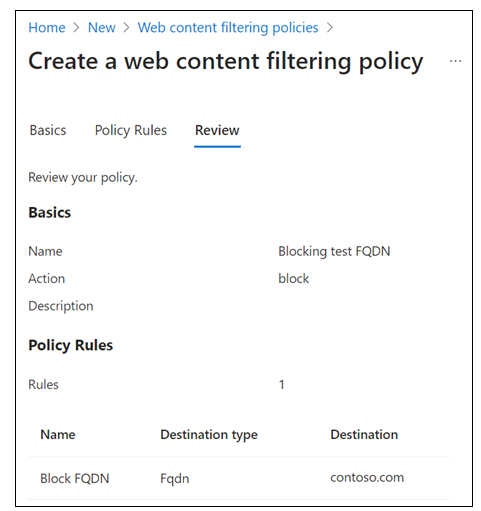

W sekcji Tworzenie zasad>filtrowania zawartości internetowej Podstawowe informacje podaj następujące informacje.

- Nazwa: Blokowanie testowej nazwy FQDN.

- Opis: Dodaj opis.

- Akcja: Blokuj.

Wybierz Dalej.

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dodaj regułę.

W oknie dialogowym Dodawanie reguły podaj następujące szczegóły.

- Nazwa: wprowadź nazwę, taką jak Nazwa FQDN testu blokowego.

- Typ docelowy: nazwa FQDN.

- Miejsce docelowe: wprowadź nazwę FQDN test w formacie *.domainname.com lub domainname.com.

Wybierz Dodaj.

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej potwierdź wybrane opcje.

Wybierz Dalej.

W obszarze Tworzenie zasad>filtrowania zawartości internetowej Przejrzyj, potwierdź konfigurację zasad.

Wybierz pozycję Create policy (Utwórz zasady).

Aby potwierdzić tworzenie zasad, wyświetl ją na liście Zarządzanie zasadami filtrowania zawartości internetowej.

Tworzenie profilu zasad zabezpieczeń

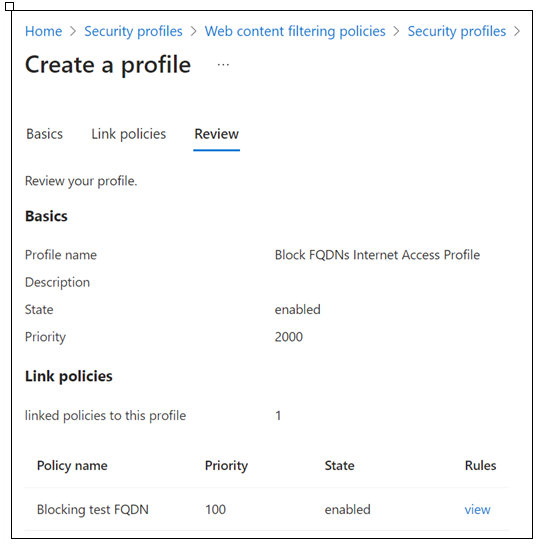

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Globalne profile zabezpieczeń bezpiecznego>dostępu.> Wybierz pozycję Utwórz profil.

W obszarze Tworzenie profilu>Podstawowe informacje podaj następujące szczegóły.

- Nazwa profilu: Blokuj profil dostępu do Internetu nazw FQDN.

- Opis: Dodaj opis.

- Stan: włączone. *Priorytet: 2000.

Wybierz Dalej.

W obszarze Tworzenie zasad linku profilu>wybierz pozycję Połącz zasady.

Wybierz pozycję Istniejące zasady.

W oknie dialogowym Łączenie zasad podaj następujące szczegóły.

- Nazwa zasad: Blokowanie testowej nazwy FQDN.

- Priorytet: 100.

- Stan: włączone.

Wybierz Dodaj.

Na karcie Zasady łączenia potwierdź na liście nazwę FQDN testu blokowania.

Wybierz Dalej.

Na karcie Przegląd potwierdź konfigurację profilu.

Wybierz pozycję Utwórz profil.

Tworzenie zasady dostępu warunkowego

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Ochrona>dostępu warunkowego. Wybierz pozycję Utwórz nowe zasady.

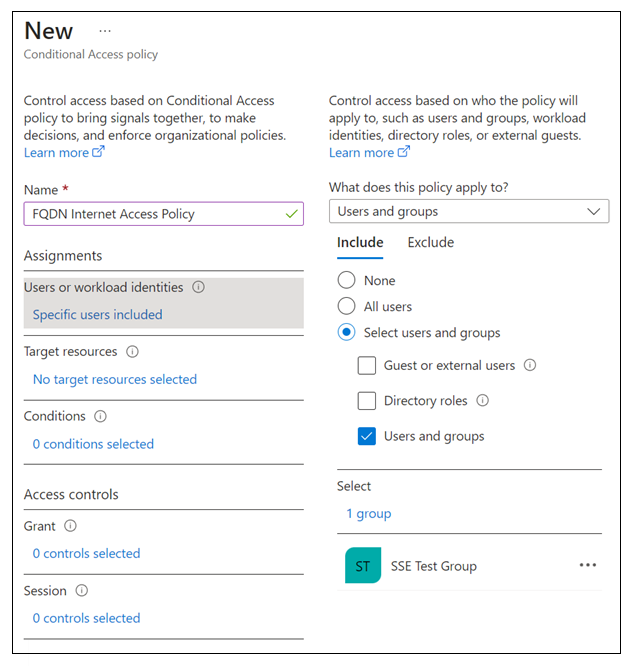

W oknie dialogowym Nowe zasady dostępu warunkowego skonfiguruj następujące ustawienia.

- Nazwa: Zasady dostępu do Internetu w sieci FQDN.

- Tożsamości użytkowników lub obciążeń: uwzględnieni konkretni użytkownicy.

- Do czego mają zastosowanie te zasady? Użytkownicy i grupy.

- Uwzględnij>pozycję Wybierz użytkowników i grupy> Wybierz użytkowników i grupy.

- Wybierz grupę testowa. Kliknij opcję Wybierz.

Zasoby>docelowe Wybierz, jakie zasady mają zastosowanie do>globalnego bezpiecznego dostępu.

Wybierz profile ruchu, które mają zastosowanie do>ruchu internetowego.

W sesji okno dialogowe, wybierz pozycję Blokuj FQDN Profil dostępu do Internetu. Wybierz pozycję Profil dostępu do Internetu.

W obszarze Przegląd>dostępu warunkowego Włącz zasady wybierz pozycję Włączone. Wybierz pozycję Utwórz.

Próba uzyskania dostępu do zablokowanych witryn

Zaloguj się na urządzeniu testowym, na którym zainstalowano agenta GSA.

W zasobniku systemowym kliknij prawym przyciskiem myszy pozycję Globalny klient bezpiecznego dostępu. Wybierz pozycję Diagnostyka zaawansowana.

W oknie dialogowym Global Secure Access Client - Advanced Diagnostics (Globalny klient bezpiecznego dostępu — zaawansowana diagnostyka) wybierz pozycję Traffic (Ruch).

W obszarze Ruch sieciowy wybierz pozycję Rozpocznij zbieranie.

Spróbuj otworzyć nazwę FQDN skonfigurowaną w celu potwierdzenia zablokowanego dostępu. Powinien zostać wyświetlony komunikat Odmowa dostępu dla witryn internetowych http i nie można uzyskać dostępu do tego powiadomienia o stronie dla witryn internetowych https. Zastosowanie zasad do urządzenia klienckiego może potrwać do 20 minut.

Zatrzymaj agenta i potwierdź przywrócony dostęp

W obszarze Ruch sieciowy wybierz pozycję Zatrzymaj zbieranie.

Przewiń, aby obserwować ruch związany z otwarciem nazwy FQDN i skojarzonymi danymi.

Na pasku zadań testowych > rozwiń opcje > prawym przyciskiem myszy pozycję Globalny klient bezpiecznego >dostępu. Wybierz pozycję Wstrzymaj.

Po pojawieniu się powiadomienia o potwierdzeniu otwórz wcześniej zablokowaną witrynę, aby potwierdzić przywrócony dostęp.

Wyświetlanie aktywności w dzienniku ruchu

- W centrum >administracyjnym firmy Microsoft Entra Global Secure Access>Monitor wybierz pozycję Dzienniki ruchu.

- W razie potrzeby wybierz pozycję Dodaj filtr. Filtruj, gdy główna nazwa użytkownika zawiera wartość testuser i Akcja ustawiona na Wartość Blokuj.

- Obserwuj wpisy docelowej nazwy FQDN, które pokazują ruch jako zablokowany, a następnie dozwolone. W dzienniku może wystąpić opóźnienie do 20 minut.

Przykładowy scenariusz weryfikacji koncepcji: zezwalanie użytkownikowi na dostęp do zablokowanej witryny internetowej

W niektórych przypadkach użytkownicy, którzy wymagają dostępu do zablokowanych witryn dla grup, w których użytkownik jest członkiem. Wykonaj następujące zadania, aby zastąpić blok skonfigurowany dla grupy testowej, aby użytkownik testowy mógł uzyskać dostęp do zablokowanej witryny.

- Skonfiguruj regułę zezwalania dla tej samej nazwy FQDN, która była zablokowana w poprzednim scenariuszu. Utwórz zasady filtrowania sieci Web.

- Grupuj i nadaj priorytet zasadom filtrowania sieci Web. Utwórz profil zabezpieczeń o wyższym priorytcie niż utworzone wcześniej zasady blokowania.

- Skonfiguruj użytkownika testowego, aby używał profilu zabezpieczeń. Tworzenie i przypisywanie zasad dostępu warunkowego.

- Potwierdź aplikację reguły przy użyciu użytkownika testowego, aby spróbować uzyskać dostęp do zablokowanej witryny.

- Zatrzymaj agenta i potwierdź dostęp użytkownika testowego do wcześniej zablokowanej witryny.

- Wyświetlanie aktywności w dzienniku ruchu.

Tworzenie zasad filtrowania w Internecie

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Global Secure Access Secure Access Secure Web content filtering policies>Create policy>Configure Global Secure Access>content filtering (Globalne filtrowanie zawartości bezpiecznego>dostępu).

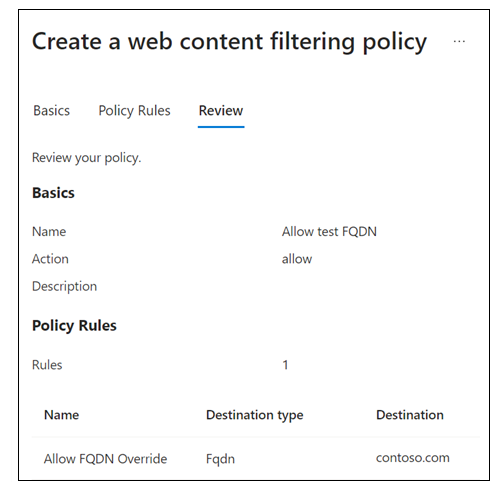

W sekcji Tworzenie zasad>filtrowania zawartości internetowej Podstawowe informacje podaj następujące informacje.

- Nazwa: Zezwalaj na testowe nazwy FQDN.

- Opis: Dodaj opis.

- Akcja: Zezwalaj.

Wybierz Dalej.

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dodaj regułę.

W oknie dialogowym Dodawanie reguły podaj następujące szczegóły. Wybierz Dodaj.

- Nazwa: wprowadź nazwę, na przykład Zezwalaj na przesłonięcia nazwy FQDN.

- Typ docelowy: nazwa FQDN.

- Miejsce docelowe: wprowadź nazwę FQDN w formacie *.domainname.com lub domain.com. Wybierz Dodaj.

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej potwierdź wybrane opcje.

Wybierz Dalej.

W obszarze Tworzenie zasad>filtrowania zawartości internetowej Przejrzyj, potwierdź konfigurację zasad.

Wybierz pozycję Create policy (Utwórz zasady).

Aby potwierdzić tworzenie zasad, wyświetl ją na liście Zarządzanie zasadami filtrowania zawartości internetowej.

Tworzenie profilu zasad zabezpieczeń

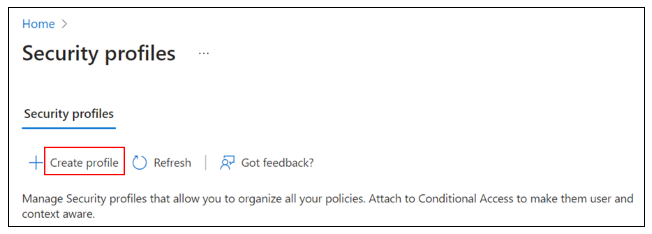

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Globalne profile zabezpieczeń bezpiecznego>dostępu.> Wybierz pozycję Utwórz profil.

](media/sse-deployment-guide-internet-access/security-profiles-expanded.png#lightbox)

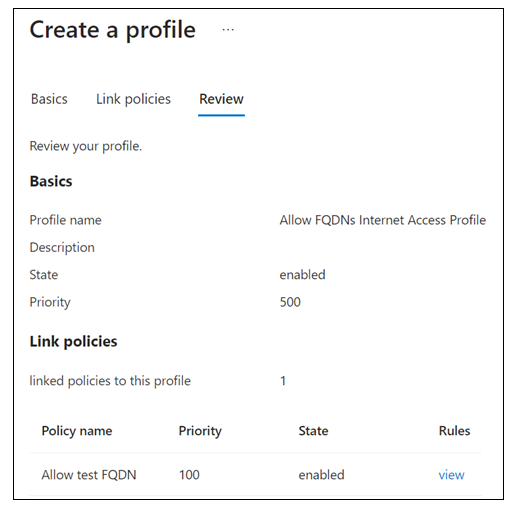

](media/sse-deployment-guide-internet-access/security-profiles-expanded.png#lightbox)W obszarze Tworzenie profilu>Podstawowe informacje podaj następujące szczegóły.

- Nazwa profilu: Zezwalaj na profil dostępu do Internetu nazw FQDN.

- Opis: Dodaj opis.

- Stan: włączone.

- Priorytet: 500.

Wybierz Dalej.

W obszarze Tworzenie zasad linku profilu>wybierz pozycję Połącz zasady.

Wybierz pozycję Istniejące zasady.

W oknie dialogowym Łączenie zasad podaj następujące szczegóły.

- Nazwa zasad: Zezwalaj na testowe nazwy FQDN.

- Priorytet: 100.

- Stan: włączone.

Wybierz Dodaj.

Na stronie Tworzenie zasad linku profilu>potwierdź na liście opcję Zezwalaj na testową nazwę FQDN.

Wybierz Dalej.

Na karcie Przegląd potwierdź konfigurację profilu.

Wybierz pozycję Utwórz profil.

Tworzenie zasady dostępu warunkowego

W centrum administracyjnym firmy Microsoft Entra przejdź do pozycji Ochrona>dostępu warunkowego. Wybierz pozycję Utwórz nowe zasady.

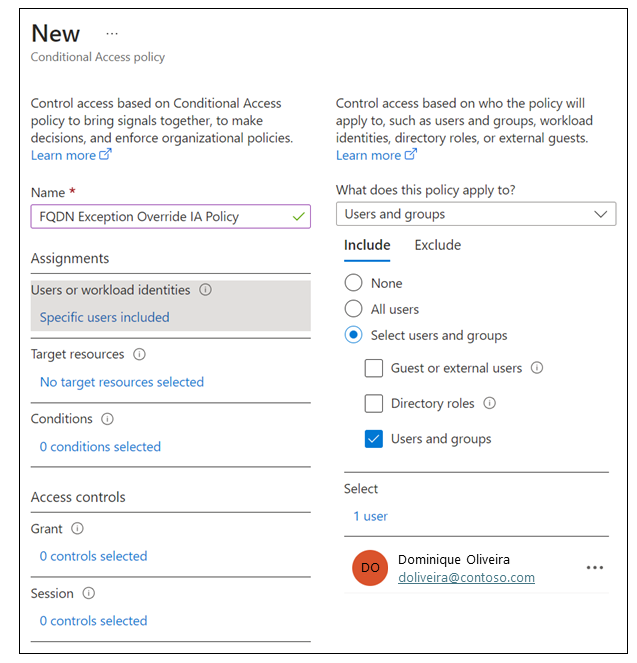

W oknie dialogowym Nowe zasady dostępu warunkowego skonfiguruj następujące ustawienia.

- Nazwa: Wyjątek FQDN zastępuje zasady IA.

- Tożsamości użytkowników lub obciążeń: uwzględnieni konkretni użytkownicy.

- Do czego mają zastosowanie te zasady? Użytkownicy i grupy.

- Uwzględnij>pozycję Wybierz użytkowników i grupy> Wybierz użytkowników i grupy.

- Wybierz grupę testowa. Kliknij opcję Wybierz.

Zasoby>docelowe Wybierz, jakie zasady mają zastosowanie do>globalnego bezpiecznego dostępu.

Wybierz profile ruchu, które mają zastosowanie do>ruchu internetowego.

Sesja> wybierz pozycję Użyj profilu zabezpieczeń globalnego bezpiecznego dostępu, wybierz pozycję Zezwalaj na profil dostępu do Internetu nazw FQDN. Kliknij opcję Wybierz.

W obszarze Przegląd>dostępu warunkowego Włącz zasady wybierz pozycję Włączone. Wybierz pozycję Utwórz.

Próba uzyskania dostępu do zablokowanych witryn

Zaloguj się na urządzeniu testowym, na którym zainstalowano agenta GSA.

W zasobniku systemowym kliknij prawym przyciskiem myszy pozycję Globalny klient bezpiecznego dostępu. Wybierz pozycję Diagnostyka zaawansowana.

W oknie dialogowym Global Secure Access Client - Advanced Diagnostics (Globalny klient bezpiecznego dostępu — zaawansowana diagnostyka) wybierz pozycję Traffic (Ruch).

W obszarze Ruch sieciowy wybierz pozycję Rozpocznij zbieranie.

Aby potwierdzić dostęp dla tego konkretnego użytkownika, spróbuj otworzyć nazwę FQDN skonfigurowaną jako wyjątek. Zastosowanie zasad do urządzenia klienckiego może potrwać do 20 minut.

Zatrzymaj agenta i potwierdź przywrócony dostęp

- W obszarze Ruch sieciowy wybierz pozycję Zatrzymaj zbieranie.

- Przewiń, aby obserwować ruch związany z otwarciem nazwy FQDN.

Wyświetlanie aktywności w dzienniku ruchu

- W centrum >administracyjnym firmy Microsoft Entra Global Secure Access>Monitor wybierz pozycję Dzienniki ruchu. W razie potrzeby wybierz pozycję Dodaj filtr. Filtruj, gdy główna nazwa użytkownika zawiera wartość testuser i Akcja ustawiona na Wartość Blokuj.

- Obserwuj wpisy docelowej nazwy FQDN, które pokazują ruch jako zablokowany, a następnie dozwolone. W dzienniku może wystąpić opóźnienie do 20 minut.