Przewodnik wdrażania rozwiązania Security Service Edge firmy Microsoft dotyczący weryfikacji koncepcji Dostęp Prywatny Microsoft Entra

Oparte na tożsamościach rozwiązanie Security Service Edge firmy Microsoft konweruje kontrolę dostępu do sieci, tożsamości i punktu końcowego, dzięki czemu można zabezpieczyć dostęp do dowolnej aplikacji lub zasobu z dowolnej lokalizacji, urządzenia lub tożsamości. Umożliwia ona i organizuje zarządzanie zasadami dostępu dla pracowników, partnerów biznesowych i obciążeń cyfrowych. Możesz stale monitorować i dostosowywać dostęp użytkowników w czasie rzeczywistym, jeśli uprawnienia lub poziom ryzyka zmieniają się w prywatnych aplikacjach, aplikacjach SaaS i punktach końcowych firmy Microsoft.

Te wskazówki ułatwiają wdrażanie Dostęp Prywatny Microsoft Entra jako weryfikacji koncepcji w środowisku produkcyjnym lub testowym, w tym zasad dostępu warunkowego i przypisań aplikacji. Konfigurację można ograniczyć do określonych użytkowników i grup testowych. Zobacz Wprowadzenie do przewodnika wdrażania rozwiązań usługi Microsoft Security Service Edge, aby zapoznać się z wymaganiami wstępnymi.

Wdrażanie i testowanie Dostęp Prywatny Microsoft Entra

Wykonaj kroki konfigurowania początkowego produktu . Obejmuje to włączenie profilu przekazywania ruchu Dostęp Prywatny Microsoft Entra i zainstalowanie globalnego klienta bezpiecznego dostępu na urządzeniu testowym. Skorzystaj z tych wskazówek, aby skonfigurować serwer łącznika i opublikować aplikację w celu Dostęp Prywatny Microsoft Entra.

Konfigurowanie serwera łącznika

Serwer łącznika komunikuje się z rozwiązaniem Microsoft Security Service Edge jako bramą do sieci firmowej. Używa połączeń wychodzących przez 80 i 443 i nie wymaga portów przychodzących. Dowiedz się, jak skonfigurować łączniki dla Dostęp Prywatny Microsoft Entra.

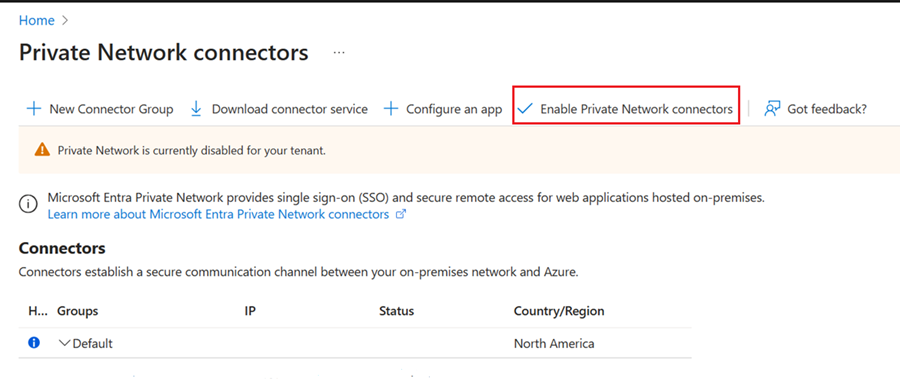

Na serwerze łącznika otwórz centrum administracyjne firmy Microsoft Entra. Przejdź do pozycji Global Secure Access Connect Connectors (Globalne łączniki bezpiecznego dostępu>do połączeń),>a następnie kliknij pozycję Włącz łączniki sieci prywatnej. Kliknij pozycję Pobierz usługę łącznika.

Utwórz nową grupę łączników dla łącznika sieci prywatnej.

Postępuj zgodnie z instrukcjami kreatora instalacji, aby zainstalować usługę łącznika na serwerze łącznika. Po wyświetleniu monitu wprowadź poświadczenia dzierżawy, aby ukończyć instalację.

Upewnij się, że serwer łącznika jest zainstalowany w nowej grupie łączników, upewniając się, że jest wyświetlany na liście Łączniki.

W tym przewodniku użyjemy nowej grupy łączników z jednym serwerem łącznika. W środowisku produkcyjnym należy utworzyć grupy łączników z wieloma serwerami łączników. Zobacz szczegółowe wskazówki dotyczące publikowania aplikacji w oddzielnych sieciach przy użyciu grup łączników.

Publikowanie aplikacji

Dostęp Prywatny Microsoft Entra obsługuje aplikacje protokołu TCP (Transmission Control Protocol) przy użyciu dowolnych portów. Aby nawiązać połączenie z serwerem aplikacji przy użyciu protokołu RDP (port TCP 3389) przez Internet, wykonaj następujące kroki:

Z poziomu serwera łącznika sprawdź, czy pulpit zdalny można połączyć z serwerem aplikacji.

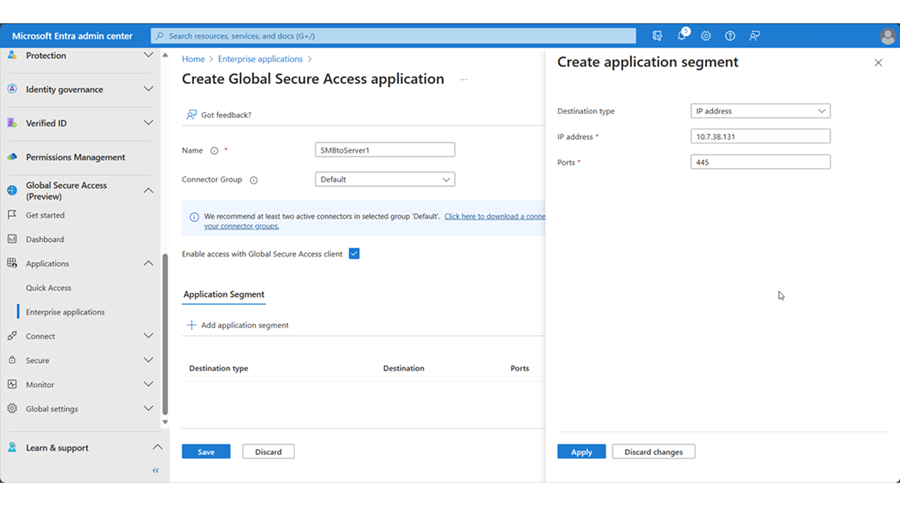

Wprowadź nazwę (np. Serwer1) i wybierz nową grupę łączników. Kliknij pozycję +Dodaj segment aplikacji. Wprowadź adres IP serwera aplikacji i port 3389.

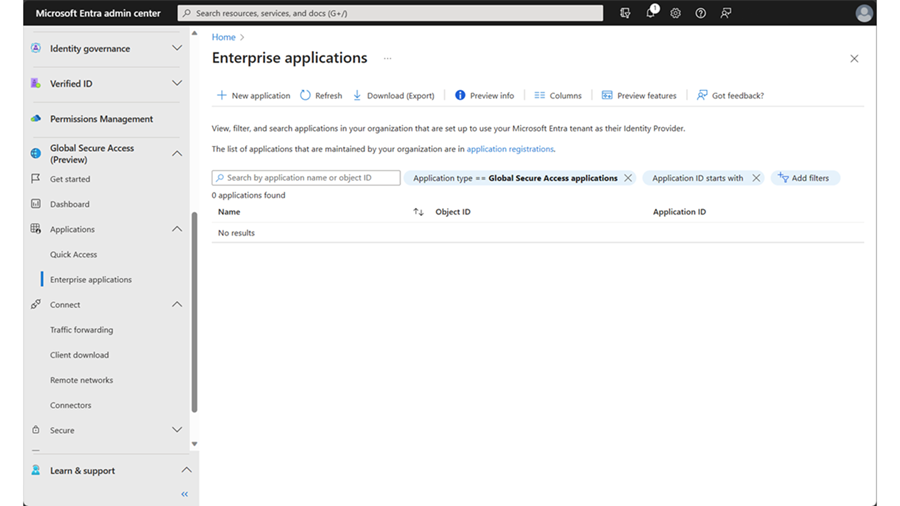

Kliknij pozycję Zastosuj>zapisz. Sprawdź, czy aplikacja jest dodawana do listy Aplikacje dla przedsiębiorstw.

Przejdź do pozycji Aplikacje tożsamości>dla>przedsiębiorstw i kliknij nowo utworzoną aplikację.

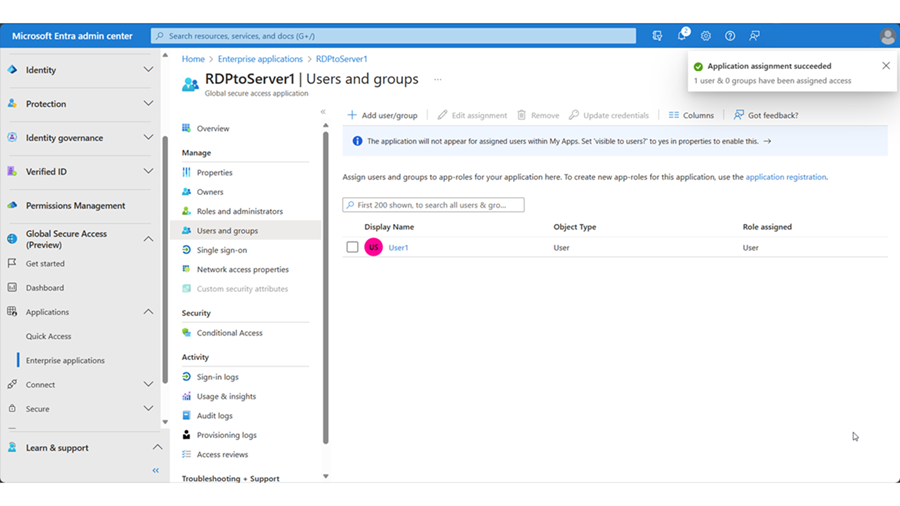

Kliknij pozycję Użytkownicy i grupy. Dodaj użytkownika testowego, który będzie uzyskiwać dostęp do tej aplikacji z Internetu.

Zaloguj się do testowego urządzenia klienckiego i otwórz połączenie pulpitu zdalnego z serwerem aplikacji.

Przykładowy scenariusz weryfikacji koncepcji: stosowanie dostępu warunkowego

Zasady dostępu warunkowego można stosować do aplikacji opublikowanych za pomocą Dostęp Prywatny Microsoft Entra. Skorzystaj z tych wskazówek, aby wymusić logowanie na telefonie (Microsoft Authenticator) dla użytkowników pulpitu zdalnego na serwerze aplikacji.

Otwórz centrum administracyjne firmy Microsoft Entra. Przejdź do pozycji Identity Protection Conditional Access Authentication strengths (Mocne strony uwierzytelniania dostępu warunkowego w usłudze> Identity>Protection).> Wybierz pozycję +Nowa siła uwierzytelniania.

Utwórz siłę nowego uwierzytelniania, aby wymagać aplikacji Microsoft Authenticator (logowanie za pomocą telefonu).

Przejdź do pozycji Zasady.

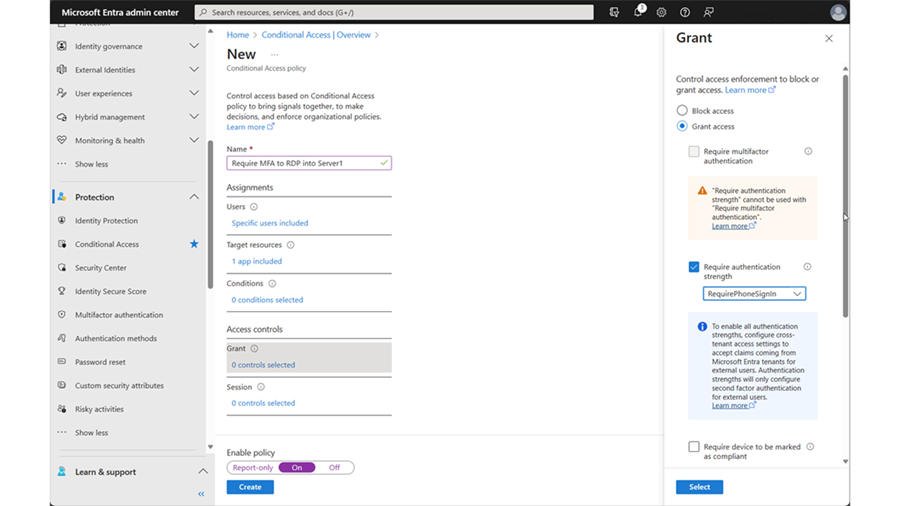

Utwórz nowe zasady dostępu warunkowego w następujący sposób:

- Użytkownicy: wybierz określonego użytkownika

- Zasoby docelowe: wybierz określoną opublikowaną aplikację

- Udziel>dostępu — wymagaj siły uwierzytelniania (wybierz siłę uwierzytelniania utworzoną powyżej)

Aby przyspieszyć wymuszanie zasad dostępu warunkowego, kliknij prawym przyciskiem myszy klienta globalnego bezpiecznego dostępu na pasku zadań systemu Windows. Wybierz pozycję Przełącz użytkownika. Poczekaj kilka sekund, aż zostanie wyświetlony monit o uwierzytelnienie.

Otwórz połączenie pulpitu zdalnego z serwerem aplikacji. Sprawdź wymuszanie dostępu warunkowego, sprawdzając dzienniki logowania lub sprawdzając, czy zostanie wyświetlona oczekiwana siła uwierzytelniania.

Przykładowy scenariusz weryfikacji koncepcji: kontrolowanie dostępu wielu użytkowników do wielu aplikacji

We wcześniejszej sekcji zastosowaliśmy dostęp warunkowy do jednej aplikacji dla jednego użytkownika. W środowisku produkcyjnym potrzebna jest kontrola dostępu dla wielu aplikacji i użytkowników.

W tym scenariuszu użytkownik działu marketingu musi użyć protokołu RDP, aby otworzyć sesję pulpitu zdalnego na serwerze Server1. Ponadto użytkownik w dziale deweloperów musi uzyskać dostęp do udziału plików na serwerze przy użyciu protokołu SMB. Uprawnienia do każdej aplikacji są skonfigurowane tak, aby użytkownicy w dziale marketingu mogli korzystać z pulpitu zdalnego z serwerem Server1, ale nie mogą uzyskać dostępu do udziału plików na serwerze Server1. Aby uzyskać dodatkową kontrolę dostępu, wymuszamy uwierzytelnianie wieloskładnikowe dla użytkowników w dziale marketingu i wymagamy od użytkowników w dziale deweloperów zgody na warunki użytkowania w celu uzyskania dostępu do zasobów.

Otwórz centrum administracyjne firmy Microsoft Entra i utwórz dwóch użytkowników testowych, takich jak FirstUser i SecondUser.

Utwórz grupę dla deweloperów i marketingu. Dodaj użytkownika FirstUser do grupy Marketing i dodaj użytkownika SecondUser do grupy Deweloperzy.

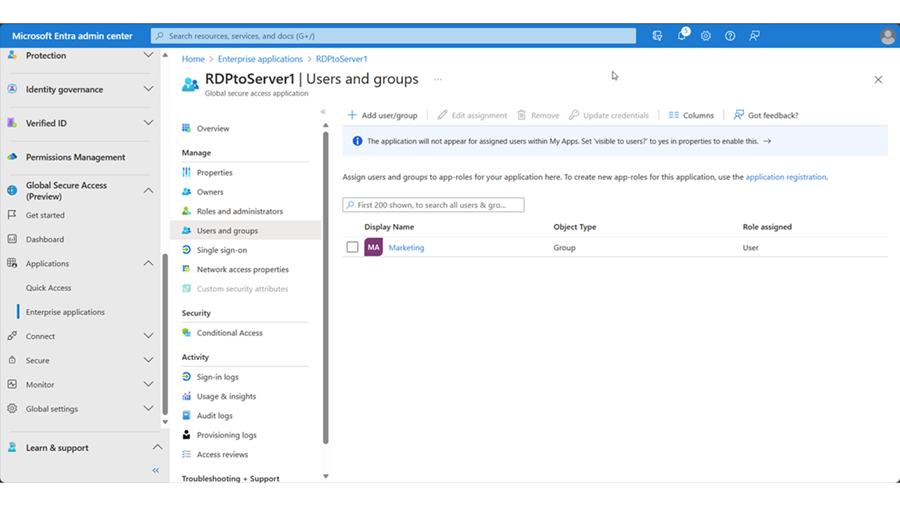

Przejdź do pozycji Globalne aplikacje bezpiecznego dostępu>dla>przedsiębiorstw. Wybierz aplikację testowa w sekcji Publikowanie aplikacji . Usuń starszego użytkownika testowego z grupy Użytkownicy i grupy i zastąp go grupą Marketing.

Utwórz drugą aplikację, aby nawiązać połączenie z serwerem aplikacji przy użyciu protokołu SMB za pośrednictwem portu 445.

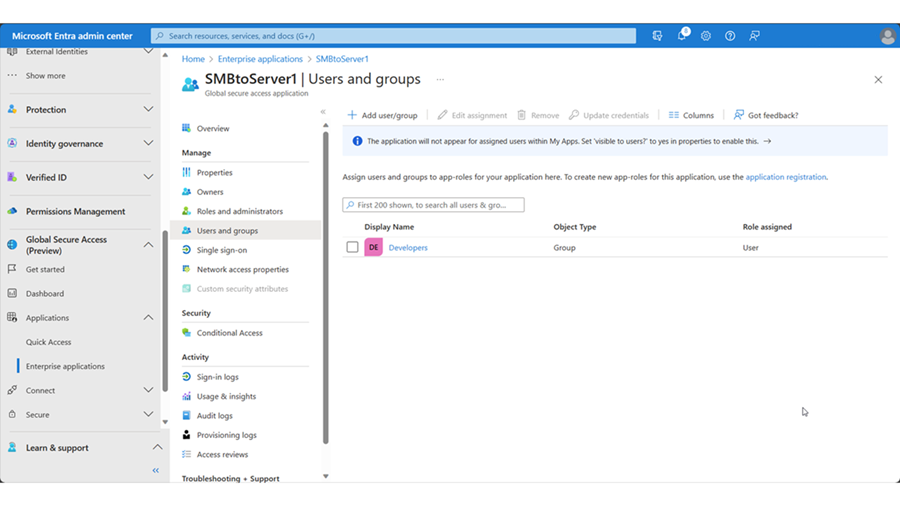

W obszarze Użytkownicy i grupy nowej aplikacji SMB dodaj grupę Deweloperzy.

Zaloguj się na urządzeniu klienckim testowym przy użyciu tożsamości użytkownika marketingowego FirstUser. Sprawdź, czy użytkownik FirstUser może pomyślnie otworzyć połączenie pulpitu zdalnego z serwerem Server1 i czy użytkownik grupy deweloperów SecondUser nie może otworzyć połączenia pulpitu zdalnego z serwerem Server1.

Zaloguj się na urządzeniu klienckim testowym przy użyciu użytkownika Developers SecondUser i upewnij się, że możesz pomyślnie nawiązać połączenie z udziałami plików na serwerze Server1. Upewnij się, że użytkownik marketingu FirstUser nie może nawiązać połączenia z tym samym udziałem plików.

Utwórz zasady dostępu warunkowego, aby dodać dodatkowe kontrolki.

- Zasady dostępu warunkowego 1

- Nazwa: MarketingToServer1

- Użytkownicy: grupa marketingowa

- Zasób docelowy: RDPToServer1

- Udzielanie: Udzielanie dostępu, wymaganie uwierzytelniania wieloskładnikowego

- Sesja: częstotliwość logowania 1 godzina

- Zasady dostępu warunkowego 2

- Nazwa: DevelopersToServer1

- Użytkownicy: grupa deweloperów

- Zasób docelowy: SMBToServer1

- Udzielanie: Udzielanie dostępu, wymaganie warunków użytkowania

- Sesja: częstotliwość logowania 1 godzina

- Zasady dostępu warunkowego 1

Zaloguj się przy użyciu odpowiednich użytkowników i sprawdź zasady dostępu warunkowego.

Przykładowy scenariusz weryfikacji koncepcji: weryfikowanie dostępu aplikacji z dzienników ruchu

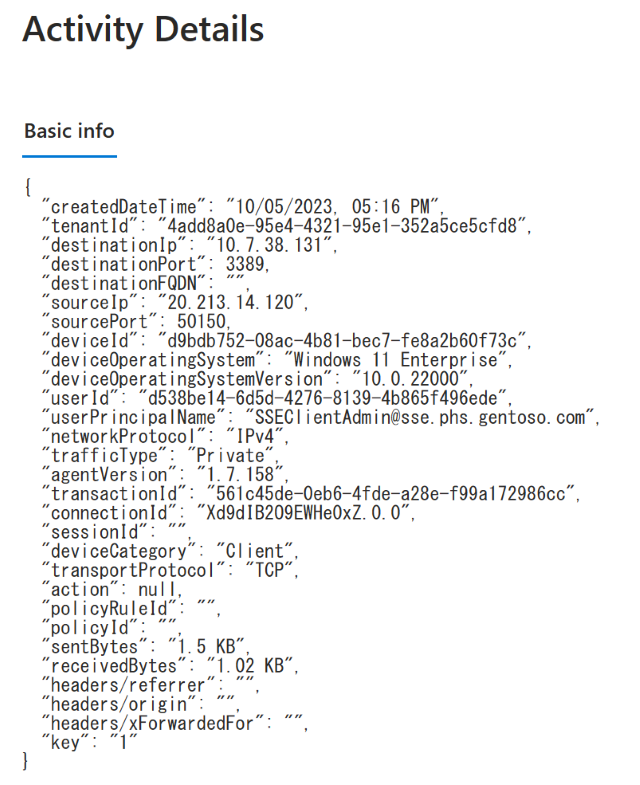

Dostęp do aplikacji można monitorować za pośrednictwem Dostęp Prywatny Microsoft Entra za pośrednictwem dzienników ruchu.

Otwórz centrum administracyjne firmy Microsoft Entra. Przejdź do pozycji Globalne dzienniki ruchu monitora>bezpiecznego dostępu.>

Wybierz pozycję Dostęp prywatny, aby zastosować filtr.

Wybierz każdy dziennik, aby wyświetlić szczegóły aktywności z określonymi informacjami o użytkownikach i aplikacjach, do których uzyskuje się dostęp.

Wybierz pozycję Dodaj filtr , aby znaleźć interesujące informacje (na przykład główna nazwa użytkownika zawiera userA).

Uwaga

Adres IP wymieniony w sekcji sourceIp to publiczny adres IP klienta, a nie adres IP sieci rozwiązania Microsoft Security Service Edge.

Następne kroki

Wdrażanie i weryfikowanie Dostęp do Internetu Microsoft Entra w usłudze Microsoft TrafficDeploy i weryfikowanie Dostęp do Internetu Microsoft Entra