Scenariusz wdrażania firmy Microsoft Entra — modernizowanie dostępu zdalnego do aplikacji lokalnych przy użyciu uwierzytelniania wieloskładnikowego na aplikację

Scenariusze wdrażania firmy Microsoft Entra zawierają szczegółowe wskazówki dotyczące łączenia i testowania tych produktów Microsoft Entra Suite:

- Ochrona tożsamości Microsoft Entra

- Zarządzanie tożsamością Microsoft Entra

- Zweryfikowany identyfikator Microsoft Entra (możliwości premium)

- Dostęp do Internetu Microsoft Entra

- Dostęp Prywatny Microsoft Entra

W tych przewodnikach opisano scenariusze pokazujące wartość pakietu Microsoft Entra Suite i sposób współpracy jej możliwości.

- Wprowadzenie do scenariuszy wdrażania firmy Microsoft Entra

- Scenariusz wdrażania firmy Microsoft Entra — pracownicy i dołączanie gości, tożsamość i zarządzanie cyklem życia dostępu we wszystkich aplikacjach

- Scenariusz wdrażania firmy Microsoft Entra — zabezpieczanie dostępu do Internetu na podstawie potrzeb biznesowych

Scenariusz: Modernizacja dostępu zdalnego przy użyciu szybkiego dostępu

W tej sekcji opisano sposób konfigurowania produktów Microsoft Entra Suite na potrzeby scenariusza, w którym fikcyjna organizacja Contoso uaktualnia istniejące rozwiązanie sieci VPN. Nowe, skalowalne rozwiązanie oparte na chmurze ułatwia przejście do usługi Secure Access Service Edge (SASE). Aby osiągnąć ten cel, wdrażają Dostęp do Internetu Microsoft Entra, Dostęp Prywatny Microsoft Entra i Ochrona tożsamości Microsoft Entra.

Dostęp Prywatny Microsoft Entra zapewnia użytkownikom (zarówno w biurze, jak i pracy zdalnej) bezpieczny dostęp do prywatnych zasobów firmy. Dostęp Prywatny Microsoft Entra opiera się na serwerze proxy aplikacji Microsoft Entra w celu rozszerzenia dostępu do dowolnego zasobu prywatnego, niezależnie od portu TCP/IP i protokołu.

Użytkownicy zdalni mogą łączyć się z aplikacjami prywatnymi w środowiskach hybrydowych i wielochmurowych, sieciach prywatnych i centrach danych z dowolnego urządzenia i sieci bez konieczności używania rozwiązania sieci VPN. Usługa oferuje dostęp adaptacyjny dla aplikacji oparty na zasadach dostępu warunkowego (CA) w celu zapewnienia bardziej szczegółowego poziomu zabezpieczeń niż tradycyjne rozwiązanie sieci VPN.

Ochrona tożsamości Microsoft Entra oparte na chmurze zarządzanie tożsamościami i dostępem (IAM) pomaga chronić tożsamości użytkowników i poświadczenia przed naruszeniem zabezpieczeń.

Te ogólne kroki dla rozwiązania Contoso można replikować zgodnie z opisem w tym scenariuszu.

- Zarejestruj się w usłudze Microsoft Entra Suite. Włącz i skonfiguruj usługę Microsoft Entra Internet i prywatny dostęp do żądanych ustawień sieci i zabezpieczeń.

- Wdróż klienta globalnego bezpiecznego dostępu firmy Microsoft na urządzeniach użytkowników i łączników Dostęp Prywatny Microsoft Entra w sieciach prywatnych. Dołącz wielochmurowe sieci wirtualne internetowe jako usługa (IaaS) do uzyskiwania dostępu do aplikacji i zasobów w sieciach firmy Contoso.

- Skonfiguruj aplikacje prywatne jako aplikacje globalnego bezpiecznego dostępu. Przypisz odpowiednich użytkowników i grupy. Skonfiguruj zasady dostępu warunkowego dla tych aplikacji i użytkowników. Dzięki tej konfiguracji można uzyskać minimalny dostęp, zezwalając na dostęp tylko do użytkowników i grup, które wymagają dostępu.

- Włącz Ochrona tożsamości Microsoft Entra, aby umożliwić administratorom badanie i korygowanie zagrożeń w celu zapewnienia bezpieczeństwa i bezpieczeństwa organizacji. Zagrożenia mogą być przekazywane do narzędzi, takich jak dostęp warunkowy, aby podejmować decyzje dotyczące dostępu i przekazywane z powrotem do narzędzia do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) do badania.

- Użyj rozszerzonych dzienników i analiz z Dostęp do Internetu Microsoft Entra, Dostęp Prywatny Microsoft Entra i Ochrona tożsamości Microsoft Entra, aby śledzić i oceniać stan sieci i zabezpieczeń. Ta konfiguracja ułatwia zespołowi usługi Security Operations Center (SOC) szybkie wykrywanie i badanie zagrożeń w celu zapobiegania eskalacji.

Rozwiązania microsoft Entra Suite oferują następujące korzyści w porównaniu z siecią VPN:

- Łatwiejsze i skonsolidowane zarządzanie

- Niższe koszty sieci VPN

- Lepsze zabezpieczenia i widoczność

- Sprawniejsze środowisko użytkownika i wydajność

- Gotowość do sygnatury dostępu współdzielonego

Wymagania dotyczące dostępu zdalnego z szybkim dostępem

W tej sekcji zdefiniowano wymagania dotyczące rozwiązania scenariusza.

Uprawnienia dostępu zdalnego z szybkim dostępem

Administratorzy, którzy wchodzą w interakcje z funkcjami globalnego bezpiecznego dostępu, wymagają ról administratora globalnego bezpiecznego dostępu i administratora aplikacji.

Konfiguracja zasad dostępu warunkowego wymaga roli administratora dostępu warunkowego lub administratora zabezpieczeń. Niektóre funkcje mogą wymagać większej liczby ról.

Wymagania wstępne dotyczące dostępu zdalnego z szybkim dostępem

Aby pomyślnie wdrożyć i przetestować ten scenariusz, skonfiguruj następujące wymagania wstępne:

- Dzierżawa firmy Microsoft Entra z licencją Microsoft Entra ID P1. Skonfiguruj identyfikator entra firmy Microsoft, aby przetestować Ochrona tożsamości Microsoft Entra.

Kup licencje lub uzyskaj licencje próbne.

- Jeden użytkownik z co najmniej rolami administratora globalnego bezpiecznego dostępu i administratorem aplikacji w celu skonfigurowania przeglądarki Microsoft Security Service Edge

- Co najmniej jeden użytkownik testowy klienta w dzierżawie

- Jedno urządzenie klienckie z systemem Windows z tą konfiguracją:

- Wersja 64-bitowa systemu Windows 10/11

- Przyłączone do firmy Microsoft lub dołączone hybrydy

- Połączenie z Internetem i brak dostępu do sieci firmowej ani sieci VPN

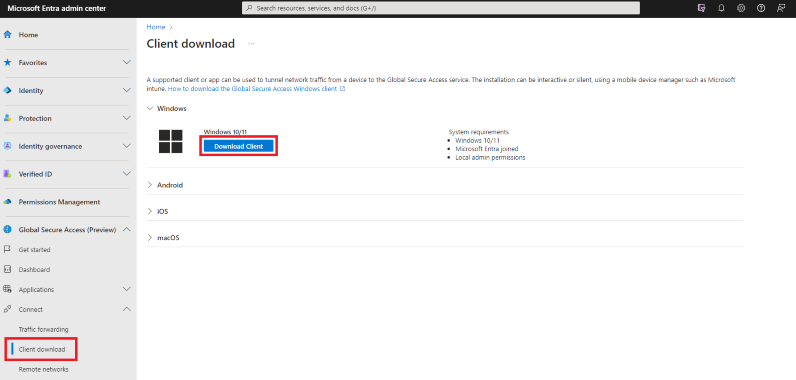

- Pobierz i zainstaluj klienta globalnego bezpiecznego dostępu na urządzeniu klienckim. W artykule Global Secure Access Client for Windows (Globalny klient bezpiecznego dostępu dla systemu Windows ) opisano wymagania wstępne i instalację.

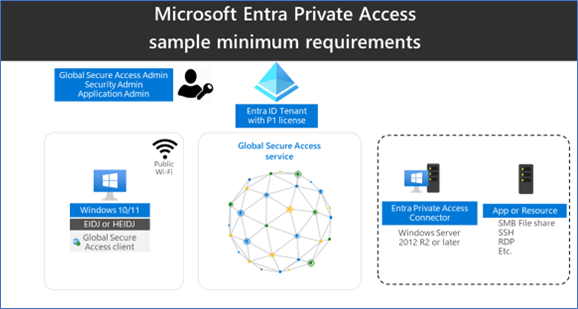

- Aby przetestować Dostęp Prywatny Microsoft Entra, skonfiguruj serwer z systemem Windows do działania jako serwer zasobów:

- Windows Server 2012 R2 lub nowszy

- Udział plików

- Aby przetestować Dostęp Prywatny Microsoft Entra, skonfiguruj serwer z systemem Windows do działania jako serwer łącznika:

- Windows Server 2012 R2 lub nowszy

- Łączność sieciowa z usługą Microsoft Entra

- Porty 80 i 443 otwarte dla ruchu wychodzącego

- Zezwalaj na dostęp do wymaganych adresów URL

- Ustanów łączność między serwerem łącznika i serwerem aplikacji. Potwierdź dostęp do testowej aplikacji na serwerze aplikacji (na przykład udany dostęp do udziału plików).

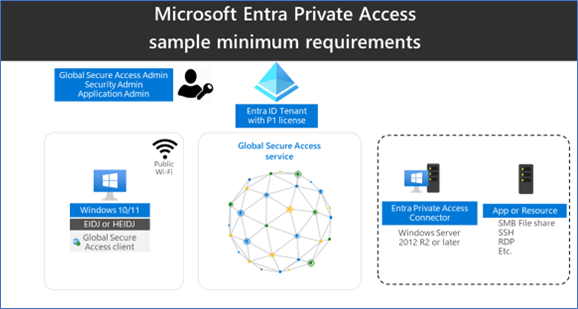

Na tym diagramie przedstawiono minimalne wymagania dotyczące architektury wdrażania i testowania Dostęp Prywatny Microsoft Entra:

Konfigurowanie globalnego bezpiecznego dostępu na potrzeby dostępu zdalnego przy użyciu szybkiego dostępu

W tej sekcji aktywujemy globalny bezpieczny dostęp za pośrednictwem centrum administracyjnego firmy Microsoft Entra. Następnie skonfigurujemy początkowe konfiguracje wymagane przez ten scenariusz.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny.

- Przejdź do sekcji Global Secure Access Get started>w dzierżawie. Wybierz pozycję Aktywuj , aby włączyć funkcje SSE.

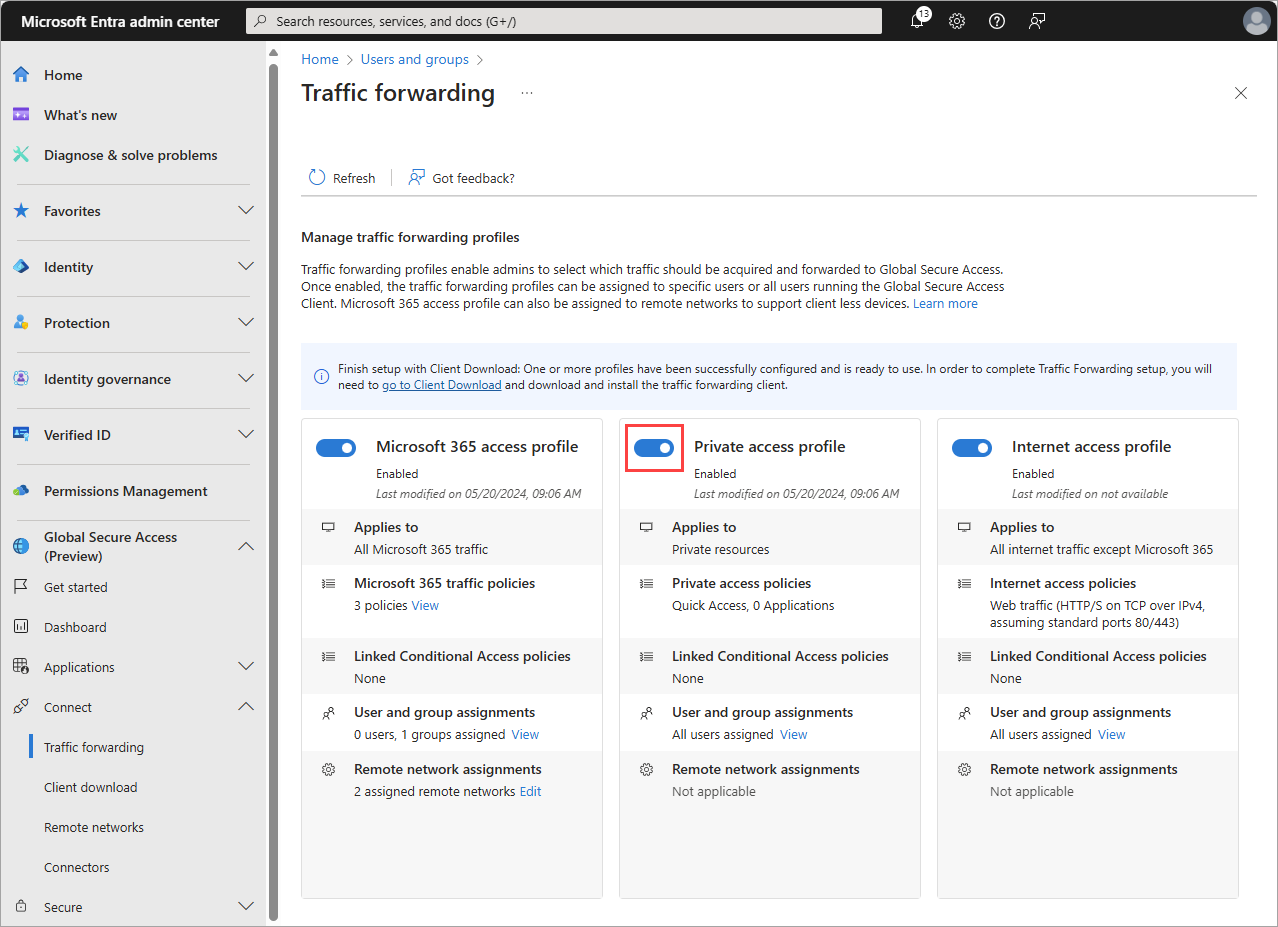

- Przejdź do przesyłania dalej ruchu Global Secure Access>Connect>. Przełącz profil dostępu prywatnego. Przekazywanie ruchu umożliwia skonfigurowanie typu ruchu sieciowego do tunelowania za pośrednictwem usług rozwiązania Security Service Edge firmy Microsoft. Konfigurowanie profilów przesyłania dalej ruchu w celu zarządzania typami ruchu.

Profil dostępu platformy Microsoft 365 jest przeznaczony dla Dostęp do Internetu Microsoft Entra dla platformy Microsoft 365.

Profil dostępu prywatnego jest przeznaczony dla Dostęp Prywatny Microsoft Entra.

Profil dostępu do Internetu jest przeznaczony dla Dostęp do Internetu Microsoft Entra. Rozwiązanie Microsoft Security Service Edge przechwytuje ruch tylko na urządzeniach klienckich z instalacją globalnego klienta bezpiecznego dostępu.

Instalowanie globalnego klienta bezpiecznego dostępu na potrzeby dostępu zdalnego przy użyciu szybkiego dostępu

Dostęp do Internetu Microsoft Entra dla platformy Microsoft 365 i Dostęp Prywatny Microsoft Entra używać klienta globalnego bezpiecznego dostępu na urządzeniach z systemem Windows. Ten klient uzyskuje i przekazuje ruch sieciowy do rozwiązania Microsoft Security Service Edge. Wykonaj następujące kroki instalacji i konfiguracji:

Upewnij się, że urządzenie z systemem Windows jest przyłączone do firmy Microsoft lub dołączone hybrydo.

Zaloguj się na urządzeniu z systemem Windows przy użyciu roli użytkownika Microsoft Entra z uprawnieniami administratora lokalnego.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu

Przejdź do strony Pobieranie klienta programu Global Secure Access>Connect>. Wybierz pozycję Pobierz klienta. Ukończ instalację.

Na pasku zadań Okna klient globalnego bezpiecznego dostępu jest wyświetlany jako odłączony. Po kilku sekundach po wyświetleniu monitu o poświadczenia wprowadź poświadczenia użytkownika testowego.

Na pasku zadań Okno umieść kursor na ikonie Globalnego klienta bezpiecznego dostępu i sprawdź stan Połączono .

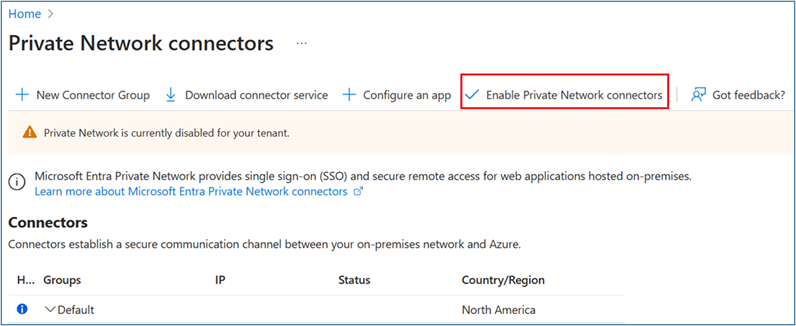

Konfigurowanie serwera łącznika na potrzeby dostępu zdalnego przy użyciu szybkiego dostępu

Serwer łącznika komunikuje się z rozwiązaniem Security Service Edge firmy Microsoft jako bramą do sieci firmowej. Używa połączeń wychodzących przez 80 i 443 i nie wymaga portów przychodzących. Dowiedz się, jak skonfigurować łączniki dla Dostęp Prywatny Microsoft Entra. Wykonaj następujące kroki konfiguracji:

Na serwerze łącznika zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu.

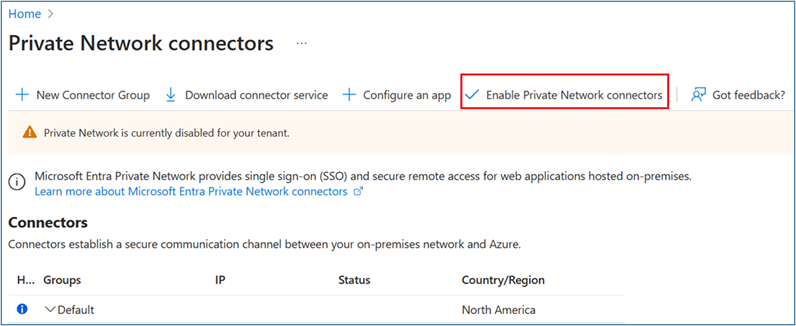

Przejdź do łączników Global Secure Access>Connect>. Wybierz pozycję Włącz łączniki sieci prywatnej.

Wybierz pozycję Pobierz usługę łącznika.

Postępuj zgodnie z instrukcjami kreatora instalacji, aby zainstalować usługę łącznika na serwerze łącznika. Po wyświetleniu monitu wprowadź poświadczenia dzierżawy, aby ukończyć instalację.

Serwer łącznika jest instalowany po wyświetleniu go w obszarze Łączniki.

W tym scenariuszu używamy domyślnej grupy łączników z jednym serwerem łącznika. W środowisku produkcyjnym utwórz grupy łączników z wieloma serwerami łączników. Zobacz szczegółowe wskazówki dotyczące publikowania aplikacji w oddzielnych sieciach przy użyciu grup łączników.

Tworzenie grupy zabezpieczeń na potrzeby dostępu zdalnego przy użyciu szybkiego dostępu

W tym scenariuszu używamy grupy zabezpieczeń do przypisywania uprawnień do aplikacji dostępu prywatnego i do docelowych zasad dostępu warunkowego.

- W centrum administracyjnym firmy Microsoft Entra utwórz nową grupę zabezpieczeń tylko w chmurze.

- Dodaj użytkownika testowego jako członka.

Określanie zasobu prywatnego na potrzeby dostępu zdalnego za pomocą szybkiego dostępu

W tym scenariuszu używamy usług udziałów plików jako przykładowego zasobu. Możesz użyć dowolnej aplikacji prywatnej lub zasobu. Musisz wiedzieć, które porty i protokoły są używane przez aplikację do publikowania jej za pomocą Dostęp Prywatny Microsoft Entra.

Zidentyfikuj serwer z udziałem plików, aby opublikować i zanotować jego adres IP. Usługi udziału plików używają portu 445/TCP.

Publikowanie aplikacji na potrzeby dostępu zdalnego za pomocą szybkiego dostępu

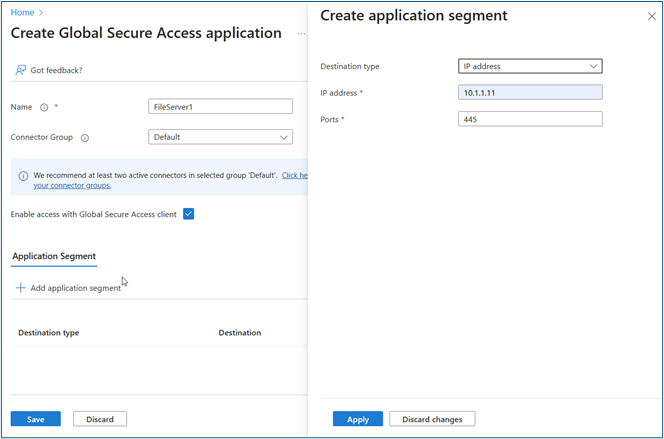

Dostęp Prywatny Microsoft Entra obsługuje aplikacje protokołu TCP (Transmission Control Protocol) przy użyciu dowolnego portu. Aby nawiązać połączenie z serwerem plików (port TCP 445) za pośrednictwem Internetu, wykonaj następujące kroki:

Z poziomu serwera łącznika sprawdź, czy możesz uzyskać dostęp do udziału plików na serwerze plików.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu

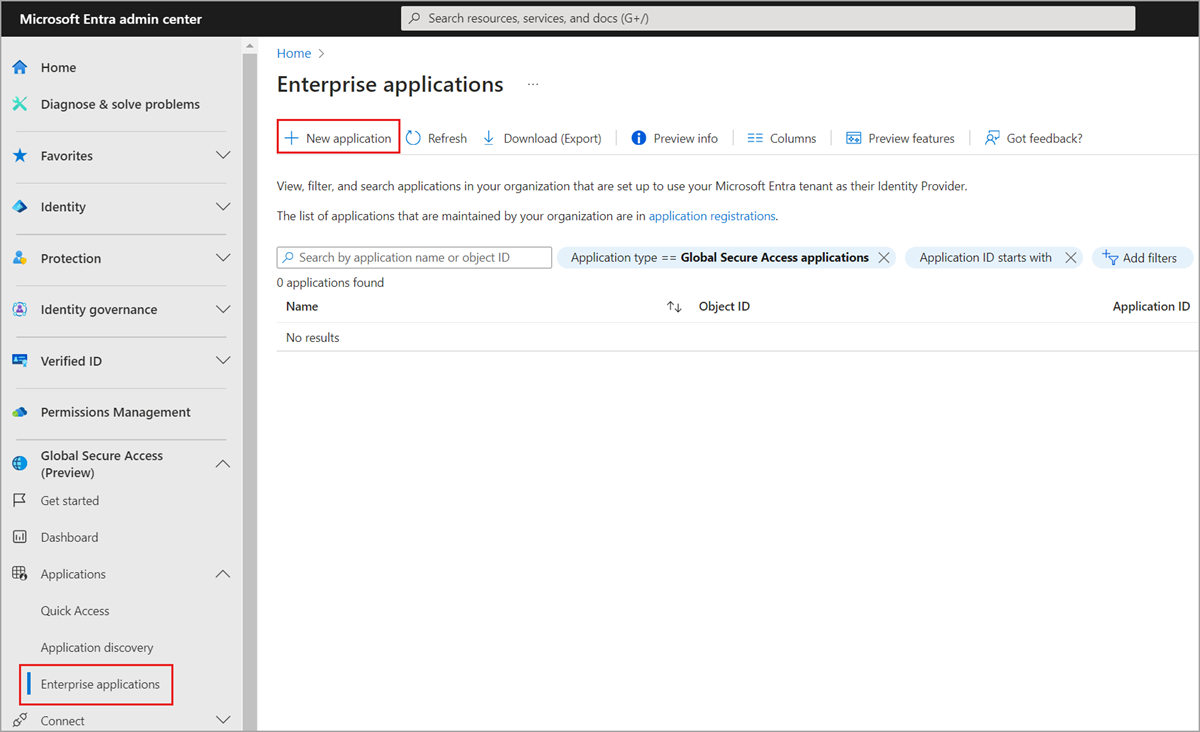

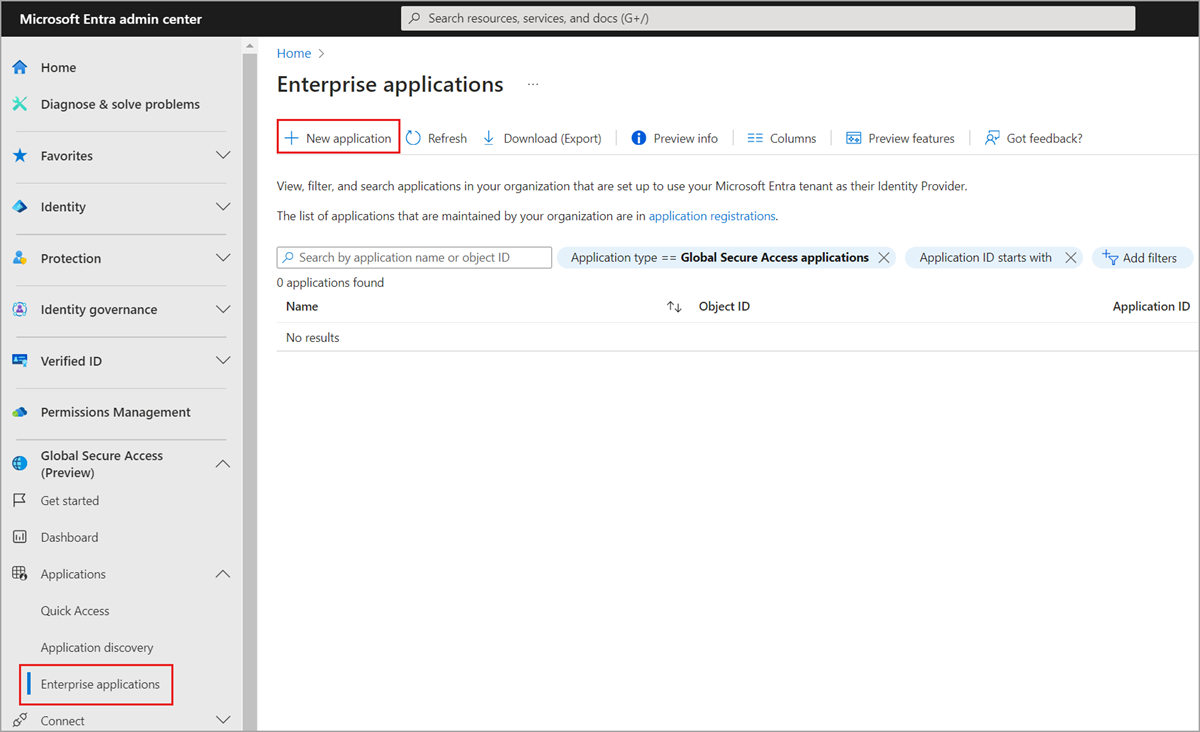

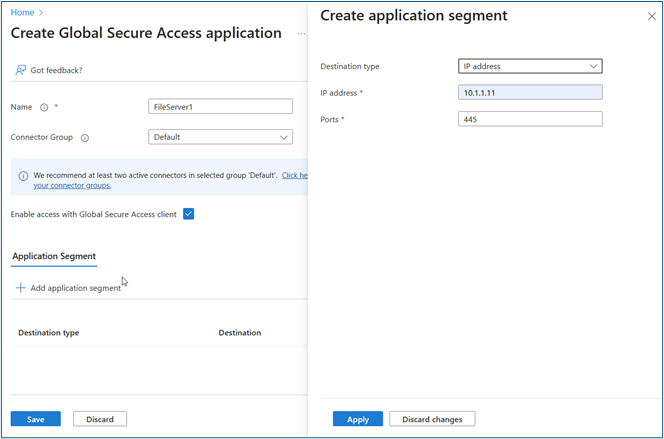

Przejdź do > i nowej aplikacji.

Wprowadź nazwę (np. FileServer1). Wybierz domyślną grupę łączników. Wybierz pozycję +Dodaj segment aplikacji. Wprowadź adres IP serwera aplikacji i port 441.

Wybierz pozycję Zastosuj>zapisz. Sprawdź, czy aplikacja znajduje się w aplikacjach dla przedsiębiorstw.

Przejdź do pozycji Aplikacje tożsamości>>przedsiębiorstw. Wybierz nową aplikację.

Wybierz pozycję Użytkownicy i grupy. Dodaj utworzoną wcześniej grupę zabezpieczeń z testowymi użytkownikami, którzy uzyskują dostęp do tego udziału plików z Internetu.

Zabezpieczanie opublikowanej aplikacji na potrzeby dostępu zdalnego przy użyciu szybkiego dostępu

W tej sekcji utworzymy zasady dostępu warunkowego ( CA), które blokują dostęp do nowej aplikacji po podwyższeniu poziomu ryzyka użytkownika.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do strony Ochrona>zasad dostępu>warunkowego.

- Wybierz pozycję Nowe zasady.

- Wprowadź nazwę i wybierz użytkowników. Wybierz użytkowników i grupy. Wybierz utworzoną wcześniej grupę zabezpieczeń.

- Wybierz pozycję Docelowe zasoby>Aplikacje i utworzoną wcześniej aplikację (np. FileServer1).

- Wybierz pozycję Warunki>Ryzyko>tak. Wybierz pozycję Wysoki i Średni poziom ryzyka. Wybierz pozycję Gotowe.

- Wybierz pozycję Udziel>blokuj>Wybierz.

- Włącz zasady.

- Przejrzyj ustawienia.

- Wybierz pozycję Utwórz.

Weryfikowanie dostępu zdalnego za pomocą szybkiego dostępu

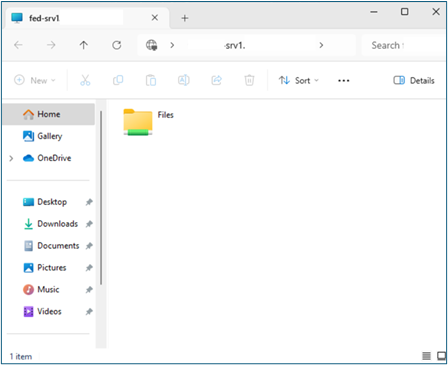

W tej sekcji zweryfikujemy, że użytkownik może uzyskać dostęp do serwera plików, gdy nie ma ryzyka. Upewnij się, że dostęp jest zablokowany po wykryciu ryzyka.

Zaloguj się do urządzenia, na którym wcześniej zainstalowano klienta globalnego bezpiecznego dostępu.

Spróbuj uzyskać dostęp do serwera plików, uruchamiając polecenie \

\\IP_addressi sprawdź, czy możesz przeglądać udział plików.

W razie potrzeby symuluj ryzyko użytkownika, postępując zgodnie z instrukcjami w temacie Symulowanie wykrywania ryzyka w Ochrona tożsamości Microsoft Entra. Może być konieczne wielokrotne wypróbowanie, aby zwiększyć ryzyko użytkownika do średniej lub wysokiej.

Spróbuj uzyskać dostęp do serwera plików, aby upewnić się, że dostęp jest zablokowany. Może być konieczne odczekanie do jednej godziny na wymuszanie bloków.

Sprawdź, czy zasady dostępu warunkowego (utworzone wcześniej przy użyciu dzienników logowania) blokują dostęp. Otwórz dzienniki logowania nieinterakcyjnego z poziomu klienta dostępu do sieci ZTNA — aplikacja prywatna . Wyświetl dzienniki z nazwy aplikacji dostępu prywatnego utworzonej wcześniej jako nazwa zasobu.

Scenariusz: Modernizacja dostępu zdalnego na aplikację

W tej sekcji opisano sposób konfigurowania produktów Microsoft Entra Suite na potrzeby scenariusza, w którym fikcyjna organizacja Contoso przekształca swoją praktykę cyberbezpieczeństwa. Przyjmują zasady zerowego zaufania, które weryfikują jawnie, korzystają z najniższych uprawnień i zakładają naruszenie we wszystkich aplikacjach i zasobach. W procesie odnajdywania zidentyfikowali wiele aplikacji biznesowych, które nie korzystają z nowoczesnego uwierzytelniania i polegają na łączności z siecią firmową (ze swoich oddziałów lub zdalnie z siecią VPN).

Te ogólne kroki dla rozwiązania Contoso można replikować zgodnie z opisem w tym scenariuszu.

- Aby jawnie zweryfikować, skonfiguruj prywatny dostęp microsoft Entra ID w celu uzyskania dostępu do sieci firmowej dla poszczególnych aplikacji. Użyj ujednoliconego zestawu mechanizmów kontroli dostępu udostępnianych przez dostęp warunkowy i Ochrona tożsamości Microsoft Entra, aby udzielić dostępu do sieci firmowej na podstawie tożsamości, punktu końcowego i sygnału ryzyka używanego w usłudze Microsoft 365 i innych aplikacjach w chmurze.

- Aby wymusić najmniejsze uprawnienia, użyj Zarządzanie tożsamością Microsoft Entra, aby utworzyć pakiety dostępu w celu uwzględnienia dostępu do sieci dla aplikacji wraz z aplikacjami, które tego wymagają. Takie podejście zapewnia pracownikom dostęp do sieci firmowej zgodny z ich funkcjami pracy w całym cyklu życia sprzężenia/mover/urlopu.

W ramach tej transformacji zespoły SecOps osiągają bogatszą i bardziej spójną analizę zabezpieczeń, aby lepiej identyfikować zagrożenia bezpieczeństwa. Są to korzyści wynikające ze wspólnego używania rozwiązań:

- Zwiększone bezpieczeństwo i widoczność. Wymuszaj szczegółowe i adaptacyjne zasady dostępu na podstawie tożsamości i kontekstu użytkowników i urządzeń, a także poufności i lokalizacji aplikacji oraz danych. Użyj wzbogaconych dzienników i analiz, aby uzyskać wgląd w stan sieci i zabezpieczeń w celu wykrywania zagrożeń i szybszego reagowania na nie.

- Najmniej uprzywilejowany dostęp do aplikacji lokalnych. Zmniejsz dostęp do sieci firmowej tylko do tego, czego wymagają aplikacje. Przypisywanie i zarządzanie dostępem dopasowanym do funkcji zadania ewoluuje za pośrednictwem cyklu sprzężenia/przenoszenia/opuszczania. Takie podejście zmniejsza ryzyko wektorów ataków ruchu bocznego.

- Zwiększ produktywność. Cohesively włączyć dostęp do aplikacji i sieci, gdy użytkownicy dołączą do organizacji, aby byli gotowi na jeden dzień. Użytkownicy mają prawidłowy dostęp do informacji, członkostwa w grupach i aplikacji, których potrzebują. Funkcje samoobsługi dla osób przenoszących w organizacji zapewniają odwołanie dostępu, gdy użytkownicy opuszczają organizację.

Wymagania dotyczące dostępu zdalnego na aplikację

W tej sekcji zdefiniowano wymagania dotyczące rozwiązania scenariusza.

Uprawnienia dostępu zdalnego na aplikację

Administratorzy, którzy wchodzą w interakcje z funkcjami globalnego bezpiecznego dostępu, wymagają ról administratora globalnego bezpiecznego dostępu i administratora aplikacji.

Konfiguracja ładu tożsamości wymaga co najmniej roli Administratora ładu tożsamości.

Licencje dostępu zdalnego na aplikację

Aby zaimplementować wszystkie kroki w tym scenariuszu, potrzebujesz licencji Global Secure Access i Zarządzanie tożsamością Microsoft Entra. Możesz kupić licencje lub uzyskać licencje próbne. Aby dowiedzieć się więcej na temat licencjonowania globalnego bezpiecznego dostępu, zobacz sekcję licencjonowania Co to jest globalny bezpieczny dostęp?.

Użytkownicy dostępu zdalnego na aplikację

Aby skonfigurować i przetestować kroki opisane w tym scenariuszu, potrzebujesz następujących użytkowników:

- Administrator firmy Microsoft Entra z rolami zdefiniowanymi w obszarze Uprawnienia

- Lokalny administrator usługi Active Directory w celu skonfigurowania synchronizacji w chmurze i dostępu do przykładowego zasobu (serwera plików)

- Synchronizowany zwykły użytkownik do przeprowadzania testów na urządzeniu klienckim

Wymagania wstępne dotyczące dostępu prywatnego

Aby pomyślnie wdrożyć i przetestować ten scenariusz, skonfiguruj te wymagania wstępne.

- Jedno urządzenie klienckie z systemem Windows z tą konfiguracją:

- Wersja 64-bitowa systemu Windows 10/11

- Przyłączone do firmy Microsoft lub dołączone hybrydy

- Połączenie z Internetem i brak dostępu do sieci firmowej ani sieci VPN

- Pobierz i zainstaluj globalnego klienta bezpiecznego dostępu na urządzeniu klienckim. W artykule Global Secure Access Client for Windows (Globalny klient bezpiecznego dostępu dla systemu Windows ) opisano wymagania wstępne i instalację.

- Aby przetestować Dostęp Prywatny Microsoft Entra, skonfiguruj serwer z systemem Windows do działania jako serwer zasobów:

- Windows Server 2012 R2 lub nowszy

- Udział plików

- Aby przetestować Dostęp Prywatny Microsoft Entra, skonfiguruj serwer z systemem Windows do działania jako serwer łącznika:

- Windows Server 2012 R2 lub nowszy

- Łączność sieciowa z usługą Microsoft Entra

- Porty 80 i 443 otwarte dla ruchu wychodzącego

- Zezwalaj na dostęp do wymaganych adresów URL

- Ustanów łączność między serwerem łącznika a serwerem aplikacji. Upewnij się, że możesz uzyskać dostęp do aplikacji testowej na serwerze aplikacji (na przykład pomyślny dostęp do udziału plików).

Na tym diagramie przedstawiono minimalne wymagania dotyczące architektury wdrażania i testowania Dostęp Prywatny Microsoft Entra:

Określanie zasobu prywatnego na potrzeby dostępu zdalnego na aplikację

W tym scenariuszu używamy usług udostępniania plików jako przykładowego zasobu. Możesz użyć dowolnej aplikacji prywatnej lub zasobu. Musisz wiedzieć, które porty i protokoły są używane przez aplikację do publikowania jej za pomocą Dostęp Prywatny Microsoft Entra.

Zidentyfikuj serwer z udziałem plików, który chcesz opublikować, i zanotuj jego adres IP. Usługi udziału plików używają portu 445/TCP.

Konfigurowanie globalnego bezpiecznego dostępu na potrzeby dostępu zdalnego dla aplikacji

Aktywuj globalny bezpieczny dostęp za pośrednictwem centrum administracyjnego firmy Microsoft Entra i wprowadź wymagane wstępne konfiguracje dla tego scenariusza.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny.

- Przejdź do sekcji Global Secure Access Get started>w dzierżawie. Wybierz pozycję Aktywuj , aby włączyć funkcje SSE w dzierżawie.

- Przejdź do pozycji Global Secure Access Connect Traffic forwarding (Globalne przekazywanie ruchu secure access>Connect).> Przełącz profil dostępu prywatnego. Przekazywanie ruchu umożliwia skonfigurowanie typu ruchu sieciowego do tunelowania za pośrednictwem usług rozwiązania Security Service Edge firmy Microsoft. Konfigurowanie profilów przesyłania dalej ruchu w celu zarządzania typami ruchu.

Profil dostępu platformy Microsoft 365 jest przeznaczony dla Dostęp do Internetu Microsoft Entra dla platformy Microsoft 365.

Profil dostępu prywatnego jest przeznaczony dla Dostęp Prywatny Microsoft Entra.

Profil dostępu do Internetu jest przeznaczony dla Dostęp do Internetu Microsoft Entra. Rozwiązanie Microsoft Security Service Edge przechwytuje ruch tylko na urządzeniach klienckich z instalacją globalnego klienta bezpiecznego dostępu.

Instalowanie globalnego klienta bezpiecznego dostępu na potrzeby dostępu zdalnego na aplikację

Dostęp do Internetu Microsoft Entra dla platformy Microsoft 365 i Dostęp Prywatny Microsoft Entra używać klienta globalnego bezpiecznego dostępu na urządzeniach z systemem Windows. Ten klient uzyskuje i przekazuje ruch sieciowy do rozwiązania Microsoft Security Service Edge. Wykonaj następujące kroki instalacji i konfiguracji:

Upewnij się, że urządzenie z systemem Windows jest dołączone do identyfikatora Entra firmy Microsoft lub dołączone hybrydo.

Zaloguj się na urządzeniu z systemem Windows przy użyciu roli użytkownika Microsoft Entra ID z uprawnieniami administratora lokalnego.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu

Przejdź do strony Pobieranie klienta programu Global Secure Access>Connect>. Wybierz pozycję Pobierz klienta. Ukończ instalację.

Na pasku zadań Okna klient globalnego bezpiecznego dostępu jest wyświetlany jako odłączony. Po kilku sekundach po wyświetleniu monitu o poświadczenia wprowadź poświadczenia użytkownika testowego.

Na pasku zadań Okno umieść kursor na ikonie Globalnego klienta bezpiecznego dostępu i sprawdź stan Połączono .

Konfigurowanie serwera łącznika na potrzeby dostępu zdalnego na aplikację

Serwer łącznika komunikuje się z rozwiązaniem Microsoft Security Service Edge jako bramą sieci firmowej. Używa połączeń wychodzących przez 80 i 443 i nie wymaga portów przychodzących. Dowiedz się, jak skonfigurować łączniki dla Dostęp Prywatny Microsoft Entra. Wykonaj następujące kroki konfiguracji:

Na serwerze łącznika zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu.

Przejdź do łączników Global Secure Access>Connect>. Wybierz pozycję Włącz łączniki sieci prywatnej.

Wybierz pozycję Pobierz usługę łącznika.

Postępuj zgodnie z instrukcjami kreatora instalacji, aby zainstalować usługę łącznika na serwerze łącznika. Po wyświetleniu monitu wprowadź poświadczenia dzierżawy, aby ukończyć instalację.

Serwer łącznika jest instalowany po wyświetleniu go w obszarze Łączniki.

W tym scenariuszu używamy domyślnej grupy łączników z jednym serwerem łącznika. W środowisku produkcyjnym utwórz grupy łączników z wieloma serwerami łączników. Zobacz szczegółowe wskazówki dotyczące publikowania aplikacji w oddzielnych sieciach przy użyciu grup łączników.

Tworzenie grupy zabezpieczeń aplikacji private access

W tym scenariuszu używamy grupy zabezpieczeń do przypisywania uprawnień do aplikacji dostępu prywatnego i do docelowych zasad dostępu warunkowego.

- W centrum administracyjnym firmy Microsoft Entra utwórz nową grupę zabezpieczeń tylko w chmurze.

- Dodaj użytkownika testowego jako członka.

Publikowanie aplikacji na potrzeby dostępu zdalnego na aplikację

Dostęp Prywatny Microsoft Entra obsługuje aplikacje protokołu TCP (Transmission Control Protocol) przy użyciu dowolnego portu. Aby nawiązać połączenie z serwerem plików (port TCP 445) za pośrednictwem Internetu, wykonaj następujące kroki:

Z poziomu serwera łącznika sprawdź, czy możesz uzyskać dostęp do udziału plików na serwerze plików.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej globalny administrator bezpiecznego dostępu.

Przejdź do > i nowej aplikacji.

Wprowadź nazwę (np. FileServer1). Wybierz domyślną grupę łączników. Wybierz pozycję +Dodaj segment aplikacji. Wprowadź adres IP serwera aplikacji i port 441.

Wybierz pozycję Zastosuj>zapisz. Sprawdź, czy aplikacja znajduje się w aplikacjach dla przedsiębiorstw.

Przejdź do pozycji Aplikacje tożsamości>>przedsiębiorstw. Wybierz nową aplikację.

Wybierz pozycję Użytkownicy i grupy. Dodaj utworzoną wcześniej grupę zabezpieczeń z testowymi użytkownikami, którzy uzyskują dostęp do tego udziału plików z Internetu.

Konfigurowanie ładu dostępu na potrzeby dostępu zdalnego dla aplikacji

W tej sekcji opisano kroki konfiguracji dla tego rozwiązania.

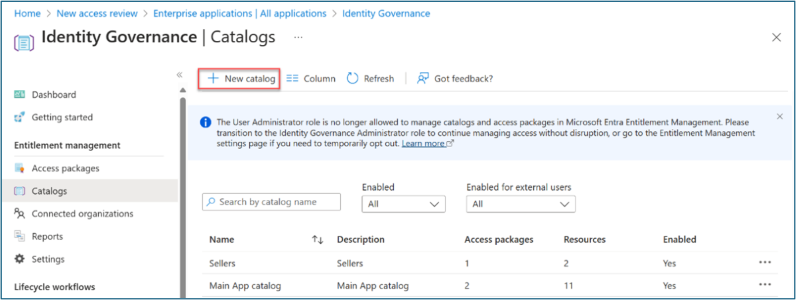

Tworzenie katalogu zarządzania upoważnieniami

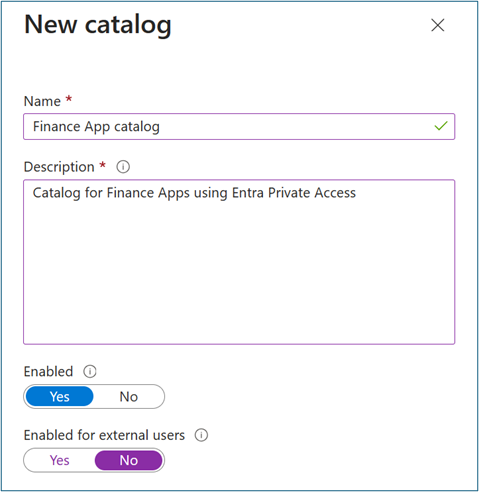

Wykonaj następujące kroki, aby utworzyć wykaz zarządzania upoważnieniami:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do katalogu zarządzania upoważnieniami do zarządzania tożsamościami>>.

Wybierz pozycję +Nowy wykaz.

Wprowadź unikatową nazwę wykazu i podaj opis. Żądania widzą te informacje w szczegółach pakietu dostępu.

Aby utworzyć pakiety dostępu w tym wykazie dla użytkowników wewnętrznych, wybierz pozycję Włączone dla użytkowników>zewnętrznych Nie.

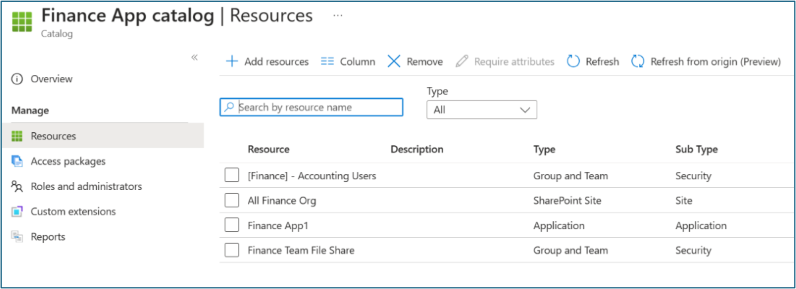

W katalogu otwórz katalog, do którego chcesz dodać zasoby. Wybierz pozycję Zasoby>+Dodaj zasoby.

Wybierz pozycję Typ, a następnie pozycję Grupy i zespoły, aplikacje lub witryny programu SharePoint.

Wybierz i dodaj aplikację (np . FileServer1) i grupę zabezpieczeń (np . udział plików zespołu finansowego), która została wcześniej utworzona. Wybierz Dodaj.

Aprowizuj grupy w usłudze Active Directory

Zalecamy aprowizowanie grup w usłudze Active Directory za pomocą usługi Microsoft Entra Cloud Sync. Jeśli używasz funkcji Connect Sync, przełącz konfigurację na synchronizację z chmurą. Artykuły Wymagania wstępne dotyczące usługi Microsoft Entra Cloud Sync w usłudze Microsoft Entra ID i How to install the Microsoft Entra provisioning agent articles (Jak zainstalować agenta aprowizacji firmy Microsoft Entra) zawierają szczegółowe instrukcje. Zapisywanie zwrotne grup w wersji 2 w programie Microsoft Entra Connect Sync nie będzie już dostępne po 30 czerwca 2024 r.

Wykonaj następujące kroki, aby skonfigurować synchronizację usługi Microsoft Entra Cloud:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator tożsamości hybrydowej.

Przejdź do sekcji Zarządzanie hybrydowe tożsamościami>— synchronizacja z chmurą>Microsoft Entra Connect.>

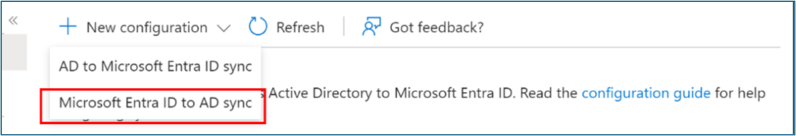

Wybierz pozycję Nowa konfiguracja.

Wybierz pozycję Microsoft Entra ID do synchronizacji usługi AD.

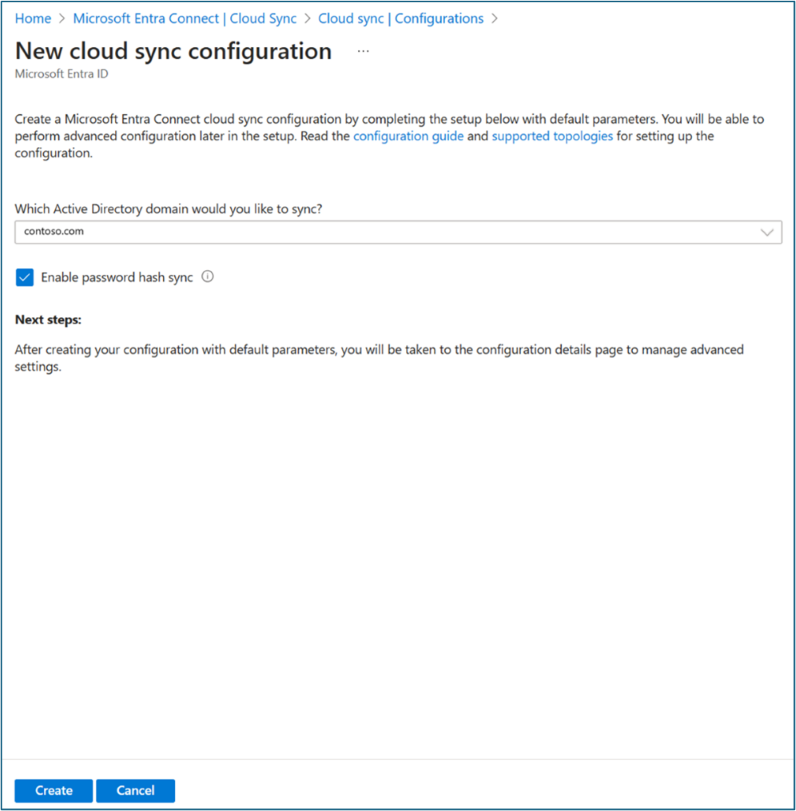

W obszarze Konfiguracje wybierz domenę. Opcjonalnie wybierz pozycję Włącz synchronizację skrótów haseł.

Wybierz pozycję Utwórz.

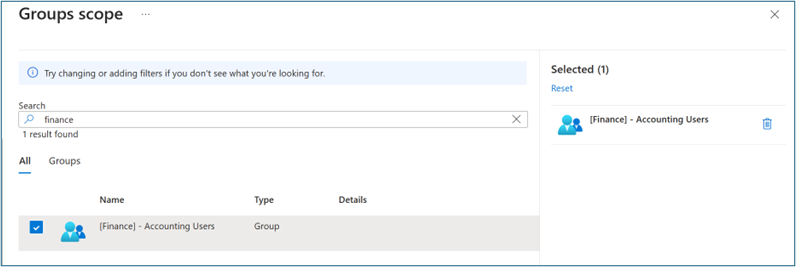

W obszarze Konfiguracja wprowadzająca wybierz pozycję Dodaj filtry określania zakresu (obok ikony Dodaj filtry określania zakresu) lub Filtry określania zakresu (w obszarze Zarządzaj).

Wybierz pozycję Wybrane grupy zabezpieczeń w opcji Wybierz grupy . Wybierz pozycję Edytuj obiekty. Dodaj utworzoną wcześniej grupę zabezpieczeń Microsoft Entra ID (na przykład udział plików zespołu finansowego). Ta grupa służy do zarządzania dostępem do aplikacji lokalnych przy użyciu przepływów pracy cyklu życia i pakietów dostępu w kolejnych krokach.

Przypisywanie dostępu do lokalnego serwera plików

- Utwórz udział plików na wybranym serwerze plików.

- Przypisz uprawnienia do odczytu do grupy zabezpieczeń Microsoft Entra ID (takiej jak udział plików zespołu finansowego), która została aprowizowana w usłudze Active Directory.

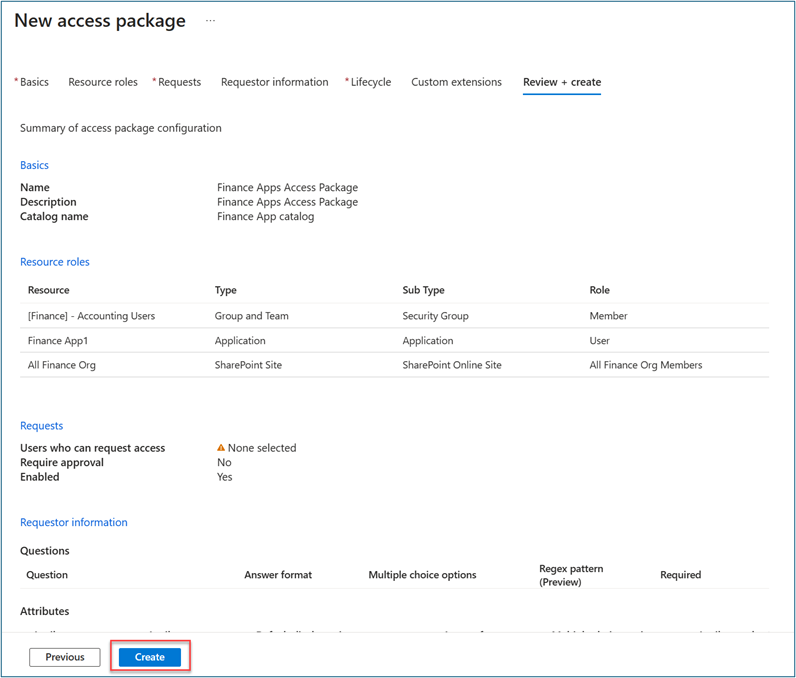

Tworzenie pakietu dostępu na potrzeby dostępu zdalnego na aplikację

Wykonaj następujące kroki, aby utworzyć pakiet dostępu w obszarze Zarządzanie upoważnieniami:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do pakietu dostępu do zarządzania upoważnieniami do zarządzania>tożsamościami>.

Wybierz pozycję Nowy pakiet dostępu.

W obszarze Podstawy nadaj pakietowi dostępu nazwę (na przykład Pakiet dostępu aplikacji finansowych). Określ wcześniej utworzony wykaz.

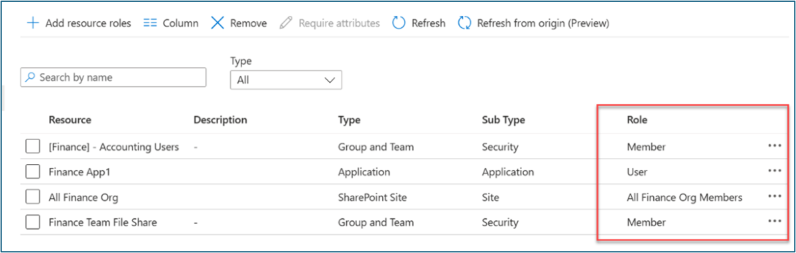

W obszarze Role zasobów wybierz wcześniej dodane zasoby (takie jak aplikacja FileServer1 i grupa zabezpieczeń udziału plików zespołu finansowego).

W obszarze Rola wybierz pozycję Członek udziału plików zespołu finansowego i użytkownik aplikacji FileServer1 .

W obszarze Żądania wybierz pozycję Dla użytkowników w katalogu. Możesz też włączyć pakiet dostępu dla użytkowników-gości (aby omówić go w osobnym scenariuszu).

W przypadku wybrania pozycji Konkretni użytkownicy i grupy wybierz pozycję Dodaj użytkowników i grupy.

Nie wybieraj użytkownika w obszarze Wybieranie użytkowników i grup. Testujemy użytkownika żądającego dostępu później.

Opcjonalnie: W obszarze Zatwierdzenie określ, czy zatwierdzenie jest wymagane, gdy użytkownicy żądają tego pakietu dostępu.

Opcjonalnie: W obszarze Informacje o żądaniu wybierz pozycję Pytania. Wprowadź pytanie, które chcesz zadać żądającemu. To pytanie jest nazywane ciągiem wyświetlania. Aby dodać opcje lokalizacji, wybierz pozycję Dodaj lokalizację.

W polu Cykl życia określ, kiedy wygasa przypisanie użytkownika do pakietu dostępu. Określ, czy użytkownicy mogą rozszerzać swoje przypisania. W obszarze Wygaśnięcie ustaw wartość Wygasanie przypisań pakietów programu Access na Data, Liczba dni, Liczba godzin lub Nigdy.

Wybierz pozycję Utwórz.

Tworzenie przepływów pracy cyklu życia

W tej sekcji opisano sposób tworzenia przepływów pracy dołączania i opuszczania oraz uruchamiania przepływów pracy na żądanie.

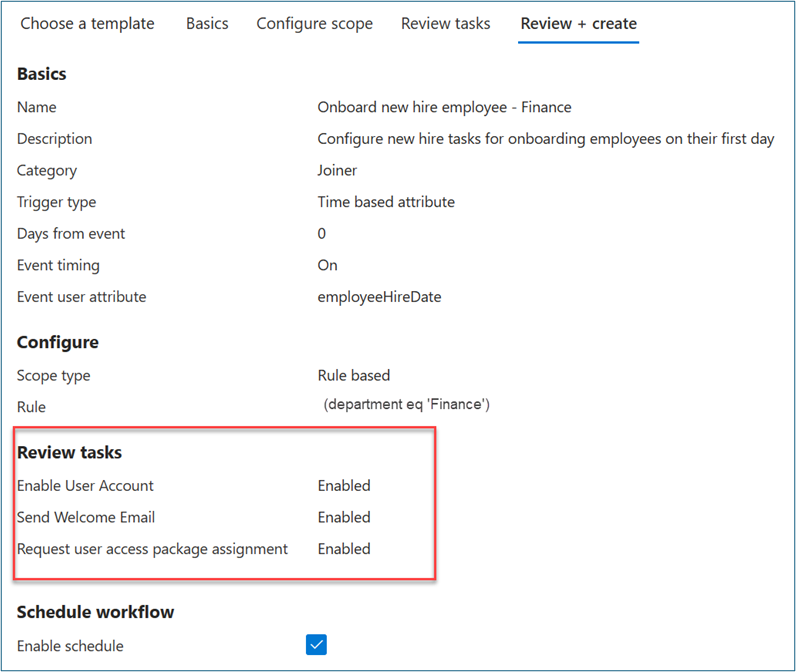

Tworzenie przepływu pracy sprzężenia

Aby utworzyć przepływ pracy sprzężenia, wykonaj następujące kroki.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator przepływów pracy cyklu życia.

Przejdź do przepływów>tożsamości Utwórz przepływ pracy.

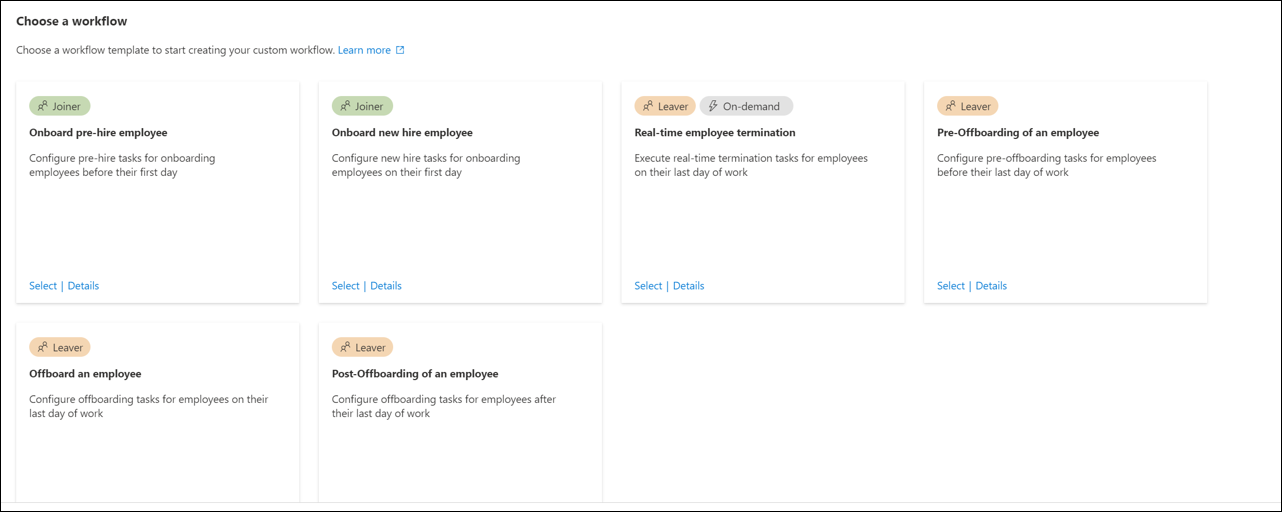

W obszarze Wybierz przepływ pracy wybierz pozycję Dołącz nowego pracownika zatrudnienia.

W obszarze Podstawy wprowadź wartość Dołączanie nowego pracownika zatrudnienia — finanse jako nazwę wyświetlaną i opis przepływu pracy. Wybierz Dalej.

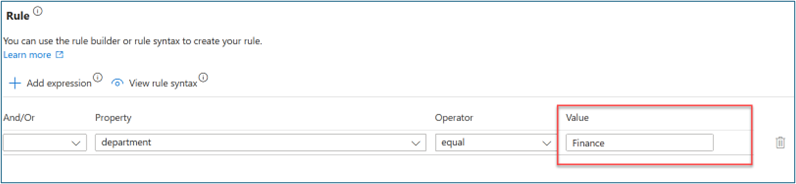

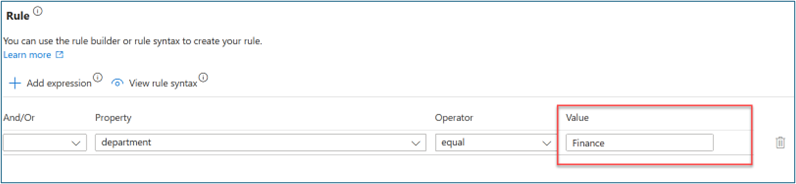

W obszarze Konfigurowanie reguły zakresu>wprowadź wartości właściwości, operatora i wartości. Zmień wyrażenie zakresu na tylko użytkowników, dla których dział właściwości>ma wartośćFinanse. Upewnij się, że użytkownik testowy wypełni właściwość ciągiem Finanse, aby był w zakresie przepływu pracy.

W obszarze Przejrzyj zadania wybierz pozycję Dodaj zadanie , aby dodać zadanie do szablonu. W tym scenariuszu dodamy przypisanie żądania dostępu użytkowników.

W obszarze Podstawowe wybierz pozycję Zażądaj przypisania pakietu dostępu użytkowników. Przypisz nazwę do tego zadania (na przykład Przypisz pakiet dostępu do finansów). Wybierz zasady.

W obszarze Konfiguruj wybierz utworzony wcześniej pakiet dostępu.

Opcjonalnie: Dodaj inne zadania sprzężenia w następujący sposób. W przypadku niektórych z tych zadań upewnij się, że ważne atrybuty, takie jak Menedżer i Poczta e-mail , są prawidłowo mapowane na użytkowników zgodnie z opisem w temacie Automatyzowanie zadań dołączania pracowników przed pierwszym dniem pracy przy użyciu interfejsów API przepływów pracy cyklu życia.

- Włączanie konta użytkownika

- Dodawanie użytkownika do grup lub zespołów

- Wyślij powitalną wiadomość e-mail

- Generowanie interfejsu TAP i wysyłanie wiadomości e-mail

Wybierz pozycję Włącz harmonogram.

Wybierz pozycję Przejrzyj i utwórz.

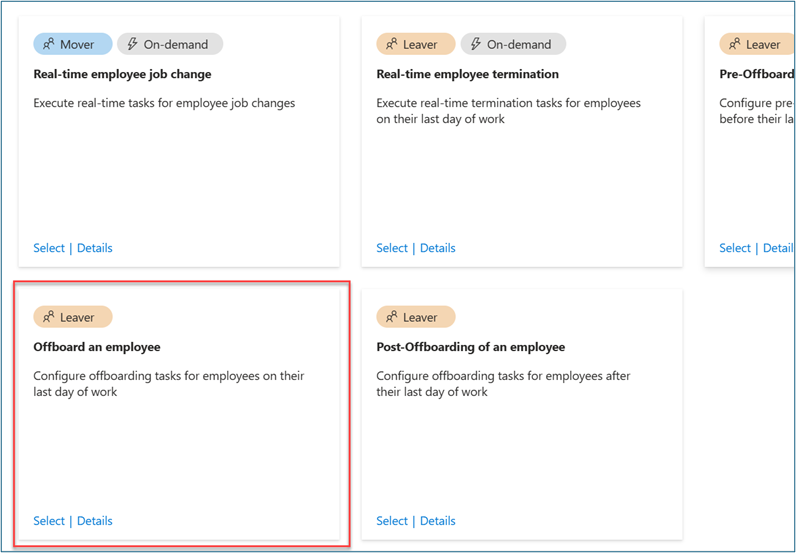

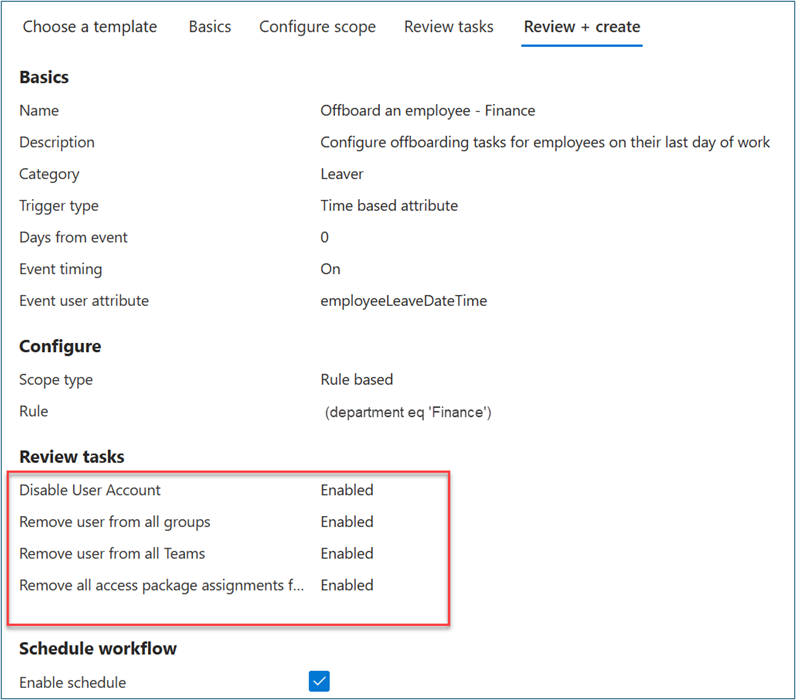

Tworzenie przepływu pracy opuszczania

Aby utworzyć przepływ pracy opuszczania, wykonaj następujące kroki.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator przepływów pracy cyklu życia.

Przejdź do przepływów>tożsamości Utwórz przepływ pracy.

W obszarze Wybierz przepływ pracy wybierz pozycję Odłącz pracownika.

W obszarze Podstawy wprowadź pozycję Odłącz pracownika — finanse jako nazwę wyświetlaną i opis przepływu pracy. Wybierz Dalej.

W obszarze Konfigurowanie reguły zakresu>wprowadź wartości właściwości, operatora i wartości. Zmień wyrażenie zakresu na tylko użytkowników, dla których dział właściwości>ma wartośćFinanse. Upewnij się, że użytkownik testowy wypełni właściwość ciągiem Finanse, aby był w zakresie przepływu pracy.

W obszarze Przejrzyj zadania wybierz pozycję Dodaj zadanie , aby dodać zadanie do szablonu. W tym scenariuszu dodamy przypisanie żądania dostępu użytkowników.

Opcjonalnie: Dodaj inne zadania urlopowe, takie jak:

- Wyłączanie konta użytkownika

- Usuwanie użytkownika ze wszystkich grup

- Usuwanie użytkownika ze wszystkich aplikacji Teams

Przełącz opcję Włącz harmonogram.

Wybierz pozycję Przejrzyj i utwórz.

Uwaga

Przepływy pracy cyklu życia są uruchamiane automatycznie na podstawie zdefiniowanych wyzwalaczy, które łączą atrybuty oparte na czasie i wartość przesunięcia. Jeśli na przykład atrybut to employeeHireDate i offsetInDays ma wartość -1, przepływ pracy powinien zostać wyzwolony jeden dzień przed datą zatrudnienia pracownika. Wartość może należeć do zakresu od -180 do 180 dni. Wartości employeeHireDate i employeeLeaveDateTime muszą być ustawione w identyfikatorze Entra firmy Microsoft dla użytkowników.

Sposób synchronizowania atrybutów przepływów pracy cyklu życia zawiera więcej informacji na temat atrybutów i procesów.

Uruchamianie przepływu pracy sprzężenia na żądanie

Aby przetestować ten scenariusz bez oczekiwania na zautomatyzowany harmonogram, uruchom przepływy pracy cyklu życia na żądanie.

Zainicjuj wcześniej utworzony przepływ pracy sprzężenia.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator przepływów pracy cyklu życia.

Przejdź do przepływu pracy cyklu życia ładu>tożsamości Przepływy> pracy.

W obszarze Przepływ pracy wybierz pozycję Dołącz nowego pracownika zatrudnienia — finanse utworzone wcześniej.

Wybierz pozycję Uruchom na żądanie.

W obszarze Wybierz użytkowników wybierz pozycję Dodaj użytkowników.

W obszarze Dodaj użytkowników wybierz użytkowników, dla których chcesz uruchomić przepływ pracy na żądanie.

Wybierz Dodaj.

Potwierdź wybrane opcje. Wybierz pozycję Uruchom przepływ pracy.

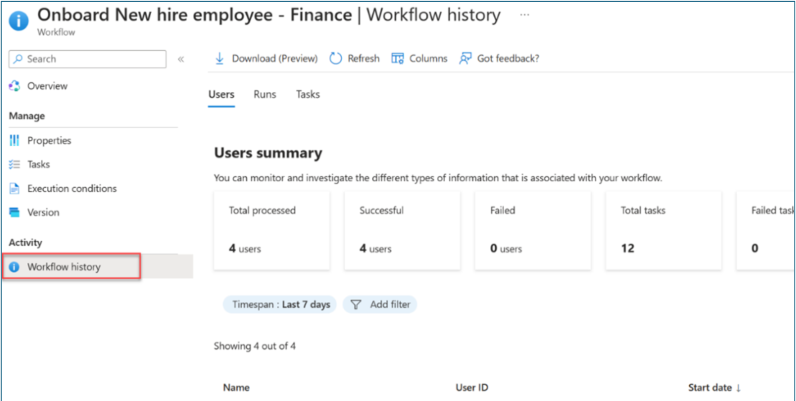

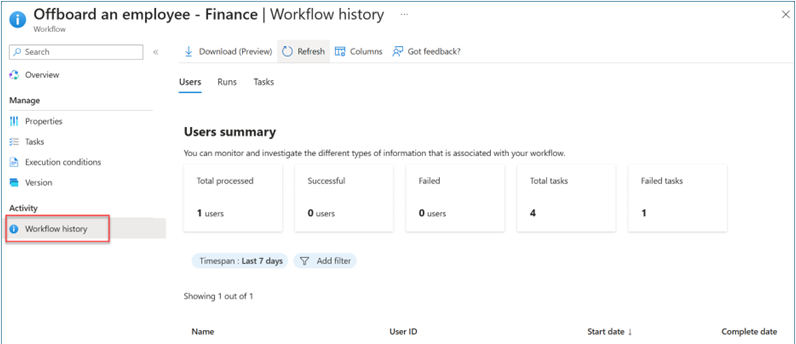

Wybierz pozycję Historia przepływu pracy, aby zweryfikować stan zadania.

Po zakończeniu wszystkich zadań sprawdź, czy użytkownik ma dostęp do aplikacji wybranych w pakiecie dostępu. Ten krok umożliwia ukończenie scenariusza dołączania dla użytkownika w celu uzyskania dostępu do niezbędnych aplikacji pierwszego dnia.

Weryfikowanie dostępu zdalnego na aplikację

W tej sekcji symulujemy nowego członka zespołu ds. finansów dołączania do organizacji. Automatycznie przypisujemy użytkownikowi dostęp do udziału plików Zespołu finansowego i dostępu zdalnego do serwera plików przy użyciu Dostęp Prywatny Microsoft Entra.

W tej sekcji opisano opcje weryfikowania dostępu do przypisanych zasobów.

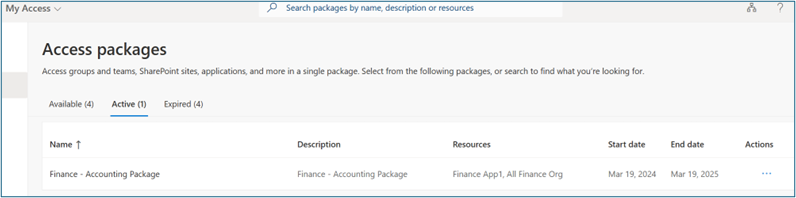

Weryfikowanie przypisania pakietu dostępu

Aby sprawdzić stan przypisania pakietu dostępu, wykonaj następujące kroki:

Jako użytkownik zaloguj się do

myaccess.microsoft.com.Wybierz pozycję Pakiety dostępu, Aktywny, aby wyświetlić wcześniej żądany pakiet dostępu (na przykład pakiet dostępu do finansów).

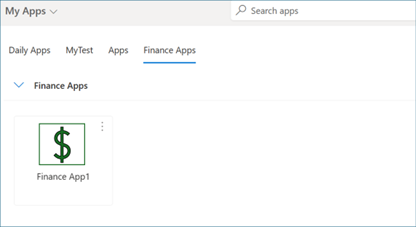

Weryfikowanie dostępu do aplikacji

Aby zweryfikować dostęp do aplikacji, wykonaj następujące kroki:

Jako użytkownik zaloguj się do

myaccess.microsoft.com.Na liście aplikacji znajdź i uzyskaj dostęp do utworzonej wcześniej aplikacji (takiej jak aplikacja finansowa).

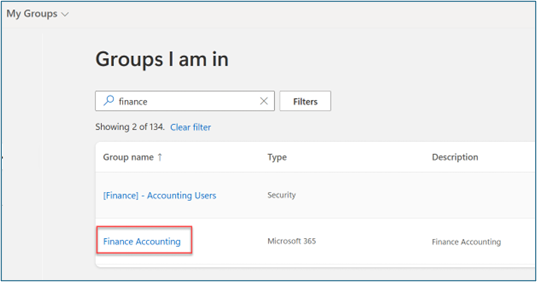

Weryfikowanie członkostwa w grupie

Aby zweryfikować członkostwo w grupie, wykonaj następujące kroki:

Jako użytkownik zaloguj się do

myaccess.microsoft.com.Wybierz pozycję Grupy, w których jestem. Sprawdź członkostwo w utworzonej wcześniej grupie (np . Finance Accounting).

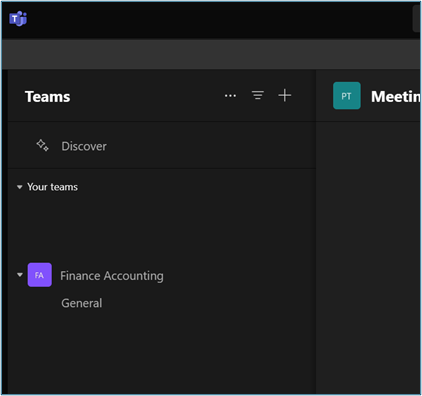

Weryfikowanie członkostwa w usłudze Teams

Aby zweryfikować członkostwo w usłudze Teams, wykonaj następujące kroki:

Jako użytkownik zaloguj się do usługi Teams.

Sprawdź członkostwo w utworzonym wcześniej zespole (takim jak Księgowość finansowa).

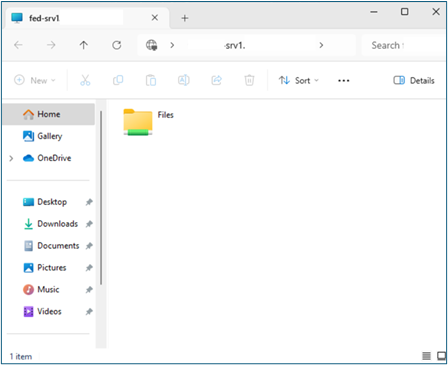

Weryfikowanie dostępu zdalnego

Aby zweryfikować dostęp użytkownika do serwera plików, wykonaj następujące kroki:

Zaloguj się do urządzenia, na którym zainstalowano klienta globalnego bezpiecznego dostępu.

Uruchom polecenie \

\\IP_addressi zweryfikuj dostęp do udziału plików.

Uruchamianie przepływu pracy urlopu na żądanie

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej administrator przepływów pracy cyklu życia.

Przejdź do przepływu pracy cyklu życia ładu>tożsamości Przepływy> pracy.

W obszarze Przepływy pracy wybierz przepływ pracy Odłącz pracownika — finanse utworzony w krokach urlopu.

Wybierz pozycję Uruchom na żądanie.

W obszarze Wybierz użytkowników wybierz pozycję Dodaj użytkowników.

W obszarze Dodaj użytkowników wybierz użytkowników, dla których chcesz uruchomić przepływ pracy na żądanie.

Wybierz Dodaj.

Potwierdź wybrane opcje i wybierz pozycję Uruchom przepływ pracy.

Wybierz pozycję Historia przepływu pracy, aby zweryfikować stan zadania.

Po zakończeniu wszystkich zadań sprawdź, czy użytkownik zostanie usunięty ze wszystkich uprawnień dostępu do aplikacji wybranych w pakiecie dostępu.

Weryfikowanie usuwania dostępu

Po wykonaniu przepływu pracy urlopu potwierdź usunięcie dostępu użytkownika do aplikacji finansowych, zespołu finansowego, witryn programu SharePoint i udziałów plików, powtarzając kroki opisane w sekcjach Weryfikowanie dostępu do aplikacji i Weryfikowanie dostępu zdalnego. Ten krok zapewnia dokładną weryfikację użytkownika, który nie może uzyskać dostępu do tych zasobów.

Powiązana zawartość

- Dowiedz się więcej o Zarządzanie tożsamością Microsoft Entra

- Co to jest Ochrona usługi Microsoft Entra ID?

- Planowanie wdrożenia Ochrona tożsamości Microsoft Entra

- Wprowadzenie do globalnego bezpiecznego dostępu

- Dowiedz się więcej o klientach globalnego bezpiecznego dostępu dla Dostęp Prywatny Microsoft Entra i Dostęp do Internetu Microsoft Entra

- Dowiedz się więcej o Dostęp Prywatny Microsoft Entra

- Dowiedz się więcej o Dostęp do Internetu Microsoft Entra