Scenariusz wdrażania firmy Microsoft Entra — zabezpieczanie dostępu do Internetu na podstawie potrzeb biznesowych

Scenariusze wdrażania firmy Microsoft Entra zawierają szczegółowe wskazówki dotyczące łączenia i testowania tych produktów Microsoft Entra Suite:

- Ochrona tożsamości Microsoft Entra

- Zarządzanie tożsamością Microsoft Entra

- Zweryfikowany identyfikator Microsoft Entra (możliwości premium)

- Dostęp do Internetu Microsoft Entra

- Dostęp Prywatny Microsoft Entra

W tych przewodnikach opisano scenariusze pokazujące wartość pakietu Microsoft Entra Suite i sposób współpracy jej możliwości.

- Wprowadzenie do scenariuszy wdrażania firmy Microsoft Entra

- Scenariusz wdrażania firmy Microsoft Entra — pracownicy i dołączanie gości, tożsamość i zarządzanie cyklem życia dostępu we wszystkich aplikacjach

- Scenariusz wdrażania firmy Microsoft Entra — modernizowanie dostępu zdalnego do aplikacji lokalnych przy użyciu uwierzytelniania wieloskładnikowego na aplikację

Omówienie scenariusza

W tym przewodniku opisano sposób konfigurowania produktów Microsoft Entra Suite na potrzeby scenariusza, w którym fikcyjna organizacja Contoso ma ścisłe domyślne zasady dostępu do Internetu i chce kontrolować dostęp do Internetu zgodnie z wymaganiami biznesowymi.

W przykładowym scenariuszu, w którym opisano sposób konfigurowania rozwiązania, użytkownik działu marketingu wymaga dostępu do witryn sieci społecznościowych, których firma Contoso zabrania wszystkim użytkownikom. Użytkownicy mogą żądać dostępu w obszarze Mój dostęp. Po zatwierdzeniu stają się członkami grupy, która udziela im dostępu do witryn sieci społecznościowych.

W innym przykładowym scenariuszu i odpowiednim rozwiązaniu analityk SOC musi uzyskać dostęp do grupy miejsc docelowych internetowych wysokiego ryzyka przez określony czas w celu zbadania zdarzenia. Analityk SOC może wysłać to żądanie w obszarze Mój dostęp. Po zatwierdzeniu stają się członkami grupy, która udziela im dostępu do miejsc docelowych internetowych wysokiego ryzyka.

Te ogólne kroki dla rozwiązania Contoso można replikować zgodnie z opisem w tym scenariuszu.

- Zarejestruj się w usłudze Microsoft Entra Suite. Włącz i skonfiguruj Dostęp do Internetu Microsoft Entra dla żądanych ustawień sieci i zabezpieczeń.

- Wdrażanie klientów globalnego bezpiecznego dostępu firmy Microsoft na urządzeniach użytkowników. Włącz Dostęp do Internetu Microsoft Entra.

- Utwórz zasady filtrowania profilów zabezpieczeń i zawartości internetowej z restrykcyjnymi zasadami punktu odniesienia, które blokują określone kategorie sieci Web i miejsca docelowe sieci Web dla wszystkich użytkowników.

- Utwórz zasady filtrowania profilów zabezpieczeń i zawartości internetowej, które umożliwiają dostęp do witryn sieci społecznościowych.

- Utwórz profil zabezpieczeń, który włącza kategorię Sieci Web Hacking.

- Użyj Zarządzanie tożsamością Microsoft Entra, aby umożliwić użytkownikom żądanie dostępu do pakietów, takich jak:

- Użytkownicy działu marketingu mogą żądać dostępu do witryn sieci społecznościowych z kwartalnym przeglądem dostępu.

- Członkowie zespołu SOC mogą żądać dostępu do miejsc docelowych internetowych wysokiego ryzyka z upływem ośmiu godzin.

- Utwórz i połącz dwie zasady dostępu warunkowego przy użyciu kontroli sesji profilu zabezpieczeń globalnego bezpiecznego dostępu. Określanie zakresu zasad dla grup użytkowników w celu wymuszania.

- Upewnij się, że ruch jest odpowiednio udzielany przy użyciu dzienników ruchu w globalnym bezpiecznym dostępie. Upewnij się, że użytkownicy działu marketingu mogą uzyskać dostęp do pakietu dostępu w portalu Mój dostęp.

Są to korzyści wynikające ze wspólnego używania tych rozwiązań:

- Najmniej uprzywilejowany dostęp do miejsc docelowych w Internecie. Zmniejsz dostęp do zasobów internetowych tylko do tego, czego użytkownik wymaga dla swojej roli zadania, za pośrednictwem cyklu sprzężenia/mover/leaver. Takie podejście zmniejsza ryzyko naruszenia bezpieczeństwa użytkowników końcowych i urządzeń.

- Uproszczone i ujednolicone zarządzanie. Zarządzanie funkcjami sieci i zabezpieczeń z poziomu jednej konsoli opartej na chmurze, co zmniejsza złożoność i koszty utrzymania wielu rozwiązań i urządzeń.

- Zwiększone bezpieczeństwo i widoczność. Wymuszaj szczegółowe i adaptacyjne zasady dostępu na podstawie tożsamości użytkownika i urządzenia oraz kontekstu, a także poufności i lokalizacji aplikacji oraz danych. Wzbogacone dzienniki i analiza zapewniają wgląd w stan sieci i zabezpieczeń w celu szybszego wykrywania zagrożeń i reagowania na nie.

- Ulepszone środowisko użytkownika i produktywność. Zapewnij szybki i bezproblemowy dostęp do niezbędnych aplikacji i zasobów bez naruszania bezpieczeństwa i wydajności.

Wymagania

W tej sekcji zdefiniowano wymagania dotyczące rozwiązania scenariusza.

Uprawnienia

Administratorzy, którzy wchodzą w interakcje z funkcjami globalnego bezpiecznego dostępu, wymagają ról administratora globalnego bezpiecznego dostępu i administratora aplikacji.

Konfiguracja zasad dostępu warunkowego wymaga roli administratora dostępu warunkowego lub administratora zabezpieczeń. Niektóre funkcje mogą wymagać większej liczby ról.

Konfiguracja ładu tożsamości wymaga co najmniej roli Administratora ładu tożsamości.

Licencje

Aby zaimplementować wszystkie kroki w tym scenariuszu, potrzebujesz licencji Global Secure Access i Zarządzanie tożsamością Microsoft Entra. Możesz kupić licencje lub uzyskać licencje próbne. Aby dowiedzieć się więcej na temat licencjonowania globalnego bezpiecznego dostępu, zobacz sekcję licencjonowania Co to jest globalny bezpieczny dostęp.

Wymagania wstępne dotyczące użytkowników i urządzeń

Aby pomyślnie wdrożyć i przetestować ten scenariusz, skonfiguruj dla następujących wymagań wstępnych:

- Dzierżawa firmy Microsoft Entra z licencją Microsoft Entra ID P1. Kup licencje lub uzyskaj licencje próbne.

- Jeden użytkownik z co najmniej rolami administratora globalnego bezpiecznego dostępu i administratorem aplikacji w celu skonfigurowania przeglądarki Microsoft Security Service Edge

- Co najmniej jeden użytkownik jako użytkownik testowy klienta w dzierżawie

- Jedno urządzenie klienckie z systemem Windows z tą konfiguracją:

- Wersja 64-bitowa systemu Windows 10/11

- Przyłączone do firmy Microsoft lub dołączone hybrydy

- Połączony z Internetem

- Pobierz i zainstaluj klienta globalnego bezpiecznego dostępu na urządzeniu klienckim. W artykule Global Secure Access Client for Windows (Globalny klient bezpiecznego dostępu dla systemu Windows ) opisano wymagania wstępne i instalację.

Konfigurowanie globalnego bezpiecznego dostępu

W tej sekcji aktywujemy globalny bezpieczny dostęp za pośrednictwem centrum administracyjnego firmy Microsoft Entra. Następnie skonfigurujemy wymagane konfiguracje początkowe dla scenariusza.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny.

- Przejdź do sekcji Global Secure Access Get started>Aktywowanie globalnego bezpiecznego dostępu>w dzierżawie. Wybierz pozycję Aktywuj , aby włączyć funkcje SSE.

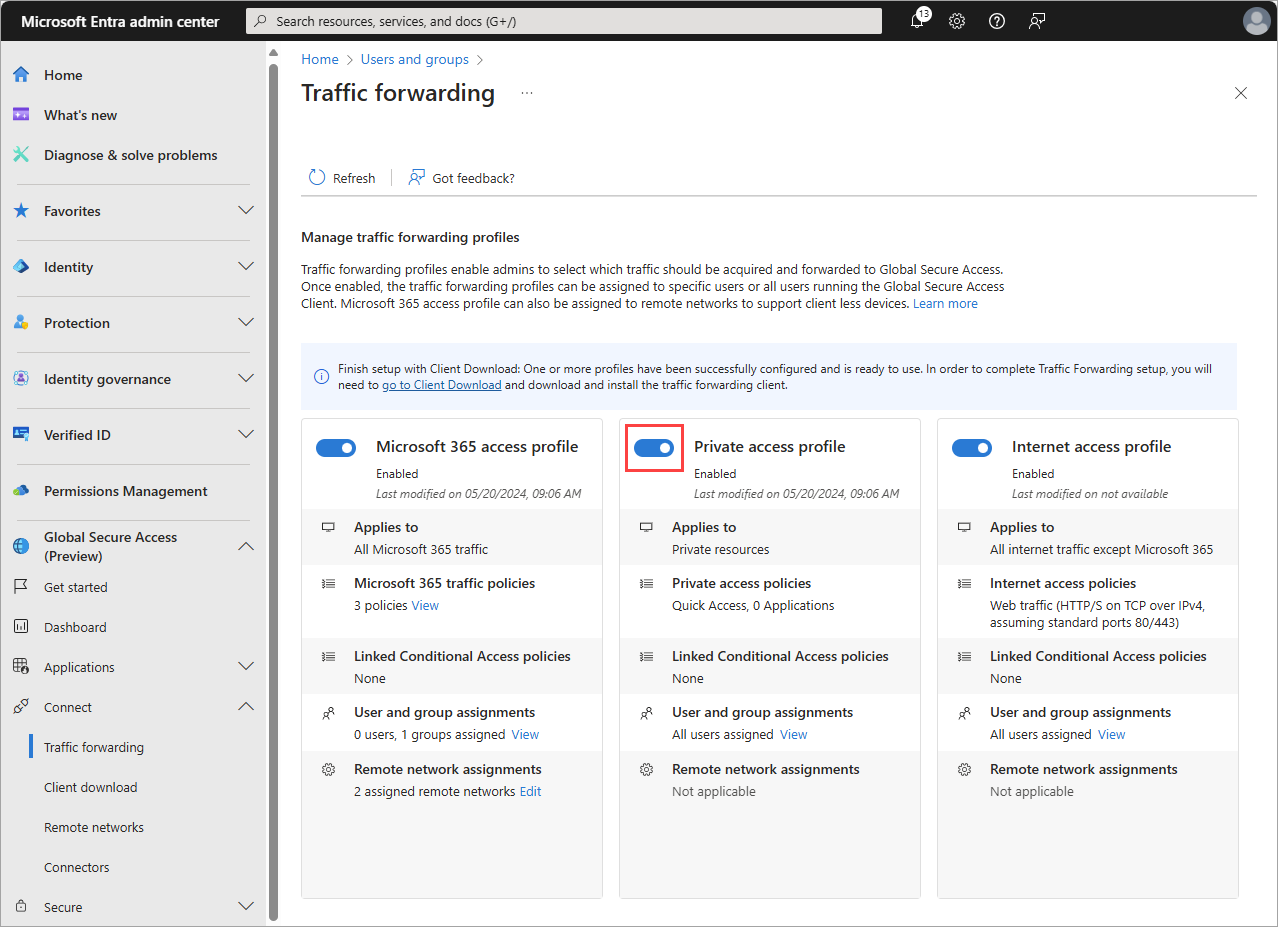

- Przejdź do przesyłania dalej ruchu Global Secure Access>Connect>. Przełącz profil dostępu prywatnego. Przekazywanie ruchu umożliwia skonfigurowanie typu ruchu sieciowego do tunelowania za pośrednictwem usług rozwiązania Security Service Edge firmy Microsoft. Konfigurowanie profilów przesyłania dalej ruchu w celu zarządzania typami ruchu.

Profil dostępu platformy Microsoft 365 jest przeznaczony dla Dostęp do Internetu Microsoft Entra dla platformy Microsoft 365.

Profil dostępu prywatnego jest przeznaczony dla Dostęp Prywatny Microsoft Entra.

Profil dostępu do Internetu jest przeznaczony dla Dostęp do Internetu Microsoft Entra. Rozwiązanie Microsoft Security Service Edge przechwytuje ruch tylko na urządzeniach klienckich z instalacją globalnego klienta bezpiecznego dostępu.

Instalowanie klienta globalnego bezpiecznego dostępu

Dostęp do Internetu Microsoft Entra dla platformy Microsoft 365 i Dostęp Prywatny Microsoft Entra używać klienta globalnego bezpiecznego dostępu na urządzeniach z systemem Windows. Ten klient uzyskuje i przekazuje ruch sieciowy do rozwiązania Microsoft Security Service Edge. Wykonaj następujące kroki instalacji i konfiguracji:

Upewnij się, że urządzenie z systemem Windows jest przyłączone do firmy Microsoft lub dołączone hybrydo.

Zaloguj się na urządzeniu z systemem Windows przy użyciu użytkownika Entra firmy Microsoft z uprawnieniami administratora lokalnego.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu

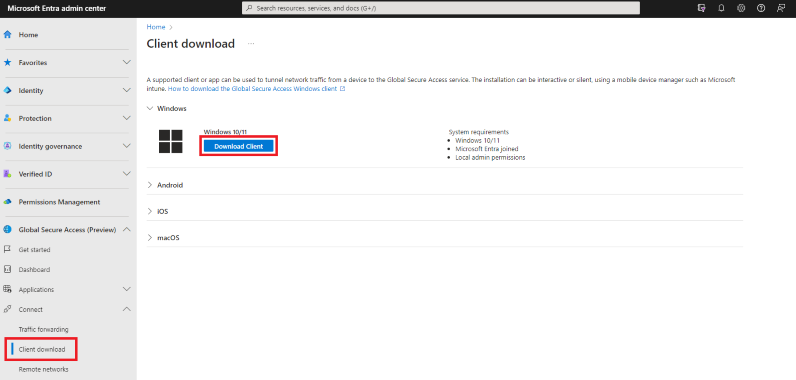

Przejdź do strony Pobieranie klienta programu Global Secure Access>Connect>. Wybierz pozycję Pobierz klienta. Ukończ instalację.

Na pasku zadań Okna klient globalnego bezpiecznego dostępu jest wyświetlany jako odłączony. Po kilku sekundach po wyświetleniu monitu o poświadczenia wprowadź poświadczenia użytkownika testowego.

Na pasku zadań Okno umieść kursor na ikonie Globalnego klienta bezpiecznego dostępu i sprawdź stan Połączono .

Tworzenie grup zabezpieczeń

W tym scenariuszu używamy dwóch grup zabezpieczeń do przypisywania profilów zabezpieczeń przy użyciu zasad dostępu warunkowego. W centrum administracyjnym firmy Microsoft Entra utwórz grupy zabezpieczeń o następujących nazwach:

- Dostęp do Internetu — zezwalaj na witryny sieci społecznościowych = dostęp do Internetu — zezwalaj na hacking witryn

Nie dodawaj żadnych członków do tych grup. W dalszej części tego artykułu skonfigurujemy zarządzanie tożsamościami, aby dodać członków na żądanie.

Blokuj dostęp przy użyciu profilu punktu odniesienia

W tej sekcji blokujemy dostęp do nieodpowiednich witryn dla wszystkich użytkowników w organizacji z profilem punktu odniesienia.

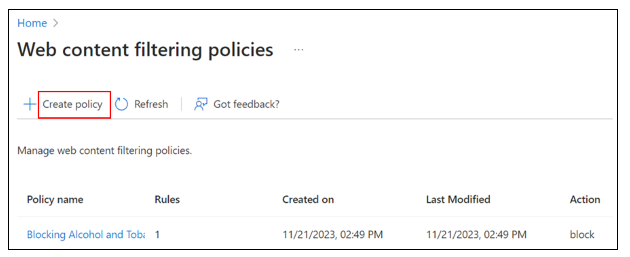

Tworzenie podstawowych zasad filtrowania sieci Web

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu

Przejdź do sekcji Global Secure Access Secure Access Secure Web content filtering policies>Create policy>Configure Global Secure Access content filtering (Globalne filtrowanie zawartości bezpiecznego>dostępu).>

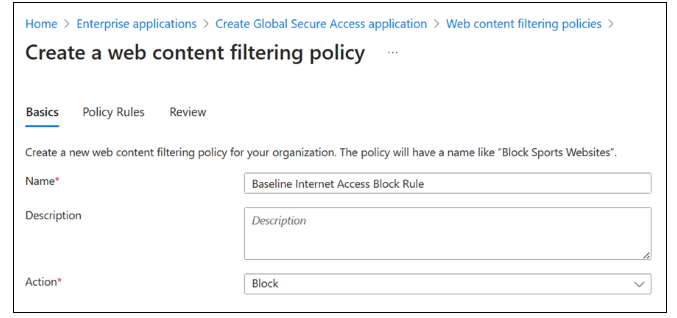

W obszarze Tworzenie zasad filtrowania zawartości internetowej Podstawowe informacje o zasadach>wypełnij następujące pola:

Wybierz Dalej.

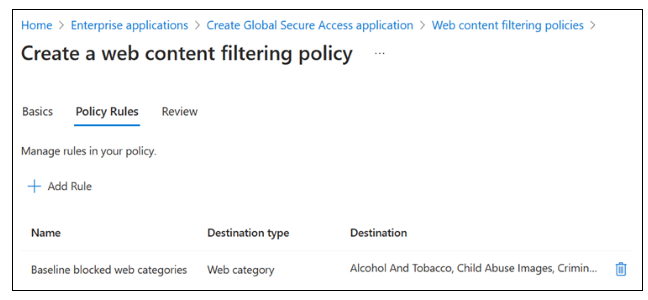

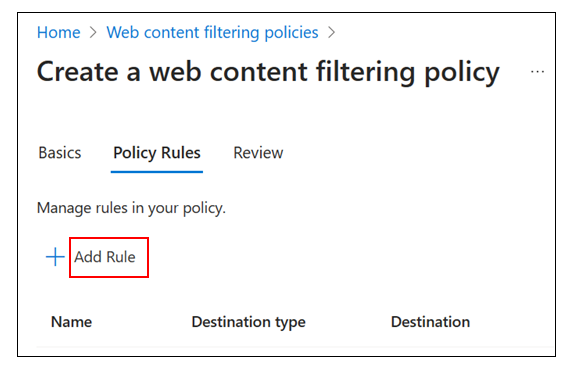

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dodaj regułę.

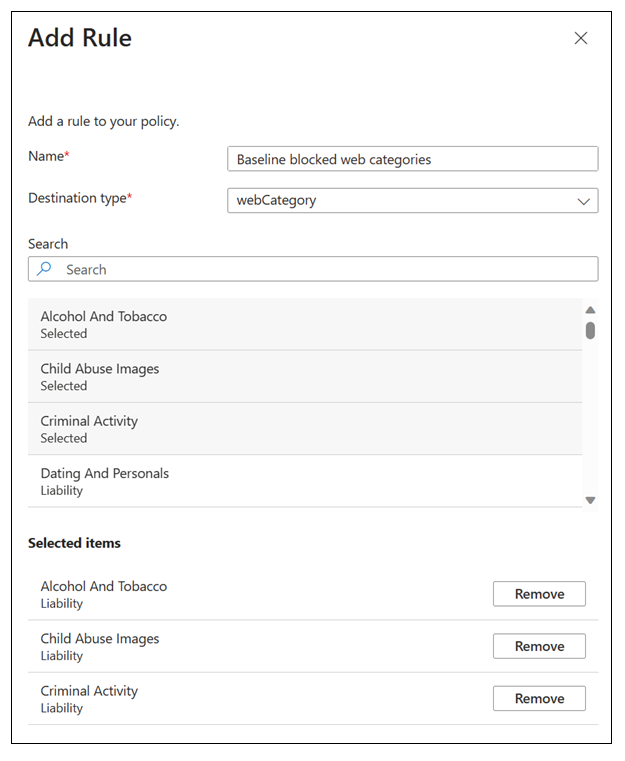

W obszarze Dodaj regułę wypełnij następujące pola:

- Nazwa: Kategorie sieci Web zablokowane według planu bazowego

- Typ docelowy: webCategory

Wyszukaj: wybierz następujące kategorie. Upewnij się, że znajdują się one w zaznaczonych elementach.

Alkohol i tytoń

Przestępczej

Hazard

Hacking

Nielegalne oprogramowanie

Społecznościowych

Wybierz Dodaj.

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej potwierdź wybrane opcje.

Wybierz Dalej.

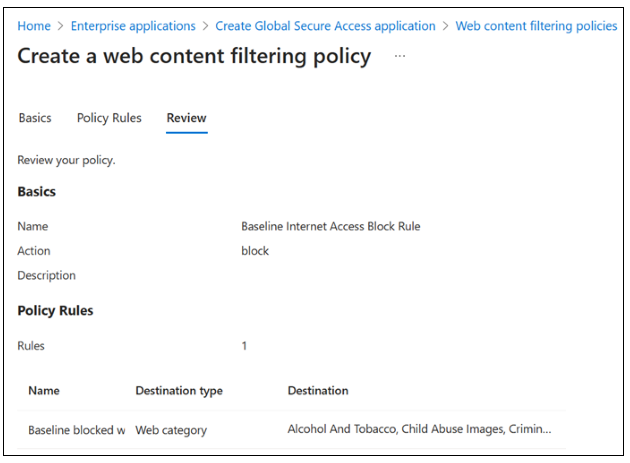

W obszarze Tworzenie zasad>filtrowania zawartości internetowej Przejrzyj, potwierdź konfigurację zasad.

Wybierz pozycję Create policy (Utwórz zasady).

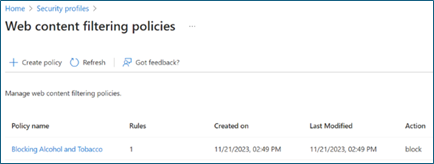

Aby potwierdzić tworzenie zasad, wyświetl ją w temacie Zarządzanie zasadami filtrowania zawartości internetowej.

Konfigurowanie profilu zabezpieczeń punktu odniesienia

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu

- Przejdź do globalnych profilów zabezpieczeń bezpiecznego>dostępu.>

- Wybierz pozycję Profil punktu odniesienia.

- W obszarze Podstawy ustaw wartość Stan na włączoną.

- Wybierz pozycję Zapisz.

- W obszarze Edytuj profil punktu odniesienia wybierz pozycję Połącz zasady. Wybierz pozycję Połącz zasady. Wybierz pozycję Istniejące zasady. Wypełnij następujące pola:

- Łączenie zasad: wybierz pozycję Nazwa zasad i Podstawowa reguła blokowania dostępu do Internetu

- Priorytet: 100

- Stan: Włączone

- Wybierz Dodaj.

- Na stronie Tworzenie zasad linku profilu>upewnij się, że jest wyświetlana pozycja Podstawowa reguła bloku dostępu do Internetu.

- Zamknij profil zabezpieczeń punktu odniesienia.

Zezwalaj na dostęp do witryn sieci społecznościowych

W tej sekcji utworzymy profil zabezpieczeń, który umożliwia dostęp do witryn sieci społecznościowych dla użytkowników, którzy go żądają.

Tworzenie zasad filtrowania sieci społecznościowych w sieci Web

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu

Przejdź do sekcji Global Secure Access Secure Access Secure Web content filtering policies>Create policy>Configure Global Secure Access content filtering (Globalne filtrowanie zawartości bezpiecznego>dostępu).>

W obszarze Tworzenie zasad filtrowania zawartości internetowej Podstawowe informacje o zasadach>wypełnij następujące pola:

- Nazwa: Zezwalaj na witryny sieci społecznościowych

- Opis: Dodawanie opisu

- Akcja: Zezwalaj

Wybierz Dalej.

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dodaj regułę.

W obszarze Dodaj regułę wypełnij następujące pola:

- Nazwa: Sieci społecznościowe

- Typ docelowy: webCategory

- Wyszukiwanie: Social

Wybieranie sieci społecznościowych

Wybierz Dodaj.

Na stronie Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dalej.

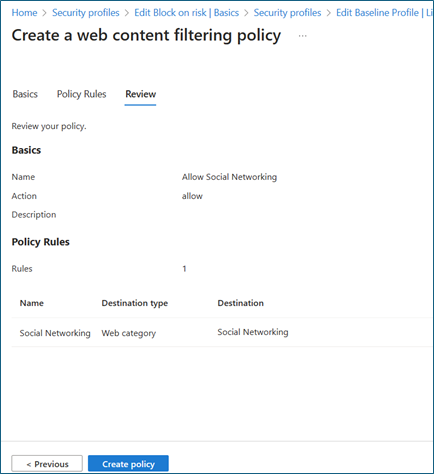

W obszarze Tworzenie zasad>filtrowania zawartości internetowej Przejrzyj, potwierdź konfigurację zasad.

Wybierz pozycję Create policy (Utwórz zasady).

Aby potwierdzić tworzenie zasad, wyświetl ją w temacie Zarządzanie zasadami filtrowania zawartości internetowej.

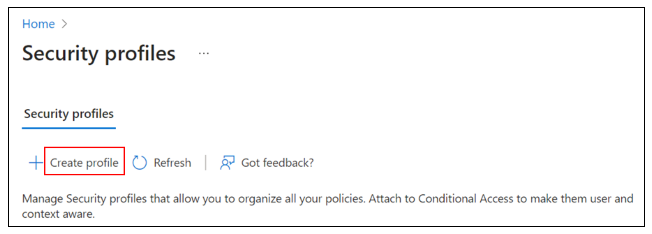

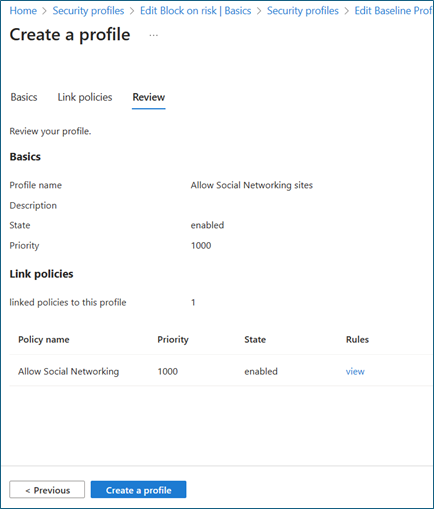

Tworzenie profilu zasad zabezpieczeń sieci społecznościowych

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu

Przejdź do globalnych profilów zabezpieczeń bezpiecznego>dostępu.> Wybierz pozycję Utwórz profil.

W obszarze Tworzenie podstaw profilu>wypełnij następujące pola:

- Nazwa profilu: Zezwalaj na witryny sieci społecznościowych

- Opis: Dodawanie opisu

- Stan: Włączone

- Priorytet: 1000

Wybierz Dalej.

W obszarze Tworzenie zasad linku profilu>wybierz pozycję Połącz zasady.

Wybierz pozycję Istniejące zasady.

W obszarze Połącz zasady wypełnij następujące pola:

- Nazwa zasad: Zezwalaj na sieci społecznościowe

- Priorytet: 1000

- Stan: Włączone

Wybierz Dodaj.

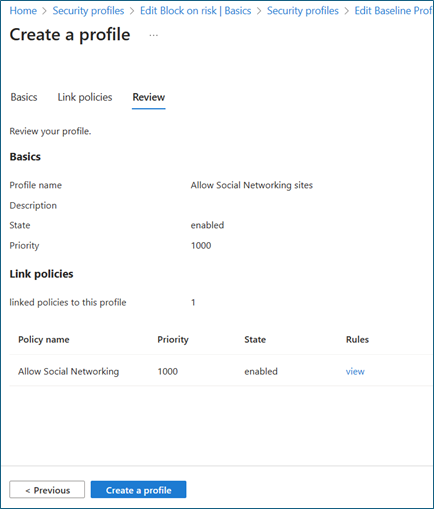

Na stronie Tworzenie zasad linku profilu>upewnij się, że pozycja Zezwalaj na sieci społecznościowe jest wyświetlana.

Wybierz Dalej.

W obszarze Tworzenie profilu>Przejrzyj potwierdź konfigurację profilu.

Wybierz pozycję Utwórz profil.

Tworzenie zasad dostępu warunkowego sieci społecznościowych

W tej sekcji utworzymy zasady dostępu warunkowego , które wymuszają profil zabezpieczeń Zezwalaj na sieć społeczną dla użytkowników żądających dostępu.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do strony Ochrona>zasad dostępu>warunkowego.

- Wybierz pozycję Nowe zasady.

- W obszarze Nowe zasady dostępu warunkowego wypełnij następujące pola:

- Nazwa: Dostęp do Internetu — zezwalaj na witryny sieci społecznościowych

- Tożsamości użytkowników lub obciążeń: uwzględnieni konkretni użytkownicy

- Do czego mają zastosowanie te zasady? Użytkownicy i grupy

- Uwzględnij>pozycję Wybierz użytkowników i grupy Użytkownicy i grupy>

- Wybierz grupę testową (np . Dostęp do Internetu — zezwalaj na witryny sieci społecznościowych). Wybierz pozycję Wybierz.

- Zasoby docelowe

- Wybierz, jakie zasady mają zastosowanie do> globalnego bezpiecznego dostępu

- Wybierz profile ruchu, które mają zastosowanie do> ruchu internetowego

- Pozostaw opcję Udziel w ustawieniach domyślnych, aby udzielić dostępu, aby zdefiniowany profil zabezpieczeń zdefiniował funkcjonalność bloku.

- W obszarze Sesja wybierz pozycję Użyj globalnego profilu zabezpieczeń bezpiecznego dostępu.

- Wybierz pozycję Zezwalaj na witryny sieci społecznościowych.

- W obszarze Przegląd>dostępu warunkowego Włącz zasady wybierz pozycję Włączone.

- Wybierz pozycję Utwórz.

Zezwalaj na dostęp do witryn hakerskich

W tej sekcji utworzymy nowy profil zabezpieczeń, który umożliwia dostęp do witryn hakerskich dla użytkowników, którzy go żądają. Użytkownicy otrzymują dostęp przez osiem godzin, po upływie którego dostęp zostanie automatycznie usunięty.

Tworzenie zasad filtrowania sieci Web hakerskich

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator globalnego bezpiecznego dostępu

Przejdź do sekcji Global Secure Access Secure Access Secure Web content filtering policies>Create policy>Configure Global Secure Access content filtering (Globalne filtrowanie zawartości bezpiecznego>dostępu).>

W obszarze Tworzenie zasad filtrowania zawartości internetowej Podstawowe informacje o zasadach>wypełnij następujące pola:

- Nazwa: Zezwalaj na hacking witryn

- Opis: Dodawanie opisu

- Akcja: Zezwalaj

Wybierz Dalej.

W obszarze Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dodaj regułę.

W obszarze Dodaj regułę wypełnij następujące pola:

- Nazwa: Hacking

- Typ docelowy: webCategory

- Wyszukiwanie: Hacking (Hacking), wybierz pozycję Hacking (Hacking)

Wybierz Dodaj.

Na stronie Tworzenie reguł zasad>filtrowania zawartości internetowej wybierz pozycję Dalej.

W obszarze Tworzenie zasad>filtrowania zawartości internetowej Przejrzyj, potwierdź konfigurację zasad.

Wybierz pozycję Create policy (Utwórz zasady).

Aby potwierdzić tworzenie zasad, wyświetl ją w temacie Zarządzanie zasadami filtrowania zawartości internetowej.

Tworzenie profilu zasad zabezpieczeń hacking

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej globalny administrator bezpiecznego dostępu.

Przejdź do globalnych profilów zabezpieczeń bezpiecznego>dostępu.> Wybierz pozycję Utwórz profil.

W obszarze Tworzenie podstaw profilu>wypełnij następujące pola:

- Nazwa profilu: Zezwalaj na hacking witryn

- Opis: Dodawanie opisu

- Stan: Włączone

- Priorytet: 2000

Wybierz Dalej.

W obszarze Tworzenie zasad linku profilu>wybierz pozycję Połącz zasady.

Wybierz pozycję Istniejące zasady.

W oknie dialogowym Łączenie zasad wypełnij następujące pola:

- Nazwa zasad: Zezwalaj na hacking

- Priorytet: 2000

- Stan: Włączone

Wybierz Dodaj.

Na stronie Tworzenie zasad linku profilu>upewnij się, że pozycja Zezwalaj na hacking znajduje się na liście.

Wybierz Dalej.

W obszarze Tworzenie profilu>Przejrzyj potwierdź konfigurację profilu.

Wybierz pozycję Utwórz profil.

Tworzenie zasad hacking dostępu warunkowego

W tej sekcji utworzymy zasady dostępu warunkowego, które wymuszają profil zabezpieczeń Zezwalaj na hacking sites dla użytkowników, którzy żądają dostępu.

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do strony Ochrona>zasad dostępu>warunkowego.

- Wybierz pozycję Nowe zasady.

- W oknie dialogowym Nowe zasady dostępu warunkowego wypełnij następujące pola:

- Nazwa: Dostęp do Internetu - Zezwalaj na hacking witryn

- Tożsamości użytkowników lub obciążeń: uwzględnieni konkretni użytkownicy

- Do czego mają zastosowanie te zasady? Użytkownicy i grupy

- Uwzględnij>pozycję Wybierz użytkowników i grupy Użytkownicy i grupy>

- Wybierz grupę testową (na przykład Internet Access — Zezwalaj na hacking sites) > wybierz pozycję Wybierz.

- Zasoby docelowe

- Wybierz, jakie zasady mają zastosowanie do> globalnego bezpiecznego dostępu

- Wybierz profile ruchu, które mają zastosowanie do> ruchu internetowego

- Pozostaw opcję Udziel w ustawieniach domyślnych, aby udzielić dostępu, aby zdefiniowany profil zabezpieczeń zdefiniował funkcjonalność bloku.

- W sesji okno dialogowe, wybierz pozycję Użyj globalnego profilu zabezpieczeń bezpiecznego dostępu.

- Wybierz pozycję Zezwalaj na hacking witryn.

- W obszarze Przegląd>dostępu warunkowego Włącz zasady wybierz pozycję Włączone.

- Wybierz pozycję Utwórz.

Konfigurowanie ładu dostępu

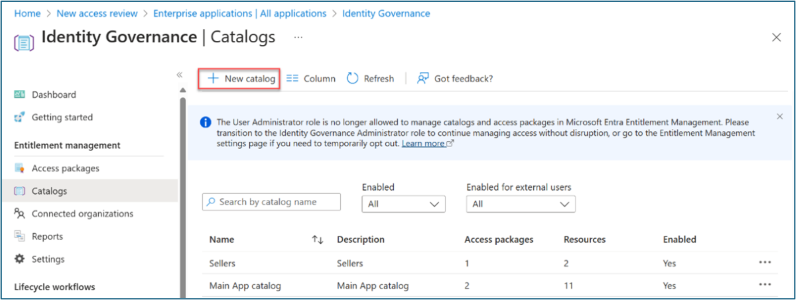

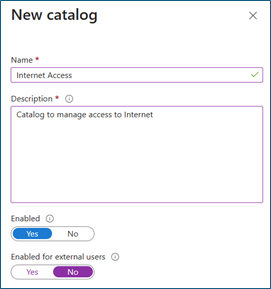

Wykonaj następujące kroki, aby utworzyć wykaz zarządzania upoważnieniami:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do katalogu zarządzania upoważnieniami do zarządzania tożsamościami > >.

Wybierz pozycję Nowy wykaz

Wprowadź unikatową nazwę wykazu i podaj opis. Żądania widzą te informacje w szczegółach pakietu dostępu (na przykład Internet Access).

W tym scenariuszu tworzymy pakiety dostępu w katalogu dla użytkowników wewnętrznych. Dla użytkowników zewnętrznych ustaw wartość Nie.

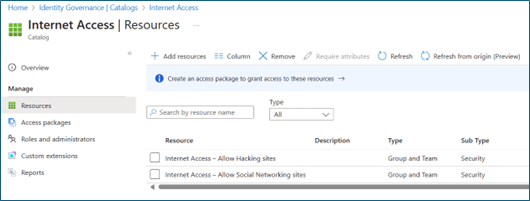

Aby dodać zasoby, przejdź do obszaru Wykazy i otwórz katalog, do którego chcesz dodać zasoby. Wybierz Zasoby. Wybierz pozycję Dodaj zasoby.

Dodaj dwie utworzone wcześniej grupy zabezpieczeń (np. Dostęp do Internetu — Zezwalaj na witryny sieci społecznościowych i Dostęp do Internetu — zezwalaj na hacking witryn).

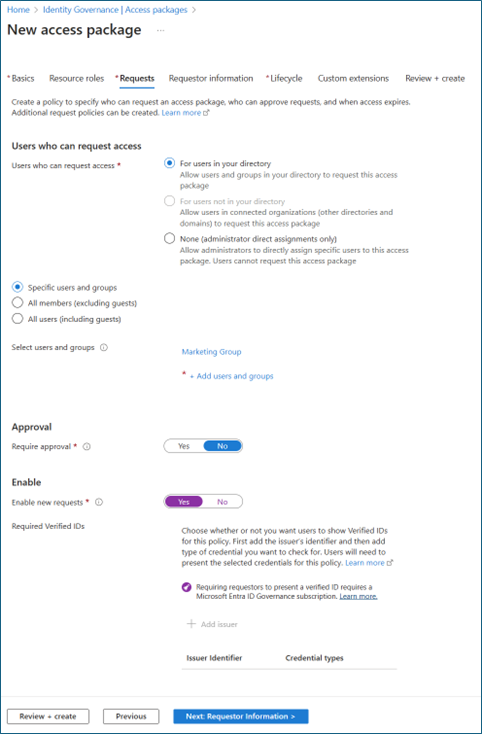

Tworzenie pakietów dostępu

W tej sekcji utworzymy pakiety dostępu, które umożliwiają użytkownikom żądanie dostępu do kategorii witryn internetowych, które definiuje każdy profil zabezpieczeń. Wykonaj następujące kroki, aby utworzyć pakiet dostępu w obszarze Zarządzanie upoważnieniami:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator ładu tożsamości.

Przejdź do pakietu dostępu do zarządzania upoważnieniami do zarządzania>tożsamościami>.

Wybierz pozycję Nowy pakiet dostępu.

W obszarze Podstawy nadaj pakietowi dostępu nazwę (np . Dostęp do Internetu — zezwalaj na witryny sieci społecznościowych). Określ wcześniej utworzony wykaz.

W obszarze Role zasobów wybierz wcześniej dodane zabezpieczenia (np . Dostęp do Internetu — zezwalaj na witryny sieci społecznościowych).

W obszarze Rola wybierz pozycję Członek.

W obszarze Żądania wybierz pozycję Dla użytkowników w katalogu.

Aby ograniczyć zakres użytkowników, którzy mogą żądać dostępu do witryn sieci społecznościowych, wybierz pozycję Konkretni użytkownicy i grupy i dodaj odpowiednią grupę użytkowników. W przeciwnym razie wybierz pozycję Wszyscy członkowie.

W obszarze Żądania wybierz pozycję Tak w polu Włącz nowe żądania.

Opcjonalnie: W obszarze Zatwierdzenie określ, czy zatwierdzenie jest wymagane, gdy użytkownicy żądają tego pakietu dostępu.

W polu Cykl życia określ, kiedy wygasa przypisanie użytkownika do pakietu dostępu. Określ, czy użytkownicy mogą rozszerzać swoje przypisania. W obszarze Wygaśnięcie ustaw wartość Wygasanie przypisań pakietów programu Access na Data, Liczba dni, Liczba godzin lub Nigdy.

Powtórz kroki, aby utworzyć nowy pakiet dostępu, który umożliwia dostęp do witryn hakerskich. Skonfiguruj następujące ustawienia:

- Zasób: Dostęp do Internetu — zezwalaj na hacking witryn

- Kto może poprosić: członkowie zespołu SOC

- Cykl życia: ustaw liczbę godzin na 8 godzin

Testowy dostęp użytkowników

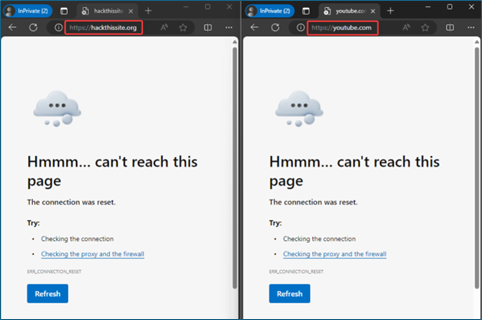

W tej sekcji zweryfikujemy, że użytkownik nie może uzyskać dostępu do witryn bloków profilu punktu odniesienia.

- Zaloguj się do urządzenia, na którym zainstalowano klienta globalnego bezpiecznego dostępu.

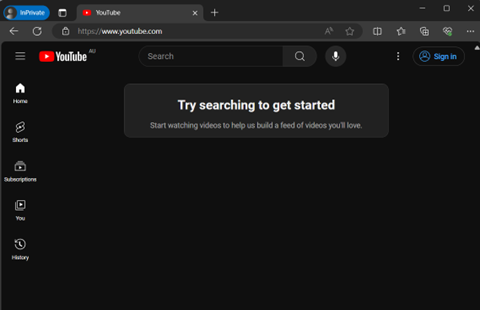

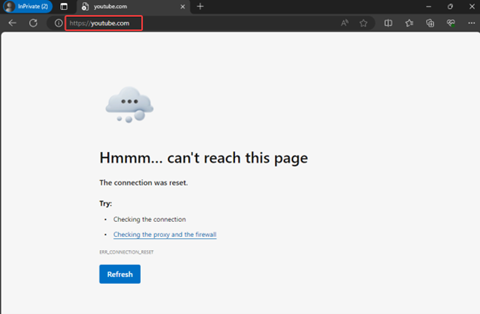

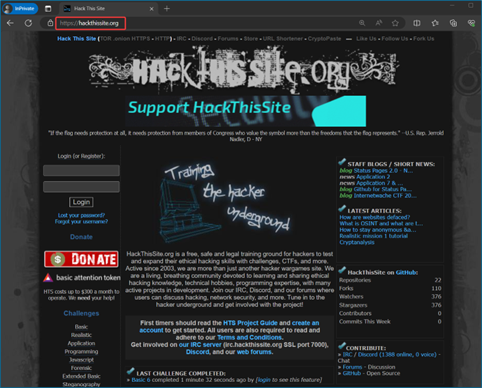

- W przeglądarce przejdź do witryn, w których profil punktu odniesienia blokuje i weryfikuje zablokowany dostęp. Na przykład: .

hackthissite.orgto bezpłatny, bezpieczny i legalny poligon dla specjalistów ds. bezpieczeństwa, który umożliwia testowanie i rozwijanie etycznych umiejętności hakerskich. Ta strona jest klasyfikowana jako Hacking.YouTube.comto bezpłatna platforma do udostępniania wideo. Ta witryna jest klasyfikowana jako Sieć społecznościowa.

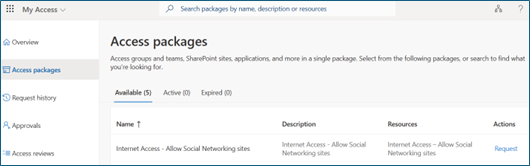

Żądanie dostępu do sieci społecznościowych

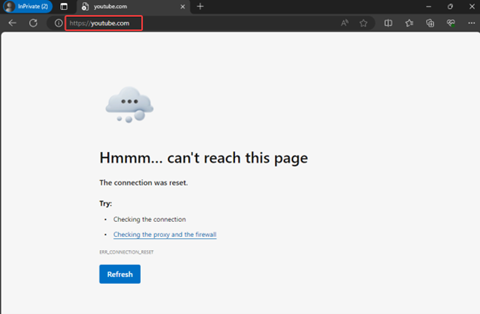

W tej sekcji sprawdzimy, czy użytkownik działu marketingu może zażądać dostępu do witryn sieci społecznościowych.

Zaloguj się do urządzenia, na którym zainstalowano klienta Global Secure Access z użytkownikiem należącym do zespołu ds. marketingu (lub użytkownikiem z autoryzacją do żądania dostępu do przykładowego dostępu do Internetu — zezwalaj na dostęp do witryn społecznościowych ).

W przeglądarce zweryfikuj zablokowany dostęp do witryny w kategorii Sieć społecznościowa, która blokuje profil zabezpieczeń punktu odniesienia. Na przykład spróbuj uzyskać dostęp do

youtube.comelementu .

Przejdź do

myaccess.microsoft.com. Wybierz pozycję Pakiety dostępu. Wybierz pozycję Żądanie dostępu do Internetu — zezwalaj na dostęp do witryn sieci społecznościowych .

Wybierz Kontynuuj. Wybierz pozycję Żądanie.

Jeśli skonfigurowano zatwierdzenie pakietu dostępu, zaloguj się jako osoba zatwierdzająca. Przejdź do

myaccess.microsoft.com. Zatwierdzanie żądania.Zaloguj się jako użytkownik działu marketingu. Przejdź do

myaccess.microsoft.com. Wybierz pozycję Historia żądań. Zweryfikuj stan żądania na dostęp do Internetu — pozycja Zezwalaj na witryny sieci społecznościowej jest dostarczana.Zastosowanie nowych ustawień może potrwać kilka minut. Aby przyspieszyć proces, kliknij prawym przyciskiem myszy ikonę Global Secure Access (Globalny bezpieczny dostęp) na pasku zadań systemu. Wybierz pozycję Zaloguj się jako inny użytkownik. Zaloguj się ponownie.

Spróbuj uzyskać dostęp do witryn w kategorii sieci społecznościowych, które blokują profil zabezpieczeń punktu odniesienia. Sprawdź, czy można je pomyślnie przeglądać. Na przykład spróbuj przeglądać plik

youtube.com.

Żądanie dostępu do witryny hakerskiej

W tej sekcji sprawdzimy, czy użytkownik zespołu SOC może zażądać dostępu do witryn hakerskich.

Zaloguj się do urządzenia, na którym zainstalowano klienta globalnego bezpiecznego dostępu z użytkownikiem należącym do zespołu SOC (lub użytkownikiem z autoryzacją do żądania dostępu do przykładowego dostępu do Internetu — zezwalaj na dostęp do witryn hacking).

W przeglądarce zweryfikuj zablokowany dostęp do witryny w kategorii hakerskiej, która blokuje profil zabezpieczeń punktu odniesienia. Na przykład

hackthissite.org.

Przejdź do

myaccess.microsoft.com. Wybierz pozycję Pakiety dostępu. Wybierz pozycję Żądanie dostępu do Internetu — zezwalaj na dostęp do witryn hackingowych pakietu dostępu.Wybierz Kontynuuj. Wybierz pozycję Żądanie.

Jeśli skonfigurowano zatwierdzenie pakietu dostępu, zaloguj się jako osoba zatwierdzająca. Przejdź do

myaccess.microsoft.com. Zatwierdzanie żądania.Zaloguj się jako użytkownik zespołu SOC. Przejdź do

myaccess.microsoft.com. Wybierz pozycję Historia żądań. Zweryfikuj stan żądania dostępu do Internetu — zezwalaj na ataki hakerskie jest dostarczane.Zastosowanie nowych ustawień może potrwać kilka minut. Aby przyspieszyć proces, kliknij prawym przyciskiem myszy ikonę Global Secure Access (Globalny bezpieczny dostęp) na pasku zadań systemu. Wybierz pozycję Zaloguj się jako inny użytkownik. Zaloguj się ponownie.

Spróbuj uzyskać dostęp do witryn w kategorii hakerskiej, która blokuje profil zabezpieczeń punktu odniesienia. Sprawdź, czy można je pomyślnie przeglądać. Na przykład spróbuj przeglądać plik

hackthissite.org.

Jeśli skonfigurowano dostęp do witryny hacking z cyklu życia>liczba godzin ustawionych na 8 w poprzednich krokach, po upływie ośmiu godzin sprawdź zablokowany dostęp do witryn hakerskich.

Powiązana zawartość

- Dowiedz się więcej o Zarządzanie tożsamością Microsoft Entra

- Planowanie wdrożenia dostępu warunkowego firmy Microsoft Entra

- Dowiedz się więcej o Dostęp do Internetu Microsoft Entra

- Dowiedz się więcej o klientach globalnego bezpiecznego dostępu dla Dostęp Prywatny Microsoft Entra i Dostęp do Internetu Microsoft Entra