Jak skonfigurować dostęp dla aplikacji przy użyciu aplikacji Globalny bezpieczny dostęp

Dostęp Prywatny Microsoft Entra zapewnia bezpieczny dostęp do zasobów wewnętrznych organizacji. Tworzysz aplikację globalnego bezpiecznego dostępu i określasz wewnętrzne, prywatne zasoby, które chcesz zabezpieczyć. Konfigurując globalną aplikację bezpiecznego dostępu, tworzysz dostęp dla aplikacji do zasobów wewnętrznych. Globalna aplikacja bezpiecznego dostępu zapewnia bardziej szczegółową możliwość zarządzania sposobem uzyskiwania dostępu do zasobów dla poszczególnych aplikacji.

W tym artykule opisano sposób konfigurowania dostępu dla aplikacji przy użyciu globalnych aplikacji bezpiecznego dostępu.

Wymagania wstępne

Aby skonfigurować globalną aplikację bezpiecznego dostępu, musisz mieć następujące elementy:

- Role administratora globalnego bezpiecznego dostępu i administratora aplikacji w usłudze Microsoft Entra ID

- Produkt wymaga licencjonowania. Aby uzyskać szczegółowe informacje, zobacz sekcję licencjonowania Co to jest globalny bezpieczny dostęp. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

Aby zarządzać grupami łączników sieci prywatnej firmy Microsoft Entra, która jest wymagana dla aplikacji Global Secure Access, musisz mieć następujące elementy:

- Rola administratora aplikacji w identyfikatorze Entra firmy Microsoft

- Licencje microsoft Entra ID P1 lub P2

Znane ograniczenia

Ta funkcja ma co najmniej jedno znane ograniczenia. Aby uzyskać bardziej szczegółowe informacje na temat znanych problemów i ograniczeń tej funkcji, zobacz Ograniczenia dla globalnego bezpiecznego dostępu.

Wysokopoziomowe kroki

Dostęp dla każdej aplikacji jest konfigurowany przez utworzenie nowej aplikacji Globalnego Bezpiecznego Dostępu. Utworzysz aplikację, wybierz grupę łączników i dodasz segmenty dostępu do sieci. Te ustawienia tworzą pojedynczą aplikację, do której można przypisać użytkowników i grupy.

Aby skonfigurować dostęp do aplikacji per aplikację, musisz mieć grupę łączników z co najmniej jednym aktywnym łącznikiem serwera proxy aplikacji Microsoft Entra. Ta grupa łączników obsługuje ruch do tej nowej aplikacji. Za pomocą łączników można izolować aplikacje w ramach każdej sieci i każdego łącznika.

Podsumowując, ogólny proces wygląda następująco:

Utwórz grupę łączników z co najmniej jednym aktywnym łącznikiem sieci prywatnej.

- Jeśli masz już grupę łączników, upewnij się, że korzystasz z najnowszej wersji.

Utwórz globalną aplikację bezpiecznego dostępu.

Konfigurowanie zasad dostępu warunkowego.

Tworzenie grupy łączników sieci prywatnej

Aby skonfigurować aplikację Global Secure Access, musisz mieć grupę łączników z co najmniej jednym aktywnym łącznikiem sieci prywatnej.

Jeśli nie masz jeszcze skonfigurowanego łącznika, zobacz Konfigurowanie łączników.

Uwaga

Jeśli wcześniej zainstalowano łącznik, zainstaluj go ponownie, aby uzyskać najnowszą wersję. Podczas uaktualniania odinstaluj istniejący łącznik i usuń wszystkie powiązane foldery.

Minimalna wersja łącznika wymagana dla dostępu prywatnego to 1.5.3417.0.

Tworzenie globalnej aplikacji bezpiecznego dostępu

Aby utworzyć nową aplikację, podaj nazwę, wybierz grupę łączników, a następnie dodaj segmenty aplikacji. Segmenty aplikacji obejmują w pełni kwalifikowane nazwy domen (FQDN) i adresy IP, które chcesz tunelować za pośrednictwem usługi. Możesz wykonać wszystkie trzy kroki w tym samym czasie lub dodać je po zakończeniu początkowej konfiguracji.

Wybieranie nazwy i grupy łączników

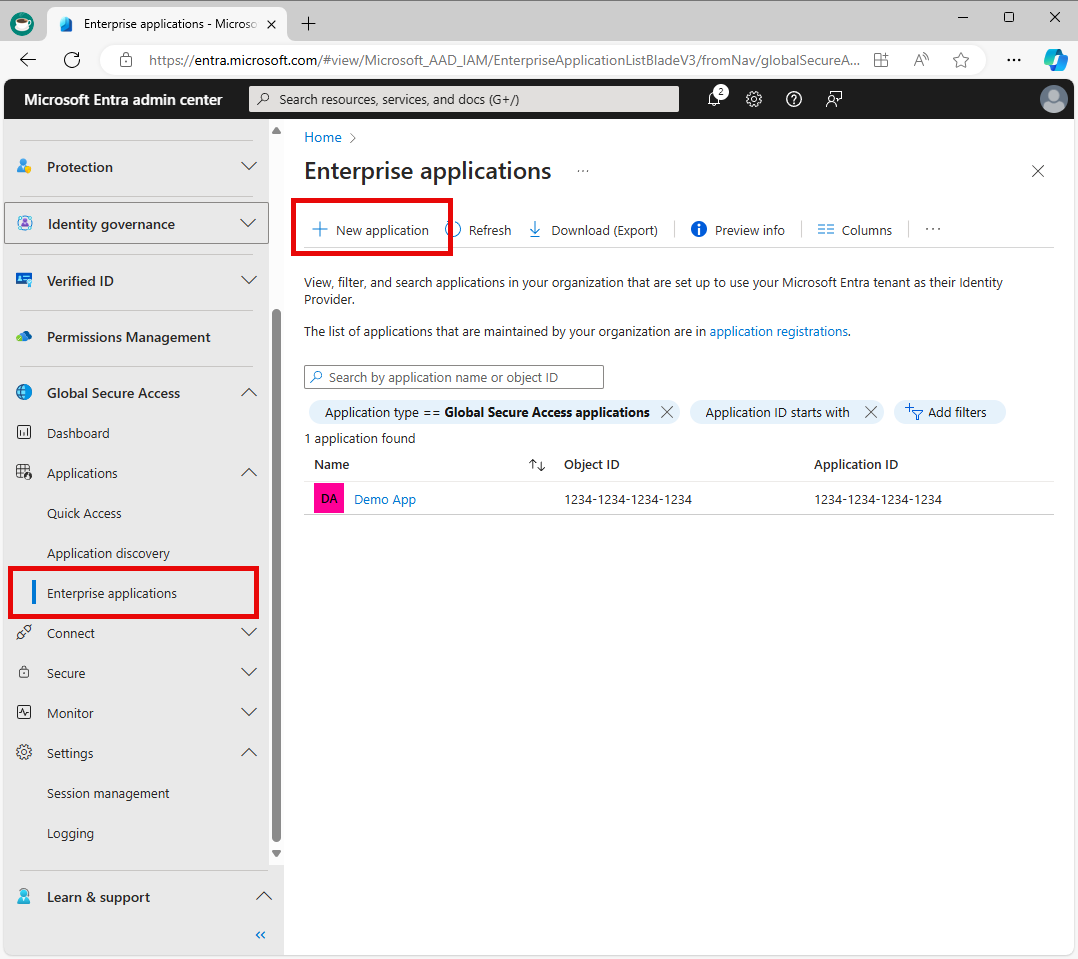

Zaloguj się do centrum administracyjnego firmy Microsoft Entra przy użyciu odpowiednich ról.

Przejdź do Global Secure Access>Aplikacje>Aplikacje dla przedsiębiorstw.

Wybierz pozycję Nowa aplikacja.

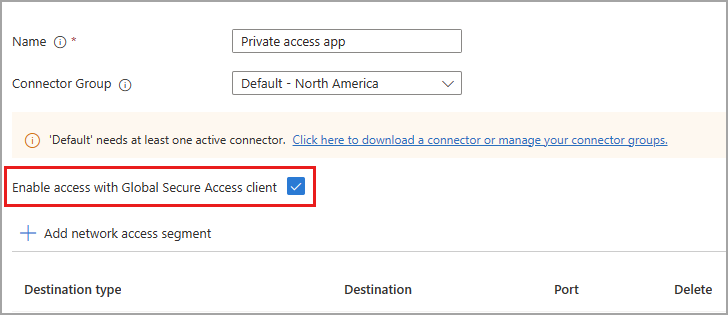

Wprowadź nazwę aplikacji.

Wybierz grupę łączników z menu rozwijanego.

Ważne

Aby utworzyć aplikację, musisz mieć co najmniej jeden aktywny łącznik. Aby dowiedzieć się więcej na temat łączników, zobacz Omówienie łącznika sieci prywatnej firmy Microsoft Entra.

Wybierz przycisk Zapisz w dolnej części strony, aby utworzyć aplikację bez dodawania zasobów prywatnych.

Dodawanie segmentu aplikacji

Proces Dodawania segmentu aplikacji polega na tym, że zdefiniujesz nazwy pełne (FQDN) i adresy IP, które mają zostać uwzględnione w ruchu dla aplikacji Global Secure Access. Witryny można dodawać podczas tworzenia aplikacji i wracać, aby dodać więcej lub edytować je później.

Można dodawać w pełni kwalifikowane nazwy domen (FQDN), adresy IP i zakresy adresów IP. W każdym segmencie aplikacji można dodać wiele portów i zakresów portów.

Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

Przejdź do Global Secure Access>Applications>aplikacje korporacyjne.

Wybierz pozycję Nowa aplikacja.

Wybierz opcję Dodaj segment aplikacji.

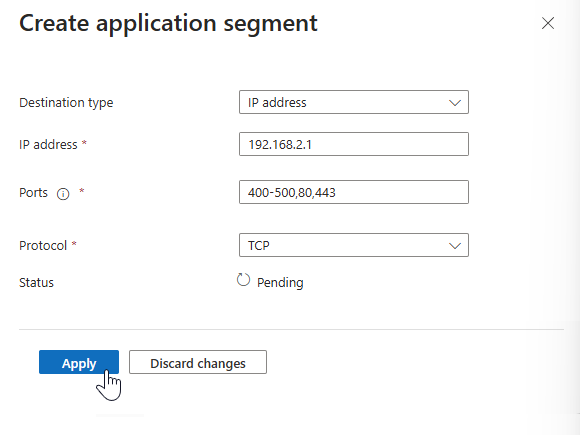

W panelu Create application segment, który się wyświetla, wybierz typ docelowy.

Wprowadź odpowiednie szczegóły dla wybranego typu docelowego. W zależności od wybranego pola kolejne pola zmieniają się odpowiednio.

-

Adres IP:

- Adres protokołu internetowego w wersji 4 (IPv4), taki jak 192.168.2.1, który identyfikuje urządzenie w sieci.

- Podaj porty, które chcesz uwzględnić.

-

w pełni kwalifikowana nazwa domeny (w tym symbole wieloznaczne w FQDN-ach):

- Nazwa domeny określająca dokładną lokalizację komputera lub hosta w systemie nazw domen (DNS).

- Podaj porty, które chcesz uwzględnić.

- Rozwiązanie NetBIOS nie jest obsługiwane. Na przykład użyj polecenia

contoso.local/app1zamiastcontoso/app1.

-

Zakres adresów IP (CIDR):

- Routing bezklasowy międzydomenowy (CIDR) reprezentuje zakres adresów IP, gdzie adres IP jest zakończony sufiksem wskazującym liczbę bitów sieciowych w masce podsieci.

- Na przykład 192.168.2.0/24 wskazuje, że pierwsze 24 bity adresu IP reprezentują adres sieciowy, podczas gdy pozostałe 8 bitów reprezentuje adres hosta.

- Podaj adres początkowy, maskę sieci i porty.

-

Zakres adresów IP (IP do IP):

- Zakres adresów IP od początkowego adresu IP (na przykład 192.168.2.1) do końcowego adresu IP (na przykład 192.168.2.10).

- Podaj adres IP początkowy, końcowy i porty.

-

Adres IP:

Wprowadź porty i wybierz przycisk Zastosuj .

- Rozdziel wiele portów przecinkami.

- Określ zakresy portów za pomocą łącznika.

- Spacje między wartościami są usuwane po zastosowaniu zmian.

- Na przykład

400-500, 80, 443.

Poniższa tabela zawiera najczęściej używane porty i skojarzone z nimi protokoły sieciowe:

Port Protokół 22Secure Shell (SSH)80Hypertext Transfer Protocol (HTTP)443Hypertext Transfer Protocol Secure (HTTPS)445Server Message Block (SMB) file sharing3389Remote Desktop Protocol (RDP)Wybierz pozycję Zapisz.

Uwaga

Do aplikacji można dodać maksymalnie 500 segmentów aplikacji.

Nie duplikuj nazw FQDN, adresów IP i zakresów adresów IP pomiędzy dowolnymi aplikacjami dostępu prywatnego.

Przypisywanie użytkowników i grup

Musisz udzielić dostępu do utworzonej aplikacji, przypisując użytkowników i/lub grupy do aplikacji. Aby uzyskać więcej informacji, zobacz Przypisywanie użytkowników i grup do aplikacji.

- Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

- Przejdź do Globalnego Bezpiecznego Dostępu>Aplikacje>Aplikacje dla przedsiębiorstw.

- Wyszukaj i wybierz aplikację.

- Wybierz pozycję Użytkownicy i grupy z menu bocznego.

- Dodaj użytkowników i grupy zgodnie z potrzebami.

Uwaga

Użytkownicy muszą być bezpośrednio przypisani do aplikacji lub do grupy przypisanej do aplikacji. Zagnieżdżone grupy nie są obsługiwane.

Aktualizowanie segmentów aplikacji

W dowolnym momencie można dodawać lub aktualizować nazwy FQDN i adresy IP zawarte w aplikacji.

- Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

- Przejdź do Global Secure Access>aplikacje>aplikacje przedsiębiorstw.

- Wyszukaj i wybierz aplikację.

- Wybierz Właściwości dostępu do sieci z menu bocznego.

- Aby dodać nową nazwę FQDN lub adres IP, wybierz pozycję Dodaj segment aplikacji.

- Aby edytować istniejącą aplikację, wybierz ją z kolumny Typ docelowy.

Włączanie lub wyłączanie dostępu za pomocą klienta globalnego bezpiecznego dostępu

Możesz włączyć lub wyłączyć dostęp do aplikacji Global Secure Access przy użyciu globalnego klienta bezpiecznego dostępu. Ta opcja jest domyślnie zaznaczona, ale może być wyłączona, więc nazwy FQDN i adresy IP zawarte w segmentach aplikacji nie są tunelowane za pośrednictwem usługi.

Przypisywanie zasad dostępu warunkowego

Zasady dostępu warunkowego dla dostępu do aplikacji są konfigurowane na poziomie aplikacji dla każdej aplikacji. Zasady dostępu warunkowego można utworzyć i zastosować do aplikacji z dwóch miejsc:

- Przejdź do Global Secure Access>Aplikacje>aplikacji dla przedsiębiorstw. Wybierz aplikację, a następnie wybierz pozycję Dostęp warunkowy z menu bocznego.

- Przejdź do Ochrona>Dostęp warunkowy>Zasady. Wybierz pozycję + Utwórz nowe zasady.

Aby uzyskać więcej informacji, zobacz Stosowanie zasad dostępu warunkowego do aplikacji dostępu prywatnego.

Włącz Prywatny dostęp Microsoft Entra

Po skonfigurowaniu aplikacji, dodaniu zasobów prywatnych oraz przypisaniu użytkowników do aplikacji, możesz włączyć profil przekazywania ruchu z prywatnym dostępem. Profil można włączyć przed skonfigurowaniem aplikacji Global Secure Access, ale bez skonfigurowanej aplikacji i profilu nie ma ruchu do przesyłania dalej.

- Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

- Przejdź do Global Secure Access>Connect>Przesyłania Dalej Ruchu.

- Wybierz przełącznik profil dostępu prywatnego.

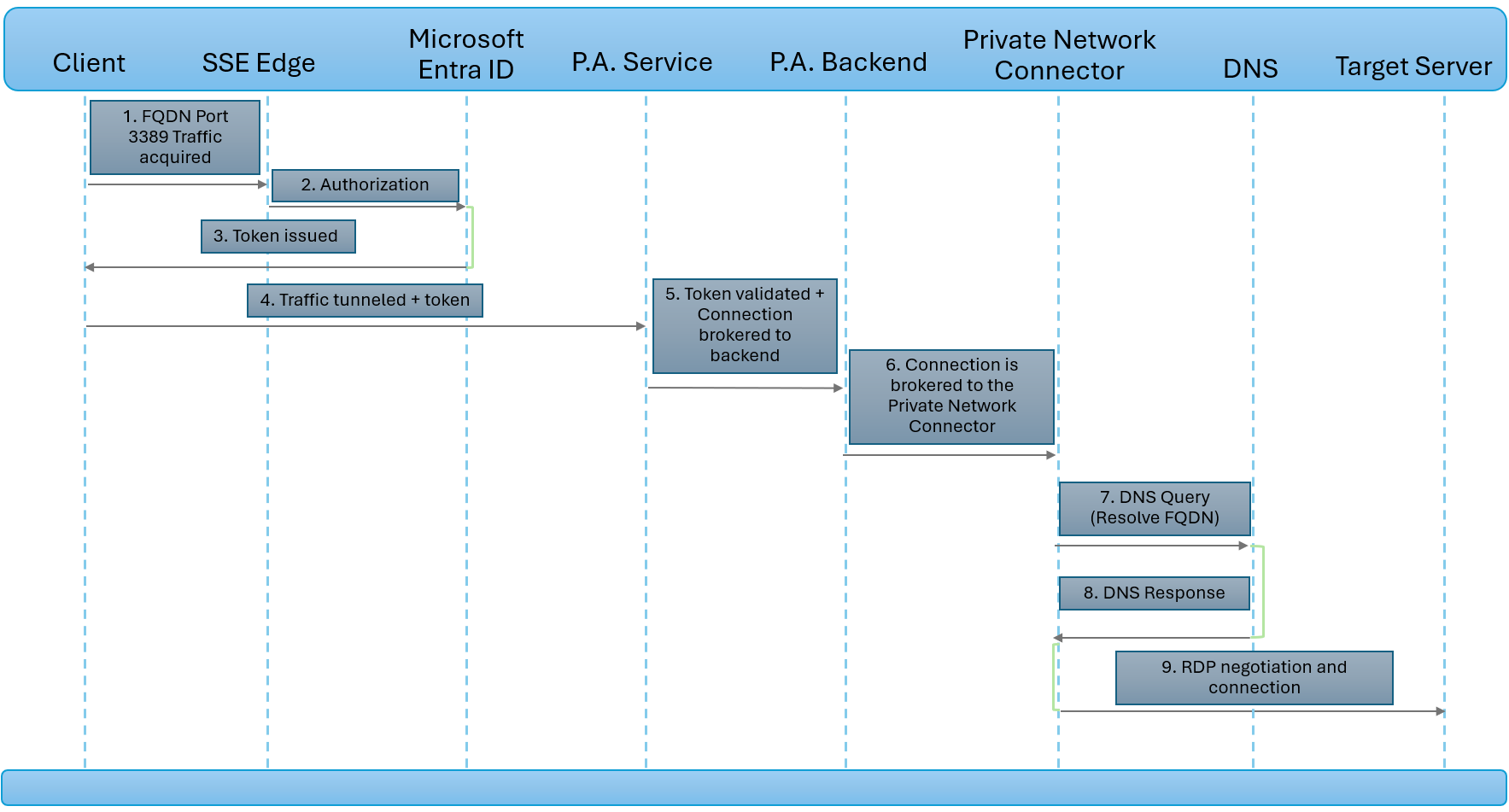

Diagram ten pokazuje, jak działa Microsoft Entra Private Access podczas próby użycia protokołu Remote Desktop Protocol w celu nawiązania połączenia z serwerem w sieci prywatnej.

| Krok | opis |

|---|---|

| 1 | Użytkownik inicjuje sesję protokołu RDP (Remote Desktop Protocol) do nazwy FQDN, która jest przypisana do serwera docelowego. Klient GSA przechwytuje ruch i tuneluje go do SSE Edge. |

| 2 | Przeglądarka SSE Edge ocenia zasady przechowywane w usłudze Microsoft Entra ID, takie jak to, czy użytkownik jest przypisany do aplikacji i zasad dostępu warunkowego. |

| 3 | Gdy użytkownik zostanie autoryzowany, Microsoft Entra ID wystawia token dla aplikacji Prywatny Dostęp. |

| 4 | Ruch jest zwalniany, aby kontynuować korzystanie z usługi Dostępu prywatnego wraz z tokenem dostępu aplikacji. |

| 5 | Usługa dostępu prywatnego weryfikuje token dostępu, a połączenie jest przekazywane do usługi zaplecza dostępu prywatnego. |

| 6 | Połączenie jest pośredniczone przez łącznik sieci prywatnej. |

| 7 | Łącznik sieci prywatnej wykonuje zapytanie DNS w celu zidentyfikowania adresu IP serwera docelowego. |

| 8 | Usługa DNS w sieci prywatnej wysyła odpowiedź. |

| 9 | Łącznik sieci prywatnej przekazuje ruch do serwera docelowego. Sesja RDP jest negocjowana (w tym uwierzytelnianie RDP), a następnie ustanawiana. |

Następne kroki

Następnym krokiem do rozpoczęcia pracy z Microsoft Entra Private Access jest włączenie profilu przekazywania prywatnego ruchu.

Aby uzyskać więcej informacji na temat dostępu prywatnego, zobacz następujące artykuły: