Szczegółowe informacje i raporty dotyczące Szkolenie z symulacji ataków

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

W Szkolenie z symulacji ataków w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2 lub Microsoft 365 E5 firma Microsoft udostępnia szczegółowe informacje i raporty z wyników symulacji i odpowiednich szkoleń. Te informacje informują o postępie gotowości użytkowników do zagrożeń i zalecają kolejne kroki, aby lepiej przygotować użytkowników do przyszłych ataków.

Szczegółowe informacje i raporty są dostępne w następujących lokalizacjach na stronie Szkolenie z symulacji ataków w portalu Microsoft Defender:

- Spostrzeżenia:

- Karta Przegląd w witrynie https://security.microsoft.com/attacksimulator?viewid=overview.

- Karta Raporty pod adresem https://security.microsoft.com/attacksimulator?viewid=reports.

- Raporty:

- Strona raportu symulacji ataku pod adresem https://security.microsoft.com/attacksimulationreport:

- Raporty dotyczące w toku i ukończonych symulacji oraz kampanii szkoleniowych: Aby uzyskać więcej informacji, zobacz Raport symulacji ataków.

W pozostałej części tego artykułu opisano raporty i szczegółowe informacje dotyczące Szkolenie z symulacji ataków.

Aby uzyskać informacje o Szkolenie z symulacji ataków, zobacz Wprowadzenie do Szkolenie z symulacji ataków.

Szczegółowe informacje na kartach Przegląd i raporty Szkolenie z symulacji ataków

Aby przejść do karty Przegląd, otwórz portal Microsoft Defender pod adresem https://security.microsoft.com, przejdź do Email & współpracy>Szkolenie z symulacji ataków:

- Karta Przegląd : sprawdź, czy wybrano kartę Przegląd (jest to ustawienie domyślne). Aby przejść bezpośrednio do karty Przegląd , użyj polecenia https://security.microsoft.com/attacksimulator?viewid=overview.

- Karta Raporty: wybierz kartę Raporty. Aby przejść bezpośrednio do karty Raporty, użyj polecenia https://security.microsoft.com/attacksimulationreport.

Rozkład szczegółowych informacji na kartach jest opisany w poniższej tabeli:

| Raport | Karta Przegląd | Karta Raporty |

|---|---|---|

| Karta Ostatnio używane symulacje | ✔ | |

| Karta rekomendacji | ✔ | |

| Karta pokrycia symulacji | ✔ | ✔ |

| Karta ukończenia szkolenia | ✔ | ✔ |

| Karta recydywistów | ✔ | ✔ |

| Wpływ zachowania na kartę szybkości naruszenia zabezpieczeń | ✔ | ✔ |

W pozostałej części tej sekcji opisano informacje dostępne na kartach Przegląd i raporty Szkolenie z symulacji ataków.

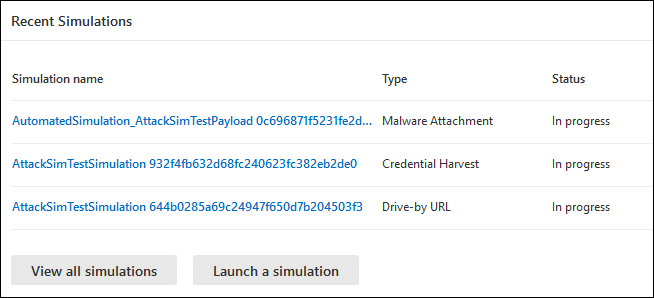

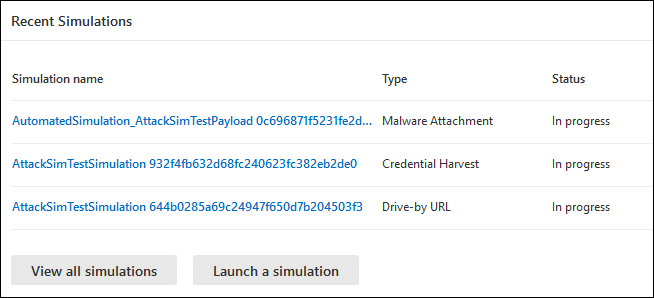

Karta Ostatnio używane symulacje

Karta Ostatnie symulacje na karcie Przegląd przedstawia trzy ostatnie symulacje utworzone lub uruchomione w organizacji.

Możesz wybrać symulację, aby wyświetlić szczegóły.

Wybranie pozycji Wyświetl wszystkie symulacje spowoduje przejście na kartę Symulacje .

Wybranie pozycji Uruchom symulację powoduje uruchomienie nowego kreatora symulacji. Aby uzyskać więcej informacji, zobacz Symulowanie ataku wyłudzania informacji w Ochrona usługi Office 365 w usłudze Defender.

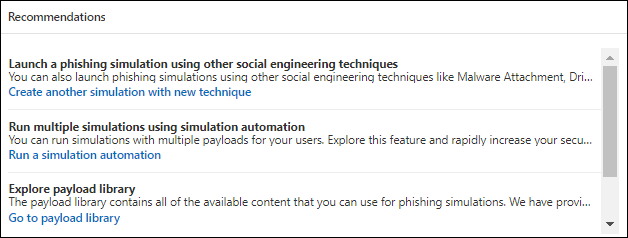

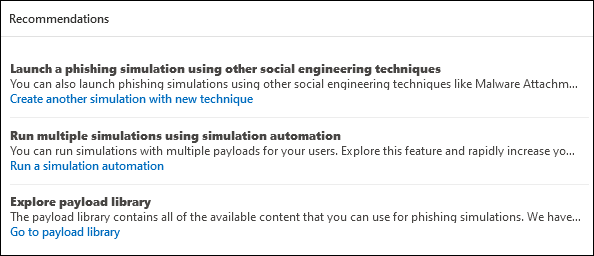

Karta rekomendacji

Karta Zalecenia na karcie Przegląd sugeruje różne typy symulacji do uruchomienia.

Wybranie pozycji Uruchom teraz powoduje uruchomienie nowego kreatora symulacji z wybranym automatycznie określonym typem symulacji na stronie Wybieranie techniki . Aby uzyskać więcej informacji, zobacz Symulowanie ataku wyłudzania informacji w Ochrona usługi Office 365 w usłudze Defender.

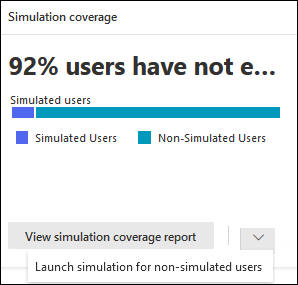

Karta pokrycia symulacji

Karta Pokrycie symulacji na kartach Przegląd i raporty pokazuje odsetek użytkowników w organizacji, którzy otrzymali symulację (symulowanych użytkowników) w porównaniu z użytkownikami, którzy nie otrzymali symulacji (użytkownicy niesymulowane). Możesz zatrzymać kursor nad sekcją na wykresie, aby zobaczyć rzeczywistą liczbę użytkowników w każdej kategorii.

Wybranie pozycji Wyświetl raport pokrycia symulacji spowoduje przejście do karty Pokrycie użytkownika dla raportu symulacji ataku.

Wybranie pozycji Uruchom symulację dla niesymulowanych użytkowników powoduje uruchomienie nowego kreatora symulacji, w którym użytkownicy, którzy nie otrzymali symulacji, są automatycznie wybierani na stronie Użytkownik docelowy . Aby uzyskać więcej informacji, zobacz Symulowanie ataku wyłudzania informacji w Ochrona usługi Office 365 w usłudze Defender.

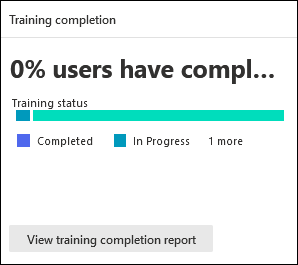

Karta ukończenia szkolenia

Karta Ukończenie szkolenia na kartach Przegląd i raporty organizuje procent użytkowników, którzy otrzymali szkolenia na podstawie wyników symulacji, w następujących kategoriach:

- Zakończone

- W toku

- Niekompletna

Możesz zatrzymać kursor nad sekcją na wykresie, aby zobaczyć rzeczywistą liczbę użytkowników w każdej kategorii.

Wybranie pozycji Wyświetl raport ukończenia trenowania spowoduje przejście do karty Ukończenie szkolenia dla raportu symulacji ataku.

Karta recydywistów

Karta Recydywistów na kartach Przegląd i Raporty pokazuje informacje o recydywistach. Recydywista jest użytkownikiem, który został naruszony przez kolejne symulacje. Domyślna liczba kolejnych symulacji to dwie, ale możesz zmienić wartość na karcie Ustawienia Szkolenie z symulacji ataków na .https://security.microsoft.com/attacksimulator?viewid=setting Aby uzyskać więcej informacji, zobacz Konfigurowanie progu recydywisty.

Wykres organizuje dane recydywisty według typu symulacji:

- Cały

- Załącznik złośliwego oprogramowania

- Link do złośliwego oprogramowania

- Zbieranie poświadczeń

- Link w załącznikach

- Drive-by URL

Wybranie pozycji Wyświetl raport recydywisty spowoduje przejście do karty Recydywisty dla raportu symulacji ataku.

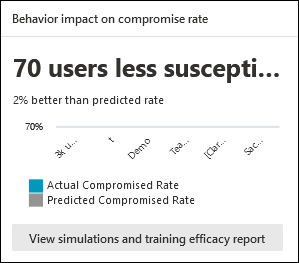

Wpływ zachowania na kartę szybkości naruszenia zabezpieczeń

Karta Zachowanie dotyczące szybkości naruszenia zabezpieczeń na kartach Przegląd i raporty pokazuje, jak użytkownicy reagowali na symulacje w porównaniu z danymi historycznymi w usłudze Microsoft 365. Możesz użyć tych szczegółowych informacji, aby śledzić postęp gotowości użytkowników na zagrożenia, uruchamiając wiele symulacji dla tych samych grup użytkowników.

Dane wykresu zawierają następujące informacje:

- Rzeczywisty wskaźnik kompromisu: rzeczywisty odsetek osób, których zabezpieczenia zostały naruszone przez symulację (rzeczywisti użytkownicy naruszyli bezpieczeństwo /całkowita liczba użytkowników w organizacji, którzy otrzymali symulację).

- Przewidywany wskaźnik kompromisów: dane historyczne na platformie Microsoft 365, które przewidują odsetek osób, które zostaną naruszone przez tę symulację. Aby dowiedzieć się więcej na temat przewidywanego wskaźnika kompromisów (PCR), zobacz Przewidywany wskaźnik kompromisów.

Jeśli umieścisz kursor nad punktem danych na wykresie, zostaną wyświetlone rzeczywiste wartości procentowe.

Aby wyświetlić szczegółowy raport, wybierz pozycję Wyświetl symulacje i raport skuteczności trenowania. Ten raport został wyjaśniony w dalszej części tego artykułu.

Raport symulacji ataku

Raport Symulacja ataku można otworzyć na karcie Przegląd , wybierając pozycję Wyświetl ... akcje raportu , które są dostępne na niektórych kartach na kartach Przegląd i Raporty , które zostały opisane w tym artykule. Aby przejść bezpośrednio do strony raportu symulacji ataków , użyj polecenia https://security.microsoft.com/attacksimulationreport

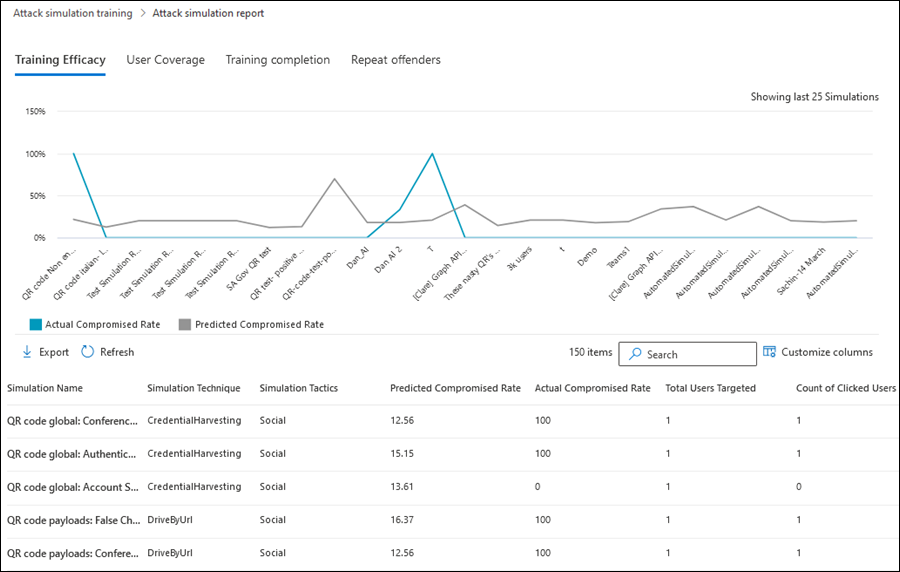

Karta Skuteczność trenowania dla raportu symulacji ataków

Karta Skuteczność trenowania jest domyślnie wybrana na stronie raportu symulacji ataku . Ta karta zawiera te same informacje, które są dostępne w karcie Wpływ zachowania na kartę szybkości naruszenia zabezpieczeń , z dodatkowym kontekstem z samej symulacji.

Na wykresie przedstawiono rzeczywistą szybkość naruszenia zabezpieczeń i przewidywaną szybkość kompromisu. Jeśli umieścisz kursor nad sekcją na wykresie, zostaną wyświetlone rzeczywiste wartości procentowe.

Poniższa tabela szczegółów zawiera następujące informacje. Symulacje można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

- Nazwa symulacji

- Technika symulacji

- Taktyka symulacji

- Przewidywana szybkość naruszona

- Rzeczywista szybkość naruszona

- Łączna liczba docelowych użytkowników

- Liczba klikniętych użytkowników

![]() Użyj pola Wyszukiwania, aby filtrować wyniki według nazwy symulacji lub techniki symulacji. Symbole wieloznaczne nie są obsługiwane.

Użyj pola Wyszukiwania, aby filtrować wyniki według nazwy symulacji lub techniki symulacji. Symbole wieloznaczne nie są obsługiwane.

Użyj przycisku ![]() Eksportuj raport , aby zapisać informacje w pliku CSV. Domyślną nazwą pliku jest raport symulacji ataku — Microsoft Defender.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład raport symulacji ataku — Microsoft Defender (1).csv).

Eksportuj raport , aby zapisać informacje w pliku CSV. Domyślną nazwą pliku jest raport symulacji ataku — Microsoft Defender.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład raport symulacji ataku — Microsoft Defender (1).csv).

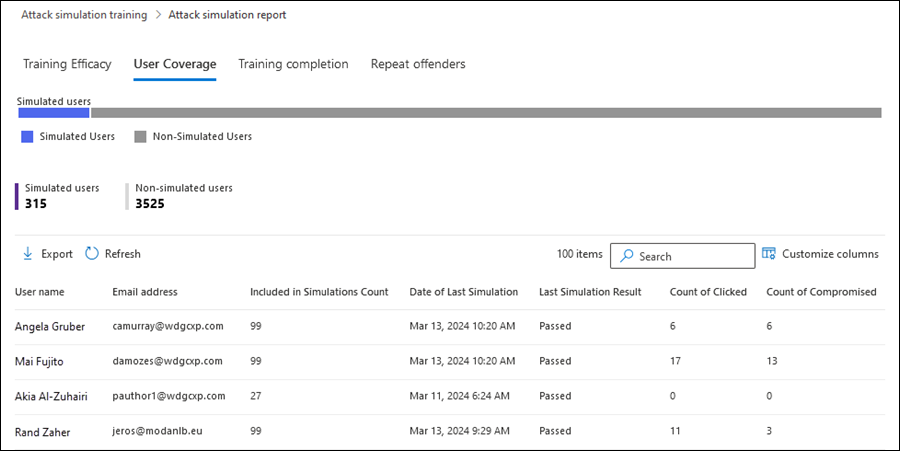

Karta Pokrycie użytkowników dla raportu symulacji ataków

Na karcie Pokrycie użytkownikami na wykresie przedstawiono symulowanych użytkowników i użytkowników niesymulowanych. Jeśli umieścisz kursor nad punktem danych na wykresie, zostaną wyświetlone rzeczywiste wartości.

Poniższa tabela szczegółów zawiera następujące informacje. Informacje można posortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

- Nazwa użytkownika

- Adres e-mail

- Uwzględnione w symulacji

- Data ostatniej symulacji

- Ostatni wynik symulacji

- Liczba klikniętych

- Liczba naruszeń zabezpieczeń

Użyj pola Wyszukiwania, ![]() aby filtrować wyniki według nazwy użytkownika lub adresu Email. Symbole wieloznaczne nie są obsługiwane.

aby filtrować wyniki według nazwy użytkownika lub adresu Email. Symbole wieloznaczne nie są obsługiwane.

Użyj przycisku ![]() Eksportuj raport , aby zapisać informacje w pliku CSV. Domyślną nazwą pliku jest raport symulacji ataku — Microsoft Defender.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład raport symulacji ataku — Microsoft Defender (1).csv).

Eksportuj raport , aby zapisać informacje w pliku CSV. Domyślną nazwą pliku jest raport symulacji ataku — Microsoft Defender.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład raport symulacji ataku — Microsoft Defender (1).csv).

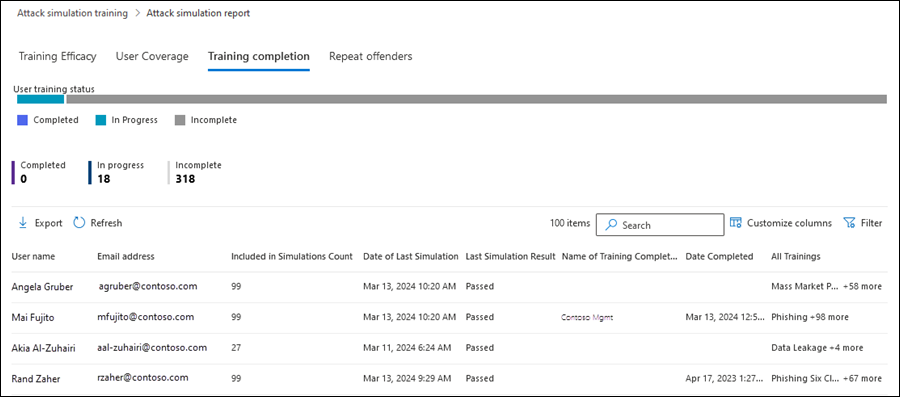

Karta Ukończenie szkolenia dla raportu symulacji ataku

Na karcie Ukończenie trenowania na wykresie przedstawiono liczbę symulacji Ukończono, W toku i Niekompletne . Jeśli umieścisz kursor nad sekcją na wykresie, zostaną wyświetlone rzeczywiste wartości.

Poniższa tabela szczegółów zawiera następujące informacje. Informacje można posortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

- Nazwa użytkownika

- Adres e-mail

- Uwzględnione w symulacji

- Data ostatniej symulacji

- Ostatni wynik symulacji

- Nazwa ostatniego ukończonego szkolenia

- Data ukończenia

- Wszystkie szkolenia

Wybierz pozycję ![]() Filtruj , aby filtrować tabelę wykresów i szczegółów według wartości stanu trenowań: Ukończono, W toku lub Wszystkie.

Filtruj , aby filtrować tabelę wykresów i szczegółów według wartości stanu trenowań: Ukończono, W toku lub Wszystkie.

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

Użyj pola Wyszukiwania, ![]() aby filtrować wyniki według nazwy użytkownika lub adresu Email. Symbole wieloznaczne nie są obsługiwane.

aby filtrować wyniki według nazwy użytkownika lub adresu Email. Symbole wieloznaczne nie są obsługiwane.

Jeśli wybierzesz ![]() przycisk Eksportuj raport, postęp generowania raportu będzie wyświetlany jako procent ukończenia. W otwartym oknie dialogowym możesz otworzyć plik .csv, zapisać plik .csv i zapamiętać zaznaczenie.

przycisk Eksportuj raport, postęp generowania raportu będzie wyświetlany jako procent ukończenia. W otwartym oknie dialogowym możesz otworzyć plik .csv, zapisać plik .csv i zapamiętać zaznaczenie.

Karta Recydywistów dla raportu symulacji ataku

Recydywista jest użytkownikiem, który został naruszony przez kolejne symulacje. Domyślna liczba kolejnych symulacji to dwie, ale możesz zmienić wartość na karcie Ustawienia Szkolenie z symulacji ataków na .https://security.microsoft.com/attacksimulator?viewid=setting Aby uzyskać więcej informacji, zobacz Konfigurowanie progu recydywisty.

Na karcie Recydywisty przestępcy na wykresie przedstawiono liczbę użytkowników recydywistów i symulowanych użytkowników.

Jeśli umieścisz kursor nad punktem danych na wykresie, zostaną wyświetlone rzeczywiste wartości.

Poniższa tabela szczegółów zawiera następujące informacje. Informacje można posortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny.

Użytkownik: nazwa użytkownika.

Typy symulacji: typ symulacji, w których użytkownik był zaangażowany.

Symulacje: nazwa symulacji, w których uczestniczył użytkownik.

adres Email: Email adres użytkownika.

Najnowsza liczba powtórzeń: Najnowsza liczba kompromisów dla użytkowników sklasyfikowanych jako recydywistów. Jeśli na przykład próg recydywisty jest ustawiony na 3, a użytkownik został naruszony w 3 kolejnych symulacjach, ostatnia liczba powtórzeń wynosi 3. Jeśli użytkownik został naruszony w 4 kolejnych symulacjach, ostatnia liczba powtórzeń wynosi 4. Jeśli użytkownik został naruszona w 2 kolejnych symulacjach, wartość N/A. Najnowsza liczba powtórzeń ustawia się na 0 (N/A), za każdym razem, gdy flaga recydywisty jest resetowana (co oznacza, że użytkownik przechodzi symulację).

Powtarzające się przestępstwa: obejmuje liczbę razy, gdy użytkownik został sklasyfikowany jako recydywista. Przykład:

- Użytkownik został sklasyfikowany jako recydywista w kilku pierwszych symulacjach (zostały one naruszone 3 razy z rzędu, gdzie próg recydywisty wynosi 2).

- Użytkownik został sklasyfikowany jako "czysty" po przekazaniu symulacji.

- Użytkownik został sklasyfikowany jako recydywista w kilku następnych symulacjach (zostały one naruszone 4 razy z rzędu, gdzie próg recydywisty wynosi 2).

W takich przypadkach liczba powtarzających się przestępstw wynosi 2. Liczba ta jest aktualizowana za każdym razem, gdy użytkownik jest uważany za recydywistę.

Nazwisko symulacji

Ostatni wynik symulacji

Ostatnie przypisane szkolenie

Stan ostatniego trenowania

Wybierz pozycję ![]() Filtruj , aby filtrować tabelę wykresu i szczegółów według co najmniej jednej wartości typu symulacji:

Filtruj , aby filtrować tabelę wykresu i szczegółów według co najmniej jednej wartości typu symulacji:

- Zbieranie poświadczeń

- Załącznik złośliwego oprogramowania

- Link w załączniku

- Link do złośliwego oprogramowania

Po zakończeniu konfigurowania filtrów wybierz pozycję Zastosuj, Anuluj lub ![]() Wyczyść filtry.

Wyczyść filtry.

![]() Użyj pola Wyszukaj, aby filtrować wyniki według dowolnych wartości kolumn. Symbole wieloznaczne nie są obsługiwane.

Użyj pola Wyszukaj, aby filtrować wyniki według dowolnych wartości kolumn. Symbole wieloznaczne nie są obsługiwane.

Użyj przycisku ![]() Eksportuj raport , aby zapisać informacje w pliku CSV. Domyślną nazwą pliku jest raport symulacji ataku — Microsoft Defender.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład raport symulacji ataku — Microsoft Defender (1).csv).

Eksportuj raport , aby zapisać informacje w pliku CSV. Domyślną nazwą pliku jest raport symulacji ataku — Microsoft Defender.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład raport symulacji ataku — Microsoft Defender (1).csv).

Raport symulacji w Szkolenie z symulacji ataków

Raport symulacji przedstawia szczegóły symulacji w toku lub ukończonych (wartość Stan to W toku lub Ukończono). Aby wyświetlić raport symulacji, użyj dowolnej z następujących metod:

Na karcie Przegląd na stronie Szkolenie z symulacji ataków pod adresem https://security.microsoft.com/attacksimulator?viewid=overviewwybierz symulację z karty Ostatnie symulacje.

Na karcie Symulacje na stronie Szkolenie z symulacji ataków pod adresem https://security.microsoft.com/attacksimulator?viewid=simulationswybierz symulację, klikając dowolne miejsce w wierszu innym niż pole wyboru obok nazwy. Aby uzyskać więcej informacji, zobacz Wyświetlanie raportów symulacji.

- Na karcie Szkolenie na stronie Szkolenie z symulacji ataków pod adresem https://security.microsoft.com/attacksimulator?viewid=trainingcampaignwybierz kampanię szkoleniową przy użyciu jednej z następujących metod:

- Kliknij dowolne miejsce w wierszu innym niż pole wyboru obok nazwy.

- Zaznacz pole wyboru obok nazwy, a następnie wybierz pozycję

Wyświetl raport.

Wyświetl raport.

Aby uzyskać więcej informacji, zobacz Wyświetlanie raportów kampanii szkoleniowych.

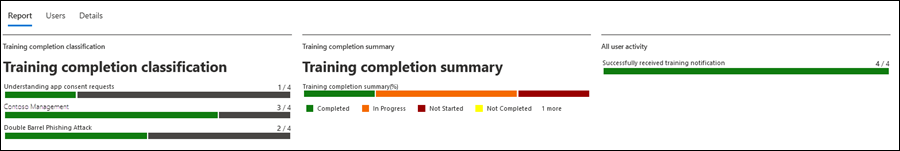

Otwarta strona raportu zawiera karty Raport, **Użytkownicy i Szczegóły zawierające informacje o symulacji. W pozostałej części tej sekcji opisano szczegółowe informacje i raporty, które są dostępne na karcie Raport .

Sekcje na karcie Raport symulacji opisano w poniższych podsekcjach.

Aby uzyskać więcej informacji na temat kart Użytkownicy i Szczegóły , zobacz następujące linki.

- Symulacje:

- Kampanie szkoleniowe:

Raportowanie symulacji kodu QR

Możesz wybrać ładunki kodu QR do użycia w symulacjach. Kod QR zastępuje adres URL wyłudzania informacji jako ładunek używany w wiadomości e-mail symulacji. Aby uzyskać więcej informacji, zobacz Ładunki kodu QR.

Ponieważ kody QR są innym typem adresu URL wyłudzania informacji, zdarzenia użytkownika dotyczące zdarzeń odczytu, usuwania, naruszenia zabezpieczeń i klikania pozostają takie same. Na przykład skanowanie kodu QR otwiera adres URL wyłudzania informacji, więc zdarzenie jest śledzone jako zdarzenie kliknięcia. Istniejące mechanizmy śledzenia naruszeń zabezpieczeń, usuwania i zdarzeń raportu pozostają takie same.

Jeśli wyeksportujesz raport symulacji do pliku CSV, kolumna EmailLinkClicked_ClickSource będzie dostępna z następującymi wartościami:

-

PhishingURL: użytkownik kliknął link do wyłudzania informacji w wiadomości e-mail symulacji. -

QRCode: użytkownik przeskanował kod QR w wiadomości e-mail symulacji.

Inne metryki, takie jak odczyty, naruszenia zabezpieczeń, usunięcia i zgłoszone komunikaty, są nadal śledzone bez żadnych dodatkowych aktualizacji. Aby uzyskać więcej informacji, sekcja Dodatek znajduje się w dalszej części tego artykułu.

Raport symulacji symulacji

W tej sekcji opisano informacje w raporcie symulacji dotyczące regularnych symulacji (a nie kampanii szkoleniowych).

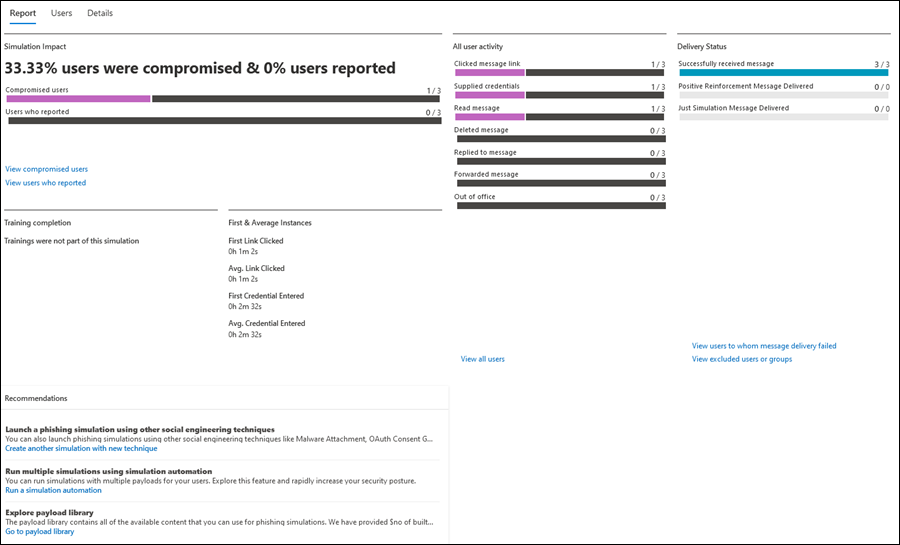

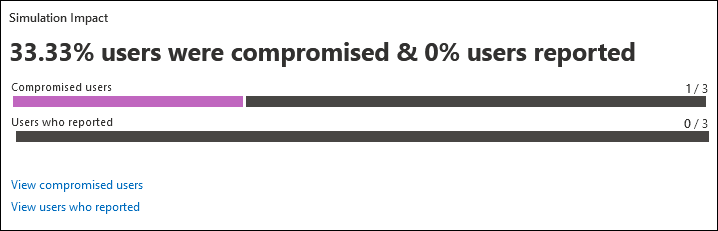

Sekcja wpływu symulacji w raporcie na symulacje

Sekcja Wpływ symulacji na karcie Raport ** dla symulacji pokazuje liczbę i procent użytkowników z naruszonymi zabezpieczeniami i użytkowników, którzy zgłosili komunikat.

Jeśli umieścisz kursor nad sekcją na wykresie, zostaną wyświetlone rzeczywiste liczby dla każdej kategorii.

Wybierz pozycję Wyświetl naruszonych użytkowników , aby przejść do karty Użytkownicy w raporcie, na której wyniki są filtrowane według naruszonych zabezpieczeń: Tak.

Wybierz pozycję Wyświetl użytkowników, którzy zgłosili , aby przejść do karty Użytkownicy w raporcie, gdzie wyniki są filtrowane według zgłoszonego komunikatu: Tak.

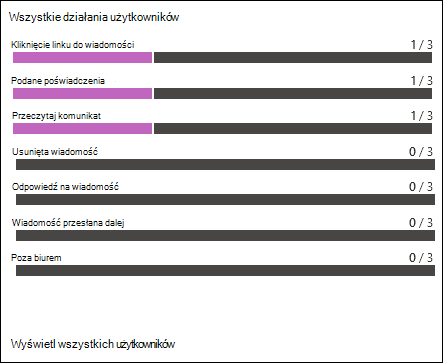

Cała sekcja aktywności użytkownika w raporcie dla symulacji

Sekcja Wszystkie działania użytkownika na karcie Raport ** dla symulacji pokazuje liczby możliwych wyników symulacji. Informacje różnią się w zależności od typu symulacji. Przykład:

- Kliknięcie linku do wiadomości lub link załącznika lub otwarciezałącznika

- Podane poświadczenia

- Odczytywanie wiadomości

- Usunięto komunikat

- Odpowiedź na wiadomość

- Komunikat przesłany dalej

- Poza biurem

Wybierz pozycję Wyświetl wszystkich użytkowników , aby przejść do karty Użytkownicy w raporcie, gdzie wyniki są niefiltrowane.

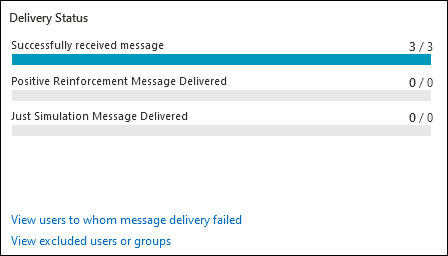

Sekcja Stanu dostarczania w raporcie dla symulacji

Sekcja Stan dostarczania na karcie Raport ** dla symulacji przedstawia liczby możliwych stanów dostarczania komunikatu symulacji. Przykład:

- Pomyślnie odebrano komunikat

- Dostarczono pozytywny komunikat wzmacniający

- Po prostu dostarczono komunikat symulacji

Wybierz pozycję Wyświetl użytkowników, dla których dostarczanie komunikatów nie powiodło się , aby przejść na kartę Użytkownicy w raporcie, gdzie wyniki są filtrowane według dostarczania komunikatów symulacji: Nie można dostarczyć.

Wybierz pozycję Wyświetl wykluczonych użytkowników lub grupy , aby otworzyć wysuwaną opcję Wykluczeni użytkownicy lub grupy , która pokazuje użytkowników lub grupy wykluczone z symulacji.

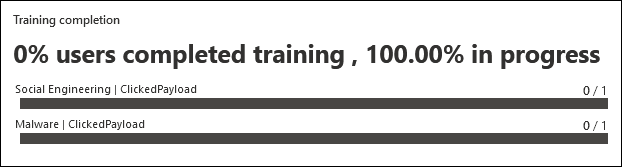

Sekcja ukończenia szkolenia w raporcie dla symulacji

Sekcja Ukończenie trenowania na stronie szczegółów symulacji przedstawia szkolenia wymagane do symulacji oraz liczbę użytkowników, którzy ukończyli szkolenia.

Jeśli w symulacji nie uwzględniono żadnych szkoleń, jedyną wartością w tej sekcji są szkolenia, które nie były częścią tej symulacji.

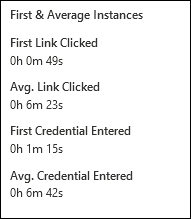

Pierwsza & sekcji średniej wystąpienia w raporcie dla symulacji

Sekcja Pierwsze & średnie wystąpienie na karcie Raport ** dla symulacji zawiera informacje o czasie potrzebnym do wykonania określonych akcji w symulacji. Przykład:

- Kliknięcie pierwszego linku

- Kliknięto średni link

- Wprowadzono pierwsze poświadczenie

- Wprowadzono średnie poświadczenie

Sekcja zaleceń w raporcie dotycząca symulacji

Sekcja Zalecenia na karcie Raport** dla symulacji zawiera zalecenia dotyczące używania Szkolenie z symulacji ataków w celu zabezpieczenia organizacji.

Raport symulacji dla kampanii szkoleniowych

W tej sekcji opisano informacje w raporcie symulacji dla kampanii szkoleniowych (a nie symulacji).

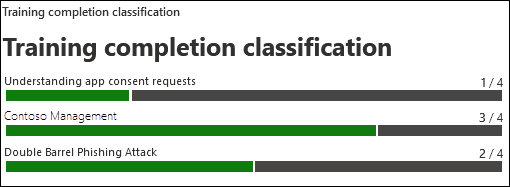

Sekcja klasyfikacji ukończenia szkolenia w raporcie dla kampanii szkoleniowych

Sekcja Klasyfikacja ukończenia szkolenia na karcie Raport ** dla kampanii szkoleniowej zawiera informacje o ukończonych modułach szkoleniowych w kampanii szkoleniowej.

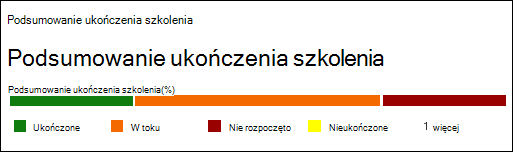

Sekcja podsumowania ukończenia szkolenia w raporcie dla kampanii szkoleniowych

Sekcja Podsumowanie ukończenia szkolenia na karcie Raport ** dla kampanii szkoleniowej używa wykresów słupkowych pokazujących postęp przypisanych użytkowników przez wszystkie moduły szkoleniowe w kampanii (liczba użytkowników / łączna liczba użytkowników):

- Zakończone

- W toku

- Nie uruchomiono

- Nie ukończono

- Wcześniej przypisano

Możesz zatrzymać kursor nad sekcją na wykresie, aby wyświetlić rzeczywistą wartość procentową w każdej kategorii.

Cała sekcja aktywności użytkownika w raporcie dla kampanii szkoleniowych

Sekcja Wszystkie działania użytkownika na karcie Raport ** dla kampanii szkoleniowej używa wykresu słupkowego, aby pokazać, jak główne osoby pomyślnie otrzymały powiadomienie o szkoleniu (liczba użytkowników / całkowita liczba użytkowników).

Możesz zatrzymać kursor nad sekcją na wykresie, aby wyświetlić rzeczywiste liczby w każdej kategorii.

Dodatek

Podczas eksportowania informacji z raportów plik CSV zawiera więcej informacji niż pokazano w raporcie, nawet jeśli jest wyświetlana cała kolumna. Pola zostały opisane w poniższej tabeli.

Porada

Aby uzyskać maksymalną liczbę informacji, przed wyeksportowaniem sprawdź, czy wszystkie dostępne kolumny w raporcie są widoczne.

| Nazwa pola | Opis |

|---|---|

| Nazwa użytkownika | Nazwa użytkownika, który wykonał działanie. |

| UserMail | Email adres użytkownika, który wykonał działanie. |

| Zagrożone | Wskazuje, czy użytkownik został naruszona. Wartości to Tak lub Nie. |

| AttachmentOpened_TimeStamp | Gdy ładunek załącznika został otwarty w symulacjach załącznika złośliwego oprogramowania . |

| AttachmentOpened_Browser | Gdy ładunek załącznika został otwarty w przeglądarce internetowej w symulacjach załącznika złośliwego oprogramowania . Te informacje pochodzą od użytkownika UserAgent. |

| AttachmentOpened_IP | Adres IP, pod którym został otwarty ładunek załącznika w symulacjach załączników złośliwego oprogramowania . Te informacje pochodzą od użytkownika UserAgent. |

| AttachmentOpened_Device | Urządzenie, na którym został otwarty ładunek załącznika w symulacjach załącznika złośliwego oprogramowania . Te informacje pochodzą od użytkownika UserAgent. |

| AttachmentLinkClicked_TimeStamp | Gdy ładunek linku załącznika został kliknięty w obszarze Link w symulacjach załączników . |

| AttachmentLinkClicked_Browser | Przeglądarka internetowa, która została użyta do kliknięcia ładunku linku załącznika w obszarze Link w symulacjach załączników . Te informacje pochodzą od użytkownika UserAgent. |

| AttachmentLinkClicked_IP | Adres IP, pod którym został kliknięty ładunek linku załącznika, został kliknięty w obszarze Link w symulacjach załączników . Te informacje pochodzą od użytkownika UserAgent. |

| AttachmentLinkClicked_Device | Urządzenie, na którym został kliknięty ładunek linku załącznika, zostało kliknięone w obszarze Link w symulacjach załączników . Te informacje pochodzą od użytkownika UserAgent. |

| EmailLinkClicked_TimeStamp | Gdy ładunek linku został kliknięty w obszarze Zbieranie poświadczeń, połącz ze złośliwym oprogramowaniem, dysk po adresie URL i symulacje udzielania zgody OAuth . |

| EmailLinkClicked_Browser | Przeglądarka internetowa, która została użyta do kliknięcia ładunku linku w obszarze Zbieranie poświadczeń, Link do złośliwego oprogramowania, Dysk po adresie URL i Symulacje udzielania zgody OAuth . Te informacje pochodzą od użytkownika UserAgent. |

| EmailLinkClicked_IP | Adres IP, pod którym został kliknięty ładunek linku w obszarze Zbieranie poświadczeń, Link do złośliwego oprogramowania, Dysk po adresie URL i Symulacje udzielania zgody OAuth . Te informacje pochodzą od użytkownika UserAgent. |

| EmailLinkClicked_Device | Urządzenie, na którym został kliknięty ładunek linku, w symulacjach pobierania poświadczeń, linku do złośliwego oprogramowania, dysku po adresie URL i udzielania zgody OAuth . Te informacje pochodzą od użytkownika UserAgent. |

| EmailLinkClicked_ClickSource | Czy link ładunku został wybrany przez kliknięcie adresu URL, czy skanowanie kodu QR w zbiorze poświadczeń, link do złośliwego oprogramowania, dysk po adresie URL i symulacje udzielania zgody OAuth . Wartości to PhishingURL lub QRCode. |

| CredSupplied_TimeStamp (naruszone zabezpieczenia) | Gdy użytkownik wprowadził swoje poświadczenia. |

| CredSupplied_Browser | Przeglądarka internetowa, która była używana, gdy użytkownik wprowadził swoje poświadczenia. Te informacje pochodzą od użytkownika UserAgent. |

| CredSupplied_IP | Adres IP, pod którym użytkownik wprowadził swoje poświadczenia. Te informacje pochodzą od użytkownika UserAgent. |

| CredSupplied_Device | Urządzenie, na którym użytkownik wprowadził swoje poświadczenia. Te informacje pochodzą od użytkownika UserAgent. |

| SuccessfullyDeliveredEmail_TimeStamp | Gdy wiadomość e-mail symulacji została dostarczona do użytkownika. |

| MessageRead_TimeStamp | Podczas odczytywania komunikatu symulacji. |

| MessageDeleted_TimeStamp | Po usunięciu komunikatu symulacji. |

| MessageReplied_TimeStamp | Gdy użytkownik odpowiedział na komunikat symulacji. |

| MessageForwarded_TimeStamp | Gdy użytkownik przekazał dalej komunikat symulacji. |

| OutOfOfficeDays | Określa, czy użytkownik jest poza biurem. Te informacje pochodzą z ustawienia Odpowiedzi automatyczne w programie Outlook. |

| PositiveReinforcementMessageDelivered_TimeStamp | Po dostarczeniu użytkownikowi pozytywnego komunikatu o wzmocnieniu. |

| PositiveReinforcementMessageFailed_TimeStamp | Gdy nie można dostarczyć użytkownikowi pozytywnego komunikatu o wzmocnieniu. |

| JustSimulationMessageDelivered_TimeStamp | Gdy komunikat symulacji został dostarczony użytkownikowi w ramach symulacji bez przypisanych szkoleń (na stronie Przypisywanie szkolenia nowego kreatora symulacji nie wybrano żadnego szkolenia). |

| JustSimulationMessageFailed_TimeStamp | Gdy wiadomość e-mail symulacji nie została dostarczona do użytkownika, a symulacja nie miała przypisanych szkoleń. |

| TrainingAssignmentMessageDelivered_TimeStamp | Gdy komunikat o przypisaniu trenowania został dostarczony do użytkownika. Ta wartość jest pusta, jeśli w symulacji nie przypisano żadnych szkoleń. |

| TrainingAssignmentMessageFailed_TimeStamp | Gdy nie można dostarczyć użytkownikowi komunikatu o przypisaniu trenowania. Ta wartość jest pusta, jeśli w symulacji nie przypisano żadnych szkoleń. |

| FailedToDeliverEmail_TimeStamp | Gdy nie można dostarczyć wiadomości e-mail symulacji do użytkownika. |

| Ostatnie działanie symulacji | Ostatnie działanie symulacji użytkownika (czy zostały one przekazane, czy zostały naruszone). |

| Przypisane szkolenia | Lista szkoleń przypisanych do użytkownika w ramach symulacji. |

| Ukończono szkolenia | Lista szkoleń ukończonych przez użytkownika w ramach symulacji. |

| Stan trenowania | Bieżący stan szkoleń dla użytkownika w ramach symulacji. |

| Zgłoszono wyłudzanie informacji | Gdy użytkownik zgłosił komunikat symulacji jako wyłudzanie informacji. |

| Department | Wartość właściwości Działu użytkownika w Tożsamość Microsoft Entra w czasie symulacji. |

| Company | Wartość właściwości firmy użytkownika w Tożsamość Microsoft Entra w czasie symulacji. |

| Tytuł | Wartość właściwości Title użytkownika w Tożsamość Microsoft Entra w czasie symulacji. |

| Pakiet Office | Wartość właściwości pakietu Office użytkownika w Tożsamość Microsoft Entra w czasie symulacji. |

| Miasto | Wartość właściwości City użytkownika w Tożsamość Microsoft Entra w czasie symulacji. |

| Kraj | Wartość właściwości Country użytkownika w Tożsamość Microsoft Entra w czasie symulacji. |

| Menedżer | Wartość właściwości Menedżera użytkownika w Tożsamość Microsoft Entra w czasie symulacji. |

Sposób przechwytywania sygnałów aktywności użytkownika jest opisany w poniższej tabeli.

| Pole | Opis | Logika obliczeń |

|---|---|---|

| DownloadAttachment | Użytkownik pobrał załącznik. | Sygnał pochodzi od klienta (na przykład programu Outlook lub Word). |

| Otwarty załącznik | Użytkownik otworzył załącznik. | Sygnał pochodzi od klienta (na przykład programu Outlook lub Word). |

| Odczyt wiadomości | Użytkownik odczytał komunikat symulacji. | Sygnały odczytu komunikatów mogą występować problemy w następujących scenariuszach:

|

| Poza biurem | Określa, czy użytkownik jest poza biurem. | Obecnie obliczane przez ustawienie Odpowiedzi automatyczne z programu Outlook. |

| Użytkownik z naruszonymi zabezpieczeniami | Użytkownik został naruszona. Sygnał kompromisu różni się w zależności od techniki inżynierii społecznej. |

|

| Kliknięcie linku komunikatu | Użytkownik kliknął link ładunku w komunikacie symulacji. | Adres URL symulacji jest unikatowy dla każdego użytkownika, co umożliwia śledzenie aktywności poszczególnych użytkowników. Usługi filtrowania innych firm lub przekazywanie wiadomości e-mail mogą prowadzić do fałszywie dodatnich wyników. Aby uzyskać więcej informacji, zobacz I see clicks or compromise events from users who insist they didn't click the link in the simulation message OR I see clicks within a few seconds of delivery for many users (false positives). Co się dzieje? |

| Komunikat przesłany dalej | Użytkownik przekazał komunikat dalej. | |

| Odpowiedź na wiadomość | Użytkownik odpowiedział na wiadomość. | |

| Usunięto komunikat | Użytkownik usunął komunikat. | Sygnał pochodzi z działania użytkownika w programie Outlook. Jeśli użytkownik zgłosi wiadomość jako wyłudzającą informacje, wiadomość może zostać przeniesiona do folderu Elementy usunięte, który jest identyfikowany jako usunięcie. |

| Udzielono uprawnień | Użytkownik udostępnił uprawnienia w symulacji udzielania zgody OAuth . |

¹ Kliknięcie linku może być wybranym adresem URL lub zeskanowanym kodem QR.

Linki pokrewne

Wprowadzenie do szkolenia z symulacji ataku