Szczegóły i wyniki zautomatyzowanego badania i reagowania (AIR) w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

W organizacjach platformy Microsoft 365 z planem Ochrona usługi Office 365 w usłudze Microsoft Defender 2 szczegółowe informacje o aktywnych i zakończonych badaniach z zautomatyzowanego badania i reagowania (AIR) w Ochrona usługi Office 365 w usłudze Defender są dostępne na stronie Strona Badania w portalu Microsoft Defender pod adresem https://security.microsoft.com/airinvestigation. Szczegóły badania zapewniają aktualny stan i (z odpowiednimi uprawnieniami) możliwość zatwierdzania wszelkich oczekujących akcji.

Porada

Szczegóły i wyniki air są również dostępne w Microsoft Defender XDR na stronie Badania pod adresem https://security.microsoft.com/incidents. Aby uzyskać więcej informacji, zobacz Ujednolicona strona badania.

Co należy wiedzieć przed rozpoczęciem?

Aby wyświetlić wymagania dotyczące uprawnień i licencjonowania dla funkcji AIR, zobacz Wymagane uprawnienia i licencjonowanie dla usługi AIR.

Email liczby są obliczane w momencie badania. Niektóre liczby są ponownie obliczane podczas otwierania wysuwanych badań (na podstawie bazowego zapytania).

Następujące wartości liczby wiadomości e-mail są obliczane w czasie badania i nie ulegają zmianie:

- Email klastry na karcie Email.

- Wartość ilości wiadomości e-mail wyświetlana w wysuwanym klastrze poczty e-mail.

Następujące wartości liczby wiadomości e-mail odzwierciedlają wiadomości e-mail odebrane po wstępnej analizie badania:

Liczba wiadomości e-mail wyświetlana w dolnej części karty Email wysuwanych klastrów poczty e-mail.

Liczba wiadomości e-mail wyświetlanych w Eksploratorze (Eksplorator zagrożeń)

Na przykład klaster poczty e-mail, który pokazuje oryginalną liczbę 10 wiadomości, pokazuje listę e-mail zawierającą łącznie 15, jeśli między fazą analizy badania a przeglądem badania zostanie wyświetlonych pięć kolejnych komunikatów. Podobnie stare badania mogą pokazywać większą liczbę komunikatów niż zapytania Eksploratora zagrożeń, ponieważ dane w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2 wygasają siedem dni po zakończeniu okresu próbnego i 30 dni później dla licencji płatnych.

Historyczne i bieżące liczby wiadomości e-mail są wyświetlane w różnych widokach, aby podać następujące informacje:

- Efekt wiadomości e-mail w momencie badania.

- Bieżący efekt poczty e-mail do momentu uruchomienia korygowania.

W przypadku wiadomości e-mail w ramach badania może zostać wyświetlone zagrożenie anomalią woluminu. Anomalia woluminu wskazuje na wzrost liczby podobnych wiadomości e-mail w czasie zdarzenia badania w porównaniu z wcześniejszymi czasami. Wzrost ruchu poczty e-mail wraz z podobieństwem w niektórych właściwościach wiadomości (na przykład temat, treść wiadomości, domena nadawcy i adres IP nadawcy) zwykle wskazuje początek ataków e-mail. Jednak zbiorcze wiadomości e-mail, spam i uzasadnione kampanie e-mail często udostępniają te same właściwości wiadomości.

Badania z AIR w planie Ochrona usługi Office 365 w usłudze Defender 2

W portalu usługi Defender pod adresem https://security.microsoft.comprzejdź do obszaru Email & collaborationInvestigations (Badania dotyczące współpracy > Email &). Aby przejść bezpośrednio do strony Badania , użyj polecenia https://security.microsoft.com/airinvestigation.

Domyślnie wyświetlane są szczegóły badania z wczoraj i dzisiaj, ale możesz zmienić zakres dat.

Poniższe informacje są wyświetlane na stronie Badania . Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

-

Identyfikator: unikatowy identyfikator badania. Wybierz pozycję

Otwórz w nowym oknie , aby otworzyć szczegóły badania zgodnie z opisem w sekcji Wyświetl szczegóły badania .

Otwórz w nowym oknie , aby otworzyć szczegóły badania zgodnie z opisem w sekcji Wyświetl szczegóły badania . - Stan: dostępne wartości stanu są opisane w sekcji Wartości stanu badania .

- Źródło wykrywania: ta wartość to zawsze usługa Office365.

- Dochodzenie

- Użytkownicy

- Czas utworzenia

- Czas ostatniej zmiany

- Liczba zagrożeń

- Liczba akcji

- Czas trwania badania

Aby filtrować wpisy, wybierz pozycję ![]() Filtruj. W wyświetlonym okienku wysuwowym Filtr są dostępne następujące filtry:

Filtruj. W wyświetlonym okienku wysuwowym Filtr są dostępne następujące filtry:

- Sekcja Typ badania: wybierz co najmniej jedną z następujących wartości:

- Badanie ręczne

- Komunikaty zgłaszane przez użytkowników

- Zapped File

- Zamapowany adres URL

- Zmiana werdyktu adresu URL

- Naruszona przez użytkownika

- Sekcja Zakres czasu: wybierz wartości daty rozpoczęcia i daty zakończenia. Dane są dostępne w ciągu ostatnich 72 dni.

- Sekcja Stan: Wybierz co najmniej jedną z następujących wartości opisanych w sekcji Stan badania:

- Rozpoczynanie

- Uruchomienie

- Nie znaleziono zagrożeń

- Zakończone przez system

- Akcja oczekująca

- Znaleziono zagrożenia

- Skorygowano

- Częściowo skorygowane

- Zakończone przez użytkownika

- Zakończone niepowodzeniem

- W kolejce przez ograniczanie przepustowości

- Zakończone przez ograniczanie przepustowości

Po zakończeniu w wysuwnym filtrze wybierz pozycję Zastosuj. Aby wyczyścić filtry, wybierz pozycję ![]() Wyczyść filtry.

Wyczyść filtry.

Użyj pola Wyszukiwania, ![]() aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

aby znaleźć informacje na stronie. Wpisz tekst w polu, a następnie naciśnij ENTER.

Użyj opcji ![]() Eksportuj , aby zapisać widoczne informacje w pliku CSV. Domyślna nazwa pliku to Investigations — Microsoft Defender.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład Badania — Microsoft Defender (1).csv).

Eksportuj , aby zapisać widoczne informacje w pliku CSV. Domyślna nazwa pliku to Investigations — Microsoft Defender.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład Badania — Microsoft Defender (1).csv).

Wartości stanu badania

Wartości stanu badania wskazują postęp analizy i akcji. Po uruchomieniu badania wartość Stan jest aktualizowana, aby wskazać, czy wykryto zagrożenia i czy akcje zostały zatwierdzone.

Wartości stanu , które są używane w badaniach, są opisane na następującej liście:

Niepowodzenie: Co najmniej jeden analizator badania napotkał problem polegający na tym, że nie mógł prawidłowo ukończyć.

Jeśli badanie zakończy się niepowodzeniem po zatwierdzeniu akcji korygowania, akcje korygowania mogły zakończyć się pomyślnie. Aby uzyskać więcej informacji, wyświetl szczegóły badania.

Nie znaleziono zagrożeń: badanie zostało zakończone i nie zidentyfikowano żadnych zagrożeń (kont użytkowników, wiadomości e-mail, adresów URL lub plików).

Jeśli podejrzewasz, że coś złośliwego zostało pominięte (fałszywie ujemne), możesz podjąć działania przy użyciu Eksploratora zagrożeń (Eksplorator).

Częściowo zbadane (wcześniej nazywane wykrytymi zagrożeniami): zautomatyzowane badanie wykryło problemy, ale bez konkretnych akcji korygowania w celu rozwiązania problemów. Występuje, gdy określono jakiś typ działania użytkownika, ale nie są dostępne żadne akcje oczyszczania. Przykłady obejmują dowolne z następujących działań użytkownika:

- Zdarzenie zapobiegania utracie danych (DLP ).

- Wiadomość e-mail wysyłająca anomalię.

- Wysłano złośliwe oprogramowanie.

- Wysłano wyłudzanie informacji.

- Dochodzenie nie wykazało nic wspólnego. Przykład:

- Brak złośliwych adresów URL, plików ani wiadomości e-mail do skorygowania.

- Brak działań skrzynki pocztowej do naprawienia (na przykład wyłączenie reguł przekazywania lub delegowania).

Jeśli podejrzewasz, że coś złośliwego zostało pominięte (fałszywie ujemne), możesz podjąć działania przy użyciu Eksploratora zagrożeń (Eksplorator).

Częściowo skorygowane: Badanie spowodowało akcje korygowania, a niektóre zostały zatwierdzone i zakończone. Inne akcje nadal oczekują na zatwierdzenie.

Oczekująca akcja: Badanie wykryło zagrożenie (na przykład złośliwą wiadomość e-mail, złośliwy adres URL lub ryzykowne ustawienie skrzynki pocztowej), a akcja korygowania zagrożenia oczekuje na zatwierdzenie.

Lista oczekujących akcji może wzrosnąć w miarę uruchamiania badania. Wyświetl szczegóły badania, aby sprawdzić, czy inne elementy nadal oczekują na ukończenie.

W kolejce przez ograniczanie przepustowości: badanie jest przechowywane w kolejce. Po zakończeniu innych badań rozpoczną się badania w kolejce. Ograniczanie przepustowości pomaga uniknąć niskiej wydajności usługi.

Oczekujące akcje mogą ograniczyć liczbę nowych badań. Pamiętaj, aby zatwierdzić lub odrzucić oczekujące akcje.

Skorygowano: Dochodzenie zostało zakończone, a wszystkie akcje korygowania zostały zatwierdzone (zanotowane jako w pełni skorygowane).

Zatwierdzone akcje korygowania mogą mieć błędy, które uniemożliwiają wykonanie akcji. Niezależnie od tego, czy akcje korygowania zostały pomyślnie zakończone, stan badania nie ulega zmianie. Aby uzyskać więcej informacji, wyświetl szczegóły badania.

Uruchamianie: Proces badania jest w toku. Ta wartość stanu występuje również w przypadku zatwierdzenia oczekujących akcji .

Uruchamianie: badanie zostało wyzwolone i oczekuje na uruchomienie.

Zakończone przez system: dochodzenie zostało zatrzymane. Przykład:

- Oczekujące akcje wygasły (dostępne przez maksymalnie jeden tydzień).

- Zbyt wiele akcji. Na przykład zbyt wielu użytkowników klikających złośliwe adresy URL może przekroczyć możliwość uruchomienia wszystkich analizatorów przez badanie, więc badanie zostanie wstrzymane.

Jeśli badanie zostanie wstrzymane przed podjęciem akcji, spróbuj użyć Eksploratora zagrożeń (Eksplorator) w celu znalezienia i rozwiązania problemów z zagrożeniami.

Zakończone przez ograniczanie przepustowości: badanie automatycznie zatrzymuje się po zbyt długiej kolejce.

Możesz rozpocząć badanie z poziomu Eksploratora zagrożeń (Eksplorator).

Wyświetlanie szczegółów badania z air w planie Ochrona usługi Office 365 w usłudze Defender 2

Po wybraniu pozycji ![]() Otwórz w nowym oknie w kolumnie Identyfikator wpisu na stronie Badania pod adresem https://security.microsoft.com/airinvestigationzostanie otwarta nowa strona ze szczegółami badania.

Otwórz w nowym oknie w kolumnie Identyfikator wpisu na stronie Badania pod adresem https://security.microsoft.com/airinvestigationzostanie otwarta nowa strona ze szczegółami badania.

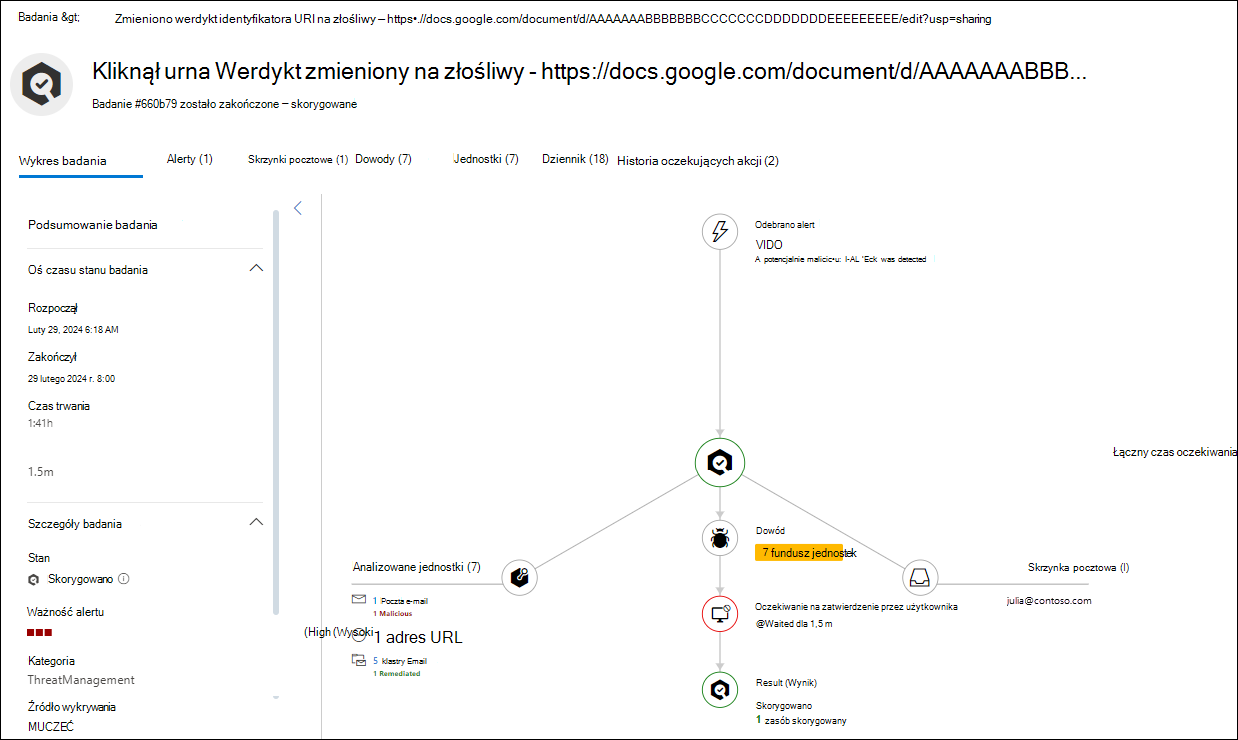

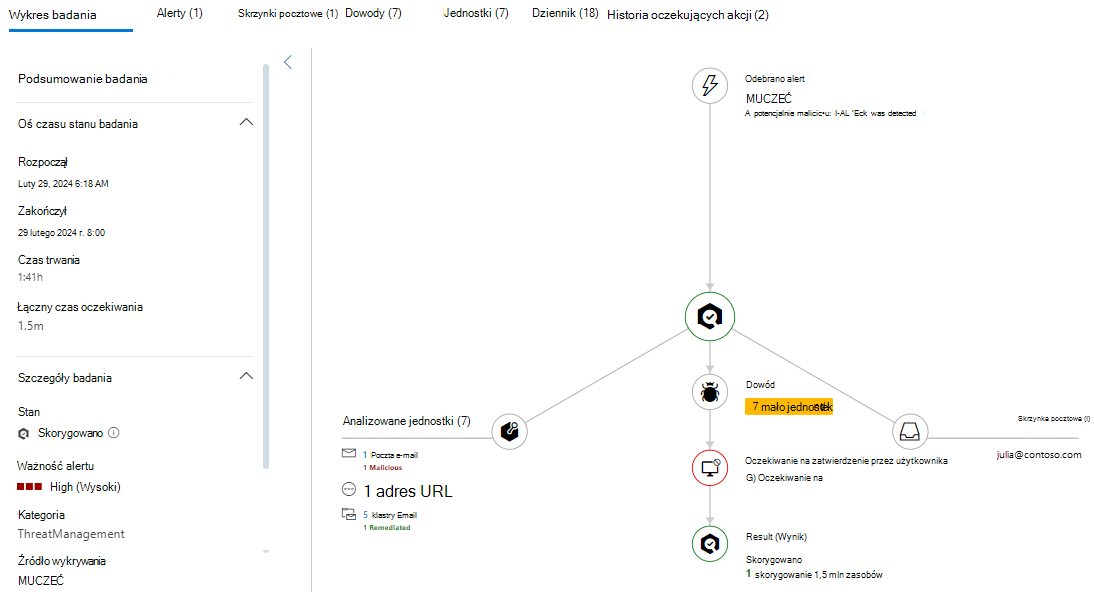

Kafelek strony to wartość Badanie (nazwa) na stronie Badania . Na przykład zmieniono werdykt klikniętego adresu URL na złośliwy — <adres URL>.

Podtytuł strony zawiera identyfikator i stan badania. Na przykład badanie #660b79 zostało ukończone — skorygowane.

Pozostała część strony szczegółów zawiera kilka kart zawierających szczegółowe informacje o badaniu. Niektóre karty są wspólne dla wszystkich badań. Inne karty są dostępne na podstawie charakteru i stanu badania.

Karty są opisane w poniższych podsekcjach.

Karta Wykres badania w szczegółach badania

Na stronie szczegółów badania na karcie Wykres badania jest domyślna karta, która wizualnie reprezentuje bieżący stan i wyniki badania.

Na karcie Wykres badaniaokienko Podsumowanie badania zawiera następujące szczegóły:

- Sekcja wiersza czasu stanu badania:

- Rozpoczął

-

Zakończone: Ta wartość jest obecna tylko dla następujących wartości stanu :

- Nie znaleziono zagrożeń

- Częściowo skorygowane

- Skorygowano

- Zakończone przez system

- Zakończone przez ograniczanie przepustowości

- Zakończone przez użytkownika

- Znaleziono zagrożenia

- Zakończone niepowodzeniem

- Czas trwania

- Łączny czas oczekiwania: ta wartość jest obecna tylko w przypadku dochodzeń, które miały oczekujące akcje oczekujące na zatwierdzenie, które zostały ostatecznie zatwierdzone lub wygasły.

- Sekcja szczegółów badania:

- Stan: stan badania. Jeśli wartość to Nie znaleziono zagrożeń, w sekcji nie ma żadnych innych wartości.

- Ważność alertu: wartość Niska, **Średnia lub Wysoka.

- Kategoria: kategoria alertu.

- Źródło wykrywania: zazwyczaj wartość jest MDO.

Okienko wykresu zawiera wizualną reprezentację elementów i działań w badaniu. Niektóre elementy są wspólne dla wszystkich dochodzeń, podczas gdy inne zależą od charakteru i postępu dochodzenia.

Odebrano alert: pokazuje powiązane alerty. Wybierz

, aby przejść do karty Alerty , aby uzyskać więcej informacji.

, aby przejść do karty Alerty , aby uzyskać więcej informacji.Skrzynka pocztowa: pokazuje powiązane skrzynki pocztowe. Wybierz,

aby przejść do karty Skrzynki pocztowe , aby uzyskać więcej informacji.

aby przejść do karty Skrzynki pocztowe , aby uzyskać więcej informacji.Analizowane jednostki: pokazuje liczbę i typ powiązanych jednostek, które zostały przeanalizowane podczas badania. Przykład:

- Adresy URL

- Email komunikaty

- Pliki

- Email klastry, które mogą obejmować liczbę złośliwych i liczbę skorygowanych.

Wybierz

, aby przejść do karty Jednostki , aby uzyskać więcej informacji.

, aby przejść do karty Jednostki , aby uzyskać więcej informacji.Dowody: pokazuje liczbę znalezionych jednostek. Wybierz

, aby przejść do karty Dowód , aby uzyskać więcej informacji.

, aby przejść do karty Dowód , aby uzyskać więcej informacji.Oczekiwanie na zatwierdzenie: pokazuje, jak długo system czeka na wykonanie przez administratora sugerowanej akcji ręcznego korygowania (na przykład usunięcia nietrwałego wiadomości e-mail). Wybierz,

aby przejść do karty Oczekujące akcje , aby uzyskać więcej informacji.

aby przejść do karty Oczekujące akcje , aby uzyskać więcej informacji.Gdy administrator wykona akcję, ten element zostanie zastąpiony przez oczekujące na zatwierdzenie przez użytkownika.

Oczekiwanie na zatwierdzenie przez użytkownika: pokazuje, ile czasu zajęło administratorowi wykonanie sugerowanej akcji ręcznego korygowania. Wybierz

, aby przejść do karty Historia oczekujących akcji , aby uzyskać więcej informacji.

, aby przejść do karty Historia oczekujących akcji , aby uzyskać więcej informacji.Wynik: Ten element jest dostępny po zakończeniu badania i jest zduplikowany w następujących lokalizacjach na stronie:

- Na środku wykresu. Wybierz ikonę, aby przejść do karty Dziennik .

- W tytule strony.

- W okienku >Podsumowanie badania szczegóły badania sekcja > Wartość stanu.

Przykład:

Skorygowano

Zakończone przez system:

Nie znaleziono zagrożeń

Częściowo zbadane

Niektóre ustalenia mogą wymagać przeglądu. Użyj kart Dowody i jednostki , aby ręcznie zbadać i rozwiązać wszelkie potencjalne problemy.

Częściowo skorygowane

Problem uniemożliwił korygowanie niektórych złośliwych jednostek. Użyj kart Dowody i jednostki , aby ręcznie zbadać i rozwiązać wszelkie potencjalne problemy.

Karta Alerty w szczegółach badania

Na stronie szczegółów badania na karcie Alerty są wyświetlane alerty związane z badaniem.

Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:

- Nazwa alertu*

- Tagi*

- Dotkliwość*

- Nazwa zdarzenia*

- Identyfikator zdarzenia*

- Stan*

- Kategoria*

- Zasoby, których dotyczy problem

- Użytkownik*

- Źródło usługi*

- Źródło wykrywania

- Stan badania*

- Ostatnie działanie*

- Klasyfikacja*

- Determinacja

- Przypisane do*

Kliknięcie wartości Nazwa alertu w wierszu spowoduje przejście do strony szczegółów alertu. Ta strona szczegółów jest taka sama jak kliknięcie wartości Nazwa alertu w odpowiednim wpisie na stronie Alerty pod adresem https://security.microsoft.com/alerts. Aby uzyskać więcej informacji, zobacz Analizowanie alertu.

Kliknięcie dowolnego miejsca w wierszu innym niż wartość nazwy alertu lub pole wyboru obok pierwszej kolumny spowoduje otwarcie okna wysuwanego szczegółów dla alertu. To okno wysuwane szczegółów jest takie samo jak kliknięcie w dowolnym miejscu w wierszu innym niż wartość nazwy alertu lub pole wyboru obok pierwszej kolumny odpowiedniego wpisu na stronie Alerty pod adresem https://security.microsoft.com/alerts.

Akcje dostępne w górnej części wysuwanego szczegółów alertu zależą od charakteru alertu zawierającego te same akcje, które są dostępne w wysuwanych szczegółach odpowiedniego alertu na stronie Alerty pod adresem https://security.microsoft.com/alerts. Na przykład alerty o nazwie Email komunikaty zawierające złośliwy adres URL usunięte po dostarczeniu mają następujące akcje dostępne w wysuwnym szczegółach alertu:

Otwórz stronę alertu: otwiera tę samą stronę szczegółów, co po kliknięciu wartości Nazwa alertu wpisu na stronie Alerty pod adresem https://security.microsoft.com/alerts. Aby uzyskać więcej informacji, zobacz Analizowanie alertu.

Otwórz stronę alertu: otwiera tę samą stronę szczegółów, co po kliknięciu wartości Nazwa alertu wpisu na stronie Alerty pod adresem https://security.microsoft.com/alerts. Aby uzyskać więcej informacji, zobacz Analizowanie alertu. Zarządzanie alertem: otwiera wysuwane zarządzanie alertami , w którym można wyświetlać i modyfikować szczegóły dotyczące zdarzenia. Aby uzyskać więcej informacji, zobacz Zarządzanie alertami.

Zarządzanie alertem: otwiera wysuwane zarządzanie alertami , w którym można wyświetlać i modyfikować szczegóły dotyczące zdarzenia. Aby uzyskać więcej informacji, zobacz Zarządzanie alertami. Wyświetl komunikaty w Eksploratorze: otwiera Eksploratora (Eksploratora zagrożeń) w widoku Wszystkie wiadomości e-mail przefiltrowanym według identyfikatora alertu. Aby uzyskać więcej informacji na temat widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń, zobacz Widok wszystkich wiadomości e-mail w Eksploratorze zagrożeń.

Wyświetl komunikaty w Eksploratorze: otwiera Eksploratora (Eksploratora zagrożeń) w widoku Wszystkie wiadomości e-mail przefiltrowanym według identyfikatora alertu. Aby uzyskać więcej informacji na temat widoku Wszystkie wiadomości e-mail w Eksploratorze zagrożeń, zobacz Widok wszystkich wiadomości e-mail w Eksploratorze zagrożeń. Więcej akcji>

Więcej akcji> Połącz alert z innym incydentem: w alertie Link do innego otwartego wysuwanego zdarzenia skonfiguruj następujące opcje:

Połącz alert z innym incydentem: w alertie Link do innego otwartego wysuwanego zdarzenia skonfiguruj następujące opcje:- Wybierz jedną z następujących wartości:

- Tworzenie nowego incydentu

- Link do istniejącego zdarzenia: w wyświetlonym polu Nazwa zdarzenia lub Identyfikator zacznij wpisywać wartość w celu znalezienia i wybierz istniejące zdarzenie.

- Komentarz: wprowadź opcjonalny komentarz.

Po zakończeniu korzystania z alertu Link do innego zdarzenia wybierz pozycję Zapisz

- Wybierz jedną z następujących wartości:

Więcej akcji>

Więcej akcji> Dostrojenie alertu: otwiera wysuwany alert dostrajania . Aby uzyskać więcej informacji, zobacz Krok 3 lub nowszy w temacie Tworzenie warunków reguły w celu dostrajania alertów.

Dostrojenie alertu: otwiera wysuwany alert dostrajania . Aby uzyskać więcej informacji, zobacz Krok 3 lub nowszy w temacie Tworzenie warunków reguły w celu dostrajania alertów. Więcej akcji>

Więcej akcji> Zapytaj ekspertów usługi Defender. Otwiera wysuwaną aplikację Ask Defender Experts . Aby uzyskać więcej informacji, zobacz Współpraca z ekspertami na żądanie.

Zapytaj ekspertów usługi Defender. Otwiera wysuwaną aplikację Ask Defender Experts . Aby uzyskać więcej informacji, zobacz Współpraca z ekspertami na żądanie.

Karta Skrzynki pocztowe w szczegółach badania

Na stronie szczegółów badania karta Skrzynki pocztowe jest dostępna, jeśli jakiekolwiek skrzynki pocztowe zostały sprawdzone w ramach badania.

Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

- Nazwa użytkownika

- Poziom ryzyka

- Ryzyko

- Ryzykowne działania

- Upn

- Urna

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny powoduje otwarcie okna wysuwanego szczegółów skrzynki pocztowej z następującymi informacjami:

- Werdykt

- Nazwa wyświetlana

- Podstawowy adres e-mail

- UPN

- Identyfikator obiektu

- Poziom ryzyka

- Ryzyko

Wybierz pozycję ![]() Więcej szczegółów dotyczących użytkownika, aby otworzyć stronę Jednostki użytkownika w Microsoft Defender XDR. Aby uzyskać więcej informacji, zobacz Stronę jednostki użytkownika w Microsoft Defender XDR.

Więcej szczegółów dotyczących użytkownika, aby otworzyć stronę Jednostki użytkownika w Microsoft Defender XDR. Aby uzyskać więcej informacji, zobacz Stronę jednostki użytkownika w Microsoft Defender XDR.

Karta Dowody w szczegółach badania

Na stronie szczegółów badania na karcie Dowody są wyświetlane podejrzane jednostki, które zostały przeanalizowane, oraz wyniki analizy.

Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:

- Pierwszy raz widziany*

- Jednostka*

- Werdykt*

- Stan korygowania*

- Szczegóły stanu

- Zasoby, których dotyczy problem*

- Źródło wykrywania*

- Zagrożeń

Aby filtrować wpisy, wybierz pozycję ![]() Filtruj. W wyświetlonym okienku wysuwowym Filtr są dostępne następujące filtry:

Filtruj. W wyświetlonym okienku wysuwowym Filtr są dostępne następujące filtry:

- Jednostka: wpisz w polu część lub całość nazwy jednostki.

- Werdykt: Wartości, które można wybrać, zależą od wartości Werdykt na karcie.

- Źródło wykrywania: wartości, które można wybrać, zależą od wartości źródła wykrywania na karcie.

Po zakończeniu w wysuwnym filtrze wybierz pozycję Zastosuj. Aby wyczyścić filtry, wybierz pozycję ![]() Wyczyść filtry.

Wyczyść filtry.

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny powoduje otwarcie okna wysuwanego szczegółów. To, co jest dostępne w wysuwie, zależy od charakteru dowodu (wiadomości e-mail, pliku, adresu URL itp.).

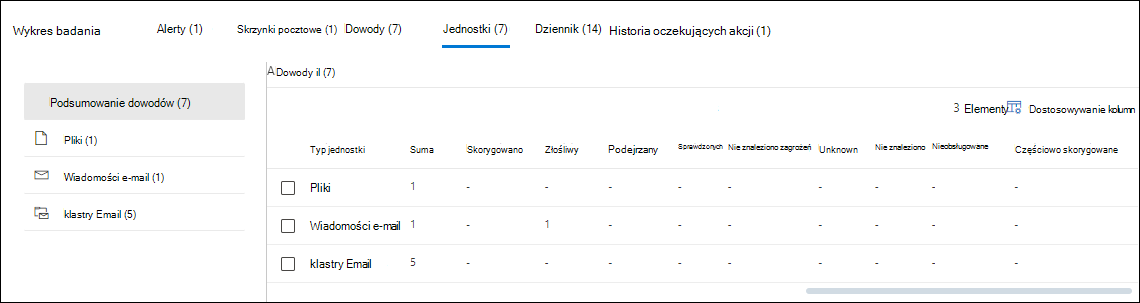

Karta Jednostki w szczegółach badania

Na stronie szczegółów badania na karcie Jednostki są wyświetlane szczegółowe informacje o różnych typach jednostek, które zostały napotkane i przeanalizowane podczas badania.

Karta Jednostki jest zorganizowana według okienka wyboru widoku (widoku podsumowania i widoku dla każdego typu jednostki) oraz odpowiedniej tabeli szczegółów dla tego widoku:

Widok podsumowania dowodów: jest to widok domyślny.

Wpisy w tabeli szczegółów można posortować, klikając dostępny nagłówek kolumny. Wybierz pozycję

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:Typ jednostki (nie można usunąć zaznaczenia tej wartości): zawiera te same wartości co okienko wyboru widoku, w zależności od zdarzenia. Przykład:

- Pliki

- Adresy URL

- przesyłanie Email

- Wiadomości e-mail

- Adresy IP

- klastry Email

W poniższych kolumnach przedstawiono liczbę dla każdego typu jednostki (wiersz):

- Suma

- Skorygowano

- Złośliwy

- Podejrzany

- Sprawdzonych

- Nie znaleziono zagrożeń

- Unknown

- Nie znaleziono

- Skorygowane

- Częściowo skorygowane

Kliknięcie dowolnego miejsca w wierszu w dowolnym miejscu innym niż pole wyboru obok kolumny Typ jednostki spowoduje przejście do powiązanego widoku ze strony wyboru (na przykład wiadomości e-mail).

Widok plików: możesz posortować wpisy w tabeli szczegółów, klikając dostępny nagłówek kolumny. Wybierz pozycję

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:- Werdykt*

- Stan korygowania*

- Szczegóły stanu

- Ścieżka pliku*

- Nazwa* pliku (nie można usunąć zaznaczenia tej wartości)

- Urządzenie*

Widok adresów URL: wpisy w tabeli szczegółów można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:- Werdykt

- Stan korygowania

- Adres (nie można usunąć zaznaczenia tej wartości)

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny powoduje otwarcie okna wysuwanego szczegółów zawierającego następujące informacje:

- Oryginalny adres URL

- Sekcja wykrywania

- Sekcja Szczegóły domeny

- Sekcja informacji kontaktowych rejestrujących

- Częstość występowania adresu URL (ostatnie 30 dni) — sekcja

W wysuwanym oknie są również dostępne następujące akcje dla adresu URL:

- Otwórz stronę adresu URL

- Przesyłanie do analizy

- Wskaźnik zarządzania

- Widok w Eksploratorze

- Go hunt

Email widoku przesyłania: możesz posortować wpisy w tabeli szczegółów, klikając dostępny nagłówek kolumny. Wybierz pozycję

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:- Werdykt

- Stan korygowania

- Temat

- Nadawca

- Odbiorca

- Zgłoszone przez

- Typ raportu

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny powoduje otwarcie okna wysuwanego szczegółów zawierającego następujące informacje:

- sekcja szczegółów przesyłania Email

Akcja wyszukiwania w języku Go dla przesyłania wiadomości e-mail jest również dostępna w wysuwanym oknie.

Widok wiadomości e-mail: wpisy w tabeli szczegółów można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:- Werdykt

- Stan korygowania

- Email Data odebrania (nie można usunąć zaznaczenia tej wartości)

- Stan dostarczania

- Temat

- Nadawca

- Odbiorca

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny powoduje otwarcie okna wysuwanego szczegółów zawierającego następujące informacje:

- sekcja szczegółów Email

Wybierz pozycję Więcej szczegółów dotyczących poczty e-mail, aby wyświetlić stronę jednostki Email w usłudze Defender for XDR.

W wysuwanej akcji wiadomości e-mail są również dostępne następujące akcje:

- Go hunt

- Otwórz w Eksploratorze

Widok adresów IP: wpisy w tabeli szczegółów można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:- Werdykt

- Stan korygowania

- Adres (nie można usunąć zaznaczenia tej wartości)

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny powoduje otwarcie okna wysuwanego szczegółów zawierającego następujące informacje:

- Sekcja szczegółów adresu IP

- Sekcja wykrywania

- Adres IP zaobserwowany w sekcji urządzenia organizacji

W wysuwanym okienku są również dostępne następujące akcje dla adresów IP:

- Otwórz stronę adresu IP

- Dodawanie wskaźnika

- Otwieranie ustawień adresu IP aplikacji w chmurze

- Badanie w dzienniku aktywności

- Go hunt

Email widoku Klastry: możesz posortować wpisy w tabeli szczegółów, klikając dostępny nagłówek kolumny. Wybierz pozycję

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:- Werdykt

- Stan korygowania

- Nazwa klastra poczty (nie można usunąć zaznaczenia tej wartości)

- Zagrożeń

- liczba Email

- Złośliwe oprogramowanie

- Język phish

- Wysoka pewność siebie phish

- Spam

- Dostarczane

- Junked

- Zastąpione

- Zablokowany

- Skrzynka pocztowa

- Nie w skrzynce pocztowej

- Lokalne/zewnętrzne

- Anomalia woluminu

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny powoduje otwarcie okna wysuwanego szczegółów zawierającego następujące informacje:

- sekcja szczegółów klastra Email

- Sekcja Zagrożeń

- Sekcja Najnowsze lokalizacje dostarczania

- Sekcja Oryginalne lokalizacje dostarczania

W oknie wysuwowym są również dostępne następujące akcje dla klastra poczty e-mail:

- Go hunt

- Otwórz w Eksploratorze

Karta Dziennik w szczegółach badania

Na stronie szczegółów badania na karcie Dziennik są wyświetlane wszystkie akcje, które zostały wykonane podczas badania.

Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:

- ID

- Typ akcji

- Akcja*

- Stan*

- Nazwa urządzenia*

- Opis*

- Komentarze

- Czas utworzenia

- Czas rozpoczęcia wykonywania*

- Czas trwania*

- Czas trwania oczekiwania

- Czas trwania w kolejce

Użyj opcji ![]() Eksportuj , aby zapisać widoczne informacje w pliku CSV. Domyślna nazwa pliku to AirLogs.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład AirLogs (1).csv).

Eksportuj , aby zapisać widoczne informacje w pliku CSV. Domyślna nazwa pliku to AirLogs.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład AirLogs (1).csv).

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny powoduje otwarcie wysuwanego podsumowania zawierającego następujące informacje:

- Stan

- Tworzenie

- Rozpoczęcie wykonywania

- Czas trwania

- Opis

Porada

Aby wyświetlić szczegółowe informacje o innych wpisach bez opuszczania wysuwanego szczegółów, użyj pozycji  Poprzedni element i Następny element w górnej części wysuwanego elementu.

Poprzedni element i Następny element w górnej części wysuwanego elementu.

Karta Oczekujące zatwierdzenie w szczegółach badania

Na stronie szczegółów badania na karcie Oczekujące zatwierdzenie są wyświetlane oczekujące akcje oczekujące na zakończenie zatwierdzenia (na przykład komunikaty usuwania nietrwałego).

Karta Oczekujące zatwierdzenie jest zorganizowana według okienka wyboru widoku (widoku dla każdego typu akcji) i odpowiedniej tabeli szczegółów dla tego widoku:

-

Wiadomości e-mail dotyczące usuwania nietrwałego: wpisy w tabeli szczegółów można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Kolumny domyślne są oznaczone gwiazdką *:- Identyfikator badania

- Pierwszy raz widziany

- Szczegóły

- liczba Email

- Złośliwe oprogramowanie

- Język phish

- Wysoka pewność siebie Phish

- Spam

- Dostarczane

- Junked

- Zastąpione

- Zablokowany

- Skrzynka pocztowa

- Nie w skrzynce pocztowej

- Lokalne/zewnętrzne

- Skrzynka pocztowa

- Typ jednostki

- Typ zagrożenia

- Temat

Użyj opcji ![]() Eksportuj , aby zapisać widoczne informacje w pliku CSV. Domyślna nazwa pliku to AirActions.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład AirActions (1).csv).

Eksportuj , aby zapisać widoczne informacje w pliku CSV. Domyślna nazwa pliku to AirActions.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład AirActions (1).csv).

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny powoduje otwarcie okna wysuwanego szczegółów zawierającego następujące informacje:

-

sekcja szczegółów klastra Email

- Werdykt

- Stan korygowania

- liczba Email

- Nazwa

- Anomalia woluminu

- Czas wykonywania zapytań

- Sekcja Zagrożeń:

-

Zagrożenia: podsumowuje zagrożenia znalezione w klastrze poczty e-mail. Na przykład

MaliciousUrl, HighConfPhish, Volume anomaly. - Liczba następujących typów zagrożeń znalezionych w klastrze poczty e-mail:

- Złośliwe oprogramowanie

- Język phish

- Wysoka pewność siebie Phish

- Spam

-

Zagrożenia: podsumowuje zagrożenia znalezione w klastrze poczty e-mail. Na przykład

-

Sekcja Najnowsza lokalizacja dostarczania : Liczba następujących lokalizacji dostarczania wiadomości w klastrze poczty e-mail:

- Skrzynka pocztowa

- Nie w skrzynce pocztowej

- Lokalne/zewnętrzne

-

Sekcja Oryginalne lokalizacje dostarczania : liczba następujących oryginalnych lokalizacji dostarczania wiadomości w klastrze poczty e-mail:

- Dostarczane

- Junked

- Zastąpione

- Zablokowany

W wysuwanym okienku są również dostępne następujące akcje dla wiadomości e-mail:

- Go hunt

- Otwórz w Eksploratorze

![]() Zatwierdzanie i

Zatwierdzanie i ![]() odrzucanie są opisane w następnej podsekcji.

odrzucanie są opisane w następnej podsekcji.

Zatwierdzanie akcji na karcie Oczekujące zatwierdzenie w szczegółach badania

Na karcie Oczekujące zatwierdzenie na stronie szczegółów badania wybierz oczekującą akcję, klikając dowolne miejsce w wierszu innym niż pole wyboru obok pierwszej kolumny.

Otwarte okno wysuwane szczegółów nosi nazwę oczekującej akcji (na przykład wiadomości e-mail usuwania nietrwałego). Przeczytaj informacje w wysuwnym oknie, a następnie wybierz jedną z następujących wartości:

-

Zatwierdź.

Zatwierdź. -

Odrzuć.

Odrzuć.

Porada

Zatwierdzenie i/lub odrzucenie wszystkich akcji w badaniu w pełni je zamyka (wartość Stan staje się korygowana). Nie można zatwierdzić i/lub odrzucić wszystkich akcji w badaniu nie zamyka go w pełni (wartość Stan pozostaje częściowo skorygowana).

Nie musisz zatwierdzać każdej akcji. Jeśli nie zgadzasz się z zalecaną akcją lub twoja organizacja nie wybierze niektórych typów akcji, możesz odrzucić tę akcję lub nie podjąć żadnych działań.

Karta Historia oczekujących akcji w szczegółach badania

Na stronie szczegółów badania na karcie Historia oczekujących akcji są wyświetlane oczekujące akcje, które zostały ukończone.

Wpisy można sortować, klikając dostępny nagłówek kolumny. Wybierz pozycję ![]() Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

Dostosuj kolumny , aby zmienić wyświetlane kolumny. Domyślnie są zaznaczone wszystkie dostępne kolumny:

- Typ akcji

- Czas oczekiwania

- Jednostka

- Stan

- Obsługiwane przez

- Czas

Użyj opcji ![]() Eksportuj , aby zapisać widoczne informacje w pliku CSV. Domyślna nazwa pliku to AirActions.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład AirActions (1).csv).

Eksportuj , aby zapisać widoczne informacje w pliku CSV. Domyślna nazwa pliku to AirActions.csv, a domyślną lokalizacją jest lokalny folder Pliki do pobrania. Jeśli w tej lokalizacji istnieje już wyeksportowany raport, nazwa pliku jest zwiększana (na przykład AirActions (1).csv).

Kliknięcie wartości jednostki w wierszu powoduje otwarcie wysuwanego szczegółów z następującymi informacjami o klastrze poczty e-mail:

- sekcja szczegółów klastra Email

- Sekcja Zagrożeń

- Sekcja Najnowsze lokalizacje dostarczania

- Sekcja Oryginalne lokalizacje dostarczania

W oknie wysuwowym są również dostępne następujące akcje dla klastra poczty e-mail:

- Go hunt

- Otwórz w Eksploratorze

Kliknięcie dowolnego miejsca w wierszu innym niż pole wyboru obok pierwszej kolumny lub wartości Jednostki powoduje otwarcie wysuwanego szczegółów historii akcji zawierającego następujące informacje:

- Sekcja podsumowania:

- Stan

- Tworzenie

- Rozpoczęcie wykonywania

- Opis

Wyświetlanie szczegółów dotyczących alertu związanego z badaniem

Niektóre rodzaje alertów wyzwalają automatyczne badanie w usłudze Microsoft 365. Aby dowiedzieć się więcej, zobacz Zasady alertów zarządzania zagrożeniami.

- W portalu usługi Microsoft 365 Defender przejdź do obszaru https://security.microsoft.comAkcje & przesłania>Centrum akcji. Aby przejść bezpośrednio do strony Centrum akcji , użyj polecenia https://security.microsoft.com/action-center/.

- Na stronie Centrum akcji użyj kart Oczekujące lub Historia , aby znaleźć akcję.

- Wybierz akcję z tabeli, wybierając link w kolumnie Identyfikator badania .

Zostanie otwarta strona szczegółów badania .