Dołącz poprzednią wersję systemu Windows

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Platformy

- Windows 7 SP1 Enterprise

- Windows 7 SP1 Pro

- Windows 8.1 Pro

- Windows 8.1 Enterprise

- Windows Server 2008 R2 z dodatkiem SP1

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Usługa Defender for Endpoint rozszerza obsługę o systemy operacyjne niższego poziomu, zapewniając zaawansowane funkcje wykrywania ataków i badania w obsługiwanych wersjach systemu Windows.

Aby dołączyć punkty końcowe klienta systemu Windows niższego poziomu do usługi Defender for Endpoint, należy:

- Konfigurowanie i aktualizowanie klientów System Center Endpoint Protection

- Instalowanie i konfigurowanie programu Microsoft Monitoring Agent (MMA) w celu raportowania danych czujników

W przypadku Windows Server 2008 R2 z dodatkiem SP1 można dołączyć do usługi Microsoft Defender for Cloud.

Uwaga

Licencja autonomicznego serwera usługi Defender for Endpoint jest wymagana dla każdego węzła, aby dołączyć serwer z systemem Windows za pośrednictwem programu Microsoft Monitoring Agent (opcja 1). Alternatywnie wymagana jest Microsoft Defender licencji na serwery dla każdego węzła, aby dołączyć serwer z systemem Windows za pośrednictwem Microsoft Defender for Cloud (opcja 2), zobacz Obsługiwane funkcje dostępne w Microsoft Defender for Cloud.

Porada

Po dołączeniu urządzenia można uruchomić test wykrywania, aby sprawdzić, czy jest ono prawidłowo dołączone do usługi. Aby uzyskać więcej informacji, zobacz Uruchamianie testu wykrywania w nowo dołączonym punkcie końcowym usługi Defender for Endpoint.

Konfigurowanie i aktualizowanie klientów System Center Endpoint Protection

Usługa Defender for Endpoint integruje się z System Center Endpoint Protection, aby zapewnić wgląd w wykrywanie złośliwego oprogramowania i zatrzymać propagację ataku w organizacji przez zablokowanie potencjalnie złośliwych plików lub podejrzewanego złośliwego oprogramowania.

Aby włączyć tę integrację, wymagane są następujące kroki:

- Instalowanie aktualizacji platformy ochrony przed złośliwym oprogramowaniem ze stycznia 2017 r. dla klientów programu Endpoint Protection

- Konfigurowanie członkostwa klienta SCEP w usłudze Cloud Protection w ustawieniu Zaawansowanym

- Skonfiguruj sieć tak, aby zezwalała na połączenia z chmurą programu antywirusowego Microsoft Defender. Aby uzyskać więcej informacji, zobacz Konfigurowanie i weryfikowanie połączeń sieciowych programu antywirusowego Microsoft Defender

Instalowanie i konfigurowanie programu Microsoft Monitoring Agent (MMA)

Przed rozpoczęciem

Przejrzyj następujące szczegóły, aby sprawdzić minimalne wymagania systemowe:

Zainstaluj miesięczny pakiet zbiorczy aktualizacji z lutego 2018 r. — link pobierania bezpośredniego z wykazu Windows Update jest dostępny tutaj

Zainstaluj aktualizację stosu obsługi 12 marca 2019 r. (lub nowszą) — link pobierania bezpośredniego z wykazu Windows Update jest dostępny tutaj

Zainstaluj aktualizację pomocy technicznej podpisywania kodu SHA-2 — link pobierania bezpośredniego z wykazu Windows Update jest dostępny tutaj

Uwaga

Dotyczy tylko Windows Server 2008 R2, Windows 7 SP1 Enterprise i Windows 7 SP1 Pro.

Instalowanie aktualizacji środowiska klienta i danych telemetrycznych diagnostycznych

Instalowanie programu Microsoft .Net Framework 4.5.2 lub nowszego

Uwaga

Instalacja platformy .NET 4.5 może wymagać ponownego uruchomienia komputera po instalacji.

Spełnianie minimalnych wymagań systemowych agenta usługi Azure Log Analytics. Aby uzyskać więcej informacji, zobacz Zbieranie danych z komputerów w środowisku za pomocą usługi Log Analytics

Kroki instalacji

Pobierz plik instalacyjny agenta: Agent 64-bitowy systemu Windows lub agent 32-bitowy systemu Windows.

Uwaga

Z powodu wycofania obsługi SHA-1 przez agenta MMA agent MMA musi mieć wersję 10.20.18029 lub nowszą.

Uzyskaj identyfikator obszaru roboczego:

- W okienku nawigacji usługi Defender for Endpoint wybierz pozycję Ustawienia > Dołączanie zarządzania urządzeniami >

- Wybieranie systemu operacyjnego

- Kopiowanie identyfikatora obszaru roboczego i klucza obszaru roboczego

Korzystając z identyfikatora obszaru roboczego i klucza obszaru roboczego, wybierz dowolną z następujących metod instalacji, aby zainstalować agenta:

Ręcznie zainstaluj agenta przy użyciu instalatora.

Na stronie Opcje instalacji agenta wybierz pozycję Połącz agenta z usługą Azure Log Analytics (OMS)

Uwaga

Jeśli jesteś klientem instytucji rządowych USA w obszarze "Azure Cloud", musisz wybrać opcję "Azure US Government", jeśli używasz kreatora konfiguracji lub jeśli używasz wiersza polecenia lub skryptu — ustaw parametr "OPINSIGHTS_WORKSPACE_AZURE_CLOUD_TYPE" na 1.

Jeśli używasz serwera proxy do nawiązywania połączenia z Internetem, zobacz sekcję Konfigurowanie ustawień serwera proxy i łączności z Internetem.

Po zakończeniu powinny zostać wyświetlone dołączone punkty końcowe w portalu w ciągu godziny.

Konfiguruj ustawienia serwera proxy i połączenia internetowego

Jeśli serwery muszą używać serwera proxy do komunikowania się z usługą Defender for Endpoint, użyj jednej z następujących metod, aby skonfigurować mma do korzystania z serwera proxy:

Jeśli serwer proxy lub zapora są używane, upewnij się, że serwery mogą uzyskiwać dostęp do wszystkich adresów URL usługi Ochrona punktu końcowego w usłudze Microsoft Defender bezpośrednio i bez przechwytywania protokołu SSL. Aby uzyskać więcej informacji, zobacz Włączanie dostępu do adresów URL usługi Ochrona punktu końcowego w usłudze Microsoft Defender. Użycie przechwytywania protokołu SSL uniemożliwia systemowi komunikowanie się z usługą Defender for Endpoint.

Po zakończeniu w ciągu godziny w portalu powinny zostać wyświetlone dołączone serwery z systemem Windows.

Dołączanie serwerów z systemem Windows za pośrednictwem Microsoft Defender for Cloud

W okienku nawigacji Microsoft Defender XDR wybierz pozycję Ustawienia>Punkty końcowe>Dołączanie dozarządzania urządzeniami>.

Wybierz Windows Server 2008 R2 z dodatkiem SP1 jako system operacyjny.

Kliknij pozycję Dołączanie serwerów w Microsoft Defender dla chmury.

Postępuj zgodnie z instrukcjami dołączania w Ochrona punktu końcowego w usłudze Microsoft Defender z usługą Microsoft Defender for Cloud i Jeśli używasz usługi Azure ARC, postępuj zgodnie z instrukcjami dotyczącymi dołączania w temacie Włączanie usługi integracja Ochrona punktu końcowego w usłudze Microsoft Defender.

Po wykonaniu kroków dołączania należy skonfigurować i zaktualizować System Center Endpoint Protection klientów.

Uwaga

- Aby dołączanie za pośrednictwem Microsoft Defender serwerów działało zgodnie z oczekiwaniami, serwer musi mieć odpowiedni obszar roboczy i klucz skonfigurowany w ustawieniach programu Microsoft Monitoring Agent (MMA).

- Po skonfigurowaniu odpowiedni pakiet administracyjny w chmurze zostanie wdrożony na maszynie, a proces czujnika (MsSenseS.exe) zostanie wdrożony i uruchomiony.

- Jest to również wymagane, jeśli serwer jest skonfigurowany do używania serwera bramy OMS jako serwera proxy.

Weryfikowanie dołączania

Sprawdź, czy program antywirusowy Microsoft Defender i Ochrona punktu końcowego w usłudze Microsoft Defender są uruchomione.

Uwaga

Uruchamianie programu antywirusowego Microsoft Defender nie jest wymagane, ale jest zalecane. Jeśli inny produkt dostawcy oprogramowania antywirusowego jest podstawowym rozwiązaniem do ochrony punktów końcowych, możesz uruchomić Program antywirusowy Defender w trybie pasywnym. Możesz tylko potwierdzić, że tryb pasywny jest włączony po sprawdzeniu, czy czujnik Ochrona punktu końcowego w usłudze Microsoft Defender (SENSE) jest uruchomiony.

Uwaga

Ponieważ program antywirusowy Microsoft Defender jest obsługiwany tylko dla Windows 10 i Windows 11, krok 1 nie ma zastosowania podczas uruchamiania programu Windows Server 2008 R2 z dodatkiem SP1.

Uruchom następujące polecenie, aby sprawdzić, czy zainstalowano program antywirusowy Microsoft Defender:

sc.exe query WindefendJeśli wynik to "Określona usługa nie istnieje jako zainstalowana usługa", musisz zainstalować program antywirusowy Microsoft Defender. Aby uzyskać więcej informacji, zobacz Microsoft Defender Antivirus in Windows 10 (Program antywirusowy Microsoft Defender w Windows 10).

Aby uzyskać informacje na temat sposobu używania zasady grupy do konfigurowania programu antywirusowego Microsoft Defender antywirusowego i zarządzania nimi na serwerach z systemem Windows, zobacz Konfigurowanie programu antywirusowego Microsoft Defender i zarządzanie nimi za pomocą ustawień zasady grupy.

Jeśli wystąpią problemy z dołączaniem, zobacz Rozwiązywanie problemów z dołączaniem.

Uruchamianie testu wykrywania

Wykonaj kroki opisane w temacie Uruchamianie testu wykrywania na nowo dołączonym urządzeniu , aby sprawdzić, czy serwer raportuje do usługi Defender dla usługi Endpoint.

Dołączanie punktów końcowych bez rozwiązania do zarządzania

Używanie zasad grupy

Krok 1. Pobierz odpowiednią aktualizację punktu końcowego.

Przejdź do folderu c:\windows\sysvol\domain\scripts (może być wymagana kontrola zmiany na jednym z kontrolerów domeny).

Utwórz folder o nazwie MMA.

Pobierz następujące elementy i umieść je w folderze MMA:

- Aktualizacja środowiska klienta i danych telemetrycznych diagnostycznych:

W przypadku Windows Server 2008 R2 z dodatkiem SP1 wymagane są również następujące aktualizacje:

Zestawienie miesięczne z lutego 2018 r. — KB4074598 (Windows Server 2008 R2)

Wykaz usługi Microsoft Update

Pobieranie aktualizacji dla Windows Server 2008 R2 x64.NET Framework 3.5.1 (KB315418)

Dla Windows Server 2008 R2 x64Uwaga

W tym artykule przyjęto założenie, że używasz serwerów opartych na systemie x64 (agent MMA .exe x64 Nowa wersja zgodna ze standardem SHA-2).

Krok 2. Tworzenie nazwy pliku DeployMMA.cmd (przy użyciu Notatnika) Dodaj następujące wiersze do pliku cmd. Należy pamiętać, że będziesz potrzebować identyfikatora obszaru roboczego i klucza.

Poniższe polecenie jest przykładem. Zastąp następujące wartości:

- KB — użyj odpowiedniej bazy wiedzy odpowiedniej dla dołączanego punktu końcowego

- Identyfikator obszaru roboczego i klucz — użyj identyfikatora i klucza

@echo off

cd "C:"

IF EXIST "C:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exe" (

exit

) ELSE (

wusa.exe C:\Windows\MMA\Windows6.1-KB3080149-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB4074598-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB3154518-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows8.1-KB3080149-x64.msu /quiet /norestart

"c:\windows\MMA\MMASetup-AMD64.exe" /c /t:"C:\Windows\MMA"

c:\windows\MMA\setup.exe /qn NOAPM=1 ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID="<your workspace ID>" OPINSIGHTS_WORKSPACE_KEY="<your workspace key>" AcceptEndUserLicenseAgreement=1

)

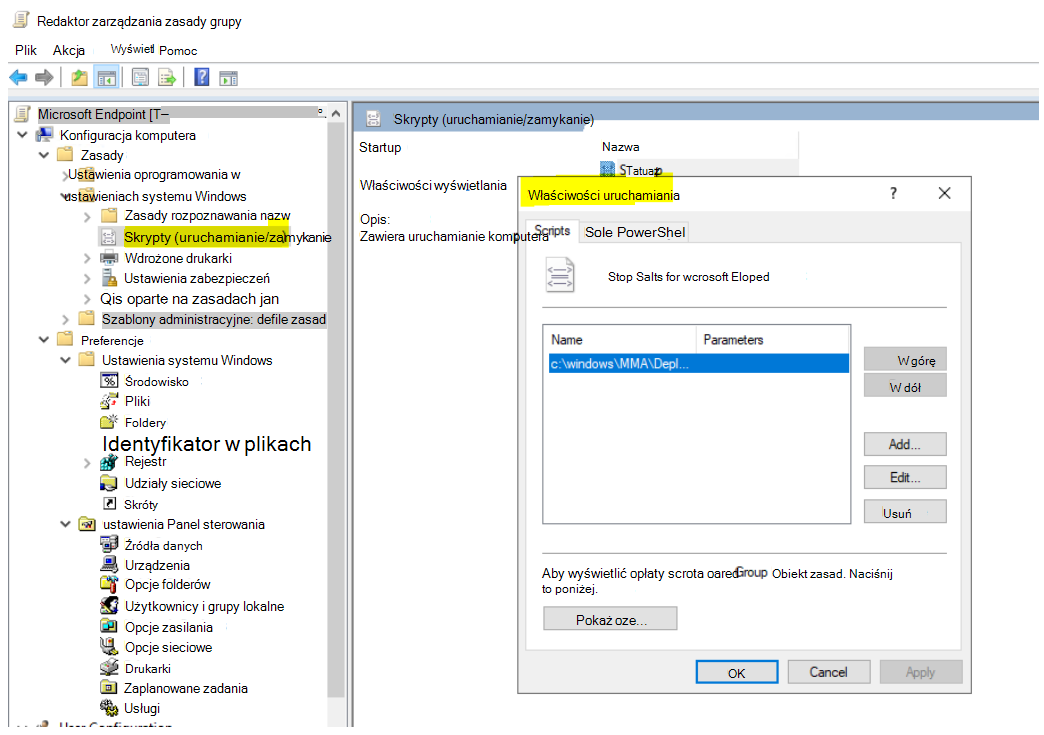

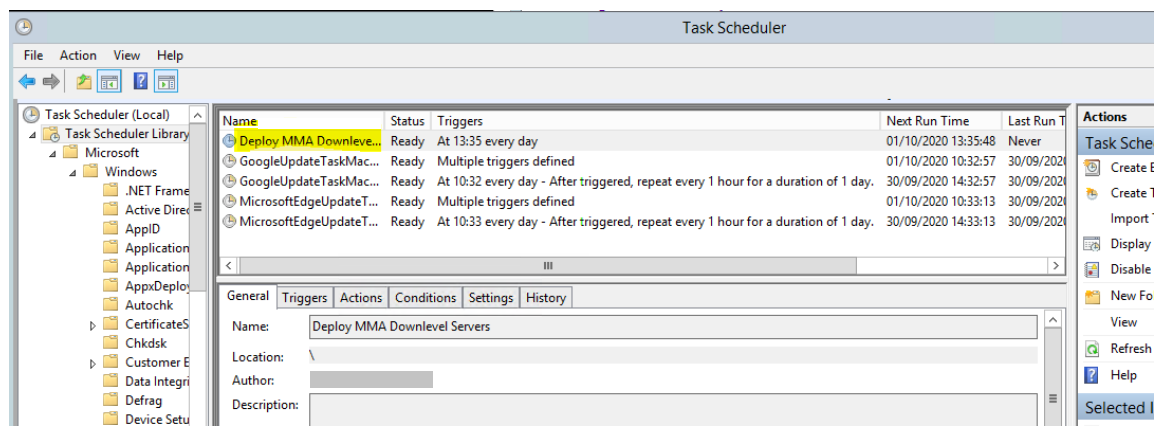

konfiguracja zasady grupy

Utwórz nowe zasady grupy przeznaczone specjalnie do dołączania urządzeń, takich jak "Ochrona punktu końcowego w usłudze Microsoft Defender dołączanie".

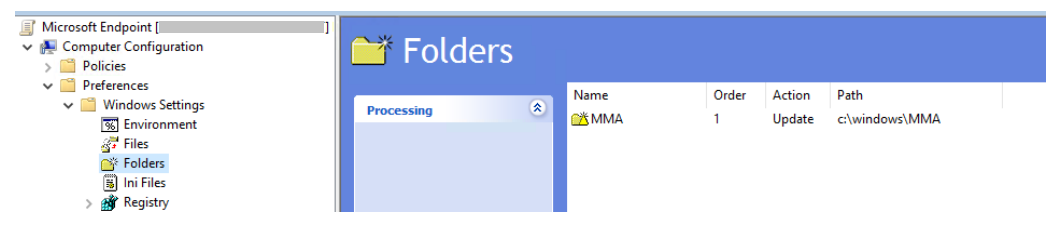

Tworzenie folderu zasady grupy o nazwie "c:\windows\MMA"

Spowoduje to dodanie nowego folderu na każdym serwerze, który pobiera zastosowany obiekt zasad grupy o nazwie MMA i będzie przechowywany w c:\windows. Będzie on zawierać pliki instalacyjne programu MMA, wymagania wstępne i skrypt instalacji.

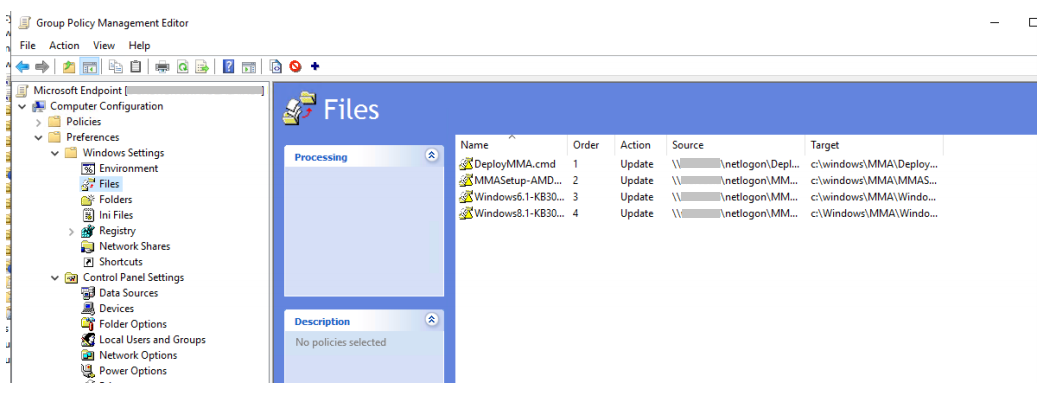

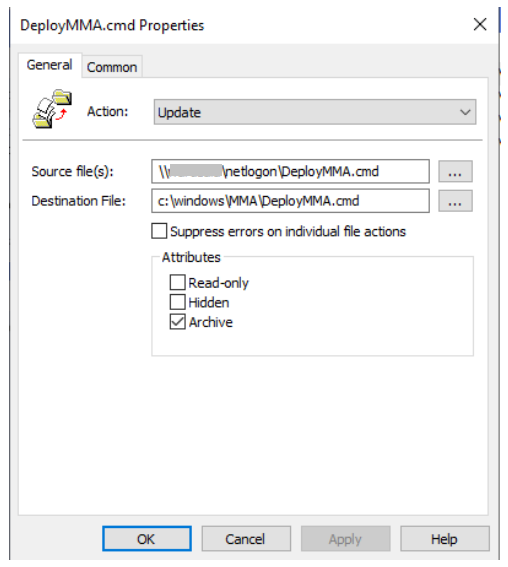

Utwórz preferencję zasady grupy Files dla każdego z plików przechowywanych w logowaniu do sieci.

Kopiuje pliki z DOMENY\NETLOGON\MMA\filename do C:\windows\MMA\filename - więc pliki instalacyjne są lokalne na serwerze:

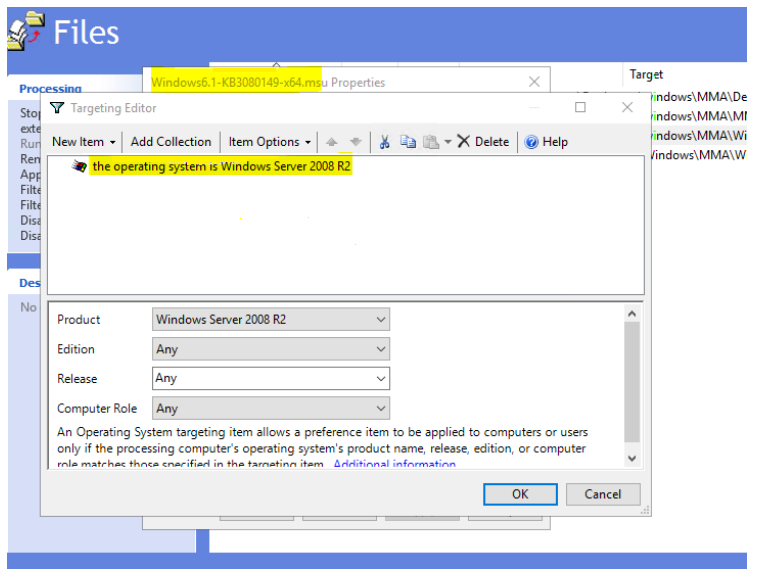

Powtórz proces, ale utwórz określanie wartości docelowej na poziomie elementu na karcie COMMON, więc plik zostanie skopiowany tylko do odpowiedniej wersji platformy/systemu operacyjnego w zakresie:

W przypadku Windows Server 2008 R2 będziesz potrzebować (i będzie on kopiować tylko w dół) następujące elementy:

- Windows6.1-KB3080149-x64.msu

- Windows6.1-KB3154518-x64.msu

- Windows6.1-KB4075598-x64.msu

Po zakończeniu należy utworzyć zasady skryptu uruchamiania:

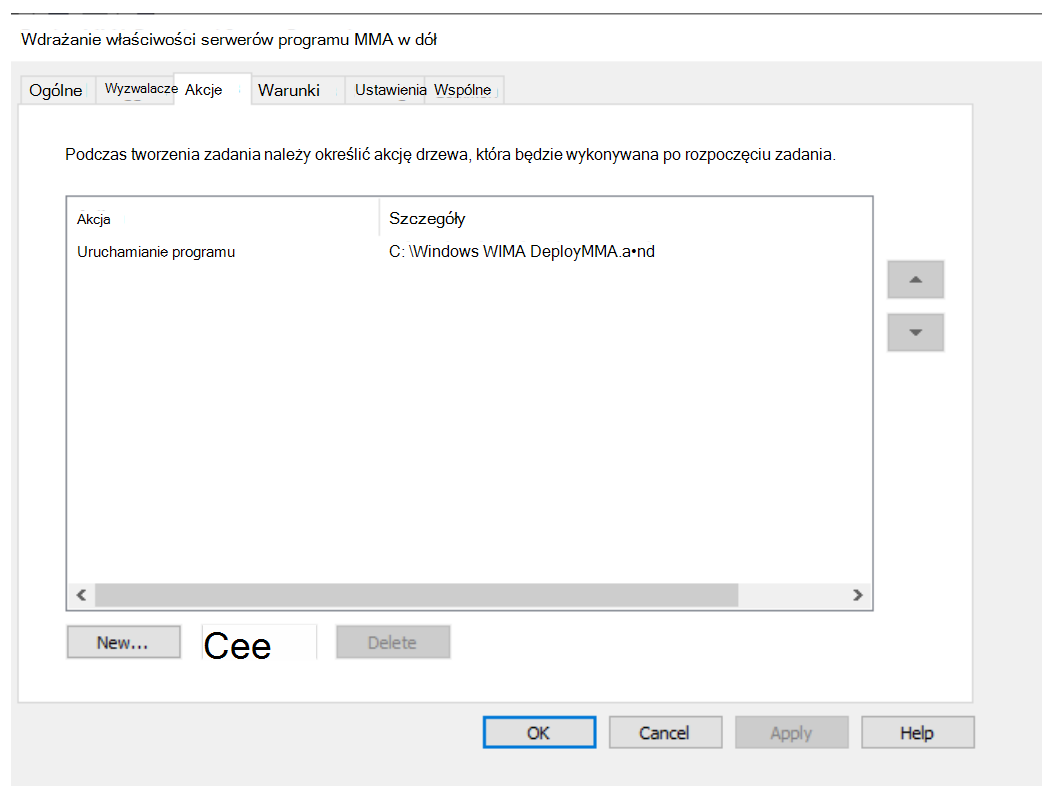

Nazwa pliku do uruchomienia w tym miejscu to c:\windows\MMA\DeployMMA.cmd. Po ponownym uruchomieniu serwera w ramach procesu uruchamiania zainstaluje on aktualizację środowiska klienta i telemetrię diagnostyczną KB, a następnie zainstaluje agenta MMA podczas ustawiania identyfikatora obszaru roboczego i klucza, a serwer zostanie dołączony.

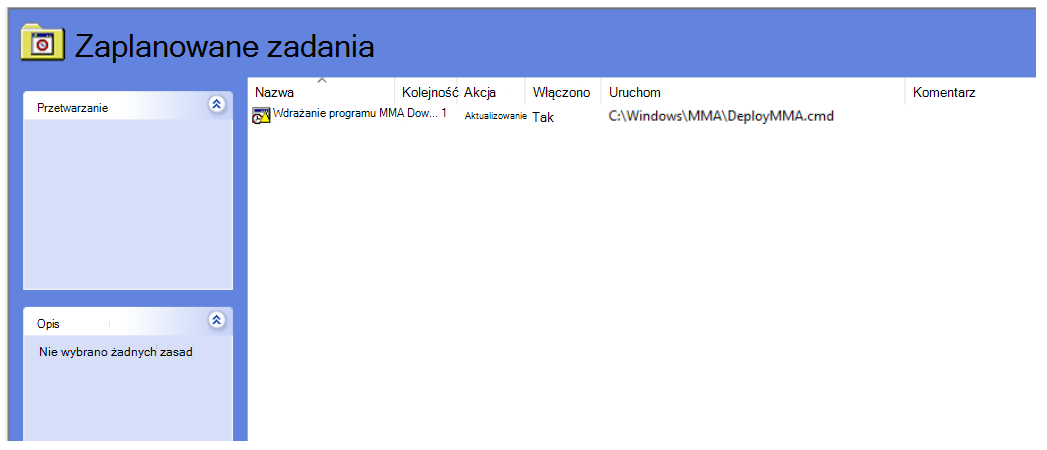

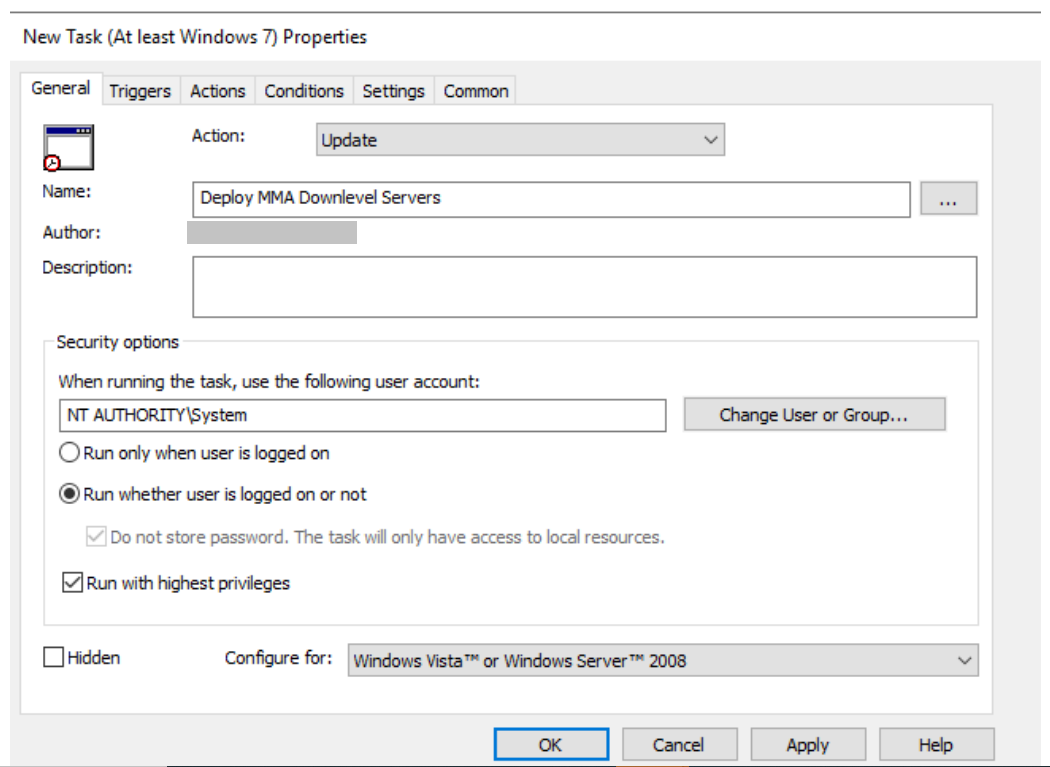

Możesz również użyć natychmiastowego zadania , aby uruchomić deployMMA.cmd, jeśli nie chcesz ponownie uruchamiać wszystkich serwerów.

Można to zrobić w dwóch fazach. Najpierw utwórz pliki i folder w obiekcie zasad grupy — daj systemowi czas na upewnienie się, że obiekt zasad grupy został zastosowany, a wszystkie serwery mają pliki instalacyjne. Następnie dodaj zadanie natychmiastowe. Spowoduje to osiągnięcie tego samego wyniku bez konieczności ponownego uruchamiania.

Ponieważ skrypt ma metodę zakończenia i nie zostanie ponownie uruchomiony w przypadku zainstalowania programu MMA, możesz również użyć zaplanowanego zadania codziennego, aby osiągnąć ten sam wynik. Podobnie jak w przypadku zasad zgodności Configuration Manager będzie codziennie sprawdzana, aby upewnić się, że mma jest obecny.

Jak wspomniano w dokumentacji dołączania do serwera w szczególności wokół serwera 2008 R2, zobacz poniżej: Aby uzyskać Windows Server 2008 R2 z dodatkiem SP1, upewnij się, że spełniasz następujące wymagania:

- Instalowanie miesięcznego pakietu zbiorczego aktualizacji z lutego 2018 r.

- Zainstaluj program .NET Framework 4.5 (lub nowszy) lub KB3154518

Sprawdź, czy bazy danych są obecne przed dołączeniem Windows Server 2008 R2. Ten proces umożliwia dołączenie wszystkich serwerów, jeśli nie masz Configuration Manager zarządzania serwerami.

Odłączanie punktów końcowych

Dostępne są dwie opcje odłączania punktów końcowych systemu Windows od usługi:

- Odinstalowywanie agenta MMA

- Usuwanie konfiguracji obszaru roboczego usługi Defender for Endpoint

Uwaga

Odłączanie powoduje, że punkt końcowy systemu Windows przestaje wysyłać dane czujnika do portalu, ale dane z punktu końcowego, w tym odwołanie do alertów, które miał, zostaną zachowane przez maksymalnie 6 miesięcy.

Odinstalowywanie agenta MMA

Aby odłączyć punkt końcowy systemu Windows, możesz odinstalować agenta MMA lub odłączyć go od raportowania do obszaru roboczego usługi Defender for Endpoint. Po odłączeniu agenta punkt końcowy nie będzie już wysyłać danych czujnika do usługi Defender for Endpoint. Aby uzyskać więcej informacji, zobacz Aby wyłączyć agenta.

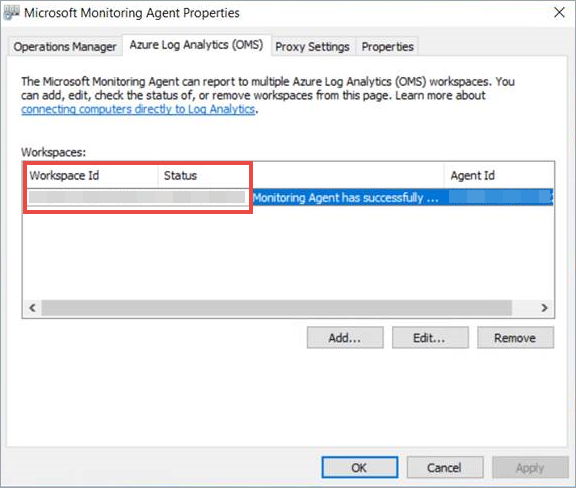

Usuwanie konfiguracji obszaru roboczego usługi Defender for Endpoint

Możesz użyć jednej z następujących metod:

- Usuwanie konfiguracji obszaru roboczego usługi Defender for Endpoint z agenta MMA

- Uruchom polecenie programu PowerShell, aby usunąć konfigurację

Usuwanie konfiguracji obszaru roboczego usługi Defender for Endpoint z agenta MMA

Na stronie Właściwości agenta monitorowania firmy Microsoft wybierz kartę Azure Log Analytics (OMS ).

Wybierz obszar roboczy Defender for Endpoint i kliknij pozycję Usuń.

Uruchom polecenie programu PowerShell, aby usunąć konfigurację

Pobierz identyfikator obszaru roboczego:

- W okienku nawigacji wybierz pozycję Ustawienia>Dołączanie.

- Wybierz odpowiedni system operacyjny i uzyskaj identyfikator obszaru roboczego.

Otwórz program PowerShell z podwyższonym poziomem uprawnień i uruchom następujące polecenie. Użyj uzyskanego identyfikatora obszaru roboczego i zastąp element

WorkspaceID:$AgentCfg = New-Object -ComObject AgentConfigManager.MgmtSvcCfg # Remove OMS Workspace $AgentCfg.RemoveCloudWorkspace("WorkspaceID") # Reload the configuration and apply changes $AgentCfg.ReloadConfiguration()

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.