Dołączanie urządzeń z systemem Windows przy użyciu Configuration Manager

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Za pomocą Configuration Manager można dołączyć punkty końcowe do usługi Ochrona punktu końcowego w usłudze Microsoft Defender.

Istnieje kilka opcji dołączania urządzeń przy użyciu Configuration Manager:

Uwaga

Usługa Defender for Endpoint nie obsługuje dołączania w fazie OOBE (Out-Of-Box Experience). Upewnij się, że użytkownicy ukończyli program OOBE po uruchomieniu instalacji systemu Windows lub uaktualnieniu.

Możesz utworzyć regułę wykrywania w aplikacji Configuration Manager, aby stale sprawdzać, czy urządzenie zostało dołączone. Aplikacja jest innym typem obiektu niż pakiet i program. Jeśli urządzenie nie zostało jeszcze dołączone (z powodu oczekującego ukończenia OOBE lub z jakiejkolwiek innej przyczyny), Configuration Manager ponownie dołącza urządzenie, dopóki reguła nie wykryje zmiany stanu. Aby uzyskać więcej informacji, zobacz Konfigurowanie metod wykrywania w programie System Center 2012 R2 Configuration Manager.

Wymagania wstępne

Zobacz Minimalne wymagania dotyczące Ochrona punktu końcowego w usłudze Microsoft Defender.

Rola systemu lokacji punktu ochrony punktu końcowego. Ta rola jest wymagana, aby zasady ochrony antywirusowej i zmniejszania obszaru ataków były prawidłowo wdrażane w docelowych punktach końcowych. Bez tej roli punkty końcowe w kolekcji urządzeń nie otrzymają skonfigurowanych zasad ochrony antywirusowej i zmniejszania obszaru podatnego na ataki.

Konfigurowanie ustawień przykładowej kolekcji

Dla każdego urządzenia można ustawić wartość konfiguracji, aby określić, czy przykłady mogą być zbierane z urządzenia podczas przesyłania żądania za pośrednictwem portalu Microsoft Defender w celu przesłania pliku do głębokiej analizy.

Uwaga

Te ustawienia konfiguracji są zwykle wykonywane za pośrednictwem Configuration Manager.

Możesz ustawić regułę zgodności dla elementu konfiguracji w Configuration Manager, aby zmienić ustawienie przykładowego udziału na urządzeniu.

Ta reguła powinna być elementem konfiguracji reguły zgodności korygowania , który ustawia wartość klucza rejestru na urządzeniach docelowych, aby upewnić się, że są one zgodne.

Konfiguracja jest ustawiana za pomocą następującego wpisu klucza rejestru:

Path: "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

Name: "AllowSampleCollection"

Value: 0 or 1

Gdzie typ klucza to D-WORD. Możliwe wartości to:

- 0: Nie zezwala na udostępnianie przykładów z tego urządzenia

- 1: Umożliwia udostępnianie wszystkich typów plików z tego urządzenia

Wartość domyślna w przypadku, gdy klucz rejestru nie istnieje, to 1.

Aby uzyskać więcej informacji na temat zgodności programu System Center Configuration Manager, zobacz Wprowadzenie do ustawień zgodności w programie System Center 2012 R2 Configuration Manager.

Tworzenie kolekcji

Aby dołączyć urządzenia z systemem Windows z Microsoft Configuration Manager, wdrożenie może być przeznaczone dla istniejącej kolekcji lub można utworzyć nową kolekcję na potrzeby testowania.

Dołączanie przy użyciu narzędzi, takich jak zasady grupy lub metoda ręczna, nie powoduje zainstalowania żadnych agentów w systemie.

W konsoli Microsoft Configuration Manager proces dołączania zostanie skonfigurowany jako część ustawień zgodności w konsoli programu .

Każdy system, który otrzymuje tę wymaganą konfigurację, utrzymuje tę konfigurację tak długo, jak długo klient Configuration Manager będzie nadal otrzymywać te zasady z punktu zarządzania.

Wykonaj następujące kroki, aby dołączyć punkty końcowe przy użyciu Microsoft Configuration Manager:

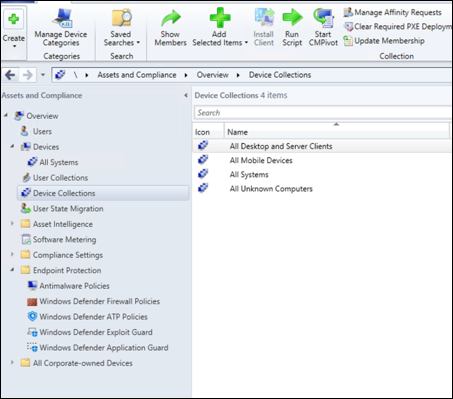

W konsoli Microsoft Configuration Manager przejdź do pozycji Zasoby i omówienie > zgodności > Kolekcje urządzeń.

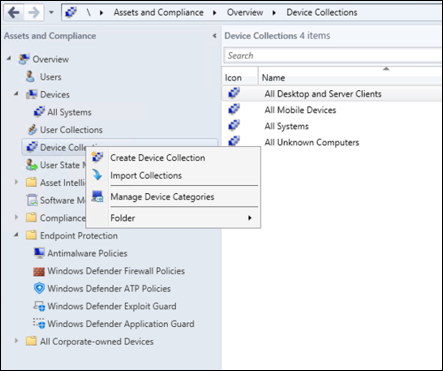

Wybierz i przytrzymaj (lub kliknij prawym przyciskiem myszy) kolekcję urządzeń i wybierz pozycję Utwórz kolekcję urządzeń.

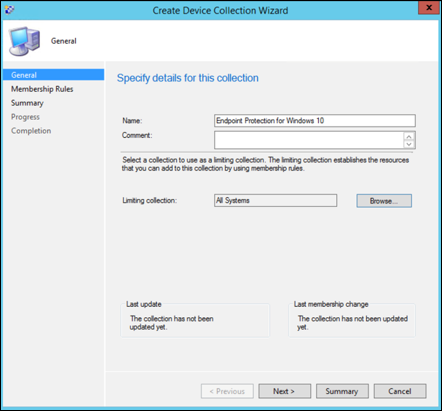

Podaj nazwę i ograniczenie kolekcji, a następnie wybierz pozycję Dalej.

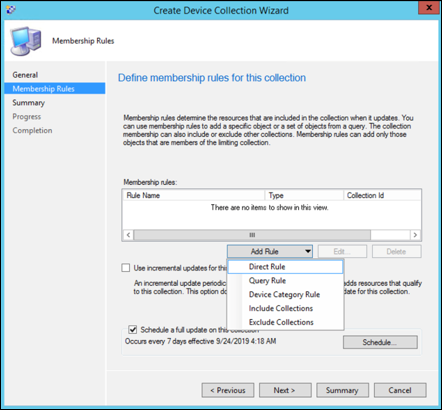

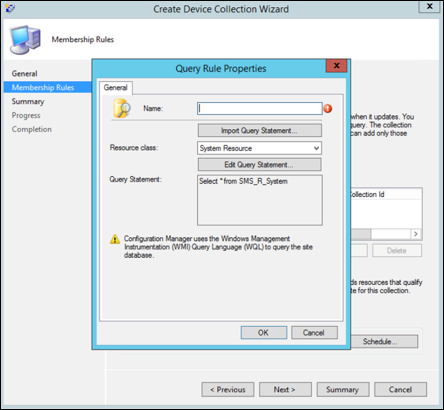

Wybierz pozycję Dodaj regułę i wybierz pozycję Reguła zapytania.

Wybierz pozycję Dalej w Kreatorze członkostwa bezpośredniego , a następnie wybierz pozycję Edytuj instrukcję zapytania.

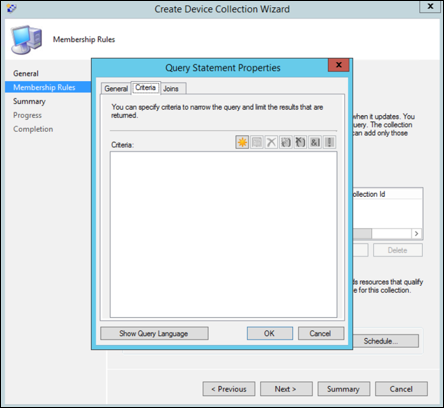

Wybierz pozycję Kryteria, a następnie wybierz ikonę star.

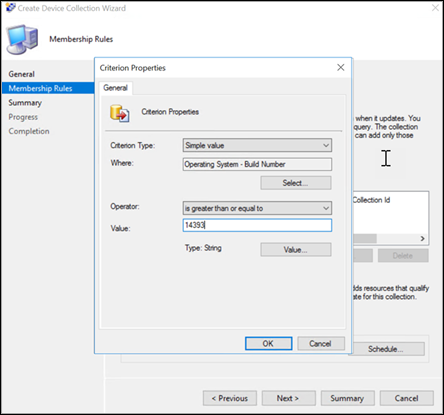

Zachowaj typ kryterium jako wartość prostą, wybierz pozycję System operacyjny — numer kompilacji, operator, który jest większy niż lub równy wartości i 14393, a następnie wybierz przycisk OK.

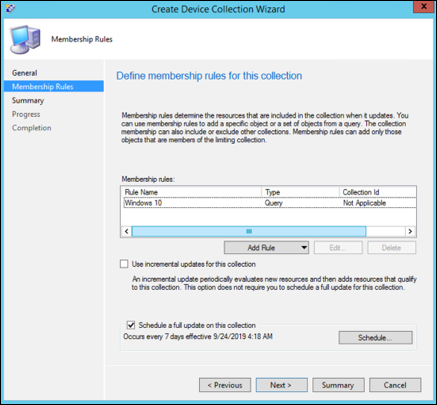

Wybierz pozycję Dalej i Zamknij.

Wybierz pozycję Dalej.

Po wykonaniu tego zadania masz kolekcję urządzeń ze wszystkimi punktami końcowymi systemu Windows w środowisku.

Konfigurowanie ochrony następnej generacji

Zalecane są ustawienia konfiguracji wymienione w poniższej tabeli:

| Ustawienie | Opis |

|---|---|

| Skanować | Skanuj wymienne urządzenia magazynujące, takie jak dyski USB: Tak |

| Ochrona w czasie rzeczywistym | Włącz monitorowanie behawioralne: Tak Włącz ochronę przed potencjalnie niepożądanymi aplikacjami podczas pobierania i przed instalacją: Tak |

| Usługa Cloud Protection | Typ członkostwa w usłudze Cloud Protection: członkostwo zaawansowane |

| Zmniejszanie obszaru podatnego na ataki | Skonfiguruj wszystkie dostępne reguły na wartość Inspekcja. Zablokowanie tych działań może przerwać uzasadnione procesy biznesowe. Najlepszym podejściem jest ustawienie wszystkich elementów do inspekcji, określenie, które z nich można bezpiecznie włączyć, a następnie włączenie tych ustawień w punktach końcowych, które nie mają wykrywania fałszywie dodatniego. |

Aby wdrożyć zasady ochrony antywirusowej Microsoft Defender i ochrony przed atakami za pośrednictwem Microsoft Configuration Manager (SCCM), wykonaj następujące kroki:

- Włącz program Endpoint Protection i skonfiguruj niestandardowe ustawienia klienta.

- Zainstaluj klienta programu Endpoint Protection z wiersza polecenia.

- Sprawdź instalację klienta programu Endpoint Protection.

Włączanie programu Endpoint Protection i konfigurowanie niestandardowych ustawień klienta

Wykonaj kroki, aby włączyć ochronę punktu końcowego i konfigurację niestandardowych ustawień klienta:

W konsoli Configuration Manager kliknij pozycję Administracja.

W obszarze roboczym Administracja kliknij pozycję Ustawienia klienta.

Na karcie Narzędzia główne w grupie Tworzenie kliknij pozycję Utwórz niestandardowe ustawienia urządzenia klienckiego.

W oknie dialogowym Tworzenie niestandardowych ustawień urządzenia klienta podaj nazwę i opis grupy ustawień, a następnie wybierz pozycję Endpoint Protection.

Skonfiguruj wymagane ustawienia klienta programu Endpoint Protection. Aby uzyskać pełną listę ustawień klienta programu Endpoint Protection, które można skonfigurować, zobacz sekcję Endpoint Protection w temacie About client settings (Informacje o ustawieniach klienta).

Ważna

Zainstaluj rolę systemu lokacji programu Endpoint Protection przed skonfigurowaniem ustawień klienta programu Endpoint Protection.

Kliknij przycisk OK , aby zamknąć okno dialogowe Tworzenie niestandardowych ustawień urządzenia klienckiego . Nowe ustawienia klienta są wyświetlane w węźle Ustawienia klienta obszaru roboczego Administracja .

Następnie wdróż niestandardowe ustawienia klienta w kolekcji. Wybierz niestandardowe ustawienia klienta, które chcesz wdrożyć. Na karcie Narzędzia główne w grupie Ustawienia klienta kliknij pozycję Wdróż.

W oknie dialogowym Wybieranie kolekcji wybierz kolekcję, do której chcesz wdrożyć ustawienia klienta, a następnie kliknij przycisk OK. Nowe wdrożenie jest wyświetlane na karcie Wdrożenia w okienku szczegółów.

Klienci są konfigurowane z tymi ustawieniami podczas następnego pobierania zasad klienta. Aby uzyskać więcej informacji, zobacz Initiate policy retrieval for a Configuration Manager client (Inicjowanie pobierania zasad dla klienta Configuration Manager).

Uwaga

W przypadku Windows Server 2012 R2 i Windows Server 2016 zarządzanych przez Configuration Manager 2207 i nowszych wersji dołączanie przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender (MDE) Ustawienie klienta (zalecane). Alternatywnie można użyć starszych wersji Configuration Manager do przeprowadzenia migracji. Aby uzyskać więcej informacji, zobacz Migrowanie serwerów z programu Microsoft Monitoring Agent do ujednoliconego rozwiązania.

Instalowanie klienta programu Endpoint Protection przy użyciu wiersza polecenia

Wykonaj kroki, aby zakończyć instalację klienta programu Endpoint Protection w wierszu polecenia.

Skopiuj scepinstall.exe z folderu Client folderu instalacyjnego Configuration Manager na komputer, na którym chcesz zainstalować oprogramowanie klienckie programu Endpoint Protection.

Otwórz wiersz polecenia jako administrator. Zmień katalog na folder przy użyciu instalatora. Następnie uruchom polecenie

scepinstall.exe, dodając wymagane dodatkowe właściwości wiersza polecenia:Własność Opis /sUruchamianie instalatora w trybie dyskretnym /qWyodrębnianie plików konfiguracji w trybie dyskretnym /iUruchamianie instalatora normalnie /policyOkreślanie pliku zasad ochrony przed złośliwym kodem w celu skonfigurowania klienta podczas instalacji /sqmoptinZgoda na program poprawy jakości obsługi klienta firmy Microsoft (CEIP) Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby ukończyć instalację klienta.

Jeśli pobrano najnowszy pakiet definicji aktualizacji, skopiuj pakiet na komputer kliencki, a następnie kliknij dwukrotnie pakiet definicji, aby go zainstalować.

Uwaga

Po zakończeniu instalacji klienta programu Endpoint Protection klient automatycznie przeprowadza sprawdzanie aktualizacji definicji. Jeśli to sprawdzanie aktualizacji zakończy się pomyślnie, nie trzeba ręcznie instalować najnowszego pakietu aktualizacji definicji.

Przykład: instalowanie klienta przy użyciu zasad ochrony przed złośliwym kodem

scepinstall.exe /policy <full path>\<policy file>

Weryfikowanie instalacji klienta programu Endpoint Protection

Po zainstalowaniu klienta programu Endpoint Protection na komputerze odniesienia sprawdź, czy klient działa prawidłowo.

Na komputerze odniesienia otwórz System Center Endpoint Protection z obszaru powiadomień systemu Windows.

Na karcie Narzędzia główne okna dialogowego System Center Endpoint Protection sprawdź, czy ochrona w czasie rzeczywistym jest ustawiona na Włączone.

Sprawdź, czy dla definicji wirusów i programów szpiegujących są wyświetlane aktualne informacje.

Aby upewnić się, że komputer odniesienia jest gotowy do przetwarzania obrazów, w obszarze Opcje skanowania wybierz pozycję Pełne, a następnie kliknij przycisk Skanuj teraz.

Konfigurowanie ochrony sieci

Przed włączeniem ochrony sieci w trybie inspekcji lub bloku upewnij się, że zainstalowano aktualizację platformy ochrony przed złośliwym kodem, którą można uzyskać na stronie pomocy technicznej.

Konfigurowanie kontrolowanego dostępu do folderów

Włącz funkcję w trybie inspekcji przez co najmniej 30 dni. Po tym okresie przejrzyj wykrycia i utwórz listę aplikacji, które mogą zapisywać w chronionych katalogach.

Aby uzyskać więcej informacji, zobacz Evaluate controlled folder access (Ocena kontrolowanego dostępu do folderów).

Uruchamianie testu wykrywania w celu zweryfikowania dołączania

Po dołączeniu urządzenia można uruchomić test wykrywania, aby sprawdzić, czy urządzenie jest prawidłowo dołączone do usługi. Aby uzyskać więcej informacji, zobacz Uruchamianie testu wykrywania na nowo dołączonym urządzeniu Ochrona punktu końcowego w usłudze Microsoft Defender.

Odłączanie urządzeń przy użyciu Configuration Manager

Ze względów bezpieczeństwa pakiet używany do odłączenia urządzeń wygaśnie 7 dni po pobraniu. Wygasłe pakiety odłączania wysyłane do urządzenia zostaną odrzucone. Podczas pobierania pakietu odłączania otrzymasz powiadomienie o dacie wygaśnięcia pakietów i zostanie on również uwzględniony w nazwie pakietu.

Uwaga

Zasady dołączania i odłączania nie mogą być wdrażane na tym samym urządzeniu w tym samym czasie, w przeciwnym razie spowoduje to nieprzewidywalne kolizje.

Odłączanie urządzeń przy użyciu Microsoft Configuration Manager bieżącej gałęzi

Jeśli używasz Microsoft Configuration Manager bieżącej gałęzi, zobacz Tworzenie pliku konfiguracji odłączania.

Odłączanie urządzeń przy użyciu programu System Center 2012 R2 Configuration Manager

Pobierz pakiet odłączania z portalu Microsoft Defender:

- W okienku nawigacji wybierz pozycję Ustawienia>Punkty końcowe>Odłączanie zarządzania urządzeniami>.

- Wybierz Windows 10 lub Windows 11 jako system operacyjny.

- W polu Metoda wdrażania wybierz pozycję System Center Configuration Manager 2012/2012 R2/1511/1602.

- Wybierz pozycję Pobierz pakiet i zapisz plik .zip.

Wyodrębnij zawartość pliku .zip do udostępnionej lokalizacji tylko do odczytu, do których mogą uzyskać dostęp administratorzy sieci, którzy wdrożą pakiet. Powinien istnieć plik o nazwie WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Wdróż pakiet, wykonując kroki opisane w artykule Configuration Manager Packages and Programs in System Center 2012 R2 (Pakiety i programy w programie System Center 2012 R2).

Wybierz wstępnie zdefiniowaną kolekcję urządzeń do wdrożenia pakietu.

Ważna

Odłączanie powoduje, że urządzenie przestaje wysyłać dane czujnika do portalu, ale dane z urządzenia, w tym odwołanie do wszelkich alertów, które miał, zostaną zachowane przez maksymalnie 6 miesięcy.

Monitorowanie konfiguracji urządzenia

Jeśli używasz Microsoft Configuration Manager bieżącej gałęzi, użyj wbudowanego pulpitu nawigacyjnego usługi Defender for Endpoint w konsoli Configuration Manager. Aby uzyskać więcej informacji, zobacz Defender for Endpoint — Monitor.

Jeśli używasz programu System Center 2012 R2 Configuration Manager, monitorowanie składa się z dwóch części:

Potwierdzanie, że pakiet konfiguracji został poprawnie wdrożony i jest uruchomiony (lub został pomyślnie uruchomiony) na urządzeniach w sieci.

Sprawdzanie, czy urządzenia są zgodne z usługą Defender for Endpoint (dzięki temu urządzenie może ukończyć proces dołączania i nadal raportować dane do usługi).

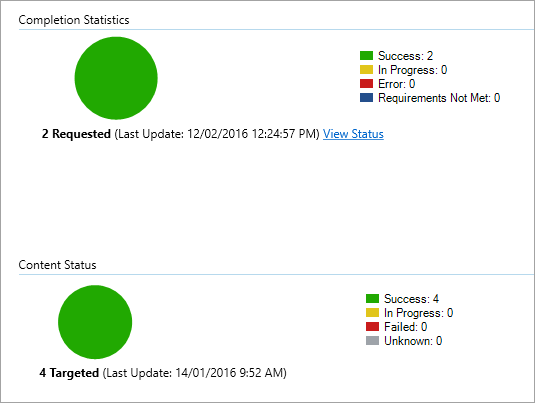

Upewnij się, że pakiet konfiguracji został poprawnie wdrożony

W konsoli Configuration Manager kliknij pozycję Monitorowanie w dolnej części okienka nawigacji.

Wybierz pozycję Przegląd , a następnie pozycję Wdrożenia.

Wybierz wdrożenie z nazwą pakietu.

Przejrzyj wskaźniki stanu w obszarze Statystyki ukończenia i Stan zawartości.

Jeśli istnieją wdrożenia zakończone niepowodzeniem (urządzenia z błędem, wymaganiami, które nie zostały spełnione lub stanem Niepowodzenie), może być konieczne rozwiązanie problemów z urządzeniami. Aby uzyskać więcej informacji, zobacz Rozwiązywanie problemów z dołączaniem Ochrona punktu końcowego w usłudze Microsoft Defender.

Sprawdź, czy urządzenia są zgodne z usługą Ochrona punktu końcowego w usłudze Microsoft Defender

Aby monitorować wdrożenie, można ustawić regułę zgodności dla elementu konfiguracji w programie System Center 2012 R2 Configuration Manager.

Ta reguła powinna być elementem konfiguracji reguły zgodności nie korygującej , który monitoruje wartość klucza rejestru na urządzeniach docelowych.

Monitoruj następujący wpis klucza rejestru:

Path: "HKLM\SOFTWARE\Microsoft\Windows Advanced Threat Protection\Status"

Name: "OnboardingState"

Value: "1"

Aby uzyskać więcej informacji, zobacz Wprowadzenie do ustawień zgodności w programie System Center 2012 R2 Configuration Manager.

Artykuły pokrewne

- Dołączanie serwerów do Ochrona punktu końcowego w usłudze Microsoft Defender

- Dołączanie urządzeń klienckich z systemem Windows i Mac do Ochrona punktu końcowego w usłudze Microsoft Defender

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.