Dołącz urządzenia z systemem Windows przy użyciu zasad grupy

Ważna

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Dotyczy:

- Zasady grupy

- Ochrona punktu końcowego w usłudze Microsoft Defender plan 1 i plan 2

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Uwaga

Aby wdrożyć pakiet przy użyciu aktualizacji zasady grupy (GP), musisz być na Windows Server 2008 R2 lub nowszym.

W przypadku Windows Server 2019 r. i nowszych może być konieczne zastąpienie NT AUTHORITY\Well-Known-System-AccountNT AUTHORITY\SYSTEM pliku XML tworzonym przez preferencję zasady grupy.

Jeśli używasz nowego, ujednoliconego rozwiązania Ochrona punktu końcowego w usłudze Microsoft Defender dla Windows Server 2012 R2 i Windows Server 2016, upewnij się, że używasz najnowszych plików ADMX w magazynie centralnym, aby uzyskać dostęp do poprawnego Ochrona punktu końcowego w usłudze Microsoft Defender opcje zasad. Zobacz How to create the Central Store for zasady grupy Administrative Templates in Windows and download the latest files for use with Windows 10 (Jak tworzyć i zarządzać magazynem centralnym dla szablonów administracyjnych zasady grupy w systemie Windows) i pobierz najnowsze pliki do użycia z Windows 10.

Zapoznaj się z artykułem Identify Defender for Endpoint architecture and deployment method (Identyfikowanie architektury i metody wdrażania usługi Defender for Endpoint ), aby wyświetlić różne ścieżki wdrażania usługi Defender dla punktu końcowego.

Otwórz plik pakietu konfiguracji gp (

WindowsDefenderATPOnboardingPackage.zip) pobrany z kreatora dołączania usługi. Pakiet można również pobrać z portalu Microsoft Defender:W okienku nawigacji wybierz pozycję Ustawienia>Punkty końcowe>Dołączanie do zarządzania urządzeniami>.

Wybierz system operacyjny.

W polu Metoda wdrażania wybierz pozycję Zasady grupy.

Kliknij pozycję Pobierz pakiet i zapisz plik .zip.

Wyodrębnij zawartość pliku .zip do udostępnionej lokalizacji tylko do odczytu, do których może uzyskiwać dostęp urządzenie. Powinien istnieć folder o nazwie OptionalParamsPolicy i plik WindowsDefenderATPOnboardingScript.cmd.

Aby utworzyć nowy obiekt zasad grupy, otwórz konsolę zarządzania zasady grupy (GPMC), kliknij prawym przyciskiem myszy zasady grupy obiekty, które chcesz skonfigurować, i kliknij przycisk Nowy. Wprowadź nazwę nowego obiektu zasad grupy w wyświetlonym oknie dialogowym i kliknij przycisk OK.

Otwórz konsolę zarządzania zasady grupy (GPMC), kliknij prawym przyciskiem myszy obiekt zasady grupy , który chcesz skonfigurować, i kliknij przycisk Edytuj.

W Redaktor zarządzania zasady grupy przejdź do pozycji Konfiguracja komputera, preferencje, a następnie ustawienia panelu sterowania.

Kliknij prawym przyciskiem myszy pozycję Zaplanowane zadania, wskaż pozycję Nowe, a następnie kliknij pozycję Zadanie natychmiastowe (co najmniej system Windows 7).

W wyświetlonym oknie Zadanie przejdź do karty Ogólne . W obszarze Opcje zabezpieczeń kliknij pozycję Zmień użytkownika lub grupę i wpisz SYSTEM, a następnie kliknij pozycję Sprawdź nazwy , a następnie przycisk OK. NT AUTHORITY\SYSTEM jest wyświetlany jako konto użytkownika, które będzie uruchamiane jako zadanie.

Wybierz pozycję Uruchom, czy użytkownik jest zalogowany, czy nie , i zaznacz pole wyboru Uruchom z najwyższymi uprawnieniami .

W polu Nazwa wpisz odpowiednią nazwę zaplanowanego zadania (na przykład Defender for Endpoint Deployment).

Przejdź do karty Akcje i wybierz pozycję Nowy... Upewnij się, że w polu Akcja wybrano opcję Uruchom program. Wprowadź ścieżkę UNC przy użyciu w pełni kwalifikowanej nazwy domeny serwera plików (FQDN) udostępnionego pliku WindowsDefenderATPOnboardingScript.cmd .

Wybierz przycisk OK i zamknij wszystkie otwarte okna kontrolera GPMC.

Aby połączyć obiekt zasad grupy z jednostką organizacyjną (OU), kliknij prawym przyciskiem myszy i wybierz pozycję Połącz istniejący obiekt zasad grupy. W wyświetlonym oknie dialogowym wybierz obiekt zasady grupy, który chcesz połączyć. Kliknij przycisk OK.

Porada

Po dołączeniu urządzenia można uruchomić test wykrywania, aby sprawdzić, czy urządzenie jest prawidłowo dołączone do usługi. Aby uzyskać więcej informacji, zobacz Uruchamianie testu wykrywania na nowo dołączonym urządzeniu usługi Defender for Endpoint.

Dodatkowe ustawienia konfiguracji usługi Defender for Endpoint

Dla każdego urządzenia można określić, czy przykłady mogą być zbierane z urządzenia, gdy żądanie jest wysyłane za pośrednictwem Microsoft Defender XDR, aby przesłać plik do głębokiej analizy.

Do konfigurowania ustawień, takich jak ustawienia udostępniania przykładowego używanego w funkcji analizy głębokiej, można użyć zasady grupy (GP).

Konfigurowanie ustawień przykładowej kolekcji

Na urządzeniu zarządzania zasadami grupy skopiuj następujące pliki z pakietu konfiguracji:

Skopiuj

AtpConfiguration.admxdo plikuC:\Windows\PolicyDefinitions.Skopiuj

AtpConfiguration.admldo plikuC:\Windows\PolicyDefinitions\en-US.

Jeśli używasz magazynu centralnego do zasady grupy szablonów administracyjnych, skopiuj następujące pliki z pakietu konfiguracji:

Skopiuj

AtpConfiguration.admxdo pliku\\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions.Skopiuj

AtpConfiguration.admldo pliku\\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US.

Otwórz konsolę zarządzania zasady grupy, kliknij prawym przyciskiem myszy obiekt zasad grupy, który chcesz skonfigurować, i kliknij pozycję Edytuj.

W Redaktor zarządzania zasady grupy przejdź do pozycji Konfiguracja komputera.

Kliknij pozycję Zasady, a następnie pozycję Szablony administracyjne.

Kliknij pozycję Składniki systemu Windows , a następnie pozycję Windows Defender ATP.

Wybierz, aby włączyć lub wyłączyć udostępnianie przykładów z urządzeń.

Uwaga

Jeśli nie ustawisz wartości, wartością domyślną jest włączenie kolekcji przykładowej.

Inne zalecane ustawienia konfiguracji

Aktualizowanie konfiguracji programu Endpoint Protection

Po skonfigurowaniu skryptu dołączania kontynuuj edytowanie tych samych zasad grupy, aby dodać konfiguracje ochrony punktu końcowego. Edytuj zasady grupy z systemu z systemem z systemem Windows 10, Windows 11 lub Windows Server 2019 lub nowszym, aby upewnić się, że masz wszystkie wymagane funkcje programu antywirusowego Microsoft Defender. Może być konieczne zamknięcie i ponowne otwarcie obiektu zasad grupy w celu zarejestrowania ustawień konfiguracji usługi Defender ATP.

Wszystkie zasady znajdują się w obszarze Computer Configuration\Policies\Administrative Templates.

Lokalizacja zasad:\Windows Components\Windows Defender ATP

| Polityka | Ustawienie |

|---|---|

| Włącz\Wyłącz kolekcję przykładów | Włączone — zaznaczono opcję "Włącz zbieranie przykładów na maszynach" |

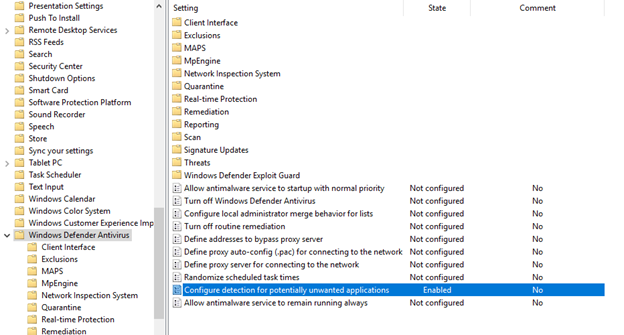

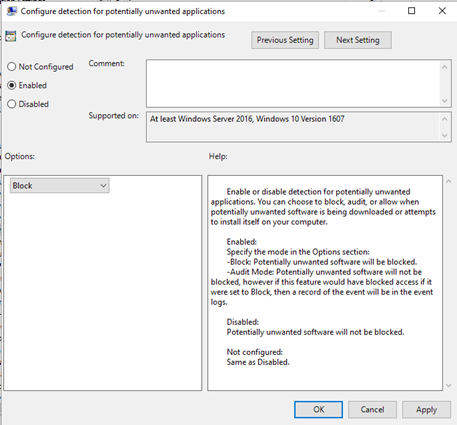

Lokalizacja zasad:\Windows Components\Microsoft Defender Antivirus

| Polityka | Ustawienie |

|---|---|

| Konfigurowanie wykrywania dla potencjalnie niechcianych aplikacji | Włączone, Blokuj |

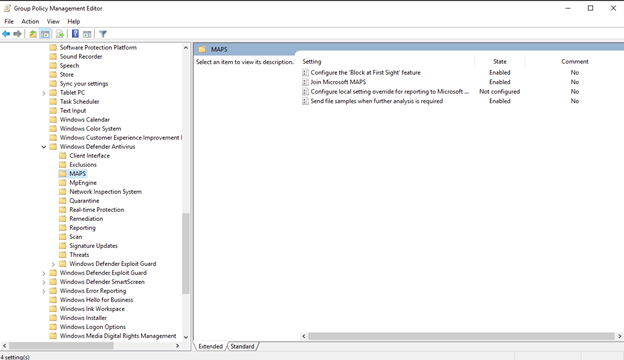

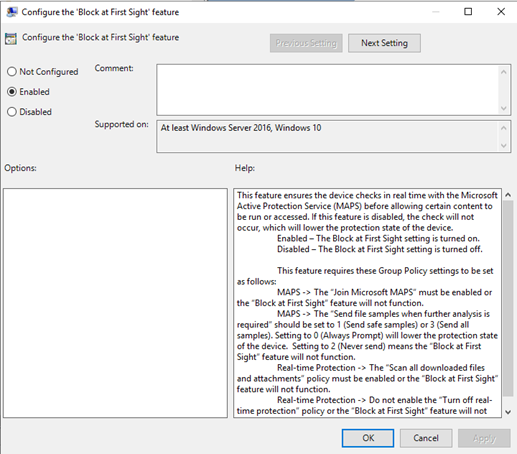

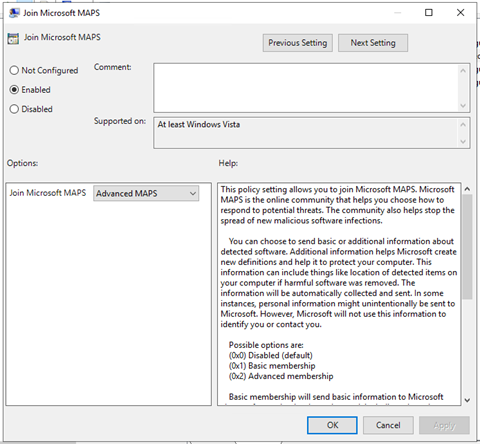

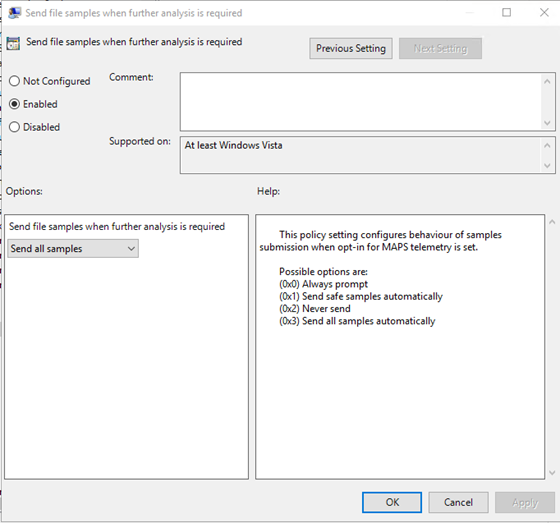

Lokalizacja zasad:\Windows Components\Microsoft Defender Antivirus\MAPS

| Polityka | Ustawienie |

|---|---|

| Dołącz do usługi Microsoft MAPS | Włączone, Zaawansowane MAPY |

| Wysyłanie przykładów plików, gdy wymagana jest dalsza analiza | Włączone, Wysyłanie bezpiecznych przykładów |

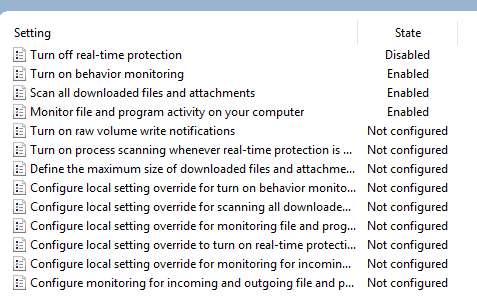

Lokalizacja zasad:\Windows Components\Microsoft Defender Antivirus\Real-time Protection

| Polityka | Ustawienie |

|---|---|

| Wyłączanie ochrony w czasie rzeczywistym | Wyłączona |

| Włączanie monitorowania zachowania | Włączone |

| Skanuj wszystkie pobrane pliki i załączniki | Włączone |

| Monitorowanie aktywności plików i programów na komputerze | Włączone |

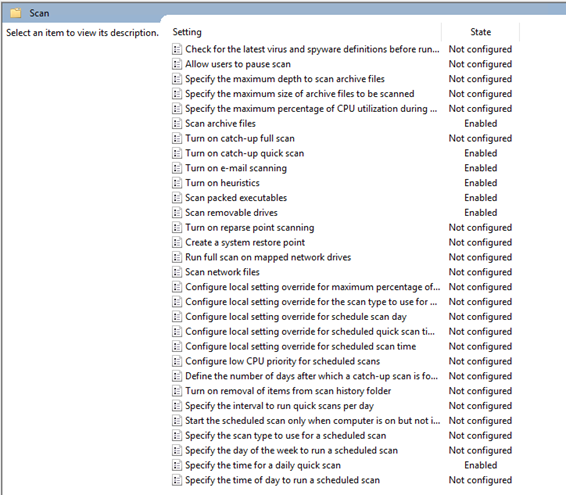

Lokalizacja zasad:\Windows Components\Microsoft Defender Antivirus\Scan

Te ustawienia umożliwiają konfigurowanie okresowych skanów punktu końcowego. Zalecamy przeprowadzanie cotygodniowego szybkiego skanowania, co pozwala na wydajność.

| Polityka | Ustawienie |

|---|---|

| Przed uruchomieniem zaplanowanego skanowania sprawdź najnowsze informacje o zabezpieczeniach wirusów i programów szpiegujących | Włączone |

Lokalizacja zasad:\Windows Components\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Attack Surface Reduction

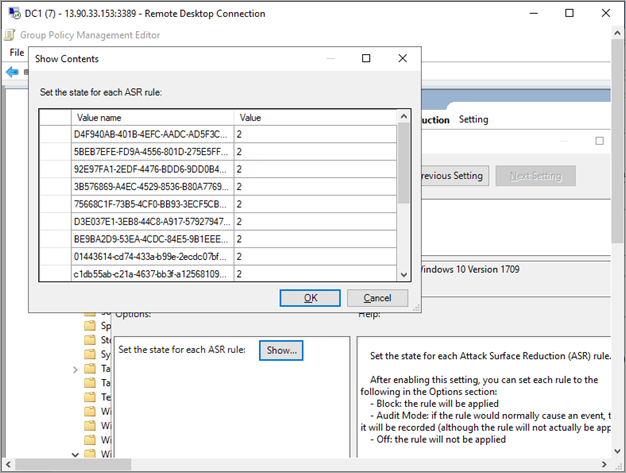

Pobierz bieżącą listę identyfikatorów GUID reguł zmniejszania obszaru ataków z wdrożenia reguł zmniejszania obszaru ataków Krok 3: Implementowanie reguł usługi ASR. Aby uzyskać więcej informacji na temat reguł, zobacz Dokumentacja reguł zmniejszania obszaru podatnego na ataki

Otwórz zasady Konfigurowanie zmniejszania obszaru podatnego na ataki .

Wybierz pozycję Włączone.

Wybierz przycisk Pokaż .

Dodaj każdy identyfikator GUID w polu Nazwa wartości z wartością

2. Spowoduje to skonfigurowanie każdego z nich tylko na potrzeby inspekcji.

| Polityka | Lokalizacja | Ustawienie |

|---|---|---|

| Konfigurowanie dostępu do folderów kontrolowanych | \Składniki systemu Windows\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard Kontrolowany dostęp do folderów |

Włączone, Tryb inspekcji |

Uruchamianie testu wykrywania w celu zweryfikowania dołączania

Po dołączeniu urządzenia można uruchomić test wykrywania, aby sprawdzić, czy urządzenie jest prawidłowo dołączone do usługi. Aby uzyskać więcej informacji, zobacz Uruchamianie testu wykrywania na nowo dołączonym urządzeniu Ochrona punktu końcowego w usłudze Microsoft Defender.

Odłączanie urządzeń przy użyciu zasady grupy

Ze względów bezpieczeństwa pakiet używany do odłączenia urządzeń wygaśnie 7 dni po pobraniu. Wygasłe pakiety odłączania wysyłane do urządzenia zostaną odrzucone. Podczas pobierania pakietu odłączania otrzymasz powiadomienie o dacie wygaśnięcia pakietów i zostanie on również uwzględniony w nazwie pakietu.

Uwaga

Zasady dołączania i odłączania nie mogą być wdrażane na tym samym urządzeniu w tym samym czasie, w przeciwnym razie spowoduje to nieprzewidywalne kolizje.

Pobierz pakiet odłączania z portalu Microsoft Defender:

W okienku nawigacji wybierz pozycję Ustawienia>Punkty końcowe>Odłączanie zarządzania urządzeniami>.

Wybierz system operacyjny.

W polu Metoda wdrażania wybierz pozycję Zasady grupy.

Kliknij pozycję Pobierz pakiet i zapisz plik .zip.

Wyodrębnij zawartość pliku .zip do udostępnionej lokalizacji tylko do odczytu, do których może uzyskiwać dostęp urządzenie. Powinien istnieć plik o nazwie WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Otwórz konsolę zarządzania zasady grupy (GPMC), kliknij prawym przyciskiem myszy obiekt zasady grupy , który chcesz skonfigurować, i kliknij przycisk Edytuj.

W Redaktor zarządzania zasady grupy przejdź do pozycji Konfiguracja komputera,preferencje, a następnie ustawienia panelu sterowania.

Kliknij prawym przyciskiem myszy pozycję Zaplanowane zadania, wskaż pozycję Nowe, a następnie kliknij pozycję Natychmiastowe zadanie.

W oknie Zadanie , które zostanie otwarte, przejdź do karty Ogólne w obszarze Opcje zabezpieczeń i wybierz pozycję Zmień użytkownika lub grupę, wprowadź system, a następnie wybierz pozycję Sprawdź nazwy , a następnie OK. NT AUTHORITY\SYSTEM jest wyświetlany jako konto użytkownika, które będzie uruchamiane jako zadanie.

Wybierz pozycję Uruchom, czy użytkownik jest zalogowany, czy nie , i zaznacz pole wyboru Uruchom z najwyższymi uprawnieniami .

W polu Nazwa wpisz odpowiednią nazwę zaplanowanego zadania (na przykład Defender for Endpoint Deployment).

Przejdź do karty Akcje i wybierz pozycję Nowy.... Upewnij się, że w polu Akcja wybrano opcję Uruchom program. Wprowadź ścieżkę UNC przy użyciu w pełni kwalifikowanej nazwy domeny serwera plików (FQDN) udostępnionego

WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmdpliku.Wybierz przycisk OK i zamknij wszystkie otwarte okna kontrolera GPMC.

Ważna

Odłączanie powoduje, że urządzenie przestaje wysyłać dane czujnika do portalu, ale dane z urządzenia, w tym odwołanie do wszelkich alertów, które miał, zostaną zachowane przez maksymalnie 6 miesięcy.

Monitorowanie konfiguracji urządzenia

W przypadku zasady grupy nie można monitorować wdrażania zasad na urządzeniach. Monitorowanie można przeprowadzić bezpośrednio w portalu lub przy użyciu różnych narzędzi wdrażania.

Monitorowanie urządzeń przy użyciu portalu

Przejdź do portalu Microsoft Defender.

Wybierz pozycję Spis urządzeń.

Sprawdź, czy urządzenia są wyświetlane.

Uwaga

Na liście Urządzenia może upłynąć kilka dni. Obejmuje to czas dystrybucji zasad na urządzeniu, czas potrzebny na zalogowanie użytkownika oraz czas potrzebny na rozpoczęcie raportowania przez punkt końcowy.

Konfigurowanie zasad av usługi Defender

Utwórz nową zasady grupy lub zgrupuj te ustawienia przy użyciu innych zasad. Jest to zależne od środowiska klienta i sposobu, w jaki chce wdrożyć usługę, kierując się na różne jednostki organizacyjne.

Po wybraniu obiektu zasad grupy lub utworzeniu nowego zmodyfikuj obiekt zasad grupy.

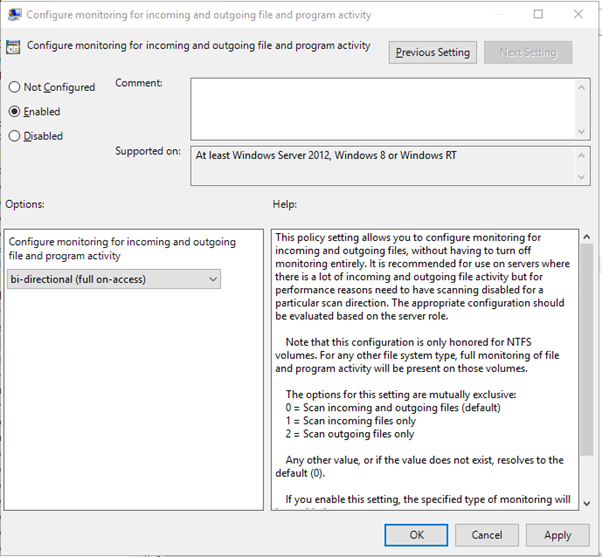

Przejdź do pozycjiZasady>konfiguracji> komputeraSzablony> administracyjneSkładniki> systemu Windows Microsoft Defender Ochrona antywirusowa>w czasie rzeczywistym.

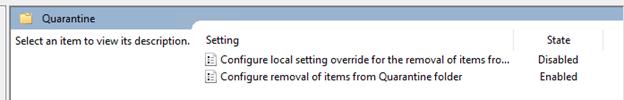

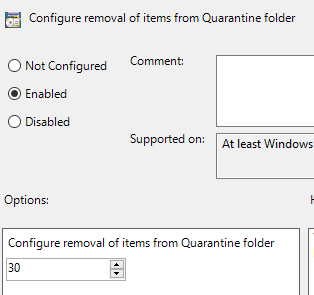

W folderze Kwarantanna skonfiguruj usuwanie elementów z folderu Kwarantanna.

W folderze Skanowanie skonfiguruj ustawienia skanowania.

Monitorowanie wszystkich plików w ramach ochrony w czasie rzeczywistym

Przejdź do pozycjiZasady>konfiguracji> komputeraSzablony> administracyjneSkładniki> systemu Windows Microsoft Defender Ochrona antywirusowa>w czasie rzeczywistym.

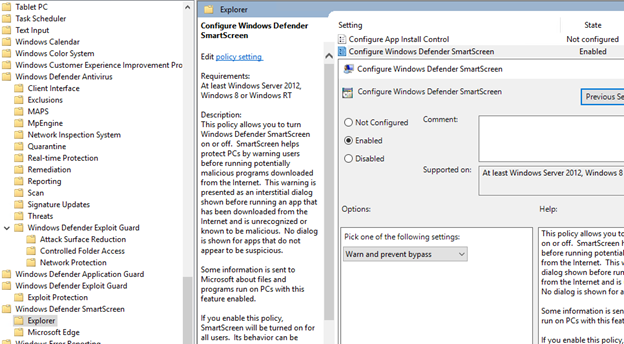

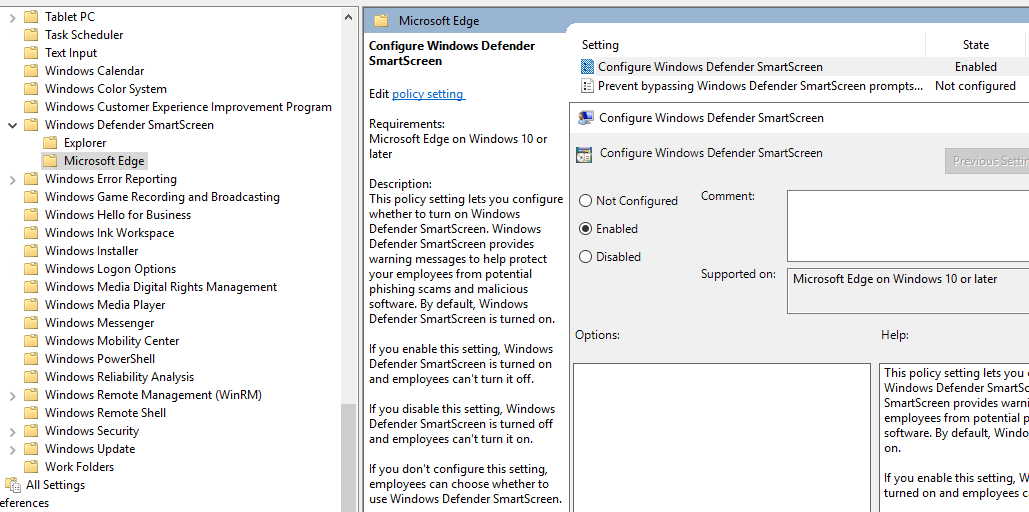

Konfigurowanie ustawień filtru Windows Defender SmartScreen

Przejdź dopozycji Zasady>konfiguracji> komputeraSzablony> administracyjneSkładniki systemu Windows Windows>Defender SmartScreen>Explorer.

Przejdź dopozycji Zasady>konfiguracji> komputeraSzablony> administracyjneSkładniki> systemuWindows Defender SmartScreen>Microsoft Edge.

Konfigurowanie potencjalnie niechcianych aplikacji

Przejdź do pozycjiZasady>konfiguracji> komputeraSzablony> administracyjneSkładniki> systemu Windows Microsoft Defender program antywirusowy.

Konfigurowanie usługi Cloud Deliver Protection i automatyczne wysyłanie przykładów

Przejdź do pozycjiZasady>konfiguracji> komputeraSzablony> administracyjneSkładniki> systemu Windows Microsoft Defender Mapy antywirusowe>.

Uwaga

Opcja Wyślij wszystkie przykłady zapewni największą analizę plików binarnych/skryptów/dokumentów, co zwiększa stan zabezpieczeń. Opcja Wyślij bezpieczne przykłady ogranicza typ analizowanych plików binarnych/skryptów/dokumentów oraz zmniejsza stan zabezpieczeń.

Aby uzyskać więcej informacji, zobacz Włączanie ochrony w chmurze w programie antywirusowym Microsoft Defender oraz ochrona w chmurze oraz przesyłanie przykładowe w programie antywirusowym Microsoft Defender.

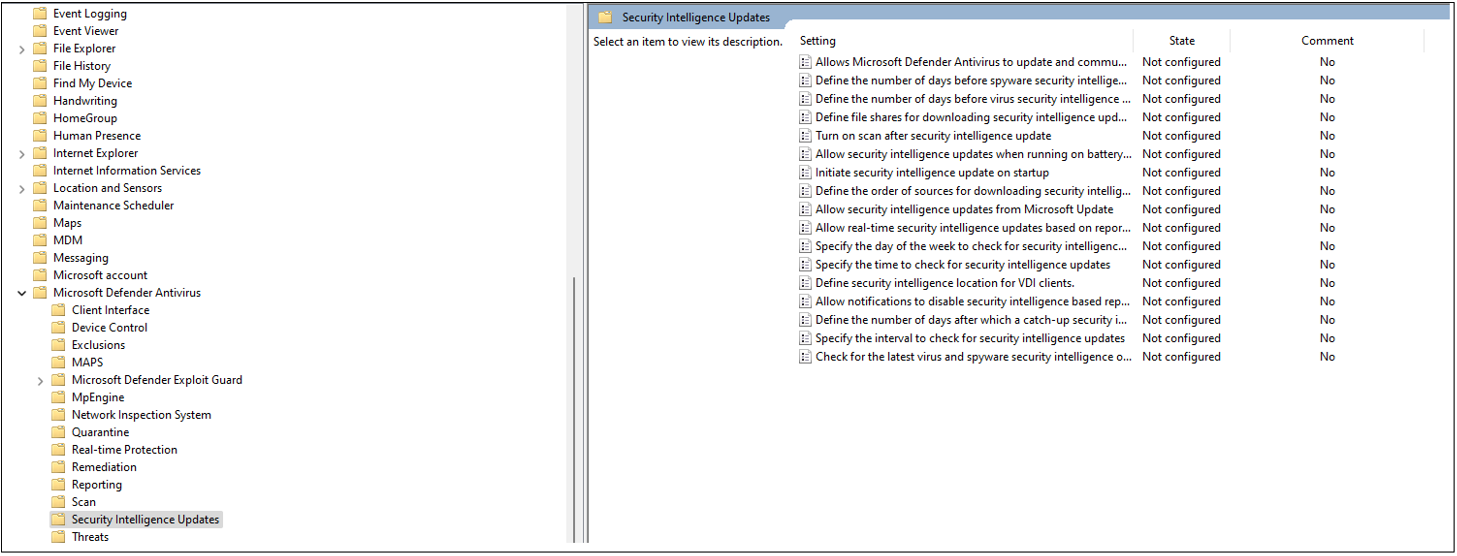

Sprawdzanie dostępności aktualizacji podpisu

Przejdź do pozycjiZasady>konfiguracji> komputeraSzablony> administracyjneSkładniki> systemu Windows Microsoft Defender Aktualizacjeanalizy zabezpieczeńprogramu antywirusowego>.

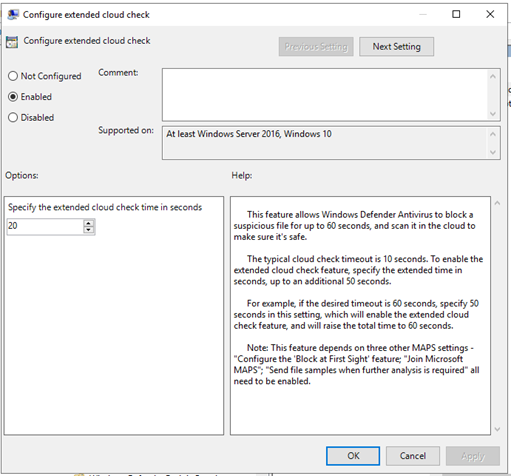

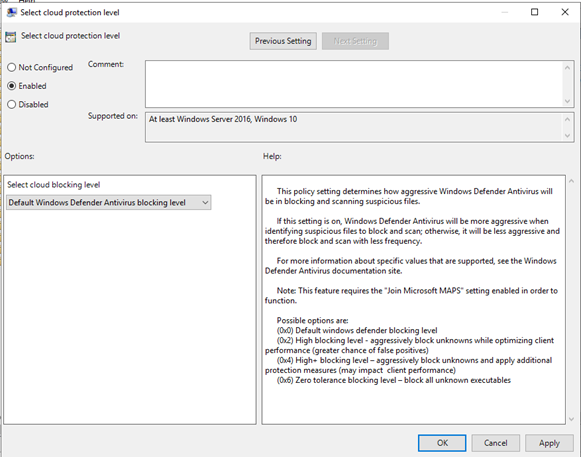

Konfigurowanie limitu czasu dostarczania w chmurze i poziomu ochrony

Przejdź do pozycjiZasady>konfiguracji> komputeraSzablony> administracyjneSkładniki> systemu Windows Microsoft Defender Program antywirusowy>MpEngine.

Skonfigurowanie zasad na poziomie ochrony w chmurze na wartość Domyślne Microsoft Defender zasady blokowania programu antywirusowego spowoduje wyłączenie zasad. Jest to wymagane do ustawienia domyślnego poziomu ochrony systemu Windows.

Artykuły pokrewne

- Dołącz urządzenia z systemem Windows przy użyciu menedżera konfiguracji punktu końcowego Microsoft

- Dołącz urządzenia z systemem Windows przy użyciu narzędzi do zarządzania urządzeniami przenośnymi

- Dołącz urządzenia z systemem Windows przy użyciu skryptu lokalnego

- Dołączanie nietrwałych urządzeń infrastruktury pulpitów wirtualnych (VDI)

- Uruchamianie testu wykrywania na nowo dołączonych urządzeniach Ochrona punktu końcowego w usłudze Microsoft Defender

- Rozwiązywanie problemów z dołączaniem Ochrona punktu końcowego w usłudze Microsoft Defender

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.