W tym artykule opisano sposób dołączania urządzeń do Defender dla Firm.

Dołącz urządzenia biznesowe, aby od razu je chronić. Możesz wybrać jedną z kilku opcji dołączania urządzeń firmy. W tym artykule przedstawiono opcje i opisano, jak działa dołączanie.

Windows 10 i 11

Uwaga

Na urządzeniach z systemem Windows musi działać jeden z następujących systemów operacyjnych:

- Windows 10 lub 11 firm

- Windows 10 lub 11 Professional

- Windows 10 lub 11 Enterprise

Aby uzyskać więcej informacji, zobacz wymagania dotyczące Microsoft Defender dla Firm.

Wybierz jedną z następujących opcji dołączania urządzeń klienckich z systemem Windows do Defender dla Firm:

Skrypt lokalny dla Windows 10 i 11

Do dołączania urządzeń klienckich z systemem Windows można użyć skryptu lokalnego. Po uruchomieniu skryptu dołączania na urządzeniu tworzy on relację zaufania z Tożsamość Microsoft Entra (jeśli to zaufanie jeszcze nie istnieje), rejestruje urządzenie w Microsoft Intune (jeśli nie zostało jeszcze zarejestrowane), a następnie dołącza urządzenie do Defender dla Firm. Jeśli obecnie nie używasz Intune, lokalna metoda skryptu jest zalecaną metodą dołączania dla klientów Defender dla Firm.

Porada

Zalecamy dołączenie maksymalnie 10 urządzeń w czasie korzystania z lokalnej metody skryptu.

Przejdź do portalu Microsoft Defender (https://security.microsoft.com) i zaloguj się.

W okienku nawigacji wybierz pozycję Ustawienia>Punkty końcowe, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Dołączanie.

Wybierz Windows 10 i 11.

W obszarze Typ łączności wybierz pozycję Usprawnione.

W sekcji Metoda wdrażania wybierz pozycję Skrypt lokalny, a następnie wybierz pozycję Pobierz pakiet dołączania. Zalecamy zapisanie pakietu dołączania na dysku wymiennym.

Na urządzeniu z systemem Windows wyodrębnij zawartość pakietu konfiguracji do lokalizacji, takiej jak folder Desktop. Powinien istnieć plik o nazwie WindowsDefenderATPLocalOnboardingScript.cmd.

Otwórz okno wiersza polecenia jako administrator.

Wpisz lokalizację pliku skryptu. Jeśli na przykład plik został skopiowany do folderu Desktop, wpisz %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmdpolecenie , a następnie naciśnij Enter (lub wybierz przycisk OK).

Po uruchomieniu skryptu uruchom test wykrywania.

zasady grupy dla Windows 10 i 11

Jeśli wolisz używać zasady grupy do dołączania klientów systemu Windows, postępuj zgodnie ze wskazówkami w temacie Dołączanie urządzeń z systemem Windows przy użyciu zasady grupy. W tym artykule opisano kroki dołączania do Ochrona punktu końcowego w usłudze Microsoft Defender. Kroki dołączania do Defender dla Firm są podobne.

Intune dla Windows 10 i 11

Możesz dołączyć klientów z systemem Windows i inne urządzenia w Intune przy użyciu centrum administracyjnego Intune (https://intune.microsoft.com). Istnieje kilka metod rejestrowania urządzeń w Intune. Zalecamy użycie jednej z następujących metod:

Włączanie automatycznej rejestracji dla Windows 10 i 11

Podczas konfigurowania rejestracji automatycznej użytkownicy dodają swoje konto służbowe do urządzenia. W tle urządzenie rejestruje i dołącza Tożsamość Microsoft Entra i jest rejestrowane w Intune.

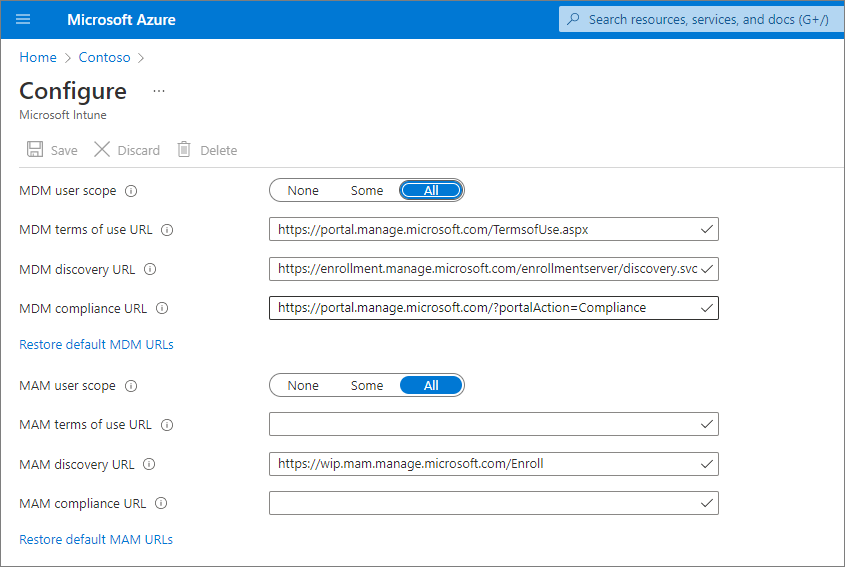

Przejdź do Azure Portal (https://portal.azure.com/) i zaloguj się.

Wybierz pozycję Tożsamość Microsoft Entra>Mobilność (MDM i MAM)>Microsoft Intune.

Skonfiguruj zakres użytkownika mdm i zakres użytkownika mam.

W przypadku zakresu użytkownika rozwiązania MDM zalecamy wybranie pozycji Wszystkie , aby wszyscy użytkownicy mogli automatycznie rejestrować swoje urządzenia z systemem Windows.

W sekcji Zakres użytkownika mam zalecamy następujące wartości domyślne dla adresów URL:

-

Adres URL Warunków użytkowania zarządzania urządzeniami mobilnymi

-

Adres URL odnajdywania zarządzania urządzeniami przenośnymi

-

Adres URL zgodności oprogramowania MDM

Wybierz Zapisz.

Po zarejestrowaniu urządzenia w Intune możesz dodać je do grupy urządzeń w Defender dla Firm.

Dowiedz się więcej o grupach urządzeń w Defender dla Firm.

Poproś użytkowników o zarejestrowanie swoich urządzeń Windows 10 i 11

Obejrzyj poniższy film wideo, aby zobaczyć, jak działa rejestracja:

Udostępnij ten artykuł użytkownikom w organizacji: Rejestrowanie urządzeń Windows 10/11 w Intune.

Po zarejestrowaniu urządzenia w Intune możesz dodać je do grupy urządzeń w Defender dla Firm.

Dowiedz się więcej o grupach urządzeń w Defender dla Firm.

Uruchamianie testu wykrywania na urządzeniu Windows 10 lub 11

Po dodaniu urządzeń z systemem Windows do Defender dla Firm można uruchomić test wykrywania na urządzeniu, aby upewnić się, że wszystko działa poprawnie.

Na urządzeniu z systemem Windows utwórz folder: C:\test-MDATP-test.

Otwórz wiersz polecenia jako administrator, a następnie uruchom następujące polecenie:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Po uruchomieniu polecenia okno wiersza polecenia zostanie zamknięte automatycznie. Jeśli test wykrywania zakończy się pomyślnie, zostanie oznaczony jako ukończony, a nowy alert pojawi się w portalu Microsoft Defender (https://security.microsoft.com) dla nowo dołączonego urządzenia w ciągu około 10 minut.

Mac

Wybierz jedną z następujących opcji dołączania komputerów Mac:

Skrypt lokalny dla komputerów Mac

Po uruchomieniu skryptu lokalnego na komputerze Mac tworzy on relację zaufania z Tożsamość Microsoft Entra (jeśli to zaufanie jeszcze nie istnieje), rejestruje komputer Mac w Microsoft Intune (jeśli nie jest jeszcze zarejestrowany), a następnie dołącza komputer Mac do Defender dla Firm. Zalecamy dołączenie maksymalnie 10 urządzeń jednocześnie przy użyciu tej metody.

Przejdź do portalu Microsoft Defender (https://security.microsoft.com) i zaloguj się.

W okienku nawigacji wybierz pozycję Ustawienia>Punkty końcowe, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Dołączanie.

Wybierz pozycję macOS.

W obszarze Typ łączności wybierz pozycję Usprawnione.

W sekcji Metoda wdrażania wybierz pozycję Skrypt lokalny, a następnie wybierz pozycję Pobierz pakiet dołączania. Zapisz pakiet na dysku wymiennym. Wybierz również pozycję Pobierz pakiet instalacyjny i zapisz go na urządzeniu wymiennym.

Na komputerze Mac zapisz pakiet instalacyjny jako wdav.pkg w katalogu lokalnym.

Zapisz pakiet dołączania w WindowsDefenderATPOnboardingPackage.zip tym samym katalogu, który był używany dla pakietu instalacyjnego.

Użyj narzędzia Finder, aby przejść do wdav.pkg zapisanego obszaru, a następnie otworzyć go.

Wybierz pozycję Kontynuuj, zaakceptuj postanowienia licencyjne, a następnie wprowadź hasło po wyświetleniu monitu.

Zostanie wyświetlony monit o zezwolenie na instalację sterownika od firmy Microsoft ( rozszerzenie systemu jest zablokowane lub instalacja jest wstrzymana lub oba). Należy zezwolić na instalację sterownika. Wybierz pozycję Otwórz preferencje zabezpieczeń lub Otwórz preferencje systemowe>Zabezpieczenia & prywatność, a następnie wybierz pozycję Zezwalaj.

Użyj następującego polecenia powłoki Bash, aby uruchomić pakiet dołączania:

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

Po zarejestrowaniu komputera Mac w Intune możesz dodać go do grupy urządzeń.

Dowiedz się więcej o grupach urządzeń w Defender dla Firm.

Intune dla komputerów Mac

Jeśli masz już Intune, możesz zarejestrować komputery Mac przy użyciu centrum administracyjnego Intune (https://intune.microsoft.com). Istnieje kilka metod rejestrowania komputerów Mac w Intune. Zalecamy jedną z następujących metod:

Opcje dla firmowego komputera Mac

Wybierz jedną z następujących opcji rejestrowania zarządzanych przez firmę urządzeń Mac w Intune:

| Opcja |

Opis |

| Automatyczna rejestracja urządzeń firmy Apple |

Ta metoda służy do automatyzowania rejestracji na urządzeniach zakupionych za pośrednictwem programu Apple Business Manager lub Apple School Manager. Automatyczna rejestracja urządzeń wdraża profil rejestracji "w powietrzu", więc nie musisz mieć fizycznego dostępu do urządzeń.

Zobacz Automatyczne rejestrowanie komputerów Mac przy użyciu programu Apple Business Manager lub Apple School Manager. |

| Menedżer rejestracji urządzeń (DEM) |

Użyj tej metody w przypadku wdrożeń na dużą skalę i gdy w organizacji jest wiele osób, które mogą pomóc w konfiguracji rejestracji. Osoba z uprawnieniami menedżera rejestracji urządzeń (DEM) może zarejestrować maksymalnie 1000 urządzeń przy użyciu jednego konta Microsoft Entra. Ta metoda używa aplikacji Portal firmy lub aplikacji Microsoft Intune do rejestrowania urządzeń. Nie można użyć konta DEM do rejestrowania urządzeń za pośrednictwem zautomatyzowanej rejestracji urządzeń.

Zobacz Rejestrowanie urządzeń w Intune przy użyciu konta menedżera rejestracji urządzeń. |

| Rejestracja bezpośrednia |

Rejestracja bezpośrednia rejestruje urządzenia bez koligacji użytkownika, dlatego ta metoda jest najlepsza w przypadku urządzeń, które nie są skojarzone z jednym użytkownikiem. Ta metoda wymaga fizycznego dostępu do zarejestrowanych komputerów Mac.

Zobacz Korzystanie z rejestracji bezpośredniej dla komputerów Mac. |

Poproś użytkowników o zarejestrowanie własnego komputera Mac w Intune

Jeśli Twoja firma woli, aby osoby rejestrowały własne urządzenia w Intune, skieruj użytkowników do wykonania następujących kroków:

Przejdź do witryny internetowej Portal firmy (https://portal.manage.microsoft.com/) i zaloguj się.

Postępuj zgodnie z instrukcjami w witrynie internetowej Portal firmy, aby dodać swoje urządzenie.

Zainstaluj aplikację Portal firmy pod adresem https://aka.ms/EnrollMyMaci postępuj zgodnie z instrukcjami w aplikacji.

Upewnij się, że komputer Mac jest dołączony

Aby potwierdzić, że urządzenie jest skojarzone z firmą, użyj następującego polecenia języka Python w powłoki Bash:

mdatp health --field org_id.

Jeśli używasz systemu macOS 10.15 (Catalina) lub nowszego, udzielaj Defender dla Firm zgody na ochronę urządzenia. Przejdź do obszaru Preferencje systemowe>Zabezpieczenia & Prywatność Prywatność>>— pełny dostęp do dysku. Wybierz ikonę blokady w dolnej części okna dialogowego, aby wprowadzić zmiany, a następnie wybierz pozycję Microsoft Defender dla Firm (lub Defender for Endpoint, jeśli tak właśnie widzisz).

Aby sprawdzić, czy urządzenie jest dołączone, użyj następującego polecenia w powłoki Bash:

mdatp health --field real_time_protection_enabled

Po zarejestrowaniu urządzenia w Intune można dodać je do grupy urządzeń.

Dowiedz się więcej o grupach urządzeń w Defender dla Firm.

Urządzenia przenośne

Do dołączania urządzeń przenośnych, takich jak urządzenia z systemem Android i iOS, można użyć następujących metod:

Korzystanie z aplikacji Microsoft Defender

Funkcje ochrony przed zagrożeniami mobilnymi są teraz ogólnie dostępne dla Defender dla Firm klientów. Dzięki tym funkcjom można teraz dołączać urządzenia przenośne (takie jak Android i iOS) przy użyciu aplikacji Microsoft Defender. Dzięki tej metodzie użytkownicy pobierają aplikację z sklepu Google Play lub apple App Store, logują się i dokończą kroki dołączania.

Ważna

Przed dołączeniem urządzeń przenośnych upewnij się, że zostały spełnione wszystkie następujące wymagania:

- Defender dla Firm zakończyła aprowizację. W portalu Microsoft Defender przejdź do pozycji Urządzenia zasobów>.

- Jeśli zostanie wyświetlony komunikat: "Trzymaj się! Przygotowujemy nowe miejsca do danych i łączymy je", a następnie Defender dla Firm nie zakończyliśmy aprowizacji. Ten proces odbywa się teraz i ukończenie tego procesu może potrwać do 24 godzin.

— Jeśli zostanie wyświetlona lista urządzeń lub zostanie wyświetlony monit o dołączenie urządzeń, oznacza to, Defender dla Firm aprowizowanie zostało ukończone.

- Użytkownicy pobrali aplikację Microsoft Authenticator na swoim urządzeniu i zarejestrowali swoje urządzenie przy użyciu konta służbowego platformy Microsoft 365.

| Urządzenie |

Procedura |

| Android |

1. Na urządzeniu przejdź do sklepu Google Play.

2. Jeśli jeszcze tego nie zrobiono, pobierz i zainstaluj aplikację Microsoft Authenticator. Zaloguj się i zarejestruj urządzenie w aplikacji Microsoft Authenticator.

3. W sklepie Google Play wyszukaj aplikację Microsoft Defender i zainstaluj ją.

4. Otwórz aplikację Microsoft Defender, zaloguj się i zakończ proces dołączania. |

| iOS |

1. Na urządzeniu przejdź do App Store Firmy Apple.

2. Jeśli jeszcze tego nie zrobiono, pobierz i zainstaluj aplikację Microsoft Authenticator. Zaloguj się i zarejestruj urządzenie w aplikacji Microsoft Authenticator.

3. W App Store Firmy Apple wyszukaj aplikację Microsoft Defender.

4. Zaloguj się i zainstaluj aplikację.

5. Zaakceptuj warunki użytkowania, aby kontynuować.

6. Zezwalaj aplikacji Microsoft Defender na skonfigurowanie połączenia sieci VPN i dodanie konfiguracji sieci VPN.

7. Określ, czy zezwalać na powiadomienia (na przykład alerty). |

Korzystanie z Microsoft Intune

Jeśli Twoja subskrypcja obejmuje Microsoft Intune, możesz jej używać do dołączania urządzeń przenośnych, takich jak urządzenia z systemem Android i iOS/iPadOS. Zobacz następujące zasoby, aby uzyskać pomoc dotyczącą rejestrowania tych urządzeń w Intune:

Po zarejestrowaniu urządzenia w Intune można dodać je do grupy urządzeń.

Dowiedz się więcej o grupach urządzeń w Defender dla Firm.

Serwery

Wybierz system operacyjny dla serwera:

Serwer z systemem Windows

Ważna

Przed dołączeniem punktu końcowego Windows Server upewnij się, że spełniasz następujące wymagania:

- Masz licencję Microsoft Defender dla Firm — serwery. (Zobacz Jak uzyskać Microsoft Defender dla Firm — serwery).

- Zakres wymuszania dla Windows Server jest włączony. Przejdź do obszaru Ustawienia> Zakreswymuszaniazarządzania konfiguracją>punktów końcowych>. Wybierz pozycję Użyj MDE, aby wymusić ustawienia konfiguracji zabezpieczeń z usługi MEM, wybierz pozycję Windows Server, a następnie wybierz pozycję Zapisz.

Możesz dołączyć wystąpienie Windows Server do Defender dla Firm przy użyciu skryptu lokalnego.

Skrypt lokalny dla Windows Server

Przejdź do portalu Microsoft Defender (https://security.microsoft.com) i zaloguj się.

W okienku nawigacji wybierz pozycję Ustawienia>Punkty końcowe, a następnie w obszarze Zarządzanie urządzeniami wybierz pozycję Dołączanie.

Wybierz system operacyjny, taki jak Windows Server 1803, 2019 i 2022, a następnie w sekcji Metoda wdrażania wybierz pozycję Skrypt lokalny.

Jeśli wybierzesz Windows Server 2012 R2 i 2016, masz dwa pakiety do pobrania i uruchomienia: pakiet instalacyjny i pakiet dołączania. Pakiet instalacyjny zawiera plik MSI, który instaluje agenta Defender dla Firm. Pakiet dołączania zawiera skrypt dołączania punktu końcowego Windows Server do Defender dla Firm.

Wybierz pozycję Pobierz pakiet dołączania. Zalecamy zapisanie pakietu dołączania na dysku wymiennym.

Jeśli wybrano opcje Windows Server 2012 R2 i 2016, wybierz również pozycję Pobierz pakiet instalacyjny i zapisz pakiet na dysku wymiennym

W punkcie końcowym Windows Server wyodrębnij zawartość pakietu instalacyjnego/dołączającego do lokalizacji, takiej jak folder Desktop. Powinien istnieć plik o nazwie WindowsDefenderATPLocalOnboardingScript.cmd.

Jeśli dołączasz Windows Server 2012 R2 lub Windows Server 2016, najpierw wyodrębnij pakiet instalacyjny.

Otwórz okno wiersza polecenia jako administrator.

Jeśli dołączasz Windows Server 2012R2 lub Windows Server 2016, uruchom następujące polecenie:

Msiexec /i md4ws.msi /quiet

Jeśli dołączasz Windows Server 1803, 2019 lub 2022, pomiń ten krok i przejdź do kroku 8.

Wpisz lokalizację pliku skryptu. Jeśli na przykład plik został skopiowany do folderu Desktop, wpisz %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmdpolecenie , a następnie naciśnij Enter (lub wybierz przycisk OK).

Przejdź do pozycji Uruchom test wykrywania na Windows Server.

Uruchamianie testu wykrywania na Windows Server

Po dołączeniu punktu końcowego Windows Server do Defender dla Firm możesz uruchomić test wykrywania, aby upewnić się, że wszystko działa poprawnie:

Na urządzeniu Windows Server utwórz folder: C:\test-MDATP-test.

Otwórz wiersz polecenia jako administrator.

W oknie wiersza polecenia uruchom następujące polecenie programu PowerShell:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Po uruchomieniu polecenia okno wiersza polecenia zostanie zamknięte automatycznie. Jeśli test wykrywania zakończy się pomyślnie, zostanie oznaczony jako ukończony, a nowy alert pojawi się w portalu Microsoft Defender (https://security.microsoft.com) dla nowo dołączonego urządzenia w ciągu około 10 minut.

Serwer z systemem Linux

Ważna

Przed dołączeniem punktu końcowego serwera z systemem Linux upewnij się, że spełniasz następujące wymagania:

Dołączanie punktów końcowych serwera z systemem Linux

Aby dołączyć wystąpienie serwera z systemem Linux do Defender dla Firm, można użyć następujących metod:

Po dołączeniu urządzenia możesz uruchomić szybki test wyłudzania informacji, aby upewnić się, że urządzenie jest połączone i że alerty są generowane zgodnie z oczekiwaniami.