Wdrażaj usługę ochrony punktu końcowego w usłudze Microsoft Defender w systemie Linux za pomocą programu Chef

Ważna

Ten artykuł zawiera informacje o narzędziach innych firm. Zapewnia to pomoc w ukończeniu scenariuszy integracji, jednak firma Microsoft nie zapewnia obsługi rozwiązywania problemów z narzędziami innych firm.

Skontaktuj się z dostawcą innej firmy w celu uzyskania pomocy technicznej.

Dotyczy:

- serwer Ochrona punktu końcowego w usłudze Microsoft Defender

- Microsoft Defender dla serwerów

Wprowadzenie

W tym artykule omówiono sposób wdrażania usługi Defender for Endpoint w systemie Linux na dużą skalę przy użyciu programu Chef przy użyciu dwóch metod:

- Instalowanie przy użyciu skryptu instalatora

- Ręczne konfigurowanie repozytoriów pod kątem bardziej szczegółowej kontroli nad wdrożeniem

Wymagania wstępne

Aby uzyskać opis wymagań wstępnych i wymagań systemowych, zobacz Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

Pobieranie pakietu dołączania

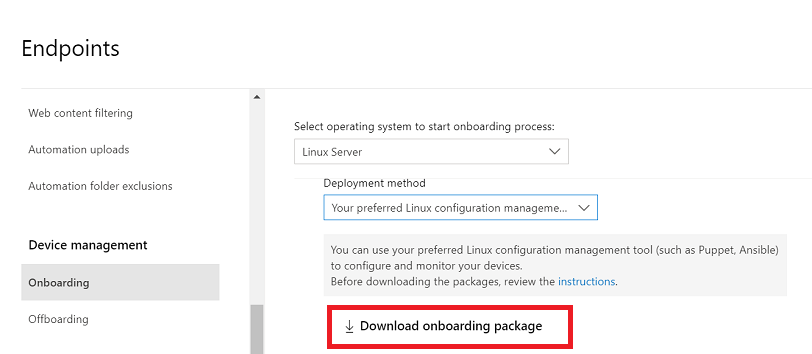

Zaloguj się do portalu Microsoft Defender, a następnie przejdź do pozycji Ustawienia>Punkty końcowe>Dołączanie urządzeń dozarządzania urządzeniami>.

W pierwszym menu rozwijanym wybierz pozycję Linux Server jako system operacyjny. W drugim menu rozwijanym wybierz preferowane narzędzie do zarządzania konfiguracją systemu Linux jako metodę wdrażania.

Wybierz pozycję Pobierz pakiet dołączania i zapisz plik jako

WindowsDefenderATPOnboardingPackage.zip.

Wyodrębnij zawartość archiwum za pomocą następującego polecenia:

Polecenie:

unzip WindowsDefenderATPOnboardingPackage.zipOczekiwane dane wyjściowe to:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Tworzenie struktury katalogów

Przed rozpoczęciem upewnij się, że składniki programu Chef są już zainstalowane, a repozytorium chef (chef generate reponame<>) istnieje w celu przechowywania książki kucharskiej używanej do wdrażania w usłudze Defender for Endpoint na serwerach z systemem Linux zarządzanych przez program Chef.

Następujące polecenie tworzy nową strukturę folderów dla nowej książki kucharskiej o nazwie mdatp. Możesz również użyć istniejącej książki kucharskiej, jeśli masz już taką, która ma zostać użyta do dodania wdrożenia usługi Defender for Endpoint.

chef generate cookbook mdatp

Po utworzeniu książki kucharskiej utwórz folder plików w utworzonym folderze książki kucharskiej:

mkdir mdatp/files

Skopiuj mdatp_onboard.json do folderu /tmp .

Na stacji roboczej chef przejdź do folderu mdatp/recipes , który jest tworzony automatycznie po wygenerowaniu książki kucharskiej. Użyj preferowanego edytora tekstu (na przykład vi lub nano), aby dodać następujące instrukcje na końcu pliku default.rb , a następnie zapisać i zamknąć plik:

- include_recipe "::install_mdatp"

Tworzenie książki kucharskiej

Książkę kucharską można utworzyć za pomocą dowolnej z następujących metod:

Tworzenie książki kucharskiej przy użyciu skryptu instalatora

Pobierz skrypt powłoki bash instalatora. Pobierz skrypt powłoki bash instalatora z repozytorium Microsoft GitHub lub użyj następującego polecenia, aby go pobrać:

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /tmpUtwórz nowy plik przepisu o nazwie install_mdatp.rb w folderze

~/cookbooks/mdatp/recipes/install_mdatp.rbrecipes i dodaj następujący tekst do pliku. Możesz również pobrać plik bezpośrednio z usługi GitHub.mdatp = "/etc/opt/microsoft/mdatp" #Download the onboarding json from tenant, keep the same at specific location onboarding_json = "/tmp/mdatp_onboard.json" #Download the installer script from: https://github.com/microsoft/mdatp-xplat/blob/master/linux/installation/mde_installer.sh #Place the same at specific location, edit this if needed mde_installer= "/tmp/mde_installer.sh" ## Invoke the mde-installer script bash 'Installing mdatp using mde-installer' do code <<-EOS chmod +x #{mde_installer} #{mde_installer} --install --onboard #{onboarding_json} EOS end

Uwaga

Skrypt instalatora obsługuje również inne parametry, takie jak kanał, ochrona w czasie rzeczywistym, wersja itp. Aby wybrać z listy dostępnych opcji, sprawdź pomoc za pomocą następującego polecenia: ./mde_installer.sh --help

Tworzenie książki kucharskiej przez ręczne konfigurowanie repozytoriów

Utwórz nowy plik przepisu o nazwie install_mdatp.rb w folderze ~/cookbooks/mdatp/recipes/install_mdatp.rb recipes i dodaj następujący tekst do pliku. Możesz również pobrać plik bezpośrednio z usługi GitHub.

#Add Microsoft Defender

case node['platform_family']

when 'debian'

apt_repository 'MDATPRepo' do

arch 'amd64'

cache_rebuild true

cookbook false

deb_src false

key 'BC528686B50D79E339D3721CEB3E94ADBE1229CF'

keyserver "keyserver.ubuntu.com"

distribution 'jammy'

repo_name 'microsoft-prod'

components ['main']

uri "https://packages.microsoft.com/ubuntu/22.04/prod"

end

apt_package "mdatp"

when 'rhel'

yum_repository 'microsoft-prod' do

baseurl "https://packages.microsoft.com/rhel/7/prod/"

description "Microsoft Defender for Endpoint"

enabled true

gpgcheck true

gpgkey "https://packages.microsoft.com/keys/microsoft.asc"

end

if node['platform_version'] <= 8 then

yum_package "mdatp"

else

dnf_package "mdatp"

end

end

#Create MDATP Directory

mdatp = "/etc/opt/microsoft/mdatp"

onboarding_json = "/tmp/mdatp_onboard.json"

directory "#{mdatp}" do

owner 'root'

group 'root'

mode 0755

recursive true

end

#Onboarding using tenant json

file "#{mdatp}/mdatp_onboard.json" do

content lazy { ::File.open(onboarding_json).read }

owner 'root'

group 'root'

mode '0644'

action :create_if_missing

end

Uwaga

Możesz zmodyfikować dystrybucję systemu operacyjnego, numer wersji dystrybucji, kanał (prod/insider-fast, insiders-slow) i nazwę repozytorium, aby była zgodna z wersją wdrażaną w usłudze i kanałem, w którym chcesz wdrożyć. Uruchom chef-client --local-mode --runlist 'recipe[mdatp]' polecenie , aby przetestować książkę kucharską na stacji roboczej chef.

Rozwiąż problemy z instalacją

Aby rozwiązać problemy:

Aby uzyskać informacje na temat znajdowania dziennika wygenerowanego automatycznie po wystąpieniu błędu instalacji, zobacz Problemy z instalacją dziennika.

Aby uzyskać informacje o typowych problemach z instalacją, zobacz Problemy z instalacją.

Jeśli kondycja urządzenia to

false, zobacz Problemy z kondycją agenta punktu końcowego w usłudze Defender for Endpoint.W przypadku problemów z wydajnością produktu zobacz Rozwiązywanie problemów z wydajnością.

Aby uzyskać informacje o problemach z serwerem proxy i łącznością, zobacz Rozwiązywanie problemów z łącznością w chmurze.

Aby uzyskać pomoc techniczną od firmy Microsoft, otwórz bilet pomocy technicznej i podaj pliki dziennika utworzone przy użyciu analizatora klienta.

Jak skonfigurować zasady dla Microsoft Defender w systemie Linux

Ustawienia programu antywirusowego lub EDR w punktach końcowych można skonfigurować przy użyciu dowolnej z następujących metod:

- Zobacz Ustawianie preferencji dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

- Zobacz zarządzanie ustawieniami zabezpieczeń, aby skonfigurować ustawienia w portalu Microsoft Defender.

Odinstalowywanie książki kucharskiej MDATP

Aby odinstalować usługę Defender, zapisz następujące elementy jako książkę kucharską ~/cookbooks/mdatp/recipes/uninstall_mdatp.rb.

#Uninstall the Defender package

case node['platform_family']

when 'debian'

apt_package "mdatp" do

action :remove

end

when 'rhel'

if node['platform_version'] <= 8

then

yum_package "mdatp" do

action :remove

end

else

dnf_package "mdatp" do

action :remove

end

end

end

Aby uwzględnić ten krok jako część przepisu, dodaj include_recipe ':: uninstall_mdatp go do default.rb pliku w folderze receptury. Upewnij się, że usunięto include_recipe '::install_mdatp' plik z default.rb pliku.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.