Konfigurowanie niestandardowych zasad połączeń protokołu IPsec/IKE dla sieci VPN S2S i sieci wirtualnej między sieciami wirtualnymi: Azure Portal

W tym artykule przedstawiono procedurę konfigurowania zasad protokołu IPsec/IKE dla sieci VPN typu lokacja-lokacja lub połączeń między sieciami wirtualnymi przy użyciu witryny Azure Portal. Poniższe sekcje ułatwiają tworzenie i konfigurowanie zasad protokołu IPsec/IKE oraz stosowanie zasad do nowego lub istniejącego połączenia.

Przepływ pracy

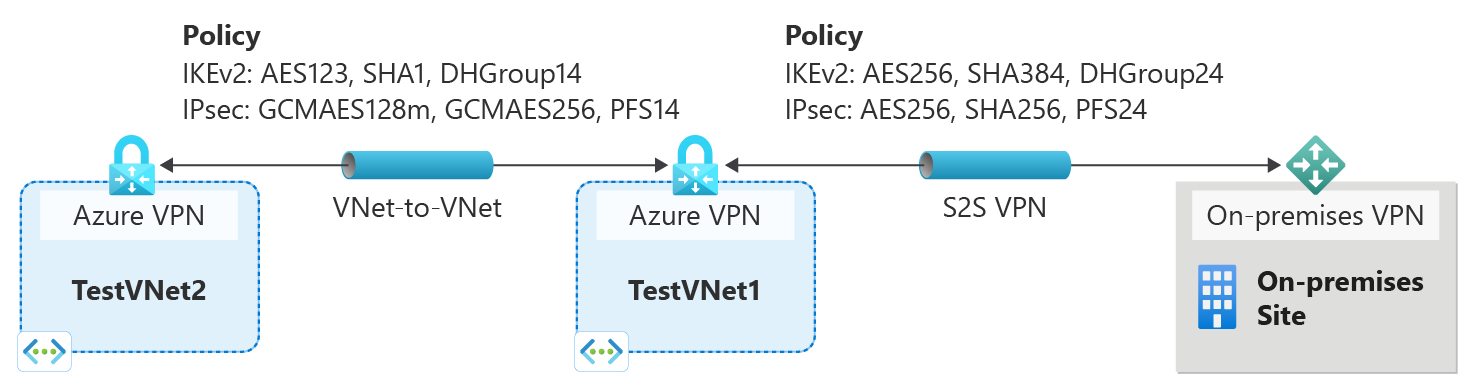

Instrukcje przedstawione w tym artykule ułatwiają konfigurowanie i konfigurowanie zasad protokołu IPsec/IKE, jak pokazano na poniższym diagramie.

- Utwórz sieć wirtualną i bramę sieci VPN.

- Utwórz bramę sieci lokalnej dla połączenia między lokalizacjami lub inną sieć wirtualną i bramę dla połączenia między sieciami wirtualnymi.

- Utwórz połączenie (IPsec lub VNet2VNet).

- Skonfiguruj/zaktualizuj/usuń zasady protokołu IPsec/IKE w zasobach połączenia.

Parametry zasad

Standard protokołów IPsec i IKE obsługuje szeroki wachlarz algorytmów kryptograficznych w różnych kombinacjach. Zapoznaj się z artykułem Informacje o wymaganiach kryptograficznych i bramach sieci VPN platformy Azure, aby zobaczyć, jak może to pomóc w zapewnieniu łączności między lokalizacjami i sieciami wirtualnymi w celu spełnienia wymagań dotyczących zgodności lub zabezpieczeń. Należy pamiętać o następujących kwestiach:

- Zasady protokołu IPsec/IKE działają tylko na następujących jednostkach SKU bramy:

- VpnGw1~5 i VpnGw1AZ~5AZ

- Standard i HighPerformance

- Można określić tylko jedną kombinację zasad dla danego połączenia.

- Należy określić wszystkie algorytmy i parametry dla protokołu IKE (tryb główny) i IPsec (tryb szybki). Specyfikacja zasad częściowych nie jest dozwolona.

- Zapoznaj się ze specyfikacjami dostawcy urządzeń sieci VPN, aby upewnić się, że zasady są obsługiwane na lokalnych urządzeniach sieci VPN. Połączenia typu lokacja-lokacja lub sieć wirtualna-sieć wirtualna nie mogą ustalić, czy zasady są niezgodne.

Algorytmy kryptograficzne i mocne strony klucza

W poniższej tabeli wymieniono obsługiwane konfigurowalne algorytmy kryptograficzne i mocne strony klucza.

| IPsec/IKEv2 | Opcje |

|---|---|

| Szyfrowanie IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integralność IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Grupa DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Szyfrowanie IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Brak |

| Integralność protokołu IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grupa PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Brak |

| Okres istnienia skojarzenia zabezpieczeń trybu szybkiego | (Opcjonalnie; wartości domyślne, jeśli nie zostaną określone) Sekundy (liczba całkowita; minimalna 300, domyślna 27 000) Kilobajty (liczba całkowita; minimalna 1024, domyślna 10 2400 000) |

| Selektor ruchu | UsePolicyBasedTrafficSelectors ($True lub $False, ale opcjonalnie; wartość domyślna $False , jeśli nie zostanie określona) |

| Limit czasu usługi DPD | Sekundy (liczba całkowita; minimalna 9, maksymalna 3600, domyślna 45) |

Konfiguracja lokalnego urządzenia sieci VPN musi być zgodna z następującymi algorytmami i parametrami określonymi w zasadach protokołu IPsec lub IKE platformy Azure:

- Algorytm szyfrowania IKE (tryb główny, faza 1)

- Algorytm integralności IKE (tryb główny, faza 1)

- Grupa DH (tryb główny, faza 1)

- Algorytm szyfrowania IPsec (tryb szybki, faza 2)

- Algorytm integralności IPsec (tryb szybki, faza 2)

- Grupa PFS (tryb szybki, faza 2)

- Selektor ruchu (jeśli używasz

UsePolicyBasedTrafficSelectors) - Okresy istnienia skojarzenia zabezpieczeń (specyfikacje lokalne, które nie muszą być zgodne)

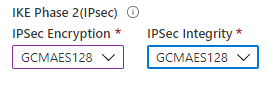

Jeśli używasz GCMAES dla algorytmu szyfrowania IPsec, musisz wybrać ten sam algorytm GCMAES i długość klucza dla integralności IPsec. Na przykład użyj GCMAES128 dla obu.

W tabeli algorytmów i kluczy:

- IKE odpowiada trybowi głównemu lub fazie 1.

- Protokół IPsec odpowiada trybowi szybkiemu lub 2.

- Grupa DH określa grupę Diffie-Hellman używaną w trybie głównym lub 1.

- Grupa PFS określa grupę Diffie-Hellman używaną w trybie szybkim lub 2.

Okres istnienia skojarzenia zabezpieczeń trybu głównego IKE jest stały na poziomie 28 800 sekund w bramach sieci VPN platformy Azure.

UsePolicyBasedTrafficSelectorsjest opcjonalnym parametrem połączenia. Jeśli ustawionoUsePolicyBasedTrafficSelectors$Truewartość na połączenie, brama sieci VPN zostanie skonfigurowana tak, aby łączyła się z lokalną zaporą sieci VPN opartą na zasadach.Jeśli włączysz opcję

UsePolicyBasedTrafficSelectors, upewnij się, że urządzenie sieci VPN ma zgodne selektory ruchu zdefiniowane ze wszystkimi kombinacjami prefiksów sieci lokalnej (bramy sieci lokalnej) do lub z prefiksów sieci wirtualnej platformy Azure, a nie dowolnych. Brama sieci VPN akceptuje dowolny selektor ruchu proponowany przez zdalną bramę sieci VPN niezależnie od tego, co zostało skonfigurowane w bramie sieci VPN.Na przykład jeśli prefiksy sieci lokalnej to 10.1.0.0/16 i 10.2.0.0/16, a prefiksy sieci wirtualnej to 192.168.0.0/16 i 172.16.0.0/16, trzeba określić następujące selektory ruchu:

- 10.1.0.0/16 <=*> 192.168.0.0/16

- 10.1.0.0/16 <=*> 172.16.0.0/16

- 10.2.0.0/16 <=*> 192.168.0.0/16

- 10.2.0.0/16 <=*> 172.16.0.0/16

Aby uzyskać więcej informacji na temat selektorów ruchu opartych na zasadach, zobacz Łączenie bramy sieci VPN z wieloma lokalnymi urządzeniami sieci VPN opartymi na zasadach.

Ustawienie limitu czasu na krótsze okresy powoduje, że klucz IKE jest bardziej agresywny. Połączenie może być następnie rozłączone w niektórych przypadkach. Taka sytuacja może nie być pożądana, jeśli lokalizacje lokalne znajdują się dalej od regionu świadczenia usługi Azure, w którym znajduje się brama sieci VPN, lub jeśli warunek połączenia fizycznego może spowodować utratę pakietów. Zazwyczaj zaleca się ustawienie limitu czasu na wartość od 30 do 45 sekund.

Uwaga

Integralność IKEv2 jest używana zarówno dla funkcji Integrity, jak i PRF (pseudo-random). Jeśli określony algorytm szyfrowania IKEv2 to GCM*, wartość przekazana w integralności IKEv2 jest używana tylko dla prF i niejawnie ustawiliśmy integralność IKEv2 na GCM*. We wszystkich innych przypadkach wartość przekazana w integralności IKEv2 jest używana zarówno dla integralności IKEv2, jak i PRF.

Grupy Diffie-Hellman

W poniższej tabeli wymieniono odpowiednie grupy Diffie-Hellman obsługiwane przez zasady niestandardowe:

| Grupa Diffie-Hellman | DHGroup | PFSGroup | Długość klucza |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP, 768-bitowy |

| 2 | DHGroup2 | PFS2 | MODP, 1024-bitowy |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP, 2048-bitowy |

| 19 | ECP256 | ECP256 | ECP, 256-bitowy |

| 20 | ECP384 | ECP384 | ECP, 384-bitowy |

| 24 | DHGroup24 | PFS24 | MODP, 2048-bitowy |

Aby uzyskać więcej informacji, zobacz RFC3526 i RFC5114.

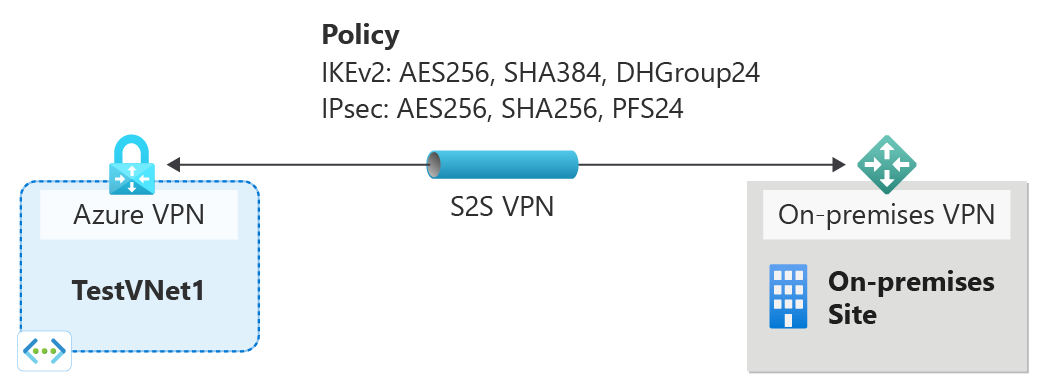

Tworzenie połączenia sieci VPN S2S z zasadami niestandardowymi

W tej sekcji opisano kroki tworzenia połączenia sieci VPN typu lokacja-lokacja z zasadami protokołu IPsec/IKE. Poniższe kroki umożliwiają utworzenie połączenia, jak pokazano na poniższym diagramie. Lokacja lokalna na tym diagramie reprezentuje witrynę Site6.

Krok 1. Tworzenie sieci wirtualnej, bramy sieci VPN i bramy sieci lokalnej dla sieci TestVNet1

Utwórz następujące zasoby. Aby uzyskać instrukcje, zobacz Tworzenie połączenia sieci VPN typu lokacja-lokacja.

Utwórz sieć wirtualną TestVNet1 przy użyciu następujących wartości.

- Grupa zasobów: TestRG1

- Nazwa: TestVNet1

- Region: (USA) Wschodnie stany USA

- Przestrzeń adresowa IPv4: 10.1.0.0/16

- Nazwa podsieci 1: FrontEnd

- Zakres adresów podsieci 1: 10.1.0.0/24

- Nazwa podsieci 2: BackEnd

- Zakres adresów podsieci 2: 10.1.1.0/24

Utwórz bramę sieci wirtualnej VNet1GW przy użyciu następujących wartości.

- Nazwa: VNet1GW

- Region: Wschodnie stany USA

- Typ bramy: VPN

- Typ sieci VPN: oparta na trasach

- Jednostka SKU: VpnGw2AZ

- Generacja: Generacja 2

- Sieć wirtualna: VNet1

- Zakres adresów podsieci bramy: 10.1.255.0/27

- Typ publicznego adresu IP: Podstawowy lub Standardowy

- Publiczny adres IP: utwórz nowy

- Publiczny adres IP: VNet1GWpip

- Włącz tryb aktywny-aktywny: wyłączone

- Konfigurowanie protokołu BGP: wyłączone

Krok 2. Konfigurowanie bramy sieci lokalnej i zasobów połączenia

Utwórz zasób bramy sieci lokalnej Site6 przy użyciu następujących wartości.

- Nazwa: Site6

- Grupa zasobów: TestRG1

- Lokalizacja: Wschodnie stany USA

- Adres IP bramy lokalnej: 5.4.3.2 (tylko wartość przykładowa — użyj adresu IP urządzenia lokalnego)

- Przestrzenie adresowe 10.61.0.0/16, 10.62.0.0/16 (tylko wartość przykładowa)

Z bramy sieci wirtualnej dodaj połączenie z bramą sieci lokalnej przy użyciu następujących wartości.

- Nazwa połączenia: VNet1toSite6

- Typ połączenia: IPsec

- Brama sieci lokalnej: lokacja6

- Klucz wspólny: abc123 (przykładowa wartość — musi być zgodna z używanym kluczem urządzenia lokalnego)

- Protokół IKE: IKEv2

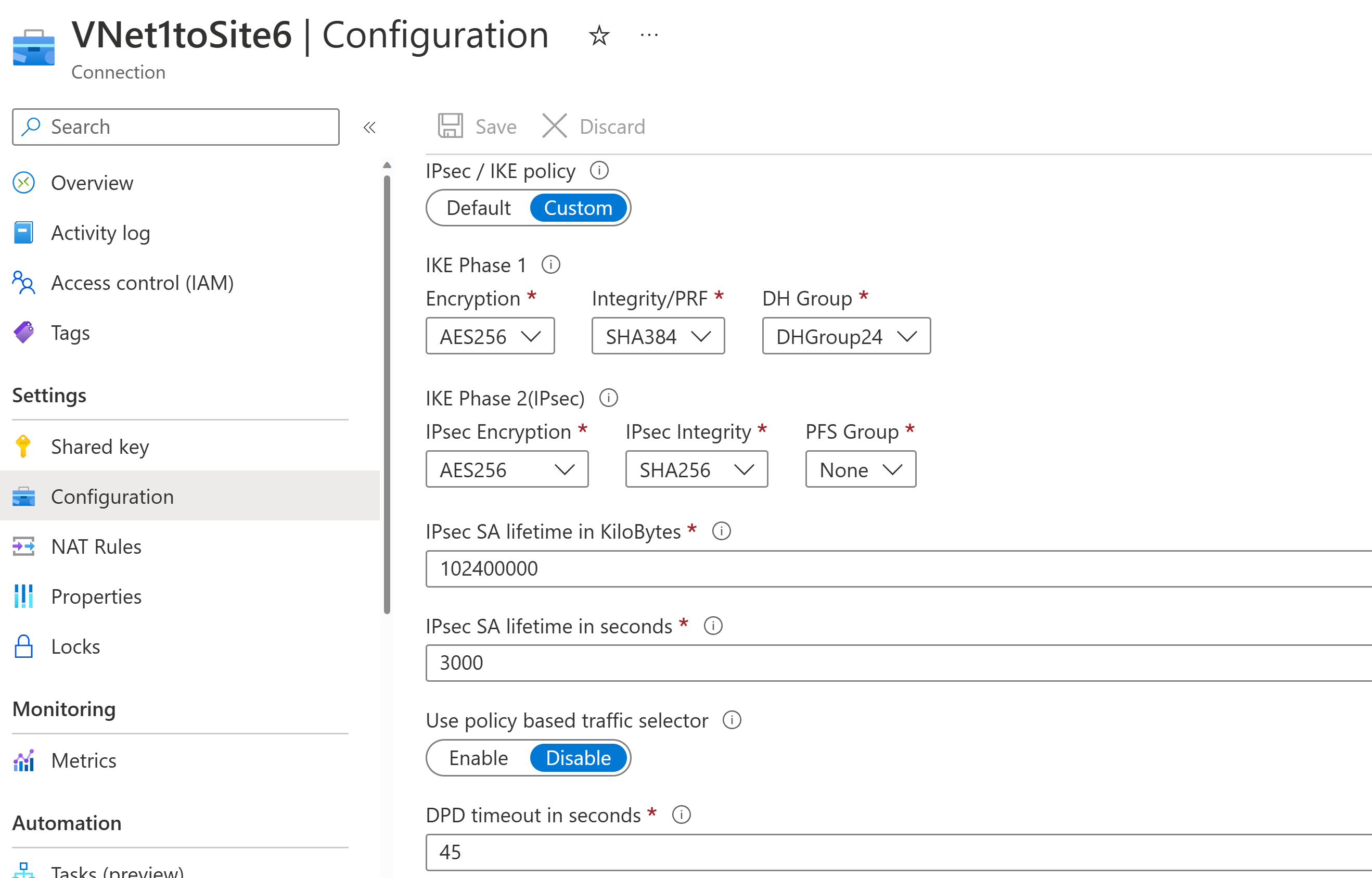

Krok 3. Konfigurowanie niestandardowych zasad protokołu IPsec/IKE w połączeniu sieci VPN S2S

Skonfiguruj niestandardowe zasady protokołu IPsec/IKE przy użyciu następujących algorytmów i parametrów:

- Faza 1 IKE: AES256, SHA384, DHGroup24

- Faza 2 IKE (IPsec): AES256, SHA256, PFS None

- Okres istnienia skojarzenia zabezpieczeń protokołu IPsec w kb: 102400000

- Okres istnienia sa protokołu IPsec w sekundach: 30000

- Limit czasu DPD: 45 sekund

Przejdź do utworzonego zasobu Połączenie VNet1toSite6. Otwórz stronę Konfiguracja. Wybierz pozycję Niestandardowe zasady protokołu IPsec/IKE, aby wyświetlić wszystkie opcje konfiguracji. Poniższy zrzut ekranu przedstawia konfigurację zgodnie z listą:

Jeśli używasz GCMAES dla protokołu IPsec, musisz użyć tego samego algorytmu GCMAES i długości klucza dla szyfrowania i integralności protokołu IPsec. Na przykład poniższy zrzut ekranu określa GCMAES128 zarówno dla szyfrowania IPsec, jak i integralności protokołu IPsec:

Jeśli chcesz włączyć bramę sieci VPN platformy Azure w celu nawiązania połączenia z lokalnymi urządzeniami sieci VPN opartymi na zasadach, możesz wybrać opcję Włącz dla opcji Użyj selektorów ruchu opartego na zasadach.

Po wybraniu wszystkich opcji wybierz pozycję Zapisz , aby zatwierdzić zmiany w zasobie połączenia. Zasady zostaną wymuszone za około minutę.

Ważne

Po określeniu zasad protokołu IPsec/IKE w połączeniu brama sieci VPN platformy Azure będzie wysyłać lub akceptować propozycję protokołu IPsec/IKE z określonymi algorytmami kryptograficznymi i mocnymi kluczami dla tego konkretnego połączenia. Upewnij się, że lokalne urządzenie sieci VPN dla połączenia używa lub akceptuje dokładną kombinację zasad, w przeciwnym razie tunel sieci VPN typu lokacja-lokacja nie zostanie nawiązany.

Selektor ruchu oparty na zasadach i opcje limitu czasu DPD można określić przy użyciu zasad domyślnych bez niestandardowych zasad protokołu IPsec/IKE.

Tworzenie połączenia między sieciami wirtualnymi przy użyciu zasad niestandardowych

Kroki tworzenia połączenia między sieciami wirtualnymi z zasadami protokołu IPsec/IKE są podobne do połączenia sieci VPN typu lokacja-lokacja. Poprzednie sekcje należy wykonać w temacie Tworzenie połączenia sieci VPN S2S, aby utworzyć i skonfigurować sieć TestVNet1 oraz bramę sieci VPN.

Krok 1. Tworzenie sieci wirtualnej, bramy sieci VPN i bramy sieci lokalnej dla sieci TestVNet2

Wykonaj kroki opisane w artykule Tworzenie połączenia między sieciami wirtualnymi, aby utworzyć sieć TestVNet2 i utworzyć połączenie między sieciami wirtualnymi z siecią wirtualną TestVNet1.

Przykładowe wartości:

Sieć wirtualna TestVNet2

- Grupa zasobów: TestRG2

- Nazwa: TestVNet2

- Region: (USA) Zachodnie stany USA

- Przestrzeń adresowa IPv4: 10.2.0.0/16

- Nazwa podsieci 1: FrontEnd

- Zakres adresów podsieci 1: 10.2.0.0/24

- Nazwa podsieci 2: BackEnd

- Zakres adresów podsieci 2: 10.2.1.0/24

Brama sieci VPN: VNet2GW

- Nazwa: VNet2GW

- Region: Zachodnie stany USA

- Typ bramy: VPN

- Typ sieci VPN: oparta na trasach

- Jednostka SKU: VpnGw2AZ

- Generacja: Generacja 2

- Sieć wirtualna: TestVNet2

- Zakres adresów podsieci bramy: 10.2.255.0/27

- Typ publicznego adresu IP: Podstawowy lub Standardowy

- Publiczny adres IP: utwórz nowy

- Nazwa publicznego adresu IP: VNet2GWpip

- Włącz tryb aktywny-aktywny: wyłączone

- Konfigurowanie protokołu BGP: wyłączone

Krok 2. Konfigurowanie połączenia między sieciami wirtualnymi

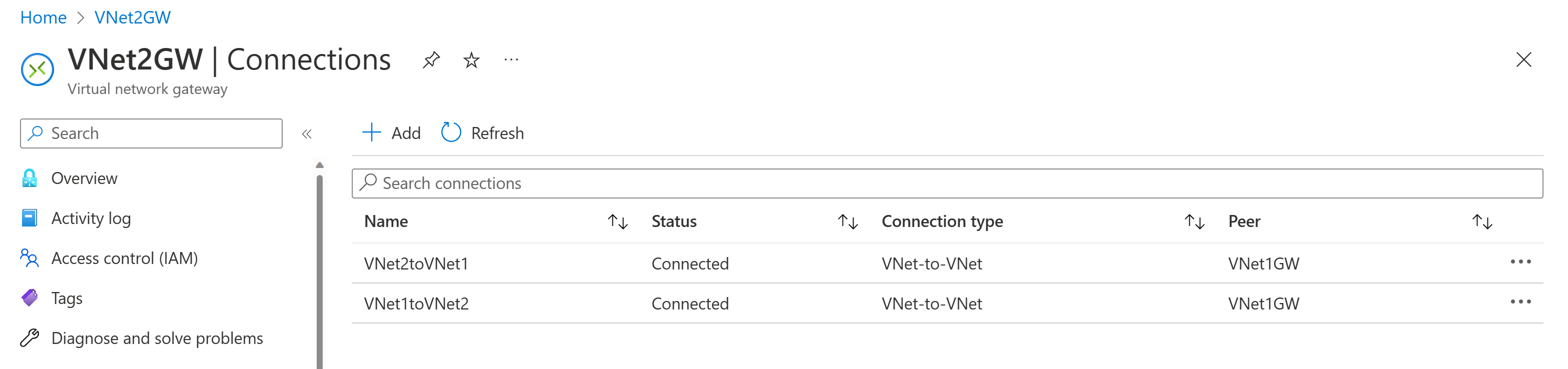

Z poziomu bramy VNet1GW dodaj połączenie między sieciami wirtualnymi z siecią VNet2GW o nazwie VNet1toVNet2.

Następnie z sieci VNet2GW dodaj połączenie między sieciami wirtualnymi z siecią VNet1GW o nazwie VNet2toVNet1.

Po dodaniu połączeń zobaczysz połączenia między sieciami wirtualnymi, jak pokazano na poniższym zrzucie ekranu z zasobu VNet2GW:

Krok 3. Konfigurowanie niestandardowych zasad protokołu IPsec/IKE w sieci VNet1toVNet2

Z zasobu połączenia VNet1toVNet2 przejdź do strony Konfiguracja.

W przypadku zasad IPsec/IKE wybierz pozycję Niestandardowe , aby wyświetlić opcje zasad niestandardowych. Wybierz algorytmy kryptograficzne z odpowiednimi długościami kluczy. Te zasady nie muszą być zgodne z poprzednimi zasadami utworzonymi dla połączenia VNet1toSite6.

Przykładowe wartości:

- Faza 1 IKE: AES128, SHA1, DHGroup14

- IKE — faza 2 (IPsec): GCMAES128, GCMAES128, PFS2048

- Okres istnienia skojarzenia zabezpieczeń protokołu IPsec w kb: 102400000

- Okres istnienia sa protokołu IPsec w sekundach: 14400

- Limit czasu DPD: 45 sekund

Wybierz pozycję Zapisz w górnej części strony, aby zastosować zmiany zasad w zasobie połączenia.

Krok 4. Konfigurowanie niestandardowych zasad protokołu IPsec/IKE w sieci VNet2toVNet1

Zastosuj te same zasady do połączenia VNet2toVNet1 VNet2toVNet1. Jeśli tego nie zrobisz, tunel sieci VPN protokołu IPsec/IKE nie będzie łączyć się z powodu niezgodności zasad.

Ważne

Po określeniu zasad protokołu IPsec/IKE w połączeniu brama sieci VPN platformy Azure będzie wysyłać lub akceptować propozycję protokołu IPsec/IKE z określonymi algorytmami kryptograficznymi i mocnymi kluczami dla tego konkretnego połączenia. Upewnij się, że zasady protokołu IPsec dla obu połączeń są takie same. W przeciwnym razie połączenie między sieciami wirtualnymi nie zostanie nawiązane.

Po wykonaniu tych kroków połączenie zostanie nawiązane w ciągu kilku minut i będziesz mieć następującą topologię sieci.

Aby usunąć zasady niestandardowe z połączenia

- Aby usunąć zasady niestandardowe z połączenia, przejdź do zasobu połączenia.

- Na stronie Konfiguracja zmień zasady adresów IP /IKE z Niestandardowe na Domyślne. Spowoduje to usunięcie wszystkich zasad niestandardowych określonych wcześniej w połączeniu i przywrócenie domyślnych ustawień protokołu IPsec/IKE w tym połączeniu.

- Wybierz pozycję Zapisz , aby usunąć zasady niestandardowe i przywrócić domyślne ustawienia protokołu IPsec/IKE w połączeniu.

Zasady protokołu IPsec/IKE — często zadawane pytania

Aby wyświetlić często zadawane pytania, przejdź do sekcji zasady protokołu IPsec/IKE w często zadawanych pytaniach dotyczących bramy sieci VPN.

Następne kroki

Aby uzyskać więcej informacji na temat selektorów ruchu opartych na zasadach, zobacz Łączenie wielu lokalnych urządzeń sieci VPN opartych na zasadach.