Integrowanie uwierzytelniania usługi RADIUS P2S z serwerem NPS na potrzeby uwierzytelniania wieloskładnikowego

Ten artykuł pomaga zintegrować serwer zasad sieciowych (NPS) z uwierzytelnianiem RADIUS usługi Azure VPN Gateway w celu dostarczania uwierzytelniania wieloskładnikowego (MFA) dla połączeń sieci VPN typu punkt-lokacja (P2S).

Wymagania wstępne

Microsoft Entra ID: aby włączyć uwierzytelnianie wieloskładnikowe, użytkownicy muszą znajdować się w identyfikatorze Entra firmy Microsoft, który musi być synchronizowany ze środowiska lokalnego lub ze środowiska chmury.

Użytkownik musi ukończyć proces automatycznej rejestracji dla uwierzytelniania wieloskładnikowego. Aby uzyskać więcej informacji, zobacz Konfigurowanie konta na potrzeby weryfikacji dwuetapowej.

Jeśli uwierzytelnianie wieloskładnikowe jest oparte na tekście (SMS, kod weryfikacyjny aplikacji mobilnej itp.) i wymaga od użytkownika wprowadzenia kodu lub tekstu w interfejsie użytkownika klienta sieci VPN, uwierzytelnianie nie powiedzie się i nie jest obsługiwanym scenariuszem.

Brama sieci VPN oparta na trasach: musisz mieć już bramę sieci VPN opartą na trasach. Aby uzyskać instrukcje tworzenia bramy sieci VPN opartej na trasach, zobacz Samouczek: tworzenie bramy sieci VPN i zarządzanie nią.

Serwer zasad sieciowych: musisz mieć już zainstalowany serwer zasad sieciowych i skonfigurować zasady sieci VPN dla usługi RADIUS.

Aby uzyskać instrukcje dotyczące instalowania serwera zasad sieciowych, zobacz Instalowanie serwera zasad sieciowych (NPS).

Aby uzyskać instrukcje tworzenia zasad sieci VPN dla usługi RADIUS, zobacz Tworzenie zasad sieci VPN dla usługi RADIUS.

Tworzenie klienta usługi RADIUS

- Utwórz klienta RADIUS, określając następujące ustawienia:

- Przyjazna nazwa: wpisz dowolną nazwę.

- Adres (IP lub DNS): użyj wartości określonej dla podsieci bramy sieci VPN. Na przykład 10.1.255.0/27.

- Wspólny klucz tajny: wpisz dowolny klucz tajny i zapamiętaj go do późniejszego użycia.

- Na karcie Zaawansowane ustaw nazwę dostawcy na Standardowa usługi RADIUS i upewnij się, że pole wyboru Dodatkowe opcje nie jest zaznaczone. Następnie wybierz przycisk OK.

- Przejdź do pozycji Zasady> sieciowe. Kliknij dwukrotnie pozycję Połączenia z zasadami serwera routingu i dostępu zdalnego firmy Microsoft. Wybierz pozycję Udziel dostępu, a następnie wybierz przycisk OK.

Konfigurowanie bramy sieci VPN

W witrynie Azure Portal otwórz bramę sieci wirtualnej (bramę sieci VPN).

Na stronie Przegląd sprawdź, czy typ bramy ma wartość VPN i czy typ sieci VPN jest oparty na trasach.

W okienku po lewej stronie rozwiń węzeł Ustawienia i wybierz pozycję Konfiguracja punktu do lokacji>Skonfiguruj teraz.

Wyświetl stronę konfiguracji punkt-lokacja.

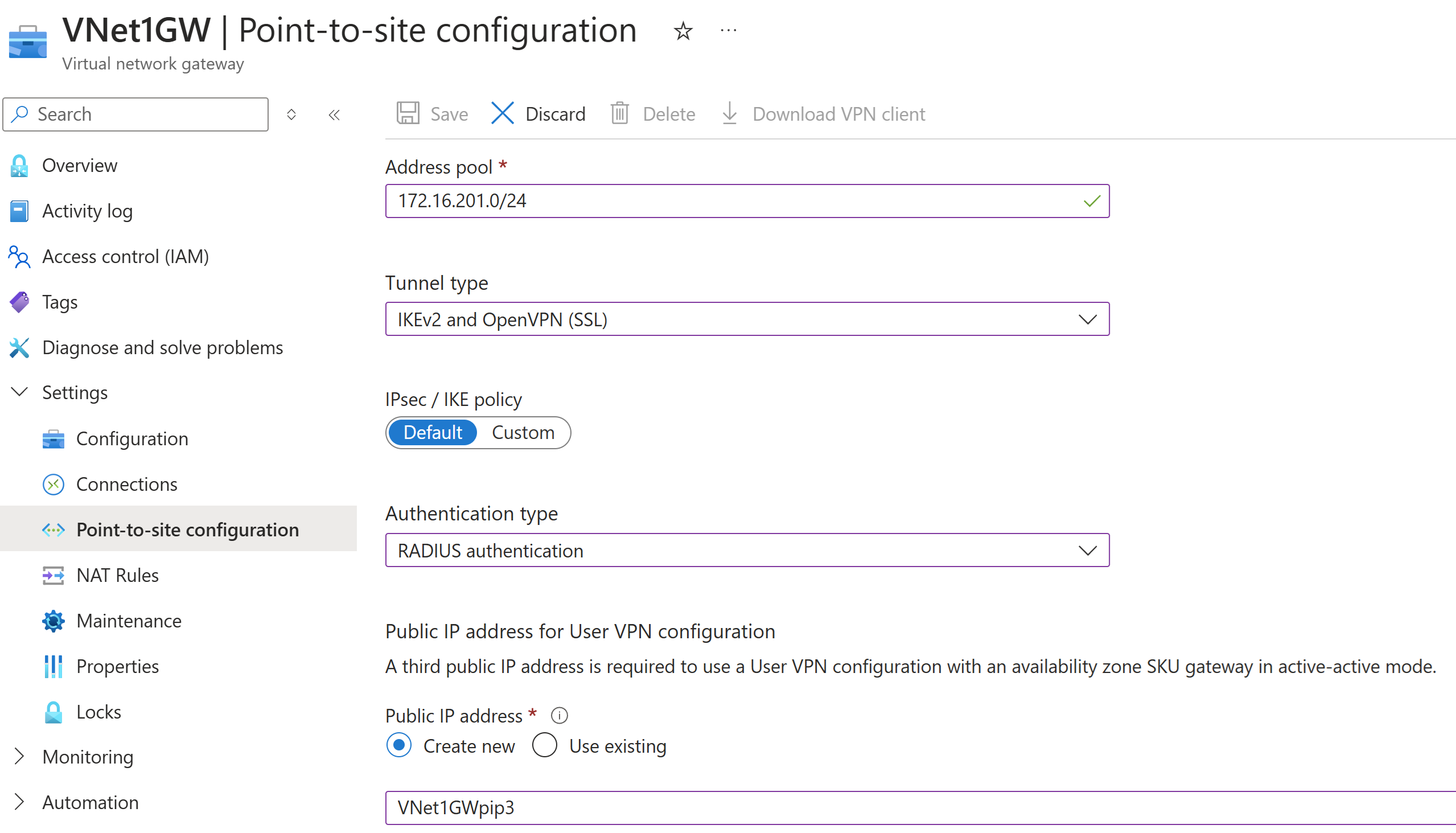

Na stronie Konfiguracja połączenia punkt-lokacja skonfiguruj następujące ustawienia:

- Pula adresów: ta wartość określa pulę adresów klienta, z której klienci sieci VPN otrzymują adres IP podczas nawiązywania połączenia z bramą sieci VPN. Pula adresów musi być prywatnym zakresem adresów IP, który nie nakłada się na zakres adresów sieci wirtualnej. Na przykład 172.16.201.0/24.

- Typ tunelu: wybierz typ tunelu. Na przykład wybierz pozycję IKEv2 i OpenVPN (SSL).

- Typ uwierzytelniania: wybierz pozycję Uwierzytelnianie za pomocą usługi RADIUS.

- Jeśli masz bramę sieci VPN aktywne-aktywne, wymagany jest trzeci publiczny adres IP. Możesz utworzyć nowy publiczny adres IP przy użyciu przykładowej wartości VNet1GWpip3.

- Adres IP serwera podstawowego: wpisz adres IP serwera zasad sieciowych (NPS).

- Klucz tajny serwera podstawowego: wpisz wspólny klucz tajny określony podczas tworzenia klienta usługi RADIUS na serwerze NPS.

W górnej części strony zapisz ustawienia konfiguracji.

Po zapisaniu ustawień możesz kliknąć pozycję Pobierz klienta sieci VPN, aby pobrać pakiet konfiguracji klienta sieci VPN i użyć ustawień do skonfigurowania klienta sieci VPN. Aby uzyskać więcej informacji na temat konfiguracji klienta sieci VPN typu punkt-lokacja, zobacz tabelę wymagań dotyczących konfiguracji klienta typu punkt-lokacja.

Integrowanie serwera NPS z usługą Microsoft Entra MFA

Skorzystaj z poniższych linków, aby zintegrować infrastrukturę serwera NPS z uwierzytelnianiem wieloskładnikowym firmy Microsoft:

- Jak to działa: uwierzytelnianie wieloskładnikowe firmy Microsoft

- Integrowanie istniejącej infrastruktury serwera NPS z uwierzytelnianiem wieloskładnikowymi firmy Microsoft

Następne kroki

Aby uzyskać instrukcje konfigurowania klienta sieci VPN, zobacz tabelę wymagań dotyczących konfiguracji klienta typu punkt-lokacja.