Omówienie konfiguracji urządzeń sieci VPN partnera

Ten artykuł zawiera omówienie konfigurowania lokalnych urządzeń sieci VPN na potrzeby nawiązywania połączenia z bramami sieci VPN platformy Azure. Przykładowa konfiguracja sieci wirtualnej platformy Azure i bramy sieci VPN służy do pokazywania sposobu nawiązywania połączenia z różnymi konfiguracjami lokalnych urządzeń sieci VPN przy użyciu tych samych parametrów.

Wymagania dotyczące urządzeń

Bramy sieci VPN platformy Azure używają standardowych zestawów protokołów IPsec/IKE dla tuneli VPN typu lokacja-lokacja (S2S). Aby uzyskać listę parametrów protokołu IPsec/IKE i algorytmów kryptograficznych dla bram sieci VPN platformy Azure, zobacz Informacje o urządzeniach sieci VPN. Możesz również określić dokładne algorytmy i mocne strony klucza dla określonego połączenia, zgodnie z opisem w temacie Informacje o wymaganiach kryptograficznych.

Tunel pojedynczej sieci VPN

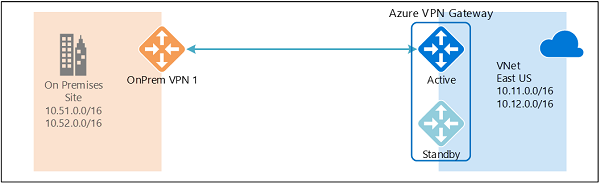

Pierwsza konfiguracja w przykładzie składa się z pojedynczego tunelu sieci VPN typu lokacja-lokacja między bramą sieci VPN platformy Azure i lokalnym urządzeniem sieci VPN. Opcjonalnie można skonfigurować protokół BGP (Border Gateway Protocol) w tunelu sieci VPN.

Aby uzyskać instrukcje krok po kroku dotyczące konfigurowania pojedynczego tunelu sieci VPN, zobacz Konfigurowanie połączenia typu lokacja-lokacja. W poniższych sekcjach określono parametry połączenia dla przykładowej konfiguracji i podaj skrypt programu PowerShell, aby ułatwić rozpoczęcie pracy.

Parametry połączenia

W tej sekcji wymieniono parametry przykładów opisanych w poprzednich sekcjach.

| Parametr | Wartość |

|---|---|

| Prefiksy adresów sieci wirtualnej | 10.11.0.0/16 10.12.0.0/16 |

| Adres IP bramy sieci VPN platformy Azure | Adres IP usługi Azure VPN Gateway |

| Prefiksy adresów lokalnych | 10.51.0.0/16 10.52.0.0/16 |

| Lokalny adres IP urządzenia sieci VPN | Lokalny adres IP urządzenia sieci VPN |

| * Nazwa ASN protokołu BGP sieci wirtualnej | 65010 |

| * Adres IP równorzędnego protokołu BGP platformy Azure | 10.12.255.30 |

| * Lokalna nazwa ASN protokołu BGP | 65050 |

| * Lokalny adres IP równorzędnego protokołu BGP | 10.52.255.254 |

* Opcjonalny parametr tylko dla protokołu BGP.

Przykładowy skrypt programu PowerShell

Ta sekcja zawiera przykładowy skrypt umożliwiający rozpoczęcie pracy. Aby uzyskać szczegółowe instrukcje, zobacz Tworzenie połączenia sieci VPN typu lokacja-lokacja przy użyciu programu PowerShell.

# Declare your variables

$Sub1 = "Replace_With_Your_Subscription_Name"

$RG1 = "TestRG1"

$Location1 = "East US 2"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GWIPName1 = "VNet1GWIP"

$GWIPconfName1 = "gwipconf1"

$Connection15 = "VNet1toSite5"

$LNGName5 = "Site5"

$LNGPrefix50 = "10.52.255.254/32"

$LNGPrefix51 = "10.51.0.0/16"

$LNGPrefix52 = "10.52.0.0/16"

$LNGIP5 = "Your_VPN_Device_IP"

$LNGASN5 = 65050

$BGPPeerIP5 = "10.52.255.254"

# Connect to your subscription and create a new resource group

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

New-AzResourceGroup -Name $RG1 -Location $Location1

# Create virtual network

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

# Create VPN gateway

$gwpip1 = New-AzPublicIpAddress -Name $GWIPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName1 -Subnet $subnet1 -PublicIpAddress $gwpip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN

# Create local network gateway

New-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP5 -AddressPrefix $LNGPrefix51,$LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP5

# Create the S2S VPN connection

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw = Get-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $False

(Opcjonalnie) Używanie niestandardowych zasad protokołu IPsec/IKE z elementami UsePolicyBasedTrafficSelectors

Jeśli urządzenia sieci VPN nie obsługują selektorów ruchu typu "dowolne do dowolnego", takich jak konfiguracje oparte na trasach lub oparte na protokole VTI, utwórz niestandardowe zasady protokołu IPsec/IKE z opcją UsePolicyBasedTrafficSelectors .

Ważne

Należy utworzyć zasady protokołu IPsec/IKE, aby włączyć opcję UsePolicyBasedTrafficSelectors w połączeniu.

Przykładowy skrypt tworzy zasady protokołu IPsec/IKE z następującymi algorytmami i parametrami:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA1, PFS24, SA Lifetime 7,200 sekund i 20 480 000 KB (20 GB)

Skrypt stosuje zasady protokołu IPsec/IKE i włącza opcję UsePolicyBasedTrafficSelectors w połączeniu.

$ipsecpolicy5 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA1 -PfsGroup PFS24 -SALifeTimeSeconds 7200 -SADataSizeKilobytes 20480000

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw = Get-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $False -IpsecPolicies $ipsecpolicy5 -UsePolicyBasedTrafficSelectors $True

(Opcjonalnie) Korzystanie z protokołu BGP w połączeniu sieci VPN S2S

Podczas tworzenia połączenia sieci VPN S2S można opcjonalnie użyć protokołu BGP dla bramy sieci VPN. Takie podejście ma dwie różnice:

Prefiksy adresów lokalnych mogą być pojedynczym adresem hosta. Lokalny adres IP równorzędnego protokołu BGP jest określony w następujący sposób:

New-AzLocalNetworkGateway -Name $LNGName5 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP5 -AddressPrefix $LNGPrefix50 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP5Podczas tworzenia połączenia należy ustawić opcję -EnableBGP , aby $True:

New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

Następne kroki

Aby uzyskać instrukcje krok po kroku dotyczące konfigurowania aktywnych-aktywnych bram sieci VPN, zobacz Konfigurowanie aktywnych-aktywnych bram sieci VPN dla połączeń między sieciami lokalnymi i wirtualnymi.