Co to jest obwód zabezpieczeń sieci?

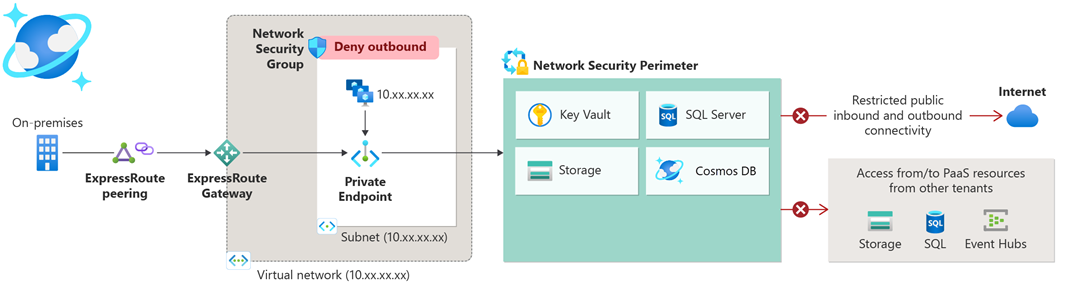

Obwód zabezpieczeń sieci umożliwia organizacjom zdefiniowanie granicy izolacji sieci logicznej dla zasobów PaaS (na przykład konta usługi Azure Storage i serwera usługi SQL Database), które są wdrażane poza sieciami wirtualnymi organizacji. Ogranicza dostęp do sieci publicznej do zasobów PaaS w obrębie obwodu; dostęp może być wykluczony przy użyciu jawnych reguł dostępu dla publicznego ruchu przychodzącego i wychodzącego.

Aby uzyskać wzorce dostępu obejmujące ruch z sieci wirtualnych do zasobów PaaS, zobacz Co to jest usługa Azure Private Link?.

Funkcje obwodu zabezpieczeń sieci obejmują:

- Komunikacja zasób z dostępem do zasobów w ramach elementów członkowskich obwodu, uniemożliwiająca eksfiltrację danych do nieuwierzytelnionych miejsc docelowych.

- Zewnętrzne zarządzanie dostępem publicznym z jawnymi regułami dla zasobów PaaS skojarzonych z obwodem.

- Dzienniki dostępu do inspekcji i zgodności.

- Ujednolicone środowisko w zasobach PaaS.

Ważne

Obwód zabezpieczeń sieci jest w publicznej wersji zapoznawczej i dostępny we wszystkich regionach chmury publicznej platformy Azure. Ta wersja zapoznawcza nie jest objęta umową dotyczącą poziomu usług i nie zalecamy korzystania z niej w przypadku obciążeń produkcyjnych. Niektóre funkcje mogą być nieobsługiwane lub ograniczone. Aby uzyskać więcej informacji, zobacz Uzupełniające warunki korzystania z wersji zapoznawczych platformy Microsoft Azure.

Składniki obwodu zabezpieczeń sieci

Obwód zabezpieczeń sieci obejmuje następujące składniki:

| Składnik | Opis |

|---|---|

| Obwód zabezpieczeń sieci | Zasób najwyższego poziomu definiujący granicę sieci logicznej w celu zabezpieczenia zasobów PaaS. |

| Profil | Kolekcja reguł dostępu, które mają zastosowanie do zasobów skojarzonych z profilem. |

| Reguła dostępu | Reguły ruchu przychodzącego i wychodzącego dla zasobów w obwodzie umożliwiające dostęp poza obwodem. |

| Skojarzenie zasobów | Członkostwo w obwodzie dla zasobu PaaS. |

| Ustawienia diagnostyki | Zasób rozszerzenia hostowany przez usługę Microsoft Insights w celu zbierania dzienników i metryk dla wszystkich zasobów w obwodzie. |

Uwaga

W przypadku bezpieczeństwa organizacyjnego i informacyjnego nie należy uwzględniać żadnych danych osobowych ani poufnych w regułach obwodu zabezpieczeń sieci ani innych konfiguracjach obwodowych zabezpieczeń sieci.

Właściwości obwodu zabezpieczeń sieci

Podczas tworzenia obwodu zabezpieczeń sieci można określić następujące właściwości:

| Właściwości | Opis |

|---|---|

| Nazwa/nazwisko | Unikatowa nazwa w grupie zasobów. |

| Lokalizacja | Obsługiwany region świadczenia usługi Azure, w którym znajduje się zasób. |

| Nazwa grupy zasobów | Nazwa grupy zasobów, w której powinien znajdować się obwód zabezpieczeń sieci. |

Tryby dostępu w obwodzie zabezpieczeń sieci

Administratorzy dodają zasoby PaaS do obwodu, tworząc skojarzenia zasobów. Te skojarzenia można wykonać w dwóch trybach dostępu. Tryby dostępu to:

| Tryb | Opis |

|---|---|

| Tryb uczenia | - Domyślny tryb dostępu. — Pomaga administratorom sieci zrozumieć istniejące wzorce dostępu swoich zasobów PaaS. - Zalecany tryb użytkowania przed przejściem do trybu wymuszonego. |

| Tryb wymuszony | — Musi być ustawiany przez administratora. - Domyślnie cały ruch z wyjątkiem ruchu wewnątrz obwodowego jest blokowany w tym trybie, chyba że istnieje reguła Zezwalaj na dostęp. |

Dowiedz się więcej na temat przechodzenia z trybu uczenia do trybu wymuszonego w artykule Przechodzenie do obwodu zabezpieczeń sieci.

Dlaczego warto używać obwodu zabezpieczeń sieci?

Obwód zabezpieczeń sieci zapewnia bezpieczny obwód komunikacji usług PaaS wdrożonych poza siecią wirtualną. Umożliwia kontrolowanie dostępu sieciowego do zasobów PaaS platformy Azure. Oto niektóre typowe przypadki użycia:

- Utwórz bezpieczną granicę wokół zasobów PaaS.

- Zapobiegaj eksfiltracji danych przez skojarzenie zasobów PaaS z obwodem.

- Włącz reguły dostępu, aby udzielić dostępu poza bezpiecznym obwodem.

- Zarządzaj regułami dostępu dla wszystkich zasobów PaaS w obrębie obwodu zabezpieczeń sieci w jednym okienku szkła.

- Włącz ustawienia diagnostyczne, aby wygenerować dzienniki dostępu zasobów PaaS w obrębie obwodu na potrzeby inspekcji i zgodności.

- Zezwalaj na ruch prywatnego punktu końcowego bez innych reguł dostępu.

Jak działa obwód zabezpieczeń sieci?

Po utworzeniu obwodu zabezpieczeń sieci, a zasoby PaaS są skojarzone z obwodem w trybie wymuszonym, cały ruch publiczny jest domyślnie blokowany, co uniemożliwia eksfiltrację danych poza obwodem.

Reguły dostępu mogą służyć do zatwierdzania publicznego ruchu przychodzącego i wychodzącego poza obwodem. Publiczny dostęp przychodzący można zatwierdzić przy użyciu atrybutów sieci i tożsamości klienta, takich jak źródłowe adresy IP, subskrypcje. Publiczny dostęp wychodzący można zatwierdzić przy użyciu nazw FQDN (w pełni kwalifikowanych nazw domen) zewnętrznych miejsc docelowych.

Na przykład podczas tworzenia obwodu zabezpieczeń sieci i kojarzenia zestawu zasobów PaaS z obwodem, takiego jak usługa Azure Key Vault i baza danych SQL DB w trybie wymuszonym, cały ruch przychodzący i wychodzący jest domyślnie blokowany dla tych zasobów PaaS. Aby zezwolić na dostęp poza obwodem, można utworzyć niezbędne reguły dostępu. W obrębie tego samego obwodu można utworzyć profile w celu grupowania zasobów PaaS z podobnym zestawem wymagań dotyczących dostępu przychodzącego i wychodzącego.

Dołączone zasoby łącza prywatnego

Zasób łącza prywatnego obsługującego zabezpieczenia sieci to zasób PaaS, który może być skojarzony z obwodem zabezpieczeń sieci. Obecnie lista dołączonych zasobów łącza prywatnego jest następująca:

| Nazwa zasobu łącza prywatnego | Typ zasobu | Zasoby |

|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Obszar roboczy usługi Log Analytics, application insights, alerty, usługa powiadomień |

| Azure AI Search | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| Event Hubs | Microsoft.EventHub/namespaces | - |

| Magazyn kluczy | Microsoft.KeyVault/vaults | - |

| SQL DB | Microsoft.Sql/servers | - |

| Storage | Microsoft.Storage/storageAccounts | - |

Uwaga

Ograniczenia obwodu zabezpieczeń sieci

Ograniczenia regionalne

Obwód zabezpieczeń sieci jest obecnie dostępny we wszystkich regionach chmury publicznej platformy Azure. Jednak podczas włączania dzienników dostępu dla obwodu zabezpieczeń sieci obszar roboczy usługi Log Analytics, który ma być skojarzony z obwodem zabezpieczeń sieci, musi znajdować się w jednym z obsługiwanych regionów usługi Azure Monitor. Obecnie te regiony to Wschodnie stany USA, Wschodnie stany USA 2, Północno-środkowe stany USA, Południowo-środkowe stany USA, Zachodnie stany USA i Zachodnie stany USA 2.

Uwaga

W przypadku dzienników zasobów PaaS użyj magazynu i centrum zdarzeń jako miejsca docelowego dziennika dla dowolnego regionu skojarzonego z tym samym obwodem.

Ograniczenia skalowania

Funkcje obwodu zabezpieczeń sieci mogą służyć do obsługi wdrożeń zasobów PaaS z typowymi mechanizmami kontroli sieci publicznej z następującymi ograniczeniami skalowania:

| Ograniczenie | Opis |

|---|---|

| Liczba obwodów zabezpieczeń sieci | Obsługiwane do 100 jako zalecany limit dla subskrypcji. |

| Profile na obwody zabezpieczeń sieci | Obsługiwany do 200 jako zalecany limit. |

| Liczba elementów reguły na profil | Obsługiwane do 200 jako limit twardy. |

| Liczba zasobów PaaS w subskrypcjach skojarzonych z tym samym obwodem zabezpieczeń sieci | Obsługiwany maksymalnie 1000 jako zalecany limit. |

Inne ograniczenia

Obwód zabezpieczeń sieci ma inne ograniczenia w następujący sposób:

| Ograniczenie/problem | Opis |

|---|---|

| Nie można wykonać operacji przenoszenia grupy zasobów, jeśli istnieje wiele obwodów zabezpieczeń sieci | Jeśli istnieje wiele obwodów zabezpieczeń sieci znajdujących się w tej samej grupie zasobów, nie można przenieść obwodu zabezpieczeń sieci między grupami zasobów/subskrypcjami. |

| Przed usunięciem obwodu zabezpieczeń sieci należy usunąć skojarzenia | Opcja wymuszonego usuwania jest obecnie niedostępna. W związku z tym wszystkie skojarzenia należy usunąć przed usunięciem obwodu zabezpieczeń sieci. Usuń skojarzenia tylko po podjęciu środków ostrożności w celu umożliwienia dostępu wcześniej kontrolowanego przez obwód zabezpieczeń sieci. |

| Nazwy zasobów nie mogą być dłuższe niż 44 znaki do obsługi obwodu zabezpieczeń sieci | Skojarzenie zasobów obwodowych zabezpieczeń sieci utworzonych w witrynie Azure Portal ma format {resourceName}-{perimeter-guid}. Aby dopasować je do pola nazwy wymagania, nie może zawierać więcej niż 80 znaków, nazwy zasobów muszą być ograniczone do 44 znaków. |

| Ruch punktu końcowego usługi nie jest obsługiwany. | Zaleca się używanie prywatnych punktów końcowych dla komunikacji IaaS z usługą PaaS. Obecnie ruch punktu końcowego usługi można odmówić nawet wtedy, gdy reguła ruchu przychodzącego zezwala na 0.0.0.0/0. |

Uwaga

Aby uzyskać odpowiednie ograniczenia dla każdej usługi, zapoznaj się z dokumentacją usługi PaaS.