Dodawanie usługi wyszukiwania do obwodu zabezpieczeń sieci

Ważne

Obsługa usługi Azure AI Search dla obwodu zabezpieczeń sieci jest dostępna w publicznej wersji zapoznawczej w ramach dodatkowych warunków użytkowania. Jest ona dostępna w regionach zapewniających tę funkcję. Ta wersja zapoznawcza nie jest objęta umową dotyczącą poziomu usług i nie zalecamy korzystania z niej w przypadku obciążeń produkcyjnych. Niektóre funkcje mogą być nieobsługiwane lub ograniczone.

Przed rozpoczęciem zapoznaj się z sekcją ograniczeń i zagadnień .

W tym artykule wyjaśniono, jak dołączyć usługa wyszukiwania usługi Azure AI do obwodu zabezpieczeń sieci w celu kontrolowania dostępu sieciowego do usługi wyszukiwania. Łącząc obwód zabezpieczeń sieci, można wykonywać następujące czynności:

- Zarejestruj cały dostęp do usługi wyszukiwania w kontekście z innymi zasobami platformy Azure w tym samym obwodzie.

- Blokuj eksfiltrację danych z usługi wyszukiwania do innych usług spoza obwodu.

- Zezwalaj na dostęp do usługi wyszukiwania przy użyciu funkcji dostępu przychodzącego i wychodzącego obwodu zabezpieczeń sieci.

Usługę wyszukiwania można dodać do obwodu zabezpieczeń sieci w witrynie Azure Portal, zgodnie z opisem w tym artykule. Alternatywnie możesz użyć interfejsu API REST usługi Azure Virtual Network Manager do dołączenia do usługi wyszukiwania i użyć interfejsów API REST zarządzania wyszukiwaniami, aby wyświetlić i zsynchronizować ustawienia konfiguracji.

Ograniczenia i istotne zagadnienia

W przypadku usług wyszukiwania w sieci obwodowej zabezpieczeń indeksatory muszą używać tożsamości zarządzanej przypisanej przez użytkownika lub systemu i mieć przypisanie roli, które zezwala na dostęp do odczytu do źródeł danych.

Obsługiwane źródła danych indeksatora są obecnie ograniczone do usług Azure Blob Storage, Azure Cosmos DB for NoSQL i Azure SQL Database.

Obecnie w obrębie obwodu połączenia indeksatora z usługą Azure PaaS na potrzeby pobierania danych są podstawowym przypadkiem użycia. W przypadku wychodzących wywołań interfejsu API opartych na umiejętnościach do usług Azure AI, Azure OpenAI lub katalogu modeli usługi Azure AI Foundry lub wywołań przychodzących z usługi Azure AI Foundry dla scenariuszy "czat z danymi" należy skonfigurować reguły ruchu przychodzącego i wychodzącego, aby umożliwić żądania za pośrednictwem obwodu. Jeśli potrzebujesz połączeń prywatnych na potrzeby fragmentowania i wektoryzacji obsługujących strukturę, należy utworzyć współużytkowany link prywatny i sieć prywatną.

Wymagania wstępne

Istniejący obwód zabezpieczeń sieci. Możesz utworzyć jeden do skojarzenia z usługą wyszukiwania.

Usługa Azure AI Search, dowolna rozliczana warstwa, w dowolnym regionie.

Przypisywanie usługi wyszukiwania do obwodu zabezpieczeń sieci

Obwód zabezpieczeń sieci platformy Azure umożliwia administratorom zdefiniowanie granicy izolacji sieci logicznej dla zasobów PaaS (na przykład usług Azure Storage i Azure SQL Database), które są wdrażane poza sieciami wirtualnymi. Ogranicza komunikację z zasobami w obrębie obwodu i zezwala na ruch publiczny bez obwodu za pośrednictwem reguł dostępu przychodzącego i wychodzącego.

Usługę Azure AI Search można dodać do obwodu zabezpieczeń sieci, aby wszystkie indeksowanie i żądania zapytań były wykonywane w granicach zabezpieczeń.

W witrynie Azure Portal znajdź usługę obwodową zabezpieczeń sieci dla subskrypcji.

Wybierz pozycję Zasoby z menu po lewej stronie.

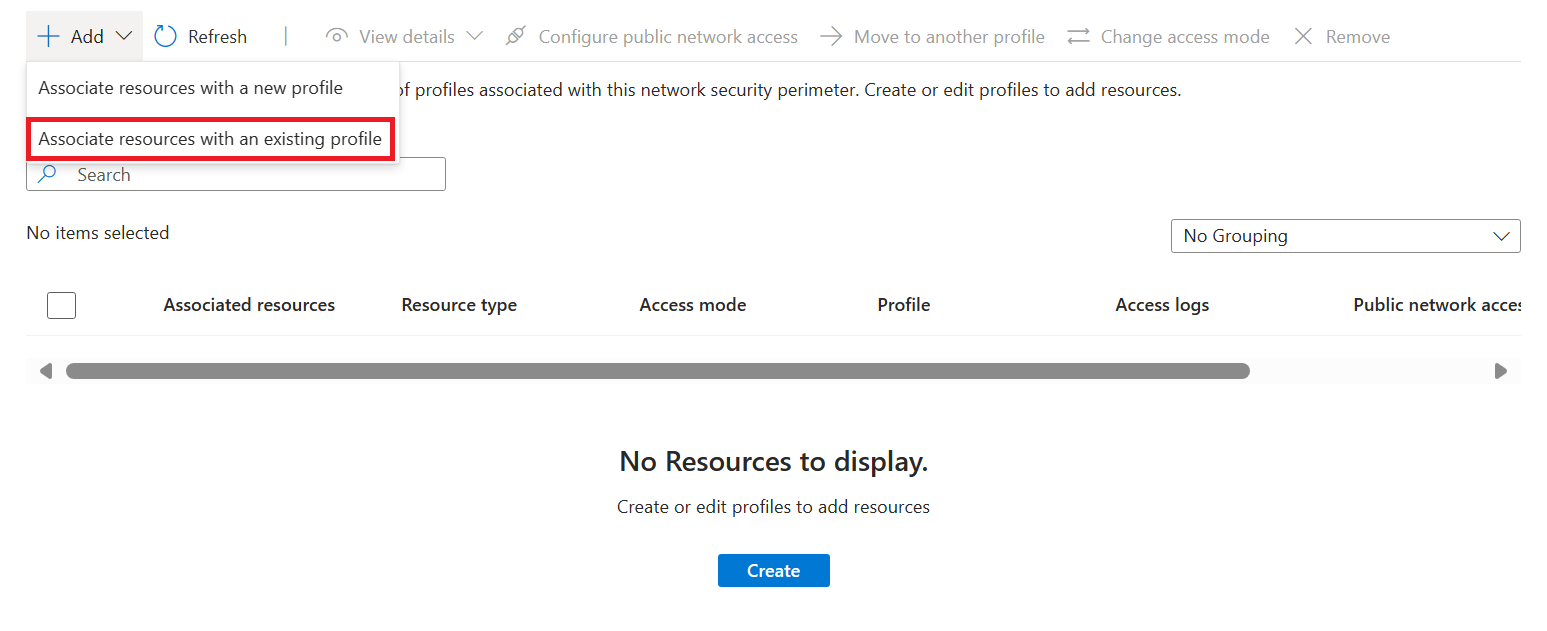

Wybierz pozycję Dodaj>skojarz zasoby z istniejącym profilem.

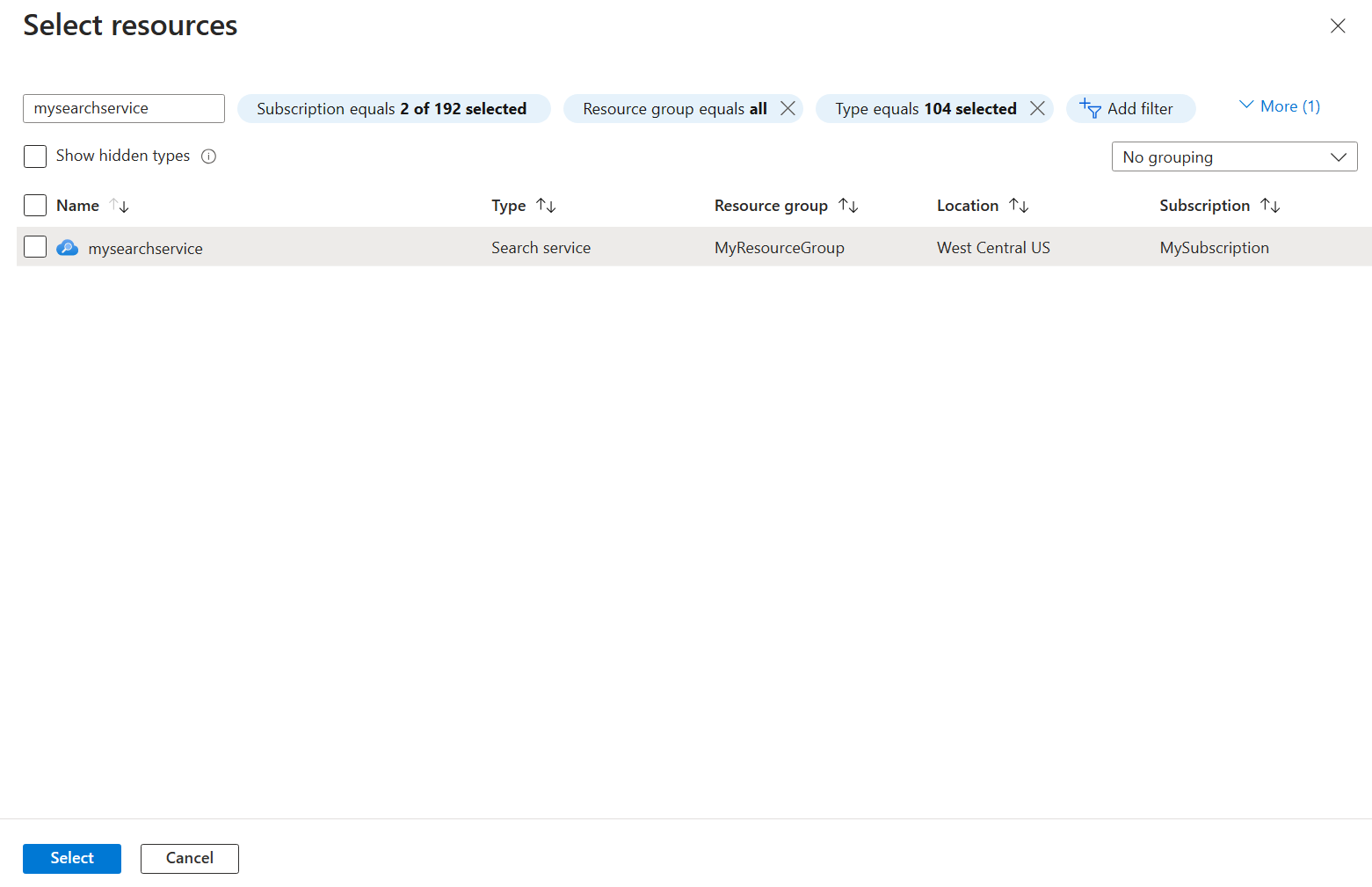

Wybierz profil utworzony podczas tworzenia obwodu zabezpieczeń sieci dla pozycji Profil.

Wybierz pozycję Skojarz, a następnie wybierz utworzoną usługę wyszukiwania.

Wybierz pozycję Skojarz w lewej dolnej sekcji ekranu, aby utworzyć skojarzenie.

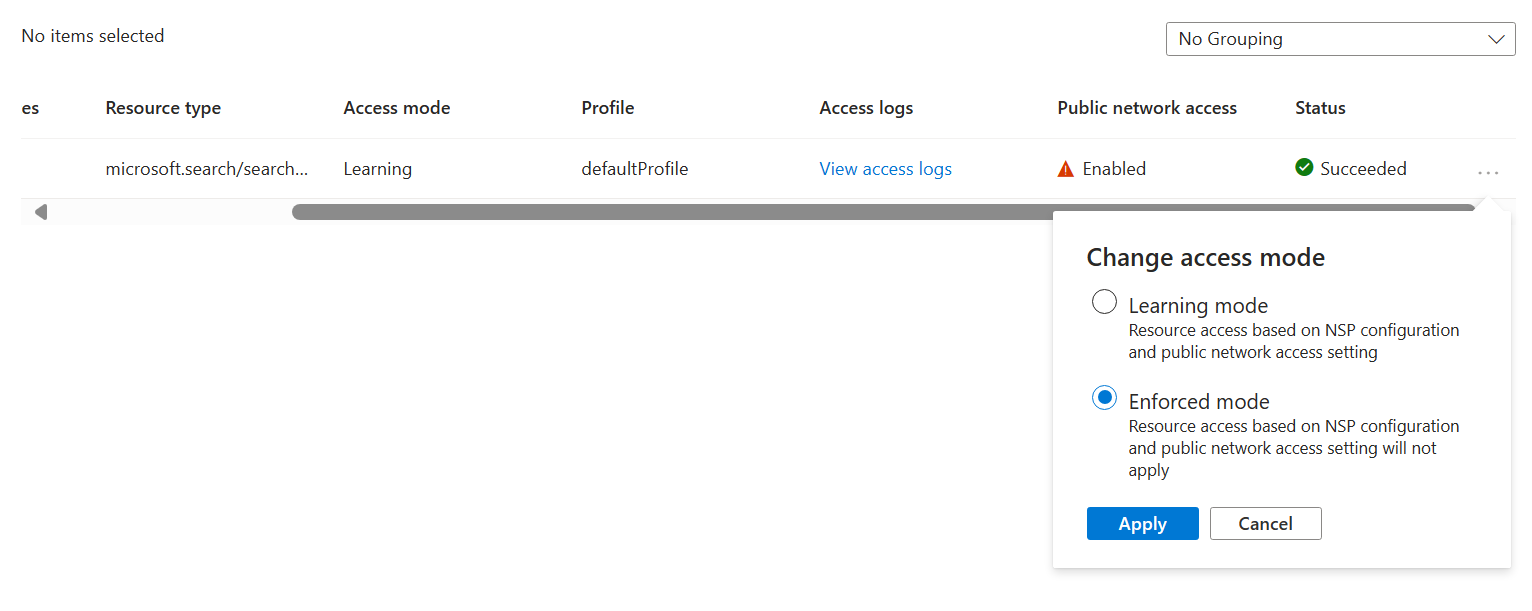

Tryby dostępu obwodowego zabezpieczeń sieci

Obwód zabezpieczeń sieci obsługuje dwa różne tryby dostępu dla skojarzonych zasobów:

| Tryb | Opis |

|---|---|

| Tryb uczenia | Jest to domyślny tryb dostępu. W trybie uczenia obwód zabezpieczeń sieci rejestruje cały ruch do usługi wyszukiwania, która byłaby blokowana, jeśli obwód był w trybie wymuszanym. Dzięki temu administratorzy sieci mogą zrozumieć istniejące wzorce dostępu usługi wyszukiwania przed zaimplementowaniem wymuszania reguł dostępu. |

| Tryb wymuszony | W trybie wymuszonym dzienniki obwodowe zabezpieczeń sieci i odrzuca cały ruch, który nie jest jawnie dozwolony przez reguły dostępu. |

Ustawienia sieci zabezpieczeń sieci i sieci usługi wyszukiwania

Ustawienie publicNetworkAccess określa skojarzenie usługi wyszukiwania z obwodem zabezpieczeń sieci.

W trybie

publicNetworkAccessuczenia ustawienie kontroluje publiczny dostęp do zasobu.W trybie

publicNetworkAccesswymuszonym ustawienie jest zastępowane przez reguły obwodu zabezpieczeń sieci. Jeśli na przykład usługa wyszukiwania z ustawieniempublicNetworkAccessenabledjest skojarzona z obwodem zabezpieczeń sieci w trybie wymuszonym, dostęp do usługi wyszukiwania jest nadal kontrolowany przez reguły dostępu obwodowego zabezpieczeń sieci.

Zmienianie trybu dostępu obwodowego zabezpieczeń sieci

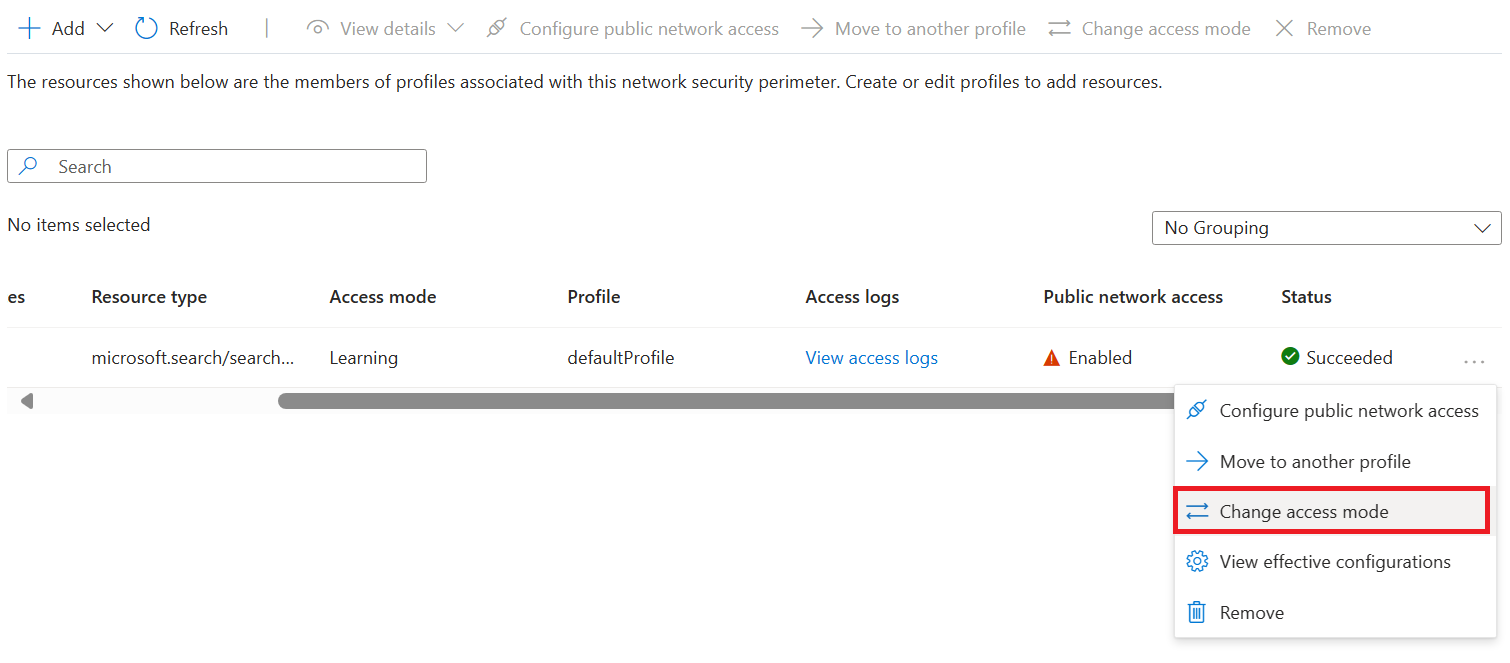

Przejdź do zasobu obwodowego zabezpieczeń sieci w witrynie Azure Portal.

Wybierz pozycję Zasoby w menu po lewej stronie.

Znajdź usługę wyszukiwania w tabeli.

Wybierz trzy kropki po prawej stronie wiersza usługi wyszukiwania. Wybierz pozycję Zmień tryb dostępu w oknie podręcznym.

Wybierz żądany tryb dostępu i wybierz pozycję Zastosuj.

Włączanie rejestrowania dostępu do sieci

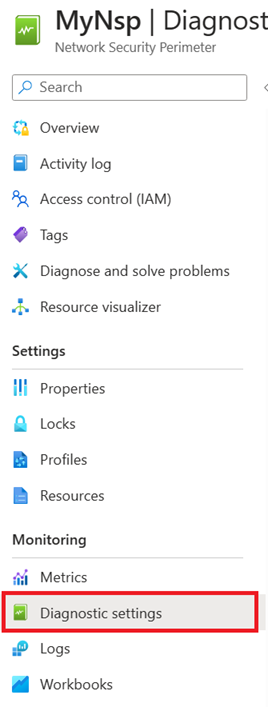

Przejdź do zasobu obwodowego zabezpieczeń sieci w witrynie Azure Portal.

Wybierz pozycję Ustawienia diagnostyczne w menu po lewej stronie.

Wybierz pozycję Dodaj ustawienia diagnostyczne.

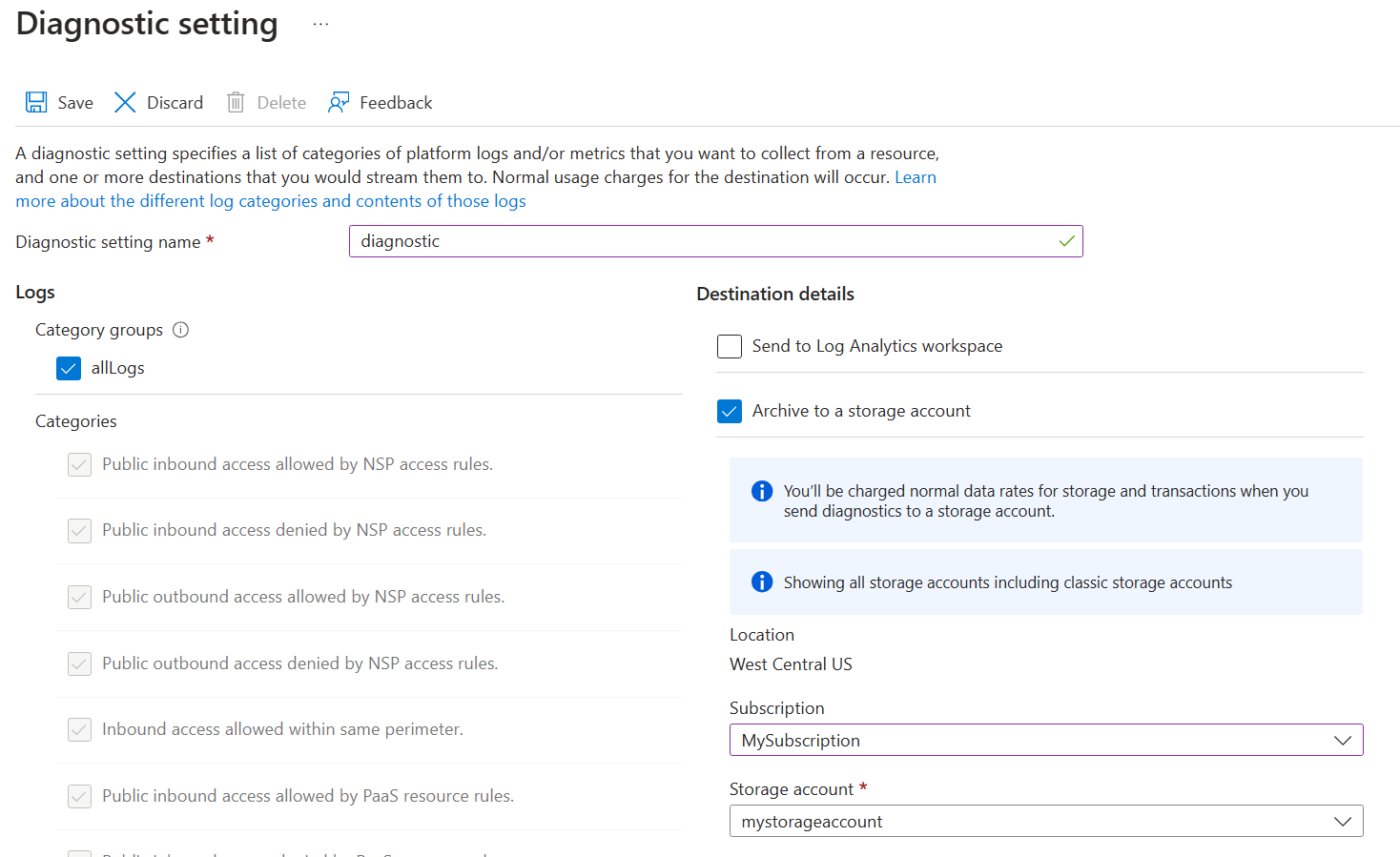

Wprowadź dowolną nazwę, taką jak "diagnostyka" w polu Nazwa ustawienia diagnostycznego.

W obszarze Dzienniki wybierz pozycję wszystkieLogi. allLogs zapewnia, że cały przychodzący i wychodzący dostęp sieciowy do zasobów w obwodzie zabezpieczeń sieci jest rejestrowany.

W obszarze Szczegóły miejsca docelowego wybierz pozycję Archiwum na koncie magazynu lub Pozycję Wyślij do obszaru roboczego usługi Log Analytics. Konto magazynu musi znajdować się w tym samym regionie co obwód zabezpieczeń sieci. Możesz użyć istniejącego konta magazynu lub utworzyć nowe. Obszar roboczy usługi Log Analytics może znajdować się w innym regionie niż obszar używany przez obwód zabezpieczeń sieci. Możesz również wybrać dowolne z innych odpowiednich miejsc docelowych.

Wybierz pozycję Zapisz , aby utworzyć ustawienie diagnostyczne i rozpocząć rejestrowanie dostępu do sieci.

Odczytywanie dzienników dostępu do sieci

Obszar roboczy usługi Log Analytics

Tabela network-security-perimeterAccessLogs zawiera wszystkie dzienniki dla każdej kategorii dziennika (na przykład network-security-perimeterPublicInboundResourceRulesAllowed). Każdy dziennik zawiera rekord dostępu do sieci obwodowej zabezpieczeń sieci zgodnej z kategorią dziennika.

Oto przykład network-security-perimeterPublicInboundResourceRulesAllowed formatu dziennika:

| Nazwa kolumny | Znaczenie | Przykładowa wartość |

|---|---|---|

| ResultDescription | Nazwa operacji dostępu do sieci | POST /indexes/my-index/docs/search |

| Profil | Który obwód zabezpieczeń sieci został skojarzony z usługą wyszukiwania | defaultProfile |

| ServiceResourceId | Identyfikator zasobu usługi wyszukiwania | search-service-resource-id |

| Dopasowana reguła | Opis JSON reguły, która została dopasowana przez dziennik | { "accessRule": "IP firewall" } |

| SourceIPAddress | Źródłowy adres IP dostępu do sieci przychodzącej, jeśli ma to zastosowanie | 1.1.1.1 |

| AccessRuleVersion | Wersja reguł dostępu obwodowego zabezpieczeń sieci używanych do wymuszania reguł dostępu do sieci | 0 |

Konto magazynu

Konto magazynu zawiera kontenery dla każdej kategorii dziennika (na przykład insights-logs-network-security-perimeterpublicinboundperimeterrulesallowed). Struktura folderów wewnątrz kontenera jest zgodna z identyfikatorem zasobu obwodu zabezpieczeń sieci i czasem wykonywania dzienników. Każdy wiersz w pliku dziennika JSON zawiera rekord dostępu do sieci obwodowej zabezpieczeń sieci zgodnej z kategorią dziennika.

Na przykład reguły obwodu dla ruchu przychodzącego dozwolonego w dzienniku kategorii używają następującego formatu:

"properties": {

"ServiceResourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/network-security-perimeter/providers/Microsoft.Search/searchServices/network-security-perimeter-search",

"Profile": "defaultProfile",

"MatchedRule": {

"AccessRule": "myaccessrule"

},

"Source": {

"IpAddress": "255.255.255.255",

}

}

Dodawanie reguły dostępu dla usługi wyszukiwania

Profil obwodowy zabezpieczeń sieci określa reguły zezwalające na dostęp przez obwód lub odmawiające dostępu.

W obrębie obwodu wszystkie zasoby mają wzajemny dostęp na poziomie sieci. Nadal musisz skonfigurować uwierzytelnianie i autoryzację, ale na poziomie sieci akceptowane są żądania połączeń z wewnątrz obwodu.

W przypadku zasobów spoza obwodu zabezpieczeń sieci należy określić reguły dostępu przychodzącego i wychodzącego. Reguły ruchu przychodzącego określają, które połączenia mają być dozwolone, a reguły ruchu wychodzącego określają, które żądania są dozwolone.

Usługa wyszukiwania akceptuje żądania przychodzące z aplikacji, takich jak portal usługi Azure AI Foundry, przepływ monitów usługi Azure Machine Learning i dowolna aplikacja wysyłająca indeksowanie lub żądania zapytań. Usługa wyszukiwania wysyła żądania wychodzące podczas indeksowania opartego na indeksatorze i wykonywania zestawu umiejętności. W tej sekcji wyjaśniono, jak skonfigurować reguły dostępu przychodzącego i wychodzącego dla scenariuszy usługi Azure AI Search.

Uwaga

Każda usługa skojarzona z obwodem zabezpieczeń sieci niejawnie zezwala na dostęp przychodzący i wychodzący do dowolnej innej usługi skojarzonej z tym samym obwodem zabezpieczeń sieci, gdy dostęp jest uwierzytelniany przy użyciu tożsamości zarządzanych i przypisań ról. Reguły dostępu muszą być tworzone tylko podczas zezwalania na dostęp poza obwodem zabezpieczeń sieci lub w celu uzyskania dostępu uwierzytelnionego przy użyciu kluczy interfejsu API.

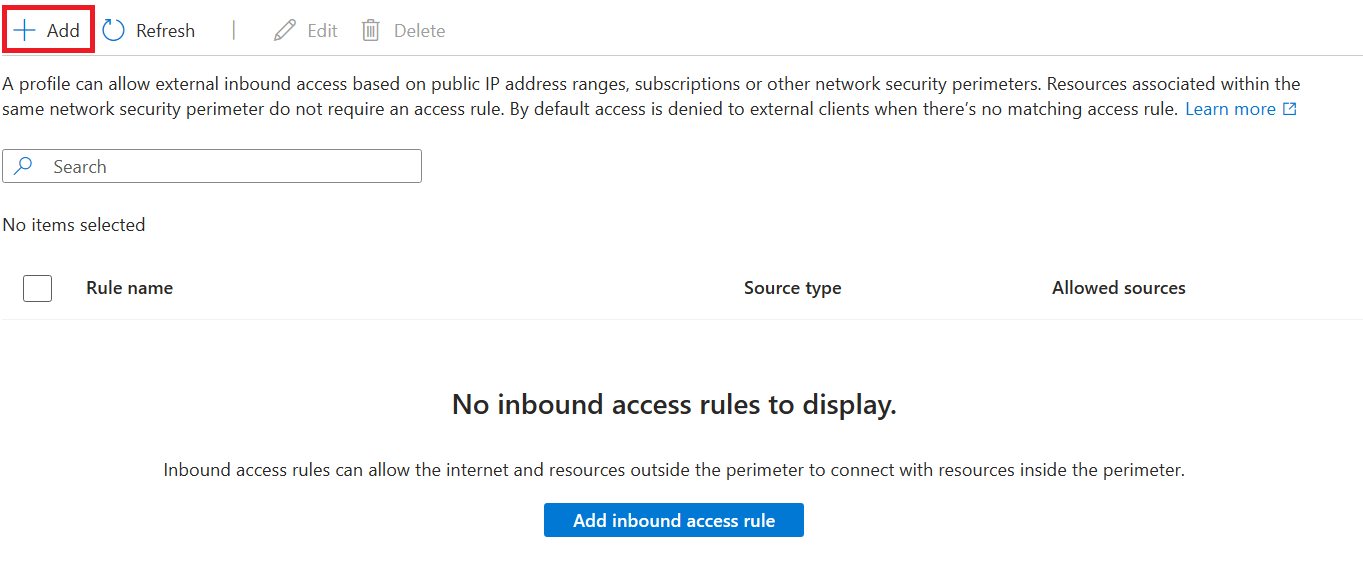

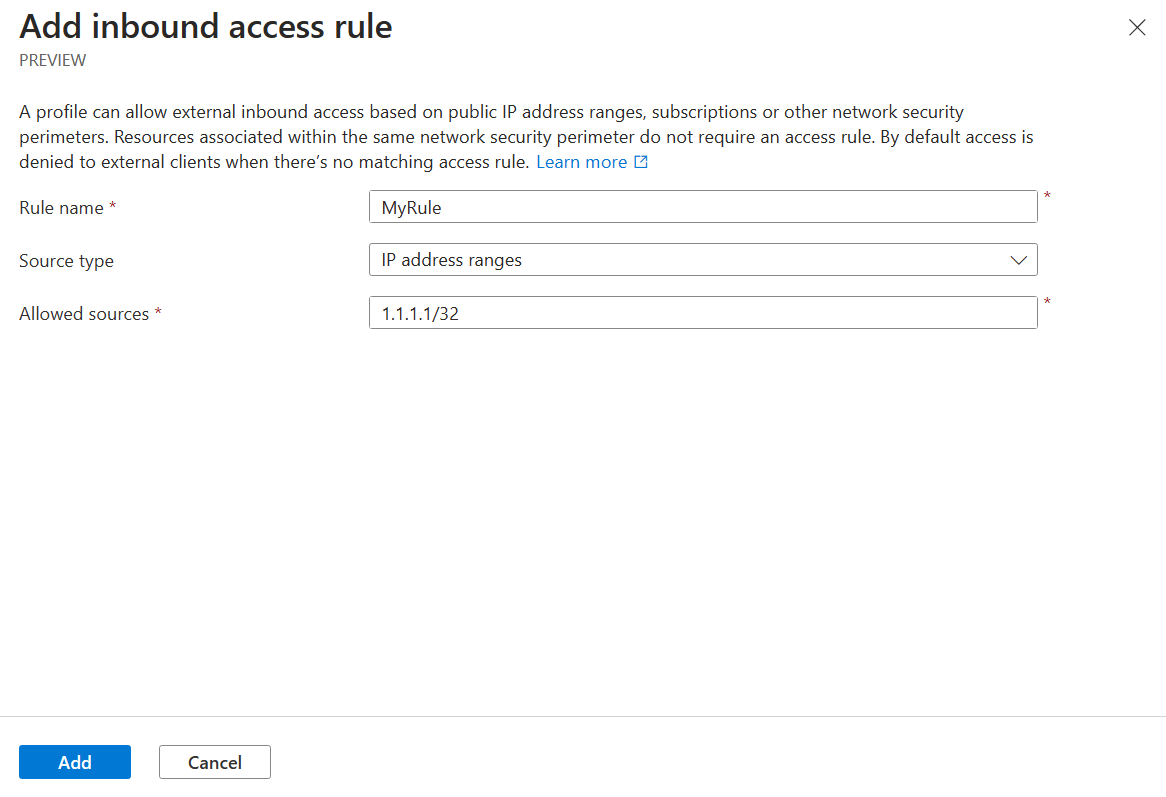

Dodawanie reguły dostępu przychodzącego

Reguły dostępu przychodzącego mogą zezwalać internetowi i zasobom spoza obwodu na łączenie się z zasobami wewnątrz obwodu.

Obwód zabezpieczeń sieci obsługuje dwa typy reguł dostępu przychodzącego:

Zakresy adresów IP. Adresy IP lub zakresy muszą być w formacie CIDR (Classless Inter-Domain Routing). Przykładem notacji CIDR jest 192.0.2.0/24, która reprezentuje adresy IP z zakresu od 192.0.2.0 do 192.0.2.255. Ten typ reguły zezwala na żądania przychodzące z dowolnego adresu IP w zakresie.

Subskrypcje. Ten typ reguły zezwala na dostęp przychodzący uwierzytelniony przy użyciu dowolnej tożsamości zarządzanej z subskrypcji.

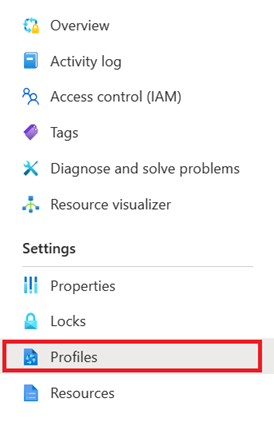

Aby dodać regułę dostępu przychodzącego w witrynie Azure Portal:

Przejdź do zasobu obwodowego zabezpieczeń sieci w witrynie Azure Portal.

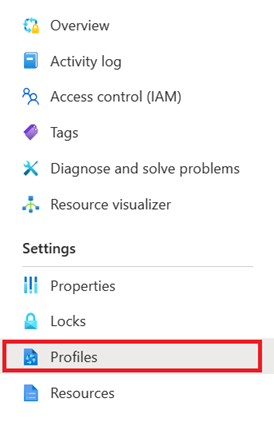

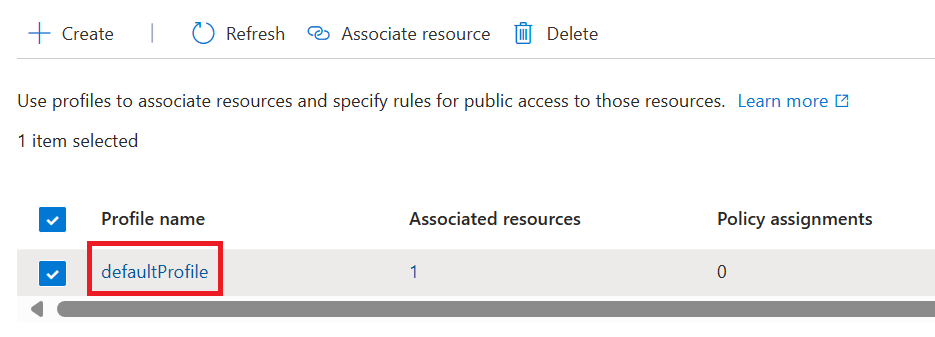

Wybierz pozycję Profile w menu po lewej stronie.

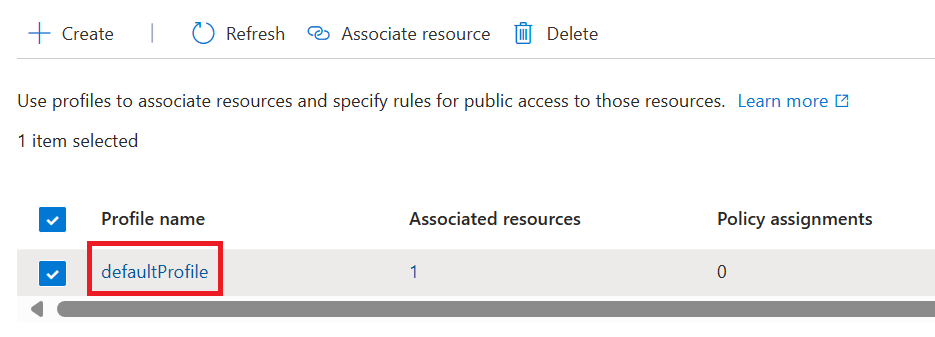

Wybierz profil, którego używasz z obwodem zabezpieczeń sieci

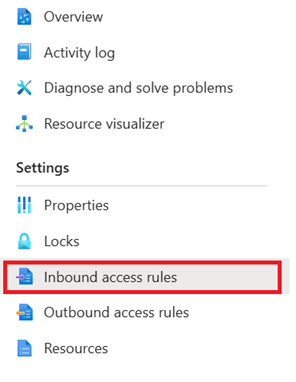

W menu po lewej stronie wybierz pozycję Reguły dostępu dla ruchu przychodzącego.

Wybierz Dodaj.

Wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Nazwa reguły Nazwa reguły dostępu przychodzącego (na przykład "MyInboundAccessRule"). Typ źródła Prawidłowe wartości to zakresy adresów IP lub subskrypcje. Dozwolone źródła Jeśli wybrano zakresy adresów IP, wprowadź zakres adresów IP w formacie CIDR, z którego chcesz zezwolić na dostęp przychodzący. Zakresy adresów IP platformy Azure są dostępne pod tym linkiem. W przypadku wybrania opcji Subskrypcje użyj subskrypcji, z której chcesz zezwolić na dostęp przychodzący. Wybierz pozycję Dodaj , aby utworzyć regułę dostępu przychodzącego.

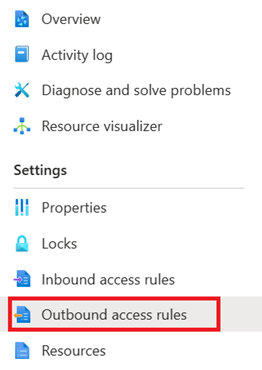

Dodawanie reguły dostępu wychodzącego

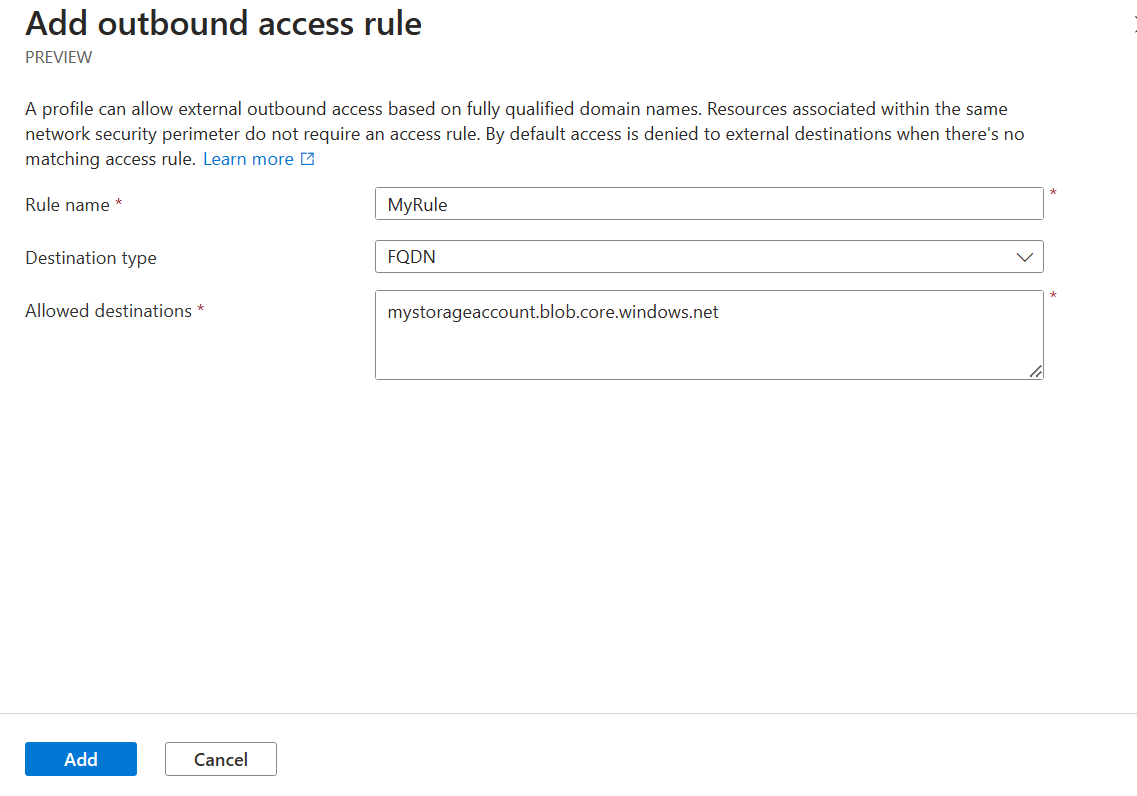

Usługa wyszukiwania wykonuje wywołania wychodzące podczas indeksowania opartego na indeksatorze i wykonywania zestawu umiejętności. Jeśli źródła danych indeksatora, usługi Azure AI lub niestandardowa logika umiejętności wykraczają poza obwód zabezpieczeń sieci, należy utworzyć regułę dostępu wychodzącego, która umożliwia usłudze wyszukiwania nawiązywanie połączenia.

Pamiętaj, że w publicznej wersji zapoznawczej usługa Azure AI Search może łączyć się tylko z usługą Azure Storage lub Azure Cosmos DB w obrębie obwodu zabezpieczeń. Jeśli indeksatory używają innych źródeł danych, potrzebujesz reguły dostępu wychodzącego do obsługi tego połączenia.

Obwód zabezpieczeń sieci obsługuje reguły dostępu wychodzącego na podstawie w pełni kwalifikowanej nazwy domeny (FQDN) miejsca docelowego. Na przykład można zezwolić na dostęp wychodzący z dowolnej usługi skojarzonej z obwodem zabezpieczeń sieci do nazwy FQDN, takiej jak mystorageaccount.blob.core.windows.net.

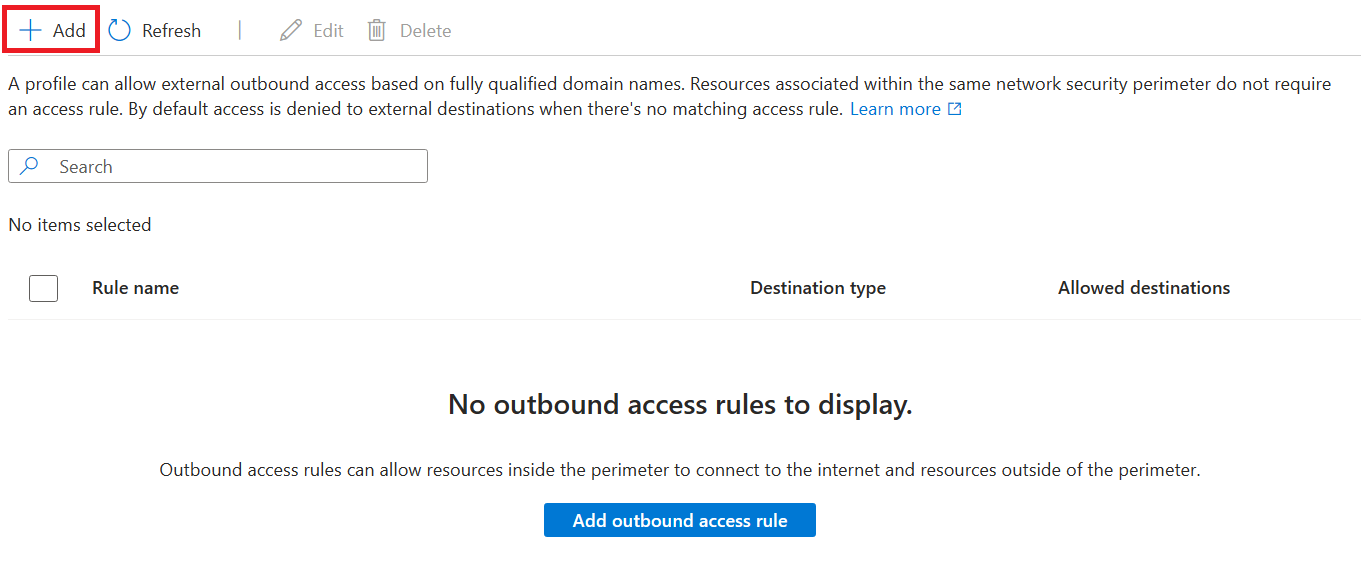

Aby dodać regułę dostępu wychodzącego w witrynie Azure Portal:

Przejdź do zasobu obwodowego zabezpieczeń sieci w witrynie Azure Portal.

Wybierz pozycję Profile w menu po lewej stronie.

Wybierz profil, którego używasz z obwodem zabezpieczeń sieci

W menu po lewej stronie wybierz pozycję Reguły dostępu dla ruchu wychodzącego.

Wybierz Dodaj.

Wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Nazwa reguły Nazwa reguły dostępu wychodzącego (na przykład "MyOutboundAccessRule") Typ miejsca docelowego Pozostaw jako nazwę FQDN Dozwolone miejsca docelowe Wprowadź rozdzielaną przecinkami listę nazw FQDN, do których chcesz zezwolić na dostęp wychodzący Wybierz pozycję Dodaj , aby utworzyć regułę dostępu wychodzącego.

Testowanie połączenia za pośrednictwem obwodu zabezpieczeń sieci

Aby przetestować połączenie za pośrednictwem obwodu zabezpieczeń sieci, musisz mieć dostęp do przeglądarki internetowej na komputerze lokalnym z połączeniem internetowym lub maszyną wirtualną platformy Azure.

Zmień skojarzenie obwodu zabezpieczeń sieci, aby wymusić tryb wymuszania wymagań dotyczących obwodu zabezpieczeń sieci dla dostępu sieciowego do usługi wyszukiwania.

Zdecyduj, czy chcesz użyć komputera lokalnego lub maszyny wirtualnej platformy Azure.

- Jeśli używasz komputera lokalnego, musisz znać publiczny adres IP.

- Jeśli używasz maszyny wirtualnej platformy Azure, możesz użyć linku prywatnego lub sprawdzić adres IP przy użyciu witryny Azure Portal.

Korzystając z adresu IP, można utworzyć regułę dostępu przychodzącego dla tego adresu IP, aby zezwolić na dostęp. Jeśli używasz łącza prywatnego, możesz pominąć ten krok.

Na koniec spróbuj przejść do usługi wyszukiwania w witrynie Azure Portal. Jeśli indeksy można wyświetlić pomyślnie, obwód zabezpieczeń sieci jest poprawnie skonfigurowany.

Wyświetlanie konfiguracji obwodu zabezpieczeń sieci i zarządzanie nimi

Interfejsy API REST konfiguracji obwodu zabezpieczeń sieci umożliwiają przeglądanie i uzgadnianie konfiguracji obwodowych.

Pamiętaj, aby użyć wersji zapoznawczej interfejsu 2024-06-01-previewAPI .

Dowiedz się, jak wywoływać interfejsy API REST zarządzania.