Przejście do obwodu zabezpieczeń sieci na platformie Azure

W tym artykule dowiesz się więcej o różnych trybach dostępu i sposobach przejścia na obwód zabezpieczeń sieci na platformie Azure. Tryby dostępu kontrolują zachowanie dostępu i rejestrowania zasobu.

Punkt konfiguracji trybu dostępu dla skojarzeń zasobów

Punkt konfiguracji trybu dostępu jest częścią skojarzenia zasobów w obwodzie i dlatego może zostać ustawiony przez administratora obwodu.

Właściwość accessMode można ustawić w skojarzeniu zasobów, aby kontrolować dostęp do sieci publicznej zasobu.

Możliwe wartości accessMode są obecnie wymuszane i uczenie.

| Tryb dostępu | Opis |

|---|---|

| Szkolenie | Jest to domyślny tryb dostępu. Ocena w tym trybie będzie używać konfiguracji obwodowej zabezpieczeń sieci jako punktu odniesienia, ale w przypadku braku znalezienia zgodnej reguły ocena powróci do konfiguracji zapory zasobów, która może następnie zatwierdzić dostęp z istniejącymi ustawieniami. |

| Wymuszane | Po jawnym ustawieniu zasób przestrzega tylko reguł dostępu obwodowego zabezpieczeń sieci. |

Zapobieganie przerwom w łączności podczas wdrażania obwodu zabezpieczeń sieci

Włączanie trybu uczenia

Aby zapobiec niepożądanym przerwom w łączności podczas wdrażania obwodu zabezpieczeń sieci do istniejących zasobów PaaS i zapewnienia bezproblemowego przejścia do bezpiecznych konfiguracji, administratorzy mogą dodać zasoby PaaS do obwodu zabezpieczeń sieci w trybie uczenia. Chociaż ten krok nie zabezpiecza zasobów PaaS, wykona następujące czynności:

- Zezwalaj na nawiązywanie połączeń zgodnie z konfiguracją obwodu zabezpieczeń sieci. Ponadto zasoby w tej konfiguracji są rezerwowe w celu przestrzegania reguł zapory zdefiniowanych przez zasoby i zachowania zaufanego dostępu, gdy połączenia nie są dozwolone przez reguły dostępu obwodowego zabezpieczeń sieci.

- Po włączeniu dzienników diagnostycznych program generuje dzienniki zawierające szczegółowe informacje o tym, czy połączenia zostały zatwierdzone na podstawie konfiguracji obwodowej zabezpieczeń sieci, czy konfiguracji zasobu. Administratorzy mogą następnie analizować te dzienniki, aby zidentyfikować luki w regułach dostępu, brak członkostwa w obwodzie i niepożądane połączenia.

Ważne

Obsługa zasobów PaaS w trybie uczenia powinna służyć tylko jako krok przejściowy. Złośliwi aktorzy mogą wykorzystywać niezabezpieczone zasoby do eksfiltrowania danych. W związku z tym niezwykle ważne jest, aby jak najszybciej przejść do pełnej bezpiecznej konfiguracji z ustawionym trybem dostępu na wartość Wymuszone.

Przejście do trybu wymuszonego dla istniejących zasobów

Aby w pełni zabezpieczyć dostęp publiczny, niezbędne jest przejście do trybu wymuszonego w obwodzie zabezpieczeń sieci. Kwestie, które należy wziąć pod uwagę przed przejściem do trybu wymuszonego, to wpływ na dostęp publiczny, prywatny, zaufany i obwodowy. W trybie wymuszania zachowanie dostępu do sieci na skojarzonych zasobach PaaS w różnych typach zasobów PaaS można podsumować w następujący sposób:

- Dostęp publiczny: dostęp publiczny odnosi się do żądań przychodzących lub wychodzących wysyłanych za pośrednictwem sieci publicznych. Zasoby PaaS zabezpieczone przez obwód zabezpieczeń sieci mają domyślnie wyłączony przychodzący i wychodzący dostęp publiczny, ale reguły dostępu obwodowego zabezpieczeń sieci mogą być używane do selektywnego zezwalania na ruch publiczny, który jest do nich zgodny.

- Dostęp obwodowy: dostęp obwodowy odnosi się do żądań przychodzących lub wychodzących między częścią zasobów tego samego obwodu zabezpieczeń sieci. Aby zapobiec infiltracji i eksfiltracji danych, taki ruch obwodowy nigdy nie przekroczy granic obwodowych, chyba że jawnie zatwierdzony jako ruch publiczny zarówno w trybie źródłowym, jak i docelowym w trybie wymuszonym. Tożsamość manged musi być przypisana do zasobów w celu uzyskania dostępu obwodowego.

- Zaufany dostęp: dostęp do zaufanej usługi odnosi się do funkcji kilku usług platformy Azure, które umożliwiają dostęp za pośrednictwem sieci publicznych, gdy jej pochodzenie jest określonymi usługami platformy Azure, które są uznawane za zaufane. Ponieważ obwód zabezpieczeń sieci zapewnia bardziej szczegółową kontrolę niż zaufany dostęp, zaufany dostęp nie jest obsługiwany w trybie wymuszanym.

- Dostęp prywatny: dostęp za pośrednictwem linków prywatnych nie ma wpływu na obwód zabezpieczeń sieci.

Przenoszenie nowych zasobów do obwodu zabezpieczeń sieci

Obwód zabezpieczeń sieci domyślnie obsługuje bezpieczne zachowanie przez wprowadzenie nowej właściwości w obszarze publicNetworkAccess o nazwie SecuredbyPerimeter. Po ustawieniu blokuje dostęp publiczny i uniemożliwia uwidocznienie zasobów PaaS w sieciach publicznych.

Jeśli w przypadku tworzenia publicNetworkAccess zasobu ustawiono wartość SecuredByPerimeter, zasób zostanie utworzony w trybie blokady, nawet jeśli nie jest skojarzony z obwodem. W przypadku skonfigurowania będzie dozwolony tylko ruch łącza prywatnego. Po skojarzeniu z obwodem obwód obwód zabezpieczeń sieci zarządza zachowaniem dostępu do zasobów. W poniższej tabeli przedstawiono podsumowanie zachowania dostępu w różnych trybach i konfiguracji dostępu do sieci publicznej:

| Tryb dostępu do skojarzenia | Niezwiązane | Tryb uczenia | Tryb wymuszony |

|---|---|---|---|

| Dostęp do sieci publicznej | |||

| Włączono | Ruch przychodzący: Reguły zasobów Dozwolone dla ruchu wychodzącego |

Ruch przychodzący: obwód zabezpieczeń sieci i reguły zasobów dla ruchu wychodzącego Reguły obwodu zabezpieczeń sieci + Dozwolone |

Ruch przychodzący: Reguły obwodu zabezpieczeń sieci wychodzących Reguł obwodowych zabezpieczeń sieci |

| Disabled | Ruch przychodzący: odmowa ruchu wychodzącego : dozwolone |

Ruch przychodzący: Reguły obwodu zabezpieczeń sieci wychodzące: reguły obwodu zabezpieczeń sieci i dozwolone |

Ruch przychodzący: Reguły obwodu zabezpieczeń sieci wychodzące: reguły obwodu zabezpieczeń sieci |

| SecuredByPerimeter | Ruch przychodzący: odmowa ruchu wychodzącego : odmowa |

Ruch przychodzący: Reguły obwodu zabezpieczeń sieci wychodzące: reguły obwodu zabezpieczeń sieci |

- Ruch przychodzący: Reguły obwodu - zabezpieczeń sieci wychodzące: reguły obwodu zabezpieczeń sieci |

Kroki konfigurowania właściwości publicNetworkAccess i accessMode

publicNetworkAccess Właściwości i accessMode można ustawić przy użyciu witryny Azure Portal, wykonując następujące kroki:

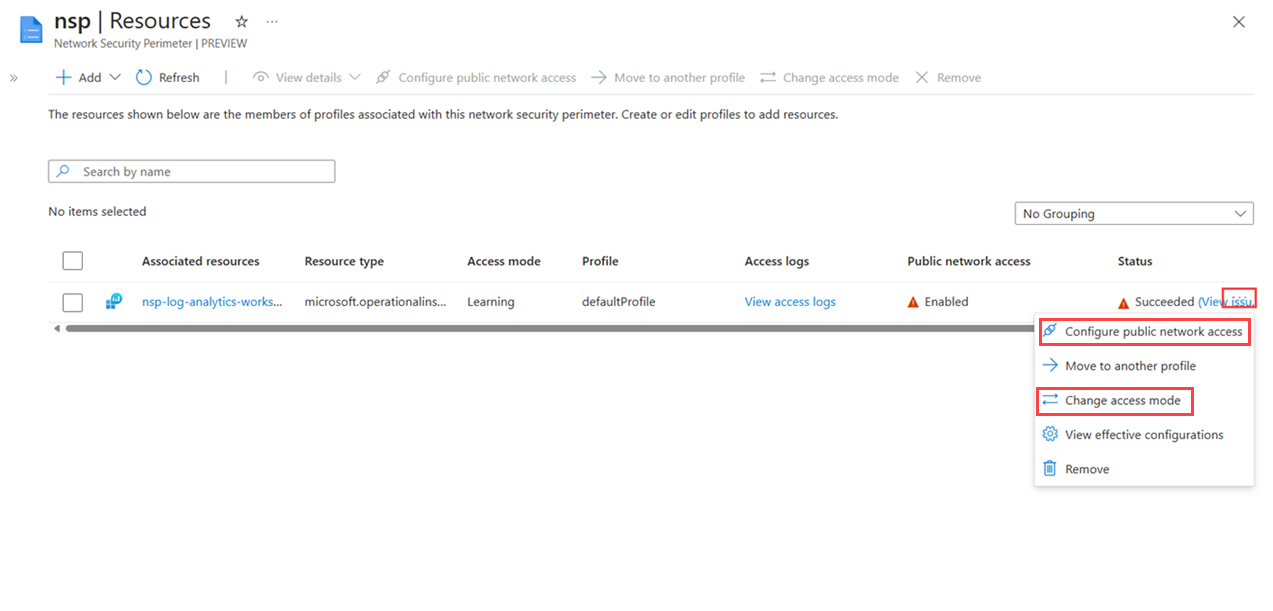

Przejdź do zasobu obwodowego zabezpieczeń sieci w witrynie Azure Portal.

Wybierz pozycję Ustawienia>Zasoby, aby wyświetlić listę zasobów skojarzonych z obwodem.

Wybierz pozycję ... (wielokropek) obok zasobu, który chcesz skonfigurować.

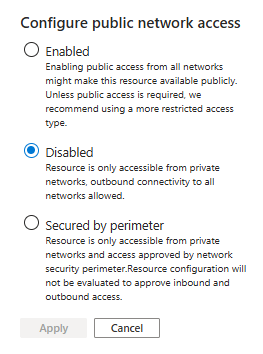

Z menu rozwijanego wybierz pozycję Konfiguruj dostęp do sieci publicznej, a następnie wybierz żądany tryb dostępu z trzech dostępnych opcji: Włączone, Wyłączone lub SecuredByPerimeter.

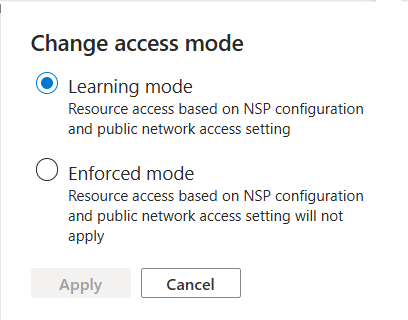

Aby ustawić tryb dostępu, wybierz pozycję Konfiguruj tryb dostępu z menu rozwijanego, a następnie wybierz żądany tryb dostępu z dwóch dostępnych opcji: Nauka lub Wymuszone.