Konfigurowanie usługi Azure Monitor przy użyciu obwodu zabezpieczeń sieci (wersja zapoznawcza)

Ten artykuł zawiera proces konfigurowania obwodu zabezpieczeń sieci (NSP) dla zasobów usługi Azure Monitor. Obwód zabezpieczeń sieci to funkcja izolacji sieci, która zapewnia zabezpieczony obwód komunikacji między usługami PaaS wdrożonych poza siecią wirtualną. Te usługi PaaS mogą komunikować się ze sobą w obrębie obwodu, a także komunikować się z zasobami spoza obwodu przy użyciu publicznych reguł dostępu dla ruchu przychodzącego i wychodzącego.

Obwód zabezpieczeń sieci umożliwia kontrolowanie dostępu do sieci przy użyciu ustawień izolacji sieci w ramach obsługiwanych zasobów usługi Azure Monitor. Po skonfigurowaniu obwodu zabezpieczeń sieci można wykonać następujące czynności:

- Kontroluj dostęp sieciowy do obsługiwanych zasobów usługi Azure Monitor na podstawie reguł dostępu przychodzącego i wychodzącego zdefiniowanych w programie NSP.

- Zarejestruj cały dostęp sieciowy do obsługiwanych zasobów usługi Azure Monitor.

- Blokuj eksfiltrację danych do usług, które nie są w programie NSP.

Regiony

Obwód zabezpieczeń sieci platformy Azure jest obecnie w publicznej wersji zapoznawczej. Funkcje obwodu zabezpieczeń sieci w usłudze Azure Monitor są obecnie dostępne w następujących 6 regionach:

- East US

- Wschodnie stany USA 2

- Północno-środkowe stany USA

- South Central US

- Zachodnie stany USA

- Zachodnie stany USA 2

Bieżące ograniczenia

- Aby scenariusze eksportu usługi Log Analytics działały prawidłowo z kontami magazynu, zarówno obszar roboczy usługi Log Analytics, jak i konta magazynu muszą być częścią tego samego obwodu.

- Zasób globalnych grup akcji nie obsługuje programu NSP. Należy utworzyć zasoby regionalnych grup akcji, które będą obsługiwać NSP.

- Zapytania obejmujące wiele zasobów są blokowane dla obszarów roboczych usługi Log Analytics skojarzonych z programem NSP. Obejmuje to dostęp do obszaru roboczego za pośrednictwem klastra ADX.

- Dzienniki dostępu NSP są próbkowane co 30 minut.

Obsługiwane składniki

Składniki usługi Azure Monitor, które są obsługiwane z obwodem zabezpieczeń sieci, są wymienione w poniższej tabeli z minimalną wersją interfejsu API.

| Zasób | Typ zasobu | Wersja interfejsu API |

|---|---|---|

| Punkt końcowy zbierania danych (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Obszar roboczy usługi Log Analytics | Microsoft.OperationalInsights/workspaces | 2023-09-01 |

| Alerty dotyczące zapytań dzienników | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-preview |

| Grupy akcji 12 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 NSP działa tylko z regionalnymi grupami akcji. Globalne grupy akcji domyślnie mają dostęp do sieci publicznej.

2 Dzisiaj, Eventhub jest jedynym obsługiwanym typem akcji dla NSP. Wszystkie inne akcje domyślnie mają dostęp do sieci publicznej.

Następujące składniki usługi Azure Monitor nie są obsługiwane z obwodem zabezpieczeń sieci:

- Profiler usługi Application Insights dla platformy .NET i debugera migawek

- Klucz zarządzany przez klienta usługi Log Analytics

- Zapytania obejmujące wszystkie obszary robocze usługi Log Analytics skojarzone z NSP

Uwaga

W przypadku usługi Application Insights skonfiguruj dostawcę NSP dla obszaru roboczego usługi Log Analytics używanego dla zasobu usługi Application Insights.

Tworzenie obwodu zabezpieczeń sieci

Tworzenie obwodu zabezpieczeń sieci przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub programu PowerShell.

Dodawanie obszaru roboczego usługi Log Analytics do obwodu zabezpieczeń sieci

W menu Obwód zabezpieczeń sieci w witrynie Azure Portal wybierz obwód zabezpieczeń sieci.

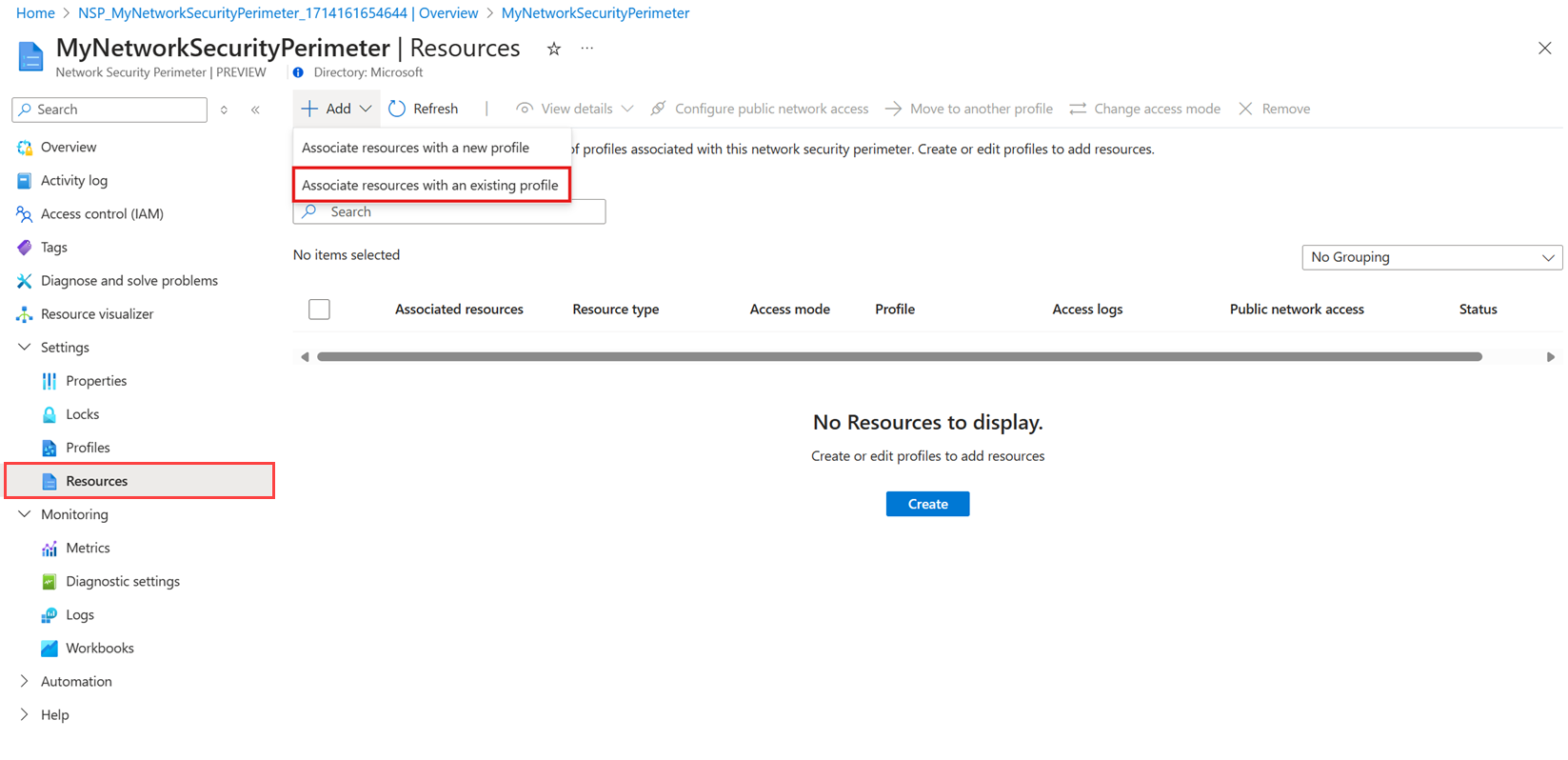

Wybierz pozycję Zasoby, a następnie pozycję Dodaj ->Skojarz zasoby z istniejącym profilem.

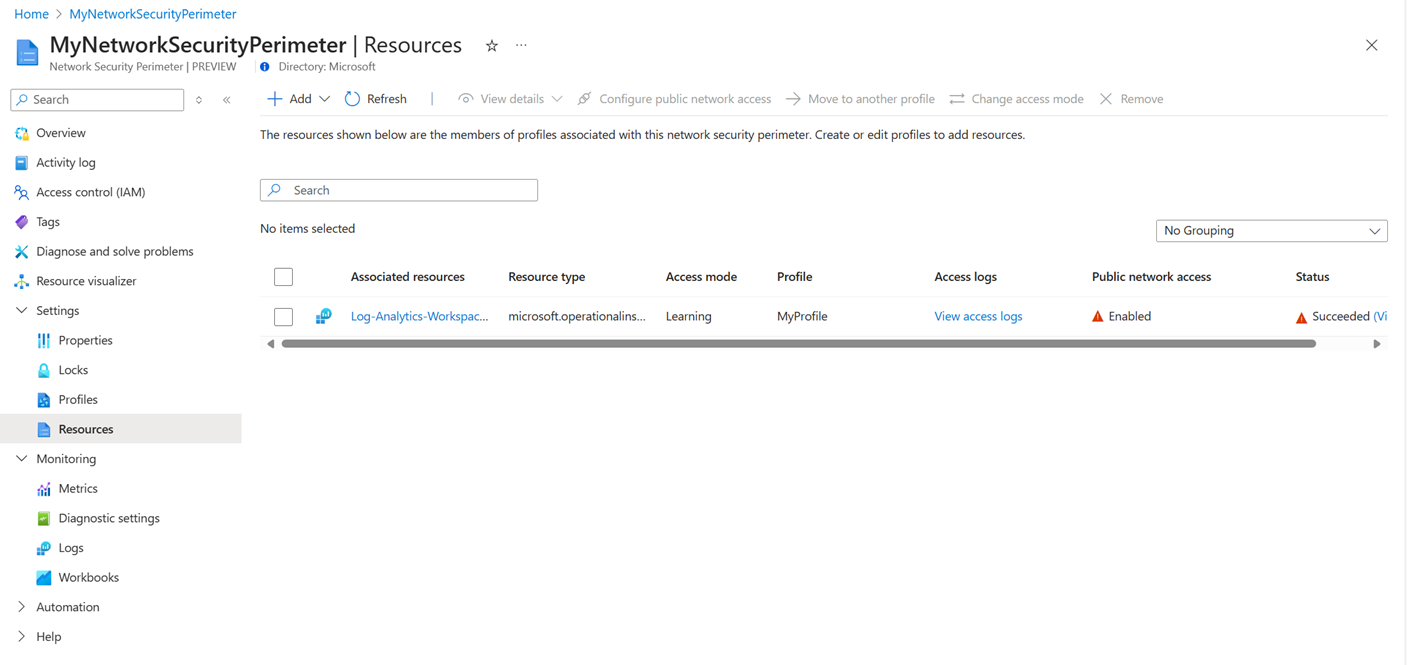

Wybierz profil, który chcesz skojarzyć z zasobem obszaru roboczego usługi Log Analytics.

Wybierz pozycję Skojarz, a następnie wybierz obszar roboczy usługi Log Analytics.

Wybierz pozycję Skojarz w lewej dolnej sekcji ekranu, aby utworzyć skojarzenie z NSP.

Ważne

Podczas przenoszenia obszaru roboczego usługi Log Analytics między grupami zasobów lub subskrypcjami połącz go z sieciowym obwodem zabezpieczeń w celu zachowania zasad zabezpieczeń. Jeśli obszar roboczy zostanie usunięty, upewnij się, że usunięto również jego skojarzenia z NSP.

Reguły dostępu dla obszaru roboczego usługi Log Analytics

Profil NSP określa reguły zezwalające lub odmawiające dostępu przez obwód. W obrębie obwodu wszystkie zasoby mają wzajemny dostęp na poziomie sieci, chociaż nadal podlegają uwierzytelnianiu i autoryzacji. W przypadku zasobów spoza NSP należy określić reguły dostępu dla ruchu przychodzącego i wychodzącego. Reguły ruchu przychodzącego określają, które połączenia mają być dozwolone, a reguły ruchu wychodzącego określają, które żądania są dozwolone.

Uwaga

Każda usługa skojarzona z obwodem zabezpieczeń sieci niejawnie zezwala na dostęp przychodzący i wychodzący do dowolnej innej usługi skojarzonej z tym samym obwodem zabezpieczeń sieci, gdy dostęp jest uwierzytelniany przy użyciu tożsamości zarządzanych i przypisań ról. Reguły dostępu muszą być tworzone tylko podczas zezwalania na dostęp poza obwodem zabezpieczeń sieci lub w celu uzyskania dostępu uwierzytelnionego przy użyciu kluczy interfejsu API.

Dodawanie reguły dostępu przychodzącego NSP

Reguły dostępu przychodzącego NSP mogą zezwalać internetowi i zasobom spoza obwodu na łączenie się z zasobami wewnątrz obwodu.

Program NSP obsługuje dwa typy reguł dostępu przychodzącego:

- Zakresy adresów IP. Adresy IP lub zakresy muszą być w formacie CIDR (Classless Inter-Domain Routing). Przykładem notacji CIDR jest 8.8.8.0/24, która reprezentuje adresy IP z zakresu od 8.8.8.0 do 8.8.8.255. Ten typ reguły zezwala na ruch przychodzący z dowolnego adresu IP w zakresie jest dozwolony.

- Subskrypcje. Ten typ reguły zezwala na dostęp przychodzący uwierzytelniony przy użyciu dowolnej tożsamości zarządzanej z subskrypcji.

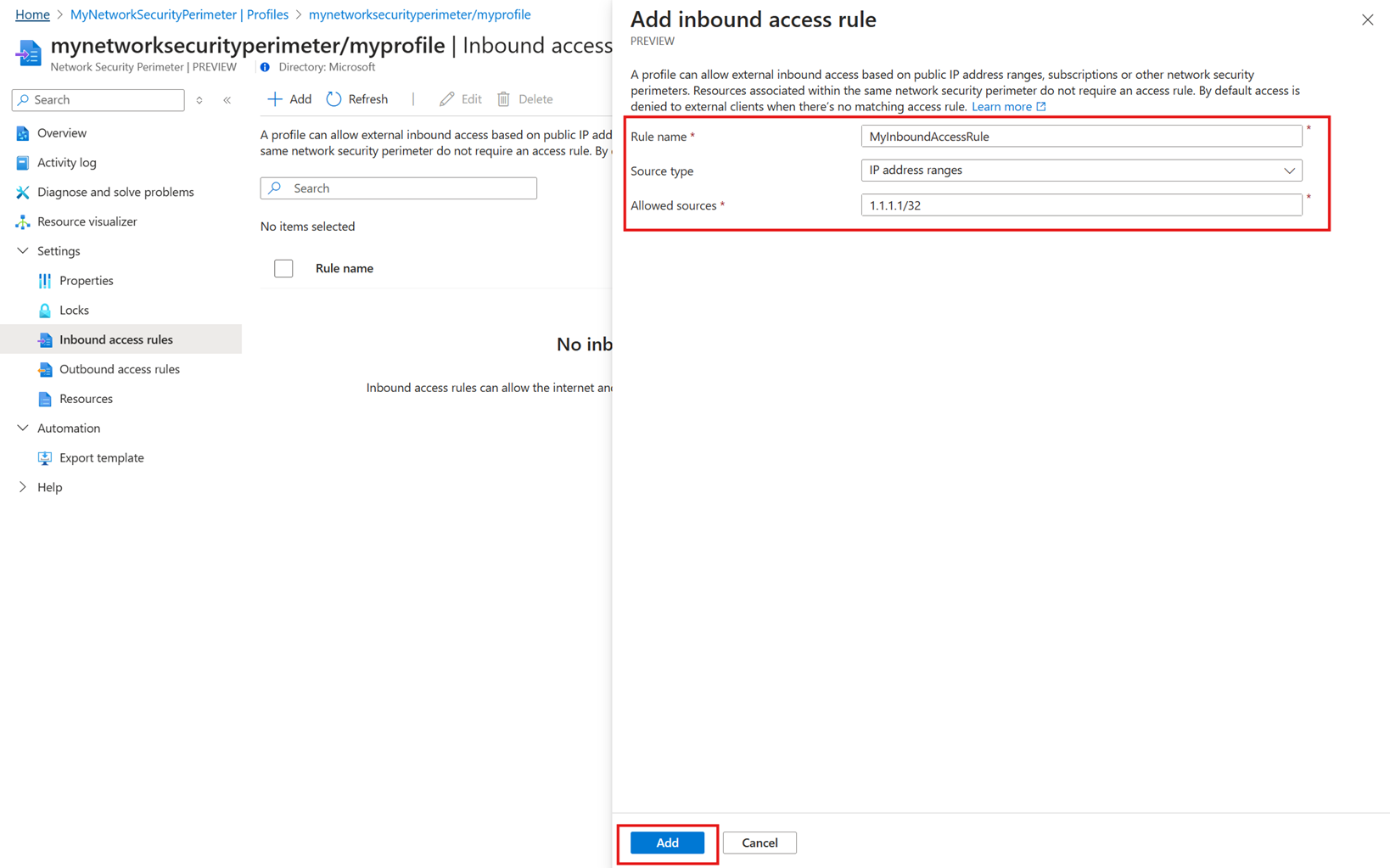

Użyj następującego procesu, aby dodać regułę dostępu przychodzącego NSP przy użyciu witryny Azure Portal:

Przejdź do zasobu obwodowego zabezpieczeń sieci w witrynie Azure Portal.

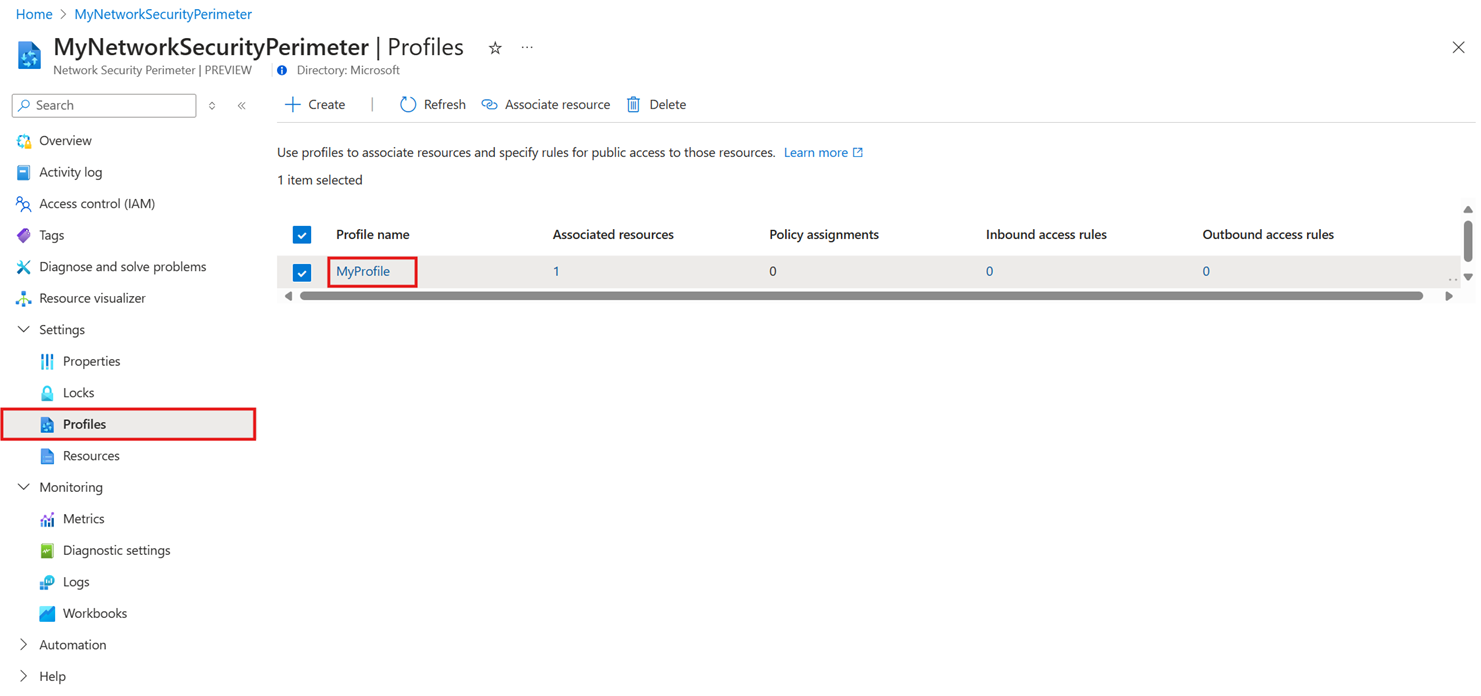

Wybierz pozycję Profile , a następnie profil, którego używasz z dostawcą NSP.

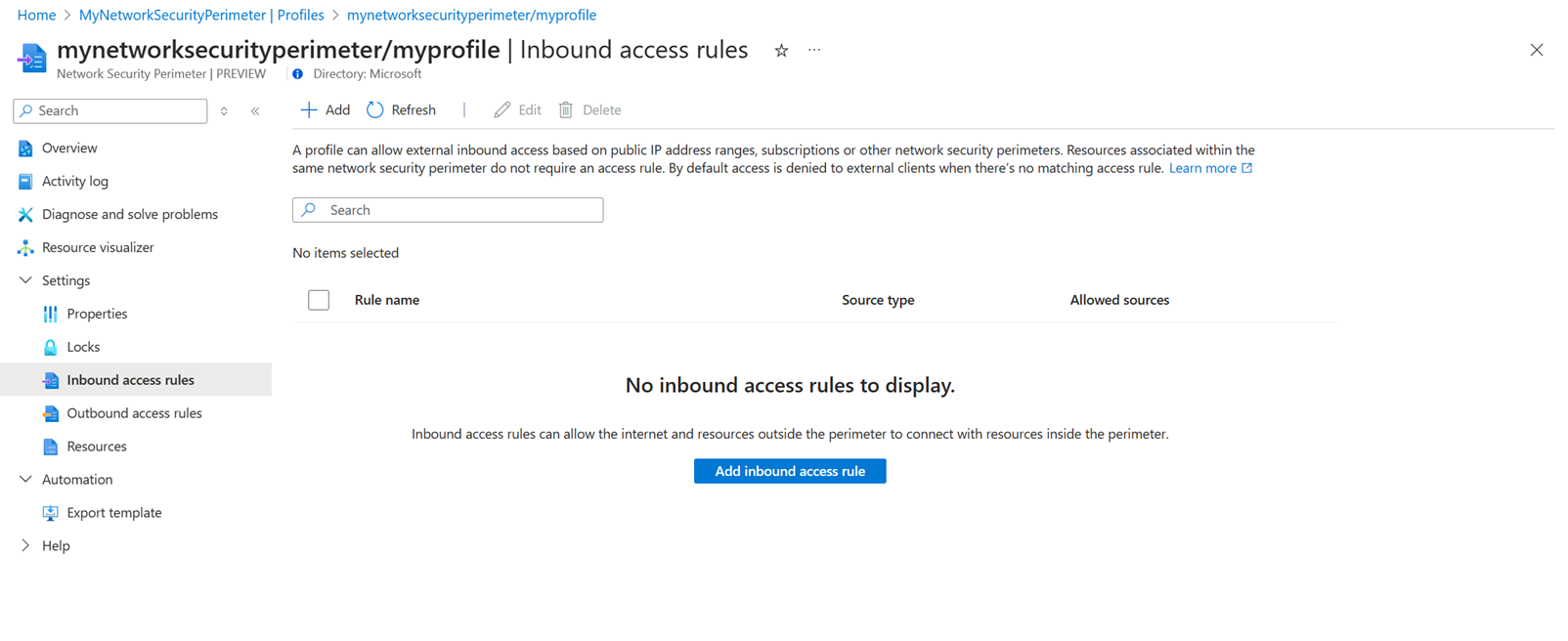

Wybierz pozycję Reguły dostępu dla ruchu przychodzącego.

Kliknij pozycję Dodaj lub Dodaj regułę dostępu dla ruchu przychodzącego. Wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Nazwa reguły Nazwa reguły dostępu przychodzącego. Na przykład MyInboundAccessRule. Typ źródła Prawidłowe wartości to zakresy adresów IP lub subskrypcje. Dozwolone źródła Jeśli wybrano zakresy adresów IP, wprowadź zakres adresów IP w formacie CIDR, z którego chcesz zezwolić na dostęp przychodzący. Zakresy adresów IP platformy Azure są dostępne w temacie Zakresy adresów IP platformy Azure i tagi usług — chmura publiczna. W przypadku wybrania opcji Subskrypcje użyj subskrypcji, z której chcesz zezwolić na dostęp przychodzący. Kliknij przycisk Dodaj , aby utworzyć regułę dostępu przychodzącego.

Dodawanie reguły dostępu wychodzącego NSP

Eksportowanie danych w obszarze roboczym usługi Log Analytics umożliwia ciągłe eksportowanie danych dla określonych tabel w obszarze roboczym. Możesz wyeksportować dane do konta usługi Azure Storage lub usługi Azure Event Hubs, gdy dane docierają do potoku usługi Azure Monitor.

Obszar roboczy usługi Log Analytics w ramach obwodu zabezpieczeń może łączyć się tylko z magazynem i centrami zdarzeń w tym samym obwodzie. Inne miejsca docelowe wymagają reguły dostępu wychodzącego na podstawie w pełni kwalifikowanej nazwy domeny (FQDN) miejsca docelowego.

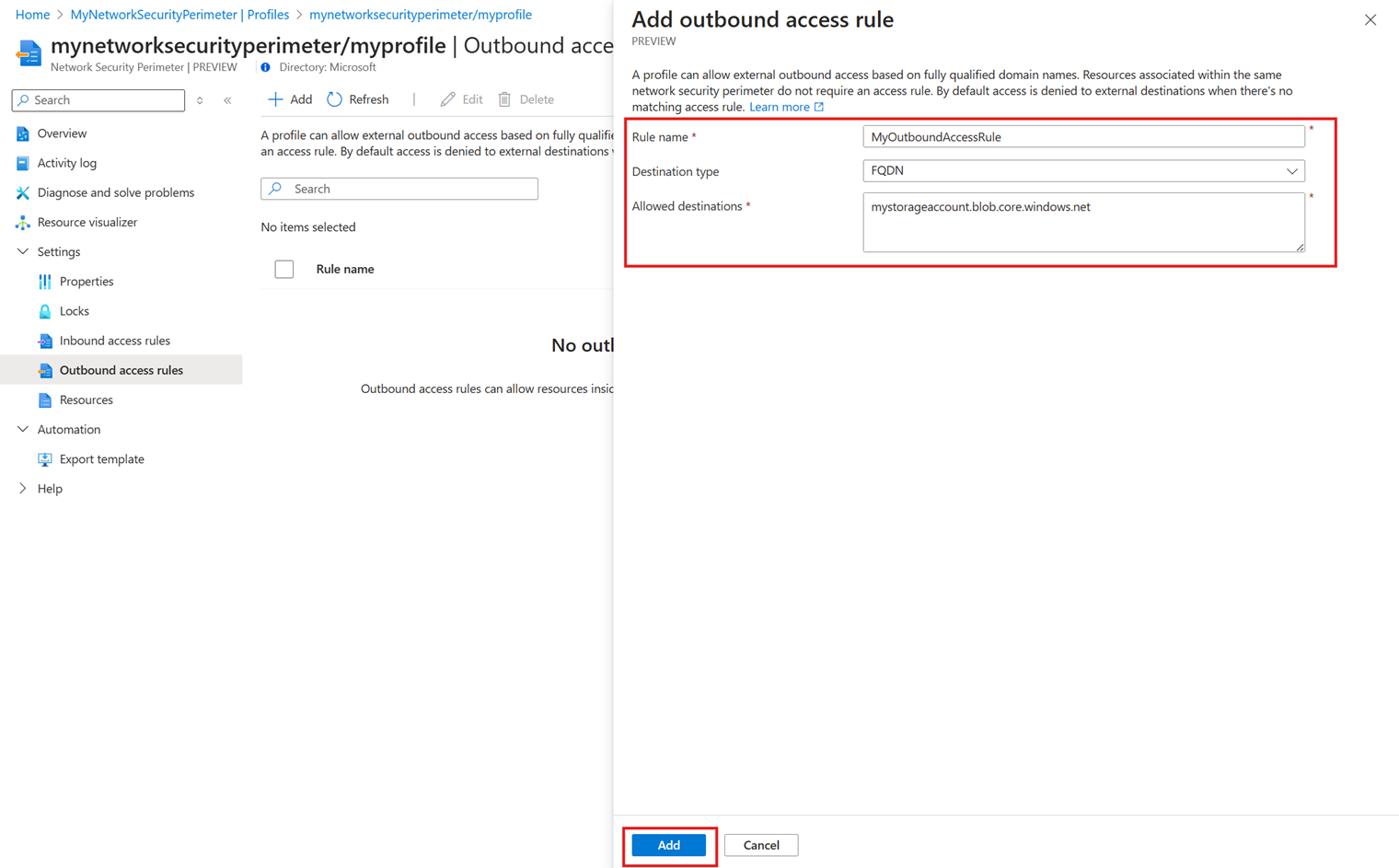

Użyj następującego procesu, aby dodać regułę dostępu wychodzącego NSP przy użyciu witryny Azure Portal:

Przejdź do zasobu obwodowego zabezpieczeń sieci w witrynie Azure Portal.

Wybierz pozycję Profile , a następnie profil, którego używasz z dostawcą NSP.

Wybierz pozycję Reguły dostępu dla ruchu wychodzącego.

Kliknij pozycję Dodaj lub Dodaj regułę dostępu wychodzącego. Wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Nazwa reguły Nazwa reguły dostępu wychodzącego. Na przykład MyOutboundAccessRule. Typ miejsca docelowego Pozostaw wartość FQDN. Dozwolone miejsca docelowe Wprowadź rozdzielaną przecinkami listę nazw FQDN, do których chcesz zezwolić na dostęp wychodzący. Wybierz pozycję Dodaj , aby utworzyć regułę dostępu wychodzącego.

Następne kroki

- Przeczytaj więcej na temat obwodu zabezpieczeń sieci na platformie Azure.