Zabezpieczanie obszaru roboczego usługi Azure Machine Learning za pomocą sieci wirtualnych

DOTYCZY: Rozszerzenie interfejsu wiersza polecenia platformy Azure w wersji 2 (current)

Rozszerzenie interfejsu wiersza polecenia platformy Azure w wersji 2 (current) Zestaw PYTHON SDK azure-ai-ml v2 (bieżąca)

Zestaw PYTHON SDK azure-ai-ml v2 (bieżąca)

Napiwek

Zamiast kroków opisanych w tym artykule można użyć zarządzanych sieci wirtualnych usługi Azure Machine Learning. W przypadku zarządzanej sieci wirtualnej usługa Azure Machine Learning obsługuje zadanie izolacji sieci dla obszaru roboczego i zarządzanych zasobów obliczeniowych. Możesz również dodać prywatne punkty końcowe dla zasobów wymaganych przez obszar roboczy, na przykład konto usługi Azure Storage. Aby uzyskać więcej informacji, zobacz Obszar roboczy zarządzana izolacja sieci.

Z tego artykułu dowiesz się, jak zabezpieczyć obszar roboczy usługi Azure Machine Learning i skojarzone z nim zasoby w usłudze Azure Virtual Network.

Ten artykuł jest częścią serii dotyczącej zabezpieczania przepływu pracy usługi Azure Machine Learning. Zobacz inne artykuły z tej serii:

- Omówienie sieci wirtualnej

- Zabezpieczanie środowiska szkoleniowego

- Zabezpieczanie środowiska wnioskowania

- Włączanie funkcji programu Studio

- Używanie niestandardowego systemu DNS

- Korzystanie z zapory

- Izolacja sieci platformy interfejsu API

Aby zapoznać się z samouczkiem dotyczącym tworzenia bezpiecznego obszaru roboczego, zobacz Samouczek: tworzenie bezpiecznego obszaru roboczego, szablonu Bicep lub szablonu narzędzia Terraform.

Z tego artykułu dowiesz się, jak włączyć następujące zasoby obszarów roboczych w sieci wirtualnej:

- Obszar roboczy usługi Azure Machine Learning

- Konta usługi Azure Storage

- Azure Key Vault

- Azure Container Registry

Wymagania wstępne

Przeczytaj artykuł Omówienie zabezpieczeń sieci, aby poznać typowe scenariusze sieci wirtualnej i ogólną architekturę sieci wirtualnej.

Przeczytaj artykuł Azure Machine Learning best practices for enterprise security (Najlepsze rozwiązania dotyczące zabezpieczeń przedsiębiorstwa), aby dowiedzieć się więcej o najlepszych rozwiązaniach.

Istniejąca sieć wirtualna i podsieć do użycia z zasobami obliczeniowymi.

Ostrzeżenie

Nie używaj zakresu adresów IP 172.17.0.0/16 dla sieci wirtualnej. Jest to domyślny zakres podsieci używany przez sieć mostka platformy Docker i spowoduje błędy w przypadku użycia dla sieci wirtualnej. Inne zakresy mogą również powodować konflikt w zależności od tego, co chcesz połączyć z siecią wirtualną. Jeśli na przykład planujesz połączenie sieci lokalnej z siecią wirtualną i sieć lokalna również używa zakresu 172.16.0.0/16. Ostatecznie należy zaplanować infrastrukturę sieci.

Aby wdrożyć zasoby w sieci wirtualnej lub podsieci, konto użytkownika musi mieć uprawnienia do następujących akcji w kontroli dostępu opartej na rolach platformy Azure (Azure RBAC):

- "Microsoft.Network/*/read" w zasobie sieci wirtualnej. To uprawnienie nie jest wymagane w przypadku wdrożeń szablonów usługi Azure Resource Manager (ARM).

- "Microsoft.Network/virtualNetworks/join/action" w zasobie sieci wirtualnej.

- "Microsoft.Network/virtualNetworks/subnets/join/action" w zasobie podsieci.

Aby uzyskać więcej informacji na temat kontroli dostępu opartej na rolach platformy Azure z siecią, zobacz Wbudowane role sieciowe

Azure Container Registry

Usługa Azure Container Registry musi mieć wersję Premium. Aby uzyskać więcej informacji na temat uaktualniania, zobacz Zmienianie jednostek SKU.

Jeśli usługa Azure Container Registry używa prywatnego punktu końcowego, zalecamy, aby była ona w tej samej sieci wirtualnej co konto magazynu i docelowe obiekty obliczeniowe używane do trenowania lub wnioskowania. Jednak może również znajdować się w równorzędnej sieci wirtualnej.

Jeśli używa punktu końcowego usługi, musi znajdować się w tej samej sieci wirtualnej i podsieci co konto magazynu i cele obliczeniowe.

Obszar roboczy usługi Azure Machine Learning musi zawierać klaster obliczeniowy usługi Azure Machine Learning.

Ograniczenia

Konto magazynu Azure

Jeśli planujesz używać usługi Azure Machine Learning Studio, a konto magazynu znajduje się również w sieci wirtualnej, istnieją dodatkowe wymagania dotyczące walidacji:

- Jeśli konto magazynu używa punktu końcowego usługi, prywatny punkt końcowy obszaru roboczego i punkt końcowy usługi magazynu muszą znajdować się w tej samej podsieci sieci wirtualnej.

- Jeśli konto magazynu używa prywatnego punktu końcowego , prywatny punkt końcowy obszaru roboczego i prywatny punkt końcowy magazynu muszą znajdować się w tej samej sieci wirtualnej. W takim przypadku mogą znajdować się w różnych podsieciach.

Azure Container Instances

Jeśli obszar roboczy usługi Azure Machine Learning jest skonfigurowany przy użyciu prywatnego punktu końcowego, wdrażanie w usłudze Azure Container Instances w sieci wirtualnej nie jest obsługiwane. Zamiast tego rozważ użycie zarządzanego punktu końcowego online z izolacją sieci.

Azure Container Registry

Jeśli obszar roboczy usługi Azure Machine Learning lub dowolny zasób jest skonfigurowany z prywatnym punktem końcowym, może być wymagane skonfigurowanie zarządzanego przez użytkownika klastra obliczeniowego dla kompilacji obrazu środowiska AzureML Environment. Domyślny scenariusz wykorzystuje bezserwerowe zasoby obliczeniowe i obecnie przeznaczone dla scenariuszy bez ograniczeń sieciowych dotyczących zasobów skojarzonych z obszarem roboczym usługi AzureML.

Ważne

Klaster obliczeniowy używany do tworzenia obrazów platformy Docker musi mieć dostęp do repozytoriów pakietów używanych do trenowania i wdrażania modeli. Może być konieczne dodanie reguł zabezpieczeń sieci, które zezwalają na dostęp do publicznych repozytoriów, używają prywatnych pakietów języka Python lub używają niestandardowych obrazów platformy Docker (SDK w wersji 1), które już zawierają pakiety.

Ostrzeżenie

Jeśli usługa Azure Container Registry używa prywatnego punktu końcowego lub punktu końcowego usługi do komunikowania się z siecią wirtualną, nie można użyć tożsamości zarządzanej z klastrem obliczeniowym usługi Azure Machine Learning.

Azure Monitor

Ostrzeżenie

Usługa Azure Monitor obsługuje nawiązywanie połączenia z siecią wirtualną przy użyciu usługi Azure Private Link. Należy jednak użyć trybu otwierania usługi Private Link w usłudze Azure Monitor. Aby uzyskać więcej informacji, zobacz Tryby dostępu usługi Private Link: Tylko prywatne a Otwórz.

Wymagany publiczny dostęp do Internetu

Usługa Azure Machine Learning wymaga dostępu do publicznego Internetu zarówno dla ruchu przychodzącego, jak i wychodzącego. Poniższe tabele zawierają omówienie wymaganego dostępu i celu, jaki służy. W przypadku tagów usługi kończących się na elemencie .regionzastąp region element regionem świadczenia usługi zawierającym obszar roboczy. Na przykład : Storage.westus

Napiwek

Wymagana karta zawiera wymaganą konfigurację ruchu przychodzącego i wychodzącego. Karta sytuacyjna zawiera opcjonalne konfiguracje ruchu przychodzącego i wychodzącego wymagane przez określone konfiguracje, które warto włączyć.

| Kierunek | Protokół i porty |

Tag usługi | Purpose |

|---|---|---|---|

| Wychodzący | TCP: 80, 443 | AzureActiveDirectory |

Uwierzytelnianie za pomocą usługi Microsoft Entra ID. |

| Wychodzący | TCP: 443, 18881 UDP: 5831 |

AzureMachineLearning |

Korzystanie z usług Azure Machine Learning. Funkcja IntelliSense języka Python w notesach używa portu 18881. Tworzenie, aktualizowanie i usuwanie wystąpienia obliczeniowego usługi Azure Machine Learning używa portu 5831. |

| Wychodzący | DOWOLNY: 443 | BatchNodeManagement.region |

Komunikacja z zapleczem usługi Azure Batch dla wystąpień obliczeniowych/klastrów usługi Azure Machine Learning. |

| Wychodzący | TCP: 443 | AzureResourceManager |

Tworzenie zasobów platformy Azure przy użyciu usługi Azure Machine Learning, interfejsu wiersza polecenia platformy Azure i zestawu Azure Machine Learning SDK. |

| Wychodzący | TCP: 443 | Storage.region |

Uzyskiwanie dostępu do danych przechowywanych na koncie usługi Microsoft Azure Storage dla klastra obliczeniowego i wystąpienia obliczeniowego. Aby uzyskać informacje na temat zapobiegania eksfiltracji danych za pośrednictwem tego ruchu wychodzącego, zobacz Ochrona eksfiltracji danych. |

| Wychodzący | TCP: 443 |

AzureFrontDoor.FrontEnd

* Nie jest wymagane na platformie Microsoft Azure obsługiwanej przez firmę 21Vianet. |

Globalny punkt wejścia dla usługiAzure Machine Learning studio. Przechowywanie obrazów i środowisk dla rozwiązania AutoML. Aby uzyskać informacje na temat zapobiegania eksfiltracji danych za pośrednictwem tego ruchu wychodzącego, zobacz Ochrona eksfiltracji danych. |

| Wychodzący | TCP: 443 |

MicrosoftContainerRegistry.region

Pamiętaj, że ten tag ma zależność od tagu AzureFrontDoor.FirstParty |

Uzyskiwanie dostępu do obrazów platformy Docker dostarczonych przez firmę Microsoft. Konfiguracja routera usługi Azure Machine Learning dla usługi Azure Kubernetes Service. |

Napiwek

Jeśli potrzebujesz adresów IP zamiast tagów usługi, użyj jednej z następujących opcji:

- Pobierz listę z zakresów adresów IP platformy Azure i tagów usługi.

- Użyj polecenia az network list-service-tags interfejsu wiersza polecenia platformy Azure.

- Użyj polecenia Get-AzNetworkServiceTag programu Azure PowerShell.

Adresy IP mogą się okresowo zmieniać.

Może być również konieczne zezwolenie na ruch wychodzący do programu Visual Studio Code i witryn innych niż Microsoft na potrzeby instalacji pakietów wymaganych przez projekt uczenia maszynowego. W poniższej tabeli wymieniono często używane repozytoria na potrzeby uczenia maszynowego:

| Nazwa hosta | Purpose |

|---|---|

anaconda.com*.anaconda.com |

Służy do instalowania pakietów domyślnych. |

*.anaconda.org |

Służy do pobierania danych repozytorium. |

pypi.org |

Służy do wyświetlania listy zależności z domyślnego indeksu, jeśli istnieje, a indeks nie jest zastępowany przez ustawienia użytkownika. Jeśli indeks jest zastępowany, należy również zezwolić na *.pythonhosted.orgwartość . |

cloud.r-project.org |

Używany podczas instalowania pakietów CRAN na potrzeby programowania w języku R. |

*.pytorch.org |

Używane przez niektóre przykłady na podstawie PyTorch. |

*.tensorflow.org |

Używane przez niektóre przykłady na podstawie biblioteki TensorFlow. |

code.visualstudio.com |

Wymagane do pobrania i zainstalowania programu Visual Studio Code desktop. Nie jest to wymagane dla sieci Web programu Visual Studio Code. |

update.code.visualstudio.com*.vo.msecnd.net |

Służy do pobierania bitów serwera programu Visual Studio Code zainstalowanych w wystąpieniu obliczeniowym za pomocą skryptu instalacji. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Wymagane do pobrania i zainstalowania rozszerzeń programu Visual Studio Code. Te hosty umożliwiają zdalne połączenie z wystąpieniami obliczeniowymi udostępnianymi przez rozszerzenie usługi Azure ML dla programu Visual Studio Code. Aby uzyskać więcej informacji, zobacz Połączenie z wystąpieniem obliczeniowym usługi Azure Machine Learning w programie Visual Studio Code. |

raw.githubusercontent.com/microsoft/vscode-tools-for-ai/master/azureml_remote_websocket_server/* |

Służy do pobierania bitów serwera websocket, które są instalowane w wystąpieniu obliczeniowym. Serwer websocket służy do przesyłania żądań od klienta programu Visual Studio Code (aplikacji klasycznej) do serwera programu Visual Studio Code uruchomionego w wystąpieniu obliczeniowym. |

Uwaga

W przypadku korzystania z rozszerzenia VS Code dla usługi Azure Machine Learning zdalne wystąpienie obliczeniowe będzie wymagać dostępu do repozytoriów publicznych w celu zainstalowania pakietów wymaganych przez rozszerzenie. Jeśli wystąpienie obliczeniowe wymaga serwera proxy dla dostępu do tych publicznych repozytoriów lub Internetu, należy ustawić i wyeksportować zmienne środowiskowe HTTP_PROXY i HTTPS_PROXY w ~/.bashrc pliku wystąpienia obliczeniowego. Ten proces można zautomatyzować w czasie aprowizacji przy użyciu skryptu niestandardowego.

W przypadku korzystania z usługi Azure Kubernetes Service (AKS) z usługą Azure Machine Learning zezwól na następujący ruch do sieci wirtualnej usługi AKS:

- Ogólne wymagania dotyczące ruchu przychodzącego/wychodzącego dla usługi AKS zgodnie z opisem w artykule Ograniczanie ruchu wychodzącego w usłudze Azure Kubernetes Service .

- Ruch wychodzący do mcr.microsoft.com.

- Podczas wdrażania modelu w klastrze usługi AKS skorzystaj ze wskazówek w artykule Wdrażanie modeli uczenia maszynowego w usłudze Azure Kubernetes Service .

Aby uzyskać informacje na temat korzystania z rozwiązania zapory, zobacz Konfigurowanie wymaganej komunikacji wejściowej i wyjściowej.

Zabezpieczanie obszaru roboczego przy użyciu prywatnego punktu końcowego

Usługa Azure Private Link umożliwia nawiązanie połączenia z obszarem roboczym przy użyciu prywatnego punktu końcowego. Prywatny punkt końcowy jest zestawem prywatnych adresów IP w sieci wirtualnej. Następnie możesz ograniczyć dostęp do obszaru roboczego tylko w przypadku prywatnych adresów IP. Prywatny punkt końcowy pomaga zmniejszyć ryzyko eksfiltracji danych.

Aby uzyskać więcej informacji na temat konfigurowania prywatnego punktu końcowego dla obszaru roboczego, zobacz Jak skonfigurować prywatny punkt końcowy.

Ostrzeżenie

Zabezpieczanie obszaru roboczego przy użyciu prywatnych punktów końcowych nie zapewnia samodzielnie kompleksowego zabezpieczeń. Aby zabezpieczyć poszczególne składniki rozwiązania, należy wykonać kroki opisane w dalszej części tego artykułu i serii sieci wirtualnej. Jeśli na przykład używasz prywatnego punktu końcowego dla obszaru roboczego, ale twoje konto usługi Azure Storage nie znajduje się za siecią wirtualną, ruch między obszarem roboczym a magazynem nie używa sieci wirtualnej do zabezpieczeń.

Zabezpieczanie kont usługi Azure Storage

Usługa Azure Machine Learning obsługuje konta magazynu skonfigurowane do używania prywatnego punktu końcowego lub punktu końcowego usługi.

W witrynie Azure Portal wybierz konto usługi Azure Storage.

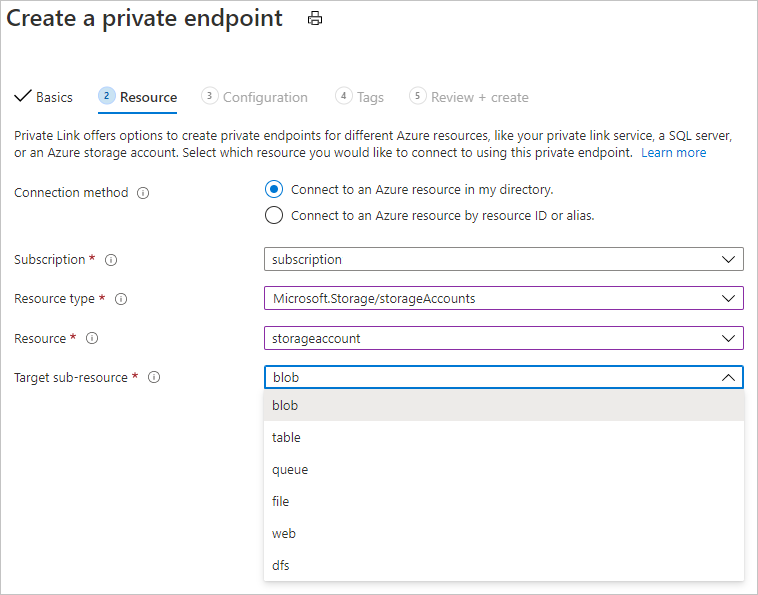

Skorzystaj z informacji w temacie Używanie prywatnych punktów końcowych dla usługi Azure Storage , aby dodać prywatne punkty końcowe dla następujących zasobów magazynu:

- Obiekt blob

- Plik

- Kolejka — wymagane tylko wtedy, gdy planujesz używać punktów końcowych usługi Batch lub ParallelRunStep w potoku usługi Azure Machine Learning.

- Tabela — wymagane tylko wtedy, gdy planujesz używać punktów końcowych usługi Batch lub parallelRunStep w potoku usługi Azure Machine Learning.

Napiwek

Podczas konfigurowania konta magazynu, które nie jest domyślnym magazynem, wybierz typ docelowy podźródła odpowiadający kontu magazynu, które chcesz dodać.

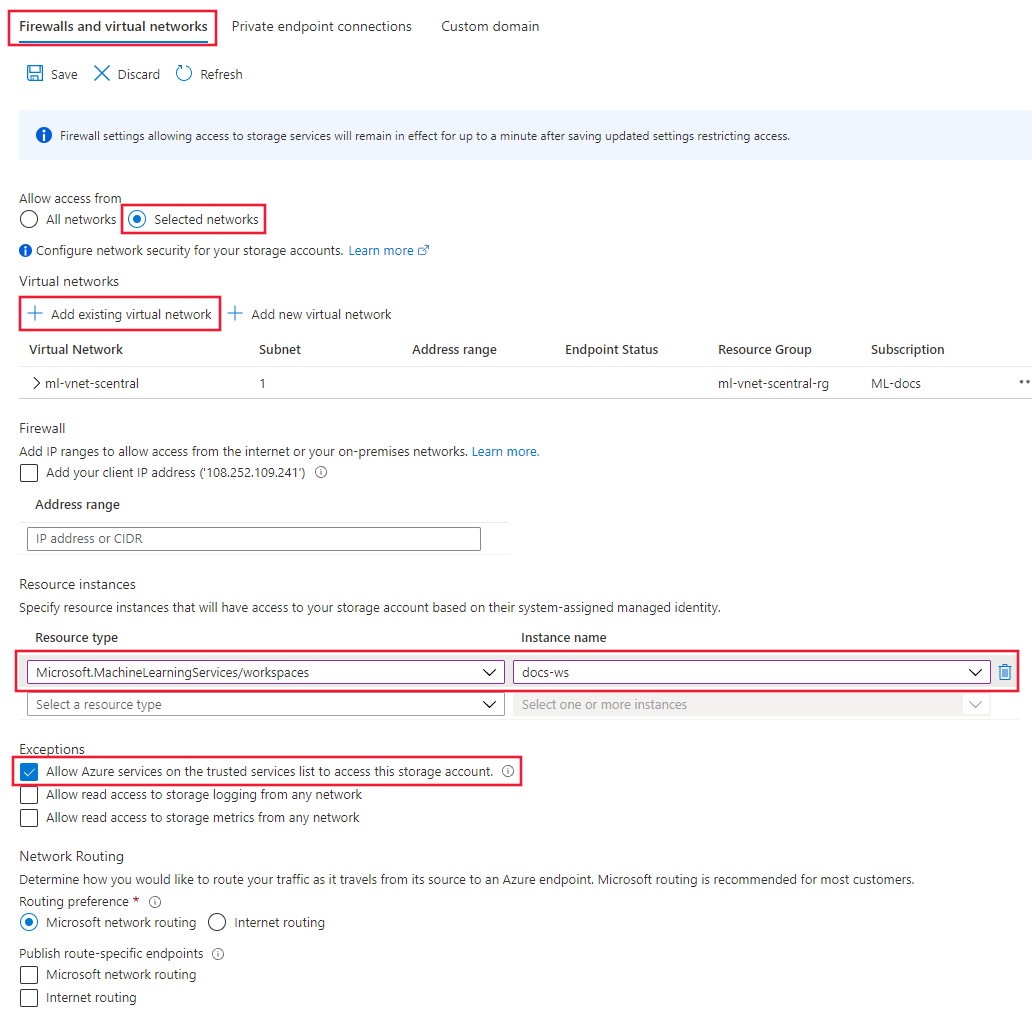

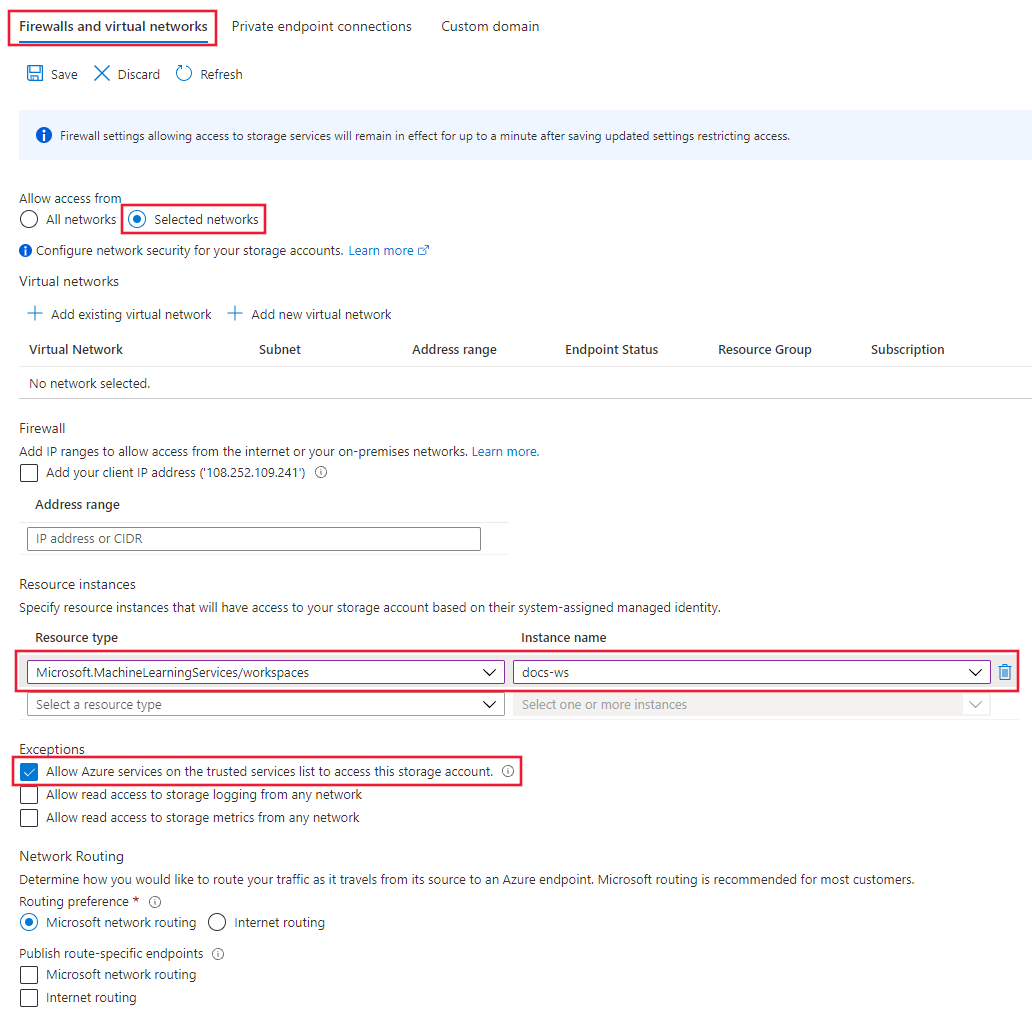

Po utworzeniu prywatnych punktów końcowych dla zasobów magazynu wybierz kartę Zapory i sieci wirtualne w obszarze Sieć dla konta magazynu.

Wybierz pozycję Wybrane sieci, a następnie w obszarze Wystąpienia zasobów wybierz typ

Microsoft.MachineLearningServices/Workspacezasobu. Wybierz obszar roboczy przy użyciu nazwy wystąpienia. Aby uzyskać więcej informacji, zobacz Zaufany dostęp oparty na tożsamości zarządzanej przypisanej przez system.Napiwek

Alternatywnie możesz wybrać opcję Zezwalaj usługom platformy Azure na liście zaufanych usług, aby uzyskać dostęp do tego konta magazynu, aby szerzej zezwolić na dostęp z zaufanych usług. Aby uzyskać więcej informacji, zobacz Konfigurowanie zapór i sieci wirtualnych usługi Azure Storage.

Wybierz Zapisz, aby zapisać konfigurację.

Napiwek

W przypadku korzystania z prywatnego punktu końcowego można również wyłączyć dostęp anonimowy. Aby uzyskać więcej informacji, zobacz nie zezwalaj na dostęp anonimowy.

Zabezpieczanie usługi Azure Key Vault

Usługa Azure Machine Learning używa skojarzonego wystąpienia usługi Key Vault do przechowywania następujących poświadczeń:

- Skojarzone konto magazynu parametry połączenia

- Hasła do wystąpień repozytorium kontenerów platformy Azure

- Parametry połączenia z magazynami danych

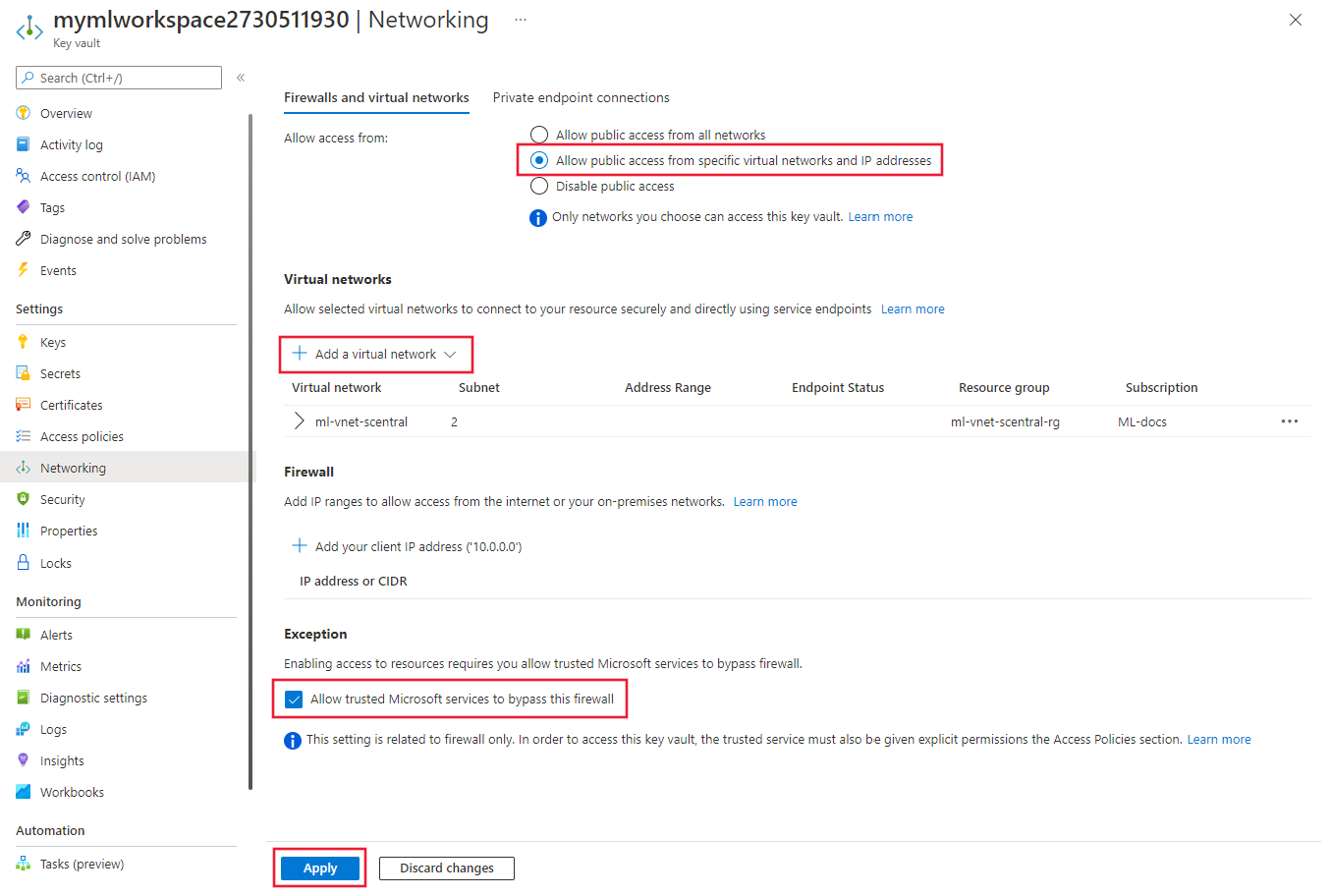

Magazyn kluczy platformy Azure można skonfigurować do używania prywatnego punktu końcowego lub punktu końcowego usługi. Aby użyć funkcji eksperymentowania usługi Azure Machine Learning z usługą Azure Key Vault za siecią wirtualną, wykonaj następujące kroki:

Napiwek

Zalecamy, aby magazyn kluczy był w tej samej sieci wirtualnej co obszar roboczy, jednak może znajdować się w równorzędnejsieci wirtualnej.

Aby uzyskać informacje na temat korzystania z prywatnego punktu końcowego z usługą Azure Key Vault, zobacz Integrowanie usługi Key Vault z usługą Azure Private Link.

Włączanie usługi Azure Container Registry (ACR)

Napiwek

Jeśli nie użyto istniejącej usługi Azure Container Registry podczas tworzenia obszaru roboczego, być może nie istnieje. Domyślnie obszar roboczy nie utworzy wystąpienia usługi ACR, dopóki go nie będzie potrzebny. Aby wymusić utworzenie jednego z nich, wytrenuj lub wdróż model przy użyciu obszaru roboczego przed wykonaniem kroków opisanych w tej sekcji.

Usługę Azure Container Registry można skonfigurować do korzystania z prywatnego punktu końcowego. Wykonaj następujące kroki, aby skonfigurować obszar roboczy do używania usługi ACR, gdy znajduje się on w sieci wirtualnej:

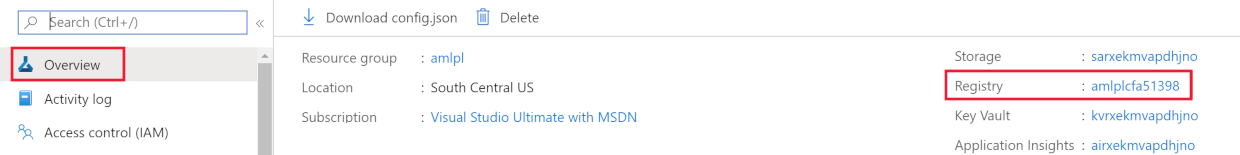

Znajdź nazwę usługi Azure Container Registry dla obszaru roboczego przy użyciu jednej z następujących metod:

DOTYCZY:

Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)

Rozszerzenie interfejsu wiersza polecenia platformy Azure ml w wersji 2 (bieżąca)Jeśli zainstalowano rozszerzenie usługi Machine Learning w wersji 2 dla interfejsu wiersza polecenia platformy Azure, możesz użyć

az ml workspace showpolecenia , aby wyświetlić informacje o obszarze roboczym. Rozszerzenie w wersji 1 nie zwraca tych informacji.az ml workspace show -n yourworkspacename -g resourcegroupname --query 'container_registry'To polecenie zwraca wartość podobną do

"/subscriptions/{GUID}/resourceGroups/{resourcegroupname}/providers/Microsoft.ContainerRegistry/registries/{ACRname}". Ostatnią częścią ciągu jest nazwa usługi Azure Container Registry dla obszaru roboczego.Ogranicz dostęp do sieci wirtualnej, wykonując kroki opisane w temacie Łączenie prywatnie z usługą Azure Container Registry. Podczas dodawania sieci wirtualnej wybierz sieć wirtualną i podsieć dla zasobów usługi Azure Machine Learning.

Skonfiguruj usługę ACR dla obszaru roboczego, aby zezwolić na dostęp przez zaufane usługi.

Domyślnie usługa Azure Machine Learning spróbuje utworzyć obraz przy użyciu bezserwerowego środowiska obliczeniowego . Działa to tylko wtedy, gdy zasoby zależne od obszaru roboczego, takie jak konto magazynu lub rejestr kontenerów, nie są objęte żadnym ograniczeniem sieci (prywatnymi punktami końcowymi). Jeśli zasoby zależne od obszaru roboczego są ograniczone do sieci, zamiast tego użyj obrazu build-compute.

Aby skonfigurować obliczenia kompilacji obrazów, utwórz klaster obliczeniowy jednostki SKU procesora CPU usługi Azure Machine Learning w tej samej sieci wirtualnej co zasoby zależne od obszaru roboczego. Ten klaster można następnie ustawić jako domyślne środowisko obliczeniowe kompilacji obrazów i będzie używany do kompilowania każdego obrazu w obszarze roboczym od tego momentu. Użyj jednej z poniższych metod, aby skonfigurować obszar roboczy do kompilowania obrazów platformy Docker przy użyciu klastra obliczeniowego.

Ważne

W przypadku korzystania z klastra obliczeniowego na potrzeby kompilacji obrazu obowiązują następujące ograniczenia:

- Obsługiwana jest tylko jednostka SKU procesora CPU.

- Jeśli używasz klastra obliczeniowego skonfigurowanego pod kątem braku publicznego adresu IP, musisz zapewnić klasterowi sposób uzyskiwania dostępu do publicznego Internetu. Dostęp do Internetu jest wymagany podczas uzyskiwania dostępu do obrazów przechowywanych w usłudze Microsoft Container Registry, pakietów zainstalowanych na platformie Pypi, Conda itp. Należy skonfigurować routing zdefiniowany przez użytkownika (UDR), aby uzyskać dostęp do publicznego adresu IP w celu uzyskania dostępu do Internetu. Możesz na przykład użyć publicznego adresu IP zapory lub użyć translatora adresów sieci wirtualnych z publicznym adresem IP. Aby uzyskać więcej informacji, zobacz Jak bezpiecznie trenować w sieci wirtualnej.

Możesz użyć

az ml workspace updatepolecenia , aby ustawić obliczenia kompilacji. Polecenie jest takie samo w przypadku rozszerzeń interfejsu wiersza polecenia platformy Azure w wersji 1 i 2 na potrzeby uczenia maszynowego. W poniższym poleceniu zastąpmyworkspaceciąg nazwą obszaru roboczego grupą zasobów zawierającąmyresourcegroupobszar roboczy imycomputeclusternazwą klastra obliczeniowego:az ml workspace update --name myworkspace --resource-group myresourcegroup --image-build-compute mycomputeclusterMożesz wrócić do bezserwerowych obliczeń, wykonując to samo polecenie i odwołując się do obliczeń jako puste miejsce:

--image-build-compute ''.

Napiwek

Gdy usługa ACR znajduje się za siecią wirtualną, możesz również wyłączyć dostęp publiczny do niej.

Zabezpieczanie usług Azure Monitor i Application Insights

Aby włączyć izolację sieci dla usługi Azure Monitor i wystąpienia usługi Application Insights dla obszaru roboczego, wykonaj następujące kroki:

Otwórz zasób usługi Application Insights w portalu Azure. Karta Przegląd może lub nie ma właściwości Obszar roboczy. Jeśli nie ma właściwości, wykonaj krok 2. Jeśli tak, możesz przejść bezpośrednio do kroku 3.

Napiwek

Nowe obszary robocze domyślnie tworzą zasób usługi Application Insights oparty na obszarze roboczym. Jeśli obszar roboczy został niedawno utworzony, nie trzeba wykonać kroku 2.

Uaktualnij wystąpienie usługi Application Insights dla obszaru roboczego. Aby uzyskać instrukcje dotyczące uaktualniania, zobacz Migrowanie do zasobów usługi Application Insights opartych na obszarze roboczym.

Utwórz zakres usługi Azure Monitor Private Link i dodaj wystąpienie usługi Application Insights z kroku 1 do zakresu. Aby uzyskać więcej informacji, zobacz Konfigurowanie łącza prywatnego usługi Azure Monitor.

Bezpieczne nawiązywanie połączenia z obszarem roboczym

Aby nawiązać połączenie z obszarem roboczym zabezpieczonym za siecią wirtualną, użyj jednej z następujących metod:

Brama sieci VPN platformy Azure — łączy sieci lokalne z siecią wirtualną za pośrednictwem połączenia prywatnego. Połączenie odbywa się za pośrednictwem publicznego Internetu. Istnieją dwa typy bram sieci VPN, których można użyć:

- Punkt-lokacja: każdy komputer kliencki używa klienta sieci VPN do nawiązywania połączenia z siecią wirtualną.

- Lokacja-lokacja: urządzenie sieci VPN łączy sieć wirtualną z siecią lokalną.

ExpressRoute — łączy sieci lokalne z chmurą za pośrednictwem połączenia prywatnego. Połączenie jest wykonywane przy użyciu dostawcy łączności.

Azure Bastion — w tym scenariuszu tworzysz maszynę wirtualną platformy Azure (czasami nazywaną serwerem przesiadkowym) w sieci wirtualnej. Następnie połączysz się z maszyną wirtualną przy użyciu usługi Azure Bastion. Usługa Bastion umożliwia nawiązywanie połączenia z maszyną wirtualną przy użyciu sesji protokołu RDP lub SSH z lokalnej przeglądarki internetowej. Następnie użyjesz pola przesiadkowego jako środowiska programistycznego. Ponieważ znajduje się ona wewnątrz sieci wirtualnej, może ona uzyskiwać bezpośredni dostęp do obszaru roboczego. Aby zapoznać się z przykładem użycia serwera przesiadkowego, zobacz Samouczek: tworzenie bezpiecznego obszaru roboczego.

Ważne

W przypadku korzystania z bramy sieci VPN lub usługi ExpressRoute należy zaplanować sposób działania rozpoznawania nazw między zasobami lokalnymi a tymi w sieci wirtualnej. Aby uzyskać więcej informacji, zobacz Używanie niestandardowego serwera DNS.

Jeśli masz problemy z nawiązywaniem połączenia z obszarem roboczym, zobacz Rozwiązywanie problemów z bezpieczną łącznością z obszarem roboczym.

Diagnostyka obszaru roboczego

Diagnostykę obszaru roboczego można uruchomić z poziomu usługi Azure Machine Learning Studio lub zestawu SDK języka Python. Po uruchomieniu diagnostyki zostanie zwrócona lista wykrytych problemów. Ta lista zawiera linki do możliwych rozwiązań. Aby uzyskać więcej informacji, zobacz Jak używać diagnostyki obszaru roboczego.

Publiczny dostęp do obszaru roboczego

Ważne

Chociaż jest to obsługiwana konfiguracja usługi Azure Machine Learning, firma Microsoft nie zaleca jej. Przed użyciem jej w środowisku produkcyjnym należy zweryfikować tę konfigurację z zespołem ds. zabezpieczeń.

W niektórych przypadkach może być konieczne zezwolenie na dostęp do obszaru roboczego z sieci publicznej (bez nawiązywania połączenia za pośrednictwem sieci wirtualnej przy użyciu metod opisanych w sekcji Bezpieczne łączenie z obszarem roboczym ). Dostęp za pośrednictwem publicznego Internetu jest zabezpieczony przy użyciu protokołu TLS.

Aby włączyć dostęp do sieci publicznej do obszaru roboczego, wykonaj następujące kroki:

- Włącz publiczny dostęp do obszaru roboczego po skonfigurowaniu prywatnego punktu końcowego obszaru roboczego.

- Skonfiguruj zaporę usługi Azure Storage, aby zezwolić na komunikację z adresem IP klientów łączących się za pośrednictwem publicznego Internetu. Jeśli klienci nie mają statycznego adresu IP, może być konieczne zmianę dozwolonego adresu IP. Jeśli na przykład jeden z badacze dancyh działa z domu i nie może nawiązać połączenia sieci VPN z siecią wirtualną.

Następne kroki

Ten artykuł jest częścią serii dotyczącej zabezpieczania przepływu pracy usługi Azure Machine Learning. Zobacz inne artykuły z tej serii:

- Omówienie sieci wirtualnej

- Zabezpieczanie środowiska szkoleniowego

- Zabezpieczanie środowiska wnioskowania

- Włączanie funkcji programu Studio

- Używanie niestandardowego systemu DNS

- Korzystanie z zapory

- Samouczek: tworzenie bezpiecznego obszaru roboczego

- Szablon Bicep

- Szablon narzędzia Terraform.

- Izolacja sieci platformy interfejsu API