Konfigurowanie łącza prywatnego dla usługi Azure Monitor

Ten artykuł zawiera szczegółowe informacje krok po kroku dotyczące tworzenia i konfigurowania zakresu usługi Azure Monitor Private Link (AMPLS) przy użyciu witryny Azure Portal. W tym artykule przedstawiono również alternatywne metody pracy z platformą AMPLS przy użyciu interfejsu wiersza polecenia, programu PowerShell i szablonów usługi ARM.

Skonfigurowanie wystąpienia usługi Azure Private Link wymaga wykonania następujących kroków. Każdy z tych kroków został szczegółowo opisany w poniższych sekcjach.

- Utwórz zakres usługi Azure Monitor Private Link (AMPLS).

- Łączenie zasobów z usługą AMPLS.

- Łączenie aplikacji AMPLS z prywatnym punktem końcowym.

- Skonfiguruj dostęp do zasobów AMPLS.

W tym artykule opisano sposób wykonywania konfiguracji za pośrednictwem witryny Azure Portal. Udostępnia przykładowy szablon usługi Azure Resource Manager (szablon usługi ARM) umożliwiający zautomatyzowanie procesu.

Tworzenie zakresu usługi Azure Monitor Private Link (AMPLS)

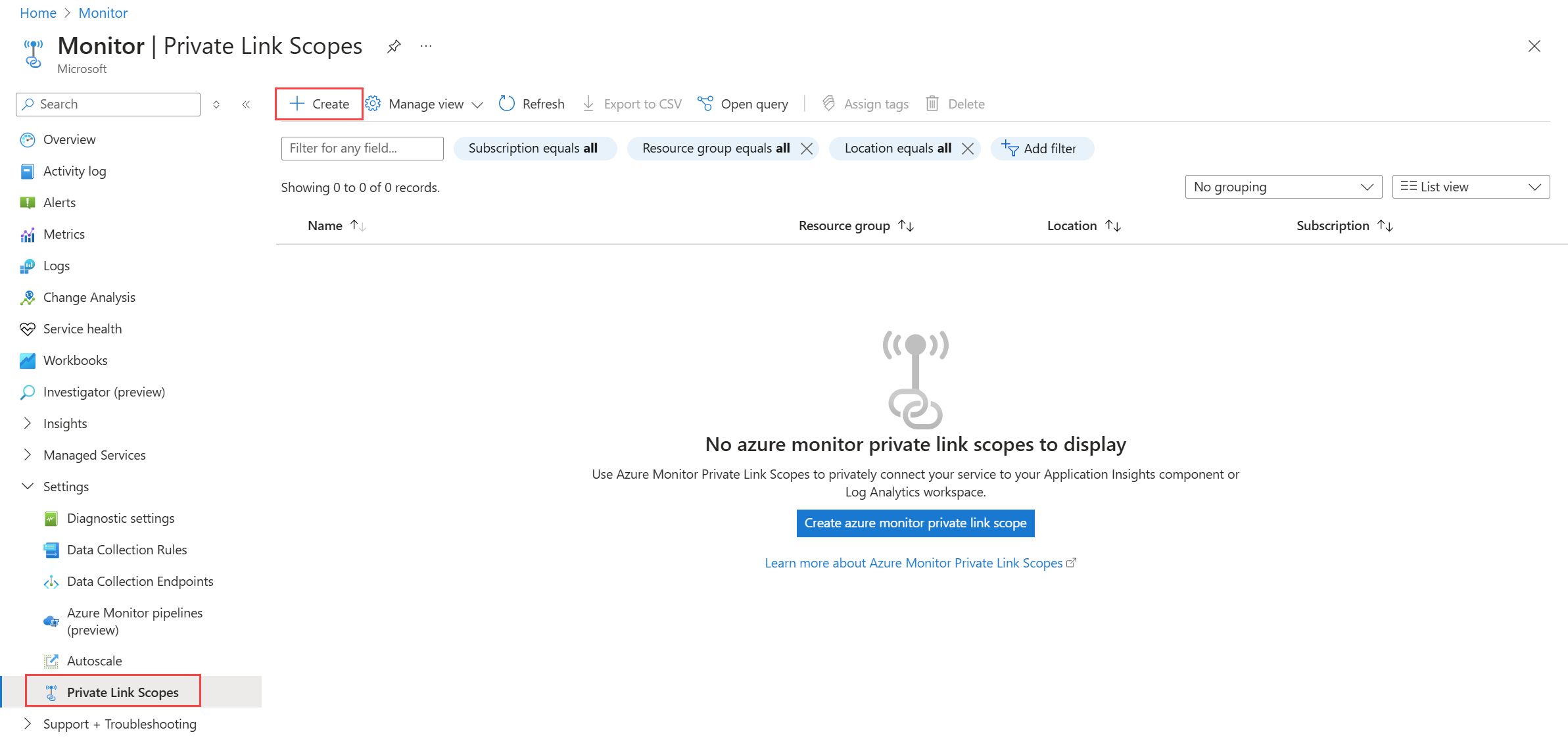

W menu Monitor w witrynie Azure Portal wybierz pozycję Zakresy usługi Private Link, a następnie pozycję Utwórz.

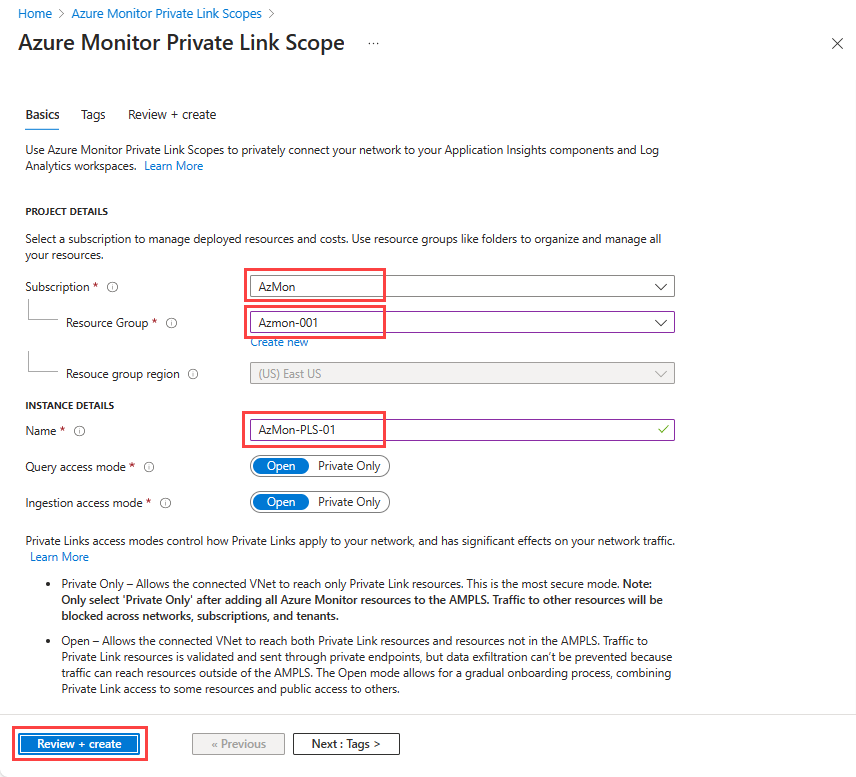

Wybierz subskrypcję i grupę zasobów i nadaj aplikacji AMPLS zrozumiałą nazwę, taką jak AppServerProdTelem.

Wybierz pozycję Przejrzyj i utwórz.

Niech walidacja przejdzie pomyślnie i wybierz pozycję Utwórz.

Łączenie zasobów z usługą AMPLS

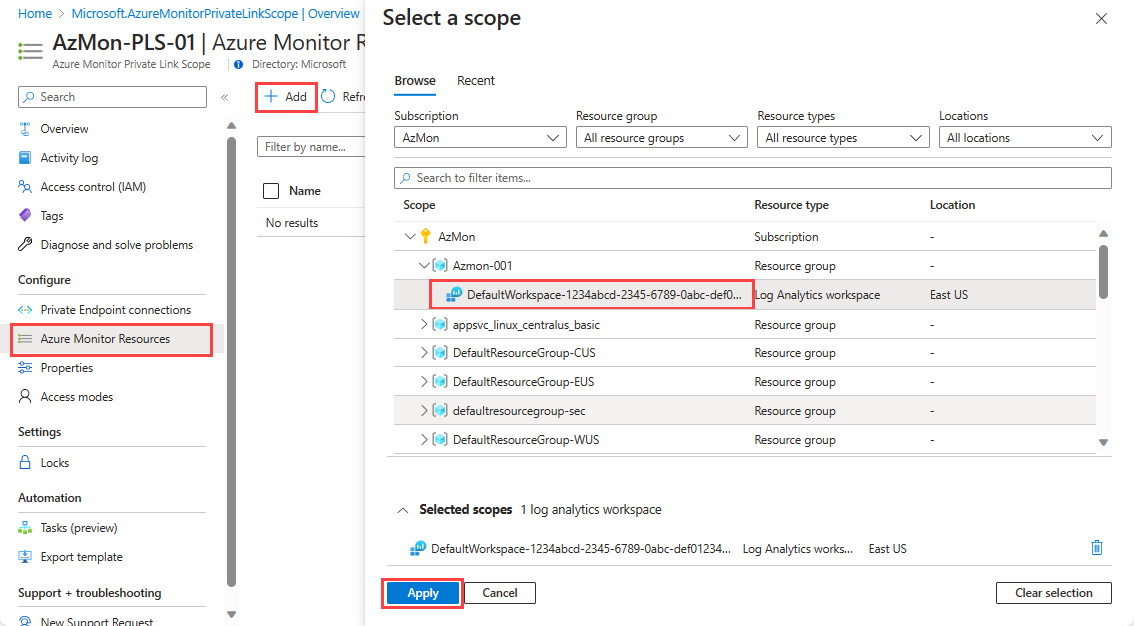

Z menu dla aplikacji AMPLS wybierz pozycję Zasoby usługi Azure Monitor, a następnie pozycję Dodaj.

Wybierz składnik i wybierz pozycję Zastosuj , aby dodać go do zakresu. Dostępne są tylko zasoby usługi Azure Monitor, w tym obszary robocze usługi Log Analytics, składniki usługi Application Insights i punkty końcowe zbierania danych (DCE).

Uwaga

Usunięcie zasobów usługi Azure Monitor wymaga, aby najpierw odłączyć je od wszystkich obiektów AMPLS, z którymi są połączone. Nie można usunąć zasobów połączonych z aplikacją AMPLS.

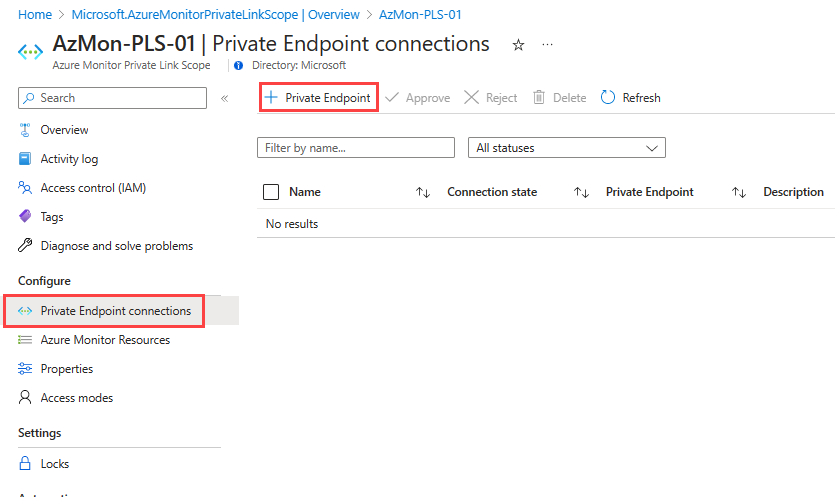

Łączenie aplikacji AMPLS z prywatnym punktem końcowym

Po połączeniu zasobów z usługą AMPLS możesz utworzyć prywatny punkt końcowy w celu połączenia sieci.

Z menu dla aplikacji AMPLS wybierz pozycję Połączenia prywatnego punktu końcowego, a następnie prywatny punkt końcowy. Możesz również zatwierdzić połączenia, które zostały uruchomione w Centrum usługi Private Link tutaj, wybierając je i wybierając pozycję Zatwierdź.

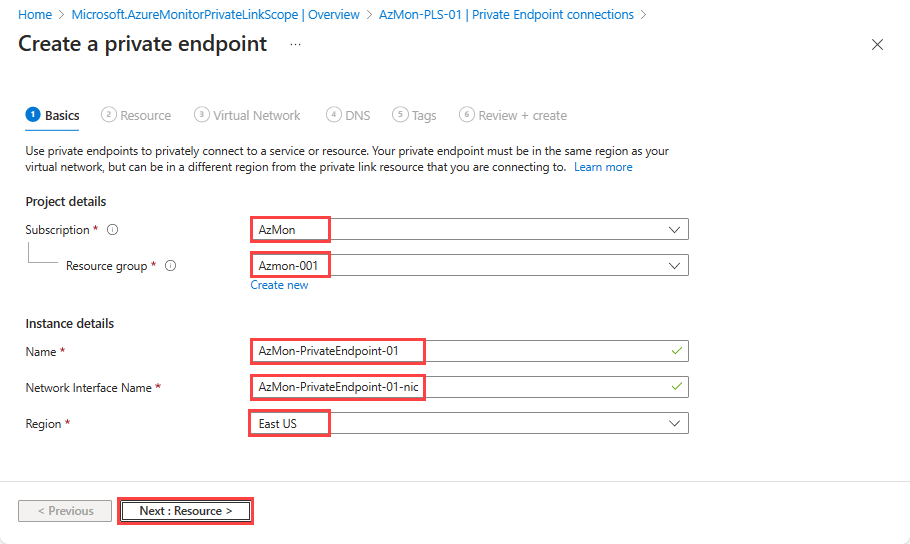

Karta Podstawowe

- wybierz pozycję Subskrypcja i Grupa zasobów, a następnie wprowadź nazwę punktu końcowego i nazwę interfejsu sieciowego.

- Wybierz region, w którym powinien zostać utworzony prywatny punkt końcowy. Region musi być tym samym regionem co sieć wirtualna, z którą się łączysz.

Karta Zasób

- Wybierz subskrypcję zawierającą zasób zakresu usługi Azure Monitor Private Link.

- W polu Typ zasobu wybierz pozycję Microsoft.insights/privateLinkScopes.

- Z listy rozwijanej Zasób wybierz utworzony zakres łącza prywatnego.

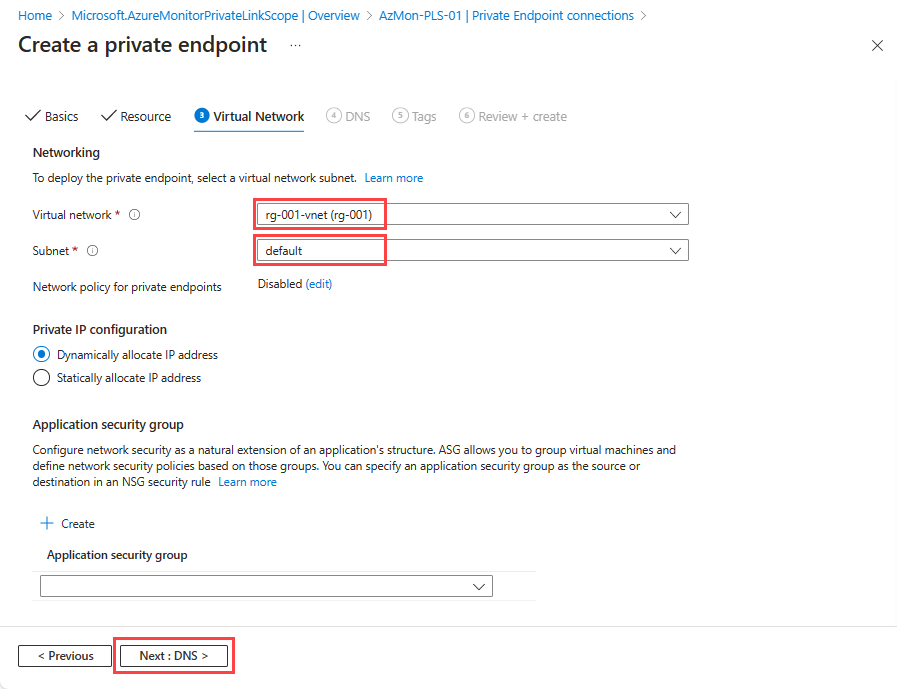

Karta Sieć wirtualna

- Wybierz sieć wirtualną i podsieć, które chcesz połączyć z zasobami usługi Azure Monitor.

- W obszarze Zasady sieci dla prywatnych punktów końcowych wybierz opcję edytuj, jeśli chcesz zastosować sieciowe grupy zabezpieczeń lub tabele tras do podsieci zawierającej prywatny punkt końcowy. Aby uzyskać więcej informacji, zobacz Zarządzanie zasadami sieci dla prywatnych punktów końcowych .

- W przypadku konfiguracji prywatnego adresu IP domyślnie jest wybierana opcja Dynamiczne przydzielanie adresu IP. Jeśli chcesz przypisać statyczny adres IP, wybierz pozycję Statycznie przydziel adres IP, a następnie wprowadź nazwę i prywatny adres IP.

- Opcjonalnie wybierz lub utwórz grupę zabezpieczeń Aplikacji. Grupy zabezpieczeń aplikacji umożliwiają grupowanie maszyn wirtualnych i definiowanie zasad zabezpieczeń sieci na podstawie tych grup.

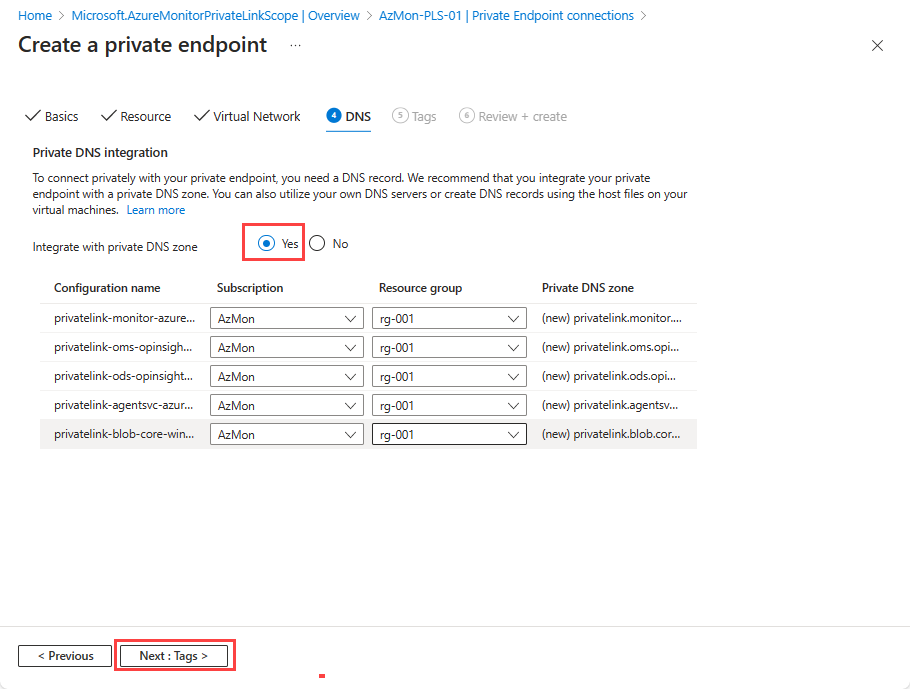

Karta DNS

- Wybierz pozycję Tak w obszarze Integracja z prywatną strefą DNS, która automatycznie utworzy nową prywatną strefę DNS. Rzeczywiste strefy DNS mogą się różnić od tego, co pokazano na poniższym zrzucie ekranu.

Uwaga

Jeśli wybierzesz pozycję Nie i chcesz ręcznie zarządzać rekordami DNS, najpierw zakończ konfigurowanie łącza prywatnego. Uwzględnij ten prywatny punkt końcowy i konfigurację AMPLS, a następnie skonfiguruj system DNS zgodnie z instrukcjami w konfiguracji dns prywatnego punktu końcowego platformy Azure. Pamiętaj, aby nie tworzyć pustych rekordów jako przygotowania do konfiguracji łącza prywatnego. Utworzone rekordy DNS mogą zastąpić istniejące ustawienia i wpłynąć na łączność z usługą Azure Monitor.

Niezależnie od tego, czy wybrano opcję Tak , czy Nie i używasz własnych niestandardowych serwerów DNS, musisz skonfigurować usługi przesyłania dalej warunkowego dla usług przesyłania dalej publicznej strefy DNS wymienione w konfiguracji DNS prywatnego punktu końcowego platformy Azure. Warunkowe usługi przesyłania dalej muszą przekazywać zapytania DNS do usługi Azure DNS.

Karta Przeglądanie i tworzenie

- Po zakończeniu walidacji wybierz pozycję Utwórz.

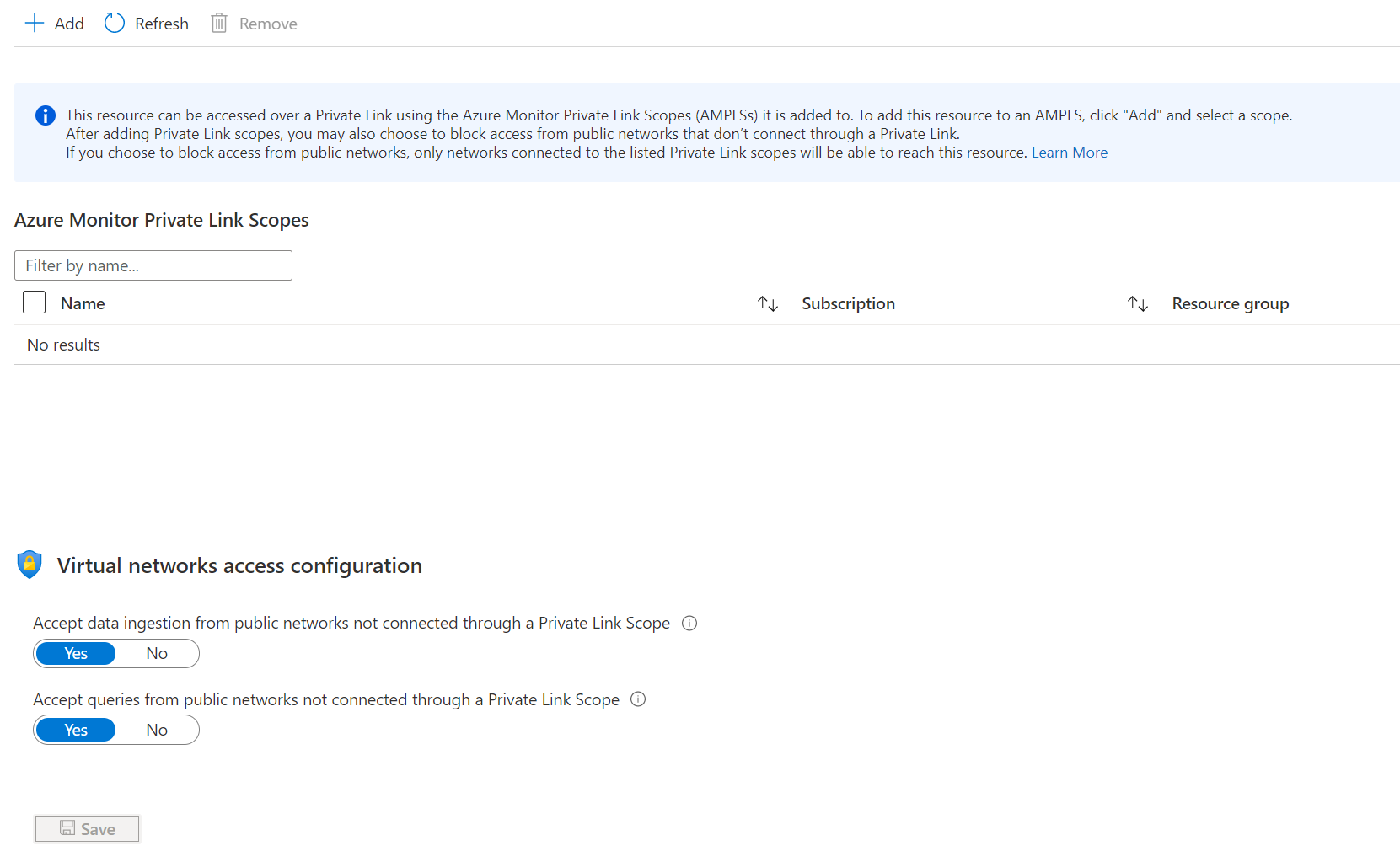

Konfigurowanie dostępu do zasobów AMPLS

Z menu aplikacji AMPLS wybierz pozycję Izolacja sieciowa, aby kontrolować, które sieci mogą uzyskiwać dostęp do zasobu za pośrednictwem łącza prywatnego i czy inne sieci mogą do niego dotrzeć.

Połączone AMPLS

Ten ekran umożliwia przeglądanie i konfigurowanie połączeń zasobu z usługą AMPLS. Nawiązywanie połączenia z usługą AMPLS umożliwia ruch z połączonej sieci wirtualnej połączonej z zasobem. Ma taki sam efekt, jak łączenie go z zakresu opisanego w artykule Łączenie zasobów usługi Azure Monitor.

Aby dodać nowe połączenie, wybierz pozycję Dodaj i wybierz pozycję AMPLS. Zasób może łączyć się z pięcioma obiektami AMPLS, zgodnie z opisem w temacie AMPLS limity.

Konfiguracja dostępu do sieci wirtualnych

Te ustawienia kontrolują dostęp z sieci publicznych, które nie są połączone z wymienionymi zakresami. Obejmuje to dostęp do dzienników, metryk i strumienia metryk na żywo. Obejmuje również środowiska oparte na tych danych, takie jak skoroszyty, pulpity nawigacyjne, środowiska klienta oparte na interfejsie API zapytań i szczegółowe informacje w witrynie Azure Portal. Środowiska działające poza witryną Azure Portal i zapytania dotyczące danych usługi Log Analytics również muszą być uruchomione w prywatnej sieci wirtualnej.

- Jeśli ustawisz opcję Akceptuj pozyskiwanie danych z sieci publicznych, które nie są połączone za pośrednictwem zakresu usługi Private Link do wartości Nie, klienci tacy jak maszyny lub zestawy SDK poza połączonymi zakresami nie mogą przekazywać danych ani wysyłać dzienników do zasobu.

- Jeśli ustawisz opcję Akceptuj zapytania z sieci publicznych, które nie są połączone za pośrednictwem zakresu usługi Private Link do wartości Nie, klienci tacy jak maszyny lub zestawy SDK poza połączonymi zakresami nie mogą wykonywać zapytań dotyczących danych w zasobie.

Praca z aplikacją AMPLS przy użyciu interfejsu wiersza polecenia

Tworzenie aplikacji AMPLS z trybami otwierania dostępu

Następujące polecenie interfejsu wiersza polecenia tworzy nowy zasób AMPLS o nazwie "my-scope", z trybami dostępu do zapytań i pozyskiwania ustawionymi na Openwartość .

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Ustawianie flag dostępu do zasobów

Aby zarządzać flagami dostępu do obszaru roboczego lub składnika, użyj flag i w obszarze roboczym az monitor log-analytics lub az monitor app-insights component.[--query-access {Disabled, Enabled}][--ingestion-access {Disabled, Enabled}]

Praca z programem AMPLS przy użyciu programu PowerShell

Tworzenie aplikacji AMPLS

Poniższy skrypt programu PowerShell tworzy nowy zasób AMPLS o nazwie "my-scope", z trybem dostępu zapytania ustawionym na Open , ale tryby dostępu pozyskiwania ustawione na PrivateOnly. To ustawienie oznacza, że zezwala na pozyskiwanie tylko do zasobów w systemie AMPLS.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Ustawianie trybów dostępu AMPLS

Użyj następującego kodu programu PowerShell, aby ustawić flagi trybu dostępu na serwerze AMPLS po jego utworzeniu.

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Szablony usługi ARM

Tworzenie aplikacji AMPLS

Następujący szablon usługi ARM wykonuje następujące czynności:

- AmpLS o nazwie

"my-scope", z trybami dostępu do zapytań i pozyskiwania ustawionymi naOpen. - Obszar roboczy usługi Log Analytics o nazwie

"my-workspace". - Dodaje zasób o określonym zakresie do listy

"my-scope"AMPLS o nazwie"my-workspace-connection".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Przejrzyj i zweryfikuj konfigurację AMPLS

Wykonaj kroki opisane w tej sekcji, aby przejrzeć i zweryfikować konfigurację łącza prywatnego.

Przeglądanie ustawień DNS punktu końcowego

Prywatny punkt końcowy utworzony w tym artykule powinien mieć skonfigurowane pięć następujących stref DNS:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

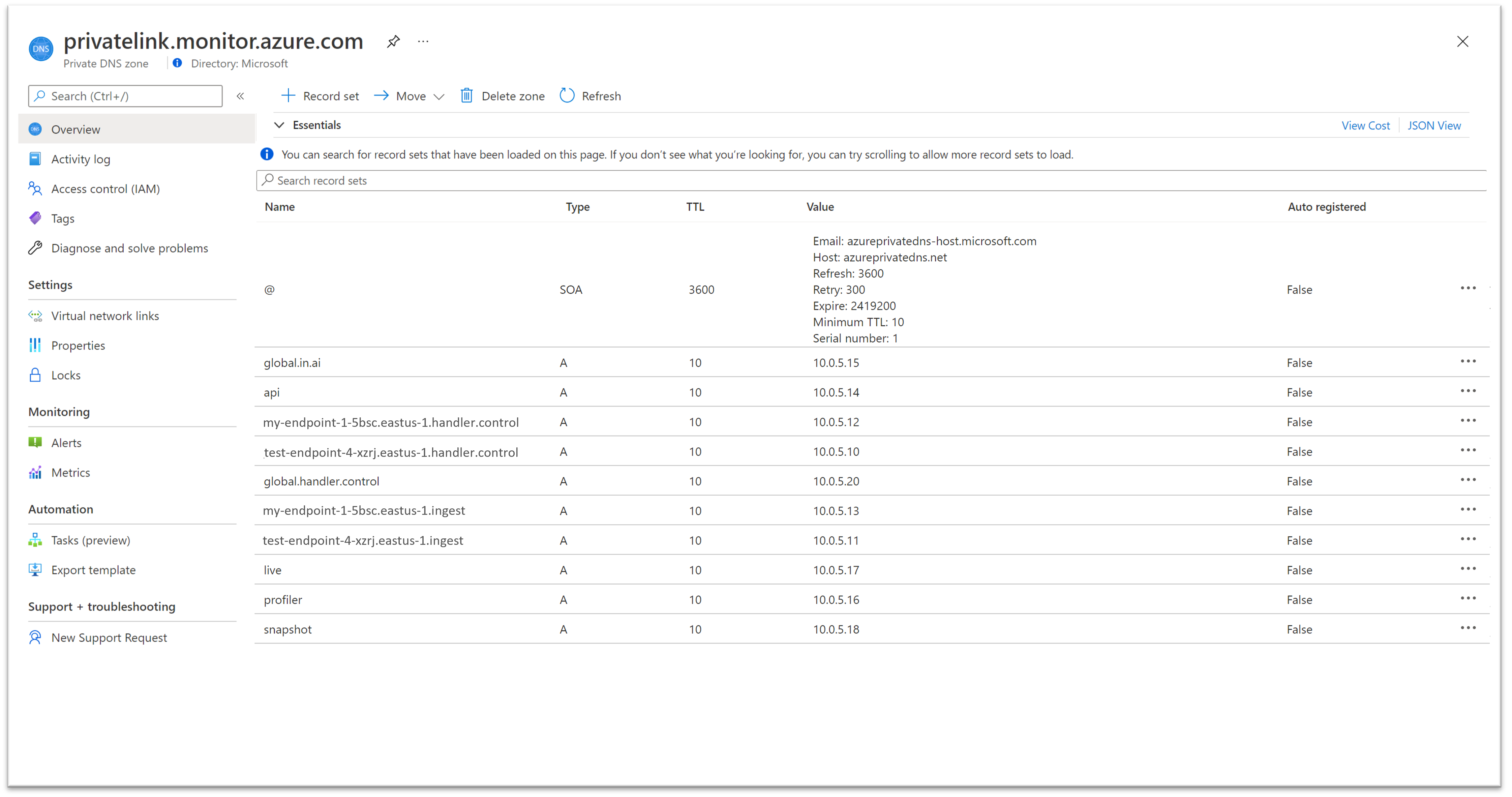

Każda z tych stref mapuje określone punkty końcowe usługi Azure Monitor do prywatnych adresów IP z puli adresów IP sieci wirtualnej. Adresy IP pokazane na poniższych obrazach są tylko przykładami. Konfiguracja powinna zamiast tego wyświetlać prywatne adresy IP z własnej sieci.

privatelink-monitor-azure-com

Ta strefa obejmuje globalne punkty końcowe używane przez usługę Azure Monitor, co oznacza, że punkty końcowe obsługują żądania globalnie/regionalnie, a nie żądania specyficzne dla zasobów. Ta strefa powinna mieć punkty końcowe zamapowane na następujące elementy:

- in.ai: punkt końcowy pozyskiwania usługi Application Insights (zarówno globalny, jak i regionalny).

- api: usługa Application Insights i punkt końcowy interfejsu API usługi Log Analytics.

- na żywo: punkt końcowy metryk na żywo usługi Application Insights.

- profiler: Profiler usługi Application Insights dla punktu końcowego platformy .NET.

- migawka: punkt końcowy migawki usługi Application Insights.

- diagservices-query: Profiler usługi Application Insights dla platformy .NET i debugera migawek (używany podczas uzyskiwania dostępu do profilera/debugera w witrynie Azure Portal).

Ta strefa obejmuje również punkty końcowe specyficzne dla zasobów dla następujących kontrolerów domeny:

<unique-dce-identifier>.<regionname>.handler.control: Prywatny punkt końcowy konfiguracji, część zasobu DCE.<unique-dce-identifier>.<regionname>.ingest: Prywatny punkt końcowy pozyskiwania, część zasobu DCE.

Punkty końcowe usługi Log Analytics

Usługa Log Analytics używa następujących czterech stref DNS:

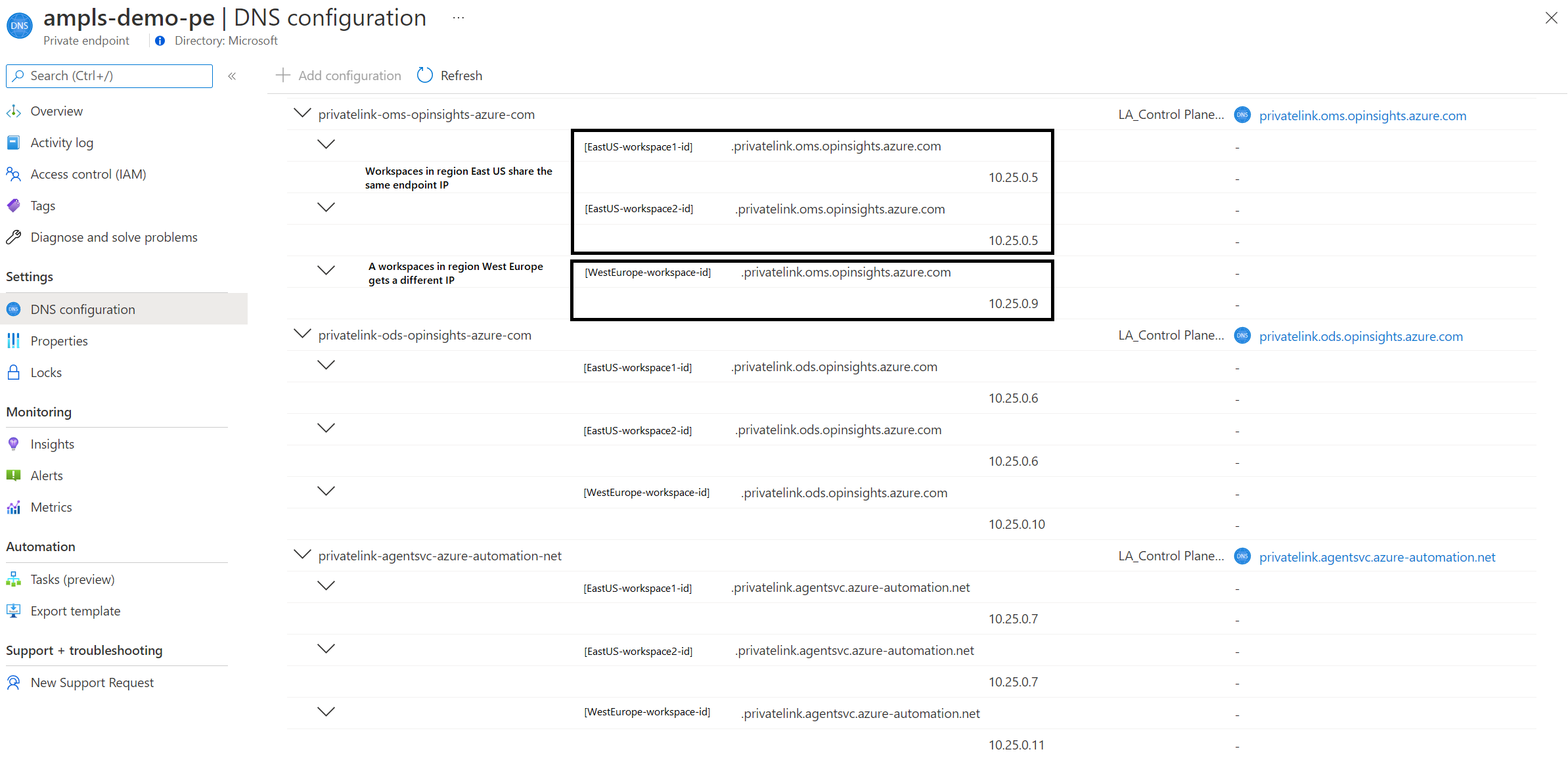

privatelink-oms-opinsights-azure-com: Obejmuje mapowanie specyficzne dla obszaru roboczego na punkty końcowe pakietu OMS. Powinien zostać wyświetlony wpis dla każdego obszaru roboczego połączonego z listą AMPLS połączoną z tym prywatnym punktem końcowym.privatelink-ods-opinsights-azure-com: Obejmuje mapowanie specyficzne dla obszaru roboczego na punkty końcowe ODS, które są punktami końcowymi pozyskiwania usługi Log Analytics. Powinien zostać wyświetlony wpis dla każdego obszaru roboczego połączonego z listą AMPLS połączoną z tym prywatnym punktem końcowym.privatelink-agentsvc-azure-automation-net*: obejmuje mapowanie specyficzne dla obszaru roboczego do punktów końcowych automatyzacji usługi agenta. Powinien zostać wyświetlony wpis dla każdego obszaru roboczego połączonego z listą AMPLS połączoną z tym prywatnym punktem końcowym.privatelink-blob-core-windows-net: konfiguruje łączność z kontem magazynu pakietów rozwiązań agentów globalnych. Za jego pomocą agenci mogą pobierać nowe lub zaktualizowane pakiety rozwiązań, które są również nazywane pakietami administracyjnymi. Tylko jeden wpis jest wymagany do obsługi wszystkich agentów usługi Log Analytics, niezależnie od liczby obszarów roboczych. Ten wpis jest dodawany tylko do konfiguracji linków prywatnych utworzonych w dniu 19 kwietnia 2021 r. (lub od czerwca 2021 r. w suwerennych chmurach platformy Azure).

Poniższy zrzut ekranu przedstawia punkty końcowe zamapowane na adres AMPLS z dwoma obszarami roboczymi w regionie Wschodnie stany USA i jednym obszarem roboczym w regionie Europa Zachodnia. Zwróć uwagę, że obszary robocze Wschodnie stany USA współużytkuje adresy IP. Punkt końcowy obszaru roboczego Europa Zachodnia jest mapowany na inny adres IP. Punkt końcowy obiektu blob jest skonfigurowany, chociaż nie jest wyświetlany na tym obrazie.

Weryfikowanie komunikacji za pośrednictwem protokołu AMPLS

Aby sprawdzić, czy żądania są teraz wysyłane za pośrednictwem prywatnego punktu końcowego, przejrzyj je za pomocą przeglądarki lub narzędzia do śledzenia sieci. Na przykład podczas próby wykonania zapytania dotyczącego obszaru roboczego lub aplikacji upewnij się, że żądanie jest wysyłane do prywatnego adresu IP zamapowanego na punkt końcowy interfejsu API. W tym przykładzie jest to 172.17.0.9.

Uwaga

Niektóre przeglądarki mogą używać innych ustawień DNS. Aby uzyskać więcej informacji, zobacz Ustawienia DNS przeglądarki. Upewnij się, że ustawienia DNS są stosowane.

Aby upewnić się, że obszary robocze lub składniki nie odbierają żądań z sieci publicznych (nie są połączone za pośrednictwem protokołu AMPLS), ustaw flagi publicznego pozyskiwania i wysyłania zapytań zasobu na wartość Nie , zgodnie z wyjaśnieniem w temacie Konfigurowanie dostępu do zasobów.

Z poziomu klienta w chronionej sieci użyj

nslookupdowolnego z punktów końcowych wymienionych w strefach DNS. Należy go rozpoznać przez serwer DNS do zamapowanych prywatnych adresów IP zamiast publicznych adresów IP używanych domyślnie.

Lokalne testowanie

Aby przetestować łącza prywatne lokalnie bez wpływu na innych klientów w sieci, pamiętaj, aby nie aktualizować systemu DNS podczas tworzenia prywatnego punktu końcowego. Zamiast tego zmodyfikuj plik hostów na maszynie, aby wysyłał żądania do punktów końcowych łącza prywatnego:

- Skonfiguruj łącze prywatne, ale po nawiązaniu połączenia z prywatnym punktem końcowym wybierz opcję automatycznego zintegrowania z systemem DNS.

- Skonfiguruj odpowiednie punkty końcowe w plikach hostów maszyn.

Dodatkowa konfiguracja

Rozmiar podsieci sieciowej

Najmniejsza obsługiwana podsieć IPv4 to /27 przy użyciu definicji podsieci CIDR. Chociaż sieci wirtualne platformy Azure mogą być tak małe jak /29, platforma Azure zastrzega sobie pięć adresów IP. Konfiguracja łącza prywatnego usługi Azure Monitor wymaga co najmniej 11 kolejnych adresów IP, nawet jeśli łączysz się z jednym obszarem roboczym. Przejrzyj ustawienia DNS punktu końcowego, aby uzyskać listę punktów końcowych łącza prywatnego usługi Azure Monitor.

Azure Portal

Aby używać środowisk portalu usługi Azure Monitor dla usług Application Insights, Log Analytics i DCE, zezwól na dostęp do rozszerzeń witryny Azure Portal i usługi Azure Monitor w sieciach prywatnych. Dodaj tagi usługi AzureActiveDirectory, AzureResourceManager, AzureFrontDoor.FirstParty i AzureFrontdoor.Frontend do sieciowej grupy zabezpieczeń.

Dostęp programowy

Aby użyć interfejsu API REST, interfejsu wiersza polecenia platformy Azure lub programu PowerShell z usługą Azure Monitor w sieciach prywatnych, dodaj tagi usług AzureActiveDirectory i AzureResourceManager do zapory.

Ustawienia DNS przeglądarki

Jeśli łączysz się z zasobami usługi Azure Monitor za pośrednictwem łącza prywatnego, ruch do tych zasobów musi przechodzić przez prywatny punkt końcowy skonfigurowany w sieci. Aby włączyć prywatny punkt końcowy, zaktualizuj ustawienia DNS zgodnie z opisem w temacie Nawiązywanie połączenia z prywatnym punktem końcowym. Niektóre przeglądarki używają własnych ustawień DNS zamiast ustawionych. Przeglądarka może próbować nawiązać połączenie z publicznymi punktami końcowymi usługi Azure Monitor i całkowicie pominąć link prywatny. Sprawdź, czy ustawienia przeglądarki nie przesłaniają ani nie buforują starych ustawień DNS.

Ograniczenie zapytań: operator externaldata

- Operator externaldata nie jest obsługiwany za pośrednictwem łącza prywatnego, ponieważ odczytuje dane z kont magazynu, ale nie gwarantuje, że magazyn jest uzyskiwany prywatnie.

- Serwer proxy usługi Azure Data Explorer (serwer proxy ADX) umożliwia wykonywanie zapytań dotyczących dzienników w usłudze Azure Data Explorer. Serwer proxy ADX nie jest obsługiwany za pośrednictwem łącza prywatnego, ponieważ nie gwarantuje, że docelowy zasób jest uzyskiwany prywatnie.

Następne kroki

- Dowiedz się więcej o magazynie prywatnym na potrzeby dzienników niestandardowych i kluczy zarządzanych przez klienta.

- Dowiedz się więcej o nowych punktach końcowych zbierania danych.

Aby utworzyć zakresy usługi Private Link i zarządzać nimi, użyj interfejsu API REST lub interfejsu wiersza polecenia platformy Azure (az monitor private-link-scope).