Odkrywanie powierzchni ataków

Wymagania wstępne

Przed ukończeniem tego samouczka zobacz artykuły Co to jest odnajdywanie? Oraz Artykuły dotyczące używania odnajdywania i zarządzania nimi, aby zrozumieć kluczowe pojęcia wymienione w tym artykule.

Uzyskiwanie dostępu do zautomatyzowanego obszaru ataków

Firma Microsoft wstępnie skonfigurowała powierzchnie ataków wielu organizacji, mapując ich początkową powierzchnię ataków, odnajdując infrastrukturę połączoną ze znanymi elementami zawartości. Zaleca się, aby wszyscy użytkownicy wyszukiwali obszar ataków swojej organizacji przed utworzeniem niestandardowej powierzchni ataków i uruchamianiem innych odkryć. Ten proces umożliwia użytkownikom szybki dostęp do spisu, ponieważ usługa Defender EASM odświeża dane, dodając więcej zasobów i ostatniego kontekstu do obszaru podatnego na ataki.

Podczas pierwszego uzyskiwania dostępu do wystąpienia usługi Defender EASM wybierz pozycję "Wprowadzenie" w sekcji "Ogólne", aby wyszukać organizację na liście zautomatyzowanych powierzchni ataków.

Następnie wybierz swoją organizację z listy i kliknij pozycję "Skompiluj mój obszar ataków".

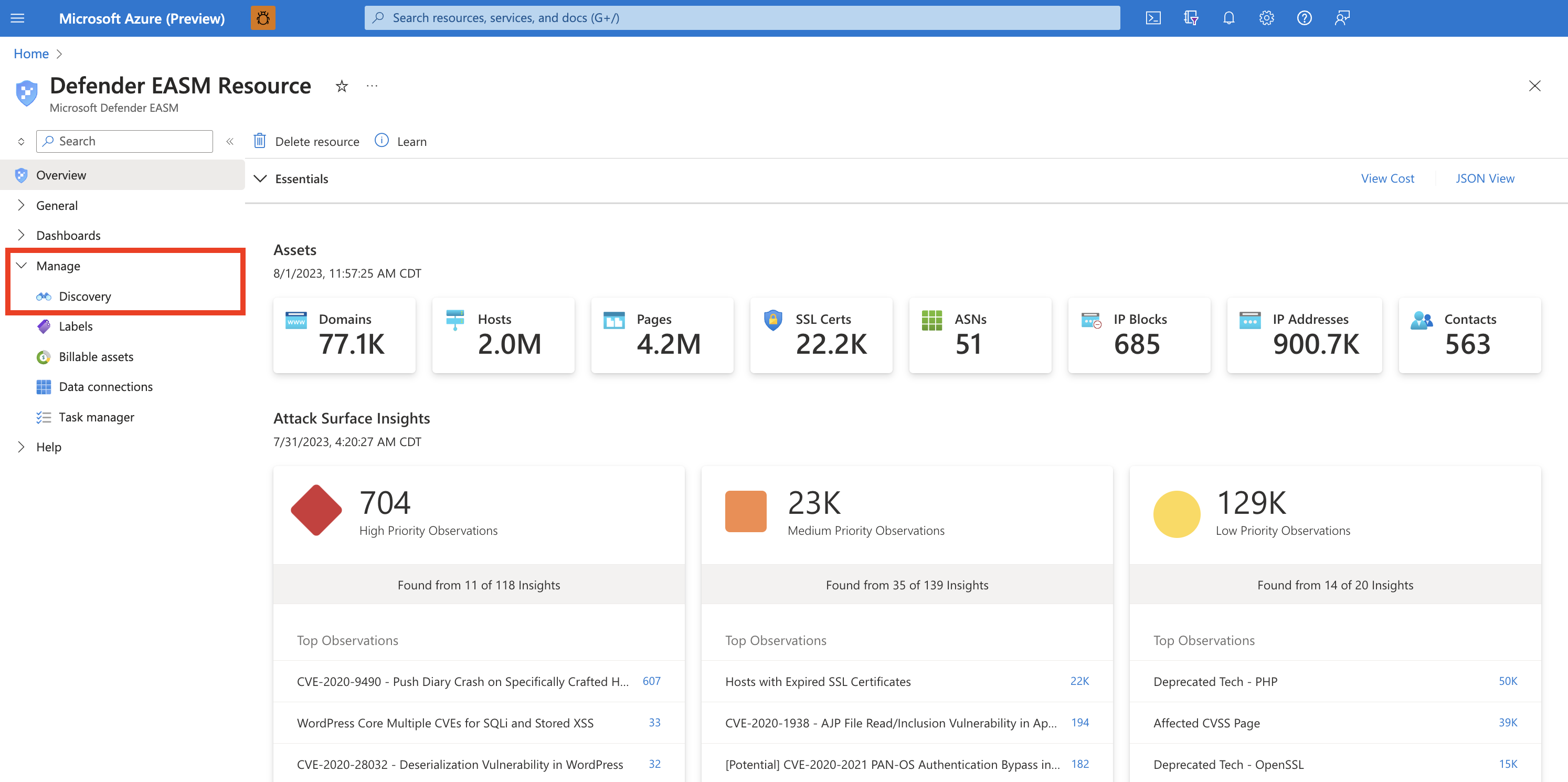

W tym momencie odnajdywanie jest uruchamiane w tle. Jeśli wybrano wstępnie skonfigurowaną powierzchnię ataków z listy dostępnych organizacji, nastąpi przekierowanie do ekranu Przegląd pulpitu nawigacyjnego, na którym można wyświetlić szczegółowe informacje o infrastrukturze organizacji w trybie podglądu. Przejrzyj te szczegółowe informacje na pulpicie nawigacyjnym, aby zapoznać się z powierzchnią ataków, czekając na odnalezienie i wypełnienie dodatkowych zasobów w spisie. Przeczytaj artykuł Understanding dashboards ( Omówienie pulpitów nawigacyjnych ), aby uzyskać więcej informacji na temat uzyskiwania szczegółowych informacji z tych pulpitów nawigacyjnych.

Jeśli zauważysz brakujące zasoby lub masz inne jednostki do zarządzania, które mogą nie zostać odnalezione za pośrednictwem infrastruktury wyraźnie połączonej z twoją organizacją, możesz wybrać uruchamianie dostosowanych odkryć w celu wykrywania tych zasobów odstających.

Dostosowywanie odnajdywania

Niestandardowe odnajdywania są idealne dla organizacji, które wymagają głębszego wglądu w infrastrukturę, która może nie być natychmiast połączona z podstawowymi elementami zawartości inicjujących. Przesyłając większą listę znanych zasobów do działania jako nasiona odnajdywania, aparat odnajdywania zwróci szerszą pulę zasobów. Odnajdywanie niestandardowe może również pomóc organizacjom w znalezieniu różnej infrastruktury, która może odnosić się do niezależnych jednostek biznesowych i przejętych firm.

Grupy odnajdywania

Odnajdywania niestandardowe są zorganizowane w grupy odnajdywania. Są to niezależne klastry inicjujące, które składają się na pojedynczy przebieg odnajdywania i działają zgodnie z własnymi harmonogramami cyklu. Użytkownicy mogą zdecydować się na zorganizowanie grup odnajdywania w celu oddzielenia zasobów w dowolny sposób od najlepszych korzyści dla firmy i przepływów pracy. Typowe opcje obejmują organizowanie przez odpowiedzialny zespół/jednostkę biznesową, marki lub podmioty zależne.

Tworzenie grupy odnajdywania

Wybierz panel Odnajdywanie w sekcji Zarządzanie w kolumnie nawigacji po lewej stronie.

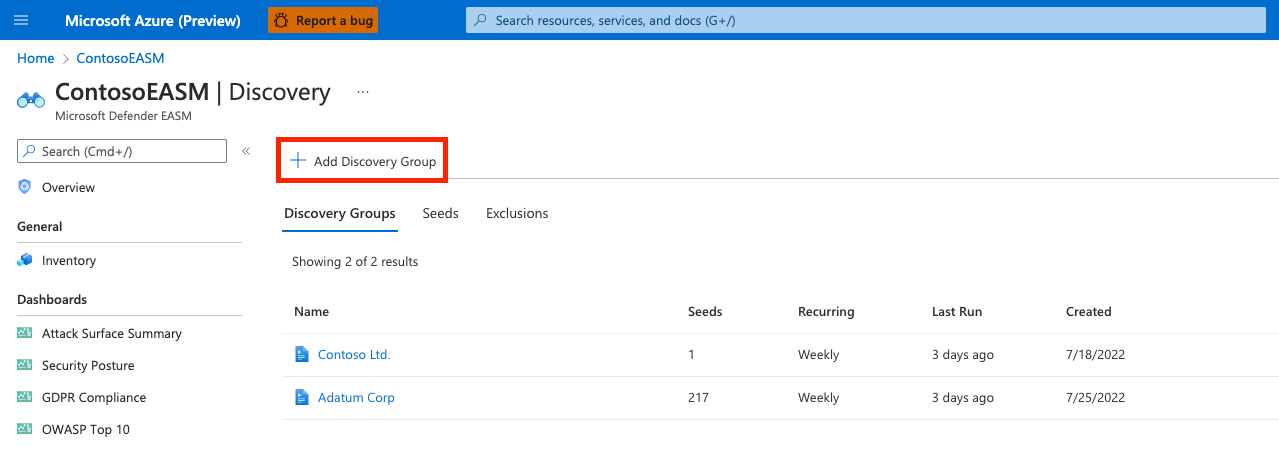

Ta strona odnajdywania zawiera listę grup odnajdywania domyślnie. Ta lista będzie pusta podczas pierwszego uzyskiwania dostępu do platformy. Aby uruchomić pierwsze odnajdywanie, kliknij pozycję Dodaj grupę odnajdywania.

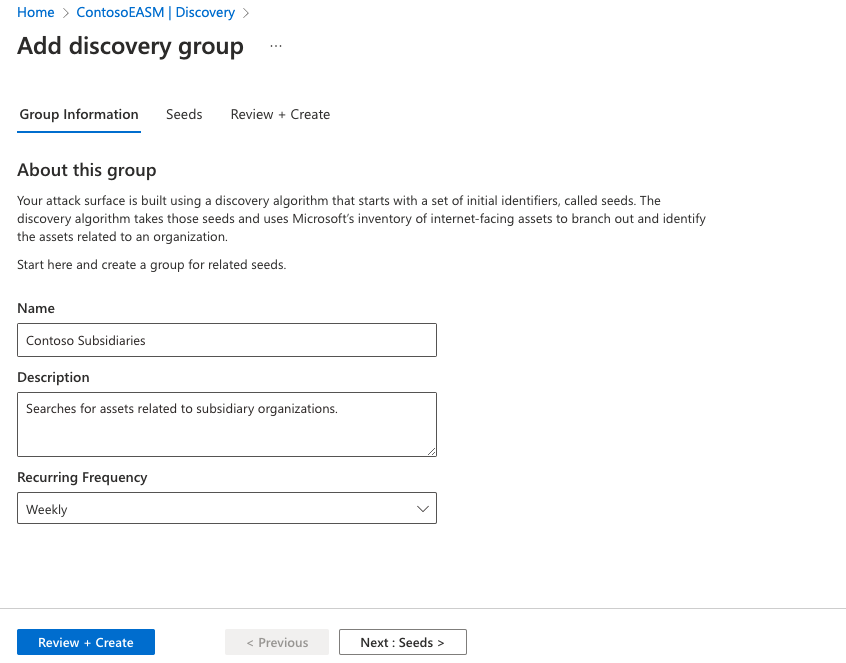

Najpierw nadaj nowej grupie odnajdywania nazwę i dodaj opis. Pole Częstotliwość cykliczna umożliwia zaplanowanie uruchomień odnajdywania dla tej grupy, skanowanie pod kątem nowych zasobów związanych z wyznaczonymi nasionami w sposób ciągły. Domyślny wybór cyklu to Co tydzień; Firma Microsoft zaleca tę kadencję, aby upewnić się, że zasoby organizacji są regularnie monitorowane i aktualizowane. W przypadku pojedynczego jednorazowego uruchomienia odnajdywania wybierz pozycję Nigdy. Zalecamy jednak, aby użytkownicy zachowali domyślny cykl cotygodniowy i zamiast tego wyłączyli monitorowanie historyczne w ustawieniach grupy odnajdywania, jeśli później zdecydują się na zaprzestanie cyklicznych uruchomień odnajdywania.

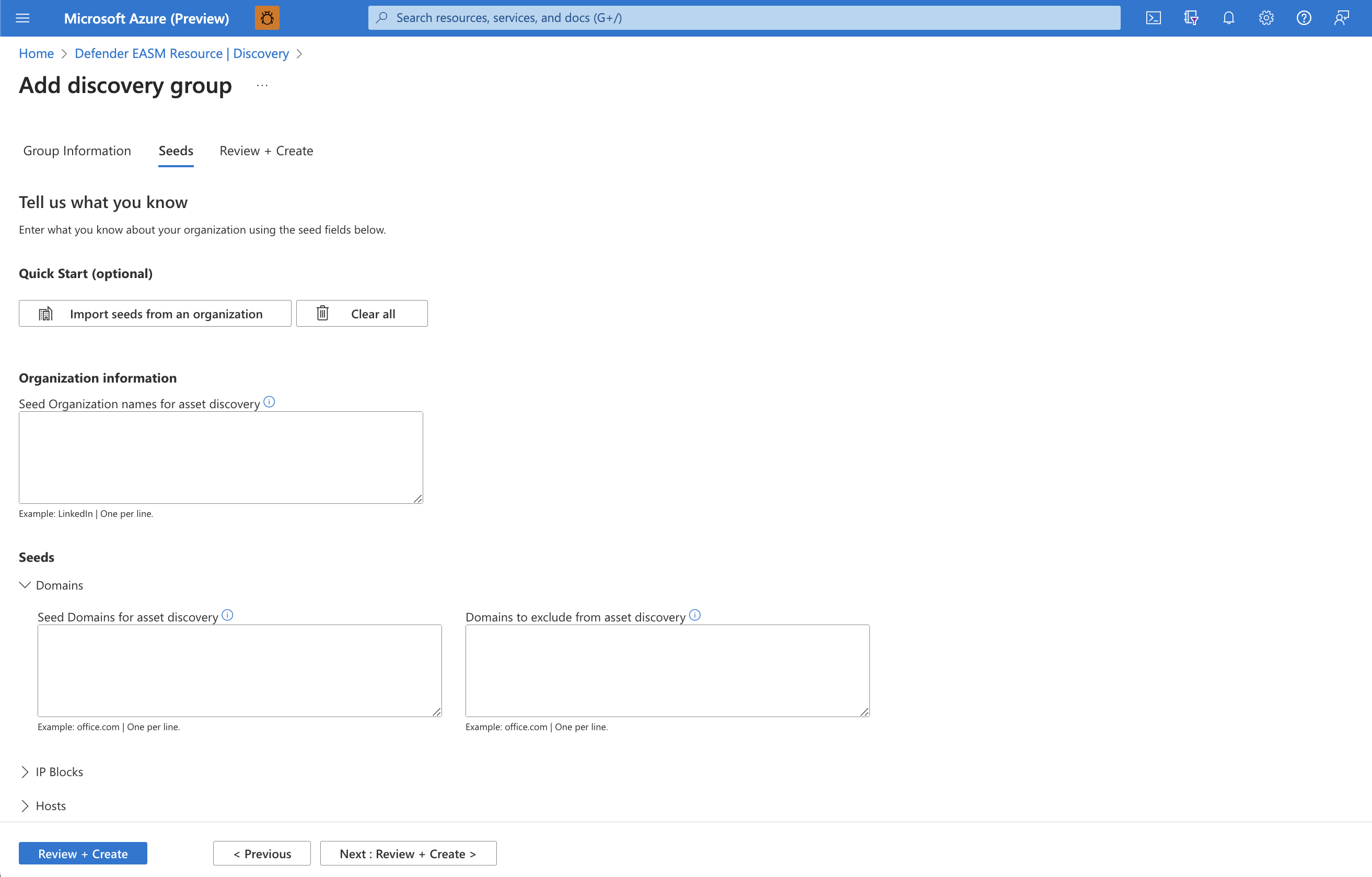

Wybierz pozycję Dalej: Nasiona >

Następnie wybierz nasiona, których chcesz użyć dla tej grupy odnajdywania. Nasiona są znanymi aktywami należącymi do organizacji; Platforma EASM usługi Defender skanuje te jednostki, mapuje ich połączenia z inną infrastrukturą online w celu utworzenia obszaru podatnego na ataki.

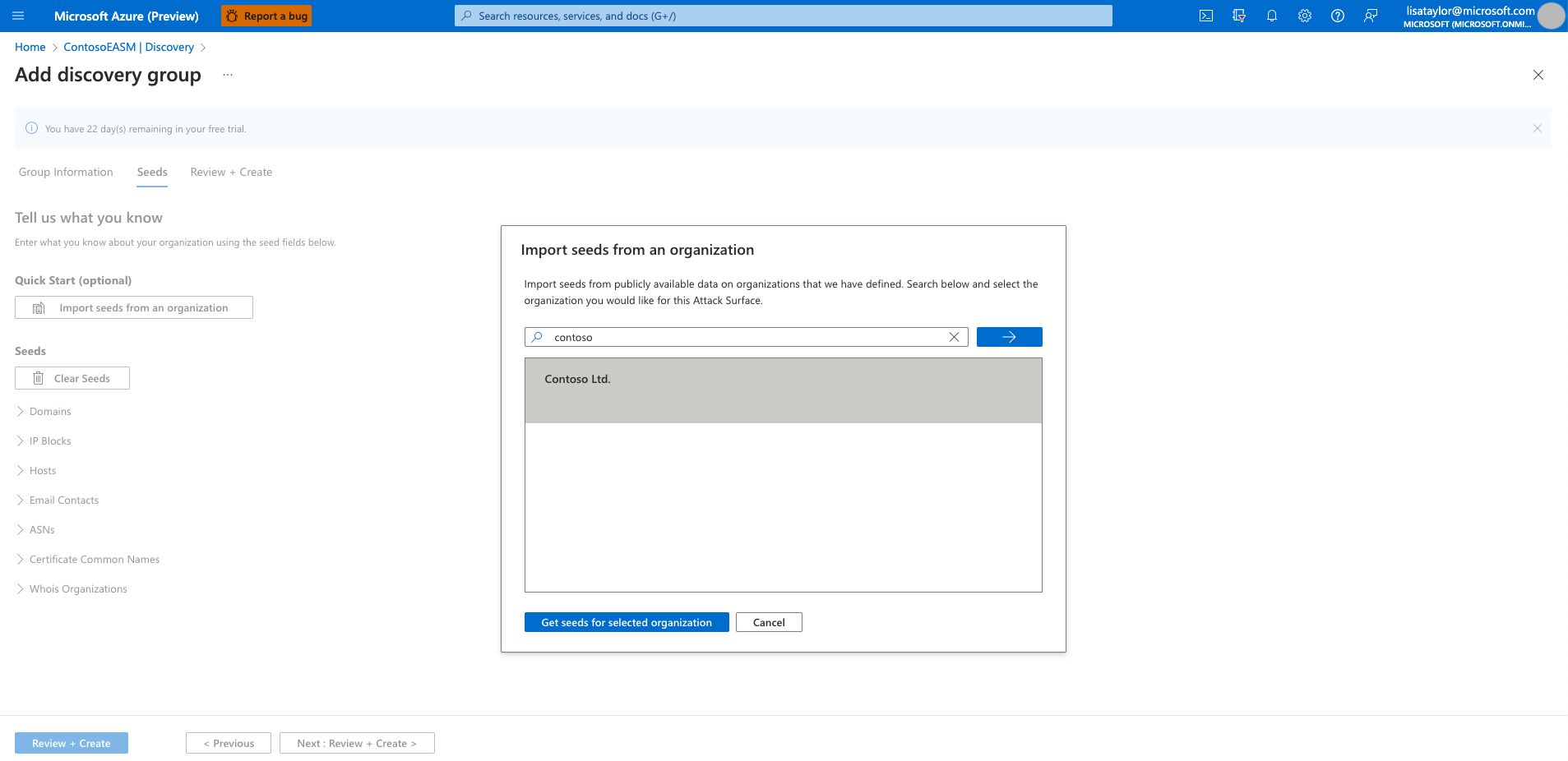

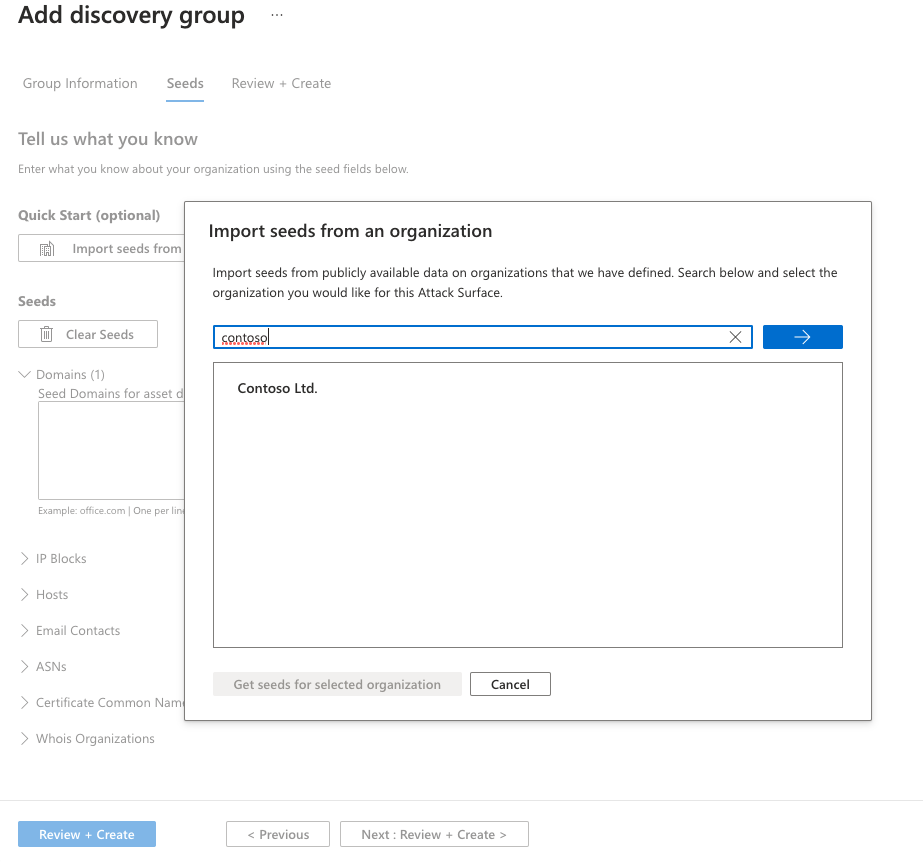

Opcja Szybki start umożliwia wyszukiwanie organizacji na liście wstępnie wypełnionych powierzchni ataków. Grupę odnajdywania można szybko utworzyć na podstawie znanych zasobów należących do organizacji.

Alternatywnie użytkownicy mogą ręcznie wprowadzić swoje nasiona. Usługa Defender EASM akceptuje domeny, bloki adresów IP, hosty, kontakty e-mail, sieci ASN i KtoTo Us jako wartości inicjatora. Można również określić jednostki, które mają zostać wykluczone z odnajdywania zasobów, aby upewnić się, że nie zostaną dodane do spisu, jeśli zostaną wykryte. Jest to na przykład przydatne w przypadku organizacji, które mają spółki zależne, które prawdopodobnie będą połączone z ich centralną infrastrukturą, ale nie należą do organizacji.

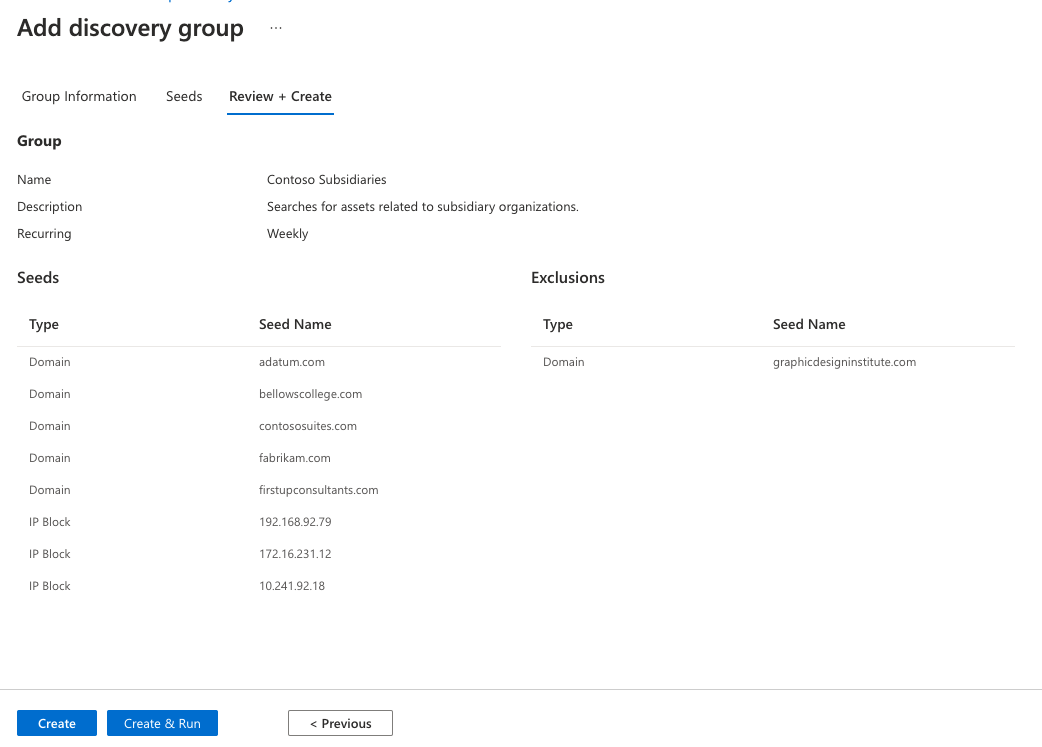

Po wybraniu nasion wybierz pozycję Przejrzyj i utwórz.

Przejrzyj informacje o grupie i listę inicjatorów, a następnie wybierz pozycję Utwórz i uruchom.

Następnie wrócisz do głównej strony odnajdywania, na której są wyświetlane grupy odnajdywania. Po zakończeniu uruchamiania odnajdywania można zobaczyć nowe zasoby dodane do zatwierdzonego spisu.