Co to jest odnajdywanie?

Zarządzanie zewnętrznym obszarem podatnym na ataki w usłudze Microsoft Defender (Defender EASM) używa zastrzeżonej technologii odnajdywania firmy Microsoft do ciągłego definiowania unikatowej powierzchni ataków narażonych na Internet w organizacji. Funkcja odnajdywania EASM w usłudze Defender skanuje znane zasoby, które są własnością organizacji, aby odkryć wcześniej nieznane i niemonitorowane właściwości. Odnalezione zasoby są indeksowane w spisie organizacji. Usługa Defender EASM zapewnia dynamiczny system rekordów dla aplikacji internetowych, zależności innych firm i infrastruktury internetowej w ramach zarządzania w organizacji w jednym widoku.

Dzięki procesowi odnajdywania eaSM w usłudze Defender Twoja organizacja może aktywnie monitorować stale przesuwającą się powierzchnię ataków cyfrowych. W miarę ich powstawania można zidentyfikować pojawiające się zagrożenia i naruszenia zasad.

Wiele programów podatnych na luki w zabezpieczeniach nie ma widoczności poza zaporą. Nie wiedzą oni o zewnętrznych zagrożeniach i zagrożeniach, które są głównym źródłem naruszeń danych.

Jednocześnie rozwój cyfrowy nadal przewyższa zdolność zespołu ds. zabezpieczeń przedsiębiorstwa do ochrony. Inicjatywy cyfrowe i nadmiernie wspólne "shadow IT" prowadzą do rozszerzającej się powierzchni ataków poza zaporą. W tym tempie niemal niemożliwe jest weryfikowanie mechanizmów kontroli, ochrony i wymagań dotyczących zgodności.

Bez usługi Defender EASM nie można zidentyfikować i usunąć luk w zabezpieczeniach oraz skanerów, które nie mogą dotrzeć poza zaporę, aby ocenić pełną powierzchnię ataków.

Jak to działa

Aby utworzyć kompleksowe mapowanie powierzchni ataków organizacji, usługa Defender EASM po raz pierwszy uzyskuje znane zasoby (nasiona). Nasiona odnajdywania są rekursywnie skanowane, aby odkryć więcej jednostek za pośrednictwem ich połączeń z nasionami.

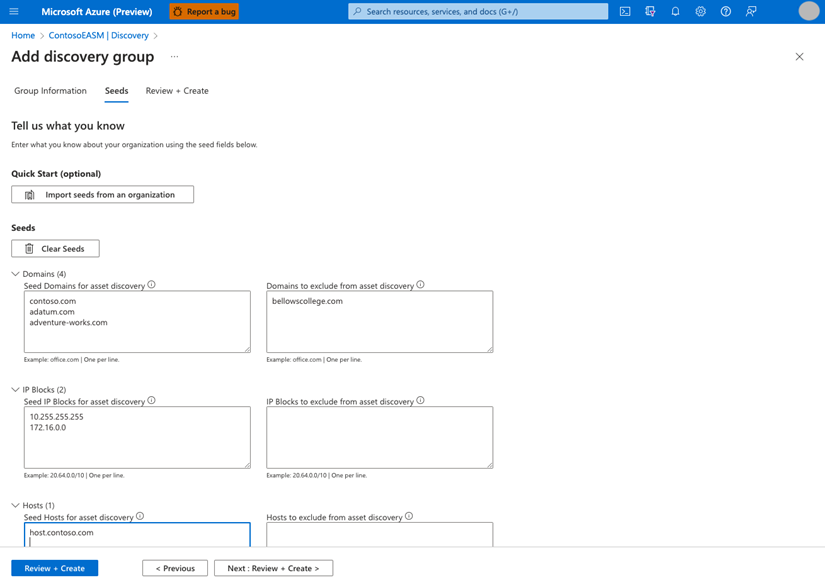

Początkowe inicjatory mogą być dowolnym z następujących rodzajów infrastruktury internetowej indeksowanej przez firmę Microsoft:

- Domeny

- Bloki adresów IP

- Hosts

- Kontaktowe adresy e-mail

- Nazwy systemów autonomicznych (ASN)

- Organizacje Whois

Począwszy od inicjacji, system odnajduje skojarzenia z innymi elementami infrastruktury online w celu odnalezienia innych zasobów posiadanych przez organizację. Ten proces ostatecznie tworzy cały spis powierzchni ataków. Proces odnajdywania używa nasion odnajdywania jako węzłów centralnych. Następnie rozgałęzia się na zewnątrz w kierunku peryferii powierzchni ataku. Identyfikuje wszystkie elementy infrastruktury, które są bezpośrednio połączone z inicjatorem, a następnie identyfikuje wszystkie elementy powiązane z każdym elementem w pierwszym zestawie połączeń. Proces powtarza się i rozszerza, dopóki nie osiągnie krawędzi odpowiedzialności za zarządzanie w organizacji.

Aby na przykład odnaleźć wszystkie elementy w infrastrukturze firmy Contoso, możesz użyć domeny , contoso.comjako początkowego inicjatora klucza. Począwszy od tego inicjatora, możemy skonsultować się z następującymi źródłami i uzyskać następujące relacje:

| Źródło danych | Elementy z możliwymi relacjami z firmą Contoso |

|---|---|

| Rekordy Whois | Inne nazwy domen zarejestrowane w tej samej kontaktowej organizacji poczty e-mail lub rejestrującego, która została użyta do zarejestrowania contoso.com |

| Rekordy Whois | Wszystkie nazwy domen zarejestrowane na dowolnym @contoso.com adresie e-mail |

| Rekordy Whois | Inne domeny skojarzone z tym samym serwerem nazw co contoso.com |

| Rekordy DNS | Wszystkie obserwowane hosty w domenach należących do firmy Contoso oraz wszystkie witryny internetowe skojarzone z tymi hostami |

| Rekordy DNS | Domeny, które mają różne hosty, ale które rozpoznają te same bloki IP |

| Rekordy DNS | Serwery poczty skojarzone z nazwami domen należących do firmy Contoso |

| Certyfikaty SSL | Wszystkie certyfikaty Protokołu SSL (Secure Sockets Layer), które są połączone z każdym z hostów, oraz wszystkich innych hostów korzystających z tych samych certyfikatów SSL |

| Rekordy ASN | Inne bloki adresów IP skojarzone z tą samą nazwą ASN co bloki IP połączone z hostami w nazwach domen firmy Contoso, w tym wszystkie hosty i domeny rozpoznawane dla nich |

Korzystając z tego zestawu połączeń pierwszego poziomu, możemy szybko uzyskać zupełnie nowy zestaw zasobów do zbadania. Zanim usługa Defender EASM wykonuje więcej rekursji, określa, czy połączenie jest wystarczająco silne, aby odnaleziona jednostka została automatycznie dodana jako potwierdzony spis. Dla każdego z tych zasobów system odnajdywania uruchamia zautomatyzowane, cyklicznego wyszukiwania na podstawie wszystkich dostępnych atrybutów w celu znalezienia połączeń drugiego poziomu i trzeciego poziomu. Ten powtarzalny proces zawiera więcej informacji na temat infrastruktury online organizacji i w związku z tym odnajduje różne zasoby, które w przeciwnym razie mogą nie zostać odnalezione, a następnie monitorowane.

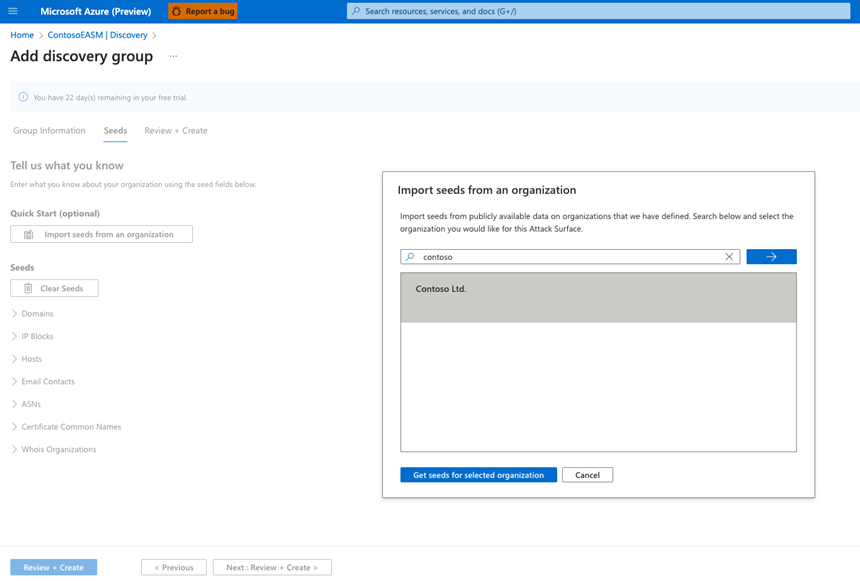

Zautomatyzowane a dostosowane powierzchnie ataków

Podczas pierwszego korzystania z usługi Defender EASM możesz uzyskać dostęp do wstępnie utworzonego spisu dla organizacji, aby szybko rozpocząć przepływy pracy. W okienku Wprowadzenie użytkownik może wyszukać swoją organizację, aby szybko wypełnić spis na podstawie połączeń zasobów już zidentyfikowanych przez usługę Defender EASM. Zalecamy, aby wszyscy użytkownicy wyszukiwali wstępnie utworzony spis powierzchni ataków w organizacji przed utworzeniem niestandardowego spisu.

Aby utworzyć dostosowany spis, użytkownik może tworzyć grupy odnajdywania w celu organizowania używanych przez nich nasion i zarządzania nimi podczas uruchamiania odnajdywania. Użytkownik może używać oddzielnych grup odnajdywania do automatyzowania procesu odnajdywania, konfigurowania listy inicjujących i konfigurowania cyklicznych harmonogramów uruchamiania.

Potwierdzono spis a zasoby kandydata

Jeśli aparat odnajdywania wykryje silne połączenie między potencjalnym zasobem a początkowym inicjatorem, system automatycznie oznaczy element zawartości stanem Potwierdzony spis. Ponieważ połączenia z tym inicjatorem są skanowane iteracyjnie, a połączenia trzeciego lub czwartego poziomu są wykrywane, zaufanie systemu do własności wszystkich nowo wykrytych zasobów zmniejsza. Podobnie system może wykrywać zasoby, które są istotne dla Twojej organizacji, ale nie są bezpośrednio własnością Użytkownika.

Z tych powodów nowo odnalezione zasoby są oznaczone jedną z następujących stanów:

| State name | opis |

|---|---|

| Zatwierdzony spis | Element, który jest częścią obszaru ataków należących do użytkownika. Jest to element, za który odpowiadasz bezpośrednio. |

| Zależność | Infrastruktura należąca do innej firmy, ale jest częścią obszaru ataków, ponieważ bezpośrednio obsługuje operację posiadanych zasobów. Na przykład możesz zależeć od dostawcy IT do hostowania zawartości internetowej. Domena, nazwa hosta i strony będą częścią zatwierdzonego spisu, więc możesz traktować adres IP, który uruchamia hosta jako zależność. |

| Tylko monitorowanie | Zasób, który jest istotny dla powierzchni ataków, ale nie jest bezpośrednio kontrolowany ani zależność techniczna. Na przykład niezależni franczyzobiorcy lub aktywa należące do powiązanych firm mogą być oznaczone etykietą Tylko monitor, a nie Zatwierdzone zapasy , aby oddzielić grupy na potrzeby raportowania. |

| Kandydat | Zasób, który ma pewną relację ze znanymi zasobami inicjujących organizacji, ale nie ma wystarczająco silnego połączenia, aby natychmiast oznaczyć go zatwierdzonym spisem. Aby określić własność, należy ręcznie przejrzeć te zasoby kandydatów. |

| Wymaga badania | Stan podobny do stanu Kandydat , ale ta wartość jest stosowana do zasobów, które wymagają ręcznego badania w celu zweryfikowania. Stan jest określany na podstawie naszych wewnętrznie generowanych wyników ufności, które oceniają siłę wykrytych połączeń między elementami zawartości. Nie wskazuje on dokładnej relacji infrastruktury z organizacją, ale flaguje zasób, aby uzyskać więcej przeglądu, aby określić, w jaki sposób ma zostać skategoryzowany. |

Podczas przeglądania zasobów zalecamy rozpoczęcie od zasobów oznaczonych etykietą Wymaga badania. Szczegóły zasobów są stale odświeżane i aktualizowane wraz z upływem czasu, aby zachować dokładną mapę stanów i relacji zasobów oraz odkryć nowo utworzone zasoby w miarę ich pojawienia się. Proces odnajdywania jest zarządzany przez umieszczenie nasion w grupach odnajdywania, które można zaplanować, aby uruchomić cyklicznie. Po wypełnieniu spisu system EASM usługi Defender stale skanuje zasoby przy użyciu technologii użytkownika wirtualnego firmy Microsoft w celu odkrycia nowych, szczegółowych danych dotyczących każdego zasobu. Proces analizuje zawartość i zachowanie każdej strony w odpowiednich witrynach, aby zapewnić niezawodne informacje, których można użyć do identyfikowania luk w zabezpieczeniach, problemów ze zgodnością i innych potencjalnych zagrożeń dla organizacji.