Omówienie szczegółów zasobu

Zarządzanie zewnętrznym obszarem podatnym na ataki w usłudze Microsoft Defender (Defender EASM) często skanuje wszystkie zasoby spisu i zbiera niezawodne metadane kontekstowe obsługujące usługę Attack Surface Insights. Te dane można również wyświetlić bardziej szczegółowo na stronie szczegółów zasobu. Podane dane zmieniają się w zależności od typu zasobu. Na przykład platforma udostępnia unikatowe dane Whois dla domen, hostów i adresów IP. Udostępnia on dane algorytmu podpisu dla certyfikatów Secure Sockets Layer (SSL).

W tym artykule opisano sposób wyświetlania i interpretowania ekspansywnych danych zebranych przez firmę Microsoft dla każdego z zasobów spisu. Definiuje te metadane dla każdego typu zasobu i wyjaśnia, w jaki sposób szczegółowe informacje uzyskane z nich mogą pomóc w zarządzaniu stanem zabezpieczeń infrastruktury online.

Aby uzyskać więcej informacji, zobacz Omówienie zasobów spisu , aby zapoznać się z kluczowymi pojęciami wymienionymi w tym artykule.

Widok podsumowania szczegółów zasobu

Możesz wyświetlić stronę szczegółów zasobu dla dowolnego zasobu, wybierając jego nazwę z listy spisu. W lewym okienku tej strony można wyświetlić podsumowanie zasobów zawierające kluczowe informacje o danym zasobie. Ta sekcja obejmuje przede wszystkim dane dotyczące wszystkich typów zasobów, chociaż w niektórych przypadkach dostępnych jest więcej pól. Aby uzyskać więcej informacji na temat metadanych podanych dla każdego typu zasobu w sekcji podsumowania, zobacz poniższy wykres.

Informacje ogólne

Ta sekcja zawiera ogólne informacje, które są kluczem do zrozumienia zasobów na pierwszy rzut oka. Większość tych pól ma zastosowanie do wszystkich zasobów. Ta sekcja może również zawierać informacje specyficzne dla jednego lub większej liczby typów zasobów.

| Nazwisko | Definicja | Typy składnika majątku |

|---|---|---|

| Nazwa zasobu | Nazwa zasobu. | wszystkie |

| Identyfikator UUID | Ta etykieta 128-bitowa reprezentuje unikatowy identyfikator (UUID) dla zasobu. | wszystkie |

| Dodano do spisu | Data dodania zasobu do spisu niezależnie od tego, czy został on automatycznie dodany do stanu zatwierdzonego spisu , czy jest w innym stanie, takim jak Kandydat. | wszystkie |

| Ostatnia aktualizacja | Data ostatniego zaktualizowania zasobu przez użytkownika ręcznego (na przykład przez zmianę stanu lub usunięcie zasobu). | wszystkie |

| Identyfikator zewnętrzny | Ręcznie dodano wartość identyfikatora zewnętrznego. | wszystkie |

| Stan | Stan zasobu w systemie RiskIQ. Opcje obejmują zatwierdzony spis, kandydata, zależności lub wymaga badania. | wszystkie |

| Po raz pierwszy (globalny wykres zabezpieczeń) | Data, od którego firma Microsoft najpierw przeskanowała zasób i dodała go do kompleksowego globalnego grafu zabezpieczeń. | wszystkie |

| Ostatnio widziano (globalny wykres zabezpieczeń) | Data ostatniego skanowania zasobu przez firmę Microsoft. | wszystkie |

| Odnaleziono | Wskazuje datę utworzenia grupy odnajdywania, która wykryła zasób. | wszystkie |

| Kraj | Kraj/region pochodzenia wykryty dla tego zasobu. | wszystkie |

| Województwo | Wykryto stan lub prowincję pochodzenia dla tego zasobu. | wszystkie |

| City | Miasto pochodzenia wykryte dla tego zasobu. | wszystkie |

| Whois name (Nazwa whois) | Nazwa skojarzona z rekordem Whois. | Gospodarz |

| Adres e-mail whois | Podstawowy adres e-mail kontaktu w rekordzie Whois. | Gospodarz |

| Organizacja whois | Wymieniona organizacja w rekordzie Whois. | Gospodarz |

| Rejestrator whois | Rejestrator wymieniony w rekordzie Whois. | Gospodarz |

| Serwery nazw whois | Wymienione serwery nazw w rekordzie Whois. | Gospodarz |

| Wystawiony certyfikat | Data wystawienia certyfikatu. | Certyfikat SSL |

| Certyfikat wygasa | Data wygaśnięcia certyfikatu. | Certyfikat SSL |

| Numer seryjny | Numer seryjny skojarzony z certyfikatem SSL. | Certyfikat SSL |

| Wersja protokołu SSL | Wersja protokołu SSL zarejestrowana przez certyfikat. | Certyfikat SSL |

| Algorytm klucza certyfikatu | Algorytm klucza używany do szyfrowania certyfikatu SSL. | Certyfikat SSL |

| Rozmiar klucza certyfikatu | Liczba bitów w kluczu certyfikatu SSL. | Certyfikat SSL |

| OID algorytmu podpisu | Identyfikator OID identyfikujący algorytm skrótu używany do podpisywania żądania certyfikatu. | Certyfikat SSL |

| Z podpisem własnym | Wskazuje, czy certyfikat SSL został podpisany samodzielnie. | Certyfikat SSL |

Sieć

Poniższe informacje o adresie IP zawierają więcej kontekstów dotyczących korzystania z adresu IP.

| Nazwisko | Definicja | Typy składnika majątku |

|---|---|---|

| Rekord serwera nazw | Wszystkie serwery nazw wykryte w zasobie. | Adres IP |

| Rekord serwera poczty | Wszystkie serwery poczty wykryte na zasobie. | Adres IP |

| Bloki adresów IP | Blok adresów IP zawierający zasób adresu IP. | Adres IP |

| Numery ASN | Numer ASN skojarzony z elementem zawartości. | Adres IP |

Blokuj informacje

Poniższe dane są specyficzne dla bloków adresów IP i zawierają kontekstowe informacje o jego użyciu.

| Nazwisko | Definicja | Typy składnika majątku |

|---|---|---|

| CIDR | Routing międzydomenowy klasy (CIDR) dla bloku IP. | Blok adresów IP |

| Nazwa sieci | Nazwa sieci skojarzona z blokiem adresu IP. | Blok adresów IP |

| Nazwa organizacji | Nazwa organizacji znajdująca się w informacjach rejestracyjnych dotyczących bloku adresów IP. | Blok adresów IP |

| Identyfikator organizacji | Identyfikator organizacji znaleziony w informacjach rejestracyjnych dotyczących bloku adresów IP. | Blok adresów IP |

| Numery ASN | Nazwa ASN skojarzona z blokiem adresu IP. | Blok adresów IP |

| Kraj | Kraj/region pochodzenia wykryty w informacjach rejestracyjnych Whois dotyczących bloku adresów IP. | Blok adresów IP |

Temat

Następujące dane są specyficzne dla podmiotu (czyli chronionej jednostki) skojarzonego z certyfikatem SSL.

| Nazwisko | Definicja | Typy składnika majątku |

|---|---|---|

| Nazwa pospolita | Nazwa pospolita wystawcy podmiotu certyfikatu SSL. | Certyfikat SSL |

| Alternatywne nazwy | Wszelkie alternatywne nazwy pospolite dla podmiotu certyfikatu SSL. | Certyfikat SSL |

| Nazwa organizacji | Organizacja połączona z podmiotem certyfikatu SSL. | Certyfikat SSL |

| Jednostka organizacyjna | Opcjonalne metadane wskazujące dział w organizacji odpowiedzialnej za certyfikat. | Certyfikat SSL |

| Lokalność | Określa miasto, w którym znajduje się organizacja. | Certyfikat SSL |

| Kraj | Określa kraj/region, w którym znajduje się organizacja. | Certyfikat SSL |

| Województwo | Określa stan lub prowincję, w której znajduje się organizacja. | Certyfikat SSL |

Wystawca

Następujące dane są specyficzne dla wystawcy certyfikatu SSL.

| Nazwisko | Definicja | Typy składnika majątku |

|---|---|---|

| Nazwa pospolita | Nazwa pospolita wystawcy certyfikatu. | Certyfikat SSL |

| Alternatywne nazwy | Wszelkie inne nazwy wystawcy. | Certyfikat SSL |

| Nazwa organizacji | Nazwa organizacji, która organizowała wystawianie certyfikatu. | Certyfikat SSL |

| Jednostka organizacyjna | Inne informacje o organizacji, która wystawiła certyfikat. | Certyfikat SSL |

Karty danych

W okienku po prawej stronie szczegółów zasobu użytkownicy mogą uzyskiwać dostęp do bardziej ekspansywnych danych związanych z wybranym zasobem. Te dane są zorganizowane w serii kart podzielonych na kategorie. Dostępne karty metadanych zmieniają się w zależności od typu wyświetlanego zasobu.

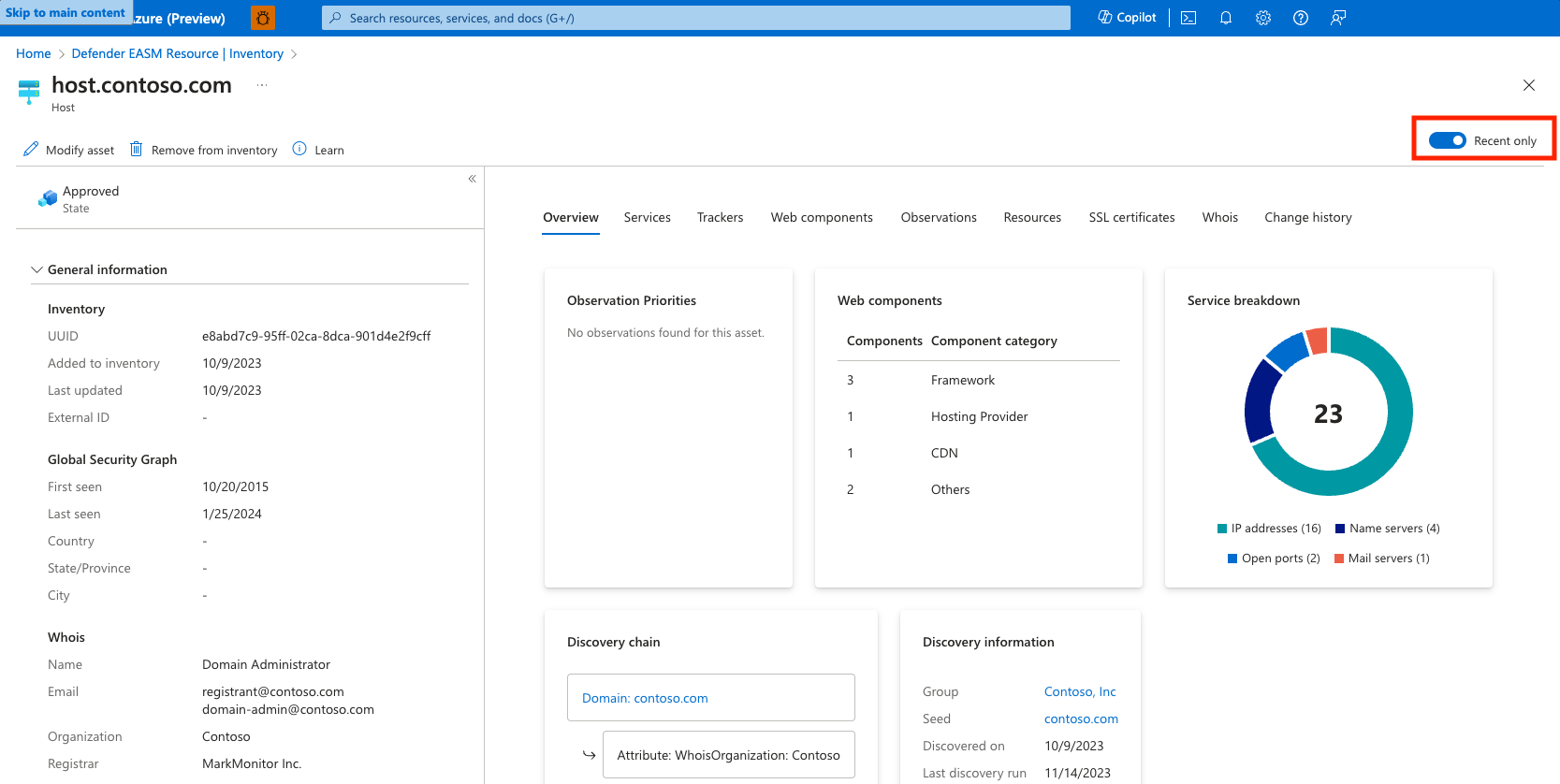

Niektóre karty wyświetlają przełącznik "Tylko ostatnie" w prawym górnym rogu. Domyślnie usługa Defender EASM wyświetla wszystkie dane zebrane dla każdego zasobu, w tym historyczne obserwacje, które mogą nie być aktywnie uruchomione na bieżącej powierzchni ataków. Chociaż ten kontekst historyczny jest bardzo cenny w niektórych przypadkach użycia, przełącznik "Tylko ostatnie" ograniczy wszystkie wyniki na stronie Szczegóły zasobu do ostatnio obserwowanych elementów zawartości. Zaleca się użycie przełącznika "Tylko ostatnie", jeśli chcesz wyświetlić tylko dane reprezentujące bieżący stan zasobu na potrzeby korygowania.

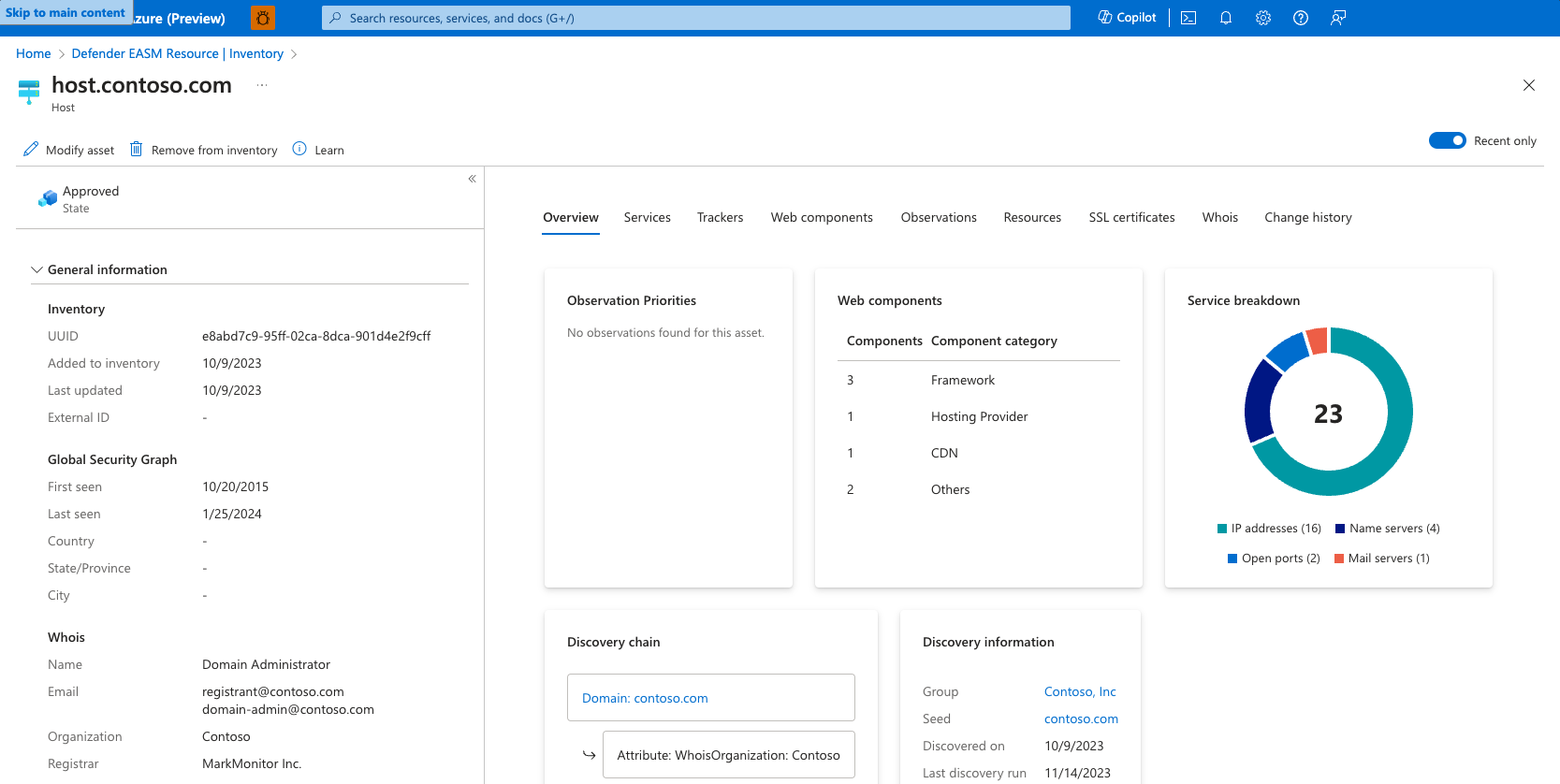

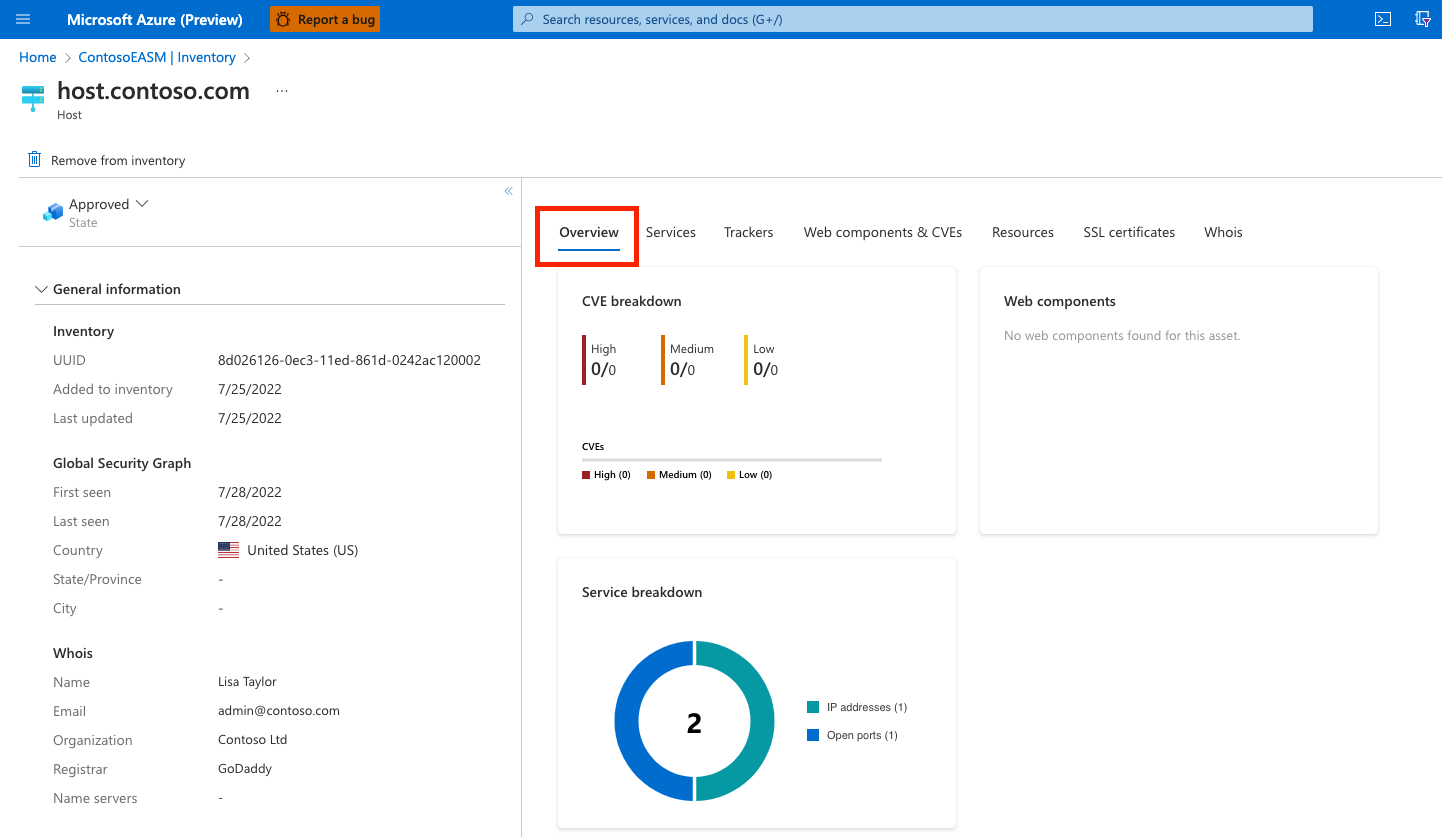

Omówienie

Karta Przegląd zawiera więcej kontekstu, aby upewnić się, że szczegółowe informacje są szybko możliwe do zidentyfikowania podczas wyświetlania szczegółów zasobu. Ta sekcja zawiera dane odnajdywania kluczy dla wszystkich typów zasobów. Zawiera on szczegółowe informacje o tym, jak firma Microsoft mapuje zasób na znaną infrastrukturę.

Ta sekcja może również zawierać widżety pulpitu nawigacyjnego, które wizualizują szczegółowe informacje istotne dla danego typu zasobu.

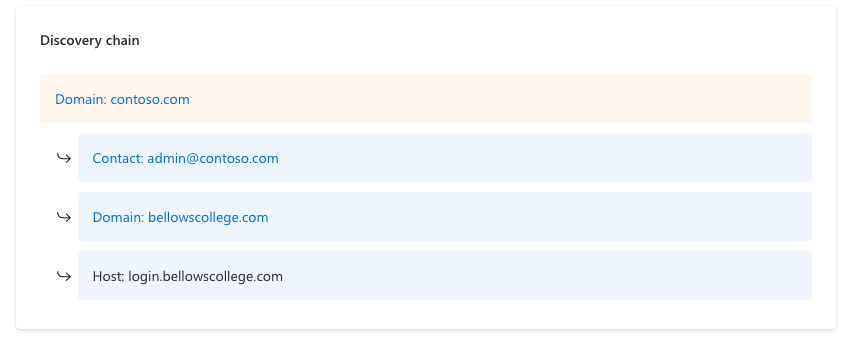

Łańcuch odnajdywania

Łańcuch odnajdywania przedstawia obserwowane połączenia między inicjatorem odnajdywania a zasobem. Te informacje pomagają użytkownikom wizualizować te połączenia i lepiej zrozumieć, dlaczego zasób został zdeterminowany, aby należeć do organizacji.

W tym przykładzie można zobaczyć, że domena inicjatora jest powiązana z tym zasobem za pośrednictwem wiadomości e-mail kontaktowej w rekordzie Whois. Ta sama kontaktowa wiadomość e-mail została użyta do zarejestrowania bloku adresów IP, który zawiera ten konkretny zasób adresu IP.

Informacje o odnajdowaniu

Ta sekcja zawiera informacje o procesie używanym do wykrywania zasobu. Zawiera on informacje o inicjatorze odnajdywania, który łączy się z zasobem i procesem zatwierdzania.

Dostępne opcje:

- Zatwierdzony spis: Ta opcja wskazuje relację między inicjatorem i odnalezionym zasobem była wystarczająco silna, aby uzasadnić automatyczne zatwierdzenie przez system EASM usługi Defender.

- Kandydat: Ta opcja wskazuje, że zasób wymagał ręcznego zatwierdzenia do uwzględnienia w spisie.

- Ostatnie uruchomienie odnajdywania: ta data wskazuje, kiedy grupa odnajdywania, która początkowo wykryła zasób, została ostatnio wykorzystana do skanowania odnajdywania.

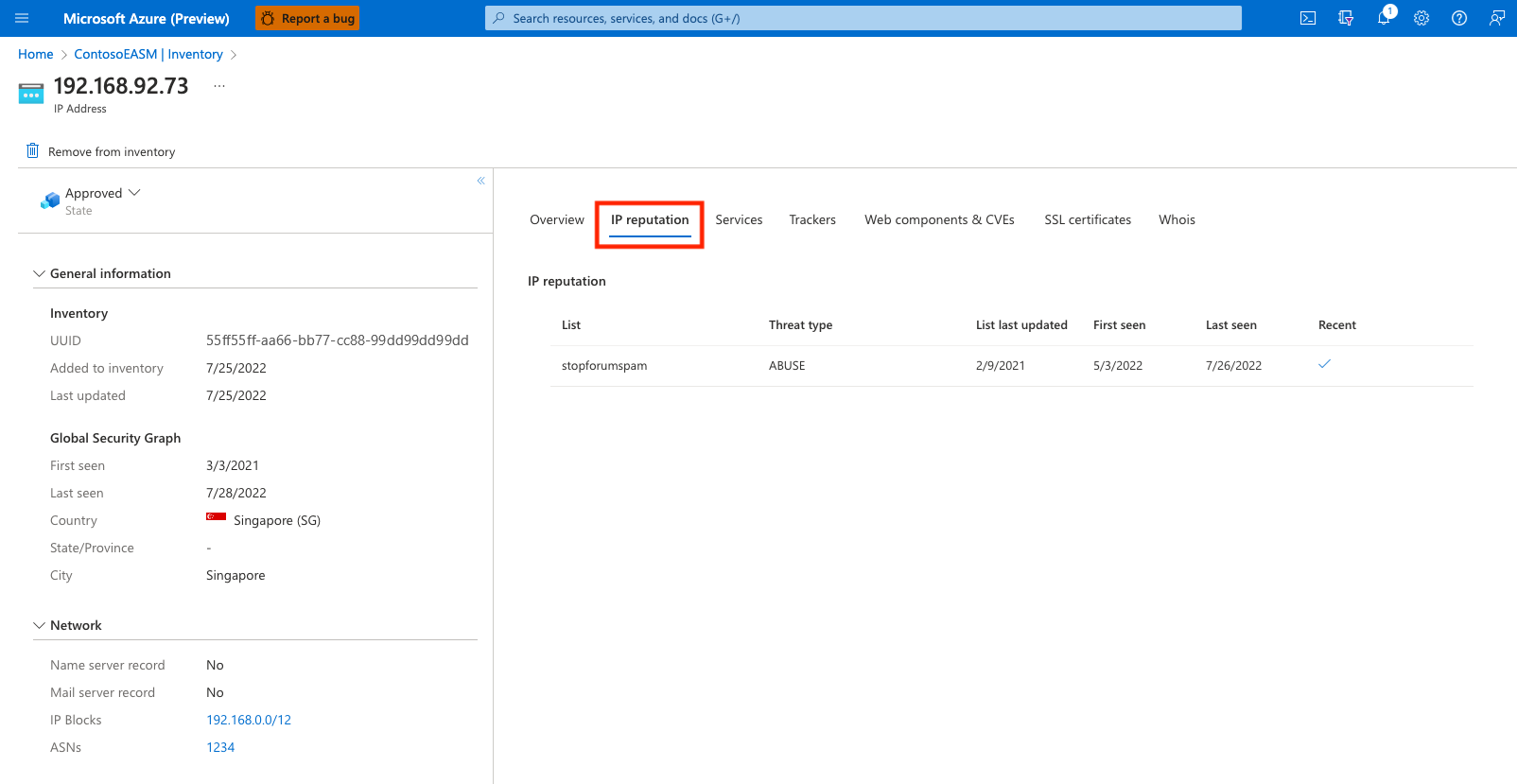

Reputacja adresu IP

Na karcie Reputacja adresu IP jest wyświetlana lista potencjalnych zagrożeń związanych z danym adresem IP. W tej sekcji opisano wszelkie wykryte złośliwe lub podejrzane działania związane z adresem IP. Te informacje są kluczem do zrozumienia wiarygodności własnej powierzchni ataków. Te zagrożenia mogą pomóc organizacjom w odkrywaniu przeszłych lub obecnych luk w zabezpieczeniach w infrastrukturze.

Dane reputacji adresów IP programu Defender EASM wyświetla wystąpienia, gdy adres IP został wykryty na liście zagrożeń. Na przykład ostatnie wykrywanie w poniższym przykładzie pokazuje, że adres IP odnosi się do hosta znanego jako uruchomiony górnik kryptowalut. Te dane pochodzą z podejrzanej listy hostów dostarczonej przez CoinBlockers. Wyniki są uporządkowane według daty Ostatnio widziany , aby najpierw pokazać najbardziej odpowiednie wykrycia.

W tym przykładzie adres IP jest obecny w nietypowo dużej liczbie źródeł zagrożeń. Te informacje wskazują, że zasób powinien być dokładnie zbadany, aby zapobiec złośliwemu działaniu w przyszłości.

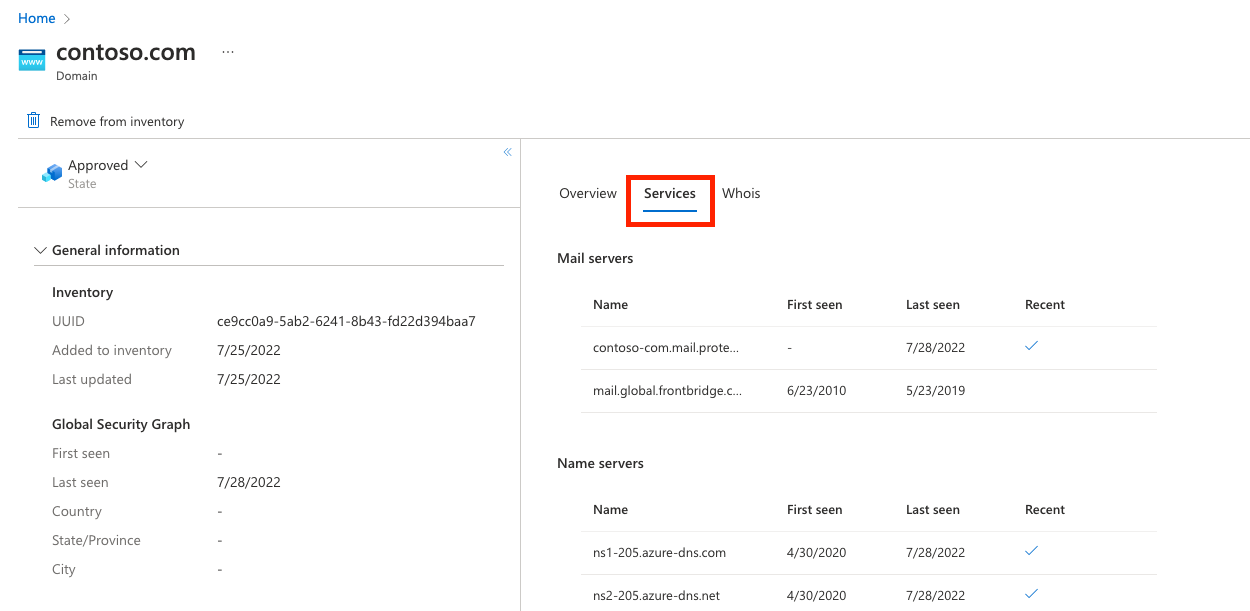

Usługi

Karta Usługi jest dostępna dla adresów IP, domeny i zasobów hosta. Ta sekcja zawiera informacje na temat usług obserwowanych, że są uruchomione na zasobie. Obejmuje ona adresy IP, nazwy i serwery poczty oraz otwarte porty odpowiadające innym typom infrastruktury (na przykład usług dostępu zdalnego).

Dane usług EASM w usłudze Defender są kluczem do zrozumienia infrastruktury obsługującej twój zasób. Może również wysyłać alerty do zasobów uwidocznionych w otwartym Internecie, które powinny być chronione.

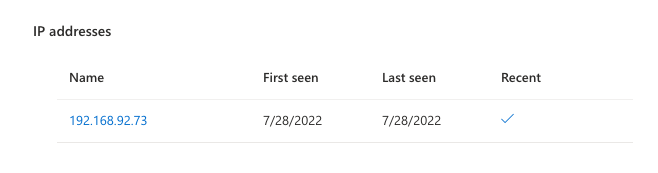

Adresy IP

Ta sekcja zawiera szczegółowe informacje na temat wszystkich adresów IP uruchomionych w infrastrukturze zasobu. Na karcie Usługi usługa Defender EASM udostępnia nazwę adresu IP oraz daty Pierwszy widoczny i Ostatnio widziany. Kolumna Ostatnie wskazuje, czy adres IP zaobserwowano podczas ostatniego skanowania zasobu. Jeśli w tej kolumnie nie ma pola wyboru, adres IP był widoczny we wcześniejszych skanowaniach, ale obecnie nie jest uruchomiony w zasobie.

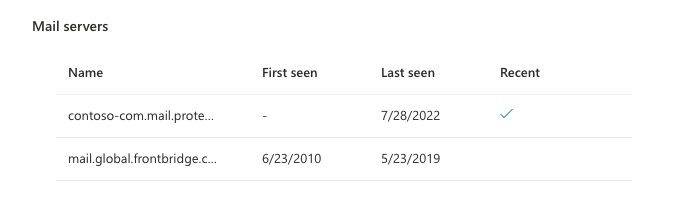

Serwery poczty

Ta sekcja zawiera listę wszystkich serwerów poczty uruchomionych na zasobie. Te informacje wskazują, że zasób może wysyłać wiadomości e-mail. W tej sekcji usługa Defender EASM udostępnia nazwę serwera poczty oraz daty Pierwszy widoczny i Ostatnio widziany . Kolumna Ostatnie wskazuje, czy serwer poczty został wykryty podczas ostatniego skanowania zasobu.

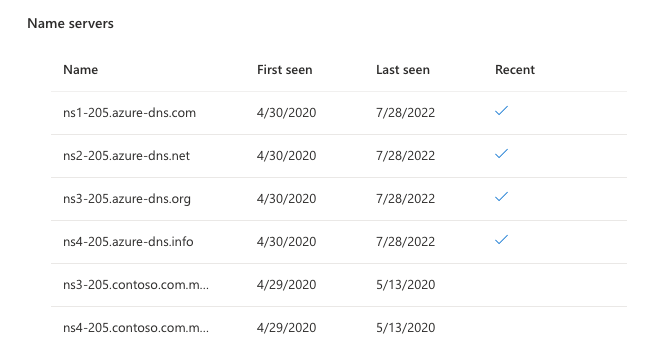

Serwery nazw

W tej sekcji są wyświetlane wszystkie serwery nazw, które są uruchomione na zasobie w celu zapewnienia rozpoznawania hosta. W tej sekcji usługa Defender EASM udostępnia nazwę serwera poczty oraz daty Pierwszy widoczny i Ostatnio widziany . Kolumna Ostatnie wskazuje, czy serwer nazw został wykryty podczas ostatniego skanowania zasobu.

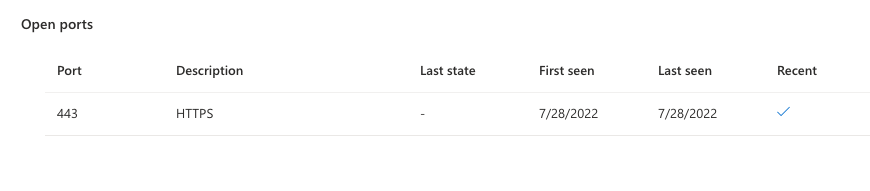

Otwarte porty

W tej sekcji wymieniono wszystkie otwarte porty wykryte w zasobie. Firma Microsoft regularnie skanuje około 230 odrębnych portów. Te dane są przydatne do identyfikowania niezabezpieczonych usług, które nie powinny być dostępne z otwartego Internetu. Te usługi obejmują bazy danych, urządzenia IoT i usługi sieciowe, takie jak routery i przełączniki. Warto również zidentyfikować niezabezpieczoną infrastrukturę IT lub niezabezpieczone usługi dostępu zdalnego.

W tej sekcji usługa Defender EASM udostępnia numer otwartego portu, opis portu, ostatni zaobserwowany stan oraz daty Pierwszy widoczny i Ostatnio widoczny . Kolumna Ostatnie wskazuje, czy port był obserwowany jako otwarty podczas ostatniego skanowania. Usługa Defender EASM traktuje port "otwarty", gdy nasz system może pomyślnie ukończyć uzgadnianie syn-ack, które powoduje przypisanie transparentów. Gdy możemy ustanowić połączenie TCP, ale nie możemy ukończyć odcisku palca usługi, oznaczymy port jako "filtrowany". Port "zamknięty" jest nadal dostępny, ale nie ma usługi nasłuchiwania na porcie, a tym samym odmawia połączeń.

Trackery

Trackery są unikatowymi kodami lub wartościami znalezionymi na stronach internetowych i często służą do śledzenia interakcji użytkownika. Te kody mogą służyć do skorelowania różnej grupy witryn internetowych z jednostką centralną. Zestaw danych trackera firmy Microsoft zawiera identyfikatory dostawców, takich jak Google, Yandex, Mixpanel, New Relic i Clicky, i nadal rośnie.

W tej sekcji usługa Defender EASM udostępnia typ trackera (na przykład GoogleAnalyticsID), unikatową wartość identyfikatora oraz daty Pierwszy widoczny i Ostatnio widziany.

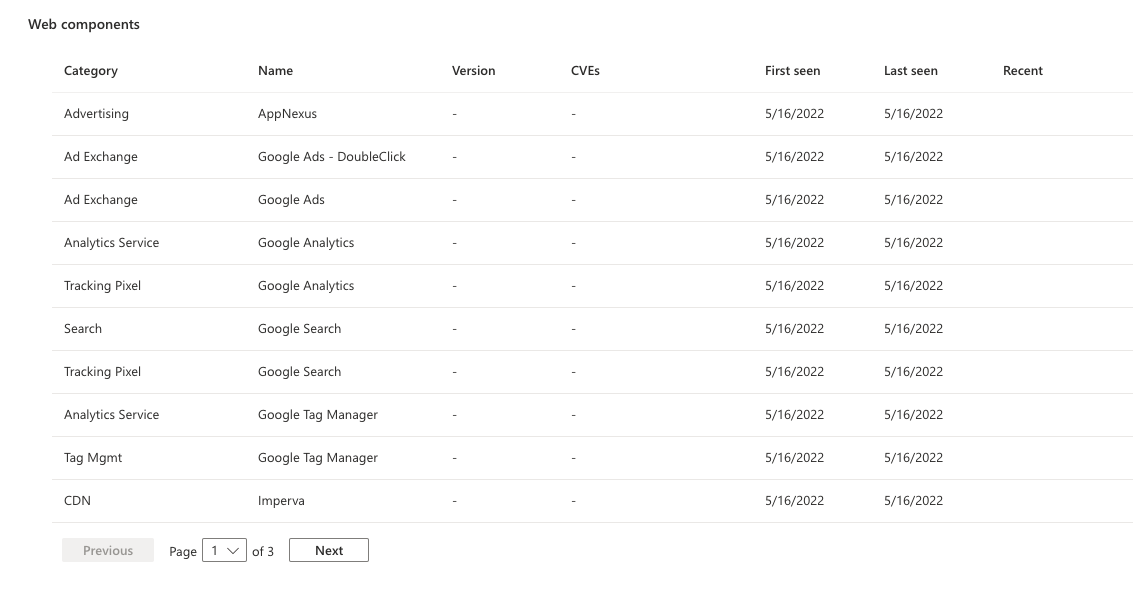

Składniki sieci Web

Składniki sieci Web to szczegóły opisujące infrastrukturę zasobu obserwowaną za pośrednictwem skanowania firmy Microsoft. Te składniki zapewniają ogólne zrozumienie technologii używanych w zasobie. Firma Microsoft kategoryzuje określone składniki i uwzględnia numery wersji, jeśli to możliwe.

Sekcja Składniki sieci Web zawiera kategorię, nazwę i wersję składnika oraz listę odpowiednich CVE, które powinny zostać skorygowane. Usługa Defender EASM udostępnia również kolumny daty Pierwszy widoczny i Ostatnio widziany oraz Ostatnio używane kolumny. Pole wyboru wskazuje, że ta infrastruktura została zaobserwowana podczas ostatniego skanowania zasobu.

Składniki sieci Web są podzielone na kategorie na podstawie ich funkcji.

| Składnik sieci Web | Przykłady |

|---|---|

| Dostawca hostingu | hostingprovider.com |

| Serwer | Apache |

| Serwer DNS | POWIĄZANIE ISC |

| Magazyny danych | MySQL, ElasticSearch, MongoDB |

| Dostęp zdalny | OpenSSH, Microsoft Admin Center, Netscaler Gateway |

| Wymiana danych | Pure-FTPd |

| Internet rzeczy (IoT) | HP Deskjet, Linksys Camera, Sonos |

| Serwer poczty e-mail | ArmorX, Lotus Domino, Symantec Messaging Gateway |

| Urządzenie sieciowe | Cisco Router, Motorola WAP, ZyXEL Modem |

| Kontrola budynku | Linear eMerge, ASI Controls Weblink, Optergy |

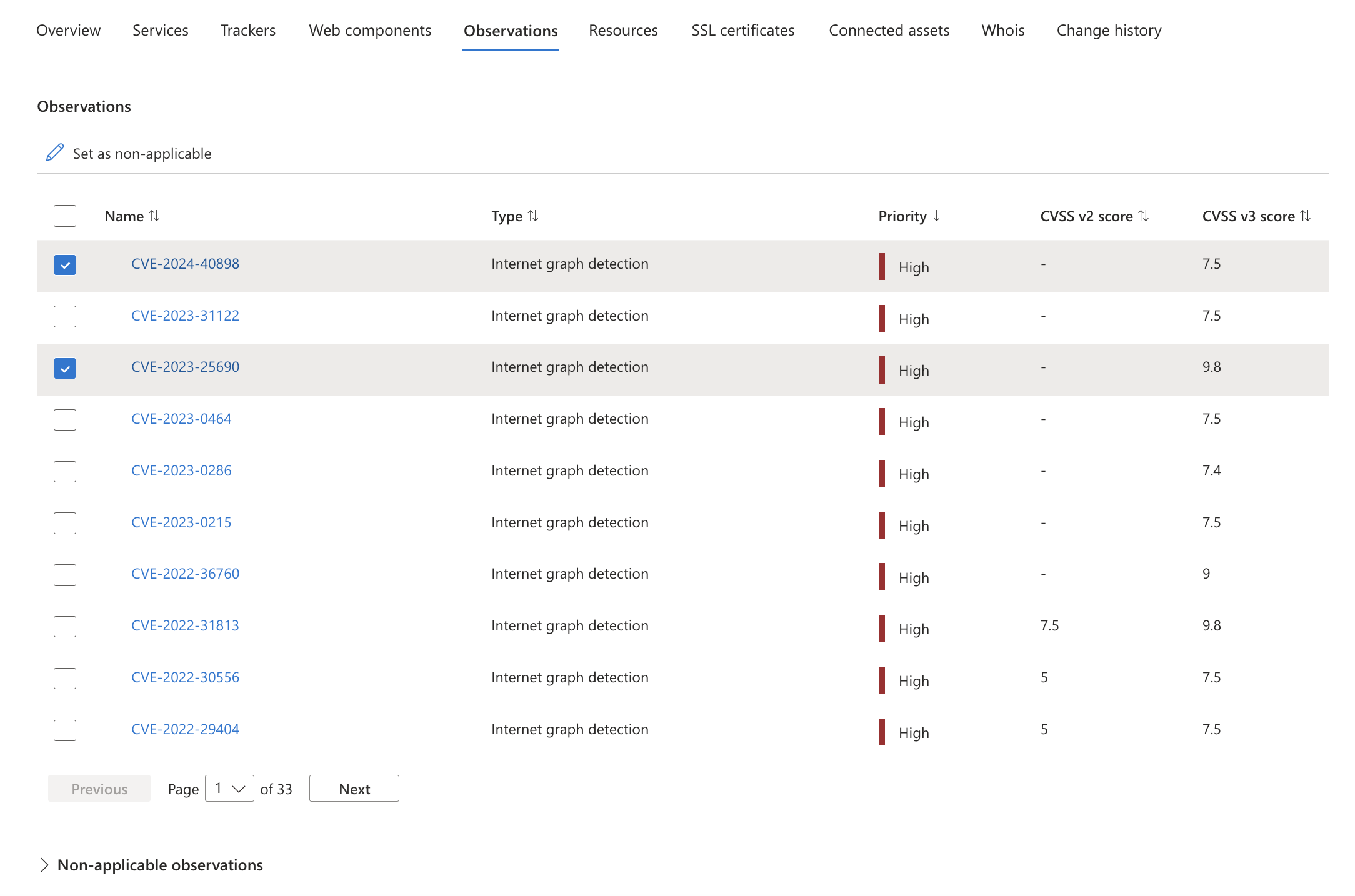

Obserwacje

Na karcie Obserwacja są wyświetlane wszelkie szczegółowe informacje z pulpitu nawigacyjnego Priorytety obszaru podatnego na ataki, które odnoszą się do zasobu. Te priorytety mogą obejmować:

- Krytyczne CVE.

- Znane skojarzenia z naruszoną infrastrukturą.

- Korzystanie z przestarzałej technologii.

- Naruszenia najlepszych rozwiązań dotyczących infrastruktury.

- Problemy ze zgodnością.

Aby uzyskać więcej informacji na temat obserwacji, zobacz Omówienie pulpitów nawigacyjnych. Dla każdej obserwacji usługa Defender EASM udostępnia nazwę obserwacji, kategoryzuje ją według typu, przypisuje priorytet i wyświetla zarówno wyniki CVSS w wersji 2, jak i 3, jeśli ma to zastosowanie.

Karta Obserwacje zawiera dwie tabele: obserwacje i obserwacje nienależące do aplikacji. Wszystkie aktywne obserwacje określone jako "ostatnie" na powierzchni ataku będą znajdować się w tabeli Obserwacje, natomiast tabela Obserwacje nie dotyczy zawiera listę obserwacji, które zostały ręcznie oznaczone jako nie dotyczy lub zostały określone przez system, aby nie mieć już zastosowania. Aby oznaczyć obserwacje jako nie dotyczy i w związku z tym wykluczyć tę konkretną obserwację z liczników pulpitów nawigacyjnych, po prostu wybierz żądane obserwacje i kliknij pozycję "Ustaw jako nie dotyczy". Obserwacje natychmiast znikną z aktywnej tabeli Obserwacje i zamiast tego pojawią się w tabeli "Obserwacje nie dotyczy". Tę zmianę można przywrócić w dowolnym momencie, wybierając odpowiednie obserwacje z tej tabeli i wybierając pozycję "Ustaw jako odpowiednie".

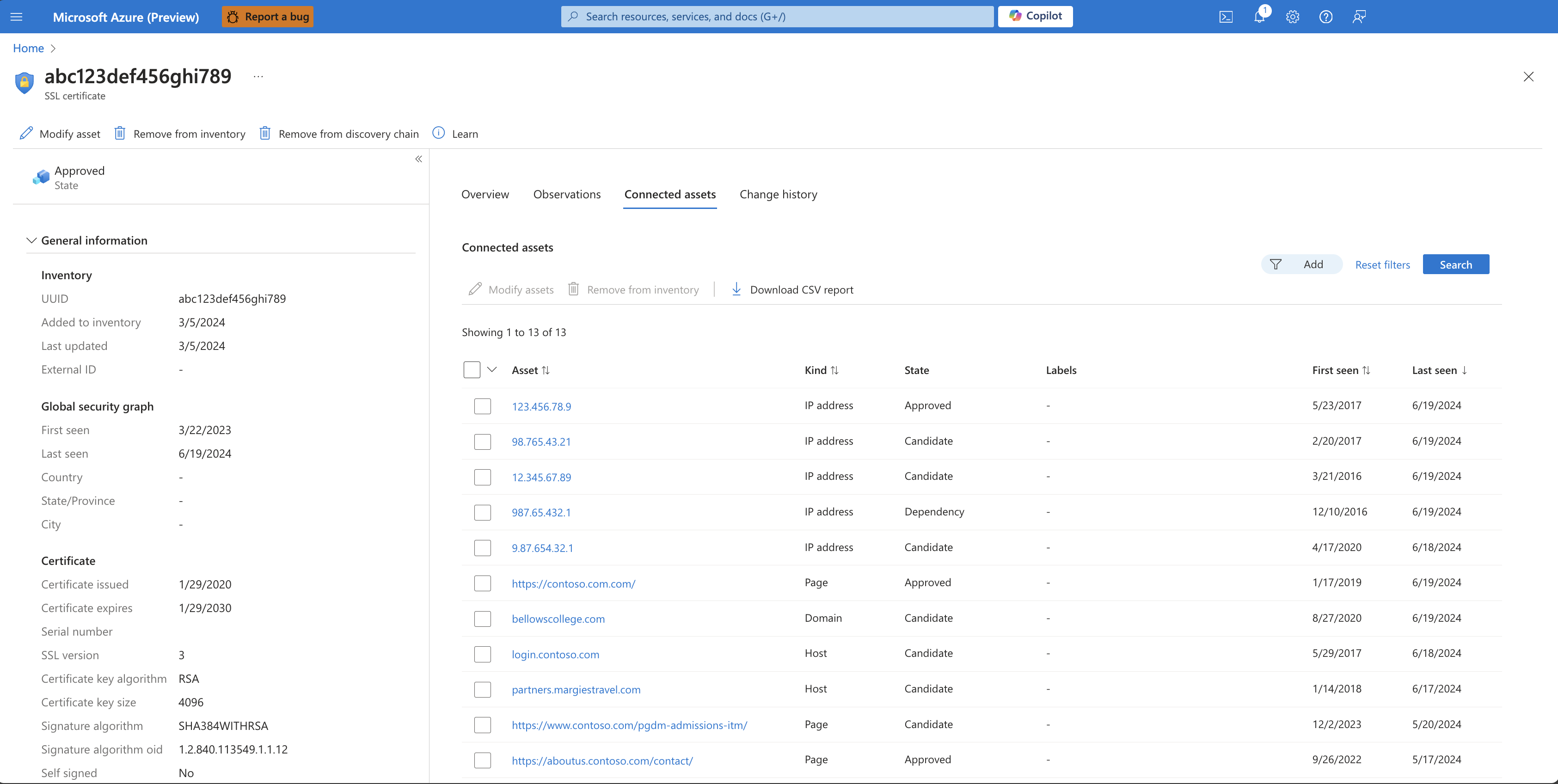

Połączone zasoby

Połączone zasoby umożliwiają użytkownikom graficzne łączenie i zbieranie informacji o zasobach na potrzeby analizy śledczej. Możesz eksplorować środowisko i jej skomplikowane relacje za pomocą mapowań relacji, które oferują jasne i zwięzłe widoki. Ułatwia to identyfikowanie ukrytych połączeń i potencjalnych ścieżek ataku. Wizualnie mapując relacje między elementami zawartości i lukami w zabezpieczeniach, możesz zrozumieć złożoność środowiska i podejmować dobrze świadome decyzje w celu zwiększenia poziomu bezpieczeństwa i skutecznego stosowania punktów dławionych.

Na tej stronie wszystkie zasoby połączone z określonym zasobem są identyfikowane na liście. Lista zawiera kluczowe informacje o poszczególnych zasadach, w tym:

- Zasób: zidentyfikowany połączony zasób.

- Rodzaj: typ zasobu.

- Stan: stan zasobu.

- Etykiety: wszelkie etykiety skojarzone z elementem zawartości.

- Pierwszy raz widziany: kiedy zasób został po raz pierwszy odnaleziony.

- Ostatni raz: kiedy ostatnio zidentyfikowano zasób.

Na tej stronie można modyfikować lub usuwać połączone zasoby. Możesz również sortować lub filtrować listę elementów zawartości, aby dalej kategoryzować listę połączonych zasobów. Możesz również pobrać raport CSV z wyświetlonymi elementami zawartości. Wszystkie zastosowane filtry zostaną odzwierciedlone w eksporcie CSV.

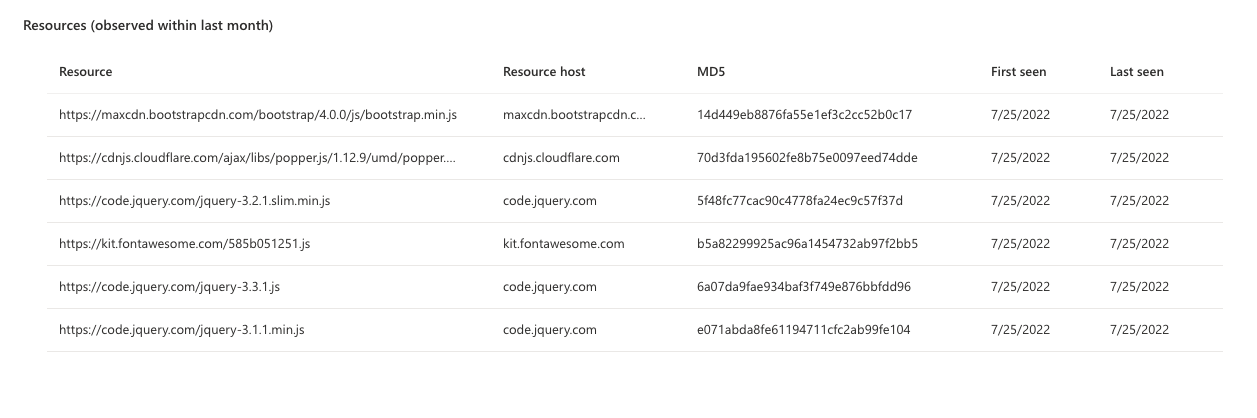

Zasoby

Karta Zasoby zawiera szczegółowe informacje na temat wszystkich zasobów języka JavaScript uruchomionych na dowolnej stronie lub zasobach hosta. Jeśli ma to zastosowanie do hosta, te zasoby są agregowane w celu reprezentowania języka JavaScript uruchomionego na wszystkich stronach na tym hoście. Ta sekcja zawiera spis kodu JavaScript wykrytego w każdym zasobie, dzięki czemu organizacja ma pełny wgląd w te zasoby i może wykrywać wszelkie zmiany.

Usługa Defender EASM udostępnia adres URL zasobu, host zasobów, wartość MD5 oraz daty widoczne po raz pierwszy i ostatnio, aby pomóc organizacjom efektywnie monitorować korzystanie z zasobów JavaScript w spisie.

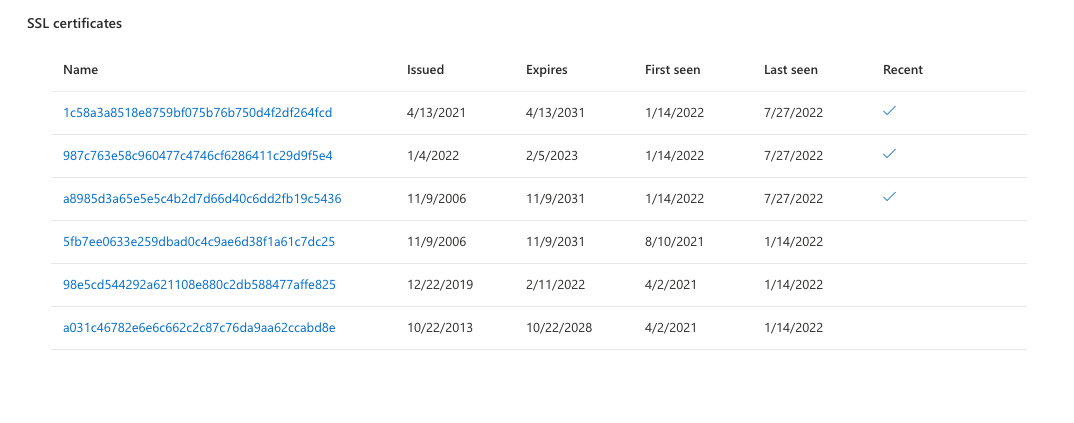

certyfikaty SSL

Certyfikaty służą do zabezpieczania komunikacji między przeglądarką a serwerem internetowym za pośrednictwem protokołu SSL. korzystanie z certyfikatów gwarantuje, że poufne dane przesyłane nie mogą być odczytywane, modyfikowane ani sfałszowane. W tej sekcji programu Defender EASM wymieniono wszystkie certyfikaty SSL wykryte w zasobie, w tym kluczowe dane, takie jak data problemu i wygaśnięcia.

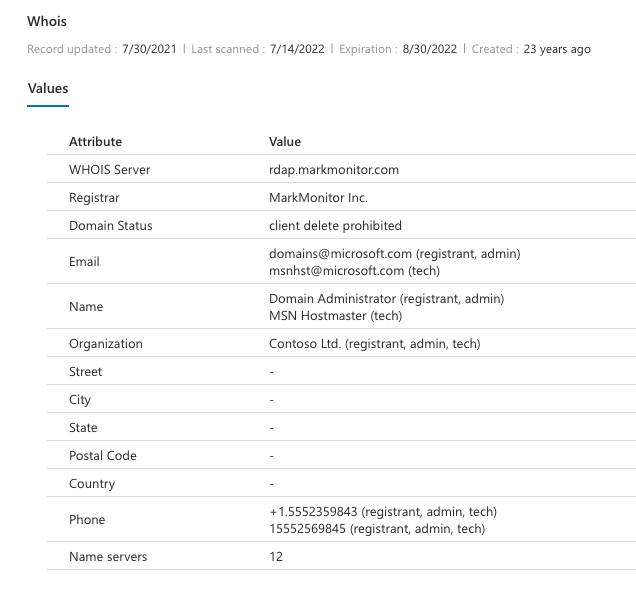

Whois

Protokół Whois służy do wykonywania zapytań i reagowania na bazy danych, które przechowują dane związane z rejestracją i własnością zasobów internetowych. Whois zawiera dane rejestracji kluczy, które mogą być stosowane do domen, hostów, adresów IP i bloków IP w usłudze Defender EASM. Na karcie Dane whois firma Microsoft udostępnia niezawodną ilość informacji skojarzonych z rejestrem zasobu.

Poniższe pola znajdują się w tabeli w sekcji Wartości na karcie Whois .

| Pole | opis |

|---|---|

| Whois Server | Serwer skonfigurowany przez akredytowanego rejestratora ICANN w celu uzyskania aktualnych informacji o jednostkach zarejestrowanych w nim. |

| Rejestrator | Firma, której usługa została użyta do zarejestrowania zasobu. Popularne rejestratory to GoDaddy, Namecheap i HostGator. |

| Stan domeny | Dowolny stan domeny ustawiony przez rejestr. Te stany mogą wskazywać, że domena oczekuje na usunięcie lub przeniesienie przez rejestratora lub jest aktywna w Internecie. To pole może również oznaczać ograniczenia zasobu. Na przykład usunięcie klienta zabronione wskazuje, że rejestrator nie może usunąć zasobu. |

| Wszelkie kontaktowe adresy e-mail podane przez rejestrującego. Whois umożliwia rejestrom określenie typu kontaktu. Opcje obejmują kontakty administracyjne, techniczne, rejestrujący i rejestratora. | |

| Nazwisko | Nazwa rejestrującego, jeśli zostanie podana. |

| Organizacja | Organizacja odpowiedzialna za zarejestrowaną jednostkę. |

| Ulica | Adres ulicy rejestrującego, jeśli zostanie podany. |

| City | Miasto wymienione w adresie ulicy rejestrującego, jeśli zostanie podane. |

| Stan | Stan wymieniony w adresie ulicy rejestrującego, jeśli zostanie podany. |

| Postal code | Kod pocztowy wymieniony w adresie ulicy rejestrującego, jeśli zostanie podany. |

| Kraj | Kraj/region wymieniony w adresie ulicy rejestrującego, jeśli zostanie podany. |

| Phone | Numer telefonu skojarzony z podmiotem rejestrujący, jeśli zostanie podany. |

| Serwery nazw | Wszystkie serwery nazw skojarzone z zarejestrowaną jednostką. |

Wiele organizacji decyduje się zaciemniać informacje o rejestrze. Czasami kontaktowe adresy e-mail kończą się @anonymised.email. Ten symbol zastępczy jest używany zamiast rzeczywistego adresu kontaktu. Wiele pól jest opcjonalnych podczas konfiguracji rejestracji, więc żadne pole z pustą wartością nie zostało uwzględnione przez rejestrującego.

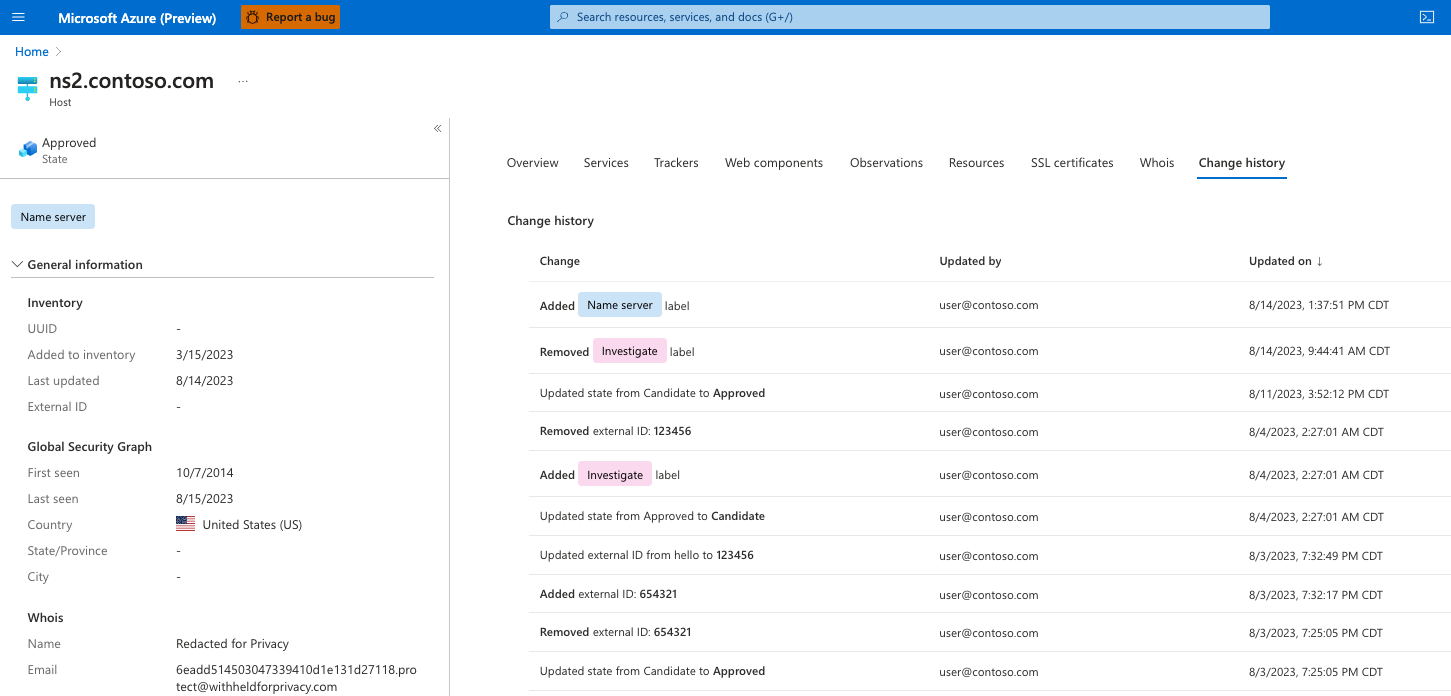

Historia zmian

Na karcie "Historia zmian" jest wyświetlana lista modyfikacji, które zostały zastosowane do zasobu w czasie. Te informacje ułatwiają śledzenie tych zmian w czasie i lepsze zrozumienie cyklu życia zasobu. Na tej karcie są wyświetlane różne zmiany, w tym stany zasobów, etykiety i identyfikatory zewnętrzne. Dla każdej zmiany wyświetlamy listę użytkowników, którzy zaimplementowali zmianę i znacznik czasu.