Konfiguracja zerowego zaufania dla organizacji ochrony wielodostępnych

W tym artykule przedstawiono wielodostępne organizacje, jak zastosować konfiguracje w identyfikatorze Entra firmy Microsoft i spełnić typowe wymagania dotyczące zerowego zaufania do ochrony. Postępuj zgodnie z tymi zaleceniami, aby ustanowić właściwą architekturę tożsamości wielodostępnych i zaimplementować zero zaufania w danym środowisku.

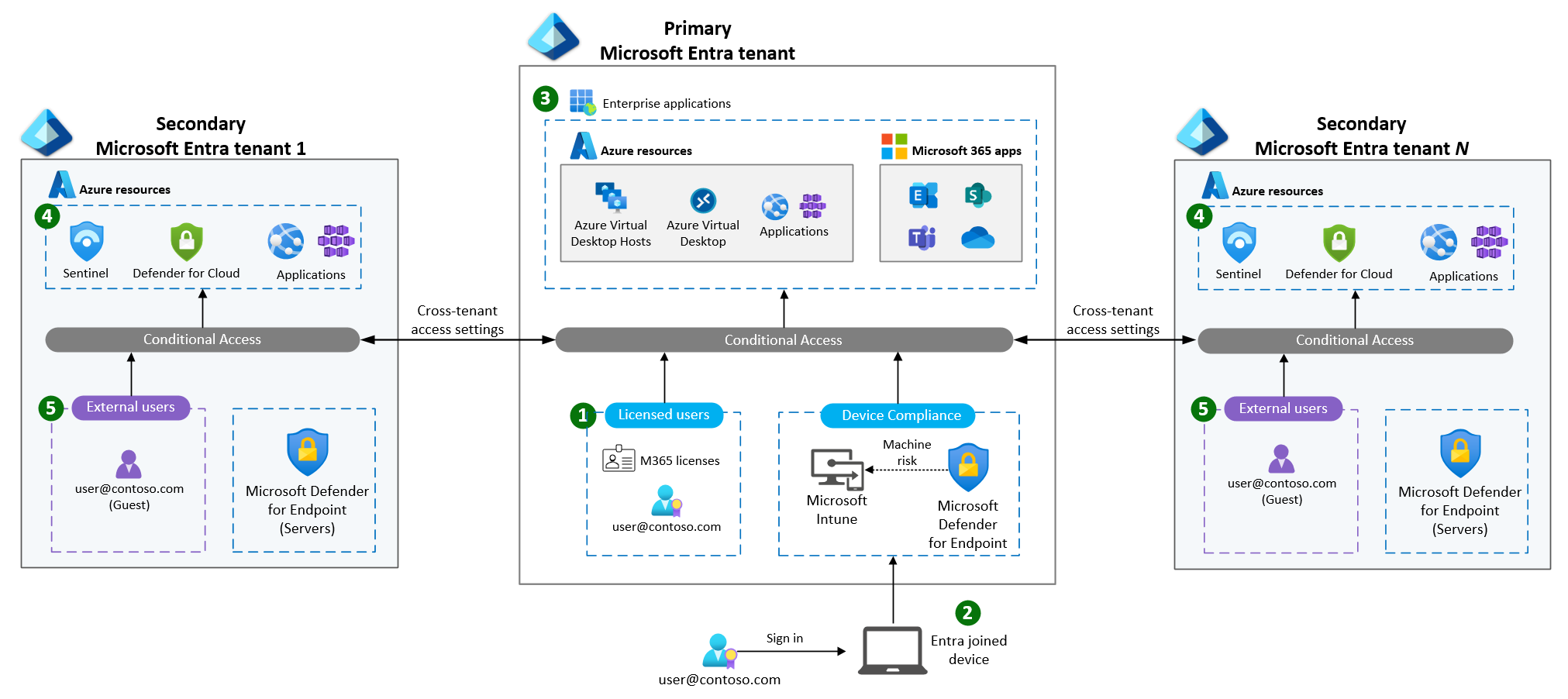

Rysunek 1. Przykładowa wielodostępna architektura obrony z konfiguracjami zerowego zaufania.

Rysunek 1. Przykładowa wielodostępna architektura obrony z konfiguracjami zerowego zaufania.

Określanie architektury tożsamości

Dzierżawy firmy Microsoft Entra są podstawą architektury tożsamości. Dzierżawa to granica tożsamości w identyfikatorze Entra firmy Microsoft. Organizacja z jedną dzierżawą firmy Microsoft Entra ma jedną architekturę dzierżawy. Organizacje korzystające z więcej niż jednej dzierżawy firmy Microsoft Entra mają architekturę wielodostępną.

Zalety jednej dzierżawy. Pojedyncza dzierżawa jest łatwiejsza do zarządzania kosztami i obniżania kosztów dzięki wydajności operacyjnej. Dzięki temu można łatwiej skonfigurować środowisko o zerowym zaufaniu. Jedna dzierżawa unika fragmentowania środowiska użytkownika z wieloma poświadczeniami logowania. Pomaga to również zapobiegać rozwiązaniom silosów, które należy zintegrować później. Należy dążyć do posiadania danych, platformy Microsoft 365 i usług w chmurze platformy Azure w jednej dzierżawie. Jeśli masz już wiele dzierżaw firmy Microsoft Entra, rozważ skonsolidowanie środowiska w celu korzystania z jednej dzierżawy. Dzierżawy można konsolidować, przenosząc subskrypcje platformy Azure z dzierżaw pomocniczych do dzierżawy podstawowej. Aby uzyskać więcej informacji, zobacz Przenoszenie subskrypcji platformy Azure do innego katalogu Microsoft Entra.

Przypadki użycia wielodostępne. Istnieją powody, dla których organizacja obrony korzysta z architektury wielodostępnej. Duże i złożone organizacje obrony mogą potrzebować wielu dzierżaw firmy Microsoft Entra na potrzeby zabezpieczeń, zgodności i współpracy (zobacz tabelę 1).

Tabela 1. Przyczyny posiadania lub tworzenia wielu dzierżaw.

| Przyczyna | Przykład |

|---|---|

| Prywatność lub zabezpieczenia wymagają głębszego rozdzielenia danych | Urząd Inspektora Generalnego musi mieć niezależność. |

| Delegowanie i segmentacja administracji | Jedna organizacja nie ma możliwości zarządzania inną organizacją. |

| Niezależność danych i/lub własność | Jedna organizacja nie ma uprawnień prawnych do zarządzania danymi innej organizacji. |

| Sieć i organizacja IT | Nie jest możliwe ani korzystne zwinięcie wielu dużych architektur IT przedsiębiorstwa w jedną architekturę przedsiębiorstwa. |

| Monitorowanie soc i reagowanie na zdarzenia | SoC wymaga oddzielnej dzierżawy, aby zarządzać swoimi rolami i obowiązkami. |

Jeśli potrzebujesz wielu dzierżaw firmy Microsoft Entra, należy użyć Tożsamość zewnętrzna Microsoft Entra (B2B) i usługi Azure Lighthouse. Te funkcje ułatwiają obsługę środowisk ochrony wielodostępnych. Aby uzyskać więcej informacji, zobacz Modele dzierżawy dla rozwiązania wielodostępnego.

Identyfikowanie typów dzierżaw

Wielodostępne organizacje obrony mogą kategoryzować wystąpienia firmy Microsoft Entra, których używają jako podstawowe lub pomocnicze. Każda organizacja powinna zidentyfikować i wyznaczyć jedną dzierżawę jako dzierżawę podstawową. Wszystkie inne dzierżawy są pomocnicze. Rysunek 1 przedstawia organizację obrony z dzierżawą główną i n dzierżawami pomocniczymi (pokazano dwie dodatkowe dzierżawy).

Zidentyfikuj dzierżawę podstawową. Większość organizacji obrony tworzy dzierżawę podstawową podczas tworzenia konta na platformie Microsoft 365. Dzierżawa podstawowa zawiera (1) wszystkie tożsamości użytkowników i licencje platformy Microsoft 365, urządzenia (2) i (3) aplikacje (patrz rysunek 1). Organizacje obrony często używają programu Microsoft Entra Connect do synchronizowania tożsamości ze środowiska lokalnego usługi Active Directory z podstawową dzierżawą firmy Microsoft Entra.

Niektóre organizacje obrony korzystają z platformy Microsoft 365 w udostępnionej dzierżawie należącej do zewnętrznej agencji i obsługiwanej przez nią. Ta agencja działa jako dostawca usług udostępnionych dla platformy Microsoft 365. Twoja organizacja może nie zarządzać dzierżawą udostępnioną ani kontrolować jej, ale zawiera licencjonowane tożsamości firmy Microsoft, których użytkownicy prawdopodobnie używają w usłudze Office 365 i innych aplikacjach. W tym scenariuszu dzierżawa dostawcy usług udostępnionych jest dzierżawą podstawową.

Zidentyfikuj wszystkie dzierżawy pomocnicze (jeśli są wielodostępne). Wszystkie inne dzierżawy zarządzane przez organizację są dzierżawami pomocniczymi. Jeśli migrujesz aplikacje do chmury, możesz mieć dodatkowe dzierżawy przed rozpoczęciem pracy w strefie docelowej platformy Azure w skali przedsiębiorstwa. Zazwyczaj do zarządzania (4) obciążeniami platformy Azure z użytkownikami zewnętrznymi (gośćmi B2B) lub (5) tylko w chmurze (patrz rysunek 1) używa się dzierżaw pomocniczych.

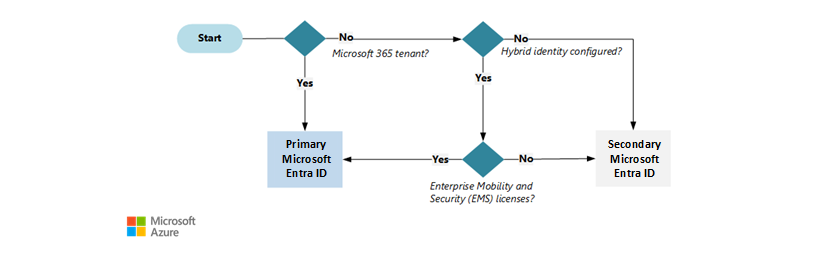

Użyj drzewa decyzyjnego. Najprostszym sposobem znalezienia dzierżawy podstawowej jest rozważenie licencji tożsamości, które masz w usłudze Microsoft Entra ID.

Dzierżawa z licencjami platformy Microsoft 365 jest dzierżawą podstawową (zobacz rysunek 2). Dzierżawa podstawowa może nie być pierwszą dzierżawą utworzoną przez organizację, ale powinna być główną dzierżawą ze wszystkimi użytkownikami i licencjami platformy Microsoft 365.

Jeśli Twoja organizacja nie korzysta z platformy Microsoft 365, dowolna dzierżawa firmy Microsoft z licencjami pakietu Enterprise Mobility and Security (EMS) jest dzierżawą podstawową. Ta dzierżawa to miejsce, w którym dodano i zweryfikowano nazwę domeny organizacji. Dzierżawa często używa tożsamości hybrydowej lub integruje się z systemem kadr (HR) (patrz rysunek 2).

Rysunek 2. Drzewo decyzyjne określające dzierżawę podstawową firmy Microsoft i dzierżawę pomocniczą.

Aby ustanowić identyfikator Entra firmy Microsoft jako platformę zerowego zaufania, potrzebna jest dzierżawa wypełniona tożsamościami użytkowników i licencjonowana dla zasad dostępu opartych na użytkownikach i urządzeniach. Licencjonowanie platformy Microsoft 365 łączy te funkcje zerowego zaufania z usługą Office 365. Jeśli nie używasz platformy Microsoft 365, rozważ rozwiązanie Enterprise Mobility + Security E5 , aby ustanowić dostawcę tożsamości opartego na chmurze na potrzeby zerowego zaufania. Aby uzyskać więcej informacji, zobacz Wybieranie urzędu tożsamości.

Konfigurowanie zerowego zaufania

Podczas zarządzania tożsamościami w usłudze Microsoft Entra ID należy wziąć pod uwagę następujące zalecenia dotyczące każdego typu dzierżawy. Istnieją ogólne zalecenia dotyczące wszystkich typów dzierżaw, które należy wdrożyć jako pierwsze. Po zaimplementowaniu tych ogólnych zaleceń znajdź zalecenia dotyczące określonego typu dzierżawy (podstawowego lub pomocniczego), a następnie zastosuj te zalecenia.

Aby dowiedzieć się więcej na temat zabezpieczania dzierżaw firmy Microsoft entra z zerowym zaufaniem, zobacz Plan szybkiej modernizacji Zero Trust i Plan szybkiej modernizacji zabezpieczeń.

Wszystkie dzierżawy

Należy zaimplementować następujące zalecenia we wszystkich dzierżawach firmy Microsoft Entra.

Ustanawianie kont i procedur dostępu awaryjnego. Utwórz co najmniej dwa konta dostępu awaryjnego, aby uniknąć blokowania dzierżawy firmy Microsoft Entra. Musisz przypisać rolę administratora globalnego do tych kont. Konta powinny być kontami tylko w chmurze. Konta tylko w chmurze używają domeny *.onmicrosoft.com . Aby uzyskać więcej informacji, zobacz Zarządzanie kontami administratora dostępu awaryjnego.

Ważne

Firma Microsoft zaleca używanie ról z najmniejszymi uprawnieniami. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to wysoce uprzywilejowana rola, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Ochrona identyfikatora Entra firmy Microsoft przed atakami lokalnymi. Postępuj zgodnie z najlepszymi rozwiązaniami opisanymi w temacie Zabezpieczanie dostępu uprzywilejowanego. Przypisz tylko uprawnienia firmy Microsoft Entra do kont użytkowników tylko w chmurze przy użyciu poświadczeń odpornych na wyłudzanie informacji, takich jak sprzętowy klucz dostępu lub uwierzytelnianie oparte na certyfikatach. Nie używaj tożsamości federacyjnych do celów administracyjnych. Aby uzyskać więcej informacji, zobacz Ochrona platformy Microsoft 365 przed atakami lokalnymi.

Użyj usługi Privileged Identity Management. Użyj usługi Microsoft Entra Privileged Identity Management (PIM), aby zarządzać przypisaniami ról dla ról microsoft Entra ID i Azure. Należy również użyć usługi PIM do zarządzania uprawnionym członkostwem w grupach zabezpieczeń z uprawnieniami. Ustanów okresowe przeglądy dostępu dla uprawnionych administratorów i użytkowników zewnętrznych (gości B2B).

Włącz uwierzytelnianie oparte na chmurze dla wszystkich użytkowników. Metody uwierzytelniania oparte na chmurze są bezpieczniejsze niż uwierzytelnianie federacyjne. Oferują one lepsze środowisko logowania jednokrotnego w połączeniu z urządzeniami dołączonymi do firmy Microsoft Entra. Uwierzytelnianie federacyjne uwidacznia identyfikator Entra firmy Microsoft w celu lokalna usługa Active Directory naruszenia zabezpieczeń.

Uwierzytelnianie oparte na certyfikatach firmy Microsoft (CBA) sprawia, że nie trzeba federować domen firmy Microsoft Entra. Uwierzytelnianie firmy Microsoft Entra obsługuje następujące metody uwierzytelniania bez hasła:

- Klucze dostępu (klucze zabezpieczeń FIDO2)

- Uwierzytelnianie oparte na certyfikatach

- Wystawca uwierzytelniający firmy Microsoft

- Windows Hello for Business

Ustanów podstawowe zasady dostępu warunkowego. Punkt odniesienia dostępu warunkowego różni się w zależności od organizacji i wymagań. Ustanów podstawowy zestaw zasad dostępu warunkowego dla wszystkich dzierżaw firmy Microsoft Entra. Użyj warunków tożsamości, urządzenia, aplikacji i ryzyka w zestawie zasad. Wyklucz konta dostępu awaryjnego z zasad dostępu warunkowego.

Ochrona tożsamości Microsoft Entra pomaga organizacjom wykrywać, badać i korygować zagrożenia oparte na tożsamościach. Aby chronić ryzykowne logowania i użytkowników, utwórz zasady dostępu warunkowego z warunkami ryzyka. Użyj oddzielnych zasad dla ryzykownych użytkowników i ryzykownych logów. Zwiększ zastosowane mechanizmy kontroli z poziomem ryzyka dla każdego typu ryzyka. Aby zrównoważyć produktywność użytkowników z zabezpieczeniami, unikaj używania kontroli blokuj w zasadach opartych na ryzyku.

Uwaga

Użytkownicy mogą samodzielnie korygować ryzyko logowania za pomocą uwierzytelniania wieloskładnikowego. Aby umożliwić użytkownikom samodzielne korygowanie ryzyka związanego z logowaniem, skonfiguruj kontrolę nad udzielaniem uwierzytelniania wieloskładnikowego lub siły uwierzytelniania w zasadach dostępu warunkowego opartego na ryzyku.

Użytkownicy mogą samodzielnie korygować zagrożenia użytkowników , zmieniając swoje hasła. Aby umożliwić użytkownikom samodzielne korygowanie ryzyka związanego z użytkownikiem, skonfiguruj zasady dostępu warunkowego opartego na ryzyku użytkownika przy użyciu opcji Wymagaj kontroli udzielania zmian haseł.

Uwaga

Użytkownicy bez hasła, którzy logują się tylko przy użyciu metod bez hasła, takich jak uwierzytelnianie oparte na certyfikatach Entra, klucz dostępu lub Windows Hello dla firm, mogą zostać zablokowani przez kontrolkę Wymagaj udzielenia zmiany hasła, jeśli nie mogą zresetować hasła w identyfikatorze Entra firmy Microsoft.

Projektowanie zasad dostępu warunkowego dla organizacji przy użyciu przykładowej listy kontrolnej zasad dostępu warunkowego (patrz tabela 2). Użyj trybu tylko raportu, aby przetestować zasady dostępu warunkowego przed wdrożeniem w środowisku produkcyjnym.

Tabela 2. Przykładowa lista kontrolna zasad dostępu warunkowego.

| Nazwa zasady | Użytkownicy | Aplikacje | Warunki | Udzielanie kontroli |

|---|---|---|---|---|

| Uwierzytelnianie wieloskładnikowe dla wszystkich użytkowników | Wszyscy użytkownicy | Wszystkie aplikacje | Brak | - Uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji |

| Wymaganie urządzenia zarządzanego | Wszyscy użytkownicy | Wszystkie aplikacje | Brak | - Wymagaj urządzenia dołączonego hybrydowego lub zgodnego urządzenia firmy Microsoft Entra |

| Ochrona logów o średnim ryzyku | Wszyscy użytkownicy | Wszystkie aplikacje | Średnie ryzyko związane z logowaniem | - Uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji - Wymagaj zgodnego urządzenia - Częstotliwość logowania: 1 godzina (dostosuj się zgodnie z tolerancją ryzyka organizacji) |

| Ochrona logów o wysokim ryzyku | Wszyscy użytkownicy | Wszystkie aplikacje | Wysokie ryzyko związane z logowaniem | - Uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji - Wymagaj zgodnego urządzenia - Częstotliwość logowania: za każdym razem |

| Ochrona użytkowników wysokiego ryzyka | Wszyscy użytkownicy | Wszystkie aplikacje | Wysokie ryzyko związane z użytkownikiem | - Uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji - Wymagaj zgodnego urządzenia - Częstotliwość logowania: za każdym razem |

| Zabezpieczanie administrowania firmą Microsoft Entra | Role entra firmy Microsoft | Wszystkie aplikacje | Brak | - Uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji — Wymagaj zgodnej stacji roboczej z dostępem uprzywilejowanym (PAW) przy użyciu filtrów urządzeń |

| Bezpieczne zarządzanie chmurą | Wszyscy użytkownicy | Zarządzanie platformą Azure Google Cloud Platform Amazon Web Services |

Brak | - Uwierzytelnianie wieloskładnikowe odporne na wyłudzanie informacji — Wymagaj zgodnej stacji roboczej z dostępem uprzywilejowanym (PAW) przy użyciu filtrów urządzeń |

Przykładowe zasady ustawione w tabeli 2 są przeznaczone dla organizacji bez hasła, w których wszyscy użytkownicy używają tylko uwierzytelniania wieloskładnikowego odpornego na wyłudzenie informacji z urządzeń zarządzanych. Uprzywilejowani użytkownicy korzystają z zarządzanych przez usługę Intune stacji roboczych z dostępem uprzywilejowanym (PAW). Zamiast wymagać zmiany hasła dla użytkowników wysokiego ryzyka, zasady ryzykownych użytkowników wymuszają siłę uwierzytelniania i kontrolki częstotliwości logowania. Te mechanizmy kontroli oferują pewne zabezpieczenia, ale nie korygują poziomu ryzyka użytkownika w Ochrona tożsamości Microsoft Entra. Zespół ds. operacji zabezpieczeń powinien zbadać i skorygować użytkowników o wysokim ryzyku.

Aby dowiedzieć się więcej na temat wdrażania dostępu warunkowego, zobacz Planowanie wdrożenia dostępu warunkowego.

Użyj podstawowych tożsamości dzierżawy do uzyskiwania dostępu do wszystkich aplikacji. Użytkownicy powinni mieć dostęp do aplikacji przy użyciu tożsamości w dzierżawie podstawowej. Musisz zarejestrować aplikacje w dzierżawie podstawowej. Ustanów zasady rejestrowania aplikacji w dzierżawie podstawowej, niezależnie od lokalizacji hostingu infrastruktury aplikacji.

W przypadku starszych aplikacji, które nie obsługują nowoczesnych protokołów uwierzytelniania, użyj usługi serwera proxy aplikacji Microsoft Entra w dzierżawie podstawowej. Serwer proxy aplikacji Entra firmy Microsoft udostępnia funkcje firmy Microsoft Entra zero trust do istniejących starszych aplikacji bez wprowadzania zmian w kodzie.

Gdy dostawca usług udostępnionych lub agencja zewnętrzna kontroluje dzierżawę podstawową, powinien delegować uprawnienia rejestracji aplikacji. Jeśli dostawca usług nie oferuje tego delegowania, musisz zarejestrować aplikacje w dzierżawie pomocniczej, którą kontroluje Organizacja. Jednak użytkownicy powinni nadal uzyskiwać dostęp do tych aplikacji bez tworzenia nowej tożsamości w dzierżawie dodatkowej. W przypadku tej konfiguracji przypisz dostęp użytkowników przy użyciu tożsamości zewnętrznych (gości B2B) dla użytkowników w dzierżawie podstawowej. Aby uzyskać więcej informacji, zobacz Zabezpieczanie aplikacji z zerowym zaufaniem.

Użyj identyfikatora Entra firmy Microsoft do zarządzania innymi środowiskami chmury. Microsoft Entra ID nie jest tylko platformą tożsamości dla platformy Azure i platformy Microsoft 365. Użyj identyfikatora Entra firmy Microsoft, aby uzyskać dostęp do innych środowisk w chmurze. Te środowiska obejmują popularne produkty typu oprogramowanie jako usługa (SaaS) i platformy w chmurze, takie jak Amazon Web Services (AWS) i Google Cloud Platform (GCP). Aby uzyskać więcej informacji, zobacz galerię aplikacji Firmy Microsoft.

Użyj bezpiecznej architektury przetwarzania w chmurze (SCCA). Każda organizacja obrony powinna wdrożyć architekturę strefy docelowej zgodnej ze standardem SCCA. Strefa docelowa powinna znajdować się w subskrypcjach platformy Azure dołączonych do dzierżawy podstawowej.

Segmentowanie zarządzania zasobami platformy Azure w jednej dzierżawie. Role platformy Azure należy używać do izolacji zasobów i zarządzania dla subskrypcji w strefie docelowej platformy Azure w skali przedsiębiorstwa. Rozważ przeniesienie subskrypcji z dzierżaw pomocniczych do dzierżawy podstawowej.

Użyj Zarządzanie uprawnieniami Microsoft Entra. Zarządzanie uprawnieniami Microsoft Entra jest rozwiązaniem CIEM (Cloud Infrastructure Entitlement Management) firmy Microsoft. Aby uzyskać wgląd w uprawnienia przypisane do wszystkich tożsamości, należy użyć Zarządzanie uprawnieniami Microsoft Entra. Należy go również użyć do śledzenia uprawnień pełzających w środowisku wielochmurowym organizacji.

Użyj Zarządzanie tożsamością Microsoft Entra. Użyj Zarządzanie tożsamością Microsoft Entra, aby zautomatyzować cykl życia przypisywania dostępu dla użytkowników i gości. Przeprowadź przeglądy dostępu, aby usunąć dostęp do środowiska chmury dla użytkowników, którzy już tego nie potrzebują.

Zabezpieczanie tożsamości obciążeń. Użyj funkcji Tożsamość obciążeń Microsoft Entra, aby zarządzać i stosować adaptacyjne zasady zerowego zaufania dla tożsamości aplikacji (jednostek usługi) w identyfikatorze Entra firmy Microsoft.

Włącz Defender dla Chmury dla przedsiębiorstwa. Użyj Defender dla Chmury dla środowiska wielochmurowego. Upewnij się, że włączono ulepszone funkcje zabezpieczeń, aby monitorować zasoby platformy Azure i korygować ryzyko konfiguracji. Defender dla Chmury ochrona wykracza poza platformę Azure, aby ułatwić zabezpieczanie środowisk hybrydowych i wielochmurowych.

Wdróż usługę Sentinel i połącz wszystkie dostępne źródła danych. Agregowanie sygnałów zabezpieczeń w rozwiązaniu SIEM, takich jak Microsoft Sentinel. Wdróż usługę Sentinel i połącz wszystkie źródła danych sygnału zabezpieczeń, konfigurując łączniki danych.

Dzierżawy podstawowe

Należy zaimplementować następujące zalecenia tylko w dzierżawie podstawowej.

Użytkownicy końcowi mają tylko jedną tożsamość w identyfikatorze Entra. Zsynchronizuj usługi lokalna usługa Active Directory Domain Services z podstawową dzierżawą firmy Microsoft Entra. Synchronizacja wypełnia identyfikator Entra firmy Microsoft użytkownikami, grupami i urządzeniami w organizacji. Zewnętrzni goście B2B mogą istnieć w dzierżawach pomocniczych, ale użytkownicy muszą pamiętać tylko jedną nazwę użytkownika dla wszystkich aplikacji i usług. Środowisko użytkownika i zerowe wyniki zaufania są najlepsze w przypadku korzystania z tożsamości w dzierżawie podstawowej na potrzeby logowania i dostępu do aplikacji systemu Windows.

Dołączanie urządzeń do dzierżawy podstawowej i zarządzanie nimi. Podstawowa dzierżawa firmy Microsoft Entra zawiera wszystkich użytkowników i urządzeń w organizacji. Urządzenia microsoft Entra join (lub microsoft Entra hybrid join) z systemem Windows do dzierżawy podstawowej i zarządzają przy użyciu usługi Microsoft Intune. Użyj zasad usługi Intune, aby wdrożyć Ochrona punktu końcowego w usłudze Microsoft Defender włączanie możliwości rozszerzonego wykrywania i reagowania (XDR).

Delegowanie uprawnień rejestracji aplikacji. Aplikacje dla przedsiębiorstw, w tym kod aplikacji uruchomiony w dowolnej subskrypcji platformy Azure, używają podstawowej dzierżawy identyfikatora Entra firmy Microsoft do obsługi tożsamości użytkownika. Deweloperzy mogą kwalifikować się do roli Microsoft Entra dla deweloperów aplikacji lub niestandardowej roli rejestracji aplikacji przy użyciu usługi Privileged Identity Management. Ta konfiguracja umożliwia deweloperom tworzenie aplikacji w dzierżawach pomocniczych w celu zarejestrowania ich w dzierżawie podstawowej na potrzeby tożsamości.

Dołączanie usług typu "platforma jako usługa" (PaaS), które wymagają tożsamości użytkownika końcowego. Niektóre usługi PaaS, takie jak Azure Files i Azure Virtual Desktop, zależą od konfiguracji tożsamości hybrydowej lub uprawnień licencji. Te usługi należy wdrożyć w subskrypcjach platformy Azure w dzierżawie podstawowej.

Dzierżawy pomocnicze

W dzierżawie dodatkowej należy zaimplementować następujące zalecenia.

Pozyskiwanie licencji wymaganych do zarządzania firmą Microsoft Entra. Musisz mieć licencje, aby włączyć zaawansowane funkcje zabezpieczeń w dzierżawach pomocniczych. Rozważ licencje, których potrzebujesz dla użytkowników, obciążeń i urządzeń.

Tożsamości użytkowników. Musisz mieć licencje microsoft Entra ID Premium P2 dla administratorów dzierżawy i kont dostępu awaryjnego. Jeśli używasz modelu zarządzania tożsamością zewnętrzną (gościa B2B), musisz przypisać co najmniej jedną licencję Microsoft Entra ID Premium P2 do użytkownika lokalnego w dzierżawie. Ta konfiguracja umożliwia włączenie funkcji w warstwie Premium, takich jak dostęp warunkowy i usługa Identity Protection. Aby uzyskać więcej informacji, zobacz Typowe zagadnienia dotyczące wielodostępnych funkcji zarządzania użytkownikami.

Tożsamości obciążeń. Tożsamości obciążeń w warstwie Premium należy używać do zabezpieczania tożsamości obciążeń z dostępem do zasobów w dzierżawie podstawowej, takiej jak interfejs API programu MS Graph.

Zarządzanie urządzeniami. Może być konieczne zarządzanie urządzeniami za pomocą usługi Microsoft Intune w dzierżawie pomocniczej. Jeśli tak, musisz uzyskać licencje pakietu Enterprise Mobility and Security (EMS ).

Konfigurowanie zasad dostępu między dzierżawami (XTAP). Tożsamość zewnętrzna Microsoft Entra (Microsoft Entra B2B collaboration) między dzierżawami ustawienia dostępu między dzierżawami umożliwiają dzierżawie pomocniczej zaufanie niektórych oświadczeń z głównej dzierżawy głównej. Dodaj podstawową dzierżawę firmy Microsoft Entra jako organizację i zaktualizuj ustawienia zaufania dla ruchu przychodzącego, aby uwzględnić następujące elementy:

- Ufaj uwierzytelnianiu wieloskładnikowemu (MFA) z dzierżaw firmy Microsoft Entra

- Urządzenia zgodne ze zgodnością zaufania

- Ufaj urządzeniom dołączonym hybrydo do firmy Microsoft Entra

- Opcjonalnie: Automatyczne realizowanie zaproszeń w dzierżawie

Zarządzaj dzierżawą pomocniczą przy użyciu tożsamości z dzierżawy podstawowej. Zmniejsz koszty administracyjne i koszty dzięki użyciu użytkowników zewnętrznych (gości B2B) z dzierżawy podstawowej w celu zarządzania dzierżawą pomocniczą i zasobami platformy Azure. Przypisz role firmy Microsoft Entra zgodnie z rolami firmy Microsoft Entra z najniższymi uprawnieniami przy użyciu usługi Microsoft Entra Privileged Identity Management. Użyj dostępu zainicjowanego przez użytkownika końcowego lub synchronizacji między dzierżawami, aby zmniejszyć obciążenie związane z zarządzaniem dołączaniem tożsamości zewnętrznych w dzierżawie pomocniczej.

Użyj usługi Azure Lighthouse, aby ułatwić dostęp usługi Sentinel z dzierżawy podstawowej. Usługa Azure Lighthouse umożliwia zarządzanie platformą Azure między dzierżawami. Usługa Azure Lighthouse używa szablonów usługi Azure Resource Manager (ARM) do przypisywania ról platformy Azure do tożsamości w dzierżawie zewnętrznej. To podejście nie korzysta z obiektów użytkownika-gościa B2B. Gdy administrator zaloguje się do portalu w celu zarządzania platformą Azure, zobaczy wszystkie zasoby we wszystkich dzierżawach. Ten skonsolidowany widok obejmuje subskrypcje z uprawnieniami przypisanymi przez usługę Azure Lighthouse. Ponieważ nie ma obiektu gościa B2B, administrator nie musi przełączać katalogów. Usługa Azure Lighthouse ułatwia zarządzanie usługą Microsoft Sentinel w dzierżawach.