Zarządzanie operacjami wielodostępnym dla organizacji obrony

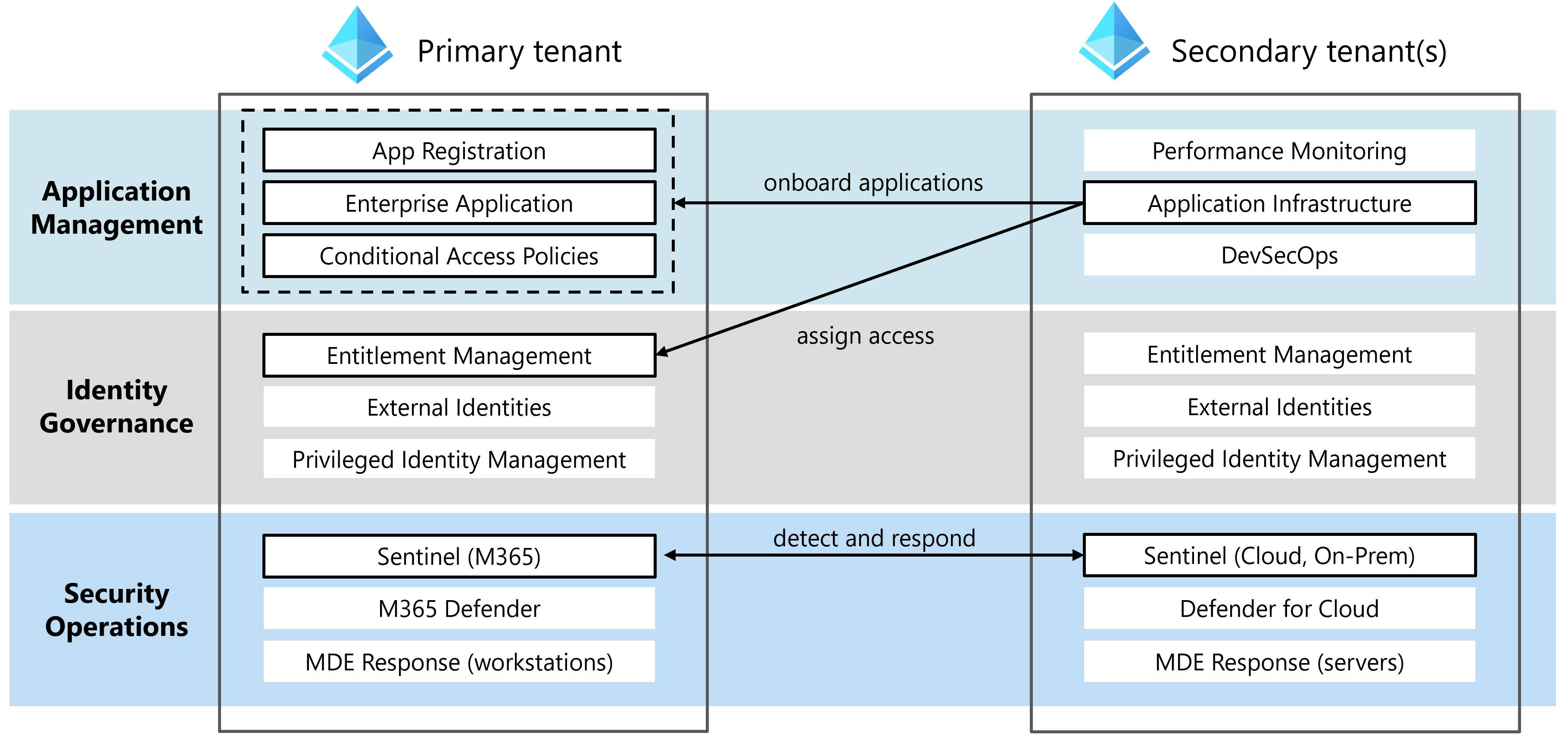

W tym artykule opisano, jak wielodostępne organizacje obrony powinny zarządzać operacjami w dzierżawach firmy Microsoft Entra w celu spełnienia wymagań zerowych zaufania. Obejmuje ona zarządzanie aplikacjami, zarządzanie tożsamościami i operacje zabezpieczeń. Podstawowa i pomocnicza administratorzy dzierżawy firmy Microsoft Entra mają odrębne obowiązki w każdym obszarze. Dzierżawy podstawowe i pomocnicze muszą koordynować dołączanie aplikacji, zarządzanie upoważnieniami oraz wykrywanie i reagowanie na zagrożenia (patrz rysunek 1). Aby uzyskać więcej informacji, zobacz identyfikowanie typów dzierżaw.

Rysunek 1. Wspólne obowiązki dzierżawcy dla organizacji ochrony wielodostępnych

Rysunek 1. Wspólne obowiązki dzierżawcy dla organizacji ochrony wielodostępnych

Zarządzanie aplikacjami

Podstawowa dzierżawa firmy Microsoft Entra i dodatkowa dzierżawa firmy Microsoft Entra współdzielą obowiązki związane z zarządzaniem aplikacjami. Podstawowa dzierżawa jest odpowiedzialna za wykonywanie zadań firmy Microsoft Entra, takich jak zarządzanie aplikacjami dla przedsiębiorstw i rejestracja aplikacji. Dzierżawa pomocnicza jest odpowiedzialna za operacje platformy Azure, takie jak monitorowanie wydajności, konfiguracja zasobów, skalowanie i zarządzanie potokami DevSecOps.

Podstawowe zarządzanie aplikacjami dzierżawy

Należy dołączyć wszystkie nowoczesne aplikacje, które muszą logować użytkowników jako aplikacje dla przedsiębiorstw w dzierżawie podstawowej.

Aplikacje platformy Azure uruchomione w dodatkowych subskrypcjach dzierżawy należy zarejestrować w dzierżawie podstawowej. Dzierżawa podstawowa to miejsce, w którym znajdują się użytkownicy i licencje. Rejestrowanie aplikacji w dzierżawie podstawowej umożliwia użytkownikom logowanie się przy użyciu tej samej tożsamości, której używają na platformie Microsoft 365. Ta konfiguracja zapewnia najbardziej bezproblemowe środowisko i umożliwia zastosowanie tego samego planu bazowego zasad zerowego zaufania do wszystkich dostępu do aplikacji.

Lokalizacja infrastruktury aplikacji (maszyn wirtualnych, baz danych, aplikacji internetowych) nie ma wpływu na dzierżawę, której można użyć do logowania użytkownika. Zespół zarządzający dzierżawą główną jest odpowiedzialny za rejestracje aplikacji i aplikacje dla przedsiębiorstw. Są one również odpowiedzialne za zasady dostępu warunkowego stosowane do aplikacji hostowanych w dzierżawie podstawowej i wszystkich dzierżawach pomocniczych.

Rejestracje aplikacji. Rejestrujesz aplikacje internetowe i interfejsy API używane przez organizację w dzierżawie podstawowej. Rejestracja aplikacji tworzy obiekt aplikacji w identyfikatorze Entra firmy Microsoft. Obiekt aplikacji reprezentuje definicję aplikacji. Definicja aplikacji obejmuje manifest aplikacji, konfigurację oświadczeń tokenu, definicje ról aplikacji i wpisy tajne klienta. Działania związane z rejestracją podstawowej aplikacji dzierżawy obejmują:

- Delegowanie uprawnień rejestracji aplikacji w identyfikatorze Entra firmy Microsoft

- Zarządzanie przypisaniem roli Microsoft Entra dla deweloperów aplikacji

- Tworzenie i przypisywanie ról niestandardowych na potrzeby rejestracji aplikacji

- Tworzenie rejestracji aplikacji dla aplikacji i interfejsów API

- Udostępnianie internetowych interfejsów API i dodawanie zakresów do zarejestrowanej aplikacji

- Tworzenie ról aplikacji i zarządzanie nimi dla zarejestrowanej aplikacji

- Definiowanie uprawnień interfejsu API dla aplikacji

Aplikacje dla przedsiębiorstw. Aplikacje dla przedsiębiorstw to jednostki usługi dla odrębnego wystąpienia aplikacji w katalogu. Podczas tworzenia rejestracji aplikacji w witrynie Azure Portal aplikacja przedsiębiorstwa tworzy automatycznie i dziedziczy niektóre właściwości z obiektu aplikacji. Działania związane z zarządzaniem aplikacjami dla przedsiębiorstw w dzierżawie podstawowej obejmują:

- Tworzenie aplikacji dla przedsiębiorstw z galerii Microsoft Entra i wdrażanie aplikacji SAML spoza galerii

- Delegowanie zarządzania aplikacjami dla przedsiębiorstw przez przypisanie właścicieli

- Zarządzanie nazwą, logo i widocznością w Moje aplikacje dla aplikacji dla przedsiębiorstw

- Przypisywanie użytkowników i grup na potrzeby uzyskiwania dostępu do aplikacji dla przedsiębiorstw

- Zarządzanie certyfikatami podpisywania dla aplikacji SAML

- Udzielanie zgody na uprawnienia interfejsu API

- Wdrażanie serwera proxy aplikacji Entra firmy Microsoft i zarządzanie nim dla aplikacji lokalnych

Zasady dostępu warunkowego. Zasady dostępu warunkowego wymuszają zasady zerowego zaufania na potrzeby uzyskiwania dostępu do zasobów chronionych przez identyfikator Entra firmy Microsoft. Podczas rejestrowania aplikacji w dzierżawie podstawowej podstawowy administrator dzierżawy kontroluje, które zasady mają zastosowanie podczas logowania użytkownika.

Pomocnicze zarządzanie aplikacjami dzierżawy

Dzierżawy pomocnicze hostuje infrastrukturę i zasoby platformy dla obciążeń na platformie Azure. Zespół zarządzający dowolną dzierżawą pomocniczą jest odpowiedzialny za monitorowanie wydajności, konfigurację zasobów, skalowanie i zarządzanie potokami DevSecOps.

Monitorowanie wydajności. Platforma Azure oferuje kilka narzędzi do monitorowania wydajności hostowanych aplikacji, w tym usług Azure Monitor i Application Insights. Administratorzy dzierżawy pomocniczej powinni skonfigurować monitorowanie w celu zbierania metryk wydajności dla obciążeń aplikacji w subskrypcjach połączonych z ich dzierżawą pomocniczą.

Infrastruktura aplikacji. Administratorzy w środowisku platformy Azure muszą zarządzać infrastrukturą uruchamianą przez aplikacje. Infrastruktura obejmuje sieci, usługi platformy i maszyny wirtualne. Wymaganie dotyczy aplikacji działających w usłudze Azure Kubernetes Service, App Service lub na maszynach wirtualnych.

Właściciele aplikacji powinni używać Defender dla Chmury do zarządzania stanem zabezpieczeń środowiska i wyświetlania alertów i zaleceń dotyczących wdrożonych zasobów. Powinni używać inicjatyw usługi Azure Policy, aby spełnić wymagania dotyczące zgodności.

Łączenie Defender dla Chmury z usługą Microsoft Sentinel umożliwia korzystanie z centrum operacji zabezpieczeń (SOC) w celu lepszej ochrony aplikacji w chmurze. SoC może nadal utrzymywać standardowy przepływ pracy zabezpieczeń i procedury automatyzacji. Łączenie usługi Defender z usługą Sentinel zapewnia wgląd w skorelowanie zdarzeń w przedsiębiorstwie. Może ona monitorować chmurę i lokalnie. Aby monitorować składniki lokalne, należy zarządzać nimi za pomocą usługi Azure Arc (1) lub (2) połączyć je za pośrednictwem interfejsu API, agenta usługi Azure Monitor lub usługi przesyłania dalej dziennika systemowego.

Potoki DevSecOps. Podczas hostowania aplikacji na platformie Azure potok DevSecOps wdraża zasoby infrastruktury i kod aplikacji na platformie Azure. Administratorzy dzierżawy dodatkowej są odpowiedzialni za zarządzanie jednostkami usługi automatyzującymi wdrażanie kodu. Tożsamość obciążeń Microsoft Entra premium pomaga zabezpieczyć jednostki usługi. Tożsamość obciążeń Microsoft Entra również przegląda istniejący dostęp i zapewnia dodatkowe zabezpieczenia na podstawie ryzyka jednostki usługi.

Nadzór nad tożsamościami

Wielodostępne organizacje obrony muszą zarządzać dostępem do aplikacji w podstawowej dzierżawie firmy Microsoft Entra i zarządzać zewnętrznymi tożsamościami gościa w dzierżawie pomocniczej dla środowiska platformy Azure.

Zarządzanie tożsamościami dzierżawy podstawowej

Podczas rejestrowania aplikacji w dzierżawie podstawowej dzierżawa podstawowa zarządza dostępem do aplikacji. Zespół zarządzający dzierżawą główną konfiguruje zarządzanie upoważnieniami i przeprowadza przeglądy dostępu w celu przeprowadzenia inspekcji istniejącego dostępu. Zarządzają również tożsamościami zewnętrznymi i uprzywilejowanym zarządzaniem tożsamościami w dzierżawie podstawowej.

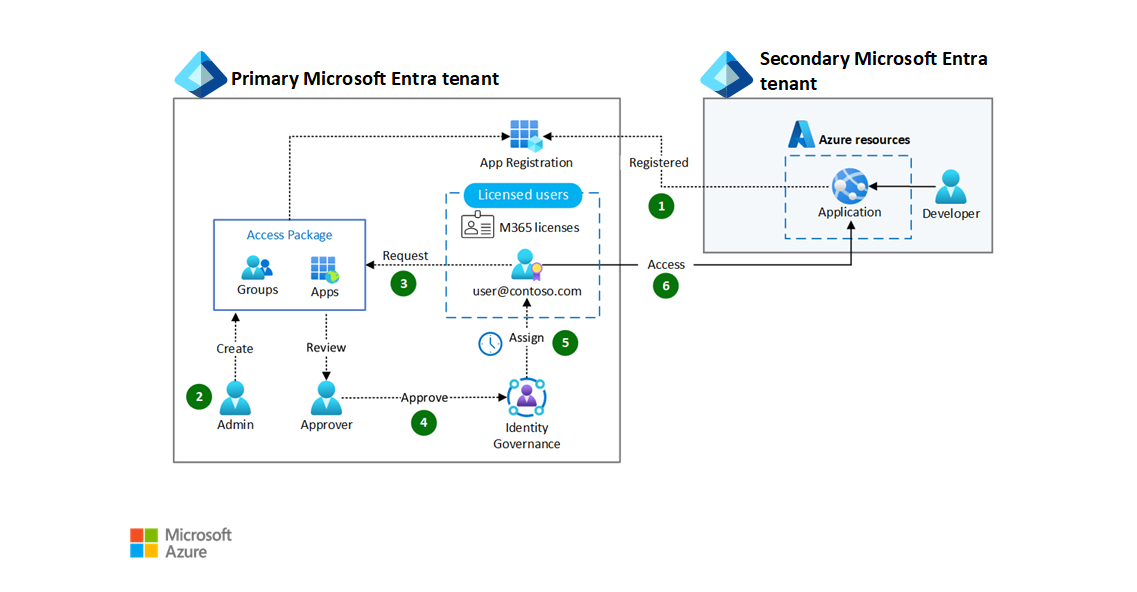

Zarządzanie upoważnieniami. Zarządzanie upoważnieniami identyfikatora entra firmy Microsoft ułatwia zarządzanie dostępem do aplikacji, grup, witryn programu SharePoint i aplikacji Teams przez łączenie uprawnień do przypisywanych pakietów dostępu. Administratorzy dzierżawy podstawowej zarządzają obiektami firmy Microsoft entra używanymi do zarządzania aplikacjami. Działania związane z zarządzaniem upoważnieniami w dzierżawie podstawowej obejmują (patrz rysunek 2):

- Tworzenie grup zabezpieczeń firmy Microsoft Entra na potrzeby przypisywania ról aplikacji

- Delegowanie własności grupy do przypisania aplikacji

- Konfigurowanie katalogów zarządzania upoważnieniami i pakietów dostępu

- Delegowanie ról w zarządzaniu upoważnieniami

- Automatyzowanie zadań zarządzania tożsamościami

- Tworzenie przeglądów dostępu dla pakietów dostępu i grup zabezpieczeń firmy Microsoft Entra

Rysunek 2. Zarządzanie upoważnieniami do przypisywania aplikacji przy użyciu contoso.com jako przykładowej nazwy domeny.

Rysunek 2. Zarządzanie upoważnieniami do przypisywania aplikacji przy użyciu contoso.com jako przykładowej nazwy domeny.

Należy skonfigurować ład aplikacji przy użyciu pakietu dostępu do zarządzania upoważnieniami i postępować zgodnie z tym procesem (zobacz rysunek 2):

- Podstawowy administrator aplikacji dzierżawy musi koordynować pracę z deweloperem, aby utworzyć nową rejestrację aplikacji internetowej wdrożonej w dzierżawie pomocniczej.

- Administrator ładu tożsamości musi utworzyć pakiet dostępu. Administrator dodaje aplikację jako uprawnienie i umożliwia użytkownikom żądanie pakietu. Administrator ustawia maksymalny czas trwania dostępu przed przeglądem dostępu. Opcjonalnie administrator zarządzania upoważnieniami może delegować uprawnienia dla innych osób do zarządzania pakietami dostępu.

- Użytkownik żąda pakietu dostępu. Muszą one obejmować czas trwania żądania dostępu wraz z uzasadnieniem, aby pomóc zatwierdzającemu podjąć decyzję. Mogą zażądać dowolnego czasu trwania do maksymalnego czasu trwania ustawionego przez administratora.

- Osoba zatwierdzająca pakiet dostępu zatwierdza żądanie.

- Pakiet przypisuje użytkownikowi dostęp do aplikacji w dzierżawie pomocniczej przez żądany czas trwania.

- Użytkownik loguje się przy użyciu podstawowej tożsamości dzierżawy, aby uzyskać dostęp do aplikacji hostowanej w subskrypcji połączonej z dzierżawą pomocniczą.

Tożsamości zewnętrzne. Tożsamość zewnętrzna Microsoft Entra umożliwia bezpieczną interakcję z użytkownikami spoza organizacji. Administratorzy dzierżawy podstawowej mają kilka obowiązków konfiguracyjnych dla aplikacji zarejestrowanych w dzierżawie podstawowej. Muszą oni skonfigurować współpracę zewnętrzną (B2B) i zasady dostępu między dzierżawami ze swoimi organizacjami partnerskimi. Muszą również skonfigurować wszystkie przepływy pracy cyklu życia dla użytkowników-gości i ich dostępu. Działania związane z zarządzaniem tożsamościami zewnętrznymi w dzierżawie podstawowej obejmują:

- Zarządzanie dostępem użytkowników spoza organizacji

- Zarządzanie ustawieniami współpracy B2B i zasadami dostępu między dzierżawami (XTAP) dla organizacji partnerskich

- Konfigurowanie Zarządzanie tożsamością Microsoft Entra do przeglądania i usuwania użytkowników zewnętrznych, którzy nie mają już dostępu do zasobów

Privileged Identity Management. Usługa Microsoft Entra Privileged Identity Management (PIM) umożliwia administrowanie rolami typu just in time firmy Microsoft, rolami platformy Azure i grupami zabezpieczeń firmy Microsoft Entra. Administratorzy dzierżawy podstawowej są odpowiedzialni za konfigurowanie usługi Microsoft Entra PIM i zarządzanie nią w dzierżawie podstawowej.

Pomocniczy nadzór nad tożsamościami dzierżawy

Aby zarządzać dzierżawami pomocniczymi, należy użyć tożsamości dzierżawy podstawowej. Ten model zarządzania zmniejsza liczbę oddzielnych kont i poświadczeń, które administratorzy muszą obsługiwać. Konfigurowanie funkcji zapewniania ładu tożsamości w dzierżawach pomocniczych upraszcza zarządzanie jeszcze bardziej. Model samoobsługi umożliwia dołączanie użytkowników zewnętrznych (gości B2B) z dzierżawy podstawowej.

Zespół zarządzający dzierżawą pomocniczą ma kilka obowiązków w swojej dzierżawie dodatkowej. Konfigurują zarządzanie upoważnieniami. Przeprowadzają przeglądy dostępu w celu przeprowadzenia inspekcji istniejącego dostępu. Zarządzają tożsamościami zewnętrznymi i konfigurują usługę Privileged Identity Management.

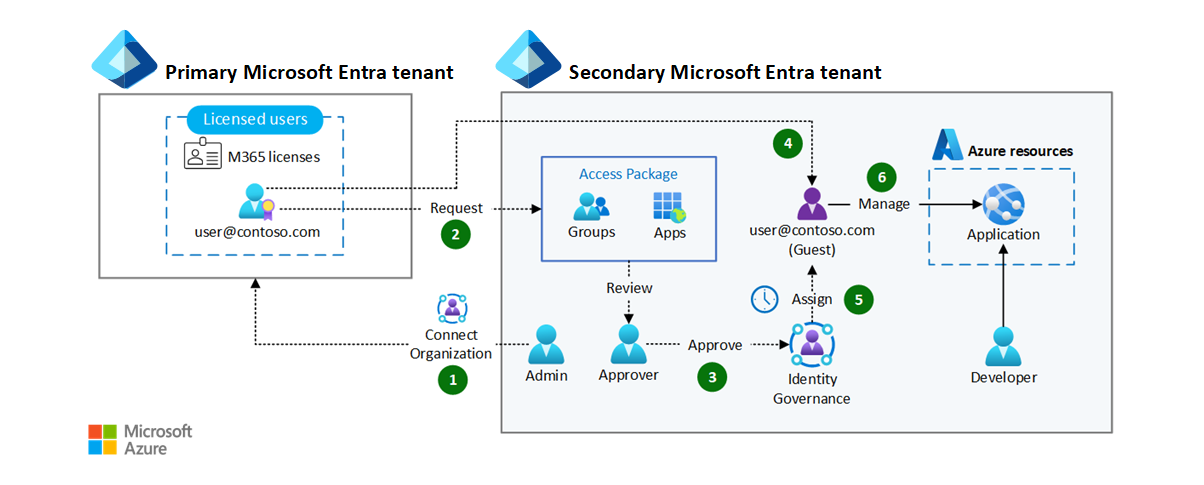

Zarządzanie upoważnieniami. Należy skonfigurować zarządzanie użytkownikami zewnętrznymi na potrzeby zarządzania platformą Azure. Należy dołączyć tożsamości zewnętrzne (gości B2B) z dzierżawy podstawowej do zarządzania zasobami platformy Azure przy użyciu scenariusza inicjowanego przez użytkownika końcowego przy użyciu zarządzania upoważnieniami (zobacz rysunek 3).

Rysunek 3. Zarządzanie upoważnieniami dla dostępu gościa zewnętrznego (B2B) przy użyciu contoso.com jako przykładowej nazwy domeny.

Rysunek 3. Zarządzanie upoważnieniami dla dostępu gościa zewnętrznego (B2B) przy użyciu contoso.com jako przykładowej nazwy domeny.

Należy skonfigurować dostęp gościa zewnętrznego (B2B) przy użyciu pakietu dostępu do zarządzania upoważnieniami i postępować zgodnie z tym procesem (patrz rysunek 3):

- Administrator w dzierżawie pomocniczej dodaje dzierżawę podstawową jako połączoną organizację i tworzy pakiet dostępu dla użytkowników dzierżawy podstawowej do żądania.

- Użytkownik dzierżawy podstawowej żąda pakietu dostępu w dzierżawie pomocniczej.

- Opcjonalnie osoba zatwierdzająca ukończy żądanie.

- Zewnętrzny obiekt gościa jest tworzony dla użytkownika w dzierżawie pomocniczej.

- Pakiet dostępu ma przypisane uprawnienia do roli platformy Azure.

- Użytkownik zarządza zasobami platformy Azure przy użyciu tożsamości zewnętrznej.

Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem dla użytkowników zewnętrznych w zarządzaniu upoważnieniami.

Tożsamości zewnętrzne. Tożsamość zewnętrzna Microsoft Entra umożliwia użytkownikom w dzierżawie podstawowej interakcję z zasobami w dzierżawie pomocniczej. Proces opisany na rysunku 3 używa tożsamości zewnętrznych z dzierżawy podstawowej do zarządzania subskrypcjami platformy Azure dołączonymi do dzierżawy pomocniczej. Działania związane z zarządzaniem tożsamościami zewnętrznymi w dzierżawie pomocniczej obejmują:

- Zarządzanie ustawieniami współpracy B2B i zasadami dostępu między dzierżawami (XTAP) dla dzierżawy podstawowej i innych organizacji partnerskich

- Używanie ładu tożsamości do przeglądania i usuwania użytkowników zewnętrznych, którzy nie mają już dostępu do zasobów

Privileged Identity Management. Usługa Microsoft Entra PIM umożliwia administrowanie just in time dla ról firmy Microsoft Entra, ról platformy Azure i uprzywilejowanych grup zabezpieczeń. Administratorzy dzierżawy dodatkowej są odpowiedzialni za konfigurowanie i zarządzanie usługą Microsoft Entra PIM dla ról administracyjnych używanych do zarządzania dodatkową dzierżawą firmy Microsoft Entra i środowiskiem platformy Azure.

Operacje zabezpieczeń

Zespół ds. operacji zabezpieczeń dla organizacji obrony musi chronić, wykrywać i reagować na zagrożenia w środowiskach lokalnych, hybrydowych i wielochmurowych. Muszą chronić swoich użytkowników, kontrolować poufne dane, badać zagrożenia na urządzeniach użytkowników i serwerach. Muszą również skorygować niezabezpieczoną konfigurację zasobów w chmurze i lokalnych. Operatorzy zabezpieczeń w organizacjach ochrony wielodostępnej zwykle działają z dzierżawy podstawowej, ale mogą przestawiać się między dzierżawami w przypadku określonych akcji.

Podstawowe operacje zabezpieczeń dzierżawy

Operatorzy zabezpieczeń w dzierżawie podstawowej muszą monitorować alerty platformy Microsoft 365 i zarządzać nimi w dzierżawie podstawowej. Ta praca obejmuje zarządzanie usługami Microsoft Sentinel i Microsoft Defender XDR, takimi jak Ochrona punktu końcowego w usłudze Microsoft Defender (MDE).

Sentinel i Microsoft 365. Wystąpienie usługi Microsoft Sentinel jest wdrażane w subskrypcji dołączonej do dzierżawy podstawowej. Należy skonfigurować łączniki danych dla tego wystąpienia usługi Sentinel. Łączniki danych umożliwiają wystąpieniu usługi Sentinel pozyskiwanie dzienników zabezpieczeń z różnych źródeł. Źródła te obejmują usługi Office 365, Microsoft Defender XDR, Microsoft Entra ID, Entra Identity Protection i inne obciążenia w dzierżawie podstawowej. Operatorzy zabezpieczeń monitorujący zdarzenia i alerty dla platformy Microsoft 365 powinni używać dzierżawy podstawowej. Działania związane z zarządzaniem usługą Sentinel dla platformy Microsoft 365 w dzierżawie podstawowej obejmują:

- Monitorowanie i korygowanie ryzykownych użytkowników i jednostek usługi w dzierżawie podstawowej

- Konfigurowanie łączników danych dla platformy Microsoft 365 i innych dostępnych podstawowych źródeł danych dzierżawy w usłudze Microsoft Sentinel

- Tworzenie skoroszytów, notesów, reguł analizy i orkiestracji zabezpieczeń i odpowiedzi (SOAR) w środowisku platformy Microsoft 365

Microsoft Defender XDR. Zarządzasz usługą Microsoft Defender XDR w dzierżawie podstawowej. Dzierżawa podstawowa to miejsce, w którym są używane usługi Platformy Microsoft 365. Usługa Microsoft Defender XDR ułatwia monitorowanie alertów i korygowanie ataków na użytkowników, urządzenia i jednostki usługi. Działania obejmują zarządzanie składnikami usługi Microsoft Defender XDR. Składniki te obejmują usługę Defender for Endpoint, usługę Defender for Identity, aplikacje Defender dla Chmury, usługę Defender dla pakietu Office.

Ochrona punktu końcowego w usłudze Microsoft Defender (MDE) odpowiedź (stacje robocze). Należy dołączyć stacje robocze użytkowników końcowych do dzierżawy podstawowej i zarządzać nimi przy użyciu usługi Microsoft Intune. Operatorzy zabezpieczeń muszą używać rozwiązania MDE do reagowania na wykryte ataki. Odpowiedź może być izolowanie stacji roboczych lub zbieranie pakietu badającego. Akcje odpowiedzi usługi Defender for Endpoint dla urządzeń użytkowników odbywają się w podstawowej usłudze MDE dzierżawy. Działania związane z zarządzaniem odpowiedzią MDE w dzierżawie podstawowej obejmują zarządzanie grupami urządzeń i rolami.

Pomocnicze operacje zabezpieczeń dzierżawy

W tej sekcji opisano sposób monitorowania i ochrony zasobów platformy Azure w subskrypcjach w dzierżawach pomocniczych. Musisz Defender dla Chmury, Microsoft Sentinel i Ochrona punktu końcowego w usłudze Microsoft Defender (MDE). Aby przypisać uprawnienia do operatorów zabezpieczeń w dzierżawie podstawowej, musisz użyć usługi Azure Lighthouse i tożsamości zewnętrznych. Ta konfiguracja umożliwia operatorom zabezpieczeń używanie jednego konta i uprzywilejowanego urządzenia dostępu do zarządzania zabezpieczeniami między dzierżawami.

Sentinel (chmura, lokalna). Musisz przypisać uprawnienia i skonfigurować usługę Sentinel do pozyskiwania sygnałów zabezpieczeń z zasobów platformy Azure wdrożonych w subskrypcjach połączonych z dzierżawą pomocniczą.

Przypisz uprawnienia. Aby operatorzy zabezpieczeń w dzierżawie podstawowej używali usługi Microsoft Sentinel, musisz przypisać uprawnienia przy użyciu ról usługi Azure Resource Manager . Możesz użyć usługi Azure Lighthouse , aby przypisać te role do użytkowników i grup zabezpieczeń w dzierżawie podstawowej. Ta konfiguracja umożliwia operatorom zabezpieczeń działanie w obszarach roboczych usługi Sentinel w różnych dzierżawach. Bez usługi Lighthouse operatorzy zabezpieczeń będą potrzebować kont gości lub oddzielnych poświadczeń do zarządzania usługą Sentinel w dzierżawach pomocniczych.

Skonfiguruj usługę Sentinel. Należy skonfigurować usługę Microsoft Sentinel w dzierżawie pomocniczej w celu pozyskiwania dzienników zabezpieczeń z kilku źródeł. Te źródła obejmują dzienniki z zasobów platformy Azure w dzierżawie dodatkowej, serwerach lokalnych i urządzeniach sieciowych należących do dzierżawy pomocniczej i zarządzanych. Działania związane z zarządzaniem usługą Sentinel i środowiskiem lokalnym w dzierżawie pomocniczej obejmują:

- Przypisywanie ról usługi Sentinel i konfigurowanie usługi Azure Lighthouse w celu udzielenia dostępu do podstawowych operatorów zabezpieczeń dzierżawy

- Konfigurowanie łączników danych dla usługi Azure Resource Manager, Defender dla Chmury i innych dostępnych pomocniczych źródeł danych dzierżawy w usłudze Microsoft Sentinel

- Tworzenie skoroszytów, notesów, reguł analizy i orkiestracji zabezpieczeń i odpowiedzi (SOAR) w środowisku platformy Azure dzierżawy pomocniczej

Microsoft Defender dla Chmury. Defender dla Chmury przedstawia zalecenia dotyczące zabezpieczeń i alerty dotyczące zasobów na platformie Azure, lokalnie lub u innych dostawców usług w chmurze. Musisz przypisać uprawnienia do konfigurowania Defender dla Chmury i zarządzania nimi.

Przypisz uprawnienia. Musisz przypisać uprawnienia do operatorów zabezpieczeń w dzierżawie podstawowej. Podobnie jak usługa Sentinel, Defender dla Chmury również używa ról platformy Azure. Role platformy Azure można przypisać do podstawowych operatorów zabezpieczeń dzierżawy przy użyciu usługi Azure Lighthouse. Ta konfiguracja umożliwia operatorom zabezpieczeń w dzierżawie podstawowej wyświetlanie zaleceń i alertów z Defender dla Chmury bez przełączania katalogów ani logowania się przy użyciu oddzielnego konta w dzierżawie pomocniczej.

Skonfiguruj Defender dla Chmury. Należy włączyć Defender dla Chmury i zarządzać zaleceniami i alertami. Włącz ulepszone zabezpieczenia obciążeń dla zasobów w subskrypcjach połączonych z dzierżawami pomocniczymi.

Ochrona punktu końcowego w usłudze Microsoft Defender (MDE) odpowiedź (serwery). Defender for Servers to Defender dla Chmury rozszerzona ochrona serwerów, które obejmują rozwiązanie MDE.

Przypisz uprawnienia. Po włączeniu planu usługi Defender for Server w dzierżawie dodatkowej rozszerzenie MDE jest automatycznie wdrażane na maszynach wirtualnych. To rozszerzenie MDE dołącza serwer do usługi MDE dla dzierżawy pomocniczej.

Rozwiązanie MDE korzysta z portalu usługi Microsoft Defender i modelu uprawnień. Aby zapewnić operatorom zabezpieczeń w dzierżawie podstawowej dostępu do rozwiązania MDE, należy użyć tożsamości zewnętrznych (gości B2B). Przypisz role MDE do grup zabezpieczeń firmy Microsoft Entra i dodaj gości jako członków grupy, aby mogli podejmować akcje odpowiedzi na serwerach.

Konfigurowanie rozwiązania MDE. Należy skonfigurować grupy urządzeń i role oraz zarządzać nimi w Ochrona punktu końcowego w usłudze Microsoft Defender dla dzierżawy pomocniczej.