Przewodnik projektowania sieci akceleratora strefy docelowej usługi Azure VMware Solution

W tym przewodniku opisano projekt sieci dla akceleratora strefy docelowej usługi Azure VMware Solution. Obejmuje cztery obszary projektowe:

Połączenie ivity z lokalnymi centrami danych. Połączenie ivity między chmurami prywatnymi rozwiązania Azure VMware Solution a lokacjami lokalnymi obsługuje szeroki zestaw przypadków użycia: migracje HCX, aplikacje hybrydowe i zdalne administrowanie centrum danych vCenter lub NSX-T. Rozwiązanie Azure VMware Solution obsługuje wiele opcji łączności hybrydowej, w tym obwodów usługi Azure ExpressRoute i wirtualnych sieci prywatnych IPSec opartych na Internecie.

Połączenie ivity z sieciami wirtualnymi platformy Azure. Rozwiązanie Azure VMware Solution działa w klastrach VMware vSphere bez systemu operacyjnego, które mogą być połączone z natywnymi sieciami wirtualnymi platformy Azure za pośrednictwem usługi Azure ExpressRoute. Połączenia usługi ExpressRoute między chmurami prywatnymi rozwiązania Azure VMware Solution i sieciami wirtualnymi platformy Azure umożliwiają tworzenie aplikacji obejmujących dwa środowiska lub używanie maszyn wirtualnych przesiadkowych na platformie Azure do logowania się do konsoli vCenter (vSphere Client) i konsoli NSX-T Manager na potrzeby administracji.

Przychodząca łączność z Internetem. Przychodząca łączność z Internetem umożliwia udostępnianie aplikacji działających w usłudze Azure VMware Solution za pośrednictwem publicznych adresów IP. Aplikacje dostępne z Internetu są niemal niezmiennie publikowane za pośrednictwem urządzeń zabezpieczeń (kontrolery dostarczania aplikacji, zapory aplikacji internetowych, zapory L3/L4 nowej generacji itd.). Decyzje projektowe dotyczące łączności przychodzącej są oparte głównie na umieszczaniu takich urządzeń (w rozwiązaniu Azure VMware Solution lub w sieciach wirtualnych platformy Azure).

Wychodząca łączność z Internetem. Wychodząca łączność z Internetem jest wymagana, gdy aplikacje działające w usłudze Azure VMware Solution potrzebują dostępu do publicznych punktów końcowych. Typowe przypadki użycia obejmują pobieranie aktualizacji oprogramowania, korzystanie z publicznych witryn internetowych lub interfejsów API oraz przeglądanie internetu (na przykład gdy rozwiązanie Azure VMware Solution jest używane do uruchamiania rozwiązań VDI). Rozwiązanie Azure VMware Solution oferuje kilka opcji implementowania wychodzącej łączności z Internetem. Mogą one lub nie polegać na zasobach natywnych platformy Azure. Wymagania dotyczące zabezpieczeń, takie jak zapora i przekazywanie serwerów proxy, zwykle kierują decyzje projektowe w tym obszarze.

Rozwiązanie Azure VMware Solution zapewnia natywną funkcjonalność, aby spełnić najbardziej typowe wymagania w każdym obszarze projektowania, dzięki czemu nie trzeba wdrażać większej liczby zasobów platformy Azure. Te funkcje natywne zostały omówione w dokumentacji. Jednak w scenariuszach przedsiębiorstwa często zdarza się, że usługa Azure VMware Solution jest częścią większej infrastruktury obejmującej usługi sieciowe platformy Azure, takie jak Azure Firewall i aplikacja systemu Azure Gateway, lub wirtualne urządzenia sieciowe innych firm. Ten przewodnik ułatwia projektowanie tych bardziej zaawansowanych rozwiązań.

Aby zaprojektować zaawansowane architektury sieci usługi Azure VMware Solution, potrzebujesz solidnego zrozumienia podstaw sieci usługi Azure VMware Solution. To zrozumienie jest wymaganiem wstępnym, aby skutecznie korzystać z tego przewodnika.

Priorytetyzacja i zależności obszaru projektowania

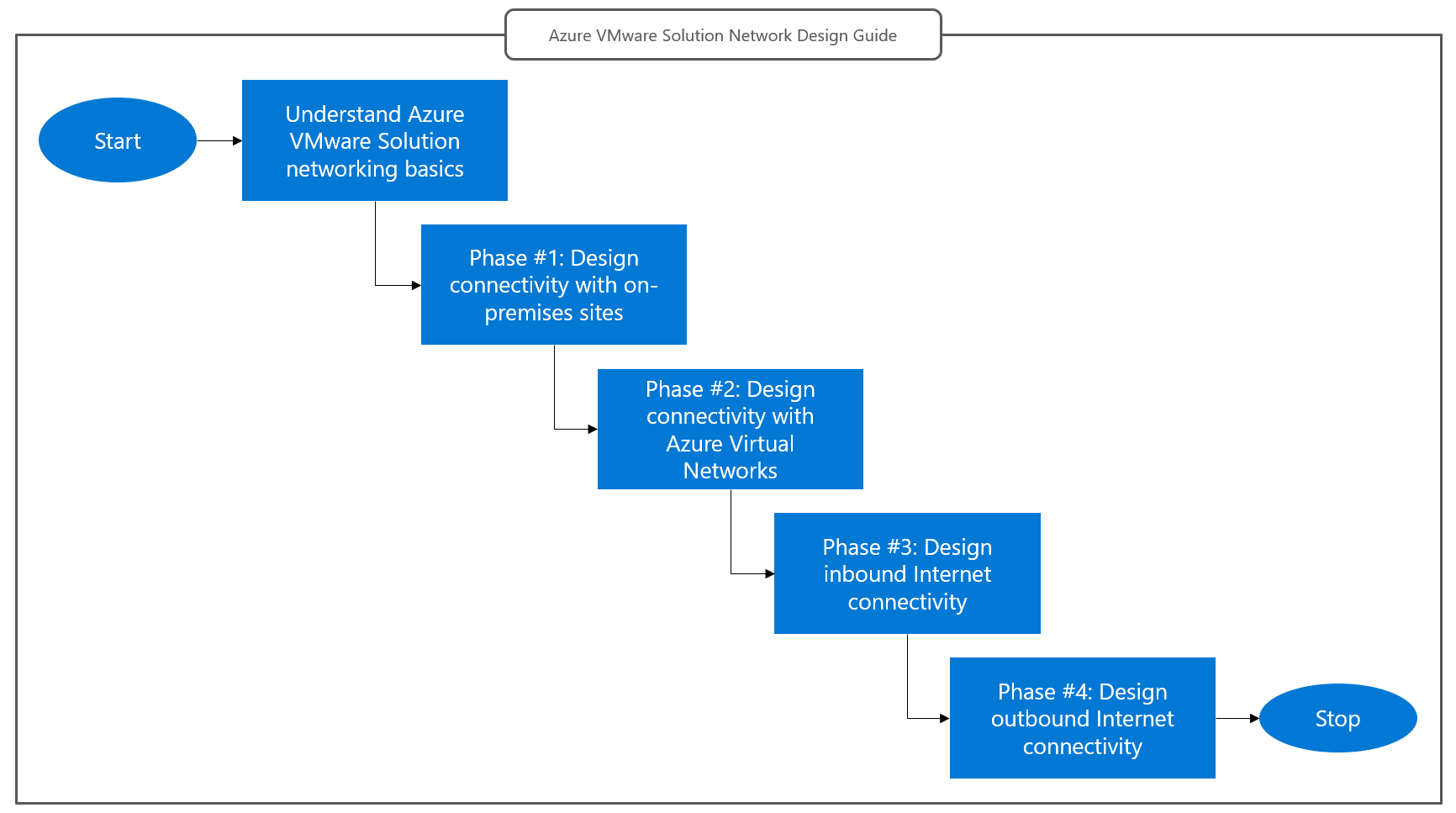

Cztery obszary projektowe nie są od siebie niezależne. Decyzje projektowe podejmowane dla jednego obszaru mogą ograniczać dostępne opcje w innych obszarach. Zalecamy, aby uwzględnić cztery obszary w kolejności pokazanej tutaj:

Jak pokazano w poprzednim schemacie blokowym, zalecamy następujące czteroetapowe podejście do projektowania sieci dla usługi Azure VMware Solution:

Najpierw zaprojektuj łączność z lokalnymi centrami danych. Kluczowe decyzje dotyczące tego obszaru to:

- Która usługa łączności ma być używana między lokacjami lokalnymi i krawędzią sieci firmy Microsoft (Internet a ExpressRoute).

- Czy ruch powinien być kierowany bezpośrednio do rozwiązania Azure VMware Solution (zalecane) lub za pośrednictwem urządzeń wirtualnych działających w sieciach wirtualnych platformy Azure.

Przeczytaj fazę projektowania 1: Połączenie ivity z lokacjami lokalnymi, aby poznać opcje obsługiwane przez rozwiązanie Azure VMware Solution i sposób ich wybierania.

Zidentyfikuj opcję łączności sieci wirtualnej, która jest zgodna z wyborami projektowymi w fazie 1. Określ, czy wymagana jest większa konfiguracja routingu/zabezpieczeń w sieciach wirtualnych platformy Azure. Najbardziej typowym wymaganiem jest inspekcja zapory dla ruchu między usługą Azure VMware Solution i natywnymi maszynami wirtualnymi platformy Azure. Przeczytaj artykuł Projektowanie fazy 2: Łączność sieci wirtualnej platformy Azure, aby dowiedzieć się, jak decyzje projektowe dotyczące łączności z lokacjami lokalnymi mają wpływ na sposób, w jaki chmura prywatna usługi Azure VMware Solution łączy się z sieciami wirtualnymi platformy Azure.

Zdecyduj, w jaki sposób aplikacje dostępne z Internetu działające w usłudze Azure VMware Solution powinny być publikowane (przychodzące połączenia internetowe). Rozwiązanie Azure VMware Solution obsługuje używanie publicznych adresów IP skojarzonych z urządzeniami wirtualnymi uruchomionymi w rozwiązaniu Azure VMware Solution lub wirtualnymi urządzeniami działającymi w sieci wirtualnej platformy Azure. Obie opcje mogą być używane niezależnie od decyzji podjętych w przypadku łączności z lokacjami lokalnymi i sieciami wirtualnymi platformy Azure w fazach 1 i 2. Przeczytaj artykuł Projektowanie fazy 3: Łączność internetowa dla ruchu przychodzącego, aby dowiedzieć się więcej o opcjach łączności przychodzącej z Internetem obsługiwanej przez rozwiązanie Azure VMware Solution i sposobach ich wybierania.

Zdecyduj, w jaki sposób obciążenia usługi Azure VMware Solution łączą się z Internetem (wychodząca łączność z Internetem). Ta decyzja projektowa może być ograniczona przez decyzje podejmowane w przypadku przychodzącej łączności z Internetem w fazie 3. Jeśli używasz publicznego adresu IP w przeglądarce NSX-T Data Center Edge na potrzeby łączności przychodzącej, musisz użyć go również dla połączeń wychodzących. Jeśli nie, dostępnych jest więcej opcji. Przeczytaj artykuł Projektowanie fazy 4: Łączność wychodząca z Internetu, aby dowiedzieć się więcej o obsługiwanych opcjach i sposobach ich wybierania.

Następne kroki

Dowiedz się więcej o wymaganej wiedzy dotyczącej wymagań wstępnych, aby zrozumieć obszary projektowe omówione w tym przewodniku.