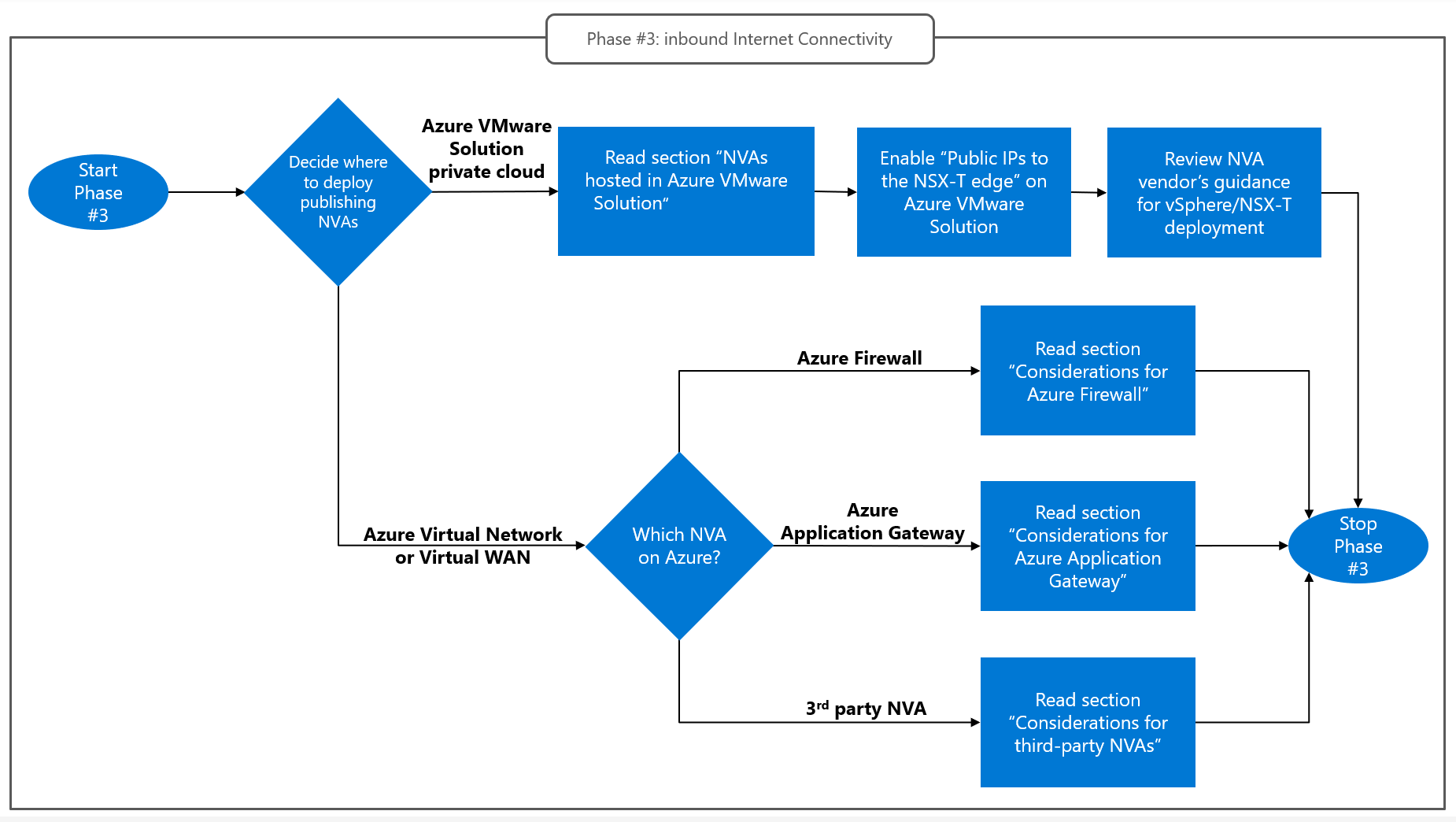

Faza projektowania 3. Łączność przychodząca z Internetem

Wybory dokonane w tej fazie projektowania są określane przez wymagania aplikacji działających w usłudze Azure VMware Solution, które muszą być dostępne za pośrednictwem publicznych adresów IP. Niemal niezmiennie aplikacje dostępne z Internetu są publikowane za pośrednictwem urządzeń sieciowych, które zapewniają zabezpieczenia (zapory nowej generacji, zapory aplikacji internetowej) i równoważenie obciążenia (moduły równoważenia obciążenia warstwy 3 lub 4 warstwy 4, kontrolery dostarczania aplikacji). Te urządzenia można wdrożyć w samej chmurze prywatnej lub w sieci wirtualnej platformy Azure połączonej z chmurą prywatną. Twój wybór jest oparty na następujących zagadnieniach:

- W celu optymalizacji kosztów i spójności można użyć istniejących urządzeń WUS wdrożonych w sieciach wirtualnych platformy Azure (takich jak zapory i kontrolery dostarczania aplikacji) do publikowania aplikacji działających w chmurach prywatnych.

- Usługi PaaS platformy Azure, które mogą być używane do publikowania aplikacji internetowych, takich jak Usługa Azure Firewall (zarówno w przypadku wdrożenia w sieci wirtualnej zarządzanej przez klienta, jak i wdrożona w koncentratorze usługi Azure Virtual WAN) i aplikacja systemu Azure Gateway, może pomóc zmniejszyć obciążenie związane z zarządzaniem.

- Zapory i kontrolery dostarczania aplikacji można wdrażać jako urządzenia wirtualne w usłudze Azure VMware Solution, jeśli jest to obsługiwane przez dostawcę.

Poniższy schemat blokowy zawiera podsumowanie sposobu podejścia do tej fazy:

Urządzenia WUS hostowane w sieci wirtualnej platformy Azure

Publikowanie aplikacji usługi Azure VMware Solution za pośrednictwem usług platformy Azure (Azure Firewall, Application Gateway) lub urządzeń WUS innych firm hostowanych w sieci wirtualnej wymaga tylko łączności warstwy 3 między siecią wirtualną a chmurą prywatną usługi Azure VMware Solution. Aby uzyskać więcej informacji, zobacz Faza projektowania 2: Połączenie ivity z sieciami wirtualnymi platformy Azure.

Poniższe sekcje zawierają wskazówki dotyczące każdej opcji.

Zagadnienia dotyczące usługi Azure Firewall

Usługa Azure Firewall jest preferowaną opcją uwidaczniania ogólnych punktów końcowych TCP lub UDP za pośrednictwem urządzenia warstwy 3 lub warstwy 4. Aby opublikować aplikację usługi Azure VMware Solution za pośrednictwem usługi Azure Firewall, należy skonfigurować regułę docelowego tłumaczenia adresów sieciowych (DNAT), która mapuje jeden z publicznych adresów IP zapory na prywatny adres IP punktu końcowego aplikacji usługi Azure VMware Solution. Usługa Azure Firewall automatycznie używa źródłowego tłumaczenia adresów sieciowych (SNAT) do tłumaczenia adresów IP przychodzących z Internetu na własny prywatny adres IP. W związku z tym maszyny wirtualne usługi Azure VMware Solution odbierają ruch, którego źródłowy adres IP jest adresem IP zapory. Aby uzyskać więcej informacji, zobacz Filtrowanie przychodzącego ruchu internetowego za pomocą protokołu DNAT usługi Azure Firewall przy użyciu witryny Azure Portal.

Zagadnienia dotyczące bramy aplikacja systemu Azure

Usługa Application Gateway jest preferowaną opcją uwidaczniania aplikacji HTTP działających w usłudze Azure VMware Solution. Ten zwrotny serwer proxy HTTP firmy Microsoft zapewnia:

- Routing żądań HTTP.

- Możliwości zapory aplikacji internetowej (WAF).

W przypadku korzystania z usługi Application Gateway serwery aplikacji działające w chmurze prywatnej usługi Azure VMware Solution odbierają ruch, którego źródłowy adres IP to adres IP bramy aplikacji. Adres IP klienta może być przenoszony w żądaniach HTTP (zazwyczaj jako niestandardowy nagłówek x-forwarded-for), jeśli logika aplikacji wymaga dostępu do tych informacji. Aby uzyskać więcej informacji, zobacz ten artykuł dotyczący publikowania aplikacji usługi Azure VMware Solution za pomocą usługi Application Gateway.

Uwaga

Usługa Application Gateway jest obecnie jedynym modułem równoważenia obciążenia firmy Microsoft, którego można użyć do uwidocznienia aplikacji internetowych działających na maszynach wirtualnych usługi Azure VMware Solution. Jest to spowodowane tym, że umożliwia bezpośrednie wskazanie prywatnych adresów IP maszyn wirtualnych uruchomionych w rozwiązaniu Azure VMware Solution podczas konfigurowania pul zaplecza maszyn wirtualnych.

Zagadnienia dotyczące urządzeń WUS innych firm

Urządzenia WUS innych firm mogą zapewnić możliwości zapory warstwy 3 lub warstwy 4 lub zwrotnego serwera proxy/zapory aplikacji internetowej w warstwie 7. Postępuj zgodnie ze wskazówkami od dostawcy urządzenia WUS, aby wdrożyć urządzenie w sieciach wirtualnych platformy Azure. Szczegółowe wskazówki dotyczące tworzenia klastrów urządzeń WUS o wysokiej dostępności na platformie Azure wykraczają poza zakres tego przewodnika. Następujące zagadnienia ogólne są wystarczająco ogólne, aby zastosować je do dowolnej technologii urządzenia WUS:

- Wysoka dostępność (HA) to Twoja odpowiedzialność. Klastry urządzenia WUS powinny zawierać co najmniej dwa aktywne wystąpienia urządzenia WUS ( model N-active HA). Należy unikać aktywnej pasywnej wysokiej dostępności, ponieważ zapobiega skalowalności poziomej.

- Wszystkie przychodzące połączenia internetowe należy dystrybuować do wszystkich uruchomionych wystąpień przy użyciu jednostki SKU w warstwie Standardowa usługi Azure Load Balancer.

- Urządzenia WUS warstwy 3 i warstwy 4 muszą być skonfigurowane tak, aby używały protokołu DNAT do tłumaczenia przychodzących połączeń internetowych na prywatny adres IP aplikacji azure VMware Solution, którą chcesz opublikować.

- Aby zachować symetrię przepływu, należy skonfigurować urządzenia WUS warstwy 3 i warstwy 4 w celu tłumaczenia przychodzących połączeń internetowych na prywatny adres IP interfejsu wychodzącego.

- Wirtualne urządzenia WUS w warstwie 7 działają jako odwrotne serwery proxy i utrzymują dwie odrębne sesje TCP dla każdego przychodzącego połączenia klienta: jeden między klientem a urządzeniem WUS i jednym między urządzeniem WUS a nadrzędnym serwerem aplikacji. Ta ostatnia sesja pochodzi z prywatnego adresu IP interfejsu ruchu wychodzącego urządzenia WUS. Aplikacje HTTP(S) umożliwiają urządzeniom WUS warstwy 7 przekazywanie publicznego adresu IP klienta do serwerów aplikacji w nagłówkach żądań HTTP.

Urządzenia WUS hostowane w rozwiązaniu Azure VMware Solution (publiczny adres IP w przeglądarce NSX-T Data Center Edge)

Aby opublikować aplikacje usługi Azure VMware Solution za pośrednictwem urządzeń WUS innych firm wdrożonych w rozwiązaniu Azure VMware Solution, należy włączyć publiczny adres IP w przeglądarce NSX-T Data Center Edge dla chmury prywatnej. Ta funkcja kojarzy publiczne adresy IP platformy Azure z prefiksem publicznego adresu IP platformy Azure z chmurą prywatną i konfiguruje sieć szkieletową firmy Microsoft w celu kierowania ruchu internetowego kierowanego do bram NSX-T0 lub T1 chmury prywatnej. Bramy T1 można następnie skonfigurować tak, aby używały protokołu DNAT do tłumaczenia połączeń przychodzących na prywatne adresy IP urządzeń WUS dołączonych do segmentów NSX-T. Aby uzyskać wskazówki dotyczące konfigurowania publicznego adresu IP w przeglądarce NSX-T Data Center Edge i konfigurowania reguł DNAT dla przychodzącej łączności z Internetem, zobacz Włączanie publicznego adresu IP w przeglądarce NSX-T Data Center Edge. W przypadku korzystania z usługi Azure VMware Solution z publicznym adresem IP na urządzeniu NSX-T Data Center Edge obowiązują następujące zagadnienia:

- Wykonaj translator adresów sieciowych w bramach T1, a nie na bramach T0. W chmurach prywatnych usługi Azure VMware Solution bramy T0 są parami urządzeń aktywnych-aktywnych, dzięki czemu nie mogą obsługiwać stanowych sesji TRANSLATOR adresów sieciowych.

- Musisz skojarzyć publiczne adresy IP z prefiksem publicznego adresu IP platformy Azure. Używanie adresów IP z niestandardowych prefiksów adresów IP (BYOIP) nie jest obecnie obsługiwane.

- Gdy chmura prywatna usługi Azure VMware Solution jest skonfigurowana z publicznym adresem IP na brzegu centrum danych NSX-T, w bramach T0/T1 jest zainstalowana trasa domyślna. Kieruje wychodzące połączenia internetowe za pośrednictwem sieci szkieletowej firmy Microsoft. W związku z tym użycie publicznego adresu IP w przeglądarce NSX-T Data Center Edge na potrzeby przychodzącej łączności z Internetem określa również opcję implementacji łączności wychodzącej, która jest omówiona w następnym artykule w tym przewodniku.

Następne kroki

Dowiedz się więcej o wychodzącej łączności z Internetem.