Włączanie publicznych adresów IP do węzła usługi NSX Edge dla programu VMware NSX

W tym artykule dowiesz się, jak włączyć publiczne adresy IP w węźle programu VMware NSX Edge, aby uruchomić program VMware NSX dla wystąpienia rozwiązania Azure VMware Solution.

Napiwek

Przed włączeniem dostępu do Internetu do wystąpienia usługi Azure VMware Solution zapoznaj się z zagadnieniami dotyczącymi projektowania łączności internetowej.

Publiczne adresy IP węzła usługi NSX Edge dla serwera NSX to funkcja w rozwiązaniu Azure VMware Solution, która włącza przychodzący i wychodzący dostęp do Internetu dla środowiska usługi Azure VMware Solution.

Ważne

Użycie publicznego adresu IP protokołu IPv4 można używać bezpośrednio w rozwiązaniu Azure VMware Solution i pobierać opłaty na podstawie prefiksu publicznego adresu IP IPv4 pokazanego w temacie Cennik — adresy IP maszyny wirtualnej. Z tą usługą nie są naliczane opłaty za ruch przychodzący lub wychodzący.

Zakres publicznych adresów IP jest konfigurowany w rozwiązaniu Azure VMware Solution za pośrednictwem witryny Azure Portal i interfejsu NSX w chmurze prywatnej usługi Azure VMware Solution.

Dzięki tej możliwości masz następujące funkcje:

- Spójna i uproszczona obsługa rezerwowania i używania publicznego adresu IP do węzła usługi NSX Edge.

- Możliwość odbierania 1000 lub więcej publicznych adresów IP. Włącz dostęp do Internetu na dużą skalę.

- Przychodzący i wychodzący dostęp do Internetu dla maszyn wirtualnych obciążenia.

- Rozproszona ochrona przed atakami typu "odmowa usługi" (DDoS) przed ruchem sieciowym do i z Internetu.

- Obsługa migracji oprogramowania VMware HCX za pośrednictwem publicznego Internetu.

Ważne

W tych blokach sieciowych można skonfigurować maksymalnie 64 całkowite publiczne adresy IP. Jeśli chcesz skonfigurować więcej niż 64 publiczne adresy IP, prześlij bilet pomocy technicznej wskazujący wymaganą liczbę adresów.

Wymagania wstępne

- Chmura prywatna rozwiązania Azure VMware Solution.

- Serwer DNS skonfigurowany dla wystąpienia serwera NSX.

Architektura odwołań

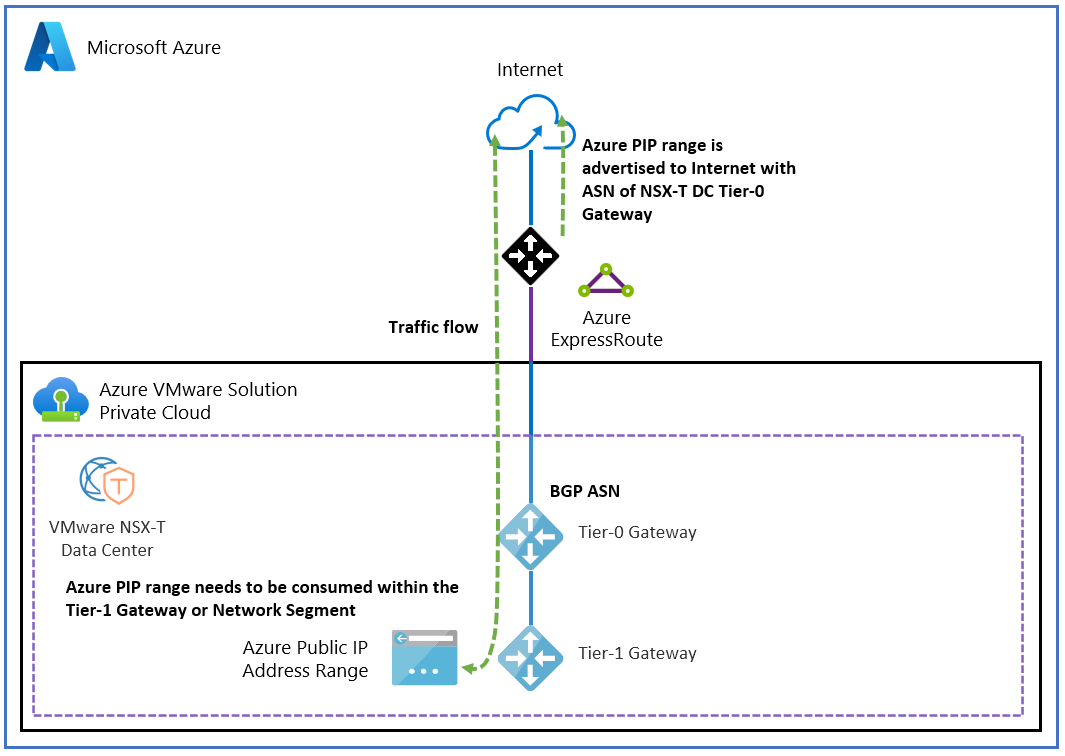

Na poniższej ilustracji przedstawiono dostęp do Internetu do i z chmury prywatnej usługi Azure VMware Solution za pośrednictwem publicznego adresu IP bezpośrednio do węzła usługi NSX Edge dla serwera NSX.

Ważne

W przypadku korzystania z publicznego adresu IP w sieci NSX publiczny adres IP (es) nie będzie anonsowany za pośrednictwem usługi ExpressRoute chmury prywatnej. W przypadku klientów reklamujących publiczną przestrzeń IP z lokalnego do rozwiązania Azure VMware Solution za pośrednictwem usługi Express Route spowoduje to asymetryczny routing podczas uzyskiwania dostępu do publicznego adresu IP przypisanego w programie NSX z adresu IP, który znajduje się w zakresach anonsowanych ze środowiska lokalnego.

Ponadto używanie publicznego adresu IP w węźle NSX Edge dla serwera NSX nie jest zgodne z wyszukiwaniem wstecznym DNS. Jeśli używasz tego scenariusza, nie możesz hostować serwera poczty w rozwiązaniu Azure VMware Solution.

Konfigurowanie publicznego adresu IP lub zakresu

Aby skonfigurować publiczny adres IP lub zakres, użyj witryny Azure Portal:

Zaloguj się do witryny Azure Portal, a następnie przejdź do chmury prywatnej usługi Azure VMware Solution.

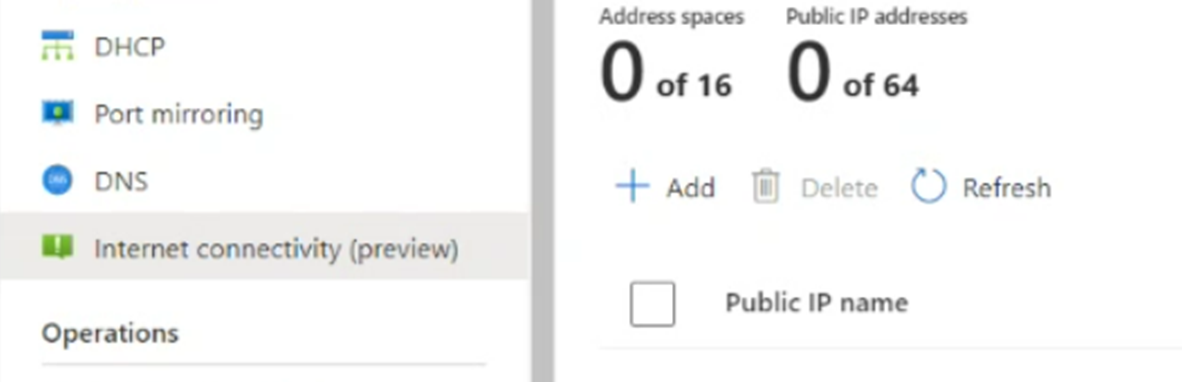

W menu zasobów w obszarze Sieć obciążeń wybierz pozycję Łączność z Internetem.

Zaznacz pole wyboru Połącz przy użyciu publicznego adresu IP do przeglądarki NSX Edge .

Ważne

Przed wybraniem publicznego adresu IP upewnij się, że rozumiesz implikacje istniejącego środowiska. Aby uzyskać więcej informacji, zobacz Zagadnienia dotyczące projektowania łączności internetowej. Zagadnienia powinny obejmować przegląd ograniczania ryzyka w odpowiednich zespołach ds. sieci i zapewniania ładu i zgodności zabezpieczeń.

Wybierz pozycję Publiczny adres IP.

Wprowadź wartość w polu Nazwa publicznego adresu IP. Z listy rozwijanej Przestrzeń adresowa wybierz rozmiar podsieci. Następnie wybierz pozycję Konfiguruj.

Ten publiczny adres IP jest dostępny w ciągu około 20 minut.

Sprawdź, czy podsieć jest wyświetlana. Jeśli nie widzisz podsieci, odśwież listę. Jeśli odświeżanie nie wyświetli podsieci, spróbuj ponownie wykonać konfigurację.

Po ustawieniu publicznego adresu IP zaznacz pole wyboru Połącz przy użyciu publicznego adresu IP do przeglądarki NSX Edge , aby wyłączyć wszystkie inne opcje internetowe.

Wybierz pozycję Zapisz.

Pomyślnie włączono łączność internetową dla chmury prywatnej usługi Azure VMware Solution i zarezerwowano publiczny adres IP przydzielony przez firmę Microsoft. Teraz możesz ustawić ten publiczny adres IP na węzeł usługi NSX Edge dla serwera NSX, który będzie używany dla obciążeń. NSX jest używany do całej komunikacji maszyny wirtualnej.

Dostępne są trzy opcje konfigurowania zarezerwowanego publicznego adresu IP w węźle NXS Edge dla serwera NSX:

- Wychodzący dostęp do Internetu dla maszyn wirtualnych

- Przychodzący dostęp do Internetu dla maszyn wirtualnych

- Zapora bramy do filtrowania ruchu do maszyn wirtualnych w bramach T1

Wychodzący dostęp do Internetu dla maszyn wirtualnych

Usługa translacji adresów sieciowych (SNAT) ze źródłowym translatorem adresów sieciowych (PAT) służy do zezwalania wielu maszynom wirtualnym na korzystanie z jednej usługi SNAT. Użycie tego typu połączenia oznacza, że można zapewnić łączność z Internetem dla wielu maszyn wirtualnych.

Ważne

Aby włączyć funkcję SNAT dla określonych zakresów adresów, należy skonfigurować regułę zapory bramy i adres SNAT dla określonych zakresów adresów, których chcesz użyć. Jeśli nie chcesz, aby adres SNAT był włączony dla określonych zakresów adresów, musisz utworzyć regułę no-NAT dla zakresów adresów do wykluczenia z translatora adresów sieciowych (NAT). Aby usługa SNAT działała zgodnie z oczekiwaniami, reguła no-NAT powinna być niższym priorytetem niż reguła SNAT.

Tworzenie reguły SNAT

W chmurze prywatnej usługi Azure VMware Solution wybierz pozycję Poświadczenia VMware.

Znajdź adres URL i poświadczenia menedżera NSX.

Zaloguj się do programu VMware NSX Manager.

Przejdź do pozycji Reguły translatora adresów sieciowych.

Wybierz router T1.

Wybierz pozycję Dodaj regułę translatora adresów sieciowych.

Wprowadź nazwę reguły.

Wybierz pozycję SNAT.

Opcjonalnie wprowadź źródło, takie jak podsieć do SNAT lub miejsce docelowe.

Wprowadź przetłumaczony adres IP. Ten adres IP pochodzi z zakresu publicznych adresów IP zarezerwowanych w portalu usługi Azure VMware Solution.

Opcjonalnie nadaj regule numer o wyższym priorytcie. Ta priorytetyzacja przenosi regułę dalej w dół listy reguł, aby upewnić się, że bardziej szczegółowe reguły są najpierw dopasowane.

Wybierz pozycję Zapisz.

Rejestrowanie jest włączone za pomocą suwaka rejestrowania.

Aby uzyskać więcej informacji na temat konfiguracji i opcji translatora adresów sieciowych VMware NSX, zobacz Przewodnik administrowania translatorem adresów sieciowych NSX centrum danych.

Tworzenie reguły bez translatora adresów sieciowych

Możesz utworzyć regułę No-NAT lub No-SNAT w Menedżerze NSX, aby wykluczyć niektóre dopasowania z wykonywania translatora adresów sieciowych. Te zasady mogą służyć do zezwalania na ruch prywatnych adresów IP w celu obejścia istniejących reguł tłumaczenia sieciowego.

- W chmurze prywatnej usługi Azure VMware Solution wybierz pozycję Poświadczenia VMware.

- Znajdź adres URL i poświadczenia menedżera NSX.

- Zaloguj się do menedżera NSX, a następnie wybierz pozycję Reguły NAT.

- Wybierz router T1, a następnie wybierz pozycję Dodaj regułę translatora adresów sieciowych.

- Wybierz pozycję Brak reguły SNAT jako typ reguły translatora adresów sieciowych.

- Wybierz wartość Source IP (Źródłowy adres IP) jako zakres adresów, których nie chcesz tłumaczyć. Wartość Docelowego adresu IP powinna być dowolnymi adresami wewnętrznymi, które docierają z zakresu źródłowych zakresów adresów IP.

- Wybierz pozycję Zapisz.

Przychodzący dostęp do Internetu dla maszyn wirtualnych

Usługa docelowego tłumaczenia sieciowego (DNAT) służy do uwidaczniania maszyny wirtualnej na określonym publicznym adresie IP lub na określonym porcie. Ta usługa zapewnia przychodzący dostęp do Internetu do maszyn wirtualnych obciążeń.

Tworzenie reguły DNAT

W chmurze prywatnej usługi Azure VMware Solution wybierz pozycję Poświadczenia VMware.

Znajdź adres URL i poświadczenia menedżera NSX.

Zaloguj się do menedżera NSX, a następnie wybierz pozycję Reguły NAT.

Wybierz router T1, a następnie wybierz pozycję Dodaj regułę DNAT.

Wprowadź nazwę reguły.

Wybierz akcję DNAT .

W przypadku dopasowania miejsca docelowego wprowadź zastrzeżony publiczny adres IP. Ten adres IP pochodzi z zakresu publicznych adresów IP zarezerwowanych w portalu usługi Azure VMware Solution.

W przypadku przetłumaczonego adresu IP wprowadź prywatny adres IP maszyny wirtualnej.

Wybierz pozycję Zapisz.

Opcjonalnie skonfiguruj przetłumaczony port lub źródłowy adres IP, aby uzyskać bardziej szczegółowe dopasowania.

Maszyna wirtualna jest teraz uwidoczniona w Internecie na określonym publicznym adresie IP lub na określonych portach.

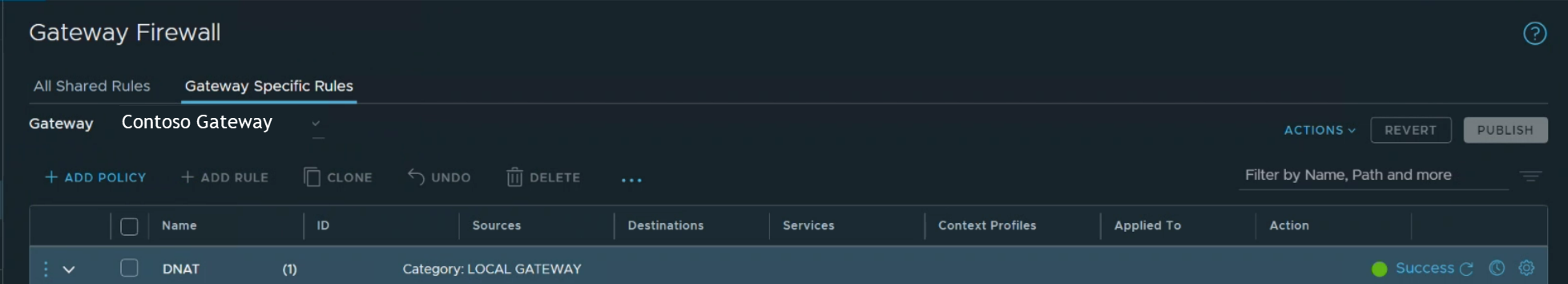

Konfigurowanie zapory bramy w celu filtrowania ruchu do maszyn wirtualnych w bramach T1

Za pośrednictwem zapory bramy można zapewnić ochronę zabezpieczeń dla ruchu sieciowego w i z publicznego Internetu.

W chmurze prywatnej usługi Azure VMware Solution wybierz pozycję Poświadczenia VMware.

Znajdź adres URL i poświadczenia menedżera NSX.

Zaloguj się do menedżera NSX.

Na stronie przeglądu NSX wybierz pozycję Zasady bramy.

Wybierz pozycję Reguły specyficzne dla bramy, wybierz bramę T1, a następnie wybierz pozycję Dodaj zasady.

Wybierz pozycję Nowe zasady i wprowadź nazwę zasad.

Wybierz zasady i wybierz pozycję Dodaj regułę.

Skonfiguruj regułę:

- Wybierz pozycję Nowa reguła.

- Wprowadź opisową nazwę.

- Skonfiguruj źródło, miejsce docelowe, usługi i akcję.

Wybierz pozycję Dopasuj adres zewnętrzny, aby zastosować reguły zapory do zewnętrznego adresu reguły translatora adresów sieciowych.

Na przykład następująca reguła jest ustawiona na Dopasuj adres zewnętrzny. Ustawienie zezwala na ruch protokołu Secure Shell (SSH) przychodzący do publicznego adresu IP.

Jeśli określono dopasowanie adresu wewnętrznego, miejscem docelowym jest wewnętrzny lub prywatny adres IP maszyny wirtualnej.

Aby uzyskać więcej informacji na temat zapory bramy NSX, zobacz Przewodnik administrowania zaporą bramy NSX. Zapora rozproszona może służyć do filtrowania ruchu do maszyn wirtualnych. Aby uzyskać więcej informacji, zobacz Przewodnik administrowania rozproszoną zaporą NSX.